条件付きアクセスの認証強度のしくみ

このトピックでは、リソースへのアクセスを許可する認証方法を条件付きアクセス認証強度を使用して制限する方法について説明します。

認証方法ポリシーでの認証強度の動作のしくみ

リソースへのアクセスに使用できる認証方法を決定するポリシーが 2 つあります。 いずれかのポリシーの認証方法が有効になっているユーザーは、その方法を使ってサインインできます。

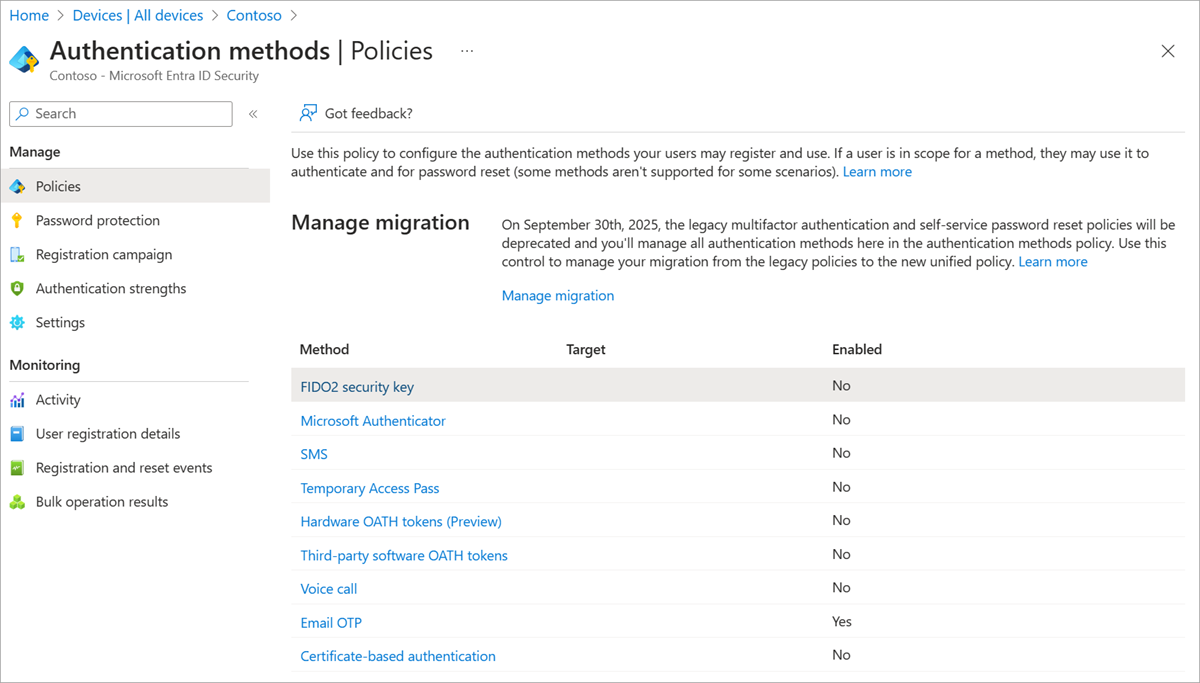

[セキュリティ]>[認証方法]>[ポリシー] は、特定のユーザーやグループの認証方法を管理するための、より新しい方法です。 さまざまな方法に対してユーザーとグループを指定できます。 メソッドの使用方法を制御するパラメーターを構成することもできます。

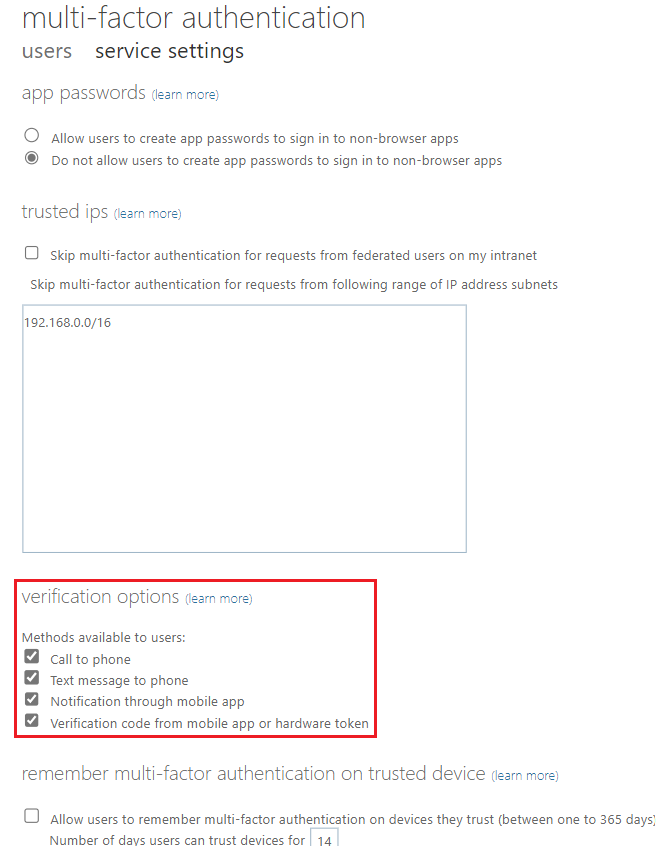

[セキュリティ]>[多要素認証]>[クラウドベースの多要素認証の追加設定] は、テナント内のすべてのユーザーの多要素認証方法を制御する従来の方法です。

ユーザーは、有効になっている認証方法を登録できます。 管理者は、証明書ベースの認証などの方法を使ってユーザーのデバイスを構成することもできます。

サインイン時の認証強度ポリシーの評価方法

認証強度の条件付きアクセス ポリシーでは、使用できる方法を定義します。 Microsoft Entra ID は、サインインの間にポリシーをチェックして、ユーザーによるリソースへのアクセスを決定します。 たとえば、管理者は、パスキー (FIDO2 セキュリティ キー) またはパスワードと SMS メッセージを必要とするカスタム認証強度を使って条件付きアクセス ポリシーを構成します。 ユーザーは、このポリシーによって保護されたリソースにアクセスします。

サインインの間に、すべての設定がチェックされ、許可されている方法、登録されている方法、条件付きアクセス ポリシーで要求されている方法が決定されます。 サインインするには、方法が許可されていて、ユーザーによって (アクセス要求の前またはその一部として) 登録されていて、認証強度を満たしている必要があります。

複数の条件付きアクセス認証強度ポリシーの評価方法

一般に、サインインに適用される条件付きアクセス ポリシーが複数あるときは、すべてのポリシーのすべての条件を満たす必要があります。 同様に、複数の条件付きアクセス認証強度ポリシーがサインインに適用される場合、ユーザーはすべての認証強度条件を満たす必要があります。 たとえば、2 つの異なる認証強度ポリシーがどちらもパスキー (FIDO2) を必要とする場合、ユーザーは FIDO2 セキュリティ キーを使って両方のポリシーを満たすことができます。 2 つの認証強度ポリシーの一連の方法が異なる場合、ユーザーは複数の方法を使用して、両方のポリシーを満たす必要があります。

セキュリティ情報を登録するための複数の条件付きアクセス認証強度ポリシーの評価方法

セキュリティ情報の登録の中断モードでは、認証強度の評価は異なる方法で扱われます。[セキュリティ情報の登録] ユーザー アクションを対象とする認証強度は、[すべてのリソース] (以前の [すべてのクラウド アプリ]) を対象とする他の認証強度ポリシーよりも優先されます。 サインインのスコープ内の他の条件付きアクセス ポリシー由来の他のすべての制御の許可 ([デバイスは準拠しているとしてマーク済みであることが必要] など) は、通常どおり適用されます。

たとえば、Contoso が、常に多要素認証方法で準拠しているデバイスからサインインするようにユーザーに要求するとします。 Contoso は、一時アクセス パス (TAP) を使用してこれらの MFA 方法を新入社員が登録できるようにすることも希望しています。 TAP は他のリソースでは使用できません。 この目標を達成するために、管理者は次の手順を実行できます。

- ブートストラップと回復という名前のカスタム認証強度を作成します。これには、一時アクセス パス認証の組み合わせを含めます。任意の MFA 方法を含めることもできます。

- 一時アクセス パスは使用せずに、許可されているすべての MFA 方法を含むサインインのための MFA という名前のカスタム認証強度を作成します。

- [すべてのリソース] (以前の [すべてのクラウド アプリ]) を対象とし、[サインインのための MFA] 認証強度と、[準拠しているデバイスが必要] 制御の許可を必要とする条件付きアクセス ポリシーを作成します。

- [セキュリティ情報の登録] ユーザー アクションを対象とし、ブートストラップと回復の認証強度を必要とする条件付きアクセス ポリシーを作成します。

その結果、準拠しているデバイス上のユーザーは、一時アクセス パスを使用して任意の MFA 方法を登録してから、新しく登録された方法を使用して他のリソース (Outlook など) に対する認証を行うことができます。

Note

複数の条件付きアクセス ポリシーが [セキュリティ情報の登録] ユーザー アクションを対象とし、それぞれが認証強度を適用する場合、ユーザーはサインインするためにこれらすべての認証強度を満たす必要があります。

一部のパスワードレスおよびフィッシングに強い方法は、中断モードから登録できません。 詳細については、パスワードレス認証の方法を登録するに関する記事を参照してください。

ユーザー エクスペリエンス

次の要素により、ユーザーがリソースにアクセスできるかどうかが決定されます。

- 以前に使われていた認証方法はどれか?

- 認証強度に使用できる方法はどれか?

- 認証方法ポリシーでユーザーのサインインに許可されている方法はどれか?

- ユーザーは使用可能な方法に登録されているか?

認証強度の条件付きアクセス ポリシーによって保護されているリソースにユーザーがアクセスすると、Microsoft Entra ID は、ユーザーが前に使っていた方法が認証強度を満たすかどうかを評価します。 満たす方法が使われていた場合、Microsoft Entra ID はリソースへのアクセスを許可します。 たとえば、ユーザーがパスワードと SMS メッセージでサインインするとします。 ユーザーは MFA 認証強度によって保護されたリソースにアクセスします。 この場合、ユーザーは別の認証プロンプトなしでリソースにアクセスできます。

次に、フィッシングに強い MFA 認証強度によって保護されたリソースにユーザーがアクセスするとします。 今度は、Windows Hello for Business などのフィッシングに強い認証方法を提供するように求められます。

ユーザーが認証強度を満たすどの方法にも登録していない場合は、統合された登録にリダイレクトされます。

ユーザーは、認証強度要件を満たす認証方法を 1 つだけ登録する必要があります。

ユーザーが登録して使用できる方法が認証強度に含まれていない場合、ユーザーはリソースへのサインインをブロックされます。

パスワードレス認証方法を登録する

統合された登録の中断モードの一部として、次の認証方法を登録することはできません。 サインインにこれらの方法を使用することを要求できる条件付きアクセス ポリシーを適用する前に、ユーザーがこれらに登録されていることを確認します。 これらの方法に登録されていないユーザーは、必要な方法が登録されるまでリソースにアクセスできません。

| 方法 | 登録の要件 |

|---|---|

| Microsoft Authenticator (電話によるサインイン) | Authenticator アプリから登録できます。 |

| パスキー (FIDO2) | 複合登録管理モードを使って登録できます。また、複合登録ウィザード モードを使って認証強度によって適用できます。 |

| 証明書ベースの認証 | 管理者が設定する必要があります。ユーザーは登録できません。 |

| Windows Hello for Business | Windows Out of Box Experience (OOBE) または Windows 設定メニューで登録できます。 |

フェデレーション ユーザー エクスペリエンス

フェデレーション ドメインの場合は、federatedIdpMfaBehavior を設定することにより、Microsoft Entra の条件付きアクセスまたはオンプレミス フェデレーション プロバイダーによって MFA が適用されることがあります。 federatedIdpMfaBehavior が enforceMfaByFederatedIdp に設定されている場合、ユーザーはフェデレーション IdP で認証を行う必要があり、認証強度要件のフェデレーション多要素の組み合わせのみを満たすことができます。 フェデレーションの設定について詳しくは、「MFA のサポートを計画する」をご覧ください。

フェデレーション ドメインのユーザーの段階的ロールアウトのスコープ内に多要素認証の設定がある場合、ユーザーはクラウドで多要素認証を完了し、フェデレーション単一要素 + 使用できるものの組み合わせのいずれかを満たすことができます。 段階的ロールアウトについて詳しくは、「段階的ロールアウトを有効にする」をご覧ください。