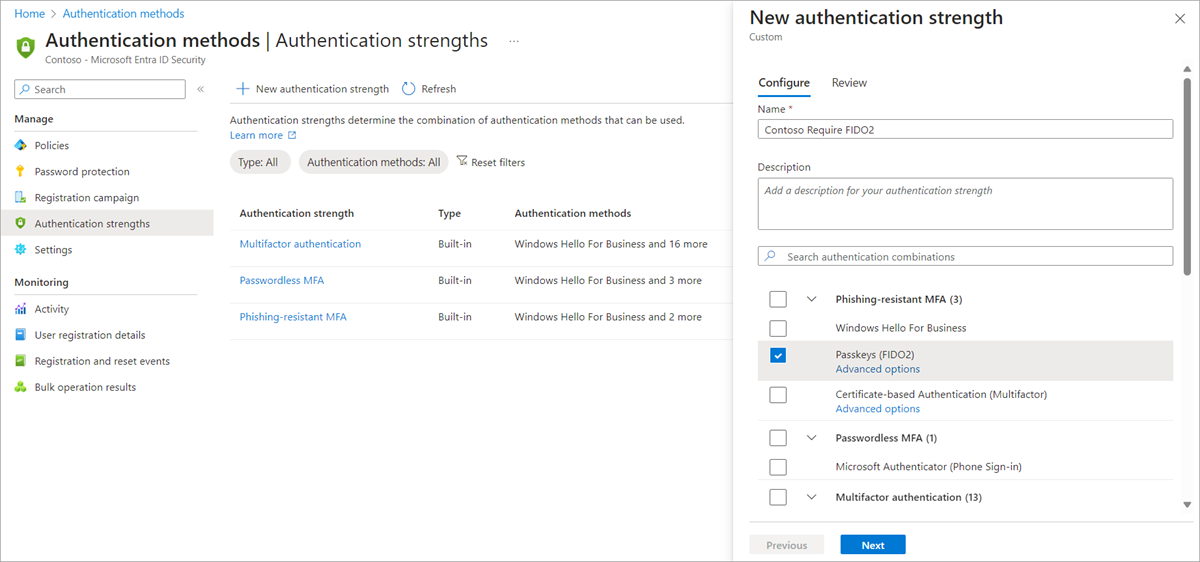

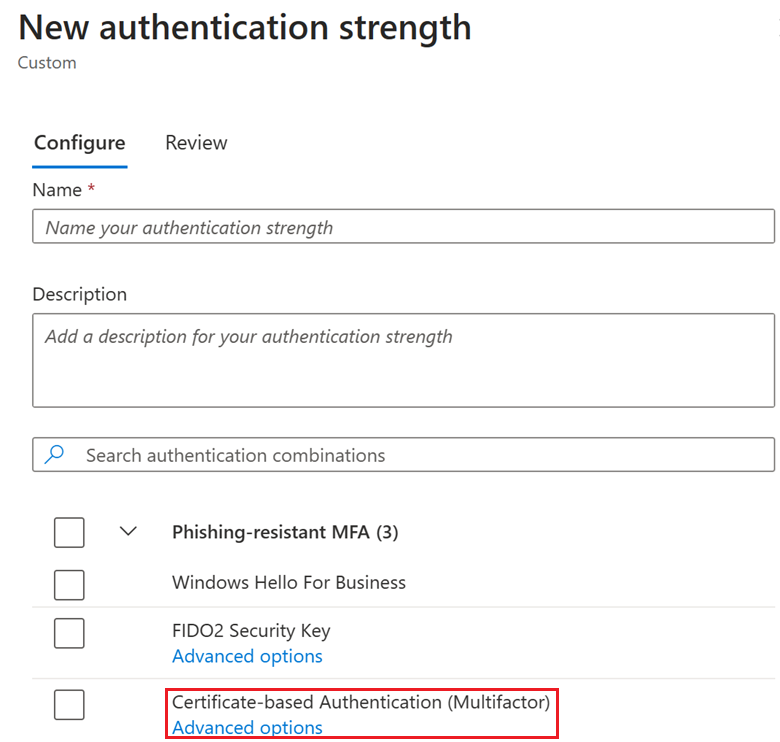

カスタム条件付きアクセスの認証強度

管理登録者は、要件に正確に合わせるために、最大 15 個の独自のカスタム認証強度を作成することもできます。 カスタム認証強度には、前の表のサポートされている任意の組み合わせを含めることができます。

管理者として Microsoft Entra 管理センターにログインします。

[保護]>[認証方法]>[認証強度] に移動します。

[新しい認証強度] を選びます。

新しい認証強度のわかりやすい [名前] を指定します。

必要に応じて、[説明] を入力します。

許可する任意の使用可能な方法を選びます。

[次へ] を選んで、ポリシー構成を確認します。

カスタム認証強度を更新および削除する

カスタム認証強度を編集できます。 条件付きアクセス ポリシーによって参照されている場合は削除できず、編集を確認する必要があります。 条件付きアクセス ポリシーによって認証強度が参照されているかどうかを調べるには、[条件付きアクセス ポリシー] 列をクリックします。

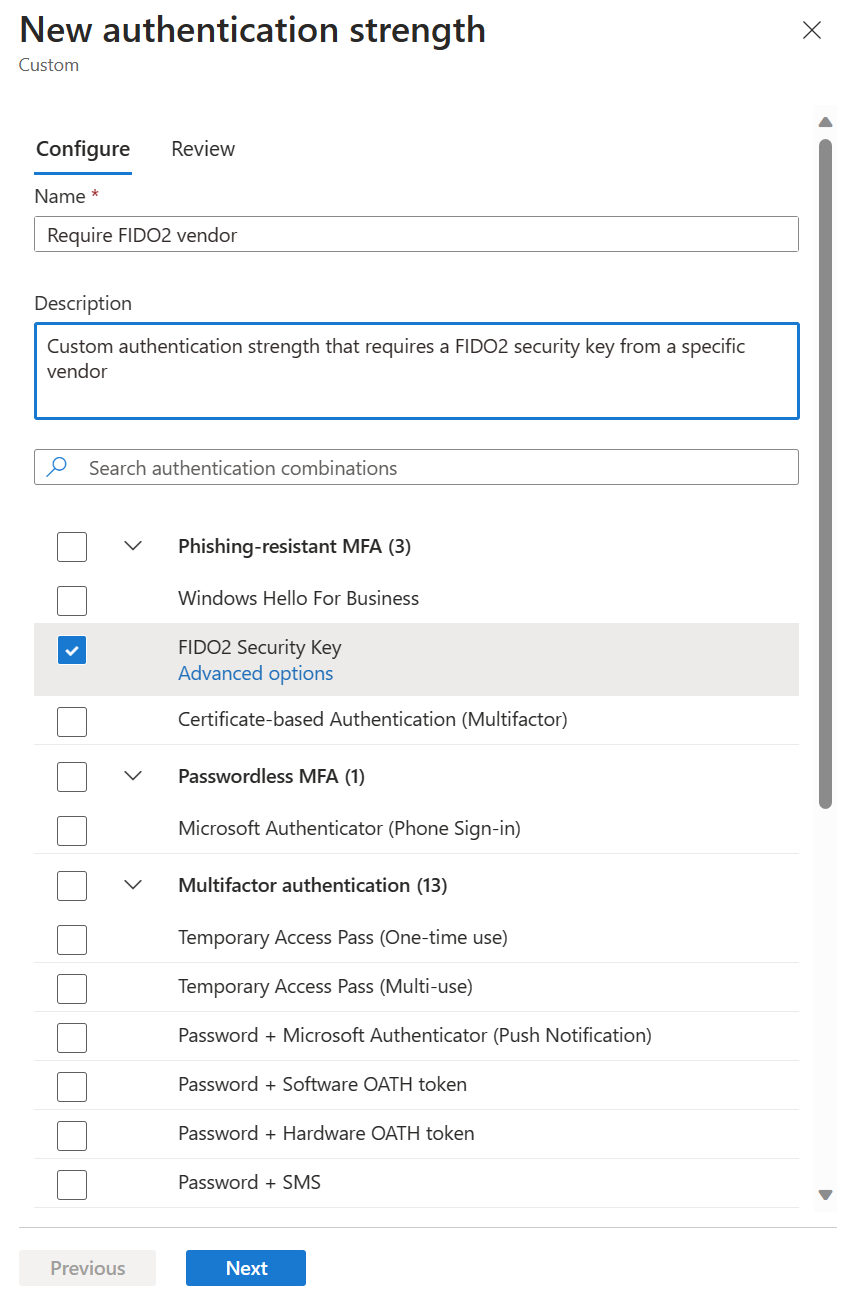

FIDO2 セキュリティ キーの高度なオプション

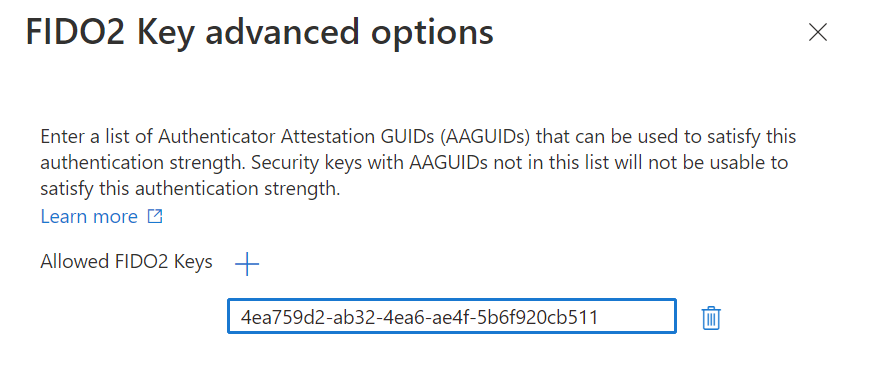

認証子構成証明 GUID (AAGUID) に基づいて、FIDO2 セキュリティ キーの使用を制限できます。 この機能により、管理者は、リソースにアクセスするために、特定の製造元の FIDO2 セキュリティ キーを要求できます。 特定の FIDO2 セキュリティ キーを必須とするには、最初にカスタム認証強度を作成します。 次に、[FIDO2 セキュリティ キー]を選択し、[詳細オプション] をクリックします。

[許可する FIDO2 キー] の横の [+] をクリックし、AAGUID の値をコピーして、[保存] をクリックします。

証明書ベースの認証の詳細オプション

認証方法ポリシーでは、証明書の発行者またはポリシー OID に基づいて、システムで証明書を単一要素認証と多要素認証保護レベルのどちらにバインドするかを構成できます。 条件付きアクセス認証の強度ポリシーに基づいて、特定のリソースに対して単一要素認証証明書または多要素認証証明書を要求することもできます。

認証強度の詳細オプションを使用すると、アプリケーションへのサインインをさらに制限するために、特定の証明書の発行者またはポリシー OID を要求できます。

たとえば、Contoso は、3 種類の多要素証明書を持つ従業員にスマート カードを発行します。 1 つの証明書は秘密のクリアランス用で、もう 1 つはシークレットのクリアランス用で、3 つ目はトップ シークレットのクリアランス用です。 それぞれは、ポリシー OID や発行者などの証明書のプロパティによって区別されます。 Contoso の意図は、適切な多要素証明書を持つユーザーのみが分類ごとにデータにアクセスできるようにすることです。

次のセクションでは、Microsoft Entra 管理センターと Microsoft Graph を使用して CBA の詳細オプションを構成する方法について説明します。

Microsoft Entra 管理センター

管理者として Microsoft Entra 管理センターにログインします。

[保護]>[認証方法]>[認証強度] に移動します。

[新しい認証強度] を選びます。

新しい認証強度のわかりやすい [名前] を指定します。

必要に応じて、[説明] を入力します。

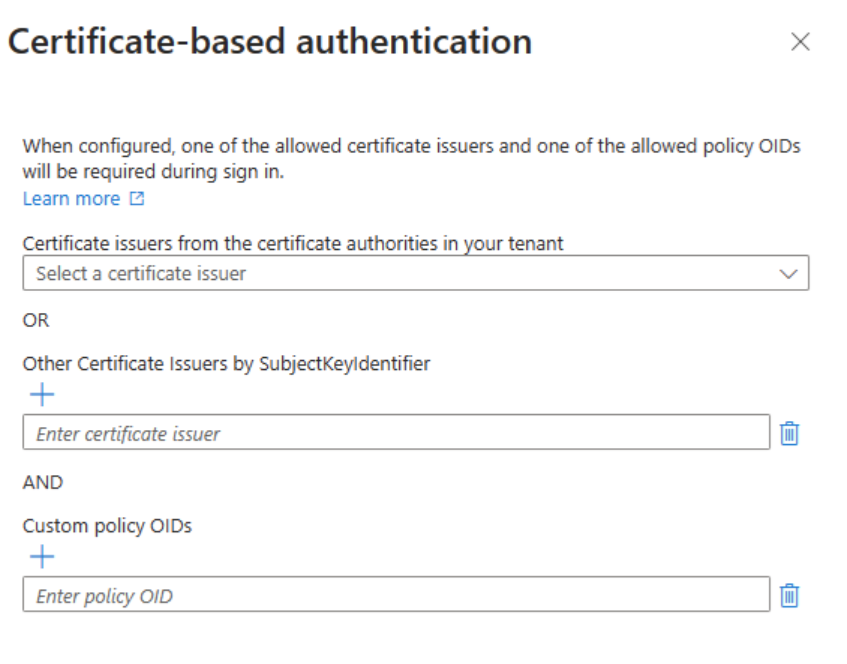

[証明書ベースの認証] (単一要素または多要素) で、[詳細オプション] をクリックします。

ドロップダウン メニューから証明書の発行者を選択し、証明書の発行者を入力し、許可されているポリシー OID を入力します。 ドロップダウン メニューには、テナントのすべての証明機関が、単一要素か多要素かに関係なく一覧表示されます。

- 許可された証明書発行者と許可されたポリシー OID の両方を構成する場合は、AND 関係になります。 ユーザーは、両方の条件を満たす証明書を使用する必要があります。

- [許可された証明書の発行者] リストと [許可されたポリシー OID] リストの間には、二者択一の関係性があります。 ユーザーは、発行者またはポリシー OID のどちらか一方を満たす証明書を使用する必要があります。

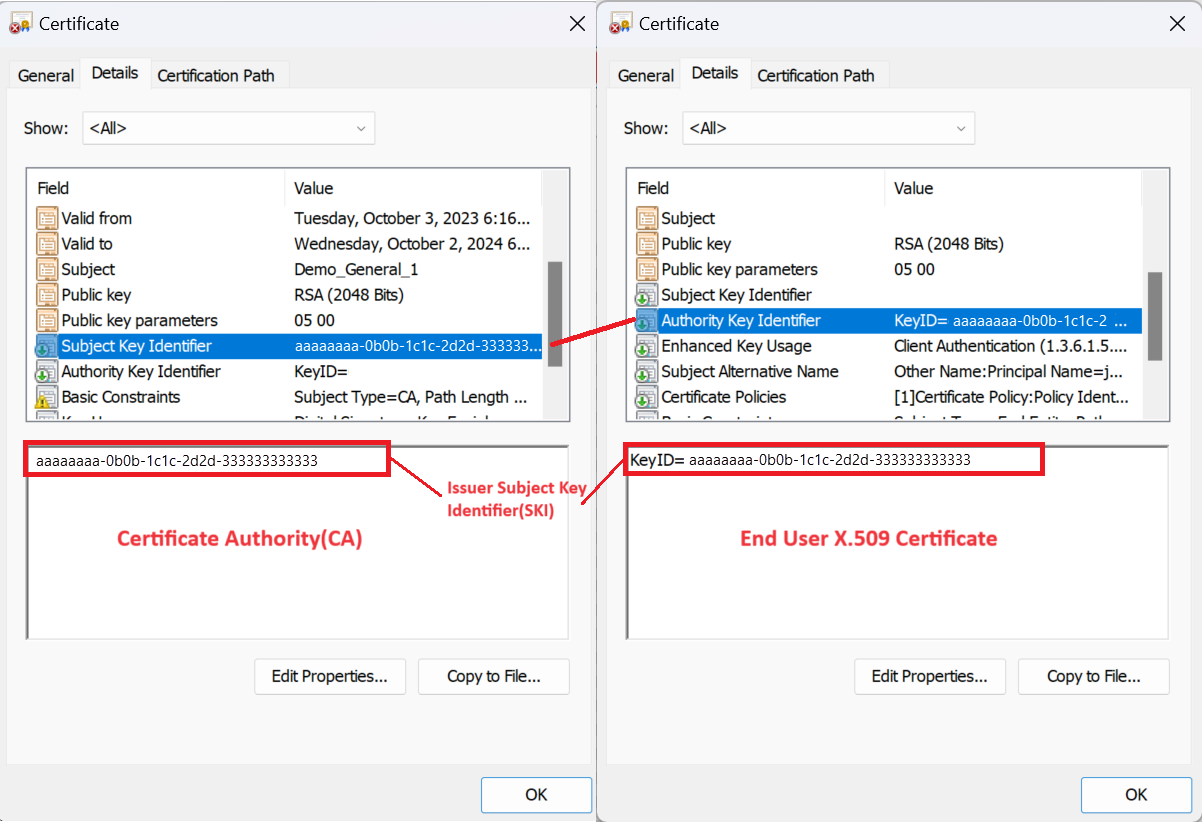

- 使用する証明書がテナントの証明機関にアップロードされていない場合は、SubjectkeyIdentifier による他の証明書発行者を使用します。 この設定は、ユーザーがホーム テナントで認証を行っている場合、外部ユーザー シナリオに使用できます。

[次へ] をクリックして構成を確認後、[作成] をクリックします。

Microsoft Graph

証明書の組み合わせ構成を使用して新しい条件付きアクセス認証の強度ポリシーを作成するには

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

既存のテーブルに新しい組み合わせ構成を追加するには

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

制限事項

FIDO2 セキュリティ キーの高度なオプション

- FIDO2 セキュリティ キーの詳細オプション - リソース テナントとは異なる Microsoft クラウドにあるホーム テナントに属する外部ユーザーは、詳細オプションでサポートされていません。

証明書ベースの認証の詳細オプション

各ブラウザー セッションで使用できる証明書は 1 つだけです。 証明書を使用してログインすると、セッション中はブラウザーにキャッシュされます。 認証強度の要件を満たしていない場合は、別の証明書を選択するように求められません。 セッションを再起動するには、サインアウトしてもう一度サインインする必要があります。 次に、適切な証明書を選択します。

証明機関とユーザー証明書は、X.509 v3 規格に準拠している必要があります。 具体的には、発行者 SKI CBA 制限を適用するには、証明書に有効な AKI が必要です。

注意

証明書が準拠していない場合、ユーザー認証は成功する可能性がありますが、認証強度ポリシーの issuerSki 制限を満たしていません。

ログイン時に、エンド ユーザー証明書の最初の 5 つのポリシー OID が考慮され、認証強度ポリシーで構成されたポリシー OID と比較されます。 エンド ユーザー証明書に 5 つ以上のポリシー OID がある場合は、認証強度要件に一致する構文順の最初の 5 つのポリシー OID が考慮されます。

B2B ユーザーの場合の、Contoso が Fabrikam からユーザーをテナントに招待した例を示します。 この場合、Contoso はリソース テナントであり、Fabrikam はホーム テナントです。

- テナント間アクセス設定がオフの場合 (Contoso はホーム テナントによって実行された MFA を受け入れません) - リソース テナントでの証明書ベースの認証の使用はサポートされていません。

- テナント間アクセス設定がオンの場合、Fabrikam と Contoso は同じ Microsoft クラウド上にあります。つまり、Fabrikam テナントと Contoso テナントの両方が、Azure 商用クラウドまたは Azure for US Government クラウド上にあります。 さらに、Contoso はホーム テナントで実行された MFA を信頼します。 この場合、次のようになります。

- 特定のリソースへのアクセスは、カスタム認証強度ポリシーで、ポリシー OID または "SubjectkeyIdentifier による他の証明書発行者" を使用すると制限できます。

- 特定のリソースへのアクセスは、カスタム認証強度ポリシーで "SubjectkeyIdentifier による他の証明書発行者" を使用すると制限できます。

- クロステナント アクセス設定がオンの場合、Fabrikam と Contoso は別々の Microsoft クラウド上に存在することになります。たとえば、Fabrikam のテナントは Azure 商用クラウド上にあり、Contoso のテナントは Azure for US Government クラウド上にあります。特定のリソースへのアクセスを、カスタム認証強度ポリシーの発行者 ID またはポリシー OID を使用して制限することはできません。

認証強度の詳細オプションのトラブルシューティング

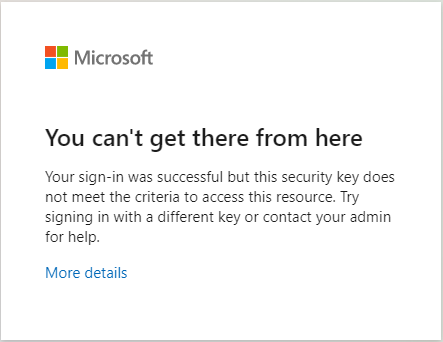

ユーザーが FIDO2 セキュリティ キーを使用してサインインできない

条件付きアクセス管理者は、特定のセキュリティ キーへのアクセスを制限できます。 ユーザーが使用できないキーを使用してサインインしようとすると、[ここからアクセスできません] というメッセージが表示されます。 ユーザーはセッションを再起動し、別の FIDO2 セキュリティ キーを使用してサインインする必要があります。

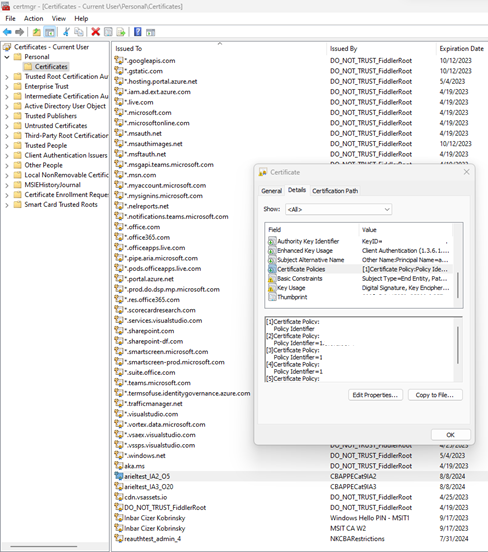

証明書ポリシー OID と発行者をチェックする方法

個人証明書のプロパティが、認証強度の詳細オプションの構成と一致していることを確認できます。

ユーザーのデバイスで、管理者としてログインします。 [実行] をクリックし、certmgr.msc を入力したら Enter キーを押します。 ポリシー OID をチェックするには、[個人用] をクリックし、証明書を右クリックして [詳細] をクリックします。