Microsoft Entra の概要のための統合されたセキュリティ情報登録

統合された登録以前は、ユーザーは Microsoft Entra MFA とセルフサービス パスワード リセット (SSPR) の認証方法を別々に登録していました。 ユーザーは 多要素認証 と セルフサービス パスワード リセット に同様の方法が使用されることに困惑しましたが、どちらのフィーチャーも登録する必要がありました。 現在では、統合された登録を使用することで、ユーザーは 1 回登録して 多要素認証 と セルフサービス パスワード リセット の両方のベネフィットを得ることができます。 「Microsoft Entra ID の SSPR を有効にして構成する方法」の動画をぜひご覧ください。

新しいエクスペリエンスを有効にする前に、この管理者対象のドキュメントとユーザー対象のドキュメントを確認して、この機能とその影響を確実に理解するようにしてください。 ユーザー ドキュメントに基づいたトレーニングによってユーザーが新しいエクスペリエンスに対して準備できるようにし、ロールアウトの成功に役立ててください。

統合された登録は、米国政府機関向けの Azure と Azure のすべての顧客にロールアウトされます。 従来の登録エクスペリエンスから統合登録エクスペリエンスへの切り替えを可能にするポータル コントロールは、テナントが統合登録エクスペリエンスに移行した後、削除されます。

[マイ アカウント] ページは、そのページにアクセスしているコンピューターの言語設定に基づいてローカライズされます。 Microsoft は、ページへの以降のアクセスの試みが引き続き最後に使用された言語でレンダリングされるように、利用された最新の言語をブラウザー キャッシュに格納します。 キャッシュをクリアすると、ページは再レンダリングされます。

強制的に特定の言語にする場合は、URL の末尾に ?lng=<language> を追加することができます。<language> は、レンダリングする言語のコードです。

統合された登録で使用できる方法

統合された登録は、次表の認証方法とアクションをサポートしています。

| Method | [登録] | Change | 削除 |

|---|---|---|---|

| Microsoft Authenticator | はい (最大 5) | いいえ | はい |

| その他の認証アプリ | はい (最大 5) | いいえ | はい |

| ハードウェア トークン | いいえ | いいえ | はい |

| 電話 | はい (最大 2) | はい | はい |

| Alternate phone | はい | はい | はい |

| Office phone* | はい | はい | はい |

| はい | はい | はい | |

| セキュリティの質問 | はい | いいえ | はい |

| パスワード | いいえ | はい | いいえ |

| アプリ パスワード* | はい | いいえ | はい |

| パスキー (FIDO2)* | はい (最大 10) | いいえ | はい |

注意

認証方法ポリシーで Microsoft Authenticator のパスワードレス認証モードを有効にした場合、ユーザーは Authenticator アプリでパスワードレス サインインも有効にする必要があります。

代替の電話は、 [セキュリティ情報] において管理モードでのみ登録できます。また、認証方法ポリシーで音声通話を有効にする必要があります。

ユーザーのビジネス電話 プロパティが設定されている場合にのみ、オフィス電話を割り込みモード で登録できます。 会社電話は、この要件を満たさなくてもユーザーが [セキュリティ情報] から管理モードで追加できます。

アプリ パスワードは、ユーザーごとの MFA に適用されているユーザーのみが使用できます。 条件付きアクセス ポリシーによって Microsoft Entra MFA が有効になっているユーザーはアプリ パスワードを使用できません。

パスキー (FIDO2) は、カスタム クライアントまたはパートナーと Microsoft Graph の統合を使用してプロビジョニングすることもできます。 詳細については、「API」をご覧ください。

ユーザーは、デフォルトの 多要素認証方法として、次のオプションのいずれかを設定できます。

- Microsoft Authenticator - プッシュ通知またはパスワードレス

- 認証アプリまたはハードウェア トークン – コード

- 音声通話

- テキスト メッセージ

注意

音声通話や SMS メッセージでは、仮想電話番号はサポートされていません。

サード パーティの認証アプリでは、プッシュ通知は提供されません。 Microsoft では引き続き Microsoft Entra ID により多くの認証方法を追加していくので、統合された登録で、それらの方法を使用できるようになります。

統合された登録のモード

統合された登録のモードは 2 つあります。

- 中断モードは、ウィザードに似たエクスペリエンスであり、ユーザーがサインイン時に自分のセキュリティ情報を登録または更新するときにユーザーに表示されます。

- 管理モードは、ユーザーのプロファイルの一部であり、ユーザーが自分のセキュリティ情報を管理できるようにします。

どちらのモードでも、Microsoft Entra MFA に使用できるメソッドを既に登録しているユーザーが自分のセキュリティ情報にアクセスするには、MFA を実行する必要があります。 ユーザーは、以前に登録したメソッドの使用を続ける前に、自分の情報を確認する必要があります。

中断モード

統合された登録は、多要素認証 と セルフサービス パスワード リセット の両方のポリシーに準拠します (テナントで両方が有効になっている場合)。 これらのポリシーは、ユーザーがサインイン中に登録を中断されるかどうか、および登録にどの方法を使用できるかを制御します。 SSPR ポリシーのみが有効になっている場合、ユーザーは登録の中断をスキップ (無期限) し、後で完了することができます。

ユーザーが自分のセキュリティ情報を登録または更新するよう求められる可能性があるサンプル シナリオを次に示します。

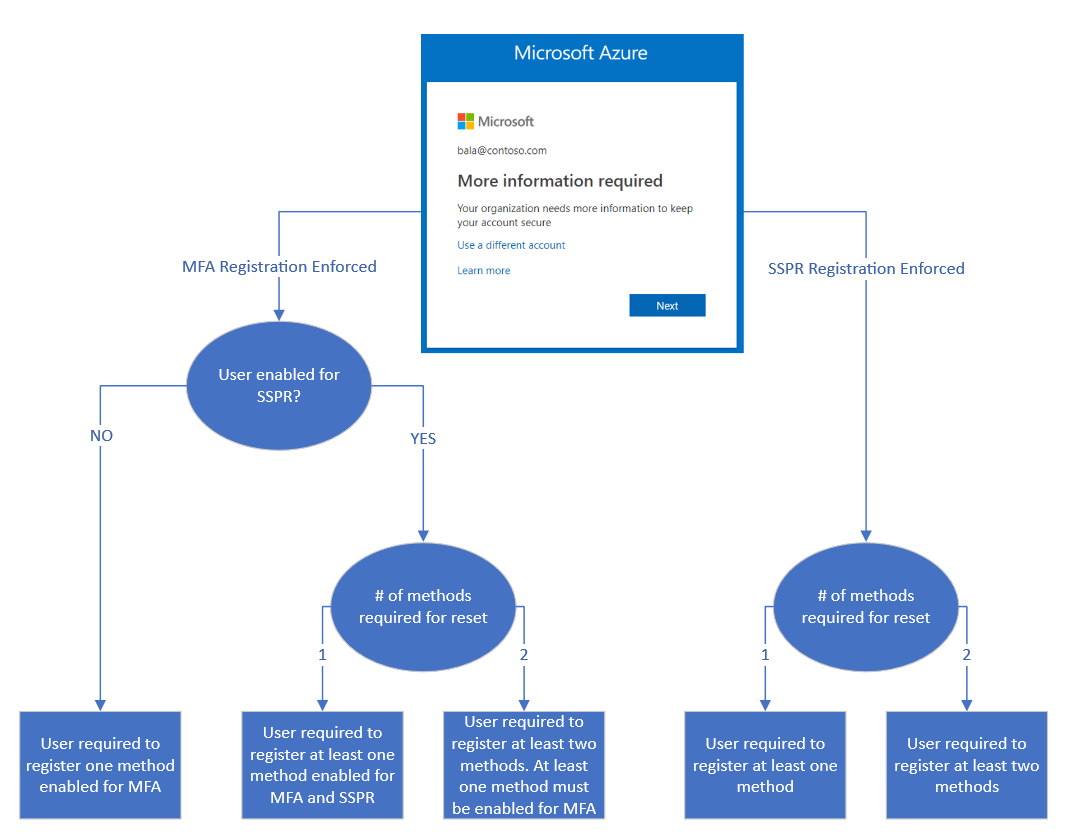

- Microsoft Entra ID 保護による多要素認証登録の強制:ユーザーはサインイン時に登録を求められます。 ユーザーは 多要素認証方法と セルフサービス パスワード リセット方法を登録します (ユーザーが セルフサービス パスワード リセット に対して有効になっている場合)。

- ユーザーごとの MFA によって MFA の登録が強制されている: ユーザーは、サインイン中に登録するよう求められます。 ユーザーは 多要素認証方法と セルフサービス パスワード リセット方法を登録します (ユーザーが セルフサービス パスワード リセット に対して有効になっている場合)。

- 条件付きアクセス ポリシーまたはその他のポリシーによって MFA の登録が強制されている: ユーザーは、MFA を必要とするリソースを使用する時点で登録するよう求められます。 ユーザーは 多要素認証方法と セルフサービス パスワード リセット方法を登録します (ユーザーが セルフサービス パスワード リセット に対して有効になっている場合)。

- SSPR の登録が強制されている: ユーザーは、サインイン中に登録するよう求められます。 ユーザーは SSPR 方法のみを登録します。

- SSPR の更新が強制されている: ユーザーは、管理者によって設定された間隔で自分のセキュリティ情報を確認する必要があります。ユーザーには自分の情報が表示され、現在の情報を確認するか、または必要に応じて変更を行うことができます。

登録が適用されると、ユーザーには、多要素認証と セルフサービス パスワード リセット の両方のポリシーに準拠するために必要な最小のメソッドが安全性の高い順に表示されます。 MFA と SSPR の両方の登録が適用され、SSPR ポリシーに 2 つの方法が必要な統合登録を行うユーザーは、最初に MFA メソッドを最初の方法として登録する必要があり、2 番目に登録された方法として別の MFA または SSPR 固有の方法 (電子メール、セキュリティの質問など) を選択できます。

次のシナリオ例について考えてみます。

- ユーザーが SSPR に対して有効になっています。 SSPR ポリシーでは、リセットするには 2 つの方法が必要であり、Microsoft Authenticator アプリ、電子メール、電話が有効になっています。

- ユーザーが登録することを選択する場合、次の 2 つの方法が必要とされます。

- ユーザーには既定で、Microsoft Authenticator アプリと電話が表示されます。

- ユーザーは、Authenticator アプリや電話の代わりに、メールを登録することを選択できます。

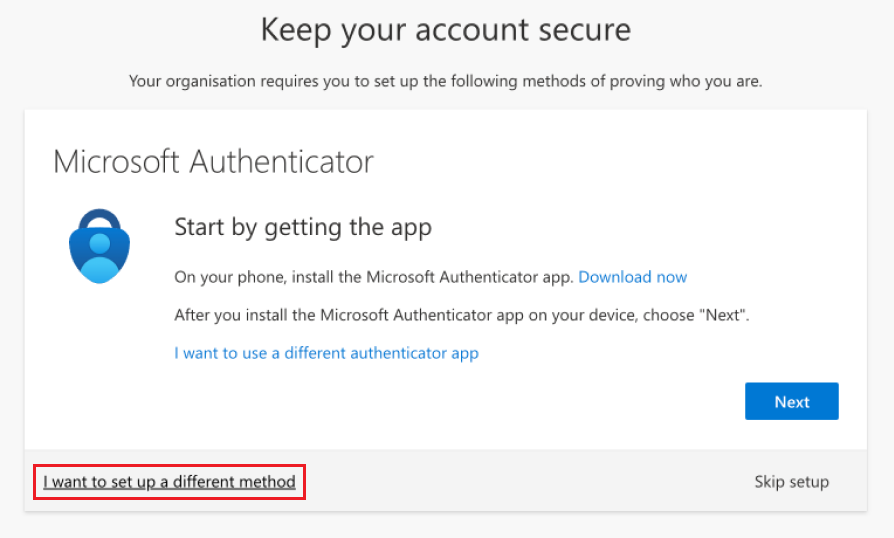

Microsoft Authenticator を設定すると、ユーザーは [別の方法を設定する] を選択して他の認証方法を登録できます。 使用可能な方法の一覧は、テナントの認証方法ポリシーによって決まります。

次のフローチャートは、サインイン中に登録を中断されたときにユーザーにどの方法が表示されるかを示しています。

多要素認証 と セルフサービス パスワード リセット の両方が有効になっている場合は、多要素認証の登録を適用することをお勧めします。

SSPR ポリシーでユーザーが定期的に自分のセキュリティ情報を確認する必要がある場合、ユーザーはサインイン中に中断され、自分が登録したすべての方法が表示されます。 ユーザーは、現在の情報が最新かどうかを確認することも、必要な場合は変更することもできます。 このページにアクセスするには、ユーザーが多要素認証を実行する必要があります。

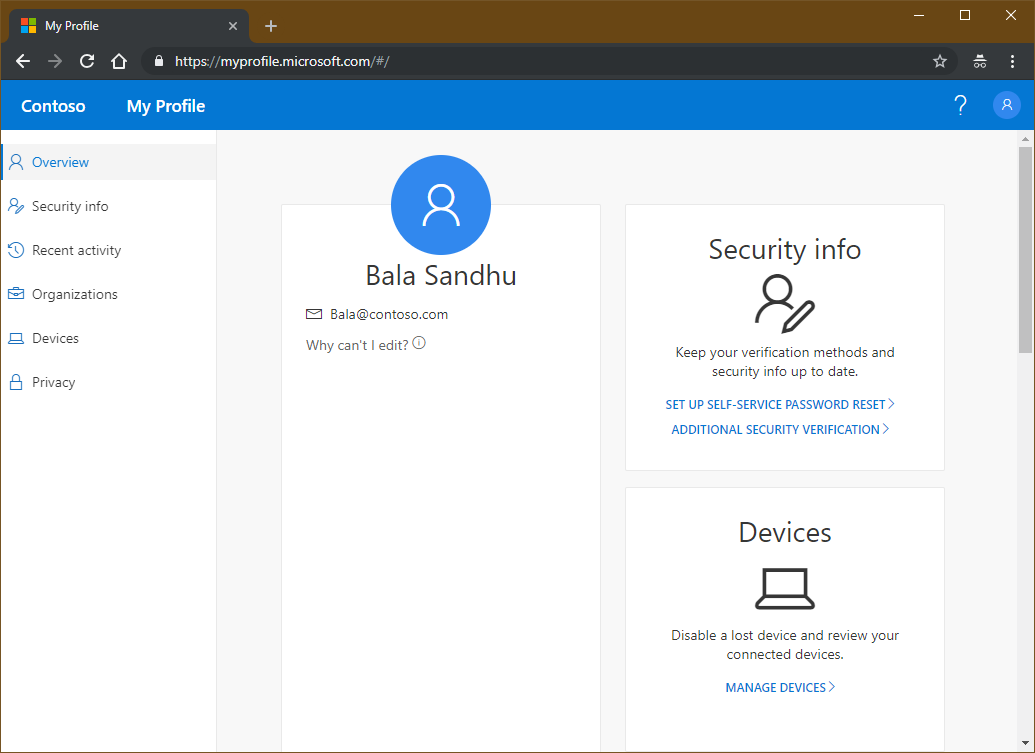

管理モード

ユーザーは、[セキュリティ情報] に移動するか、[マイ アカウント] から [セキュリティ情報] を選択することができます。 そこから、ユーザーは方法の追加、既存の方法の削除または変更、既定の方法の変更などを実行できます。

統合された登録のセッション制御

既定では、統合された登録では、すべての MFA 対応ユーザーが、セキュリティ情報を登録または管理する前に強力な認証を強制されます。 ユーザーが現在サインインしていて、有効なセッションの一部として以前に MFA を完了した場合、ユーザーがパスキー (FIDO2) メソッドを追加または変更しようとする場合を除き、既定では追加の MFA は必要ありません。 パスキー (FIDO2) 認証方法を追加または変更するには、ユーザーが過去 5 分以内に強力な認証を完了している必要があります。 過去 5 分間に MFA が完了していない場合、ユーザーはサインインして新しい MFA を完了するように求められます。 組織は、セキュリティ情報の登録の安全性を確保するための条件付きアクセス ポリシーを定義することで、認証要件を変更できます。

統合された登録のセッションは、15 分間のみ有効です。 ユーザーの登録または管理アクションにこの期間より長い時間がかかる場合、セッションは期限切れになり、ユーザーはサインインして続行するように求められます。

主な使用シナリオ

MySignIns でパスワードを変更する

ユーザーがセキュリティ情報に移動します。 サインインした後、ユーザーは自分のパスワードを変更できます。 ユーザーがパスワードと多要素認証方法を使用して認証を行う場合、既存のパスワードを入力せずに、強化されたユーザー エクスペリエンスを使用してパスワードを変更できます。 完了すると、ユーザーの [セキュリティ情報] ページのパスワードが新しいものに更新されます。 一時アクセス パス (TAP) などの認証方法の場合は、ユーザーが既存のパスワードを知らない限り、パスワードを変更できません。

注意

従来のパスワード変更エクスペリエンスを指すリンクがある場合は、転送リンク () に更新して、新しい https://go.microsoft.com/fwlink/?linkid=2224198エクスペリエンスにユーザーを誘導します。

条件付きアクセスを使用したセキュリティ情報の登録の保護

ユーザーによる Microsoft Entra MFA と SSPR への登録作業が適切なタイミングと方法で確実に行われるようにするには、条件付きアクセスのポリシーでユーザー アクションを使用する方法があります。 組織において、Microsoft Entra MFA と SSPR への登録を一元的な場所からユーザーに行わせたい場合 (例: ネットワーク上の信頼できる場所から HR オンボードの際に実行させるなど) は、この機能を有効にするとよいでしょう。 セキュリティ情報の登録をセキュリティで保護するための一般的な条件付きアクセス ポリシーを構成する方法の詳細を確認します。

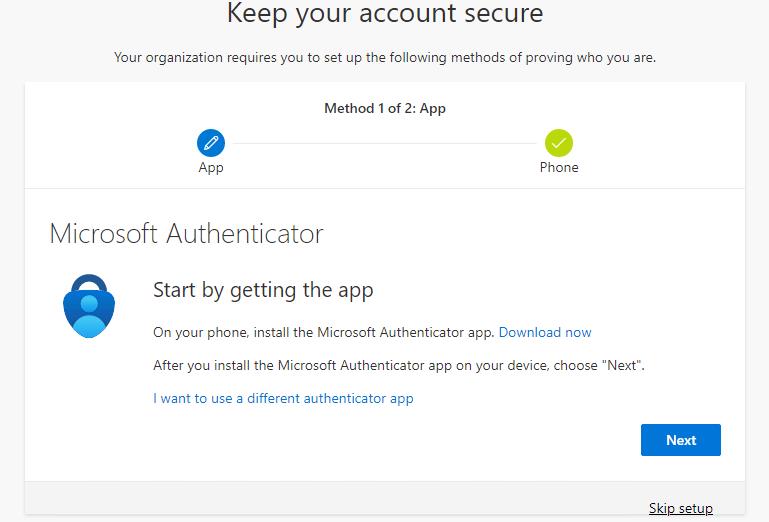

サインイン中にセキュリティ情報を設定する

管理者が登録を強制しました。

ユーザーが必要なすべてのセキュリティ情報を設定していない場合は、Microsoft Entra 管理センターに移動します。 ユーザー名とパスワードをユーザーが入力すると、ユーザーはセキュリティ情報を設定するよう求められます。 ユーザーは次に、ウィザードに示されている手順に従って、必要なセキュリティ情報を設定します。 ユーザーは、設定によって許可される場合、既定で表示されるもの以外の方法を設定することを選択できます。 ウィザードが完了した後、ユーザーは、設定したメソッドと多要素認証の既定のメソッドを確認します。 設定プロセスを完了するために、ユーザーは情報を確認し、Microsoft Entra 管理センターに進みます。

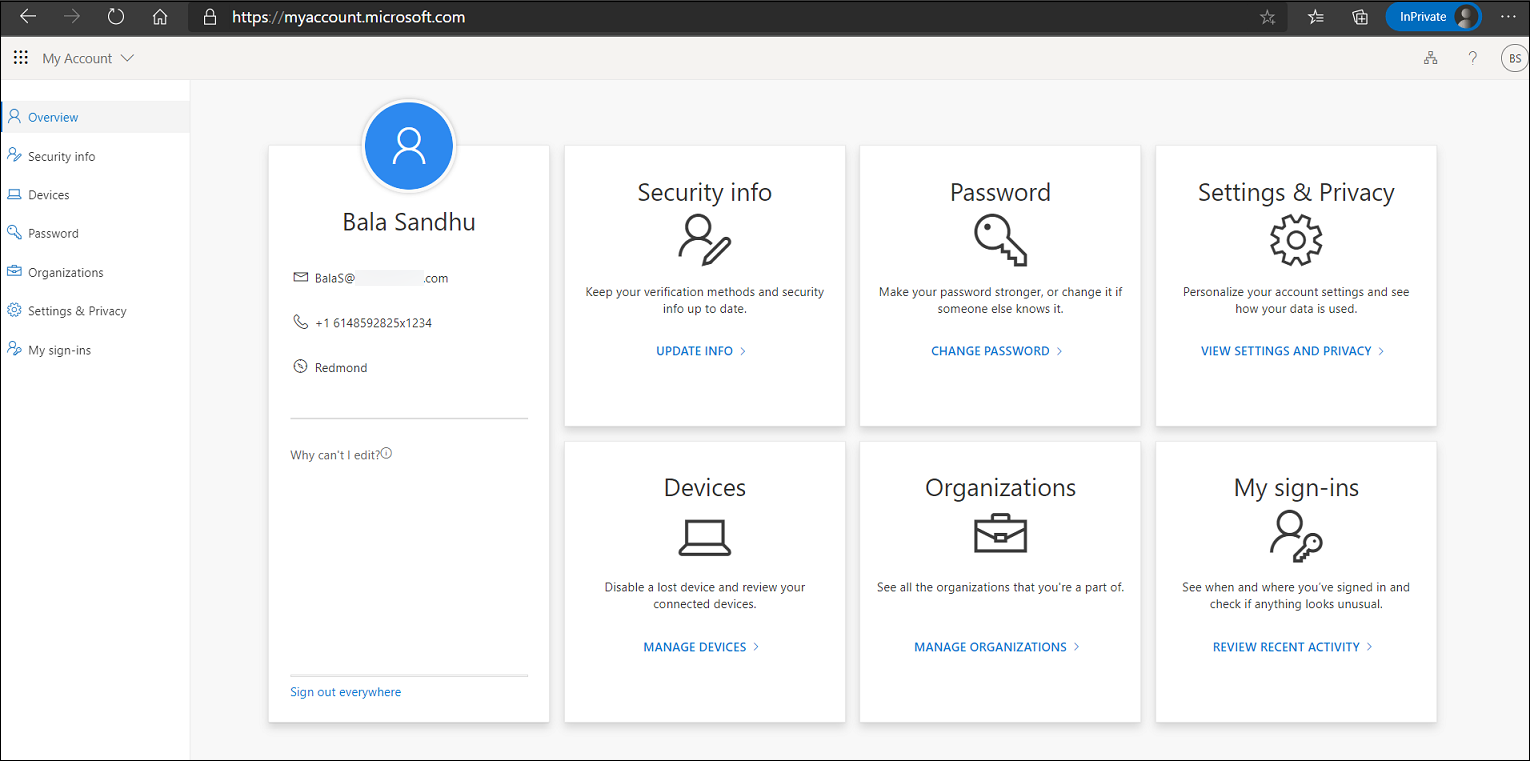

[マイ アカウント] からセキュリティ情報を設定する

管理者は登録を強制していません。

必要なすべてのセキュリティ情報をまだ設定していないユーザーが https://myaccount.microsoft.com に移動します。 ユーザーは左側のウィンドウで [セキュリティ情報] を選択します。 そこから、ユーザーは方法を追加することを選択し、自分が使用できるいずれかの方法を選択した後、手順に従ってその方法を設定します。 完了すると、設定された方法が [セキュリティ情報] ページに表示されます。

部分的な登録後に他のメソッドを設定する

ユーザーまたは管理者によって実行された既存の認証方法の登録により、ユーザーが MFA または SSPR の登録を部分的に満たしている場合、登録が必要な場合にのみ、認証方法ポリシー設定で許可される追加情報の登録がユーザーに求められます。 ユーザーが他の複数の認証方法を選択して登録できる場合は、別の方法を設定する というタイトルの登録エクスペリエンスのオプションが表示され、ユーザーは必要な認証方法を設定できます。

[マイ アカウント] からセキュリティ情報を削除する

少なくとも 1 つの方法を以前に設定しているユーザーが [セキュリティ情報] に移動します。 ユーザーは、以前に登録された方法のいずれかを削除することを選択します。 完了すると、その方法は [セキュリティ情報] ページに表示されなくなります。

[マイ アカウント] から既定の方法を変更する

多要素認証に使用できる少なくとも 1 つの方法を以前に設定しているユーザーが [セキュリティ情報] に移動します。 ユーザーは、現在の既定の方法を別の既定の方法に変更します。 完了すると、新しい既定の方法が [セキュリティ情報] ページに表示されます。

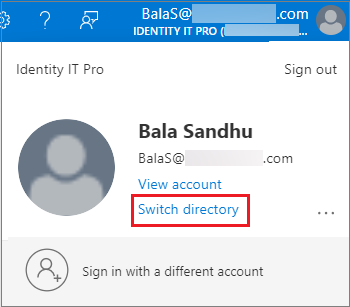

ディレクトリを切り替える

B2B ユーザーなどの外部 ID は、サードパーティ テナントのセキュリティ登録情報を変更するために、ディレクトリを切り替える必要がある場合があります。 さらに、リソース テナントにアクセスするユーザーは、ホーム テナントの設定を変更したときに混乱する可能性がありますが、リソース テナントの表示には変更が反映されません。

たとえば、ユーザーが Microsoft Authenticator アプリのプッシュ通知を、ホーム テナントにサインインするためのプライマリ認証として設定し、別のオプションとして SMS/テキスト オプションも使用しているとします。 このユーザーが、リソース テナントでも SMS/テキスト オプションを使用するよう構成しています。 このユーザーがホーム テナントで、認証オプションの 1 つとしての SMS/テキストを削除した場合、リソース テナントにアクセスした際に SMS/テキスト メッセージに応答するよう求められて混乱します。

Microsoft Entra 管理センターでディレクトリを切り替えるには、右上隅にあるユーザー アカウント名を選択し、ディレクトリの切り替えを選択します。

または、セキュリティ情報にアクセスするための URL でテナントを指定することもできます。

https://mysignins.microsoft.com/security-info?tenant=<Tenant Name>

https://mysignins.microsoft.com/security-info/?tenantId=<Tenant ID>

注意

統合された登録または [自分のサインイン] ページを使用してセキュリティ情報を登録または管理しようとしているお客様は、Microsoft Edge などの最新のブラウザーを使用する必要があります。

IE11 は、アプリケーションで Web ビューまたはブラウザーを作成するために正式にはサポートされていません。これは、すべてのシナリオで想定どおりに動作するわけではありません。

レガシ Web ビューに依存する Azure AD 認証ライブラリ (ADAL) をまだ使用しているアプリケーションは、古いバージョンの Internet Explorer にフォールバックできます。 これらのシナリオでは、ユーザーが [マイ サインイン] ページに移動すると、空白のページが表示されます。 この問題を解決するには、最新のブラウザーに切り替えます。

次のステップ

開始するには、「セルフサービス パスワード リセットを有効にする」のチュートリアルと、「Microsoft Entra 多要素認証 (MFA) を有効にする」のチュートリアルを参照してください。

テナントでの統合された登録を有効にする方法、またはユーザーに認証方法の再登録を強制する方法について説明します。

また、Microsoft Entra MFA と SSPR で使用可能な方法を確認することもできます。