Microsoft Defender for Identityで横移動パス検出を有効にするように SAM-R を構成する

潜在的な横移動パスのMicrosoft Defender for Identityマッピングは、特定のマシン上のローカル管理者を識別するクエリに依存します。 これらのクエリは、構成した Defender for Identity Directory Service アカウント を使用して、SAM-R プロトコルで実行されます。

注:

この機能は、Kerberos から NTLM へのダウングレードを許可する SAM-R 呼び出しの Windows の制限により、DSA アカウントの Net-NTLM ハッシュを取得するために敵対者によって悪用される可能性があります。 新しい Defender for Identity センサー (バージョン 3.x) は、さまざまな検出方法を使用しているため、この問題の影響を受けません。

低い特権 DSA アカウントを使用することをお勧めします。 サポートに 問い合わせて ケースを開き、 横移動パス のデータ収集機能を完全に無効にするように要求することもできます。 これにより、 露出管理の攻撃パス機能で使用できるデータが減少します。

この記事では、Defender for Identity Directory Services アカウント (DSA) が SAM-R クエリを実行できるようにするために必要な構成の変更について説明します。

ヒント

この手順は省略可能ですが、Defender for Identity を使用して環境を完全にセキュリティで保護するために、ディレクトリ サービス アカウントを構成し、横移動パス検出用に SAM-R を構成することをお勧めします。

SAM-R に必要なアクセス許可を構成する

Windows クライアントとサーバーで Defender for Identity Directory Services アカウント (DSA) が SAM-R クエリを実行できるようにするには、ネットワーク アクセス ポリシーに記載されている構成済みのアカウントに加えて、グループ ポリシーを変更し、DSA を追加する必要があります。 ドメイン コントローラーを除くすべてのコンピューターにグループ ポリシーを適用してください。

重要

運用環境に変更を加える前に、提案された構成の互換性を確認して、最初に 監査モード でこの手順を実行します。

監査モードでのテストは、環境のセキュリティを維持し、変更がアプリケーションの互換性に影響を与えないことを確認する上で重要です。 Defender for Identity センサーによって生成された SAM-R トラフィックの増加を確認できます。

必要なアクセス許可を構成するには:

新しいグループ ポリシーを作成するか、既存のグループ ポリシーを使用します。

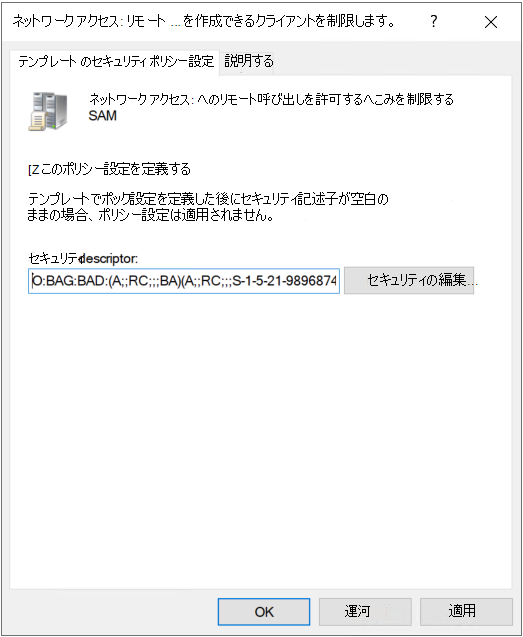

[コンピューターの構成] > [Windows 設定] > [セキュリティ設定] > [ローカル ポリシー] > [セキュリティ] オプションで、[ネットワーク アクセス - SAM へのリモート呼び出しを許可するクライアントの制限] ポリシーを選択します。 以下に例を示します。

監査モード中に検出した他のアカウントと共に、このアクションを実行できる承認済みアカウントの一覧に DSA を追加します。

詳細については、「 ネットワーク アクセス: SAM へのリモート呼び出しを許可するクライアントを制限する」を参照してください。

DSA がネットワークからコンピューターへのアクセスを許可されていることを確認します (省略可能)

注:

この手順は、[ ネットワークからこのコンピューターにアクセス する] 設定が既定で構成されていないため、[ ネットワークからこのコンピューターにアクセス する] 設定を構成した場合にのみ必要です。

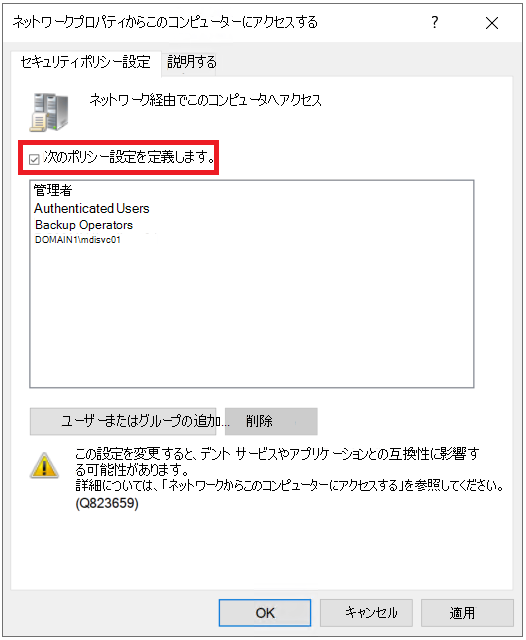

許可されているアカウントの一覧に DSA を追加するには:

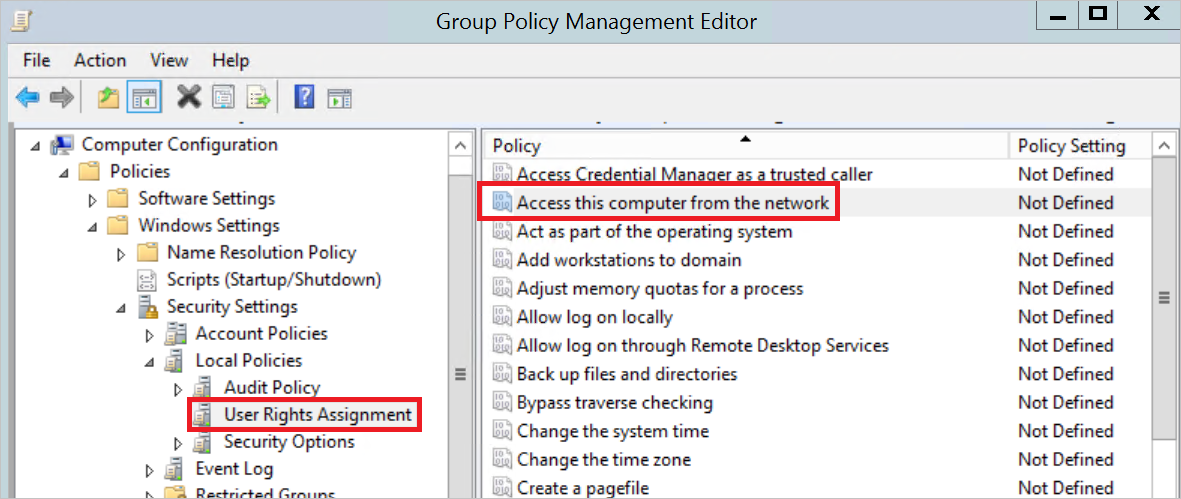

ポリシーに移動し、[コンピューターの構成] ->[ポリシー] ->[Windows 設定] ->[ローカル ポリシー] ->[ユーザーの右割り当て] に移動し、[ネットワークからこのコンピューターにアクセスする] 設定を選択します。 以下に例を示します。

承認されたアカウントの一覧に Defender for Identity Directory Service アカウントを追加します。

重要

グループ ポリシーでユーザー権限の割り当てを構成する場合は、設定を追加するのではなく、前の設定に 置き換える 必要があることに注意してください。 したがって、必要 なすべての アカウントを有効なグループ ポリシーに含める必要があります。 既定では、ワークステーションとサーバーには、管理者、バックアップ オペレーター、ユーザー、および Everyone というアカウントが含まれます。

Microsoft セキュリティ コンプライアンス ツールキットでは、匿名接続でネットワーク サインインが実行されないように、既定の Everyoneを認証済みユーザーに置き換えることをお勧めします。GPO からネットワーク設定からこのコンピューターにアクセスするを管理する前に、ローカル ポリシー設定を確認し、必要に応じて GPO に認証済みユーザーを含めることを検討してください。

ハイブリッド参加済みデバイス専用のデバイス プロファイルMicrosoft Entra構成する

この手順では、Microsoft Intune管理センターを使用して、ハイブリッド参加済みデバイスを使用している場合にデバイス プロファイルでポリシー Microsoft Entra構成する方法について説明します。

Microsoft Intune管理センターで、新しいデバイス プロファイルを作成し、次の値を定義します。

- プラットフォーム: Windows 10以降

- プロファイルの種類: 設定カタログ

ポリシーのわかりやすい名前と説明を入力します。

NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM ポリシーを定義する設定を追加します。

[設定] ピッカーで、SAM へのリモート呼び出しを許可するネットワーク アクセス制限クライアントを検索します。

[ ローカル ポリシー] [セキュリティ オプション] カテゴリで参照を選択し、[ SAM へのリモート呼び出しを許可するクライアントのネットワーク アクセスの制限 ] 設定を選択します。

セキュリティ記述子 (SDDL):

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%)を入力し、%SID%を Defender for Identity Directory Service アカウント SID に置き換えます。組み込みの Administrators グループを 必ず含めます。

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

AccessFromNetwork ポリシーを定義する設定を追加します。

[設定] ピッカーで、[ネットワークからのアクセス] を検索します。

[ ユーザー権利 ] カテゴリで参照を選択し、[ ネットワークからアクセス ] 設定を選択します。

を選択して設定をインポートし、SID や名前を含むユーザーとグループの一覧を含む CSV ファイルを参照して選択します。

組み込みの Administrators グループ (S-1-5-32-544) と Defender for Identity Directory Service アカウント SID を必ず含めます。

ウィザードを続行して スコープ タグ と 割り当てを選択し、[ 作成 ] を選択してプロファイルを作成します。

詳細については、「Microsoft Intuneのデバイス プロファイルを使用してデバイスに機能と設定を適用する」を参照してください。

![[ネットワーク アクセス ポリシー] が選択されているスクリーンショット。](../media/samr-policy-location.png)