Defender for Cloud Appsが GitHub Enterprise 環境の保護にどのように役立つか

GitHub Enterprise Cloud は、組織がコードを保存および管理したり、コードの変更を追跡および制御したりするのに役立つサービスです。 クラウドでコード リポジトリを構築およびスケーリングする利点と共に、organizationの最も重要な資産が脅威にさらされる可能性があります。 公開される資産には、機密情報の可能性があるリポジトリ、コラボレーションとパートナーシップの詳細などが含まれます。 このデータの漏えいを防ぐには、悪意のあるアクターやセキュリティに気付いていないインサイダーが機密情報を流出させるのを防ぐために、継続的な監視が必要です。

GitHub Enterprise Cloud を Defender for Cloud Apps に接続すると、ユーザーのアクティビティに関する分析情報が向上し、異常な動作に対する脅威検出が提供されます。

このアプリ コネクタを使用して、Microsoft Secure Score に反映されたセキュリティ制御を使用して SaaS セキュリティ態勢管理 (SSPM) 機能にアクセスします。 詳細情報 を参照してください。

主な脅威

- 侵害されたアカウントとインサイダーの脅威

- データ漏洩

- セキュリティに対する認識が不十分

- アンマネージド Bring Your Own Device (BYOD)

Defender for Cloud Appsが環境を保護するのにどのように役立つか

SaaS セキュリティ体制管理

Microsoft Secure Score で GitHub のセキュリティ体制に関する推奨事項を確認するには、[コネクタ] タブを使用して、所有者とエンタープライズのアクセス許可を持つ API コネクタを作成します。 [セキュリティ スコア] で [ 推奨されるアクション ] を選択し、 Product = GitHub でフィルター処理します。

たとえば、GitHub の推奨事項は次のとおりです。

- 多要素認証を有効にする (MFA)

- シングル サインオンを有効にする (SSO)

- [このorganizationのリポジトリの可視性の変更をメンバーに許可する] を無効にする

- 'リポジトリの管理者アクセス許可を持つメンバーはリポジトリを削除または転送できます' を無効にする

コネクタが既に存在し、GitHub の推奨事項がまだ表示されない場合は、API コネクタを切断し、 所有者 と エンタープライズ のアクセス許可で再接続して接続を更新します。

詳細については、以下を参照してください:

リアルタイムで GitHub を保護する

外部ユーザーのセキュリティ保護と共同作業に関するベスト プラクティスを確認します。

GitHub Enterprise Cloud をMicrosoft Defender for Cloud Appsに接続する

このセクションでは、App Connector API を使用して既存の GitHub Enterprise Cloud organizationにMicrosoft Defender for Cloud Appsを接続する手順について説明します。 この接続により、organizationの GitHub Enterprise Cloud の使用を可視化して制御できます。 Defender for Cloud Appsで GitHub Enterprise Cloud を保護する方法の詳細については、「GitHub Enterprise を保護する」を参照してください。

このアプリ コネクタを使用して、Microsoft Secure Score に反映されたセキュリティ制御を使用して SaaS セキュリティ態勢管理 (SSPM) 機能にアクセスします。 詳細情報 を参照してください。

前提条件

- organizationには GitHub Enterprise Cloud ライセンスが必要です。

- Defender for Cloud Appsへの接続に使用される GitHub アカウントには、organizationの所有者アクセス許可が必要です。

- SSPM 機能の場合、指定されたアカウントはEnterprise アカウントの所有者である必要があります。

- organizationの所有者を確認するには、organizationのページを参照し、[People] を選択し、[所有者] でフィルター処理します。

GitHub ドメインを確認する

ドメインの確認は省略可能です。 ただし、Defender for Cloud Appsが GitHub organization のメンバーのドメイン メールを対応する Azure Active Directory ユーザーと照合できるように、ドメインを確認することを強くお勧めします。

これらの手順は、 GitHub Enterprise Cloud の構成 の手順とは別に完了でき、ドメインを既に確認している場合はスキップできます。

organizationを会社の利用規約にアップグレードします。

-

注:

Defender for Cloud Apps設定に一覧表示されている各マネージド ドメインを確認してください。 マネージド ドメインを表示するには、Microsoft Defender ポータルに移動し、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ システム] で [ 組織の詳細] を選択し、[ マネージド ドメイン ] セクションに移動します。

GitHub Enterprise Cloud を構成する

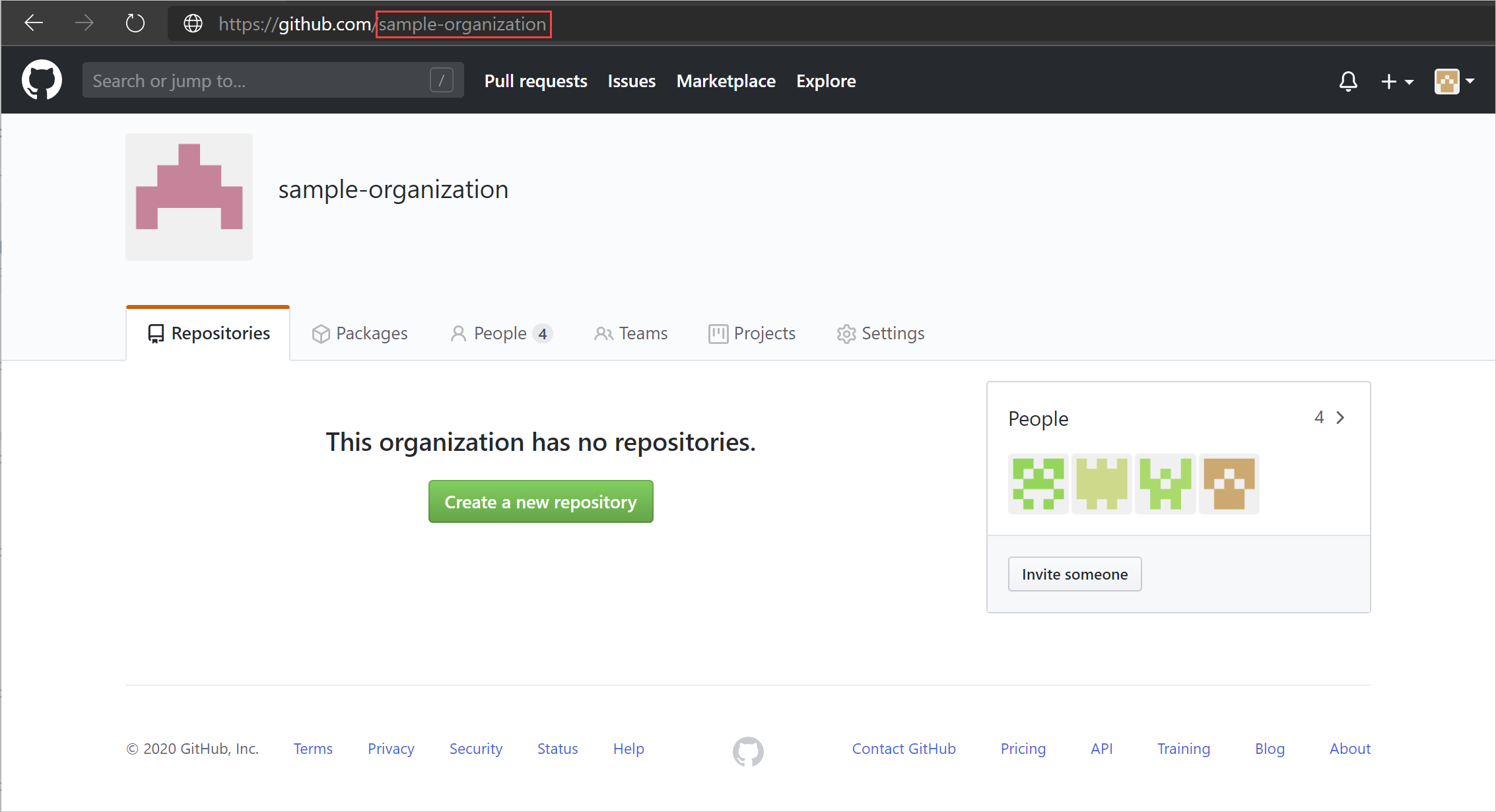

organizationのログイン名を見つけます。 GitHub で、organizationのページを参照し、URL からorganizationログイン名を書き留めます。後で必要になります。

注:

ページには、

https://github.com/<your-organization>のような URL が表示されます。 たとえば、organizationのページがhttps://github.com/sample-organizationされている場合、organizationのログイン名は sample-organizationです。

Defender for Cloud Apps用の OAuth アプリを作成して、GitHub organizationに接続します。 接続されている追加のorganizationごとに、この手順を繰り返します。

注:

プレビュー機能とアプリ ガバナンスが有効になっている場合は、OAuth アプリ ページではなくアプリ ガバナンス ページを使用してこの手順を実行します。

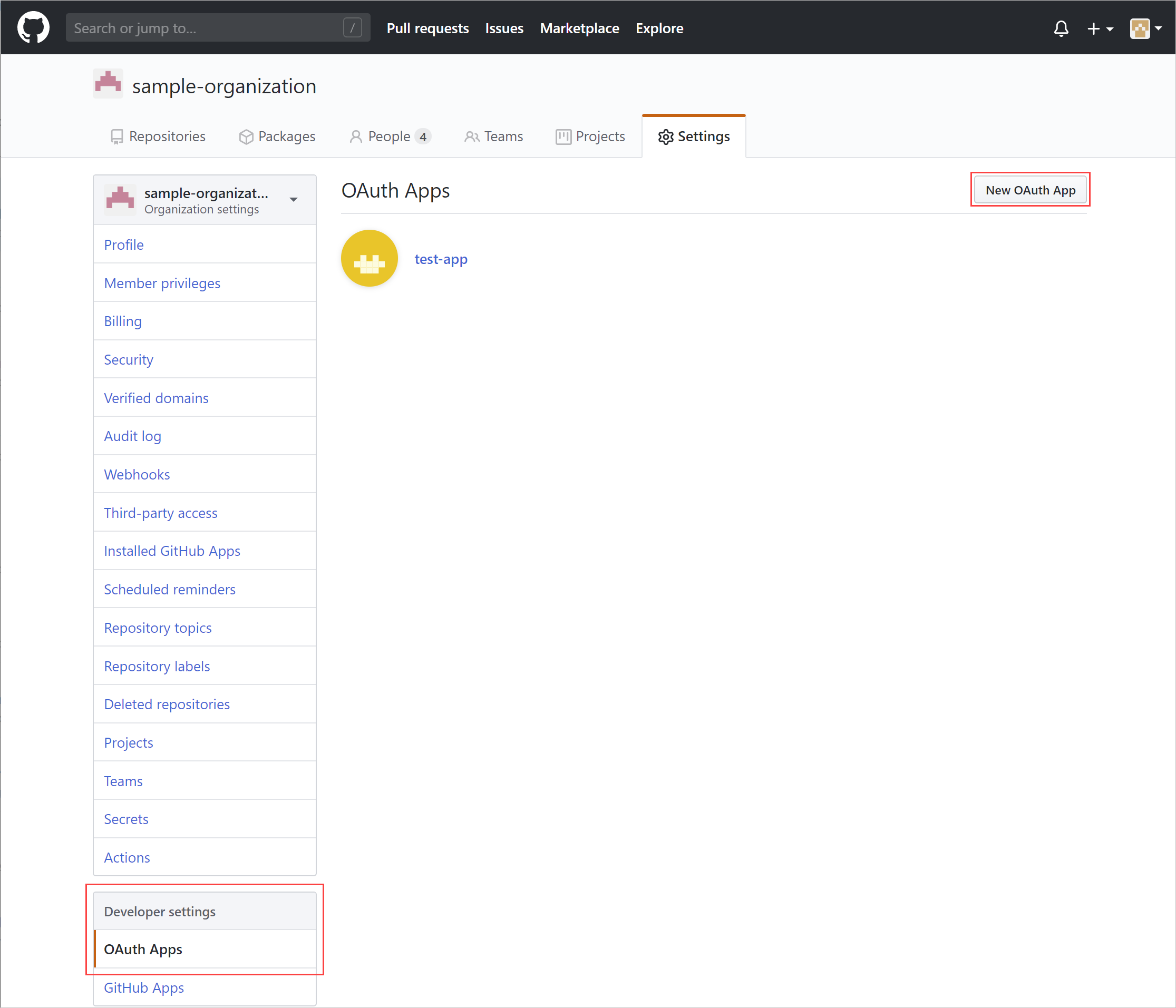

[設定>Developer の設定] を参照し、[OAuth Apps] を選択し、[アプリケーションの登録] を選択します。 または、既存の OAuth アプリがある場合は、[ 新しい OAuth アプリ] を選択します。

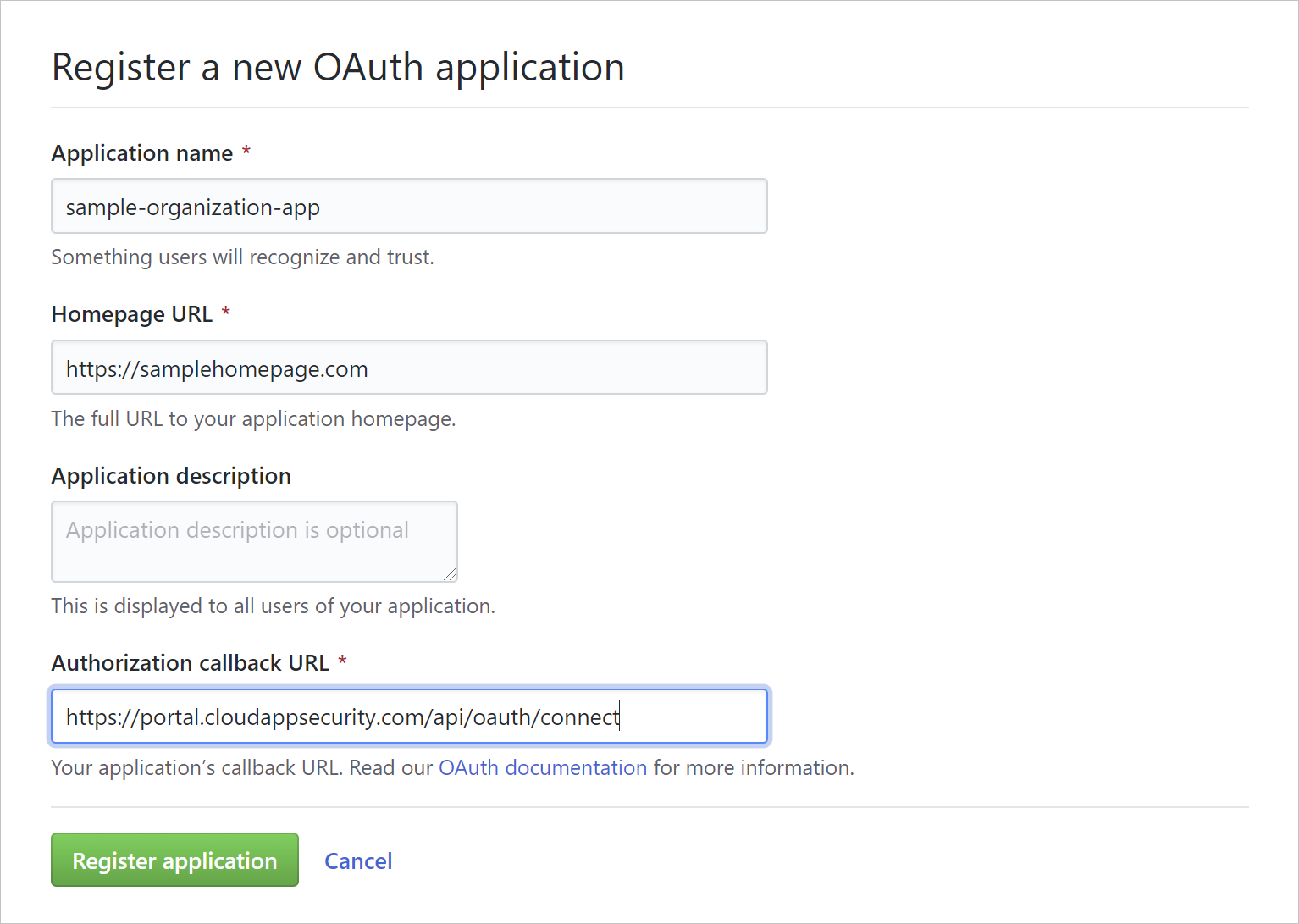

[新しい OAuth アプリの登録] の詳細を入力し、[アプリケーションの登録] を選択します。

- [ アプリケーション名 ] ボックスに、アプリの名前を入力します。

- [ ホームページ URL ] ボックスに、アプリのホームページの URL を入力します。

- [ Authorization callback URL]\(承認コールバック URL\ ) ボックスに、次の値を入力します:

https://portal.cloudappsecurity.com/api/oauth/connect。

注:

- 米国政府機関 GCC のお客様の場合は、次の値を入力します。

https://portal.cloudappsecuritygov.com/api/oauth/connect - 米国政府機関 GCC High のお客様の場合は、次の値を入力します。

https://portal.cloudappsecurity.us/api/oauth/connect

注:

- organizationが所有するアプリは、organizationのアプリにアクセスできます。 詳細については、「 OAuth アプリのアクセス制限について」を参照してください。

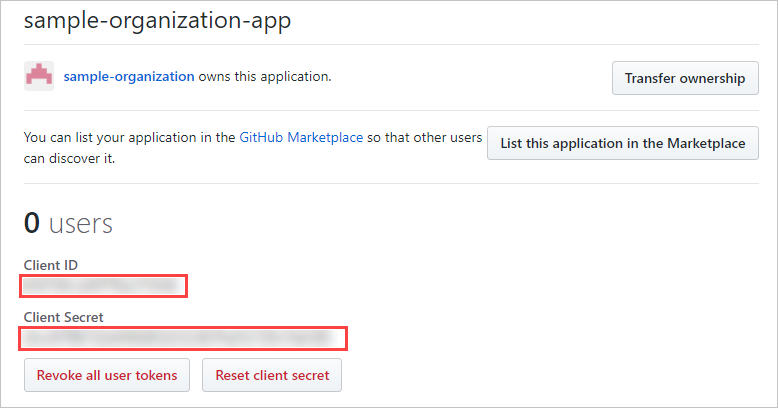

[設定>OAuth Apps] を参照し、先ほど作成した OAuth アプリを選択し、そのクライアント ID とクライアント シークレットを書き留めます。

Defender for Cloud Appsの構成

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。

[ アプリ コネクタ ] ページで、[ +アプリの接続] を選択し、その後に GitHub を選択します。

次のウィンドウで、コネクタにわかりやすい名前を付け、[ 次へ] を選択します。

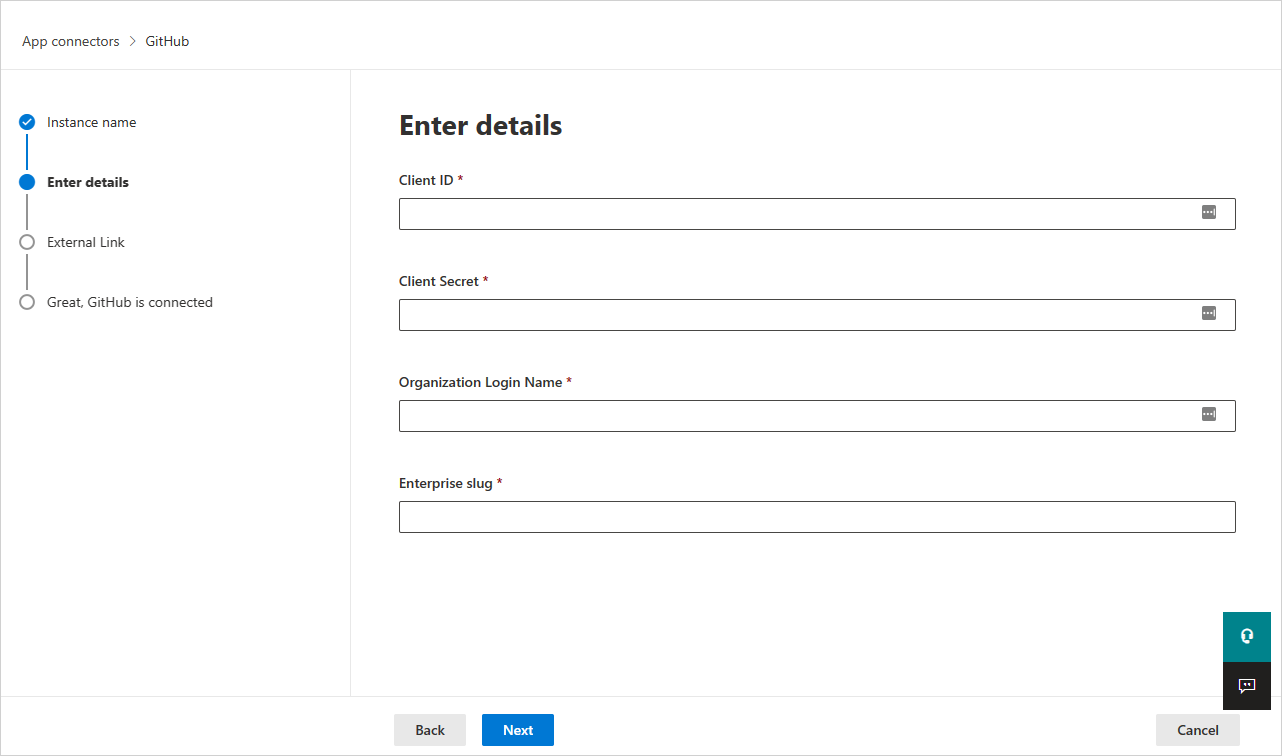

[ 詳細の入力 ] ウィンドウで、先ほどメモした クライアント ID、 クライアント シークレット、 組織のログイン名 を入力します。

Enterprise slug (エンタープライズ名とも呼ばれます) は、SSPM 機能をサポートするために必要です。 エンタープライズ スラグを見つけるには:

- GitHub プロファイルの画像 ->企業を選択します。

- Enterprise アカウントを選択し、Microsoft Defender for Cloud Appsに接続するアカウントを選択します。

- URL がエンタープライズ スラグであることを確認します。 たとえば、この例では、

https://github.com/enterprises/testEnterprisetestEnterprise はエンタープライズ スラグです。

[次へ] を選択します。

[ GitHub の接続] を選択します。

GitHub サインイン ページが開きます。 必要に応じて、GitHub 管理者の資格情報を入力して、チームの GitHub Enterprise Cloud インスタンスへのDefender for Cloud Appsアクセスを許可します。

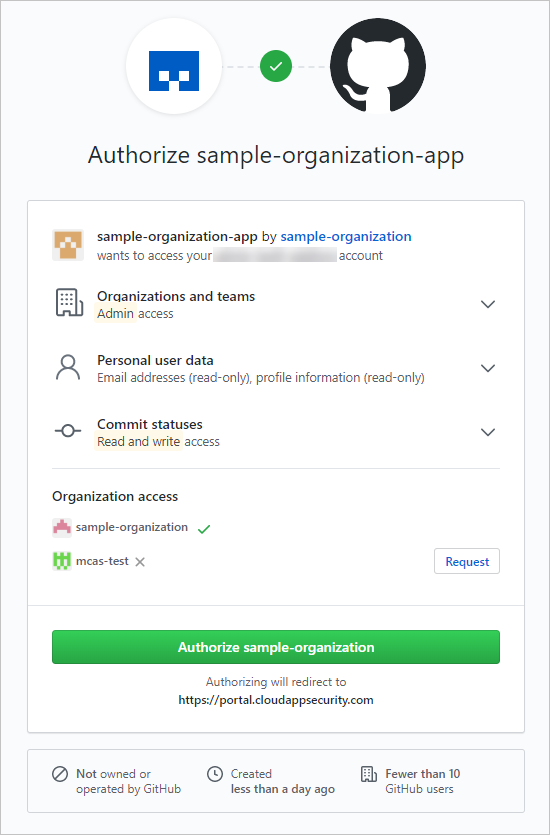

Organizationアクセスを要求し、GitHub organizationへのアクセスをDefender for Cloud Appsに付与するアプリを承認します。 Defender for Cloud Appsには、次の OAuth スコープが必要です。

- admin:org - organizationの監査ログを同期するために必要

- read:user and user:email - organizationのメンバーを同期するために必要

- repo:status - 監査ログ内のリポジトリ関連のイベントを同期するために必要

- admin:enterprise - SSPM 機能に必要です。指定されたユーザーは、Enterprise アカウントの所有者である必要があることに注意してください。

OAuth スコープの詳細については、「 OAuth Apps のスコープについて」を参照してください。

Defender for Cloud Apps コンソールに戻ると、GitHub が正常に接続されたことを示すメッセージが表示されます。

GitHub organization 所有者と連携して、GitHub のサード パーティ製のアクセス設定で作成された OAuth アプリへのアクセスをorganizationに許可します。 詳細については、 GitHub のドキュメントを参照してください。

organization所有者は、GitHub をDefender for Cloud Appsに接続した後にのみ、OAuth アプリからの要求を見つけます。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ アプリ コネクタ] を選択します。 接続されている App Connector の状態が [接続済み] になっていることを確認します。

GitHub Enterprise Cloud を接続すると、接続の 7 日前にイベントが受信されます。

アプリの接続に問題がある場合は、「 アプリ コネクタのトラブルシューティング」を参照してください。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。