Defender for Cloud Appsが Asana 環境の保護にどのように役立つか

Asana はクラウドベースのプロジェクト管理ツールで、ユーザーはorganizationやパートナー全体でプロジェクトやタスクを効率的かつ効率的に共同作業できます。 Asana はorganizationの重要なデータを保持しているため、悪意のあるアクターのターゲットになります。

Asana を Defender for Cloud Apps に接続すると、ユーザーのアクティビティに関する分析情報が向上し、機械学習ベースの異常検出を使用した脅威検出が提供されます。

主な脅威は次のとおりです。

- 侵害されたアカウントとインサイダーの脅威

- データ漏洩

- セキュリティに対する認識が不十分

- アンマネージド Bring Your Own Device (BYOD)

ポリシーを使用して Asana を制御する

| 型 | 名前 |

|---|---|

| 組み込みの異常検出ポリシー |

匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ 疑わしい IP アドレスからのアクティビティ 不可能な移動 終了したユーザーによって実行されるアクティビティ (IdP としてMicrosoft Entra IDが必要) 複数回のログイン試行の失敗 |

| アクティビティ ポリシー | Asana 監査ログ アクティビティを使用してカスタマイズされたポリシーを構築しました |

ポリシーの作成の詳細については、「ポリシーの 作成」を参照してください。

ガバナンス制御を自動化する

潜在的な脅威の監視に加えて、次の Asana ガバナンス アクションを適用して自動化して、検出された脅威を修復できます。

| 型 | 操作 |

|---|---|

| ユーザー ガバナンス | ユーザーにアラートを通知する (Microsoft Entra ID経由) ユーザーに再度サインインを要求する (Microsoft Entra ID経由) ユーザーの一時停止 (Microsoft Entra ID経由) |

アプリからの脅威の修復の詳細については、「 接続されたアプリの管理」を参照してください。

Asana をDefender for Cloud Appsに接続する

このセクションでは、App Connector API を使用してMicrosoft Defender for Cloud Appsを既存の Asana アカウントに接続する方法について説明します。 この接続により、organizationの Asana の使用を可視化して制御できます。

前提条件:

- Asana Enterprise アカウントは、この接続の前提条件です。 Asana の管理者としてサインインしている必要があります。

Asana を接続するには:

管理者アカウントで Asana ポータルにサインインします。

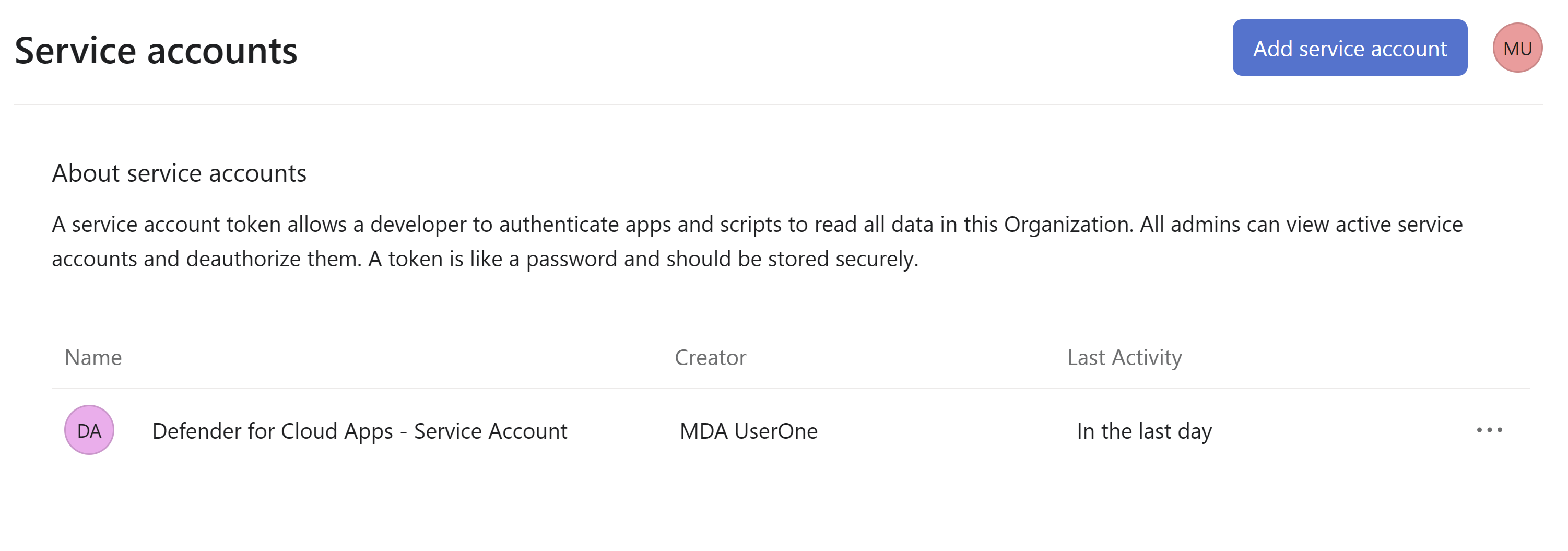

管理 Console>Apps>Service アカウントに移動し、サービス アカウントをクリックします。 サービス アカウントをお持ちでない場合は、こちらのガイダンスを使用してアカウントを作成 します。

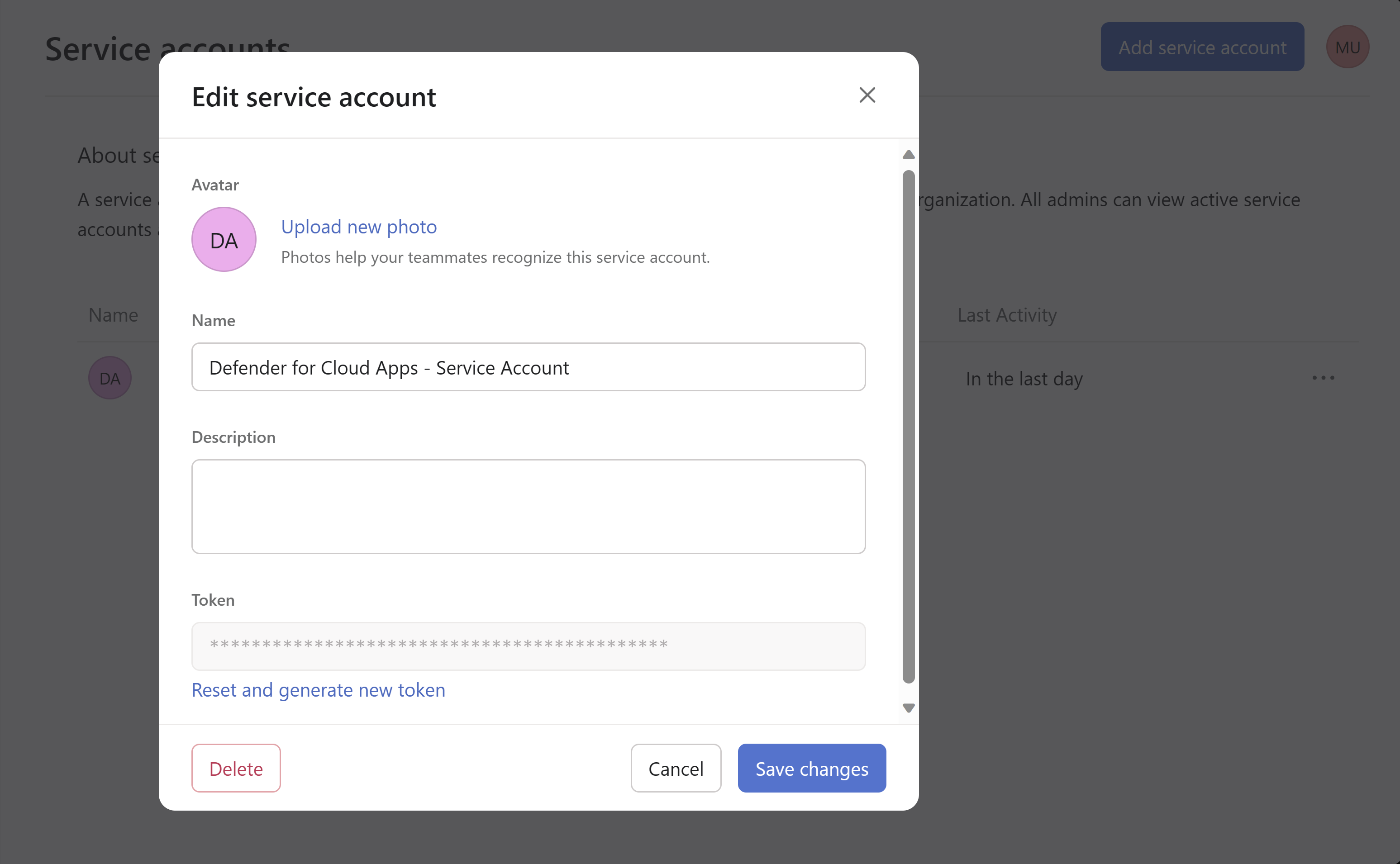

サービス アカウントトークンをコピーします。 既存のサービス アカウントがある場合は、トークンをコピーするために 、新しい トークンをリセットして生成する必要がある場合があります。

URL からワークスペース ID をコピーし、後で参照するために保存します。

Microsoft Defender ポータルで、[設定>Cloud Apps>Connected apps>App Connectors] に移動します。

[ アプリの接続 ] をクリックし、[Asana] を選択します 。

接続ウィザードでインスタンス名を指定し、[次へ] をクリックします。

コピーしたアクセス トークンとワークスペース ID をそれぞれ [API キー] フィールドと [ワークスペース ID] フィールドに入力します。 入力したら、[ 送信] をクリックします。

接続が正常に確立されると、Defender for Cloud Appsは Asana 監査ログのフェッチを開始します。

アプリの接続に問題がある場合は、「 アプリ コネクタのトラブルシューティング」を参照してください。