Microsoft Sentinel の新機能

この記事では、Microsoft Sentinel 用に最近追加された機能と、Microsoft Sentinel のユーザー エクスペリエンスを向上させる関連サービスの新機能について説明します。 Microsoft の統合セキュリティ オペレーション (SecOps) プラットフォームの新機能については、統合 SecOps プラットフォームのドキュメントを参照してください。

リストされた機能は、過去 3 か月間にリリースされました。 以前に提供された機能については、Tech Community のブログを参照してください。

Note

米国政府機関クラウドにおける機能使用可否の詳細については、「米国政府機関のお客様向けのクラウド機能の利用可能性」に記載されている Microsoft Sentinel テーブルを参照してください。

2025 年 1 月

- インジェスト ルールを使用して脅威インテリジェンス フィードを最適化する

- 照合分析ルールの一般提供開始 (GA)

- 脅威インテリジェンス管理インターフェイスが更新されました

- 新しい脅威インテリジェンス テーブルにオプトインして新しい STIX オブジェクトによる高度なハンティングを活用する

- 脅威インテリジェンスのアップロード API が、より多くの STIX オブジェクトをサポートするようになりました

- Microsoft Defender 脅威インテリジェンス データ コネクタが一般提供 (GA) になりました

- リポジトリ向けの Bicep テンプレートのサポート (プレビュー)

- 統合カバレッジ管理のための SOC 最適化の更新

- Microsoft Sentinel コンテンツ ハブで、ソリューションの詳細なコンテンツを表示する

インジェスト ルールを使用して脅威インテリジェンス フィードを最適化する

ワークスペースに配信される前にオブジェクトをフィルター処理して強化することで、脅威インテリジェンス フィードを最適化します。 インジェスト ルールによって脅威インテリジェンス オブジェクト属性が更新されるか、オブジェクトがまとめてフィルターで除外されます。 ブログのお知らせはこちらをご確認ください。

詳細については、脅威インテリジェンスのインジェスト ルールの理解に関する記事を参照してください。

照合分析ルールの一般提供開始 (GA)

Microsoft は、一般提供 (GA) が開始された Microsoft Defender 脅威インテリジェンス分析ルールを通じて、プレミアム脅威インテリジェンスへのアクセスを提供しています。 忠実度の高いアラートとインシデントを生成するこのルールを利用する方法の詳細については、「照合分析を使用して脅威を検出する」を参照してください。

脅威インテリジェンス管理インターフェイスが移動しました

Defender ポータルでの Microsoft Sentinel の脅威インテリジェンスが変更されました。 ページの名前を [インテリジェンス管理] に変更し、他の脅威インテリジェンス ワークフローと共に移動しました。 Azure エクスペリエンスで Microsoft Sentinel を使用しているお客様の場合は変更ありません。

脅威インテリジェンスの機能強化は、どちらの Microsoft Sentinel エクスペリエンスを使用しているお客様にもご利用いただけます。 管理インターフェイスでは、次の重要な機能により、脅威インテリジェンスの作成とキュレーションが効率化されます。

- 新しい STIX オブジェクトを作成するときにリレーションシップを定義します。

- 新しいリレーションシップ ビルダーを使用して既存の脅威インテリジェンスをキュレーションします。

- 複製機能を使用して新規または既存の TI オブジェクトから共通メタデータをコピーすることで、複数のオブジェクトをすばやく作成します。

- Log Analytics のクエリを記述することなく、高度な検索を使って脅威インテリジェンス オブジェクトの並べ替えとフィルター処理を行います。

詳細については、次の記事をご覧ください。

- Microsoft Sentinel での新しい STIX オブジェクト

- 脅威インテリジェンスを理解する

- Microsoft の統合 SecOps プラットフォームで脅威インテリジェンスを使用して敵対者を明らかにする

新しい脅威インテリジェンス テーブルにオプトインして、新しい STIX オブジェクトによる高度なハンティングを活用する

新しい STIX オブジェクト スキーマをサポートするテーブルは公開されていません。 KQL を使用して STIX オブジェクトの脅威インテリジェンスにクエリを実行し、それらを使用するハンティング モデルのロックを解除するには、こちらのフォームでオプトインをリクエストしてください。 このオプトイン プロセスにより、現在のテーブル ThreatIntelligenceIndicator と共に、またはその代わりに、新しいテーブル ThreatIntelIndicator と ThreatIntelObjects に脅威インテリジェンスを取り込みます。

詳細については、Microsoft Sentinel の新しい STIX オブジェクトに関するブログでのお知らせを参照してください。

脅威インテリジェンスのアップロード API が、より多くの STIX オブジェクトをサポートするようになりました

アップロード API を使用して Microsoft Sentinel に接続すると、脅威インテリジェンス プラットフォームを最大限に活用できます。 これで、単なるインジケーターよりも多くの、使用可能なさまざまな脅威インテリジェンスを反映するオブジェクトを取り込むことができます。 アップロード API は、次の STIX オブジェクトをサポートします。

indicatorattack-patternidentitythreat-actorrelationship

詳細については、次の記事をご覧ください。

- アップロード API を使用して脅威インテリジェンス プラットフォームを接続する (プレビュー)

- アップロード API を使用して Microsoft Sentinel に脅威インテリジェンスをインポートする (プレビュー)

- Microsoft Sentinel での新しい STIX オブジェクト

Microsoft Defender 脅威インテリジェンス データ コネクタが一般提供 (GA) になりました

Premium と Standard の両方の Microsoft Defender 脅威インテリジェンス データ コネクタが、コンテンツ ハブで一般提供 (GA) になりました。 詳細については、次の記事をご覧ください。

リポジトリ向けの Bicep テンプレートのサポート (プレビュー)

Microsoft Sentinel リポジトリで、ARM JSON テンプレートと併用して、またはその代わりに Bicep テンプレートを使用します。 Bicep では、Azure リソースと Microsoft Sentinel コンテンツのアイテムのテンプレートを、直感的に作成する方法を提供します。 Bicep は、新しいコンテンツ項目の開発を容易にするだけでなく、Microsoft Sentinel コンテンツの継続的インテグレーションとデリバリーの一部であるすべてのユーザーのために、コンテンツのレビューと更新を容易にします。

詳細については、「リポジトリのコンテンツを計画する」を参照してください。

統合カバレッジ管理のための SOC 最適化の更新

統合セキュリティ オペレーションが有効になっているワークスペース内では、SOC 最適化で SIEM と XDR の両方のデータがサポートされ、Microsoft Defender サービス全体からの検出カバレッジが提供されるようになりました。

Defender ポータル内では、[SOC 最適化] および [MITRE ATT&CK] ページにも、環境に対する推奨事項の影響を理解するのに役立ち、最初に実装する優先順位を付けるのに役立つ、脅威ベースのカバレッジ最適化のための追加機能が提供されるようになりました。

拡張機能は次のとおりです。

| 領域 | 詳細 |

|---|---|

| [SOC 最適化] の [概要] ページ | - 現在の検出カバレッジの [高]、[中]、[低] のスコア。 この種のスコアリングは、優先順位を付ける推奨事項を一目で判断するのに役立てることができます。 - 使用可能なすべての製品のうち、アクティブな Microsoft Defender 製品 (サービス) の数を示します。 これは、環境内に不足している全体的な製品があるかどうかを理解するのに役立ちます。 |

|

最適化の詳細サイド ペイン、 特定の最適化にドリルダウンすると表示されます |

- ユーザー定義の検出数、応答アクション数、アクティブな製品数などの、詳細なカバレッジ分析。 - ユーザー定義およびすぐに使用できる検出の両方について、さまざまな脅威カテゴリにわたるカバレッジを示す、詳細なスパイダー グラフ。 - サイド ペイン内でのみ MITRE ATT&CK カバレッジを表示するのではなく、[MITRE ATT&CK] ページ内で特定の脅威シナリオにジャンプするオプション。 - [完全なサイバー攻撃シナリオを表示する] オプションでは、環境内でセキュリティ カバレッジを提供するために使用可能なセキュリティ製品と検出について、さらに詳細な情報にドリルダウンします。 |

| [MITRE ATT&CK] ページ | - 脅威シナリオ別のカバレッジを表示する新しいトグル。

[MITRE ATT&CK] ページに、推奨事項の詳細サイド ペインからまたは [完全なサイバー攻撃シナリオを表示する] ページからジャンプした場合、[MITRE ATT&CK] ページはその脅威シナリオに対して事前にフィルター処理されます。 - 特定の MITRE ATT&CK 手法を選択した際、その横に表示される手法の詳細ペインに、その手法で使用可能なすべての検出のうちアクティブな検出の数が表示されるようになりました。 |

詳細については「セキュリティ オペレーションを最適化する」および「MITRE ATT&CK フレームワークのセキュリティ カバレッジについて」を参照してください。

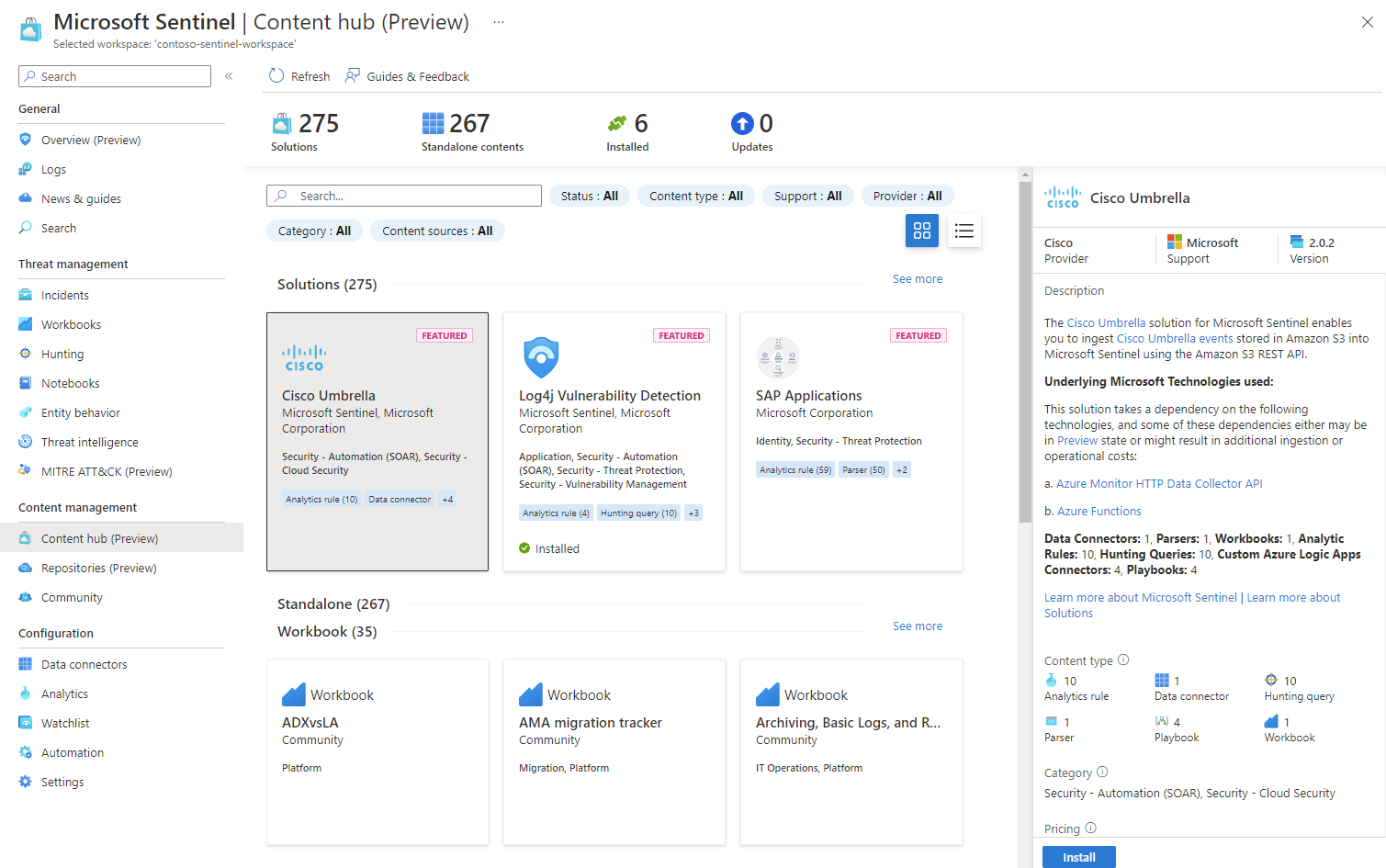

詳細なソリューションのコンテンツを Microsoft Sentinel コンテンツ ハブで表示する

ソリューションをインストールする前でも、特定のソリューションで使用可能な個々のコンテンツを、コンテンツ ハブから直接表示できるようになりました。 この新しい可視性は、利用可能なコンテンツについて理解し、必要な特定のソリューションをより簡単に特定、計画、インストールするのに役立ちます。

コンテンツ ハブ内の各ソリューションを展開して、含まれているセキュリティ コンテンツを表示します。 次に例を示します。

詳細なソリューションのコンテンツの更新プログラムには、生成 AI ベースの検索エンジンも含まれており、より強力な検索を実行し、ソリューション コンテンツの詳細を確認したり、類似する用語の結果を返したりする際に役立ちます。

詳細については、「コンテンツの検出」を参照してください。

2024 年 12 月

- 同様の組織に基づいた SOC 最適化の新しい推奨事項 (プレビュー)

- SAP アプリケーションのエージェントレス デプロイ (限定プレビュー)

- Microsoft Sentinel ブックを Microsoft Defender ポータルで直接表示できるようになりました

- Microsoft Business Apps 向け統合 Microsoft Sentinel ソリューション

- Microsoft の統合セキュリティ オペレーション プラットフォーム用の新しいドキュメント ライブラリ

- アマゾン ウェブ サービス WAF ログ用の新しい S3 ベース データ コネクタ (プレビュー)

同様の組織に基づいた SOC 最適化の新しい推奨事項 (プレビュー)

お客様と同様の業界や部門に属し、同様のデータ インジェスト パターンを使用している他のお客様のセキュリティ態勢に基づいて、データ ソースをワークスペースに追加するための新しい推奨事項が SOC 最適化に含まれるようになりました。 推奨されるデータ ソースを追加して、組織のセキュリティ カバレッジを向上します。

詳細については、「SOC の最適化による推奨事項のリファレンス」を参照してください。

SAP アプリケーションのエージェントレス デプロイ (限定プレビュー)

SAP アプリケーション向け Microsoft Sentinel ソリューションでは、エージェントレス デプロイがサポートされるようになりました。これは、SAP 独自のクラウド プラットフォーム機能を使用して、シンプルでエージェントレスなデプロイと接続を提供します。 仮想マシンとコンテナー化されたエージェントをデプロイする代わりに、SAP Cloud Connector とその既存のバックエンド ABAP システムへの接続を使用して、SAP システムを Microsoft Sentinel に接続します。

このエージェントレス ソリューションは、ほとんどの SAP 顧客にとって既になじみがある SAP Cloud Connector と SAP Integration Suite を使用します。 これによりデプロイ時間が大幅に短縮されます。この効果は、Docker、Kubernetes、Linux の管理にあまり慣れていない人々で顕著です。 SAP Cloud Connector を使用することで、ソリューションは既存のセットアップと確立された統合プロセスの恩恵を受けることができます。 これは、あなた自身がネットワークの課題に再び取り組む必要はないことを意味します。なぜなら、SAP Cloud Connector を実行している人々は既にそのプロセスを完了しているからです。

このエージェントレス ソリューションは、SAP S/4HANA Cloud、Private Edition RISE with SAP、SAP S/4HANA on-premises、SAP ERP Central Component (ECC) と互換性があり、検出、ブック、プレイブックを含め、既存のセキュリティ コンテンツの継続的な機能を実現します。

重要

Microsoft Sentinel のエージェントレス ソリューションは、プレリリース製品として限定プレビュー段階にあり、商用リリース前に大幅に変更される可能性があります。 Microsoft では、ここに記載されている情報について、明示的であれ黙示的であれ、一切保証していません。 エージェントレス ソリューションへのアクセスには登録も必要であり、プレビュー期間中は承認された顧客とパートナーのみが利用できます。

詳細については、以下を参照してください:

- Microsoft Sentinel for SAP のエージェントレス化

- 限定プレビューにサインアップする

- SAP アプリケーション向け Microsoft Sentinel ソリューション: デプロイの概要

Microsoft Sentinel ブックを Microsoft Defender ポータルで直接表示できるようになりました

Microsoft Sentinel ブックは、統合セキュリティ オペレーション (SecOps) の Microsoft Defender ポータル内で直接表示できるようになりました。 現在は、Defender ポータルで [Microsoft Sentinel] > [脅威管理]> [ブック] を選択すると、Azure portal でブックの新しいタブが開かれるのではなく、Defender ポータル内に表示されます。 ブックを編集する必要がある場合にのみ、引き続き Azure portal に Tab キーで移動します。

Microsoft Sentinel のブックは、Azure Monitor のブックが基になっており、Microsoft Sentinel に取り込まれたデータを視覚化して監視するのに役立ちます。 ブックにより、ログとクエリに関する分析を備えたテーブルとグラフが、既に使用可能なツールに追加されます。

詳細については、「Microsoft Sentinel でブックを使用してデータを視覚化および監視する」および「Microsoft Sentinel を Microsoft Defender XDR に接続する」を参照してください。

Microsoft Business Apps 向け統合 Microsoft Sentinel ソリューション

Microsoft Power Platform、Microsoft Dynamics 365 Customer Engagement、Microsoft Dynamics 365 Finance and Operations 向けの統合ソリューションが Microsoft Sentinel で提供されるようになりました。 このソリューションには、すべてのプラットフォーム向けのデータ コネクタとセキュリティ コンテンツが含まれています。

更新されたソリューションでは、Microsoft Sentinel コンテンツ ハブから Dynamics 365 CE アプリおよび Dynamics 365 Finance and Operations ソリューションが削除されています。 既存のお客様は、これらのソリューションの名前が Microsoft Business Applications ソリューションに変更されていることに気付かれるでしょう。

更新されたソリューションでは、Power Platform Inventory データ コネクタも削除されています。 Power Platform Inventory データ コネクタは、既にデプロイ済みのワークスペースでは引き続きサポートされますが、他のワークスペースの新しいデプロイでは使用できません。

詳細については、以下を参照してください:

Microsoft Power Platform と Microsoft Dynamics 365 Customer Engagement:

Microsoft Dynamics 365 Finance and Operations:

Microsoft の統合セキュリティ オペレーション プラットフォーム用の新しいドキュメント ライブラリ

Microsoft Defender ポータル内の Microsoft の統合 SecOps プラットフォームに関するドキュメントが 1 か所で見つかります。 Microsoft の統合 SecOps プラットフォームは、Microsoft Sentinel、Microsoft Defender XDR、Microsoft セキュリティ露出管理、生成 AI のすべての機能を Defender ポータルにまとめたものです。 Microsoft の統合 SecOps プラットフォームで使用できる機能について確認してから、デプロイの計画を開始します。

アマゾン ウェブ サービス WAF ログ用の新しい S3 ベース データ コネクタ (プレビュー)

Microsoft Sentinel の新しい S3 ベース コネクタを使用して、アマゾン ウェブ サービスの Web アプリケーション ファイアウォール (WAF) からログを取り込みます。 このコネクタ機能により、リソース作成に AWS CloudFormation テンプレートを使用する、迅速かつ簡単な自動化されたセットアップが初めて実現しました。 AWS WAF ログを S3 バケットに送信すると、データ コネクタによって取得されて取り込まれます。

詳細とセットアップ手順については、「Microsoft Sentinel をアマゾン ウェブ サービスに接続して AWS WAF ログを取り込む」を参照してください。

2024 年 11 月

Microsoft Defender ポータル内の Microsoft Sentinel の可用性。

以前、Microsoft Sentinel は Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されることを発表しました。

現在、プレビュー段階の Microsoft Sentinel は、Microsoft Defender XDR または Microsoft 365 E5 のライセンスがなくても Defender ポータルで利用できます。 詳細については、以下を参照してください:

2024 年 10 月

Microsoft Power Platform 向け Microsoft Sentinel ソリューションに関する更新情報

2024 年 10 月 17 日以降、Power Apps、Power Platform DLP、Power Platform コネクタの監査ログ データは、PowerAppsActivity、PowerPlatformDlpActivity、PowerPlatformConnectorActivity テーブルではなく PowerPlatformAdminActivity テーブルにルーティングされます。

Microsoft Power Platform 用 Microsoft Sentinel ソリューションのセキュリティ コンテンツは、Power Apps、Power Platform DLP、Power Platform コネクタの新しいテーブルとスキーマで更新されます。 ワークスペース内の Power Platform ソリューションを最新バージョンに更新し、更新された分析ルール テンプレートを適用して変更の恩恵を受けられるようにすることをお勧めします。 詳細については、「コンテンツのインストールまたは更新」を参照してください。

Power Apps、Power Platform DLP、Power Platform Connector に非推奨のデータ コネクタを使用しているお客様は、Microsoft Sentinel ワークスペースからこれらのコネクタを安全に切断して削除できます。 関連付けられているすべてのデータ フローは、Power Platform Admin Activity コネクタを使用して取り込まれます。

詳細については、「メッセージ センター」を参照してください。

2024 年 9 月

- SIEM 移行エクスペリエンスに追加されたスキーマ マッピング

- 2025 年 2 月に廃止されるサード パーティ製エンリッチメント ウィジェット

- Azure の予約で、Microsoft Sentinel で購入前プランを利用できるようになりました

- オートメーション ルールのインポート/エクスポートの一般提供 (GA) 開始

- Google Cloud Platform データ コネクタの一般提供 (GA) 開始

- Azure イスラエル中部での Microsoft Sentinel の一般提供 (GA) 開始

SIEM 移行エクスペリエンスに追加されたスキーマ マッピング

SIEM 移行エクスペリエンスが 2024 年 5 月に一般提供になって以来、Splunk からのセキュリティ監視の移行を支援するための改善が着実に行われてきました。 以下に示す新機能によって、利用者は、Splunk 環境と使用状況に関するより多くのコンテキストの詳細を Microsoft Sentinel SIEM 移行変換エンジンに提供できます。

- スキーマ マッピング

- 変換における Splunk Macros のサポート

- 変換における Splunk Lookups のサポート

これらの更新の詳細については、「SIEM 移行エクスペリエンス」を参照してください。

SIEM 移行エクスペリエンスの詳細については、以下の記事を参照してください。

2025 年 2 月に廃止されるサード パーティ製エンリッチメント ウィジェット

廃止されるとすぐに、外部のサード パーティのデータ ソースからデータを取得するエンリッチメント ウィジェットを作成する機能を使用できなくなります。 これらのウィジェットは、Microsoft Sentinel エンティティ ページと、エンティティ情報が表示されるその他の場所に表示されます。 この変更は、これらの外部データ ソースにアクセスするために必要な Azure Key Vault を作成できなくなったために行われます。

既にサード パーティ製エンリッチメント ウィジェットを使用している場合、つまり、このキー コンテナーが既に存在する場合でも、以前使用していなかったウィジェットを構成して使用できますが、そうすることはお勧めしません。

2025 年 2 月をもって、サード パーティのソースからデータを取得する既存のエンリッチメント ウィジェットは、エンティティ ページやその他の場所に "表示されなくなります"。

組織でサード パーティ製エンリッチメント ウィジェットを使用している場合は、この目的で作成したキー コンテナーをリソース グループから削除して、事前に無効にすることをお勧めします。 キー コンテナーの名前は、"widgets" で始まります。

ファースト パーティのデータ ソースに基づくエンリッチメント ウィジェットはこの変更による影響を受けず、引き続き以前と同様に機能します。 "ファースト パーティのデータ ソース" には、外部ソースから Microsoft Sentinel に既に取り込まれているすべてのデータ (つまり、Log Analytics ワークスペース内のテーブル内のすべてのデータ) と、Microsoft Defender 脅威インテリジェンスが含まれます。

Microsoft Sentinel で購入前プランを利用できるようになりました

事前購入プランは、Azure 予約の一種です。 購入前プランを購入すると、特定の製品の割引レベルでコミット ユニット (CU) を取得することになります。 Microsoft Sentinel コミット ユニット (SKU) は、ワークスペースの対象となるコストに適用されます。 予測可能なコストがある場合は、適切な購入前プランを選択するとコストが節約されます。

詳細については、「購入前プランでコストを最適化する」を参照してください。

オートメーション ルールのインポート/エクスポートの一般提供 (GA) 開始

オートメーション ルールを JSON 形式で Azure Resource Manager (ARM) テンプレートにエクスポートし、ARM テンプレートからインポートする機能は、短いプレビュー期間を経て一般提供を開始しました。

詳細については、オートメーション ルールのエクスポートとインポートについての記事を参照してください。

Google Cloud Platform データ コネクタの一般提供 (GA) 開始

Microsoft Sentinel の Google Cloud Platform (GCP) データ コネクタ (Microsoft の Codeless Connector Platform (CCP) に基づいています) の一般提供を開始しました。 これらのコネクタを使用すると、GCP 環境からのログを GCP の Pub/Sub 機能を使用して取り込むことができます。

Google Cloud Platform (GCP) Pub/Sub 監査ログ コネクタは、GCP リソースへのアクセスの監査証跡を収集します。 アナリストは、これらのログを監視してリソース アクセスの試行を追跡し、GCP 環境における潜在的な脅威を検出できます。

Google Cloud Platform (GCP) Security Command Center コネクタは、Google Cloud 用の堅牢なセキュリティおよびリスク管理プラットフォーム、Google Security Command Center から結果を収集します。 アナリストは、これらの結果を確認して、資産インベントリと検出、脆弱性と脅威の検出、リスクの軽減と修復など、組織のセキュリティ態勢に関する分析情報を得ることができます。

これらのコネクタの詳細については、「Google Cloud Platform のログ データを Microsoft Sentinel に取り込む」を参照してください。

Azure イスラエル中部での Microsoft Sentinel の一般提供 (GA) 開始

Microsoft Sentinel は、他のすべての Azure 商用リージョンと同じ機能セットとともに、"イスラエル中部" の Azure リージョンで使用できるようになりました。

詳細については、「Azure 商用またはその他のクラウド向けの Microsoft Sentinel 機能のサポート」と「Microsoft Sentinel でのリージョン別の提供状況とデータの保存場所」を参照してください。

2024 年 8 月

- Log Analytics エージェントの廃止

- オートメーション ルールのエクスポートとインポート (プレビュー)

- Microsoft Defender マルチテナント管理での Microsoft Sentinel のサポート (プレビュー)

- プレミアム Microsoft Defender 脅威インテリジェンス データ コネクタ (プレビュー)

- Syslog インジェスト用の統合 AMA ベースのコネクタ

- Windows セキュリティ イベントの可視性の向上

- 新しい補助ログ保持プラン (プレビュー)

- 大きなデータ セットの集計ルールを作成する (プレビュー)

Log Analytics エージェントの廃止

2024 年 8 月 31 日の時点で、Log Analytics エージェント (MMA/OMS) は廃止されました。

多くのアプライアンスおよびデバイスからのログ収集が、AMA 経由の Common Event Format (CEF)、AMA 経由の Syslog、または Microsoft Sentinel の AMA データ コネクタ経由のカスタム ログでサポートされるようになりました。 Microsoft Sentinel デプロイ内で Log Analytics エージェントを使用している場合は、Azure Monitor エージェント (AMA) へ移行することをお勧めします。

詳細については、以下を参照してください:

- Microsoft Azure Sentinel データ コネクタを見つける

- Log Analytics エージェントから Azure Monitor エージェントへの移行

- Microsoft Sentinel の AMA 移行

- ブログ:

オートメーション ルールのエクスポートとインポート (プレビュー)

Microsoft Sentinel オートメーション ルールをコードとして管理します。 プログラムの一部として、オートメーション ルールを Azure Resource Manager (ARM) テンプレート ファイルにエクスポートし、これらのファイルからルールをインポートして、Microsoft Sentinel のデプロイをコードとして管理および制御できるようになりました。 エクスポート操作により、ブラウザーのダウンロード場所に JSON ファイルが作成されます。このファイルは、ファイル名の変更や移動など、他のファイルと同様に処理することができます。

エクスポートされた JSON ファイルはワークスペースに依存しないので、他のワークスペースや他のテナントにもインポートできます。 コードとして、マネージド CI/CD フレームワークでバージョン管理、更新、デプロイすることもできます。

このファイルには、オートメーション ルールで定義されているすべてのパラメーターが含まれています。 任意の種類のトリガーのルールを JSON ファイルにエクスポートできます。

詳細については、オートメーション ルールのエクスポートとインポートについての記事を参照してください。

Microsoft Defender マルチテナント管理での Microsoft Sentinel のサポート (プレビュー)

Microsoft Sentinel を Microsoft 統合セキュリティ オペレーション プラットフォームにオンボードした場合、Microsoft Sentinel データが、Microsoft Defender マルチテナント管理の Defender XDR データで使用できるようになりました。 現在、Microsoft 統合セキュリティ オペレーション プラットフォームでは、テナントごとに 1 つのみの Microsoft Sentinel ワークスペースがサポートされています。 そのため、Microsoft Defender マルチテナント管理では、テナントごとに 1 つの Microsoft Sentinel ワークスペースからのセキュリティ情報とイベント管理 (SIEM) データが表示されます。 詳細については、Microsoft Defender ポータルの Microsoft Defender マルチテナント管理と、Microsoft Defender ポータルの Microsoft Sentinel についての記事を参照してください。

プレミアム Microsoft Defender 脅威インテリジェンス データ コネクタ (プレビュー)

Microsoft Defender 脅威インテリジェンス (MDTI) のプレミアム ライセンスによって、すべてのプレミアム インジケーターをワークスペースに直接取り込む機能が利用できるようになりました。 プレミアム MDTI データ コネクタは、Microsoft Sentinel 内のハンティングおよび調査機能を強化します。

詳細については、「脅威インテリジェンスの理解」を参照してください。

Syslog インジェスト用の統合 AMA ベースのコネクタ

Log Analytics エージェントの廃止が間もなく終了する中、Microsoft Sentinel は、Syslog、CEF、およびカスタム形式のログ メッセージの収集とインジェストを、Azure Monitor エージェント (AMA) に基づく 3 つの多目的データ コネクタに統合しました。

- AMA 経由の Syslog: ログが Log Analytics の Syslog テーブルに取り込まれるデバイスの場合。

- AMA 経由の Common Event Format (CEF): ログが Log Analytics の CommonSecurityLog テーブルに取り込まれるデバイスの場合。

- 新しい情報! AMA 経由のカスタム ログ (プレビュー): ログが Log Analytics の _CL で終わる名前のカスタム テーブルに取り込まれる、15 種類のデバイスのいずれか、または一覧に含まれていないデバイスの場合。

これらのコネクタは、従来の Log Analytics エージェント (MMA または OMS とも呼ばれます) または現在の Azure Monitor エージェントに基づいて、これまで存在していた個々のデバイスとアプライアンスの種類のほぼすべての既存のコネクタに置き換わります。 これらのすべてのデバイスとアプライアンスのコンテンツ ハブで提供されるソリューションには、ソリューションに適したこれら 3 つのコネクタのいずれかが含まれるようになりました。* 置き換えられたコネクタは、データ コネクタ ギャラリーで "非推奨" としてマークされるようになりました。

各デバイスのコネクタ ページに以前あったデータ インジェスト グラフは、各デバイスのソリューションと共にパッケージ化されたデバイス固有のブックで確認できるようになりました。

* これらのアプリケーション、デバイス、またはアプライアンスのいずれかのソリューションをインストールする場合は、付属のデータ コネクタが確実にインストールされるように、ソリューション ページで [依存関係のあるインストール] を選択し、次のページでデータ コネクタをマークする必要があります。

これらのソリューションをインストールするための更新された手順については、次の記事を参照してください。

- AMA データ コネクタ経由の CEF - Microsoft Sentinel データ インジェスト用に特定のアプライアンスまたはデバイスを構成する

- AMA データ コネクタ経由の Syslog - Microsoft Sentinel データ インジェスト用に特定のアプライアンスまたはデバイスを構成する

- AMA データ コネクタを使用したカスタム ログ - 特定のアプリケーションから Microsoft Sentinel へのデータ インジェストを構成する

Windows セキュリティ イベントの可視性の向上

Windows セキュリティ イベントをホストする SecurityEvent テーブルのスキーマが強化され、Windows 用 Azure Monitor エージェント (AMA) (バージョン 1.28.2) との互換性を確保するために新しい列が追加されました。 これらの機能強化は、収集された Windows イベントの可視性と透明性を高めるために設計されています。 これらのフィールドでデータを受信することに関心がない場合は、インジェスト時間変換 ("project-away" など) を適用して削除できます。

新しい補助ログ保持プラン (プレビュー)

Log Analytics テーブルの新しい補助ログ保持プランにより、大量の大容量ログを、セキュリティのための補足値とともに大幅に低コストで取り込むことができます。 対話型保持により、補助ログが 30 日間使用でき、この間にそれらに対してデータの要約や集計などの、単純な単一テーブル クエリを実行できます。 その 30 日の期間が終わると、補助ログのデータは、長期保有になります。この期間は、最大 12 年に定義でき、非常に低価格でます。 このプランでは、長期保有のデータに対して検索ジョブを実行して、完全なクエリ機能を備えた通常の Log Analytics テーブルとして扱うことができる新しいテーブルに必要なレコードのみを抽出することもできます。

補助ログの詳細と分析ログとの比較については、「Microsoft Sentinel のログ保持プラン」を参照してください。

さまざまなログ管理プランの詳細については、Azure Monitor ドキュメントの「Azure Monitor ログの概要」記事の「テーブル プラン」を参照してください。

Microsoft Sentinel で大きなデータ セットの集計ルールを作成する (プレビュー)

Microsoft Sentinel で Azure Monitor の集計ルールを使って動的な集計を作成できるようになりました。これは、バックグラウンドで大きなデータ セットを集計し、すべてのログ層においてこれまで以上にスムーズなセキュリティ操作エクスペリエンスを実現します。

- 検出、調査、ハンティング、レポートのアクティビティ全体で、Kusto 照会言語 (KQL) を使って集計ルールの結果にアクセスします。

- 集計されたデータに対し、高パフォーマンスの Kusto クエリ言語 (KQL) のクエリを実行します。

- 集計ルールの結果を長期間使用して、調査、ハンティング、コンプライアンス アクティビティを行います。

詳しくは、「集計ルールを使用して Microsoft Sentinel データを集計する」をご覧ください。