AMA データ コネクタを使用したカスタム ログ - 特定のアプリケーションから Microsoft Sentinel へのデータ インジェストを構成する

AMA データ コネクタを介した Microsoft Sentinel のCustom ログは、複数の異なるネットワークおよびセキュリティ アプリケーションとデバイスからのテキスト ファイルからのログの収集をサポートします。

この記事では、このデータ コネクタを構成するときに指定する必要がある、特定のセキュリティ アプリケーションごとに固有の構成情報を提供します。 この情報は、アプリケーション プロバイダーによって提供されます。 更新プログラム、詳細、またはセキュリティ アプリケーションで情報が利用できない場合は、プロバイダーにお問い合わせください。 コネクタをインストールして構成する完全な手順については、 Azure Monitor エージェントを使用してテキスト ファイルからログを収集し、Microsoft Sentinel に取り込むを参照してください。ただし、アプリケーションごとに提供する一意の情報については、この記事を参照してください。

この記事では、コネクタを使用せずに、これらのアプリケーションから Microsoft Sentinel ワークスペースにデータを取り込む方法についても説明します。 これらの手順には、Azure Monitor エージェントのインストールが含まれます。 コネクタがインストールされたら、この記事で後述するアプリケーションに適した手順を使用して、セットアップを完了します。

カスタム テキスト ログを収集するデバイスは、次の 2 つのカテゴリに分類されます。

Windows または Linux マシンにインストールされているアプリケーション

アプリケーションは、そのログ ファイルをインストールされているコンピューターに格納します。 これらのログを収集するために、Azure Monitor エージェントはこの同じコンピューターにインストールされます。

閉じた (通常は Linux ベースの) デバイスに自己完結型のアプライアンス

これらのアプライアンスは、外部 Syslog サーバーにログを格納します。 これらのログを収集するために、この外部 Syslog サーバーに Azure Monitor Agentis がインストールされます。多くの場合、ログ フォワーダーと呼ばれます。

これらの各アプリケーションの関連する Microsoft Sentinel ソリューションの詳細については、 Azure Marketplace で Product Type>Solution Templates を検索するか Microsoft Sentinel の Content Hub からソリューションを確認してください。

重要

AMA 経由のカスタム ログ データ コネクタは現在、プレビュー段階です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

-

Microsoft Sentinel は、Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビューでは、Microsoft Defender XDR または E5 ライセンスなしで Microsoft Sentinel を Defender ポータルで利用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

全般的な手順

アプリケーションとアプライアンスをホストしているマシンからログを収集する手順は、一般的なパターンに従います。

Log Analytics で宛先テーブルを作成します (Defender ポータルの場合は Advanced Hunting)。

アプリケーションまたはアプライアンスのデータ収集規則 (DCR) を作成します。

アプリケーションをホストしているマシン、またはアプライアンスからログを収集する外部サーバー (ログ フォワーダー) に Azure Monitor エージェントをデプロイします (まだデプロイされていない場合)。

アプリケーションのログ記録を構成します。 アプライアンスの場合は、Azure Monitor エージェントがインストールされている外部サーバー (ログ フォワーダー) にログを送信するように構成します。

これらの一般的な手順 (最後の手順を除く) は、AMA データ コネクタを介して Custom ログを使用する場合に自動化され、Azure Monitor エージェントと共にテキスト ファイルからログを収集し、Microsoft Sentinel に取り込む で詳しく説明されています。

アプリケーションの種類ごとの具体的な手順

これらの手順を完了するために必要なアプリケーションごとの情報については、この記事の残りの部分で説明します。 これらのアプリケーションの一部は自己完結型アプライアンス上にあり、ログ フォワーダーの使用から始めて、異なる種類の構成が必要です。

各アプリケーション セクションには、次の情報が含まれています。

- AMA データ コネクタを介して Custom ログの構成に提供する一意のパラメーター (使用している場合)。

- コネクタを使用せずに、データを手動で取り込むのに必要な手順の概要。 この手順の詳細については、「 Azure Monitor エージェントを使用してテキスト ファイルからログを収集し、Microsoft Sentinel に取り込むを参照してください。

- 送信元のアプリケーションまたはデバイス自体を構成するための具体的な手順、およびプロバイダーの Web サイトの手順へのリンク。 コネクタを使用するかどうかにかかわらず、これらの手順を実行する必要があります。

Apache HTTP Server

Apache HTTP サーバーからログ メッセージを取り込むには、次の手順に従います。

テーブル名:

ApacheHTTPServer_CLログ ストレージの場所: ログは、アプリケーションのホスト コンピューターにテキスト ファイルとして格納されます。 同じコンピューターに AMA をインストールして、ファイルを収集します。

既定のファイルの場所 ("filePatterns"):

- Windows:

"C:\Server\bin\log\Apache24\logs\*.log" - Linux:

"/var/log/httpd/*.log"

- Windows:

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

DCR テンプレートの {TABLE_NAME} プレースホルダーと {LOCAL_PATH_FILE} プレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

Apache Tomcat

Apache Tomcat からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

Tomcat_CLログ ストレージの場所: ログは、アプリケーションのホスト コンピューターにテキスト ファイルとして格納されます。 同じコンピューターに AMA をインストールして、ファイルを収集します。

既定のファイルの場所 ("filePatterns"):

- Linux:

"/var/log/tomcat/*.log"

- Linux:

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

DCR テンプレートの {TABLE_NAME} プレースホルダーと {LOCAL_PATH_FILE} プレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

Cisco Meraki

Cisco Meraki からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

meraki_CLログ ストレージの場所: 外部 Syslog サーバーにログ ファイルを作成します。 syslog デーモンにファイルへの書き込みアクセス許可を付与します。 AMA がまだインストールされていない場合は、外部 Syslog サーバーにインストールします。 コネクタの File パターン フィールド、または DCR の

{LOCAL_PATH_FILE}プレースホルダーの代わりに、このファイル名とパスを入力します。AMA が収集できるように、Meraki ログ メッセージを一時テキスト ファイルにエクスポートするように syslog デーモンを構成します。

rsyslog デーモン用のカスタム構成ファイルを作成し、

/etc/rsyslog.d/10-meraki.confに保存します。 この構成ファイルに次のフィルター条件を追加します。if $rawmsg contains "flows" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "urls" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ids-alerts" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "events" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ip_flow_start" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ip_flow_end" then { action(type="omfile" file="<LOG_FILE_Name>") stop }(

<LOG_FILE_Name>を作成したログ ファイルの名前に置き換えます)。rsyslog のフィルター条件の詳細については、「 rsyslog: フィルター条件」を参照してください。 特定のインストールに基づいて構成をテストおよび変更することをお勧めします。

rsyslog を再起動します。 一般的なコマンド構文は

systemctl restart rsyslogです。

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

列名

"RawData"を列名の"Message"に置き換えます。"source"transformKql 値を値"source | project-rename Message=RawData"に置き換えます。DCR テンプレートの

{TABLE_NAME}と{LOCAL_PATH_FILE}のプレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

Azure Monitor エージェントがインストールされているマシンを構成して syslog ポートを開き、外部ソースからのメッセージを受け入れるように Syslog デーモンを構成します。 この構成を自動化する詳細な手順とスクリプトについては、「 ログフォワーダーを構成してログを受け入れる」を参照してください。

Cisco Meraki デバイスを設定して接続します。syslog メッセージを送信するには、Cisco が提供するに従います。 Azure Monitor エージェントがインストールされている仮想マシンの IP アドレスまたはホスト名を使用します。

JBoss Enterprise Application Platform

JBoss Enterprise Application Platform からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

JBossLogs_CLログ ストレージの場所: ログは、アプリケーションのホスト コンピューターにテキスト ファイルとして格納されます。 同じコンピューターに AMA をインストールして、ファイルを収集します。

既定のファイルの場所 ("filePatterns") - Linux のみ:

- スタンドアロン サーバー:

"{EAP_HOME}/standalone/log/server.log" - マネージド ドメイン:

"{EAP_HOME}/domain/servers/{SERVER_NAME}/log/server.log"

- スタンドアロン サーバー:

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

DCR テンプレートの {TABLE_NAME} プレースホルダーと {LOCAL_PATH_FILE} プレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

JuniperIDP

JuniperIDP からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

JuniperIDP_CLログ ストレージの場所: 外部 Syslog サーバーにログ ファイルを作成します。 syslog デーモンにファイルへの書き込みアクセス許可を付与します。 AMA がまだインストールされていない場合は、外部 Syslog サーバーにインストールします。 コネクタの File パターン フィールド、または DCR の

{LOCAL_PATH_FILE}プレースホルダーの代わりに、このファイル名とパスを入力します。AMA が収集できるように、その JuniperIDP ログ メッセージを一時テキスト ファイルにエクスポートするように syslog デーモンを構成します。

次のフィルター条件を使用して、rsyslog デーモンのカスタム構成ファイルを

/etc/rsyslog.d/フォルダーに作成します。# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(

<parameters>を表すオブジェクトの実際の名前に置き換えます。 <LOG_FILE_NAME> は、手順 2 で作成したファイルです)。rsyslog を再起動します。 一般的なコマンド構文は

systemctl restart rsyslogです。

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

列名

"RawData"を列名の"Message"に置き換えます。DCR テンプレートの

{TABLE_NAME}と{LOCAL_PATH_FILE}のプレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。transformKql 値

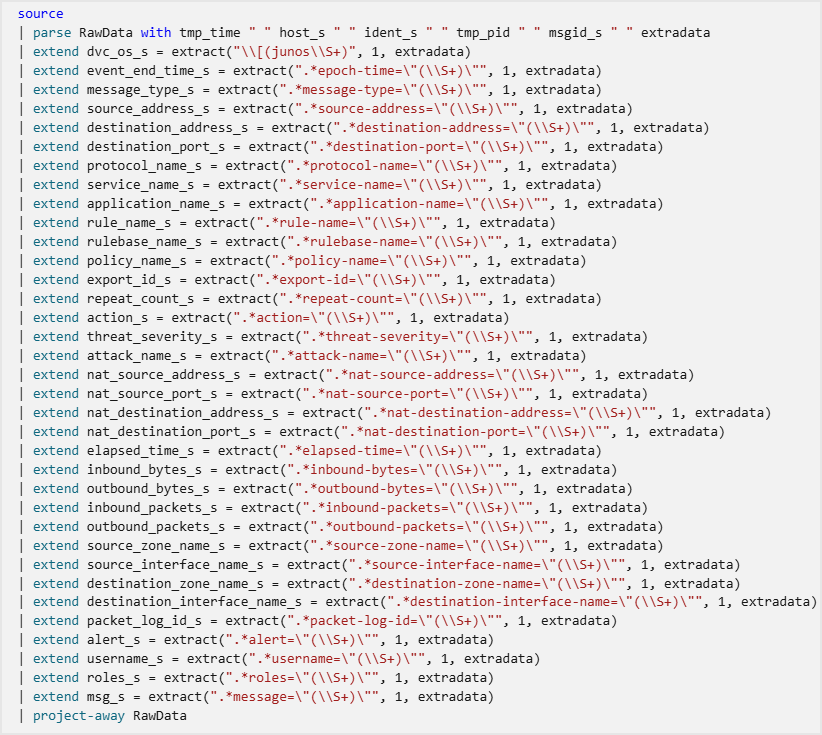

"source"次の Kusto クエリに置き換えます (二重引用符で囲まれます)。source | parse RawData with tmp_time " " host_s " " ident_s " " tmp_pid " " msgid_s " " extradata | extend dvc_os_s = extract("\\[(junos\\S+)", 1, extradata) | extend event_end_time_s = extract(".*epoch-time=\"(\\S+)\"", 1, extradata) | extend message_type_s = extract(".*message-type=\"(\\S+)\"", 1, extradata) | extend source_address_s = extract(".*source-address=\"(\\S+)\"", 1, extradata) | extend destination_address_s = extract(".*destination-address=\"(\\S+)\"", 1, extradata) | extend destination_port_s = extract(".*destination-port=\"(\\S+)\"", 1, extradata) | extend protocol_name_s = extract(".*protocol-name=\"(\\S+)\"", 1, extradata) | extend service_name_s = extract(".*service-name=\"(\\S+)\"", 1, extradata) | extend application_name_s = extract(".*application-name=\"(\\S+)\"", 1, extradata) | extend rule_name_s = extract(".*rule-name=\"(\\S+)\"", 1, extradata) | extend rulebase_name_s = extract(".*rulebase-name=\"(\\S+)\"", 1, extradata) | extend policy_name_s = extract(".*policy-name=\"(\\S+)\"", 1, extradata) | extend export_id_s = extract(".*export-id=\"(\\S+)\"", 1, extradata) | extend repeat_count_s = extract(".*repeat-count=\"(\\S+)\"", 1, extradata) | extend action_s = extract(".*action=\"(\\S+)\"", 1, extradata) | extend threat_severity_s = extract(".*threat-severity=\"(\\S+)\"", 1, extradata) | extend attack_name_s = extract(".*attack-name=\"(\\S+)\"", 1, extradata) | extend nat_source_address_s = extract(".*nat-source-address=\"(\\S+)\"", 1, extradata) | extend nat_source_port_s = extract(".*nat-source-port=\"(\\S+)\"", 1, extradata) | extend nat_destination_address_s = extract(".*nat-destination-address=\"(\\S+)\"", 1, extradata) | extend nat_destination_port_s = extract(".*nat-destination-port=\"(\\S+)\"", 1, extradata) | extend elapsed_time_s = extract(".*elapsed-time=\"(\\S+)\"", 1, extradata) | extend inbound_bytes_s = extract(".*inbound-bytes=\"(\\S+)\"", 1, extradata) | extend outbound_bytes_s = extract(".*outbound-bytes=\"(\\S+)\"", 1, extradata) | extend inbound_packets_s = extract(".*inbound-packets=\"(\\S+)\"", 1, extradata) | extend outbound_packets_s = extract(".*outbound-packets=\"(\\S+)\"", 1, extradata) | extend source_zone_name_s = extract(".*source-zone-name=\"(\\S+)\"", 1, extradata) | extend source_interface_name_s = extract(".*source-interface-name=\"(\\S+)\"", 1, extradata) | extend destination_zone_name_s = extract(".*destination-zone-name=\"(\\S+)\"", 1, extradata) | extend destination_interface_name_s = extract(".*destination-interface-name=\"(\\S+)\"", 1, extradata) | extend packet_log_id_s = extract(".*packet-log-id=\"(\\S+)\"", 1, extradata) | extend alert_s = extract(".*alert=\"(\\S+)\"", 1, extradata) | extend username_s = extract(".*username=\"(\\S+)\"", 1, extradata) | extend roles_s = extract(".*roles=\"(\\S+)\"", 1, extradata) | extend msg_s = extract(".*message=\"(\\S+)\"", 1, extradata) | project-away RawData次のスクリーンショットは、前の例の完全なクエリをより読みやすい形式で示しています。

上の例で使用されている次の項目の詳細については、Kusto ドキュメントを参照してください。

KQL の詳細については、「Kusto 照会言語 (KQL) の概要」を参照してください。

その他のリソース:

Azure Monitor エージェントがインストールされているマシンを構成して syslog ポートを開き、外部ソースからのメッセージを受け入れるように Syslog デーモンを構成します。 この構成を自動化する詳細な手順とスクリプトについては、「 ログフォワーダーを構成してログを受け入れる」を参照してください。

外部サーバーに syslog メッセージを送信するように Juniper IDP アプライアンスを構成する手順については、「 SRX Getting Started - Configure System Logging.」を参照してください。

MarkLogic 監査

MarkLogic Audit からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

MarkLogicAudit_CLログ ストレージの場所: ログは、アプリケーションのホスト コンピューターにテキスト ファイルとして格納されます。 同じコンピューターに AMA をインストールして、ファイルを収集します。

既定のファイルの場所 ("filePatterns"):

- Windows:

"C:\Program Files\MarkLogic\Data\Logs\AuditLog.txt" - Linux:

"/var/opt/MarkLogic/Logs/AuditLog.txt"

- Windows:

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

DCR テンプレートの {TABLE_NAME} プレースホルダーと {LOCAL_PATH_FILE} プレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

ログの書き込みを有効にするように MarkLogic Audit を構成する: (MarkLogic ドキュメントから)

- ブラウザーを使用して、MarkLogic 管理インターフェイスに移動します。

- [グループ] > group_name > [監査] の下の [監査構成] 画面を開きます。

- [監査が有効] ラジオ ボタンをマークします。 有効になっていることを確認してください。

- 必要な監査イベントや制限を構成します。

- [OK] を選択して検証します。

- 詳細と構成オプションについては、MarkLogic のドキュメント 参照してください。

MongoDB Audit

MongoDB 監査からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

MongoDBAudit_CLログ ストレージの場所: ログは、アプリケーションのホスト コンピューターにテキスト ファイルとして格納されます。 同じコンピューターに AMA をインストールして、ファイルを収集します。

既定のファイルの場所 ("filePatterns"):

- Windows:

"C:\data\db\auditlog.json" - Linux:

"/data/db/auditlog.json"

- Windows:

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

DCR テンプレートの {TABLE_NAME} プレースホルダーと {LOCAL_PATH_FILE} プレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

ログを書き込むよう MongoDB を構成します。

- Windows の場合は、構成ファイルの

mongod.cfgを編集します。 Linux の場合、mongod.confを使用します。 -

dbpathパラメーターをdata/dbに設定します。 -

pathパラメーターを/data/db/auditlog.jsonに設定します。 - その他のパラメーターと詳細については、MongoDB のドキュメント 参照してください。

- Windows の場合は、構成ファイルの

NGINX HTTP Server

NGINX HTTP Server からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

NGINX_CLログ ストレージの場所: ログは、アプリケーションのホスト コンピューターにテキスト ファイルとして格納されます。 同じコンピューターに AMA をインストールして、ファイルを収集します。

既定のファイルの場所 ("filePatterns"):

- Linux:

"/var/log/nginx.log"

- Linux:

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

DCR テンプレートの {TABLE_NAME} プレースホルダーと {LOCAL_PATH_FILE} プレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

Oracle WebLogic Server

Oracle WebLogic Server からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

OracleWebLogicServer_CLログ ストレージの場所: ログは、アプリケーションのホスト コンピューターにテキスト ファイルとして格納されます。 同じコンピューターに AMA をインストールして、ファイルを収集します。

既定のファイルの場所 ("filePatterns"):

- Windows:

"{DOMAIN_NAME}\Servers\{SERVER_NAME}\logs*.log" - Linux:

"{DOMAIN_HOME}/servers/{SERVER_NAME}/logs/*.log"

- Windows:

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

DCR テンプレートの {TABLE_NAME} プレースホルダーと {LOCAL_PATH_FILE} プレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

PostgreSQL イベント

PostgreSQL イベントからログ メッセージを取り込むには、次の手順に従います。

テーブル名:

PostgreSQL_CLログ ストレージの場所: ログは、アプリケーションのホスト コンピューターにテキスト ファイルとして格納されます。 同じコンピューターに AMA をインストールして、ファイルを収集します。

既定のファイルの場所 ("filePatterns"):

- Windows:

"C:\*.log" - Linux:

"/var/log/*.log"

- Windows:

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

DCR テンプレートの {TABLE_NAME} プレースホルダーと {LOCAL_PATH_FILE} プレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

PostgreSQL イベント構成ファイル

postgresql.confを編集して、ログをファイルに出力します。-

log_destination='stderr'を設定します -

logging_collector=onを設定します - その他のパラメーターと詳細については、PostgreSQL のドキュメント 参照してください。

-

SecurityBridge SAP の脅威検出

SECURITYBridge Threat Detection for SAP からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

SecurityBridgeLogs_CLログ ストレージの場所: ログは、アプリケーションのホスト コンピューターにテキスト ファイルとして格納されます。 同じコンピューターに AMA をインストールして、ファイルを収集します。

既定のファイルの場所 ("filePatterns"):

- Linux:

"/usr/sap/tmp/sb_events/*.cef"

- Linux:

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

DCR テンプレートの {TABLE_NAME} プレースホルダーと {LOCAL_PATH_FILE} プレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

SquidProxy

以下の手順に従って、SquidProxy からログ メッセージを取り込みます。

テーブル名:

SquidProxy_CLログ ストレージの場所: ログは、アプリケーションのホスト コンピューターにテキスト ファイルとして格納されます。 同じコンピューターに AMA をインストールして、ファイルを収集します。

既定のファイルの場所 ("filePatterns"):

- Windows:

"C:\Squid\var\log\squid\*.log" - Linux:

"/var/log/squid/*.log"

- Windows:

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

DCR テンプレートの {TABLE_NAME} プレースホルダーと {LOCAL_PATH_FILE} プレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

Ubiquiti UniFi

Ubiquiti UniFi からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

Ubiquiti_CLログ ストレージの場所: 外部 Syslog サーバーにログ ファイルを作成します。 syslog デーモンにファイルへの書き込みアクセス許可を付与します。 AMA がまだインストールされていない場合は、外部 Syslog サーバーにインストールします。 コネクタの File パターン フィールド、または DCR の

{LOCAL_PATH_FILE}プレースホルダーの代わりに、このファイル名とパスを入力します。AMA が収集できるように、その Ubiquiti ログ メッセージを一時テキスト ファイルにエクスポートするように syslog デーモンを構成します。

次のフィルター条件を使用して、rsyslog デーモンのカスタム構成ファイルを

/etc/rsyslog.d/フォルダーに作成します。# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(

<parameters>を表すオブジェクトの実際の名前に置き換えます。 <LOG_FILE_NAME> は、手順 2 で作成したファイルです)。rsyslog を再起動します。 一般的なコマンド構文は

systemctl restart rsyslogです。

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

列名

"RawData"を列名の"Message"に置き換えます。"source"transformKql 値を値"source | project-rename Message=RawData"に置き換えます。DCR テンプレートの

{TABLE_NAME}と{LOCAL_PATH_FILE}のプレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

Azure Monitor エージェントがインストールされているマシンを構成して syslog ポートを開き、外部ソースからのメッセージを受け入れるように Syslog デーモンを構成します。 この構成を自動化する詳細な手順とスクリプトについては、「 ログフォワーダーを構成してログを受け入れる」を参照してください。

Ubiquiti コントローラーを構成して接続します。

- Ubiquiti によって提供されるに従って syslog を有効にし、必要に応じてログをデバッグします。

- リモート ログを>コントローラー構成>システム設定>設定を選択し、syslog を有効にします。

VMware vCenter

VMware vCenter からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

vcenter_CLログ ストレージの場所: 外部 Syslog サーバーにログ ファイルを作成します。 syslog デーモンにファイルへの書き込みアクセス許可を付与します。 AMA がまだインストールされていない場合は、外部 Syslog サーバーにインストールします。 コネクタの File パターン フィールド、または DCR の

{LOCAL_PATH_FILE}プレースホルダーの代わりに、このファイル名とパスを入力します。AMA がそれらを収集できるように、vCenter ログ メッセージを一時テキスト ファイルにエクスポートするように syslog デーモンを構成します。

構成ファイル

/etc/rsyslog.confを編集して、 directive セクションの前に次のテンプレート行を追加します。$template vcenter,"%timestamp% %hostname% %msg%\ n"rsyslog デーモンのカスタム構成ファイルを作成し、次のフィルター条件で

/etc/rsyslog.d/10-vcenter.confとして保存します。if $rawmsg contains "vpxd" then { action(type="omfile" file="/<LOG_FILE_NAME>") stop } if $rawmsg contains "vcenter-server" then { action(type="omfile" file="/<LOG_FILE_NAME>") stop }(

<LOG_FILE_NAME>を作成したログ ファイルの名前に置き換えます)。rsyslog を再起動します。 一般的なコマンド構文は

sudo systemctl restart rsyslogです。

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

列名

"RawData"を列名の"Message"に置き換えます。"source"transformKql 値を値"source | project-rename Message=RawData"に置き換えます。DCR テンプレートの

{TABLE_NAME}と{LOCAL_PATH_FILE}のプレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。dataCollectionEndpointId には DCE を設定する必要があります。 ない場合は、新しいものを定義します。 手順については、「 データ収集エンドポイントの作成 を参照してください。

Azure Monitor エージェントがインストールされているマシンを構成して syslog ポートを開き、外部ソースからのメッセージを受け入れるように Syslog デーモンを構成します。 この構成を自動化する詳細な手順とスクリプトについては、「 ログフォワーダーを構成してログを受け入れる」を参照してください。

vCenter デバイスを構成して接続します。

Zscaler Private Access (ZPA)

Zscaler Private Access (ZPA) からログ メッセージを取り込むには、次の手順に従います。

テーブル名:

ZPA_CLログ ストレージの場所: 外部 Syslog サーバーにログ ファイルを作成します。 syslog デーモンにファイルへの書き込みアクセス許可を付与します。 AMA がまだインストールされていない場合は、外部 Syslog サーバーにインストールします。 コネクタの File パターン フィールド、または DCR の

{LOCAL_PATH_FILE}プレースホルダーの代わりに、このファイル名とパスを入力します。AMA が収集できるように、その ZPA ログ メッセージを一時テキスト ファイルにエクスポートするように syslog デーモンを構成します。

次のフィルター条件を使用して、rsyslog デーモンのカスタム構成ファイルを

/etc/rsyslog.d/フォルダーに作成します。# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(

<parameters>を表すオブジェクトの実際の名前に置き換えます。rsyslog を再起動します。 一般的なコマンド構文は

systemctl restart rsyslogです。

Azure Monitor エージェントを使用してテキスト ファイルから Collect ログの指示に従って DCR を作成し、Microsoft Sentinel に取り込みます。

列名

"RawData"を列名の"Message"に置き換えます。"source"transformKql 値を値"source | project-rename Message=RawData"に置き換えます。DCR テンプレートの

{TABLE_NAME}と{LOCAL_PATH_FILE}のプレースホルダーを手順 1 と 2 の値に置き換えます。 他のプレースホルダーを指示どおりに置き換えます。

Azure Monitor エージェントがインストールされているマシンを構成して syslog ポートを開き、外部ソースからのメッセージを受け入れるように Syslog デーモンを構成します。 この構成を自動化する詳細な手順とスクリプトについては、「 ログフォワーダーを構成してログを受け入れる」を参照してください。

ZPA レシーバーを構成して接続します。

- ZPA によって提供される構造体に従います。 ログ テンプレートとして JSON を選択します。

- リモート ログを>コントローラー構成>システム設定>設定を選択し、syslog を有効にします。