Microsoft Sentinel をアマゾン ウェブ サービスに接続して AWS WAF ログを取り込む

アマゾン ウェブ サービス (AWS) S3 ベースの Web Application Firewall (WAF) コネクタを使用して、AWS S3 バケットに収集された AWS WAF ログを Microsoft Sentinel に取り込みます。 AWS WAF ログは、Web アクセス制御リスト (ACL) に対して AWS WAF によって分析された Web トラフィックの詳細なレコードです。 これらのレコードには、AWS WAF が要求を受信した時刻、要求の詳細、要求が一致した規則によって実行されたアクションなどの情報が含まれています。 これらのログとこの分析は、Web アプリケーションのセキュリティとパフォーマンスを維持するために不可欠です。

このコネクタには、コネクタで使用される AWS リソースの作成を効率化する新しい AWS CloudFormation ベースのオンボード スクリプトが登場しました。

重要

現在、アマゾン ウェブ サービス S3 WAF データ コネクタはプレビュー段階です。 Azure プレビューの追加使用条件には、ベータ版、プレビュー版、またはまだ一般提供されていない Azure 機能に適用される追加の法律条項が含まれています。

-

Microsoft Sentinel は Microsoft Defender ポータルにおいて、Microsoft 統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビューでは、Microsoft Defender XDR または E5 ライセンスなしで Microsoft Sentinel を Defender ポータルで利用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

概要

アマゾン ウェブ サービス S3 WAF データ コネクタは、次のユース ケースに対応します。

セキュリティの監視と脅威の検出: AWS WAF ログを分析して、SQL インジェクションやクロスサイト スクリプティング (XSS) 攻撃などのセキュリティの脅威を特定して対応します。 これらのログを Microsoft Sentinel に取り込むことで、その高度な分析と脅威インテリジェンスを使用し、悪意のあるアクティビティを検出して調査することができます。

コンプライアンスと監査: AWS WAF ログには、Web ACL トラフィックの詳細な記録が含まれています。これは、コンプライアンスのレポートと監査の目的で重要になる場合があります。 コネクタにより、これらのログが Sentinel 内で使用できるようになるため、簡単にアクセスして分析できます。

この記事では、アマゾン ウェブ サービス S3 WAF コネクタを構成する方法について説明します。 設定プロセスには、AWS 側と Microsoft Sentinel 側の 2 つの部分があります。 各側のプロセスは、もう一方の側で使用される情報を生成します。 この双方向認証により、セキュリティで保護された通信が作成されます。

前提条件

Microsoft Sentinel ワークスペースへの書き込みアクセス許可が必要です。

Microsoft Sentinel のコンテンツ ハブからアマゾン ウェブ サービス ソリューションをインストールします。 ソリューションのバージョン 3.0.2 (またはそれ以前) が既にインストールされている場合は、コンテンツ ハブでソリューションを更新して、このコネクタを含む最新バージョンを確実に入手してください。 詳細については、「Microsoft Sentinel のそのまま使えるコンテンツを検出して管理する」を参照してください。

アマゾン ウェブ サービス S3 WAF コネクタを有効にして構成する

コネクタを有効にして構成するプロセスは、次のタスクで構成されます。

AWS 環境の場合:

Microsoft Sentinel のアマゾン ウェブ サービス S3 WAF コネクタ ページには、次の AWS タスクを自動化する、ダウンロード可能な AWS CloudFormation スタック テンプレートが含まれています。

S3 バケットにログを送信する AWS サービスを構成します。

通知を提供する単純なキュー サービス (SQS) キューを作成します。

OpenID Connect (OIDC) を使用して AWS に対してユーザーを認証するための Web ID プロバイダー を作成します。

OIDC Web ID プロバイダーによって認証されたユーザーに AWS リソースにアクセスするためのアクセス許可を付与する、想定ロールを作成します。

適切な IAM アクセス許可ポリシーをアタッチして、想定ロールに適切なリソース (S3 バケット、SQS) へのアクセスを許可します。

Microsoft Sentinel の場合:

- キューをポーリングして S3 バケットからログ データを取得するログ コレクターを追加することで、Microsoft Sentinel ポータルでアマゾン ウェブ サービス S3 WAF コネクタを構成します。 以下の手順を参照してください。

AWS 環境を設定する

オンボード プロセスを簡略化するために、Microsoft Sentinel のアマゾン ウェブ サービス S3 WAF コネクタ ページには、AWS CloudFormation サービスで使用できるダウンロード可能なテンプレートが含まれています。 CloudFormation サービスは、これらのテンプレートを使用して、リソース スタックを AWS に自動的に作成します。 これらのスタックには、この記事で説明されているリソース自体に加え、資格情報、アクセス許可、ポリシーが含まれます。

テンプレート ファイルを準備する

スクリプトを実行して AWS 環境を設定するには、次の手順を実行します。

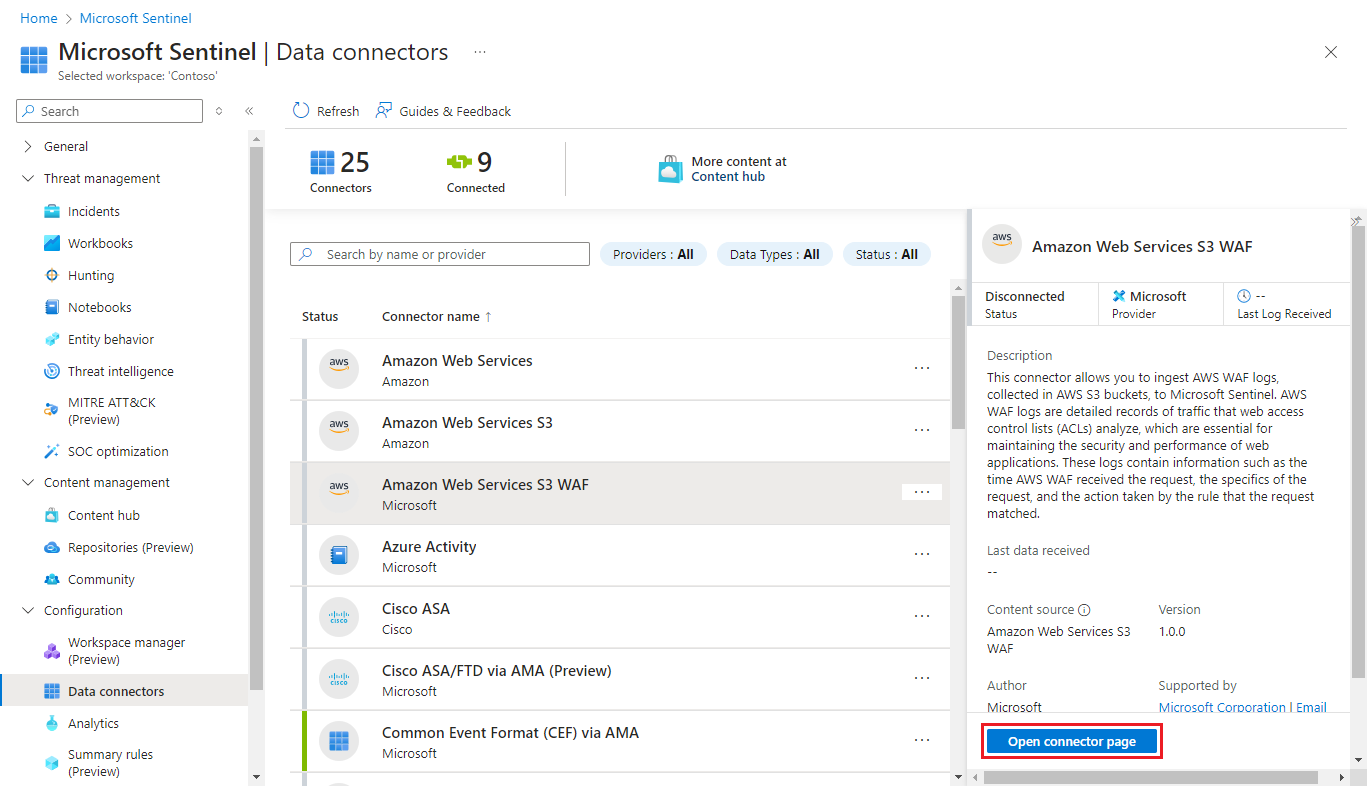

Azure portal で、Microsoft Sentinel ナビゲーション メニューから [構成] を展開し、[データ コネクタ] を選択します。

Defender ポータルのクイック起動メニューから、[Microsoft Sentinel] > [構成] を展開し、[データ コネクタ] を選択します。

データ コネクタの一覧から [アマゾン ウェブ サービス S3 WAF] を選択します。

コネクタが表示されない場合は、Microsoft Sentinel の [コンテンツ管理] の [コンテンツ ハブ] からアマゾン ウェブ サービス ソリューションをインストールするか、ソリューションを最新バージョンに更新します。

コネクタの詳細ペインで、[コネクタ ページを開く] を選択します。

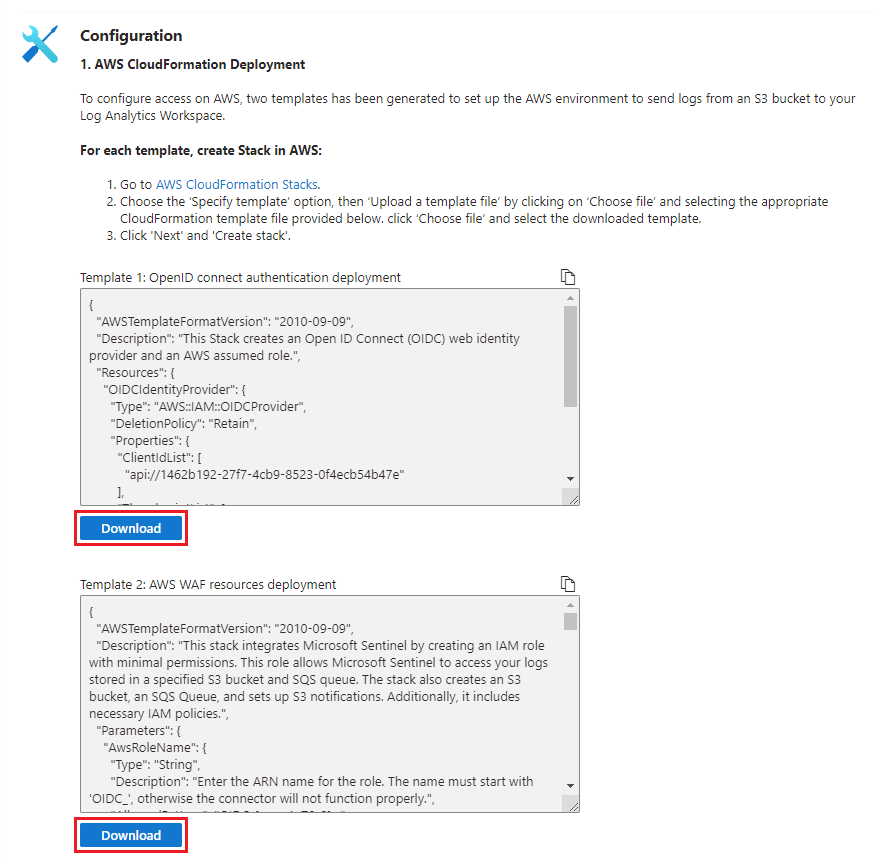

[構成] セクションの [1. AWS CloudFormation デプロイ] の [AWS CloudFormation スタック] リンクを選択します。 これにより、新しいブラウザー タブで AWS コンソールが開きます。

Microsoft Sentinel を開いているポータルのタブに戻ります。 [テンプレート 1: OpenID Connect 認証のデプロイ] で [ダウンロード] を選択して、OIDC Web ID プロバイダーを作成するテンプレートをダウンロードします。 テンプレートは、指定したダウンロード フォルダーに JSON ファイル形式でダウンロードされます。

Note

以前の AWS S3 コネクタを使用していて、既に OIDC Web ID プロバイダーがある場合は、この手順をスキップできます。

[テンプレート 2: AWS WAF リソースのデプロイ] で [ダウンロード] を選択して、他の AWS リソースを作成するテンプレートをダウンロードします。 テンプレートは、指定したダウンロード フォルダーに JSON ファイル形式でダウンロードされます。

AWS CloudFormation スタックを作成する

AWS コンソールのブラウザー タブに戻ります。これにより、スタックを作成する AWS CloudFormation ページが開きます。

まだ AWS にログインしていない場合、ここでログインすると、AWS CloudFormation ページにリダイレクトされます。

OIDC Web ID プロバイダーを作成する

新しいスタックを作成するには、AWS コンソール ページの指示に従います

(以前のバージョンの AWS S3 コネクタの OIDC Web ID プロバイダーを既に持っている場合は、この手順をスキップして、「残りの AWS リソースを作成する」に進みます)。

テンプレートを指定してテンプレート ファイルをアップロードします。

[ファイルの選択] を選択し、ダウンロードした "Template 1_ OpenID connect authentication deployment.json" ファイルを見つけます。

スタックの名前を選択します。

残りのプロセスを進めてスタックを作成します。

残りの AWS リソースを作成する

AWS CloudFormation スタック ページに戻り、新しいスタックを作成します。

[ファイルの選択] を選択し、ダウンロードした "Template 2_ AWS WAF resources deployment.json" ファイルを見つけます。

スタックの名前を選択します。

メッセージが表示されたら、Microsoft Sentinel ワークスペース ID を入力します。 ワークスペース ID を確認するには:

Azure portal の Microsoft Sentinel ナビゲーション メニューで [構成] を展開し、[設定] を選択します。 [ワークスペース設定] タブを選択し、Log Analytics ワークスペース ページでワークスペース ID を見つけます。

Defender ポータルのクイック起動メニューで [システム] を展開し、[設定] を選択します。 [Microsoft Sentinel] を選択し、[

[WORKSPACE_NAME]の設定] で [Log Analytics の設定] を選択します。 新しいブラウザー タブに開かれる Log Analytics ワークスペース ページで、ワークスペース ID を見つけます。

残りのプロセスを進めてスタックを作成します。

ログ コレクターを追加する

リソース スタックがすべて作成されたら、Microsoft Sentinel のデータ コネクタ ページを開いているブラウザー タブに戻り、構成プロセスの 2 つ目のパートを開始します。

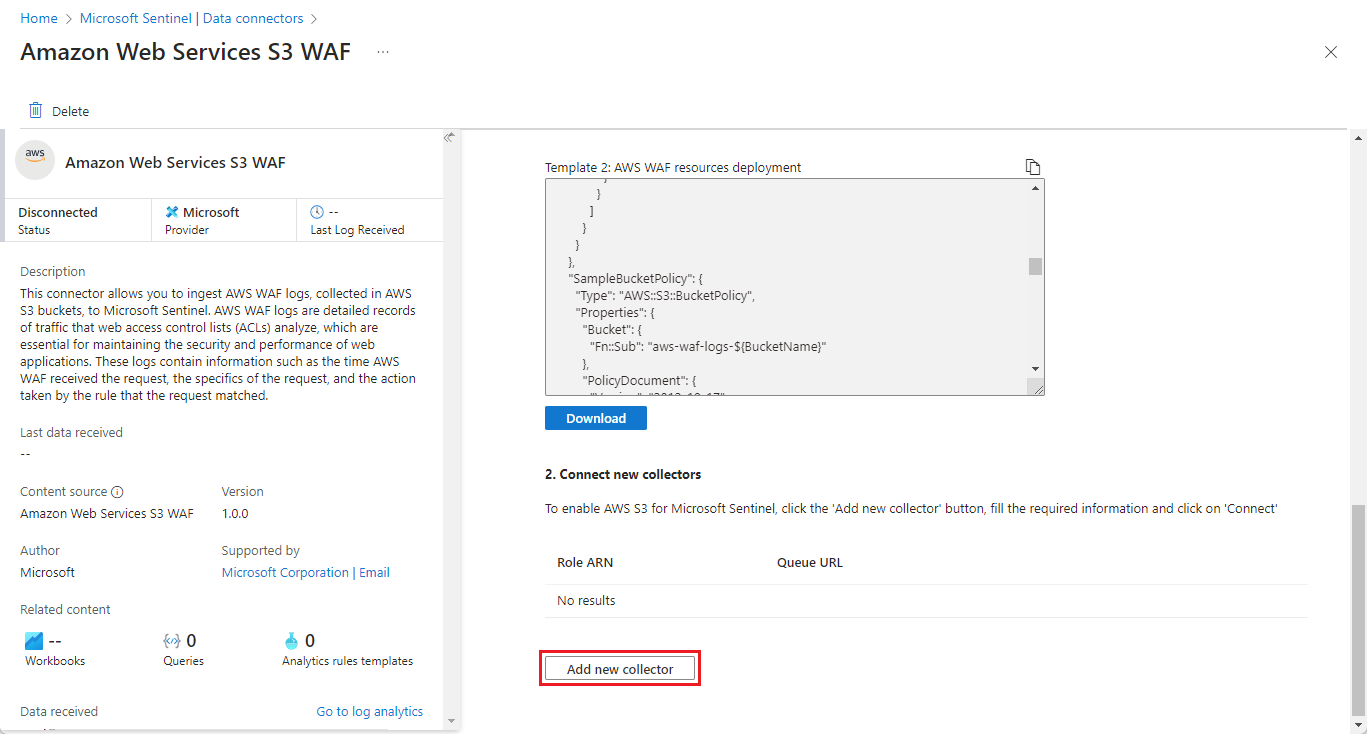

[構成] セクションの [2. 新しいコレクターの接続] で、[新しいコレクターの追加] を選択します。

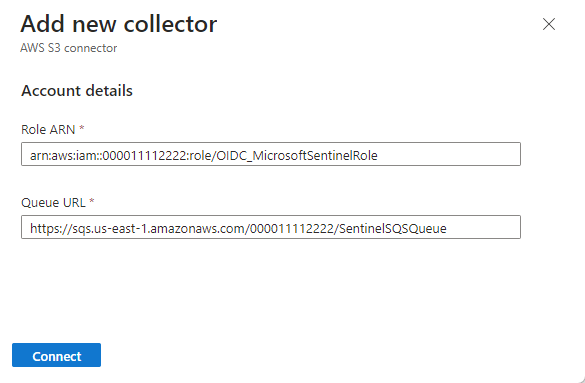

作成した IAM ロールのロール ARN を入力します。 ロールの既定の名は OIDC_MicrosoftSentinelRole であるため、ロール ARN は次のようになります

arn:aws:iam::{AWS_ACCOUNT_ID}:role/OIDC_MicrosoftSentinelRole.作成した SQS キューの名前を入力します。 このキューの既定の名は SentinelSQSQueue であるため、URL は次のようになります

https://sqs.{AWS_REGION}.amazonaws.com/{AWS_ACCOUNT_ID}/SentinelSQSQueue.[接続] を選択してコレクターを追加します。 これにより、Azure Monitor エージェントがログを取得し、Log Analytics ワークスペース内の専用の AWSWAF テーブルに取り込むためのデータ収集ルールが作成されます。

手動セットアップ

自動セットアップ プロセスの信頼性が向上したため、手動セットアップに頼る理由はあまりありません。 ただし、必要な場合は、アマゾン ウェブ サービス S3 コネクタのドキュメントの「手動セットアップ」の手順を参照してください。

コネクタのテストと監視

コネクタが設定されたら、[ログ] ページ (または Defender ポータルの [詳細な捜索] ページ) に移動し、次のクエリを実行します。 何らかの結果が得られた場合、コネクタは正常に機能しています。

AWSWAF | take 10まだ実装していない場合は、コネクタがデータを受信していないときやコネクタに関するその他の問題が発生したときに把握できるように、データ コネクタの稼働状況の監視を実装することをお勧めします。 詳しくは、データ コネクタの正常性の監視に関するページをご覧ください。