OT ネットワーク アラートの調査と対応

この記事では、Microsoft Defender for IoT で OT ネットワーク アラートを調査および対応する方法について説明します。

あなたは、Microsoft Sentinel を使用しているセキュリティ オペレーション センター (SOC) エンジニアで、Microsoft Sentinel ワークスペースで新しいインシデントを確認し、関連するデバイスの詳細と推奨される修復手順のために引き続き Defender for IoT を使用しているとします。

または、Defender for IoT で操作のアラートを直接監視している OT エンジニアであるとします。 操作のアラートは悪意がない可能性がありますが、セキュリティ調査に役立つ操作アクティビティを示していることがあります。

前提条件

開始する前に、以下を用意してください。

Azure サブスクリプション。 必要に応じて、無料アカウントにサインアップします。

Defender for IoT にオンボードされ、アラートが Azure portal にストリーミングされる、クラウド接続の OT ネットワーク センサー。

Microsoft Sentinel のインシデントからアラートを調査するには、次のチュートリアルを完了していることを確認します。

Azure portal の Defender for IoT の [アラート] ページ、Defender for IoT の [デバイスの詳細] ページ、または Microsoft Sentinel の [インシデント] のいずれからアクセスされる、アラートの詳細ページが開きます。

Azure portal からアラートを調査する

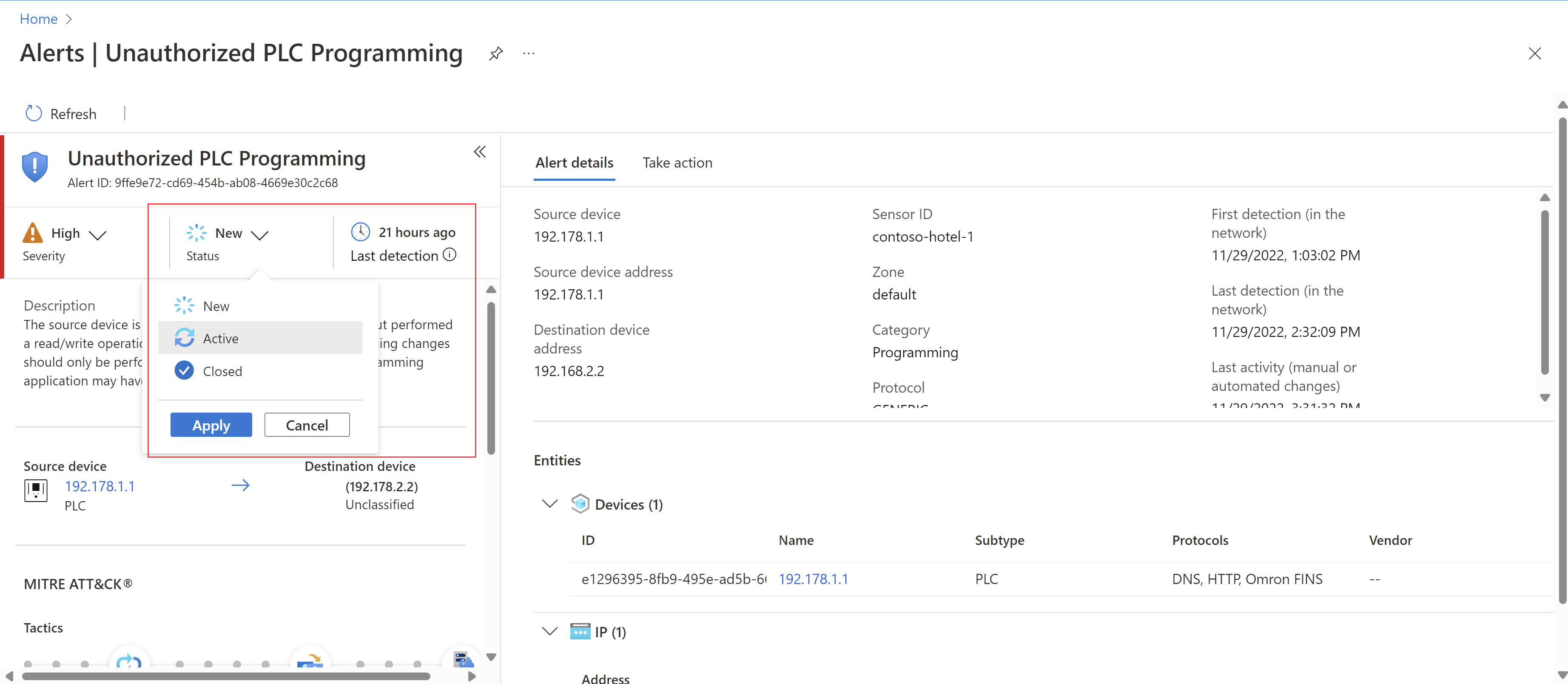

Azure portal の [アラートの詳細] ページで、まずアラートの状態を、現在調査中であることを示す [アクティブ] に変更します。

次に例を示します。

重要

Microsoft Sentinel と統合している場合は、Microsoft Sentinel の [インシデント] からのみアラートの状態を管理するようにしてください。 アラートの状態は、Defender for IoT から Microsoft Sentinel には同期されません。

状態を更新した後、[アラートの詳細] ページで、調査に役立つ次の詳細を確認します。

ソースと宛先のデバイスの詳細。 ソースと宛先のデバイスは、[アラートの詳細] タブに一覧表示されます。また、下の [エンティティ] 領域にも Microsoft Sentinel の "エンティティ" として独自のエンティティ ページとともに表示されます。 [エンティティ] 領域で、[名前] 列のリンクを使用して、関連するデバイスの詳細ページを開いて詳細な調査を行います。

サイトやゾーン。 これらの値は、アラートの地理的なネットワークの場所と、攻撃に対してより脆弱になっているネットワークの領域があるかどうかを理解するのに役立ちます。

MITRE ATT&CK の戦術とテクニック。 左側のウィンドウを下にスクロールして、すべての MITRE ATT&CK の詳細を表示します。 戦術とテクニックの説明に加えて、MITRE ATT&CK サイトへのリンクを選択して、それぞれの詳細を確認してください。

PCAP をダウンロードします。 ページの上部にある [PCAP のダウンロード] を選択して、選択したアラートの未加工のトラフィック ファイルをダウンロードします。

Azure portal で関連するアラートを調査する

同じソースまたは宛先のデバイスによってトリガーされた他のアラートを探します。 複数のアラート間の相関関係は、デバイスが危険にさらされており、悪用される可能性があることを示している場合があります。

たとえば、あるデバイスで悪意のある IP に接続しようとし、さらにそのデバイス上の認可されていない PLC プログラミングの変更に関する別のアラートがある場合は、攻撃者が既にデバイスの制御を取得していることを示している可能性があります。

Defender for IoT で関連するアラートを見つけるには:

[アラート] ページで、アラートを選択して右側に詳細を表示します。

右側の詳細ウィンドウまたは [アラートの詳細] ページで、[エンティティ] 領域でデバイス リンクを見つけます。 エンティティ リンクを選択して、ソースおよび宛先のデバイスの両方に関連する [デバイスの詳細] ページを開きます。

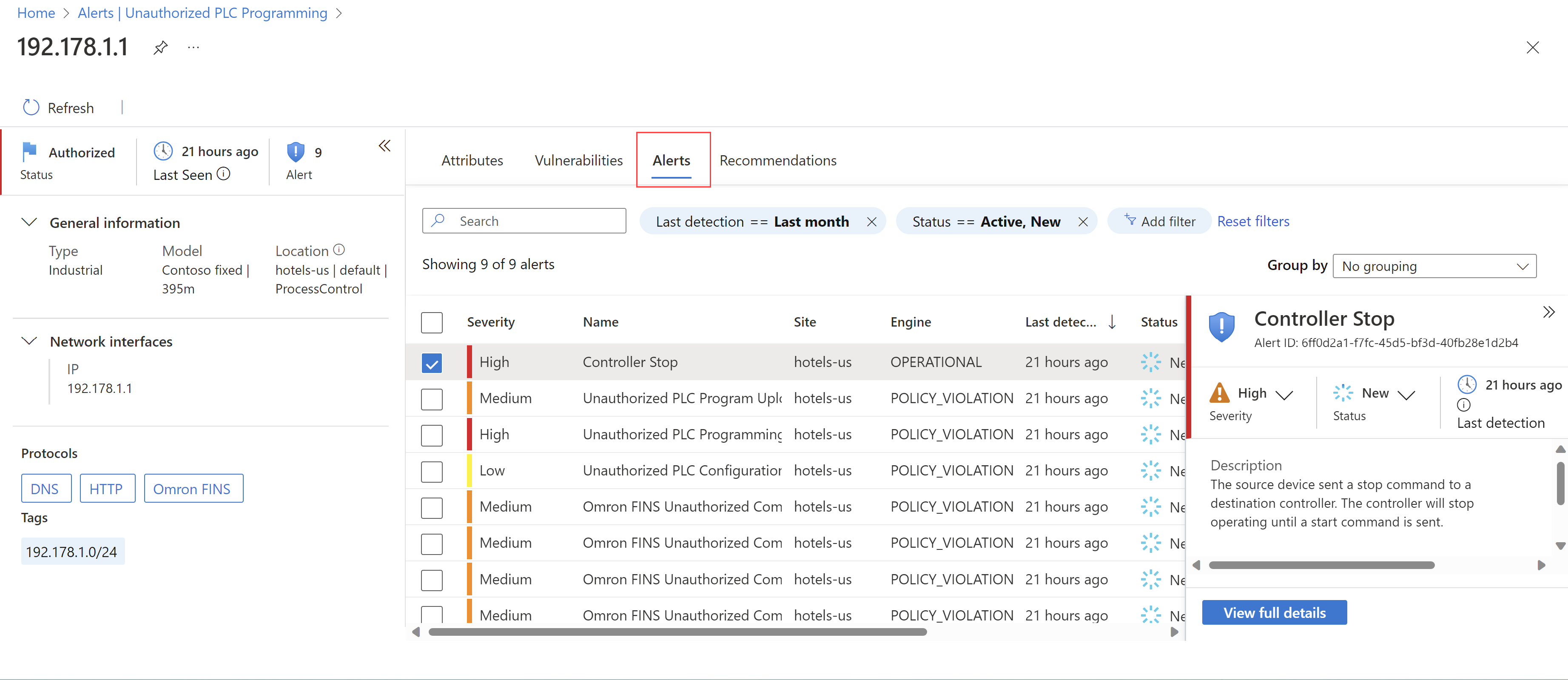

[デバイスの詳細] ページで、[アラート] タブを選択して、そのデバイスのすべてのアラートを表示します。 次に例を示します。

OT センサーのアラートの詳細を調査する

アラートをトリガーした OT センサーには、調査に役立つ詳細が表示されます。

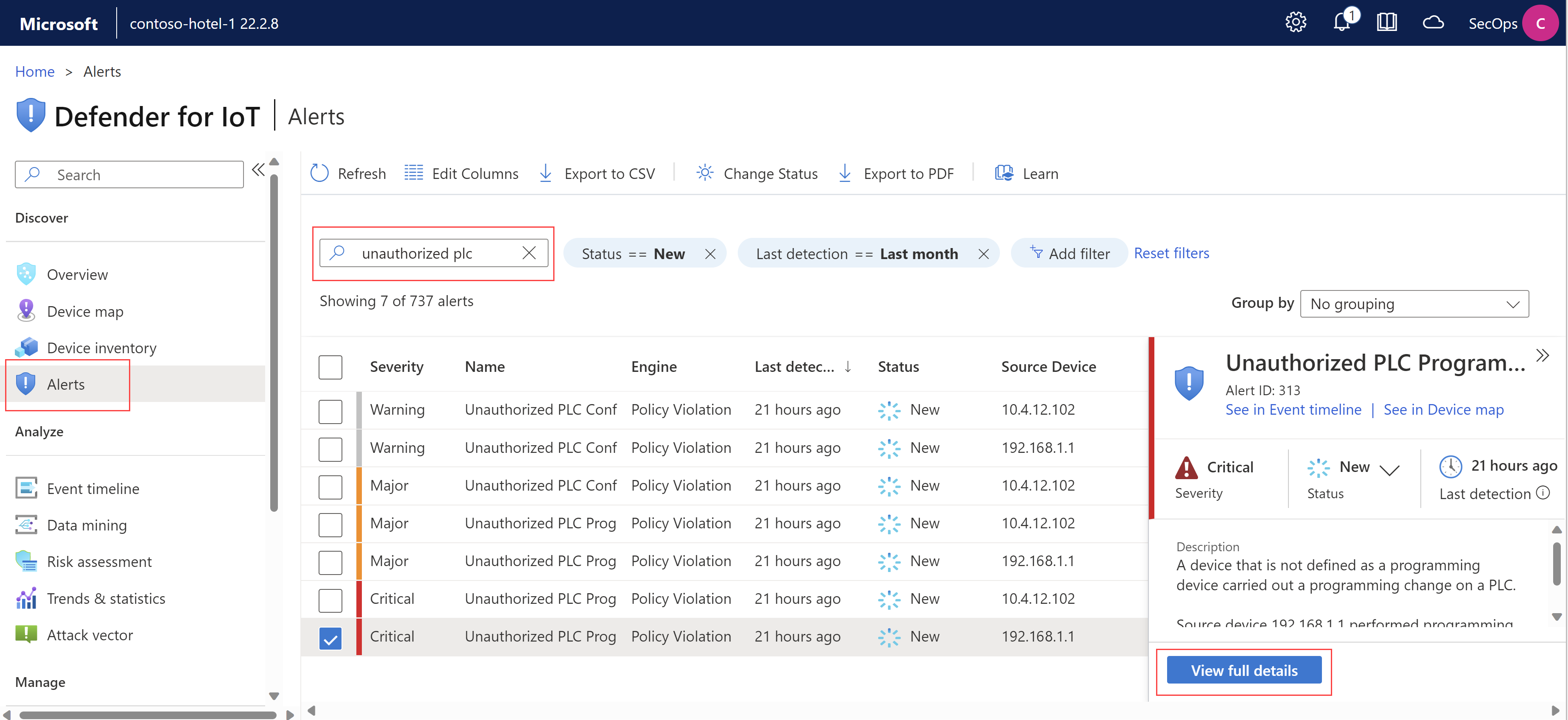

OT センサーの調査を続行するには:

OT センサーに閲覧者またはセキュリティ アナリスト ユーザーとしてサインインします。

[アラート] ページを選択し、調査中のアラートを見つけます。 **[詳細を表示] を選択して、OT センサーの [アラートの詳細] ページを開きます。 次に例を示します。

センサーの [アラートの詳細]ページで、次のようにします。

[マップ ビュー] タブを選択して、接続されているデバイスを含む、OT センサーのデバイス マップ内のアラートを表示します。

[イベント タイムライン] タブを選択して、OT センサーでも検出されたその他の関連アクティビティを含む、アラートの完全なイベント タイムラインを表示します。

[PDF のエクスポート] を選択して、アラートの詳細の PDF 概要をダウンロードします。

修復アクションを実行する

修復アクションを実行するタイミングは、アラートの重大度によって異なります。 たとえば、重大度の高いアラートでは、ネットワークの領域を直ちに検疫する必要がある場合など、調査する前でもアクションを実行できます。

重大度の低いアラートまたは操作のアラートでは、アクションを実行する前に完全に調査することができます。

アラートを修復するには、次の Defender for IoT リソースを使用します。

Azure portal または OT センサーの [アラートの詳細] ページで、[アクションの実行] タブを選択して、リスクを軽減するための推奨される手順の詳細を表示します。

Azure portal の [デバイスの詳細] ページで、ソースと宛先のデバイスの両方で次のようにします。

[脆弱性] タブを選択し、各デバイスで検出された脆弱性を確認します。

[推奨事項] タブ を選択し、各デバイスの現在のセキュリティに関する推奨事項を確認します。

Defender for IoT の脆弱性データとセキュリティに関する推奨事項では、ファームウェアの更新やパッチの適用など、リスクを軽減するために実行できる簡単なアクションを提供できます。 その他のアクションでは、より多くの計画が必要な場合があります。

軽減アクティビティが完了し、アラートを閉じる準備ができたら、アラートの状態を [クローズ済み] に更新するか、さらにインシデント管理を行うために SOC チームに通知してください。

注意

Defender for IoT を Microsoft Sentinel と統合した場合、Defender for IoT で行ったアラートの状態の変更は、Microsoft Sentinel では更新 "されません"。 必ず、関連するインシデントと共に Microsoft Sentinel でアラートを管理してください。

アラートを定期的にトリアージする

アラートを定期的にトリアージして、ネットワークのアラート疲れを防ぎ、重要なアラートをタイムリーに表示および処理できるようにします。

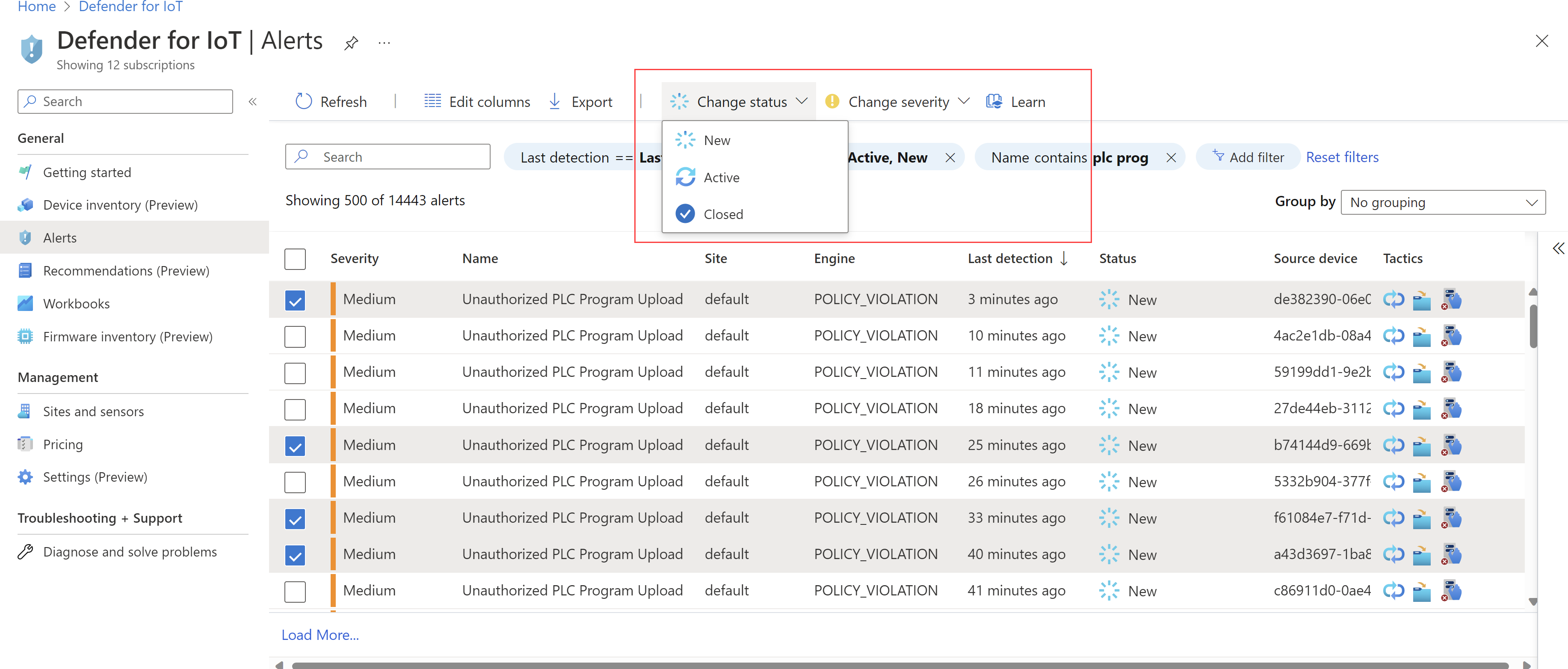

アラートをトリアージするには:

Azure portal の Defender for IoT で、[アラート] ページに移動します。 既定では、アラートは [最後の検出] 列 (最新のものから最も古いアラート) で並べ替えられるので、ネットワーク内の最新のアラートを最初に確認できます。

センサーや重大度などの他のフィルターを使用して、特定のアラートを見つけます。

アラート アクションを実行する前に、アラートの詳細を確認し、必要に応じて調査します。 準備ができたら、特定のアラートの場合は [アラートの詳細] ページ、または一括アクションの場合は [アラート] ページでアクションを実行します。

たとえば、アラートの状態や重大度を更新したり、検出されたトラフィックを認可するためのアラートを学習したりします。 学習したアラートは、完全に同じトラフィックが再び検出された場合に再びトリガーされません。

重大度の高いアラートの場合は、すぐにアクションを実行できます。