Azure portal で Microsoft Sentinel インシデントを詳細に調査する

Microsoft Sentinel インシデントとは、特定の調査に関連するすべての証拠の集計を含むファイルです。 分析ルールによって生成された、または独自のアラートを生成するサードパーティのセキュリティ製品からインポートされた個々の証拠 (アラート) に基づいて、各インシデントが作成 (または追加) されます。 インシデントは、アラートに含まれるエンティティだけでなく、アラートのプロパティ (重要度、状態、MITRE ATT&CK の戦術と手法など) を継承します。

Microsoft Sentinel では、セキュリティ インシデントの調査に必要な機能一式を備えたケース管理プラットフォームが Azure portal に用意されています。 [インシデントの詳細] ページは調査を実行する際の中心的な場所であり、すべての関連情報、適用できるすべてのツールとタスクが 1 つの画面にまとまっています。

この記事では、インシデントを詳細に調査し、インシデントをより迅速、効果的、効率的にナビゲートおよび調査し、平均解決時間 (MTTR) を短縮する方法について説明します。

前提条件

インシデントを調査するには、Microsoft Sentinel レスポンダー ロールの割り当てが必要です。

詳細については、Microsoft Sentinel のロールに関する記事を参照してください。

インシデントを割り当てる必要があるゲスト ユーザーがいる場合は、そのユーザーに Microsoft Entra テナントのディレクトリ閲覧者ロールを割り当てる必要があります。 通常の (ゲスト以外の) ユーザーには、既定でこのロールが割り当てられます。

現在、インシデントの詳細ページのレガシ エクスペリエンス を表示している場合は、ページの右上にある新しいエクスペリエンスを切り替えて、新しいエクスペリエンスに関するこの記事の手順に進んでください。

適切な地ならしをする

インシデント調査を準備するときに、ワークフローの管理に必要なものを構築します。 インシデント ページ上部のタイトルのすぐ下にあるボタン バーには、次のツールがあります。

![[インシデントの詳細] ページにあるボタン バーのスクリーンショット。](media/investigate-incidents/top-toolbar.png)

[タスク] を選んでこのインシデントに割り当てられているタスクを確認することや、自分のタスクを追加することができます。 タスクを使用すると、SOC でのプロセスの標準化を向上させることができます。 詳細については、「Microsoft Sentinel でタスクを使用してインシデントを管理する」を参照してください。

[アクティビティ ログ] を選ぶと、このインシデントに対して何らかのアクション (オートメーション ルールなど) が既に実行されたかどうか、またコメントがあるかどうかを確認できます。 ここに独自のコメントを追加することもできます。 詳細については、「インシデント イベントを監査し、コメントを追加する」を参照してください。

[ログ] を選ぶと、常に完全な空の Log Analytics クエリ ウィンドウがインシデント ページ "内" に表示されます。 関連性の有無にかかわらず、インシデントを離れることなくクエリを作成し、実行できます。 したがって、突然インスピレーションが湧いて考えをさらに深めたい場合も、その流れが中断されることを心配する必要はありません。ログがあなたのためにそこにあります。 詳細については、「ログのデータの詳細を確認する」を参照してください。

また、[概要] と [エンティティ] の各タブでは、[インシデント アクション] ボタンが反対側に表示されています。 ここでは、先ほど説明した [インシデント] グリッド ページの詳細ウィンドウにある [アクション] ボタンから同じアクションを使用できます。 [調査] のみが不足していますが、代わりに左側の詳細パネルで使用できます。

![[インシデントの詳細] ページで使用できるインシデント アクション ボタンのスクリーンショット。](media/investigate-incidents/incident-actions-button.png)

[インシデント アクション] ボタンで使用できるアクションは、次のとおりです。

| 操作 | 説明 |

|---|---|

| プレイブックを実行する | このインシデントに対してプレイブックを実行して、特定のエンリッチメント、コラボレーション、または対応アクションを実行します。 |

| オートメーション ルールの作成 | (同じ分析ルールによって生成される) このようなインシデントでのみ実行される自動作成ルールを作成します。 |

| チームの作成 (プレビュー) | 複数の部門にまたがって他のユーザーやチームと協力してインシデントに対応するため、Microsoft Teams でチームを作成します。 このインシデントのチームが既に作成されている場合、このメニュー項目は [チームを開く] と表示されます。 |

[インシデントの詳細] ページで全体像を把握する

[インシデントの詳細] ページの左側のパネルには、グリッドの右側にある [インシデント] ページに表示されるものと同じインシデントの詳細情報が表示されます。 他のページでどのタブが表示されていても、このパネルは常に表示されます。 ここから、インシデントの基本情報を確認し、次の方法でドリルダウンできます。

[証拠] の下で、[イベント]、[アラート]、[ブックマーク] を選ぶと、[ログ] パネルが [インシデント] ページ内に表示されます。 [ログ] パネルには、選んだ 3 つのいずれかのクエリが表示され、インシデントから離れることなくクエリ結果の詳細を確認できます。 [完了] を選択してウィンドウを閉じ、インシデントに戻ります。 詳細については、「ログのデータの詳細を確認する」を参照してください。

[エンティティ] の下にあるエントリのいずれかを選択すると、[エンティティ] タブに表示されます。ここには、インシデントの最初の 4 つのエンティティのみが表示されます。 残りの部分を確認するには、[すべて表示] を選択するか、[概要] タブの [エンティティ] ウィジェットまたは [エンティティ] タブで確認します。詳しくは、「エンティティ タブ」をご覧ください。

![[インシデントの詳細] ページの詳細パネルのスクリーンショット。](media/investigate-incidents/details-panel.png)

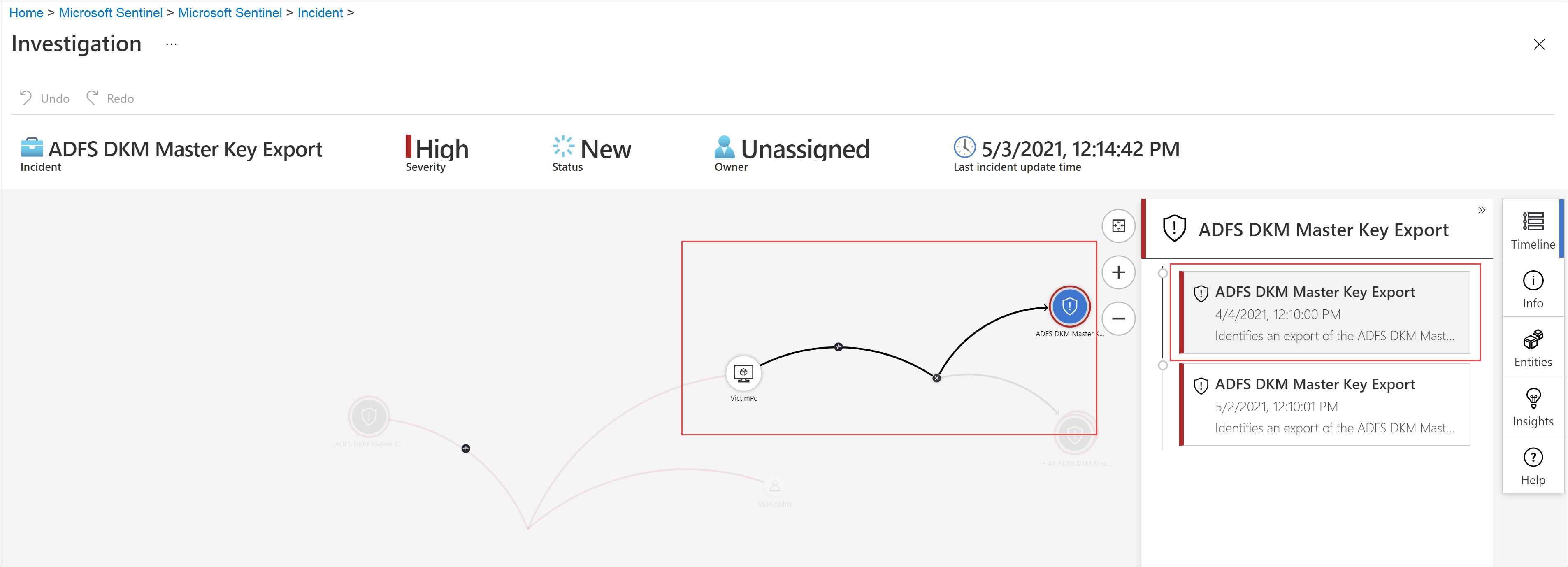

インシデントの全要素間の関係を図示するグラフィカル調査ツールでインシデントを開くには、[調査] を選択します。

このパネルを画面の左余白に折りたたむには、[所有者] ドロップダウンの隣にある小さな左向きの二重矢印を選びます。 最小化された状態でも、所有者、状態、重要度を変更できます。

![[インシデントの詳細] ページにある折りたたまれたサイド パネルのスクリーンショット。](media/investigate-incidents/collapsed-side-panel.png)

[インシデントの詳細] ページの残りの部分は、[概要] と [エンティティ] の 2 つのタブに分かれています。

[概要] タブには以下のウィジェットがあります。それぞれが調査の重要な目的を表しています。

| ウィジェット | 説明 |

|---|---|

| インシデントのタイムライン | [Incident timeline] (インシデント タイムライン) ウィジェットには、インシデントのアラートとブックマークのタイムラインが表示されます。これを利用して攻撃者のアクティビティのタイムラインを再構築できます。 個々の項目を選ぶと、詳細情報がすべて表示され、さらにドリルダウンできます。 詳細については、「攻撃ストーリーのタイムラインを再構築する」を参照してください。 |

| 類似インシデント | [類似インシデント] ウィジェットには、現在のインシデントに最も類似する他のインシデントが最大で 20 件まで、コレクションとして表示されます。 これにより、より大きなコンテキストでインシデントを確認でき、調査の指示に役立ちます。 詳細については、「環境内の類似インシデントを確認する」を参照してください。 |

| エンティティ | [エンティティ] ウィジェットには、アラートで特定されたすべてのエンティティが表示されます。 これらは、ユーザー、デバイス、アドレス、ファイル、その他の種類など、インシデントで役割を果たしたオブジェクトです。 エンティティを選ぶと、すべての詳細情報が [エンティティ] タブに表示されます。詳細については、「インシデントのエンティティを調べる」を参照してください。 |

| 上位の分析情報 | [上位の分析情報] ウィジェットには、Microsoft のセキュリティ研究員が定義したクエリ結果のコレクションが表示されます。これはソース コレクションのデータに基づいており、インシデント内のすべてのエンティティに関する貴重でコンテキストに応じたセキュリティ情報が表示されます。 詳細については、「インシデントに関する上位の分析情報を取得する」を参照してください。 |

[エンティティ] タブには、インシデント内のエンティティの完全な一覧が表示されます。これは、[概要] ページの [エンティティ] ウィジェットにも表示されます。 ウィジェットでエンティティを選ぶと、この画面が表示され、エンティティ全体のページと同様に、エンティティの詳細情報が表示されます。具体的には、識別情報、アクティビティのタイムライン (インシデント内外の両方)、エンティティに関する詳細な分析情報です。ただし、インシデントに適した概算時間に制限されます。

攻撃ストーリーのタイムラインを再構築する

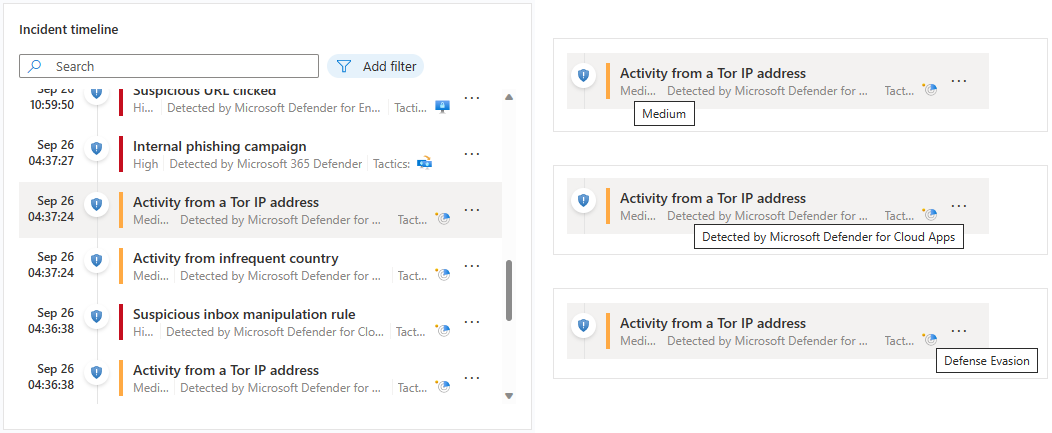

[Incident timeline] (インシデント タイムライン) ウィジェットには、インシデントのアラートとブックマークのタイムラインが表示されます。これを利用して攻撃者のアクティビティのタイムラインを再構築できます。

アイコンまたは全文が表示されないテキスト要素にマウス ポインターを置くと、そのアイコンまたはテキスト要素の全文を含むヒントが表示されます。 これらのヒントは、ウィジェットの幅は限られているためにテキストが省略表示されるときに便利です。 このスクリーンショットの例を参照してください。

個々のアラートまたはブックマークを選ぶと、その詳細情報が表示されます。

[アラートの詳細] には、アラートの重要度と状態、生成した分析ルール、アラートを生成した製品、アラートに記載されたエンティティ、関連付けられた MITRE ATT&CK の戦術と手法、内部のシステム アラート ID が含まれています。

[システム アラート ID] リンクを選ぶと、アラートをさらに掘り下げ、[ログ] パネルを開き、結果を生成したクエリとアラートをトリガーしたイベントを表示することができます。

[ブックマークの詳細] はアラートの詳細とまったく同じではありません。エンティティ、MITRE ATT&CK の戦術と手法、ブックマーク ID も含まれていますが、生の結果とブックマーク作成者の情報も含まれています。

[ブックマーク ログの表示] リンクを選ぶと、[ログ] パネルが開き、ブックマークとして保存された結果を生成したクエリが表示されます。

![[インシデントの詳細] ページに表示されるアラートの詳細のスクリーンショット。](media/investigate-incidents/alert-details.png)

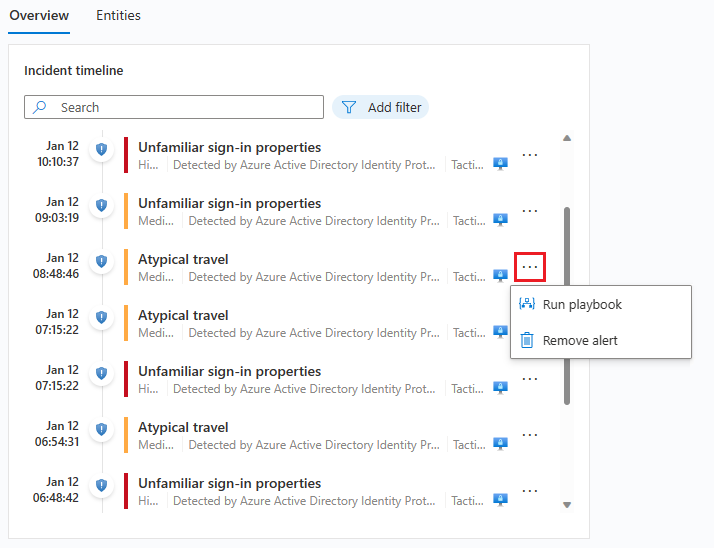

インシデント タイムライン ウィジェットからは、アラートとブックマークに対して以下のアクションを実行することもできます。

アラートに対してプレイブックを実行し、脅威を軽減するアクションを即時に実行します。 調査を継続する前に、必要に応じて脅威をブロックまたは分離することがあります。 アラートに対するプレイブックの実行の詳細についてはこちらを参照してください。

インシデントからアラートを削除します。 インシデントの作成後に追加したアラートは、関連性がないと判断した場合に削除できます。 インシデントからアラートを削除する方法の詳細についてはこちらを参照してください。

インシデントからブックマークを削除するか、ブックマーク内の編集可能な (表示されない) フィールドを編集します。

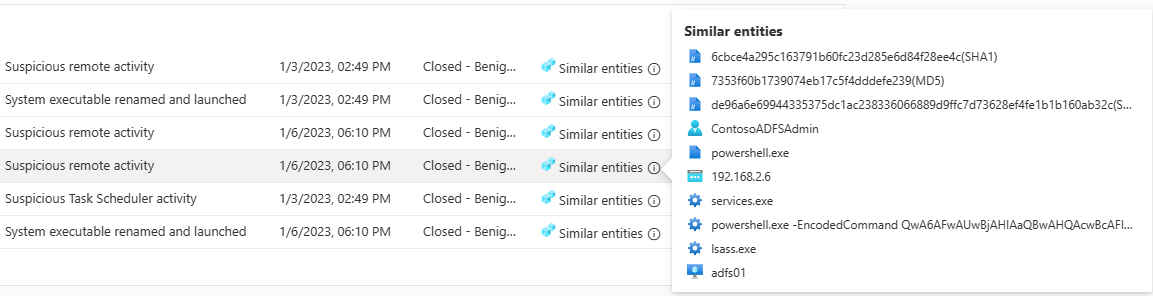

環境内で同様のインシデントを確認する

セキュリティ運用アナリストとして、インシデントを調査するときは、より大きなコンテキストに注意を払う必要があります。

インシデント タイムライン ウィジェットと同様に、列幅のために全文が表示されないテキストにマウス ポインターを置くと、全文が表示されます。

インシデントが類似インシデントの一覧に表示される理由は、[Similarity reason] (類似の理由) 列に表示されます。 情報アイコンにカーソルを合わせると、共通の項目 (エンティティ、ルール名、または詳細) が表示されます。

インシデントに関する上位の分析情報を取得する

Microsoft Sentinel のセキュリティ専門家には、インシデント内のエンティティに関する重要な質問を自動的に行う組み込みのクエリがあります。 [インシデントの詳細] ページの右側に表示される [Top insights] (上位の分析情報) ウィジェットで、上位の回答を確認できます。 このウィジェットには、機械学習分析と、セキュリティ専門家のトップ チームのキュレーションの両方に基づく分析情報のコレクションが表示されます。

これらは、[エンティティ] ページに表示されるものと同じ分析情報です。迅速なトリアージと脅威のスコープの把握に役立つように厳選されています。 同じ理由で、インシデント内のすべてのエンティティの分析情報もまとめて表示されるので、起こっていることの全体像を把握できます。

上位の分析情報は変更される可能性があり、次のものが含まれる場合があります。

- アカウント "別" のアクション。

- アカウント "に対する" アクション。

- UEBA の分析情報。

- ユーザーに関連する脅威インジケーター。

- ウォッチリストの分析情報 (プレビュー)。

- セキュリティ イベント数の異常な多さ。

- Windows サインイン アクティビティ。

- IP アドレスのリモート接続。

- TI が一致する IP アドレスのリモート接続。

これらの分析情報 (現時点ではウォッチリストに関するものを除く) にはリンクが表示されます。これを選ぶと、インシデント ページに表示される [ログ] パネルに基のクエリが表示されます。 ここからクエリの結果をドリルダウンできます。

[Top insights] (上位の分析情報) ウィジェットの概算時間は、インシデントの最も早いアラートの 24 時間前から最新のアラートの時間までです。

インシデントのエンティティを調べる

[エンティティ] ウィジェットには、インシデントのアラートで特定されたすべてのエンティティが表示されます。 これらは、ユーザー、デバイス、アドレス、ファイル、その他の種類など、インシデントで役割を果たしたオブジェクトです。

エンティティ ウィジェットでエンティティ一覧を検索したり、エンティティの種類で一覧をフィルター処理してしたりして、エンティティを見つけやすくすることができます。

![[概要] タブからエンティティに対して実行できるアクションのスクリーンショット。](media/investigate-incidents/entity-actions-from-overview.png)

特定のエンティティが既知の侵害インジケーターであることを既にわかっている場合は、そのエンティティ行の 3 つのドットを選び、[Add to TI] (TI に追加) を選んでそのエンティティを脅威インテリジェンスに追加します。 (このオプションは、サポートされるエンティティの種類の場合に使用できます)。

特定のエンティティに対して自動応答シーケンスをトリガーする場合は、3 つのドットを選び、[Run playbook (Preview)] (プレイブックの実行 (プレビュー)) を選びます (このオプションは、サポートされるエンティティの種類の場合に使用できます)。

エンティティを選ぶと、そのすべての詳細情報が表示されます。 エンティティを選ぶと、[概要] タブから、[インシデントの詳細] ページの別の部分である [エンティティ] タブに移動します。

[エンティティ] タブ

[エンティティ] タブには、インシデント内のすべてのエンティティの一覧が表示されます。

エンティティ ウィジェットと同様に、この一覧もエンティティの種類で検索し、フィルター処理することができます。 ある一覧で適用した検索とフィルターは、もう一方には適用されません。

一覧の行を選ぶと、そのエンティティの情報が右側にあるサイド パネルに表示されます。

エンティティ名がリンクとして表示される場合、エンティティ名を選ぶと、インシデントの調査ページの外部にある詳細な [エンティティ] ページにリダイレクトされます。 インシデントを離れずにサイド パネルだけを表示するには、エンティティが表示されている一覧の行を選びます。ただし、名前は選びません。

ここでは、概要ページのウィジェットから実行できるものと同じアクションを実行できます。 エンティティ行にある 3 つのドットを選ぶと、プレイブックを実行したり、脅威インテリジェンスにエンティティを追加したりすることができます。

また、サイド パネルの下部にある [View full details] (詳細の表示) の横にあるボタンを選んでこれらのアクションを実行することもできます。 ボタンには [TI に追加]、[プレイブックの実行 (プレビュー)]、[エンティティ アクション] のいずれかが表示されます。いずれの場合でも、他の 2 つの選択肢を含むメニューが表示されます。

[詳細の表示] ボタンを選ぶと、エンティティ全体のページにリダイレクトされます。

[エンティティ] タブの作業ウィンドウ

[エンティティ] タブでエンティティを選択して、次のカードを含む作業ウィンドウを表示します。

[情報] にはエンティティの識別情報が表示されます。 たとえば、ユーザー アカウント エンティティの場合、ユーザー名、ドメイン名、セキュリティ識別子 (SID)、組織情報、セキュリティ情報などです。IP アドレスの場合は、たとえば位置情報などです。

[タイムライン] には、エンティティが表示されるログから収集された、このエンティティを特徴とするアラート、ブックマーク、異常と、このエンティティが実行したアクティビティの一覧が含まれています。 このエンティティを特徴とするすべてのアラートは、アラートがこのインシデントに属するかどうかに "関わらず"、この一覧に表示されます。

インシデントの一部ではないアラートは別の方法で表示されます。シールド アイコンは淡色表示され、重要度を示すカラー バンドが実線ではなく点線になり、アラート行の右側にプラス記号の付いたボタンが表示されます。

![[エンティティ] タブのエンティティ タイムラインのスクリーンショット。](media/investigate-incidents/entity-timeline.png)

プラス記号を選んでこのインシデントにアラートを追加します。 アラートがインシデントに追加されると、アラートの他のすべてのエンティティ (まだインシデントの一部でなかったもの) もインシデントに追加されます。 ここで関連するアラートについて "それらの" エンティティのタイムラインを確認すると、さらに調査を広げることができます。

このタイムラインは過去 7 日間のアラートとアクティビティに限定されています。 さらに遡るには、エンティティ全体のページのタイムラインに切り替えます。ここで概算時間をカスタマイズすることができます。

[分析情報] には、Microsoft のセキュリティ研究員が定義したクエリの結果が表示されます。これはソース コレクションのデータに基づいており、エンティティに関する貴重でコンテキストに応じたセキュリティ情報が表示されます。 これらの分析情報には、[上位の分析情報] ウィジェットなどの情報が含まれます。これらは詳細なエンティティ ページに表示されるものと同じですが、限られた概算時間の内容です。インシデントで最も早いアラートの 24 時間前から始まり、最新のアラートの時間で終わります。

ほとんどの分析情報にはリンクが含まれいます。これを選ぶと [ログ] パネルが開き、分析情報を生成したクエリとその結果が表示されます。

[ログ] のデータの詳細を確認する

調査エクスペリエンスのほぼどこからでも、リンクを選んで、調査のコンテキストに応じた基のクエリを [ログ] パネルに表示することができます。 これらのリンクのいずれかから [ログ] パネルに移動した場合、対応するクエリがクエリ ウィンドウに表示されます。クエリは自動的に実行され、適切な結果が生成されるので、これを調べます。

また、調査時に試したいクエリを思いついたら、コンテキストを維持したまま、いつでも [インシデントの詳細] ページ内の空の [ログ] パネルを呼び出すこともできます。 これを行うには、ページの上部にある [ログ] を選びます。

ただし [ログ] パネルでも、結果を保存したいクエリを実行した場合は、次の手順に従います。

結果の中から保存する行の横にあるチェック ボックスをオンにします。 すべての結果を保存するには、列の一番上にあるチェック ボックスをオンにします。

オンにした結果をブックマークとして保存します。 これには、次の 2 つの方法があります。

[Add bookmark to the current incident] (ブックマークを現在のインシデントに追加する) を選んでブックマークを作成し、開いているインシデントに追加します。 ブックマークの指示に従ってプロセスを完了します。 完了すると、ブックマークがインシデントのタイムラインに表示されます。

インシデントに追加せずにブックマークを作成するには、[ブックマークの追加] を選びます。 ブックマークの指示に従ってプロセスを完了します。 このブックマークは、[ハンティング] ページの [ブックマーク] タブで作成した他のブックマークと共に見つけることができます。そこから、このインシデントまたはその他のインシデントに追加できます。

ブックマークを作成したら (またはそうしなかった場合は)、[完了] を選んで [ログ] パネルを閉じます。

次に例を示します。

調査を拡張または集中する

インシデントにアラートを追加して、調査の範囲を拡張または拡大します。 または、インシデントからアラートを削除して、調査の範囲を狭めたり絞り込んだりすることもできます。

詳細については、「Azure portal の Microsoft Sentinel でインシデントにアラートを関連付ける」を参照してください。

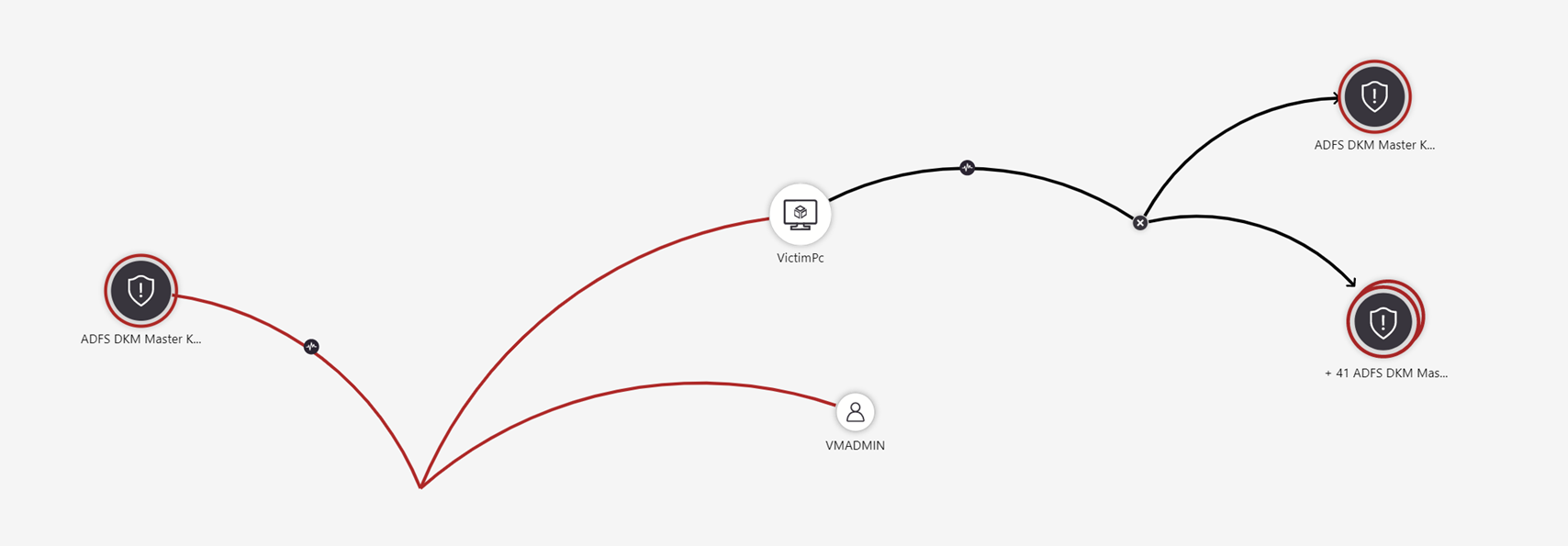

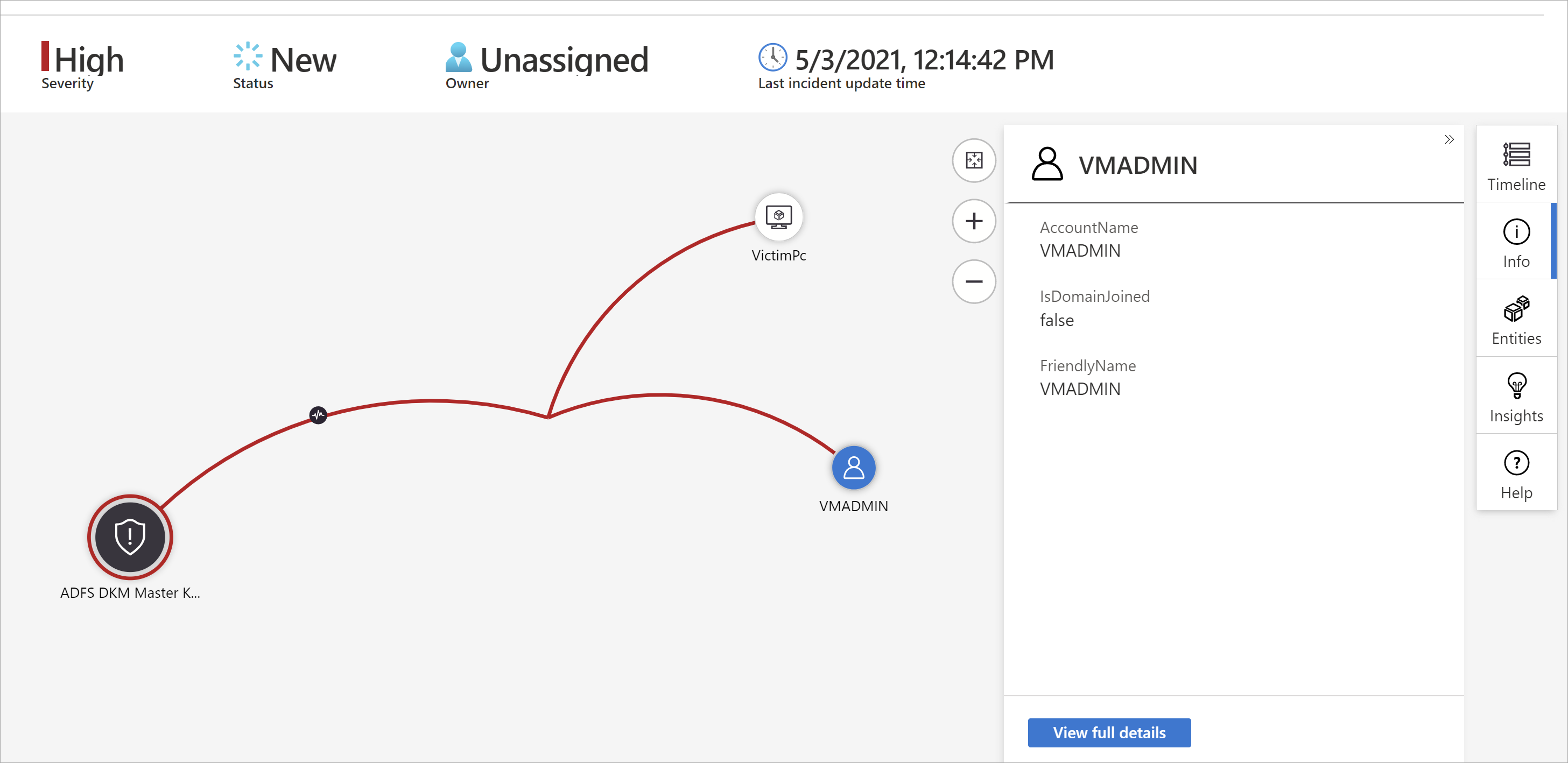

調査グラフを使ってインシデントを視覚的に調査する

調査でアラート、エンティティ、それらの間の関係を視覚的かつグラフィカルに表現したい場合は、従来の調査グラフでも前述の多くのことを実行できます。 このグラフの欠点は、コンテキストの切り替え回数が多くなることです。

調査グラフには、次のものがあります。

| 調査の内容 | 説明 |

|---|---|

| 生データからのビジュアル コンテキスト | ライブのビジュアル グラフには、生データから自動的に抽出されたエンティティのリレーションシップが表示されます。 これにより、さまざまなデータ ソース間の接続を簡単に確認できます。 |

| 調査範囲全体の検出 | 組み込みの探索クエリを使用して調査範囲を拡大し、侵害の全範囲を明らかにします。 |

| 組み込みの調査手順 | 定義済みの探索オプションを使用して、脅威の発生時に適切な質問をするようにします。 |

調査グラフを使用するには:

インシデントを選択し、 [調査] を選択します。 これにより、調査グラフが表示されます。 グラフには、アラートに直接接続されているエンティティと、さらに接続されている各リソースのイラスト マップが示されます。

重要

インシデントを生成した分析ルールまたはブックマークにエンティティ マッピングが含まれている場合にのみ、インシデントを調査できます。 調査グラフでは、元のインシデントにエンティティが含まれている必要があります。

現在、調査グラフは過去 30 日間までのインシデントの調査をサポートしています。

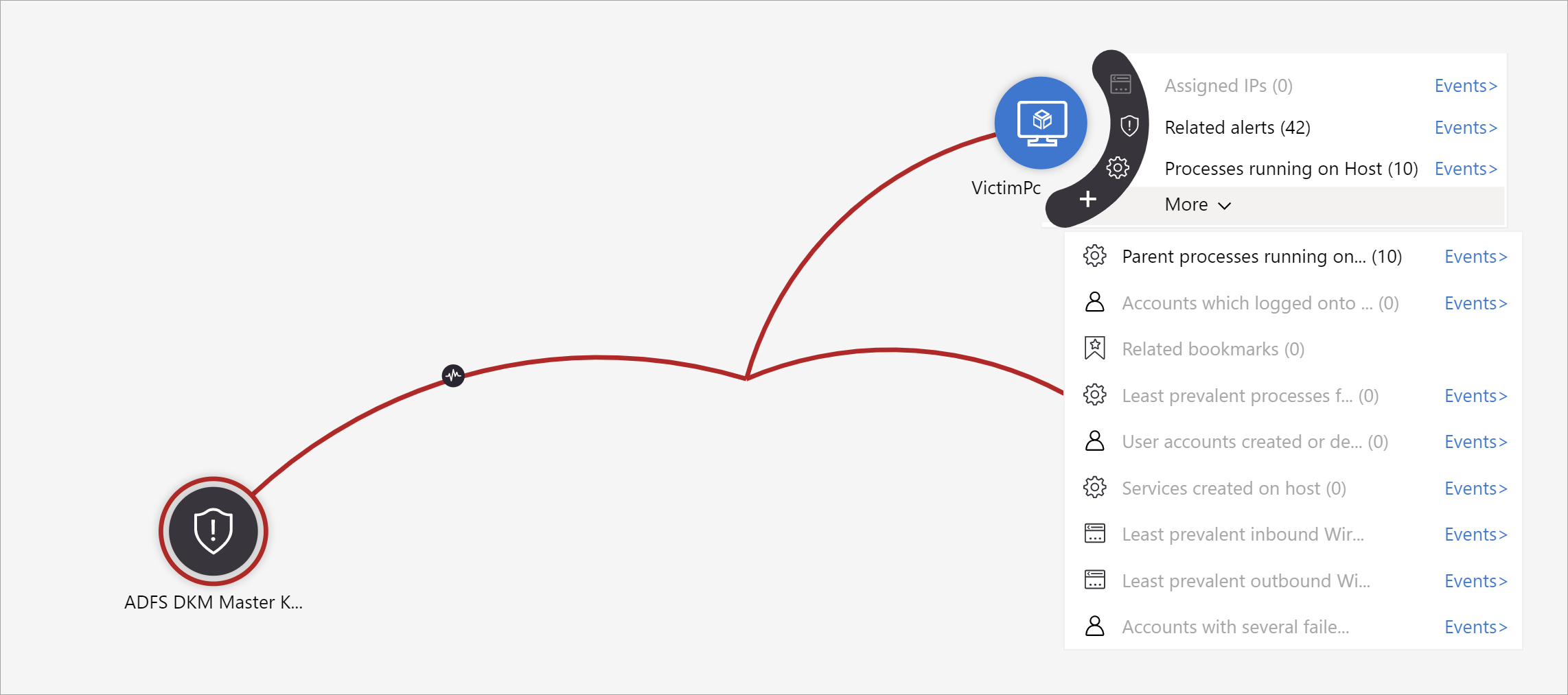

エンティティを選択すると、 [エンティティ] ウィンドウが開き、そのエンティティに関する情報を確認できます。

各エンティティの上にカーソルを置くと、エンティティの種類ごとにセキュリティ エクスパートやアナリストによって作成される質問の一覧が表示され、調査を深めることができます。 これらのオプションを探索クエリと呼びます。

たとえば、関連するアラートを要求できます。 探索クエリを選択すると、結果として得られたエンティティがグラフに追加されます。 この例では、 [Related alerts](関連するアラート) を選択すると、グラフに次のアラートが返されます。

関連するアラートが点線でエンティティに接続されていることを確認します。

探索クエリごとに、[イベント]> を選択して、生イベントの結果と、Log Analytics で使用されるクエリを開くオプションを選択できます。

インシデントの理解のために、グラフには平行したタイムラインが表示されます。

タイムライン上にカーソルを移動して、グラフ上のどの項目がどの時点で発生したかを確認します。

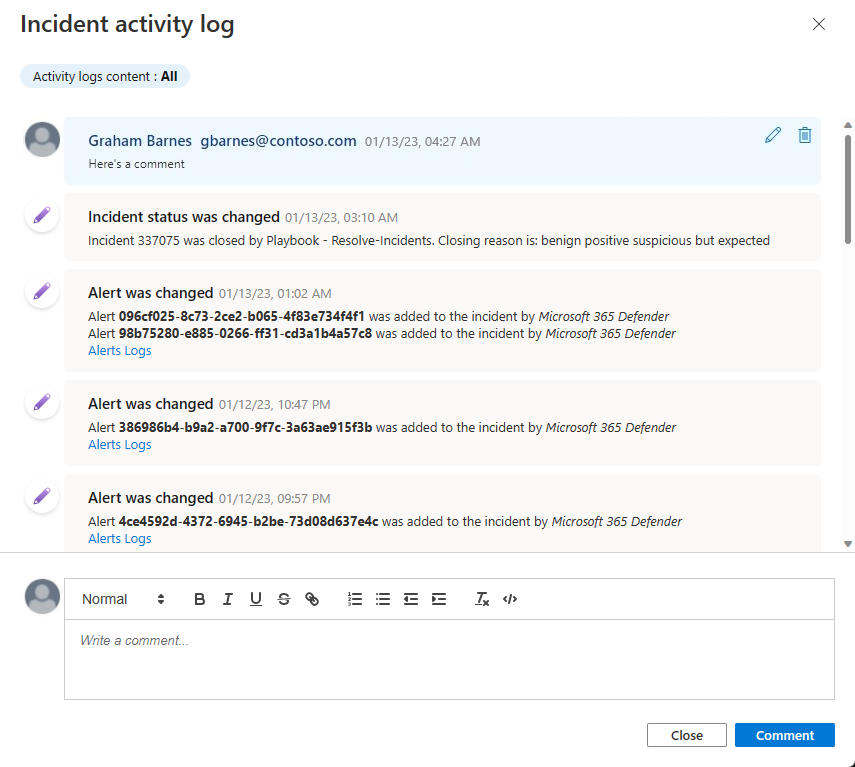

インシデント イベントを監査し、コメントを追加する

インシデントを調査する際、マネジメントへの正確なレポート、そして仕事仲間とのシームレスな連携とコラボレーションを徹底するために、実施する手順をもれなく文書化する必要があります。 また、自動プロセスを含め、他のユーザーがインシデントに対して行ったアクションの記録もしっかり確認することをお勧めします。 Microsoft Sentinel には、その実現を支援する高度な監査とコメントの環境であるアクティビティ ログが用意されています。

また、コメントを使ってインシデントを自動的に強化することもできます。 たとえば、インシデントの発生時に、関連した情報を外部ソース (ファイルにマルウェアが含まれていないか VirusTotal でチェックするなど) から取り込むプレイブックを実行するとき、自分が定義した情報に加え、外部ソースの応答をインシデントのコメントに記録させることができます。

アクティビティ ログは、開いている間でも自動更新されるので、常にリアルタイムで変更を確認できます。 また、アクティビティ ログを開いている間に加えられた変更も通知されます。

前提条件

編集: コメントを編集するためのアクセス許可が与えられているのは、その作成者だけです。

削除: コメントを削除するためのアクセス許可が与えられているのは、Microsoft Sentinel 共同作成者ロールのユーザーだけです。 コメントの作成者であっても、コメントを削除するにはこのロールが必要です。

アクティビティとコメントのログを表示する場合、または自分のコメントを追加するには、次の手順を実行します。

- [インシデントの詳細] ページの上部にある [アクティビティ ログ] を選びます。

- ログをフィルター処理してアクティビティのみまたはコメントのみを表示するには、ログの上部にあるフィルター コントロールを選びます。

- コメントを追加する場合、[Incident activity log] (インシデント アクティビティ ログ) パネルの下部にあるリッチ テキスト エディターに入力します。

- [コメント] を選んでコメントを送信します。 コメントがログの上部に追加されます。

コメントでサポートされている入力

次の表に、コメントでサポートされている入力の制限を示します。

| Type | 説明 |

|---|---|

| テキスト | Microsoft Sentinel のコメントでは、テキスト入力としてプレーンテキスト、基本的な HTML、Markdown がサポートされます。 コピーしたテキスト、HTML、Markdown をコメント ウィンドウに貼り付けることもできます。 |

| リンク | リンクは HTML アンカー タグの形式にする必要があります。パラメーター target="_blank" を含める必要があります。 次に例を示します。html<br><a href="https://www.url.com" target="_blank">link text</a><br>インシデントにコメントを作成するプレイブックがある場合は、それらのコメント内のリンクもこのテンプレートに準拠している必要があります。 |

| Images | 画像をコメントに直接アップロードすることはできません。 代わりに、画像へのリンクをコメントに挿入して、画像をインラインで表示します。 リンクされる画像は、Dropbox、OneDrive、Google Drive などのパブリックにアクセシブルな場所で既にホストされている必要があります。 |

| サイズの制限 |

コメントごと: 1 つのコメントが保持できる最大文字数は 30,000 文字です。 インシデントごと: 1 つのインシデントが保持できる最大コメント数は 100 件です。 Log Analytics の SecurityIncident テーブルにおけるインシデント レコード 1 件のサイズの上限は 64 KB です。 この上限を超えた場合、コメントは (最も古いものから) 切り詰められ、[高度な検索] の結果に表示されるコメントに影響する可能性があります。 インシデント データベース内の実際のインシデント レコードには影響しません。 |

次のステップ

関連するコンテンツ

この記事では、Microsoft Azure Sentinel を使用して、インシデントの調査を開始する方法について学習しました。 詳細については、次を参照してください。

![[インシデントの詳細] ページのスクリーンショット。[概要] タブが強調表示されています。](media/investigate-incidents/incident-details-overview.png)

![[インシデントの詳細] ページの [エンティティ] タブのスクリーンショット。](media/investigate-incidents/entities-tab.png)

![[インシデントの詳細] ページの [ログ] パネルが開いているスクリーンショット。](media/investigate-incidents/logs-panel.png)