セキュリティに関する推奨事項を使用してセキュリティ体制を強化する

Microsoft Defender for IoT のセキュリティに関する推奨事項を使用して、ネットワーク内の異常なデバイスに関するネットワーク セキュリティ体制を強化します。 OT/IoT ネットワーク内の固有の課題を解決する、優先順位を設定した実行可能な軽減計画を作成することで、攻撃対象領域を減らします。

重要

推奨事項ページは、現在プレビュー段階です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

セキュリティに関する推奨事項を表示する

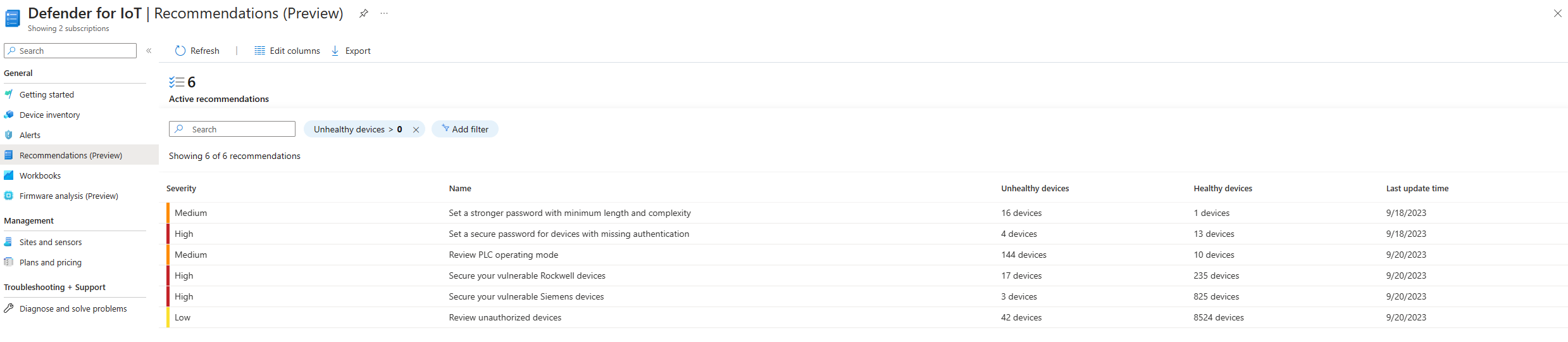

Azure portalの Defender for IoT の推奨事項に関するページで、組織の現在のすべての推奨事項を参照します。 次に例を示します。

[アクティブな推奨事項] ウィジェットは、異常なデバイスで現在実行できる手順を表すいくつかの推奨事項を示します。 異常なデバイスを定期的に確認し、推奨されるアクションを実行し、有効な推奨事項の数をできるだけ少なくすることをお勧めします。

Note

環境に関連する推奨事項のみがグリッドに表示され、少なくとも 1 つの正常なデバイスまたは異常なデバイスが見つかりました。 ネットワーク内のどのデバイスにも関連しない推奨事項は表示されません。

推奨事項はグリッドに表示され、次の列に詳細が表示されます。

| 列名 | 説明 |

|---|---|

| Severity | 推奨される軽減手順の緊急性を示します。 |

| 名前 | 推奨事項の名前。これは推奨される軽減策の手順の概要を示します。 |

| 異常なデバイス | 推奨される手順に関連する検出されたデバイスの数。 |

| Healthy devices (正常なデバイス) | 推奨される手順が適用され、アクションが必要ない検出されたデバイスの数。 |

| 最終更新時刻 | 検出されたデバイスで推奨事項が最後にトリガーされた時刻。 |

次のいずれかの操作を行って、一覧表示されている推奨事項データを変更します。

[列の編集] を選択して、グリッドの列を追加または削除します。

[列の編集] を選択して、グリッドの列を追加または削除します。- [検索] ボックスに推奨事項名からのキーワードを入力して一覧をフィルター処理するか、[フィルターの追加] を選択して、いずれかの推奨事項列でグリッドをフィルター処理します。

ネットワークのすべての推奨事項の CSV ファイルをエクスポートするには、 [エクスポート] を選択します。

[エクスポート] を選択します。

推奨事項の詳細の表示

詳細を表示するには、グリッドで特定の推奨事項を選択してドリルダウンします。 推奨事項の名前がページのタイトルとして表示されます。 推奨事項の重大度、検出された異常なデバイスの数、および左側のウィジェットの最終更新日時の詳細。

左側のウィンドウには、次の情報も表示されます。

- 説明: 推奨される軽減手順のその他のコンテキスト

- 修復手順: 異常なデバイスに推奨されるすべての軽減手順の一覧

[異常なデバイス] タブと [Healthy devices] (正常なデバイス) タブを切り替えて、選択した推奨事項について、ネットワーク内で検出されたデバイスの状態を確認します。

次に例を示します。

デバイス別に推奨事項の詳細を表示する

特定のデバイスの推奨事項をすべて一緒に処理するために、すべての推奨事項を確認することをお勧めします。

推奨事項は、検出された各デバイスの [デバイスの詳細] ページにも表示されます。このページは、[デバイス インベントリ] ページからアクセスするか、推奨事項の詳細ページの正常なデバイスまたは異常なデバイスの一覧からアクセスします。

デバイスの詳細ページで、[推奨事項] タブを選択して、選択したデバイスに固有のセキュリティに関する推奨事項の一覧を表示します。

次に例を示します。

サポートされているセキュリティに関する推奨事項

Azure portal では、OT デバイスに関して次の推奨事項が表示されます。

| 名前 | 説明 |

|---|---|

| OT ネットワーク センサー | |

| PLC 動作モードの確認 | この推奨事項があるデバイスは、セキュリティで保護されていない動作モードの状態に PLC が設定されていると検出されます。 この PLC にアクセスする必要がなくなった場合は、PLC の動作モードをセキュリティで保護された実行状態に設定し、悪意のある PLC プログラミングの脅威を減らすことをお勧めします。 |

| 承認されていないデバイスの確認 | この推奨事項があるデバイスは、ネットワーク ベースラインの一部として識別され、承認されている必要があります。 指定されたデバイスを特定するためのアクションを実行することをお勧めします。 調査後も不明なデバイスをネットワークから切断して、悪意のあるデバイスや潜在的に悪意のあるデバイスの脅威を軽減します。 |

| 脆弱なベンダー> デバイスをセキュリティで<保護する | この推奨事項を持つデバイスは、重大な重大度を持つ 1 つ以上の脆弱性で検出され、ベンダー別に編成されています。 デバイス ベンダーまたは CISA (サイバーセキュリティおよびインフラストラクチャ エージェンシー) に記載されている手順に従うことをお勧めします。 必要な修復手順を確認するには: 1. 異常なデバイスの一覧からデバイスを選択して、脆弱性の完全な一覧を表示します。 2. [脆弱性] タブで、軽減する重要な CVE の [名前] 列のリンクを選択します。 完全な詳細が、NVD (National Vulnerability Database) で開きます。 3. NVD の [References to Advisories, Solutions, and Tools](アドバイザリ、ソリューション、ツールに関するレファレンス) セクションまで スクロールし、一覧から任意のリンクを選択して詳細を確認します。 ベンダーまたは CISA からアドバイザリのページが開きます。 4. 一覧から該当するシナリオを見つけ、その修復手順を実行します。 一部の脆弱性は、修正プログラムを使用して修復できません。 |

| 認証されていないデバイスにセキュリティで保護されたパスワードを設定する | この推奨事項を持つデバイスは、正常なサインインに基づいて認証なしで検出されます。 認証を有効にし、最小限の長さと複雑さを備えたより強力なパスワードを設定することを推奨します。 |

| 最小限の長さと複雑さを備えた強力なパスワードを設定する | この推奨事項を使用するデバイスは、サインインの成功に基づいて脆弱なパスワードで検出されます。 デバイスのパスワードは、8 文字以上のパスワードに変更し、次のカテゴリの 3 つの文字を含むパスワードに変更することをお勧めします。 -大文字 -小文字 - 特殊文字 - 数値 (0 から 9) |

| セキュリティで保護されていない管理プロトコルを無効にする | この推奨事項が表示されるデバイスでは、セキュリティで保護された暗号化された通信プロトコルではない Telnet が使用されているため、悪意のある脅威にさらされています。 SSH などのより安全なプロトコルに切り替えるか、サーバーを完全に無効にするか、ネットワーク アクセス制限を適用することをお勧めします。 |

推奨事項ページに表示されるその他の推奨事項は、Defender for IoT マイクロ エージェントに関連しています。

次の Defender for Endpoint の推奨事項は、Enterprise IoT のお客様に関連しており、Microsoft 365 Defender でのみ使用できます。

- VNC 管理インターフェイスの認証を要求する

- 安全でない管理プロトコルを無効にする - Telnet

- 安全でない管理プロトコル SNMP V1 と SNMP V2 を削除する

- VNC 管理インターフェイスの認証を要求する

詳細については、「セキュリティに関する推奨事項」を参照してください。