Azure Local バージョン 23H2 のセキュリティ機能

適用対象: Azure Local バージョン 23H2

重要

Azure Stack HCI が Azure Local の一部になりました。 製品ドキュメントの名前変更が進行中です。 テキストの変更が完了し、ビジュアルの更新が間もなく終了します。 詳細については、を参照してください。

Azure Local は既定でセキュリティで保護された製品で、最初から 300 を超えるセキュリティ設定が有効になっています。 既定のセキュリティの設定は、デバイスが常に既知の適切な状態で起動するように、一貫したセキュリティ ベースラインを提供します。

この記事では、Azure Local インスタンスに関連付けられているさまざまなセキュリティ機能の概要について簡単に説明します。 機能には、セキュリティの既定値、アプリケーション制御、BitLocker によるボリューム暗号化、シークレットローテーション、ローカルの組み込みユーザー アカウント、Microsoft Defender for Cloud などがあります。

セキュリティのデフォルト設定

Azure Local では、一貫性のあるセキュリティ ベースライン、ベースライン管理システム、およびドリフト制御メカニズムを提供するセキュリティ設定が既定で有効になっています。

デプロイと実行時の両方で、セキュリティ ベースラインとセキュリティで保護されたコアの設定を監視できます。 セキュリティ設定を構成するときに、デプロイ中にドリフト制御を無効にすることもできます。

ドリフト制御を適用すると、セキュリティ設定は 90 分ごとに更新されます。 この更新間隔により、必要な状態からの変更が確実に修復されます。 継続的な監視と自動修復により、デバイスのライフサイクル全体にわたって一貫した信頼性の高いセキュリティ体制が実現します。

Azure Local でのセキュリティで保護されたベースライン:

- レガシ プロトコルと暗号を無効にすることで、セキュリティ体制を改善します。

- Azure Arc ハイブリッド エッジ ベースラインを介して一貫した大規模な監視を可能にする組み込みのドリフト保護メカニズムを使用して OPEX を削減します。

- OS および推奨されるセキュリティ ベースラインに関する Center for Internet Security (CIS) ベンチマークと防御情報システムエージェンシー (DISA) セキュリティ技術実装ガイド (STIG) の要件を満たすことができます。

詳細については、「 Azure Local でのセキュリティの既定値」を参照してください。

アプリケーション制御

Application Control は、実行が許可されているソフトウェアの明示的なリストを適用することによって攻撃対象領域を減らすソフトウェア ベースのセキュリティ層です。 Application Control は既定で有効になっており、コア プラットフォームで実行できるアプリケーションとコードを制限します。 詳細については、「Azure Local バージョン 23H2のアプリケーション制御を管理する」を参照してください。

アプリケーション制御には、強制モードと監査モードの 2 つの主要な操作モードが用意されています。 強制モードでは、信頼されていないコードがブロックされ、イベントが記録されます。 監査モードでは、信頼されていないコードの実行が許可され、イベントが記録されます。 アプリケーション コントロール関連のイベントの詳細については、「イベントの一覧を参照してください。

重要

セキュリティ リスクを最小限に抑えるには、必ず強制モードでアプリケーション制御を実行します。

アプリケーション制御ポリシーの設計について

Microsoft では、強制モードと監査モードの両方に対して、Azure Local に基本署名付きポリシーを提供しています。 さらに、ポリシーには、定義済みのプラットフォーム動作ルールのセットと、アプリケーション制御レイヤーに適用するブロック ルールが含まれます。

基本ポリシーの構成

Azure ローカル ベース ポリシーには、次のセクションが含まれます。

- メタデータ: メタデータは、ポリシー名、バージョン、GUID など、ポリシーの一意のプロパティを定義します。

- オプションルール: これらのルールはポリシーの動作を定義します。 補足ポリシーは、基本ポリシーに関連付けられている少数のオプション ルールとのみ異なる場合があります。

- 許可規則と拒否規則: これらの規則は、コード信頼の境界を定義します。 ルールは、パブリッシャー、署名者、ファイル ハッシュなどを基にできます。

オプション ルール

このセクションでは、基本ポリシーによって有効になるオプション ルールについて説明しました。

適用されるポリシーでは、次のオプション ルールが既定で有効になります。

| オプション ルール | 値 |

|---|---|

| Enabled | UMCI |

| 必須 | WHQL |

| Enabled | 補足ポリシーを許可する |

| Enabled | 失効期限切れ (未署名) |

| 無効 | フライト署名 |

| Enabled | 署名されていないシステム整合性ポリシー (既定) |

| Enabled | 動的コードのセキュリティ |

| Enabled | [高度なブート オプション] メニュー |

| 無効 | スクリプトの適用 |

| Enabled | Managed Installer |

| Enabled | ポリシーを更新して再起動しない |

監査ポリシーは、基本ポリシーに次のオプション ルールを追加します。

| オプション ルール | 値 |

|---|---|

| Enabled | 監査モード (既定) |

詳細については、オプションルールの完全な リストを参照してください。

許可規則と拒否規則

基本ポリシーの規則を許可すると、OS とクラウドのデプロイによって提供されるすべての Microsoft コンポーネントを信頼できます。 拒否ルールは、ソリューションのセキュリティ体制にとって安全でないと見なされるユーザー モード アプリケーションとカーネル コンポーネントをブロックします。

Note

基本ポリシーの許可と拒否の規則は、製品の機能を向上させ、ソリューションの保護を最大限に高めるために定期的に更新されます。

拒否ルールの詳細については、以下を参照してください。

BitLocker 暗号化

保存データの暗号化は、デプロイ中に作成されたデータ ボリュームで有効になります。 これらのデータ ボリュームには、インフラストラクチャ ボリュームとワークロード ボリュームの両方が含まれます。 システムをデプロイするときに、セキュリティ設定を変更できます。

既定では、保存データの暗号化はデプロイ中に有効になります。 既定の設定をそのまま使用することをお勧めします。

Azure Local が正常にデプロイされたら、BitLocker 回復キーを取得できます。 BitLocker 回復キーは、システムの外部の安全な場所に格納する必要があります。

BitLocker 暗号化の詳細については、次を参照してください。

- クラスター共有ボリューム (CSV) で BitLocker を使用します。

- Azure Local で BitLocker 暗号化を管理。

ローカルの組み込みユーザー アカウント

このリリースでは、 RID 500 と RID 501 に関連付けられている次のローカル組み込みユーザーを Azure ローカル システムで使用できます。

| 初期 OS イメージの名前 | デプロイ後の名前 | 既定で有効 | 説明 |

|---|---|---|---|

| Administrator | ASBuiltInAdmin | True | コンピューター/ドメインを管理するための組み込みアカウント。 |

| ゲスト | ASBuiltInGuest | いいえ | セキュリティ ベースラインのドリフト制御メカニズムによって保護された、コンピューター/ドメインへのゲスト アクセス用の組み込みアカウント。 |

重要

独自のローカル管理者アカウントを作成し、既知の RID 500 ユーザー アカウントを無効にすることをお勧めします。

シークレットの作成とローテーション

Azure Local のオーケストレーターでは、他のインフラストラクチャ リソースやサービスとのセキュリティで保護された通信を維持するために、複数のコンポーネントが必要です。 システムで実行されているすべてのサービスには、認証証明書と暗号化証明書が関連付けられています。

セキュリティを確保するために、内部シークレットの作成とローテーションの機能を実装します。 システム ノードを確認すると、LocalMachine/Personal 証明書ストア (Cert:\LocalMachine\My) パスの下に作成された証明書がいくつか表示されます。

このリリースでは、次の機能が有効になっています。

- デプロイ中およびシステム スケール操作後に証明書を作成する機能。

- 証明書の有効期限が切れる前の自動ローテーションと、システムの有効期間中に証明書をローテーションするオプション。

- 証明書がまだ有効かどうかを監視してアラートを生成する機能。

Note

シークレットの作成とローテーションの操作は、システムのサイズに応じて、完了するまでに約 10 分かかります。

詳細については、「シークレットのローテーションを管理する」を参照してください。

セキュリティ イベントの Syslog 転送

独自のローカル セキュリティ情報とイベント管理 (SIEM) システムを必要とするお客様と組織の場合、Azure Local Version 23H2 には、SIEM にセキュリティ関連のイベントを転送できる統合メカニズムが含まれています。

Azure Local には統合された syslog フォワーダーがあり、一度構成すると、共通イベント形式 (CEF) のペイロードを使用して、RFC3164で定義された syslog メッセージを生成します。

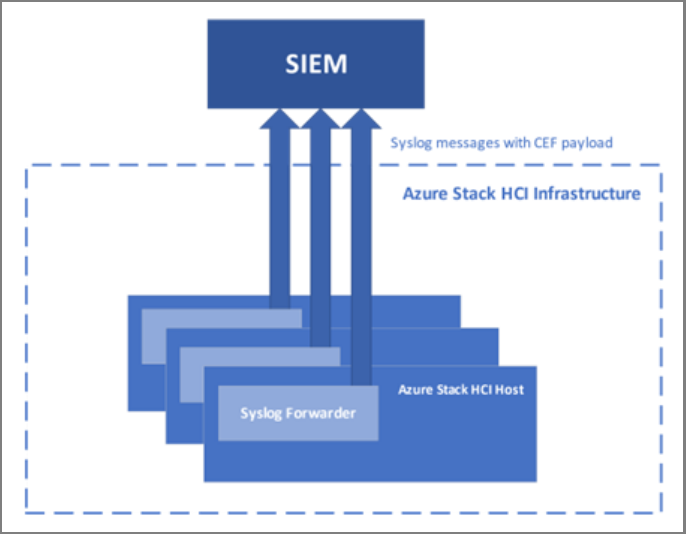

次の図は、Azure Local と SIEM の統合を示しています。 すべての監査、セキュリティ ログ、およびアラートは、各ホストで収集され、CEF ペイロードを使用して syslog を介して公開されます。

Syslog 転送エージェントは、顧客が構成した syslog サーバーに syslog メッセージを転送するために、すべての Azure ローカル ホストにデプロイされます。 Syslog 転送エージェントは互いに独立して動作しますが、ホストのいずれかでまとめて管理できます。

Azure Local の syslog フォワーダーは、syslog 転送が TCP と UDP のどちらであるか、暗号化が有効かどうか、一方向または双方向の認証があるかどうかに基づいて、さまざまな構成をサポートしています。

詳細については、「 Manage syslog forwardingを参照してください。

Microsoft Defender for Cloud (プレビュー)

Microsoft Defender for Cloud は、高度な脅威保護機能を備えたセキュリティ体制管理ソリューションです。 インフラストラクチャのセキュリティ状態を評価し、ワークロードを保護し、セキュリティ アラートを生成し、特定の推奨事項に従って攻撃を修復し、将来の脅威に対処するためのツールが提供されます。 Azure サービスを使用した自動プロビジョニングと保護によって、デプロイのオーバーヘッドなしで、これらすべてのサービスがクラウドで高速に実行されます。

基本的な Defender for Cloud プランでは、追加コストなしで Azure ローカル システムのセキュリティ体制を改善する方法に関する推奨事項を取得できます。 有料の Defender for Servers プランを使用すると、個々のマシンや Arc VM のセキュリティ アラートなど、セキュリティ機能が強化されます。

詳細については、「 Manage system security with Microsoft Defender for Cloud (preview)を参照してください。