Azure Local のセキュリティの既定値を管理する

適用対象: Azure Local 2311.2 以降

この記事では、Azure ローカル インスタンスの既定のセキュリティ設定を管理する方法について説明します。 デバイスが既知の正常な状態で起動するように、展開中に定義されたドリフト制御と保護されたセキュリティ設定を変更することもできます。

前提条件

開始する前に、Azure にデプロイ、登録、接続されている Azure ローカル システムにアクセスできることを確認します。

Azure portal でセキュリティの既定の設定を表示する

Azure portal でセキュリティの既定の設定を表示するには、MCSB イニシアチブが適用されていることを確認します。 詳細については、「 Apply Microsoft クラウド セキュリティ ベンチマーク イニシアチブ」を参照してください。

セキュリティの既定の設定を使用して、システムのセキュリティ、ドリフト制御、およびセキュリティで保護されたコア設定を管理できます。

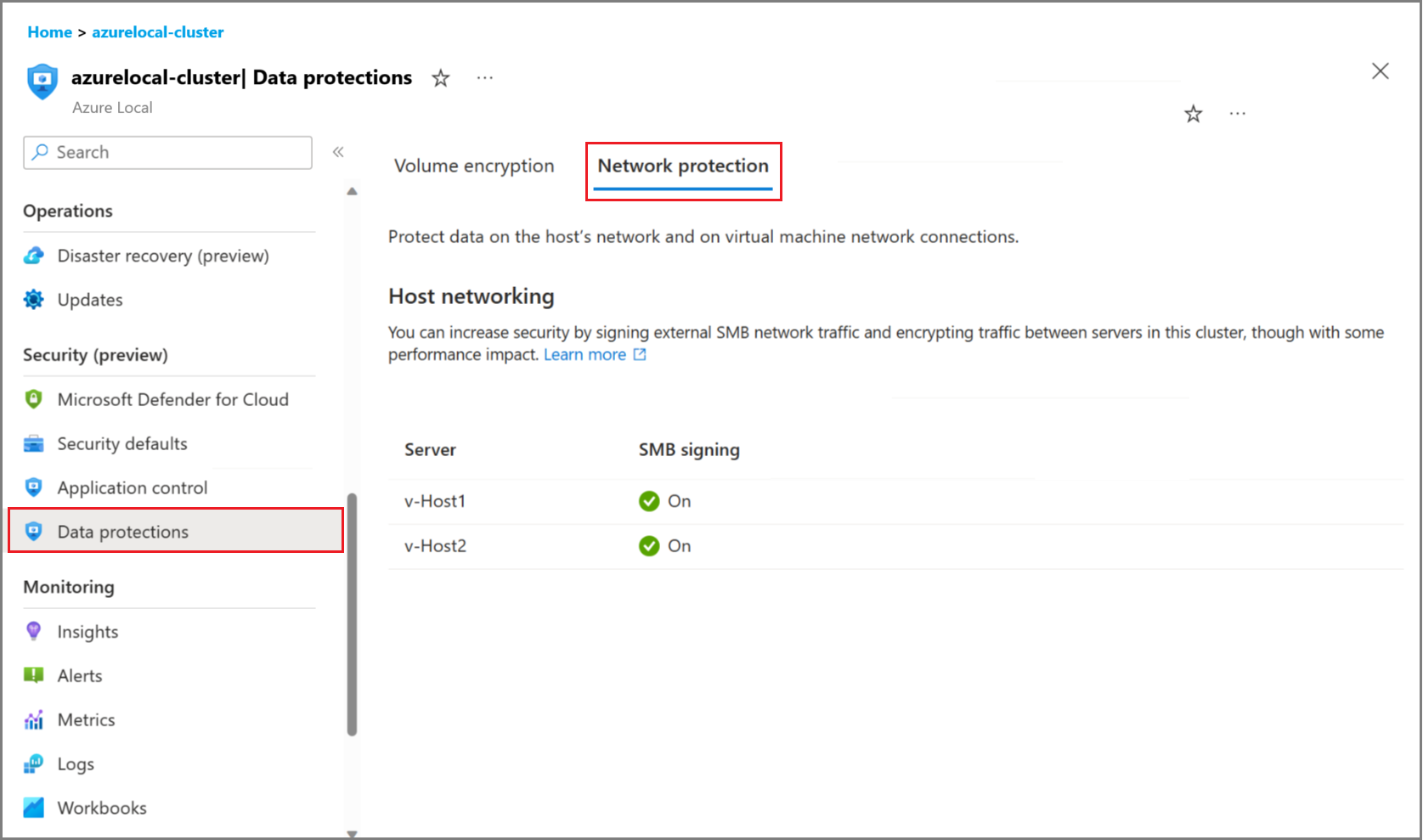

[ Data protections>Network Protection ] タブで SMB 署名の状態を表示します。SMB 署名を使用すると、Azure ローカル インスタンスと他のシステム間の SMB トラフィックにデジタル署名できます。

Azure portal でセキュリティ ベースラインのコンプライアンスを表示する

Microsoft Defender for Cloud に Azure Local インスタンスを登録するか、組み込みのポリシーを割り当てた Windows マシンが Azure コンピューティング セキュリティ ベースラインの要件を満たしている必要がありますコンプライアンス レポートが生成されます。 Azure Local インスタンスと比較される規則の完全な一覧については、「 Windows セキュリティ ベースライン」を参照してください。

Azure ローカル コンピューターの場合、セキュリティで保護されたコアのすべてのハードウェア要件が満たされている場合、既定の想定されるコンプライアンス スコアは、324 ルールのうち 321 個です。つまり、規則の 99% が準拠しています。

次の表では、準拠していない規則と、現在のギャップの根拠について説明します。

| 規則の名前 | コンプライアンスの状態 | 理由 | Comments |

|---|---|---|---|

| 対話型ログオン: ログオン時のユーザーへのメッセージのテキスト | 準拠していない | 警告 - ""is equal to"" | これは、お客様が定義する必要があります。ドリフト制御は有効になっていません。 |

| 対話型ログオン: ログオン時のユーザーへのメッセージのタイトル | 非準拠 | 警告 - "" は "" と等しい | これは、お客様が定義する必要があります。ドリフト制御は有効になっていません。 |

| パスワードの最小文字数 | 非準拠 | 重大 - 7 が最小値の 14 未満です。 | これは顧客が定義する必要があります。この設定を組織のポリシーに合わせることができるように、ドリフト制御が有効になっていません。 |

規則のコンプライアンスの修正

ルールのコンプライアンスを修正するには、次のコマンドを実行するか、必要な他のツールを使用します。

法的通知: 組織のニーズとポリシーに応じて、法的通知のカスタム値を作成します。 次のコマンドを実行します。

Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeCaption" -Value "Legal Notice" Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeText" -Value "LegalNoticeText"パスワードの最小長: Azure ローカル コンピューターでパスワードの最小長ポリシーを 14 文字に設定します。 既定値は 7 で、14 未満の値には監視ベースライン ポリシーのフラグが設定されます。 次のコマンドを実行します。

net accounts /minpwlen:14

PowerShell を使用してセキュリティの既定値を管理する

ドリフト保護を有効にすると、保護されていないセキュリティ設定のみを変更できます。 ベースラインを形成する保護されたセキュリティ設定を変更するには、まずドリフト保護を無効にする必要があります。 セキュリティ設定の完全な一覧を表示してダウンロードするには、「 セキュリティ ベースライン」を参照してください。

セキュリティの既定値を変更する

最初のセキュリティ ベースラインから開始し、デプロイ時に定義されたドリフト制御と保護されたセキュリティ設定を変更します。

ドリフト制御を有効にする

ドリフト制御を有効にするには、次の手順に従います。

Azure ローカル コンピューターに接続します。

次のコマンドレットを実行します。

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- ローカル - ローカル ノードのみに影響します。

- クラスター - オーケストレーターを使用してクラスター内のすべてのノードに影響します。

ドリフト制御を無効にする

ドリフト制御を無効にするには、次の手順に従います。

Azure ローカル コンピューターに接続します。

次のコマンドレットを実行します。

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- ローカル - ローカル ノードのみに影響します。

- クラスター - オーケストレーターを使用してクラスター内のすべてのノードに影響します。

重要

ドリフト制御を無効にした場合、保護された設定を変更できます。 ドリフト制御を再度有効にすると、保護された設定に対して行った変更が上書きされます。

展開中にセキュリティ設定を構成する

デプロイの一環として、ドリフト制御や、クラスターのセキュリティ ベースラインを構成するその他のセキュリティ設定を変更できます。

次の表では、デプロイ時に Azure ローカル インスタンスで構成できるセキュリティ設定について説明します。

| 機能領域 | 特徴 | 説明 | ドリフト制御をサポートしていますか? |

|---|---|---|---|

| ガバナンス | セキュリティ ベースライン | 各ノードのセキュリティの既定値を維持します。 変更から保護するのに役立ちます。 | はい |

| 資格情報の保護 | Windows Defender Credential Guard | 仮想化ベースのセキュリティを使用して、資格情報盗難攻撃からシークレットを分離します。 | はい |

| アプリケーションの制御 | Windows Defender アプリケーション コントロール | 各ノードで直接実行できるドライバーとアプリを制御します。 | いいえ |

| 保存データの暗号化 | BITLocker for OS ブート ボリューム | 各ノードの OS スタートアップ ボリュームを暗号化します。 | いいえ |

| 保存データの暗号化 | データ ボリュームの BitLocker | このシステム上のクラスター共有ボリューム (CSV) を暗号化します | いいえ |

| 転送中のデータ保護 | 外部 SMB トラフィックの署名 | リレー攻撃を防ぐために、このシステムと他のシステムの間の SMB トラフィックに署名します。 | はい |

| 転送中のデータ保護 | クラスター内トラフィックの SMB 暗号化 | (ストレージ ネットワーク上の) システム内のノード間のトラフィックを暗号化します。 | いいえ |

デプロイ後にセキュリティ設定を変更する

デプロイが完了したら、PowerShell を使用して、ドリフト制御を維持しながらセキュリティ設定を変更できます。 一部の機能を有効にするには再起動が必要です。

PowerShell コマンドレットのプロパティ

次のコマンドレット プロパティは、 AzureStackOSConfigAgent モジュール用です。 モジュールはデプロイ中にインストールされます。

Get-AzsSecurity-Scope: <Local |PerNode |AllNodes |クラスター>- Local - ローカル ノードにブール値 (true/False) を提供します。 通常のリモート PowerShell セッションから実行できます。

- PerNode - ノードごとにブール値 (true/False) を提供します。

- レポート - リモート デスクトップ プロトコル (RDP) 接続を使用する CredSSP または Azure ローカル コンピューターが必要です。

- AllNodes – ノード間で計算されるブール値 (true/False) を提供します。

- クラスター – ECE ストアからのブール値を提供します。 オーケストレーターと対話し、クラスター内のすべてのノードに対して動作します。

Enable-AzsSecurity-Scope <Local |クラスター>Disable-AzsSecurity-Scope <Local |クラスター>FeatureName - <CredentialGuard |DriftControl |DRTM |HVCI |SideChannelMitigation |SMBEncryption |SMBSigning |VBS>

- ドリフトコントロール

- Credential Guard

- VBS (仮想化ベースのセキュリティ)- Enable コマンドのみがサポートされています。

- DRTM (測定のための信頼の動的ルート)

- HVCI (コード整合性の場合にハイパーバイザーが適用される)

- サイド チャネルの軽減策

- SMB 署名

- SMB クラスターの暗号化

重要

Enable AzsSecurityおよびDisable AzsSecurityコマンドレットは、新しいデプロイまたはアップグレードされたデプロイでのみ、セキュリティ ベースラインがノードに適切に適用された後にのみ使用できます。 詳細については、「 Azure Local をアップグレードした後のセキュリティの管理」を参照してください。

次の表は、サポートされているセキュリティ機能、ドリフト制御をサポートしているかどうか、および機能を実装するために再起動が必要かどうかを示しています。

| Name | 特徴 | ドリフト制御をサポート | 再起動が必要です |

|---|---|---|---|

| を有効にします |

仮想化ベースのセキュリティ (VBS) | はい | はい |

| を有効にします |

Credential Guard | はい | はい |

| を有効にします Disable |

測定のための動的 Root of Trust (DRTM) | はい | はい |

| を有効にします Disable |

ハイパーバイザーで保護されたコード整合性 (HVCI) | はい | はい |

| を有効にします Disable |

サイド チャネルの軽減策 | はい | はい |

| を有効にします Disable |

SMB 署名 | はい | はい |

| を有効にします Disable |

SMB クラスターの暗号化 | いいえ、クラスター設定 | いいえ |

![Azure portal の [セキュリティの既定値] ページを示すスクリーンショット。](media/manage-secure-baseline/manage-secure-baseline.png?view=azloc-24112)