Azure Local のアプリケーション制御を管理する

適用対象: Azure Local 2311.2 以降

この記事では、アプリケーション制御を使用して Azure Local の攻撃対象領域を減らす方法について説明します。 詳細については、「Azure Localでのベースライン セキュリティ設定の管理」を参照してください。

前提条件

開始する前に、Azure にデプロイ、登録、接続されている Azure ローカル インスタンスにアクセスできることを確認します。

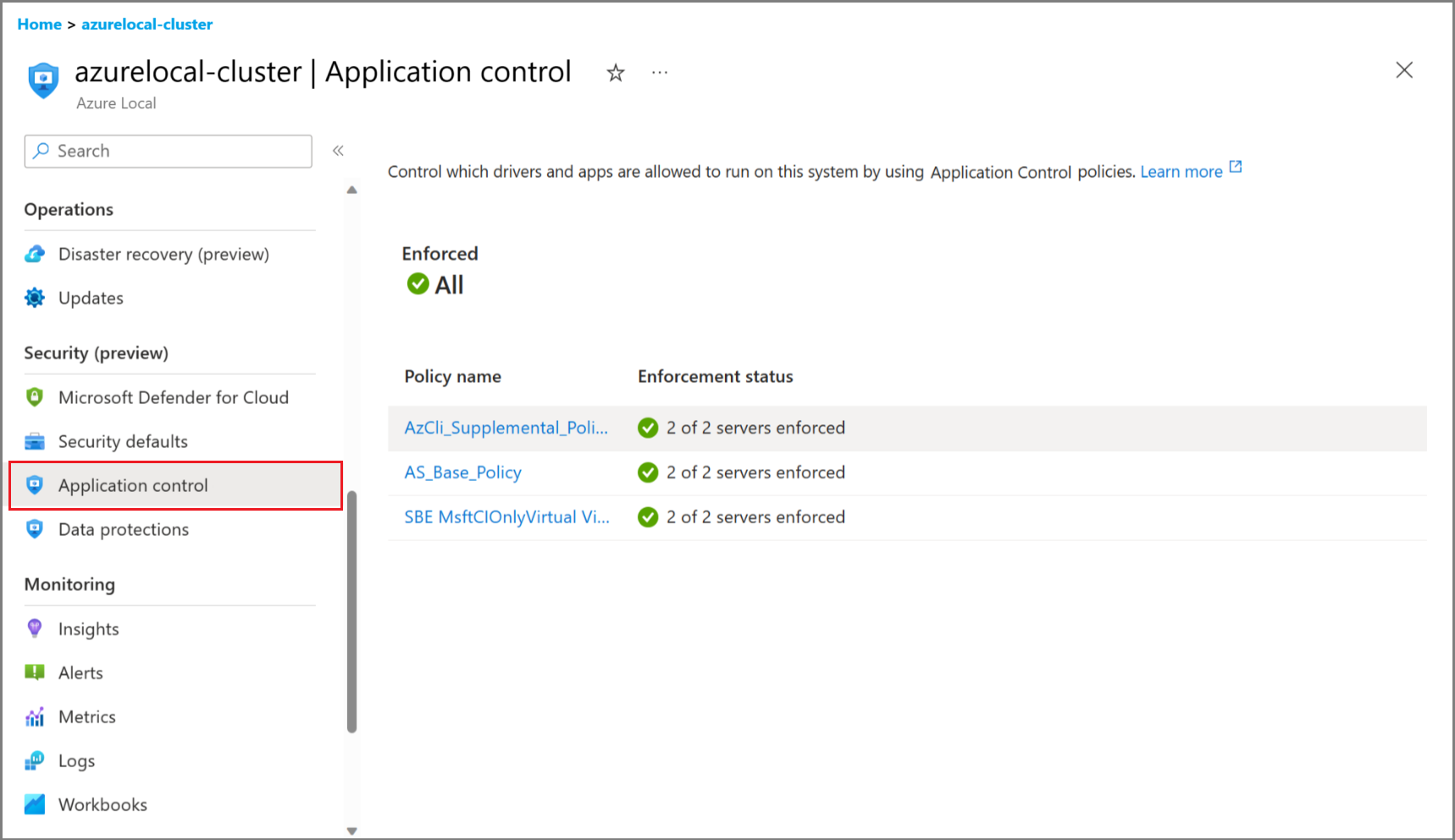

Azure portal からアプリケーション制御の設定を表示する

Azure portal でアプリケーション制御の設定を表示するには、MCSB イニシアチブが適用されていることを確認します。 詳細については、「 Apply Microsoft クラウド セキュリティ ベンチマーク イニシアチブ」を参照してください。

アプリケーション制御ポリシーを使用して、システム上で実行を許可するドライバーとアプリを管理できます。 アプリケーション制御の設定は、Azure portal でのみ表示できます。 設定を管理するには、 PowerShell を使用してアプリケーション制御の設定を管理するを参照してください。

PowerShell を使用してアプリケーション制御の設定を管理する

アプリケーション制御ポリシー モードを有効にする

デプロイ中またはデプロイ後に、アプリケーション制御を有効にすることができます。 PowerShell を使用して、デプロイ後にアプリケーション制御を有効または無効にします。

いずれかのマシンに接続し、次のコマンドレットを使用して、「監査」モードまたは「強制」モードで目的のアプリケーション制御ポリシーを有効にします。

このビルド リリースには、次の 2 つのコマンドレットがあります。

-

Enable-AsWdacPolicy- すべてのクラスター ノードに影響します。 -

Enable-ASLocalWDACPolicy- コマンドレットが実行されているノードにのみ影響します。

ユース ケースに応じて、グローバル クラスターの変更またはローカル ノードの変更を実行する必要があります。

これは、次の場合に便利です。

- 既定の推奨設定を使用して開始しました。

- 新しいサード パーティ製ソフトウェアをインストールまたは実行する必要があります。 ポリシー モードを切り替えて補足ポリシーを作成できます。

- デプロイ中はアプリケーション制御を無効にしていたものの、セキュリティ保護を強化したり、ソフトウェアが正常に実行されていることを検証したりするために、アプリケーション制御を有効にしたいと考えるかもしれません。

- ソフトウェアやスクリプトは、アプリケーション制御によってブロックされます。 この場合は、監査モードを使用して問題を理解し、トラブルシューティングできます。

注

アプリケーションがブロックされると、アプリケーション制御によって対応するイベントが作成されます。 イベント ログを確認して、アプリケーションをブロックしているポリシーの詳細を理解します。 詳細については、 アプリケーション制御の操作ガイドを参照してください。

アプリケーション制御のポリシー モードを切り替える

アプリケーション制御のポリシー モードを切り替えるには、次の手順に従います。 これらの PowerShell コマンドは Orchestrator と対話して、選択したモードを有効にします。

Azure ローカル コンピューターに接続します。

ローカル管理者の資格情報またはデプロイ ユーザー (AzureStackLCMUser) の資格情報を使用して、次の PowerShell コマンドを実行します。

次のコマンドレットを実行して、現在有効になっているアプリケーション制御のポリシー モードを確認します。

Get-AsWdacPolicyModeこのコマンドレットは、ノードごとに監査モードまたは強制モードを返します。

次のコマンドレットを実行してポリシー モードを切り替えます。

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>たとえば、ポリシー モードを監査に切り替えるには、次を実行します。

Enable-AsWdacPolicy -Mode Audit警告

オーケストレーターは、選択したモードに切り替えるのに最大 2 ~ 3 分かかります。

Get-ASWDACPolicyModeをもう一度実行して、ポリシー モードが更新されていることを確認します。Get-AsWdacPolicyModeこれらのコマンドレットの出力例を次に示します。

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting Application Control Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set Application Control Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

サード パーティ製ソフトウェアを有効にするアプリケーション制御ポリシーを作成する

強制モードでアプリケーション制御を使用している場合、Microsoft 以外の署名付きソフトウェアを実行するには、アプリケーション制御の補足ポリシーを作成して、Microsoft が提供する基本ポリシーに構築します。 その他の情報については、 パブリック アプリケーション制御に関するドキュメントを参照してください。

注記

新しいソフトウェアを実行またはインストールするには、最初にアプリケーション制御を監査モードに切り替えて (上記の手順を参照) ソフトウェアをインストールし、正しく動作することをテストし、新しい補足ポリシーを作成してから、アプリケーション制御を強制モードに切り替える必要があります。

次に示すように、複数のポリシー形式で新しいポリシーを作成します。 次に、 Add-ASWDACSupplementalPolicy -Path Policy.xml を使用して補足ポリシーに変換し、クラスター内のノード間でデプロイします。

アプリケーション制御の補足ポリシーを作成する

補足ポリシーを作成するには、次の手順に従います。

開始する前に、補足ポリシーの対象となるソフトウェアを独自のディレクトリにインストールします。 サブディレクトリがあれば問題ありません。 補足ポリシーを作成するときは、スキャンするディレクトリを指定する必要があります。また、補足ポリシーでシステム上のすべてのコードをカバーしないようにする必要があります。 この例では、このディレクトリは C:\software\codetoscan です。

すべてのソフトウェアを配置したら、次のコマンドを実行して補足ポリシーを作成します。 一意のポリシー名を使用して識別します。

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscan次のコマンドレットを実行して、補足ポリシーのメタデータを変更します。

# Path of new created XML) $policyPath = "c:\wdac\Contoso-policy.xml" # Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath $policyPath -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"次のコマンドレットを実行してポリシーを展開します。

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xml次のコマンドレットを実行して、新しいポリシーの状態を確認します。

Get-ASLocalWDACPolicyInfoこれらのコマンドレットの出力例を次に示します。

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM

次のステップ

- 前提条件とデプロイのチェックリストを完了し、Azure Localをインストールします。