Portale di Microsoft Defender

La piattaforma SecOps di sicurezza unificata di Microsoft combina i servizi di sicurezza Microsoft nel portale di Microsoft Defender.

Il portale offre un'unica posizione per monitorare, gestire e configurare la sicurezza pre-violazione e post-violazione tra gli asset locali e multicloud.

- Sicurezza pre-violazione: visualizzare, valutare, correggere e monitorare in modo proattivo il comportamento di sicurezza dell'organizzazione per ridurre i rischi di sicurezza e le superfici di attacco.

- Sicurezza post-violazione: monitora, rileva, analizza e risponde continuamente alle minacce alla cybersecurity in tempo reale ed emergenti contro gli asset dell'organizzazione.

Servizi del portale

Il portale di Defender combina molti servizi di sicurezza Microsoft.

| Servizio | Dettagli |

|---|---|

|

Microsoft Defender XDR Rilevare e rispondere alle minacce alla cybersecurity. |

Defender XDR include una suite di servizi che si uniscono nel portale di Defender per offrire protezione unificata dalle minacce in tutta l'azienda. Defender XDR servizi raccolgono, correlano e analizzano i dati e i segnali delle minacce tra endpoint e dispositivi, identità, posta elettronica, app e asset OT/IoT. Nel portale è possibile esaminare, analizzare e rispondere agli avvisi e agli eventi imprevisti di sicurezza, interrompere automaticamente gli attacchi e cercare in modo proattivo le minacce. Altre informazioni su Defender XDR nel portale di Defender. |

|

Microsoft Sentinel Raccogliere, analizzare e gestire i dati di sicurezza su larga scala usando l'automazione e l'orchestrazione. |

Microsoft Sentinel si integra completamente con Defender XDR nel portale di Defender, offrendo funzionalità aggiuntive di protezione dalle minacce, ad esempio interruzioni degli attacchi, entità e eventi imprevisti unificati e ottimizzazione soc. Per altre informazioni, vedere Microsoft Sentinel nel portale di Defender. |

|

Microsoft Defender Threat Intelligence Integrare l'intelligence sulle minacce nelle operazioni SOC. |

La piattaforma Defender Threat Intelligence estende le funzionalità di intelligence sulle minacce incluse in Defender XDR e Microsoft Sentinel. Raccogliere dati da più origini per fornire un pool di segnali e dati di intelligence sulle minacce. I team di sicurezza usano questi dati per comprendere le attività antagoniste, analizzare gli attacchi e cercare le minacce alla sicurezza. |

|

Gestione dell'esposizione in Microsoft Security Ridurre in modo proattivo i rischi per la sicurezza. |

Usare Gestione dell'esposizione in Security per ridurre le superfici di attacco dell'organizzazione e correggere il comportamento di sicurezza. Individuare continuamente asset e dati per ottenere una visione completa della sicurezza tra gli asset aziendali. Con il contesto di dati aggiuntivo fornito da Gestione dell'esposizione in Security, è possibile visualizzare, analizzare e correggere chiaramente le aree vulnerabili della sicurezza. |

|

Microsoft Defender for Cloud Proteggere i carichi di lavoro cloud. |

Defender per cloud migliora il comportamento di sicurezza multicloud e protegge i carichi di lavoro cloud dalle minacce. Defender for Cloud si integra nel portale di Defender per fornire una visualizzazione unificata degli avvisi di sicurezza cloud e un'unica posizione per le indagini. |

Accesso al portale

Nella pagina Autorizzazioni del portale di Defender usare i metodi seguenti per configurare l'accesso utente:

| Metodi | Dettagli |

|---|---|

| Ruoli Microsoft Entra globali | Gli account con i ruoli di Microsoft Entra globale seguenti possono accedere a Microsoft Defender XDR funzionalità e dati:

|

| Ruoli personalizzati | Consentire l'accesso a dati, attività e funzionalità specifici usando ruoli personalizzati. I ruoli personalizzati controllano l'accesso granulare e possono essere usati insieme a Microsoft Entra ruoli globali. |

| Controllo degli accessi in base al ruolo unificato | Il controllo degli accessi in base al ruolo unificato fornisce un modello di gestione delle autorizzazioni per il controllo delle autorizzazioni utente nel portale di Defender e tra i servizi all'interno del portale. |

autorizzazioni Microsoft Sentinel

Quando si esegue l'onboarding nella piattaforma SecOps unificata di Microsoft, le autorizzazioni di Controllo degli accessi in base al ruolo di Azure esistenti vengono usate per usare le funzionalità di Microsoft Sentinel nel portale di Defender.

- Gestire ruoli e autorizzazioni per gli utenti Microsoft Sentinel nel portale di Azure.

- Tutte le modifiche al controllo degli accessi in base al ruolo di Azure si riflettono nel portale di Defender.

Per altre informazioni, vedere Ruoli e autorizzazioni in Microsoft Sentinel.

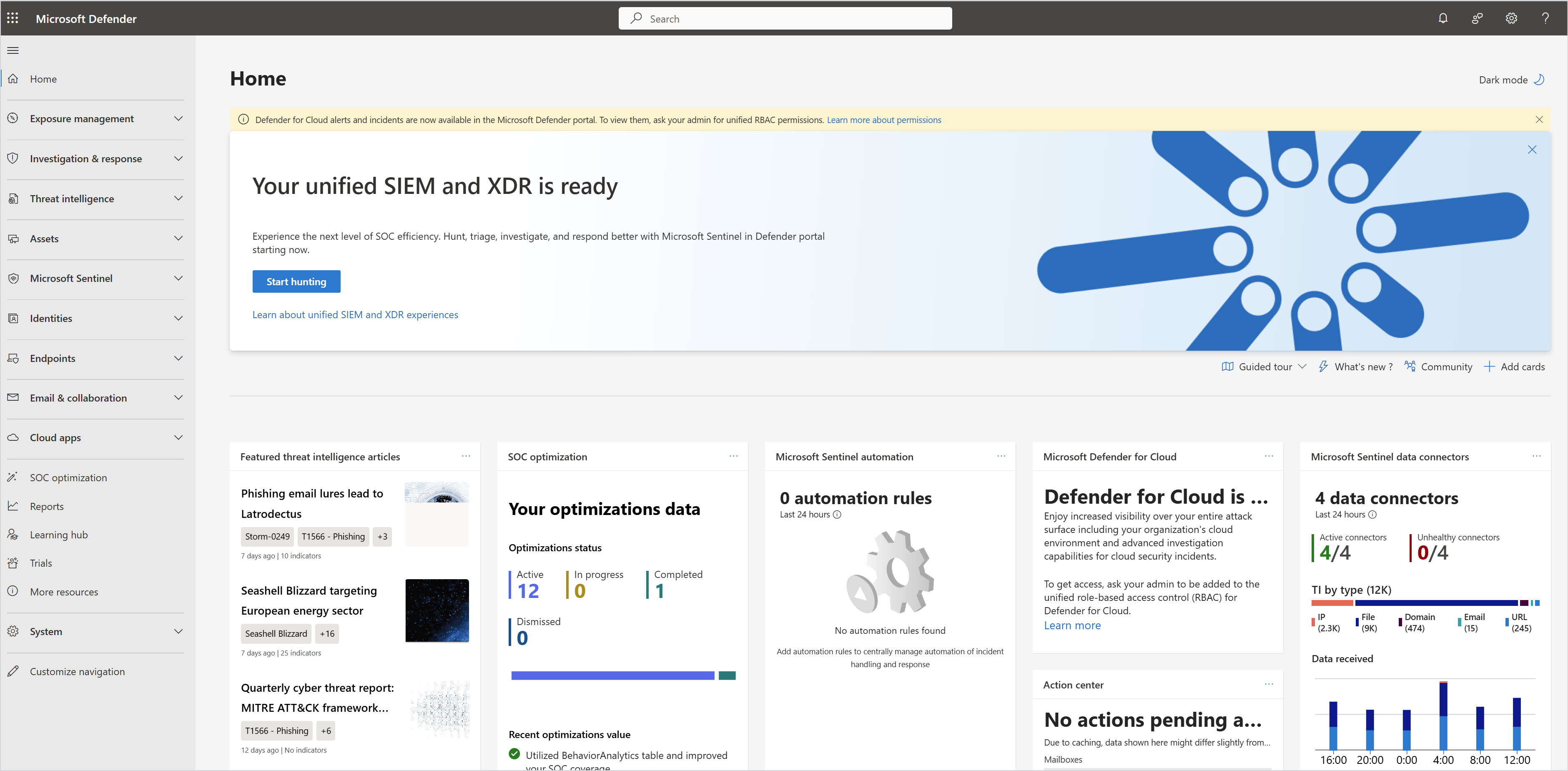

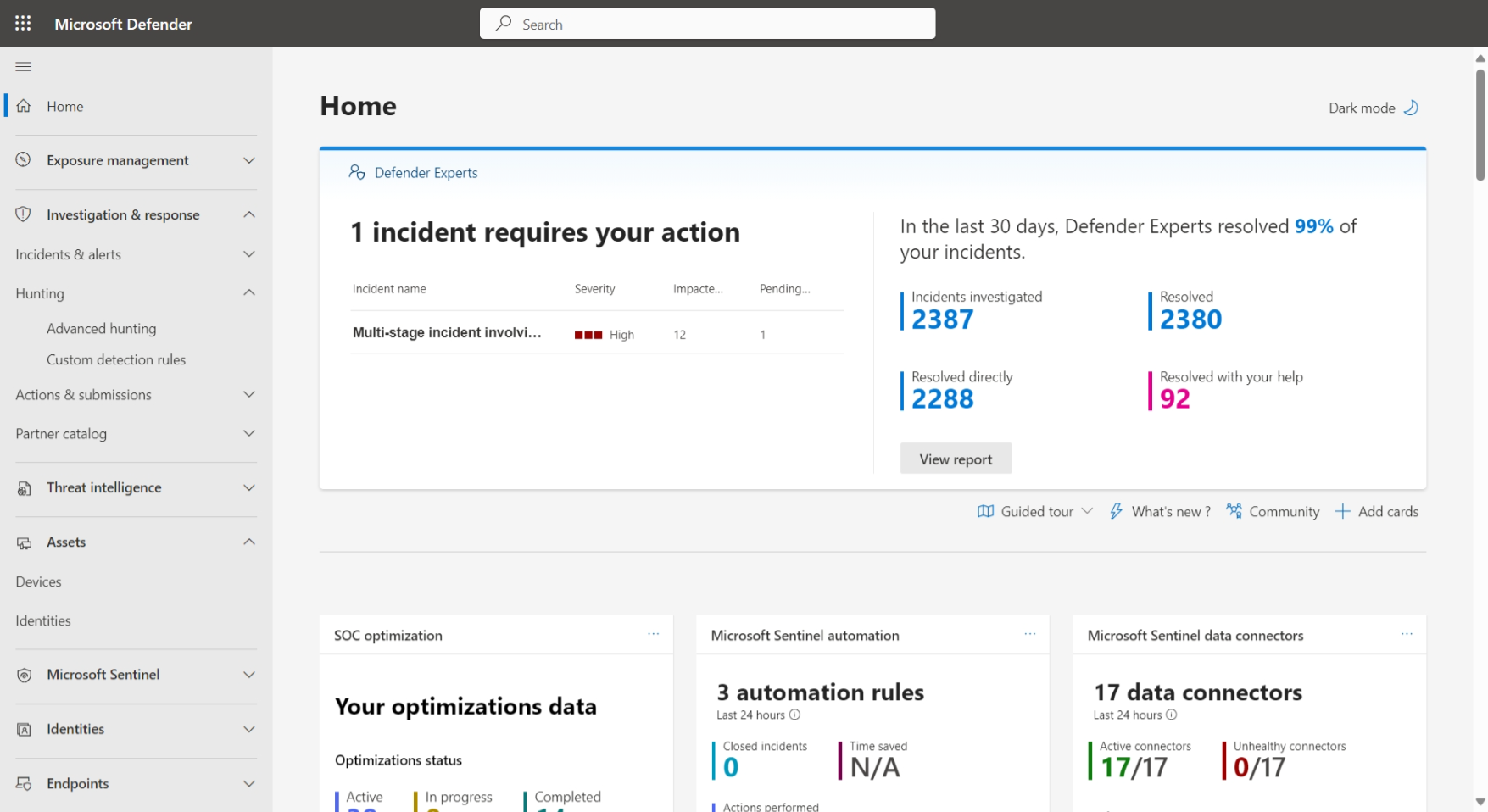

Uso del portale

Nella home page la visualizzazione è determinata dai servizi inclusi nelle sottoscrizioni. Le impostazioni di accesso si basano sulle autorizzazioni del portale.

| Funzionalità | Dettagli |

|---|---|

| Home page | La home page offre una visualizzazione dello stato di sicurezza dell'ambiente. Esaminare le minacce attive, le risorse a rischio e un riepilogo del comportamento di sicurezza all-up. Usare il dashboard per uno snapshot aggiornato ed eseguire il drill-down dei dettagli in base alle esigenze. |

| Notifiche del portale | Le notifiche del portale consentono di rimanere aggiornati con informazioni importanti, tra cui aggiornamenti, eventi, azioni complete o in corso, avvisi ed errori. Le notifiche vengono ordinate in base all'ora generata nel pannello di notifica, con la più recente visualizzata per prima. Per altre informazioni, vedere Configurare le notifiche di avviso. |

| Ricerca | Durante la ricerca nel portale, i risultati vengono categorizzati in base alle sezioni correlate ai termini di ricerca. La ricerca fornisce i risultati dall'interno del portale, dalla Microsoft Tech Community e dalla documentazione di Microsoft Learn. La cronologia di ricerca viene archiviata nel browser ed è accessibile per 30 giorni. |

| Guida | Ottenere una presentazione guidata sulla gestione della sicurezza degli endpoint o sulla gestione della sicurezza della posta elettronica e della collaborazione. |

| Novità | Informazioni sugli aggiornamenti più recenti sono disponibili nel blog Microsoft Defender XDR. |

| Community | Informazioni da altri utenti negli spazi di discussione sulla sicurezza Microsoft in Tech Community. |

| Aggiungere schede | Personalizzare la home page per ottenere informazioni più importanti per l'utente. |

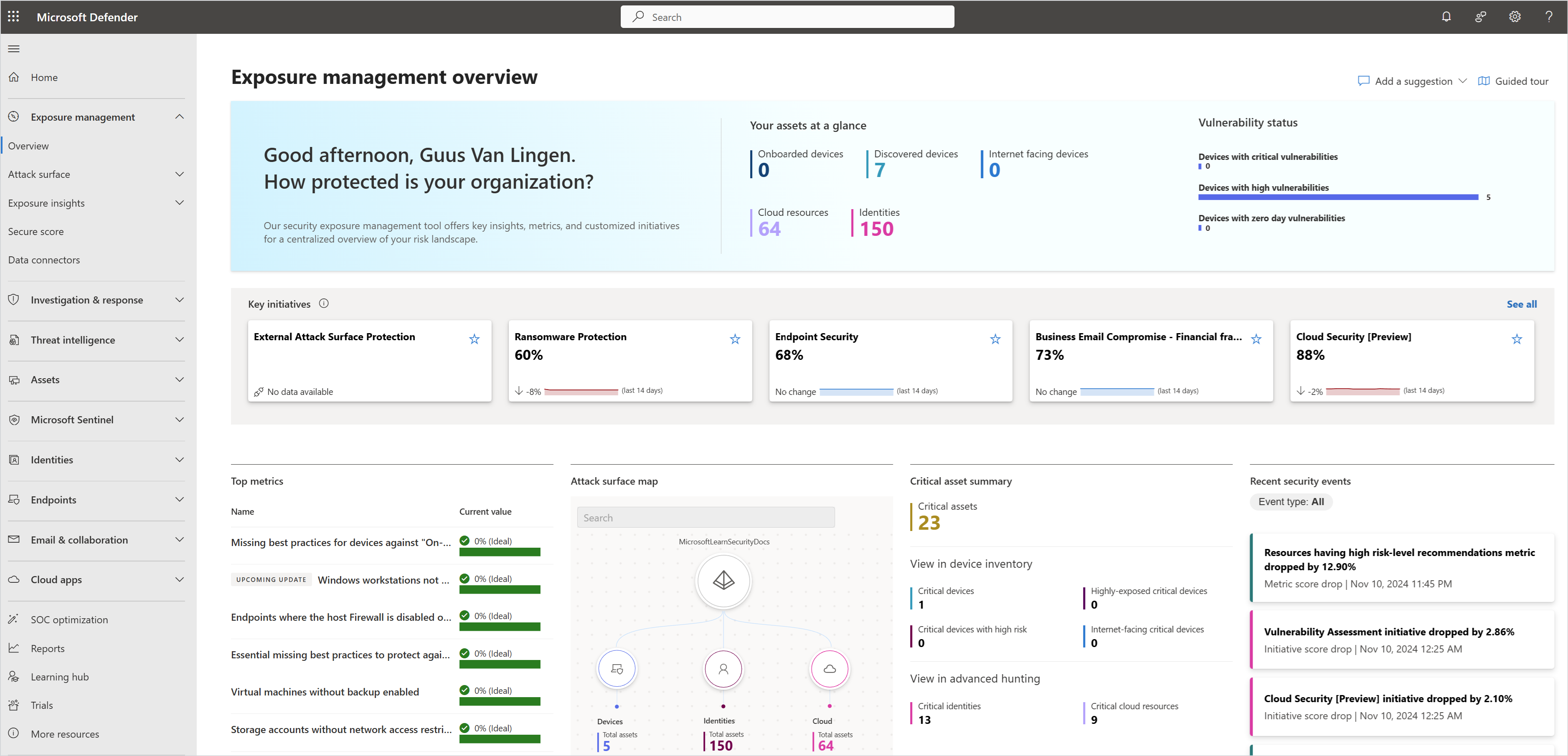

Gestione dell'esposizione

In Gestione dell'esposizione esaminare lo stato complessivo del comportamento di sicurezza, dell'esposizione e del rischio.

| Funzionalità | Dettagli |

|---|---|

| Panoramica della gestione dell'esposizione | Questo dashboard offre una visualizzazione rapida dei dispositivi e delle risorse cloud, inclusi i dispositivi con connessione Internet e gli asset critici. Scopri come funzionano le iniziative di sicurezza chiave ed esegui il drill-down delle metriche principali per le vulnerabilità di alto valore. Ottenere livelli di esposizione per diversi tipi di risorse e tenere traccia dello stato di avanzamento della sicurezza nel tempo. |

| Superfici di attacco | Visualizzare i dati di esposizione con la mappa della superficie di attacco. Esplorare le risorse e le connessioni sulla mappa ed eseguire il drill-down per concentrarsi su asset specifici. Nel dashboard di gestione dei percorsi di attacco esaminare i potenziali percorsi di attacco nell'organizzazione che gli utenti malintenzionati potrebbero sfruttare, insieme ai punti di arresto e agli asset critici nel percorso. |

| Informazioni dettagliate sull'esposizione | Esaminare ed esplorare dati aggregati sul comportamento di sicurezza e informazioni dettagliate su risorse e carichi di lavoro. Valutare il comportamento e l'idoneità per i progetti di sicurezza più importanti e tenere traccia delle metriche dei progetti nel tempo. Ottenere raccomandazioni sulla sicurezza per correggere i problemi di esposizione. |

| Punteggio di sicurezza | Esaminare le metriche di postura in base a Microsoft Secure Score. |

| Connettori dati | Connettere prodotti di terze parti a Gestione dell'esposizione in Security e richiedere nuovi connettori. |

Per altre informazioni, vedere Gestione dell'esposizione in Microsoft Security.

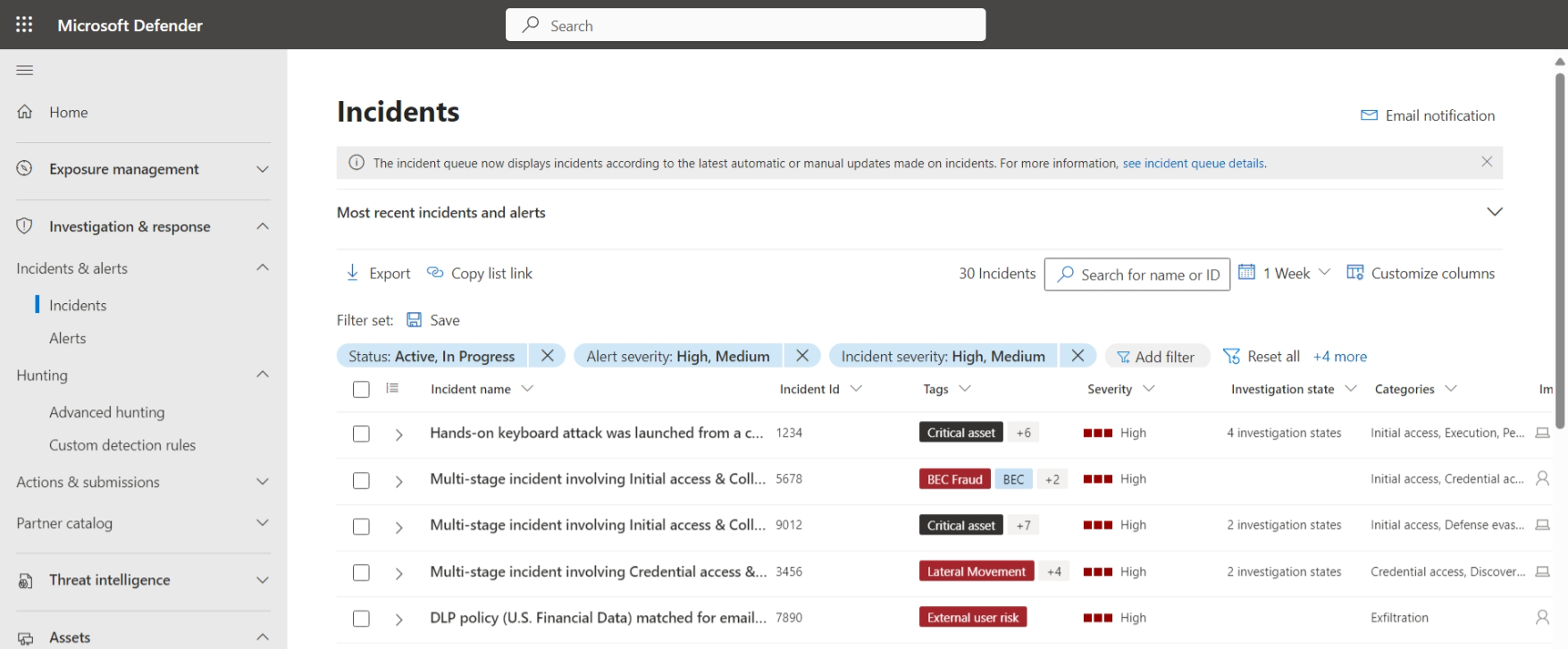

Indagine e risposta

La sezione Analisi e risposta fornisce un'unica posizione per analizzare gli eventi imprevisti di sicurezza e rispondere alle minacce in tutta l'organizzazione.

Analizzare gli eventi imprevisti e gli avvisi

Gestire e analizzare gli eventi imprevisti di sicurezza in un'unica posizione e da una singola coda nel portale di Defender. Le code eventi imprevisti e avvisi mostrano gli eventi imprevisti e gli avvisi di sicurezza correnti nei servizi.

| Funzionalità | Dettagli |

|---|---|

| Eventi imprevisti | Nel dashboard Eventi imprevisti esaminare un elenco degli eventi imprevisti più recenti e assegnare priorità a quelli contrassegnati come gravità elevata. Ogni evento imprevisto raggruppa avvisi correlati e dati associati che costituiscono un attacco. Eseguire il drill-down di un evento imprevisto per ottenere una storia di attacco completa, incluse informazioni su avvisi, dispositivi, utenti, indagini e prove associati. |

| Avvisi | Nel dashboard Avvisi esaminare gli avvisi. Gli avvisi sono segnali emessi dai servizi del portale in risposta all'attività di rilevamento delle minacce. La coda degli avvisi unificati visualizza avvisi nuovi e in corso degli ultimi sette giorni, con gli avvisi più recenti nella parte superiore. Filtrare gli avvisi in base alle esigenze. |

Per altre informazioni, vedere Eventi imprevisti e avvisi nel portale di Microsoft Defender.

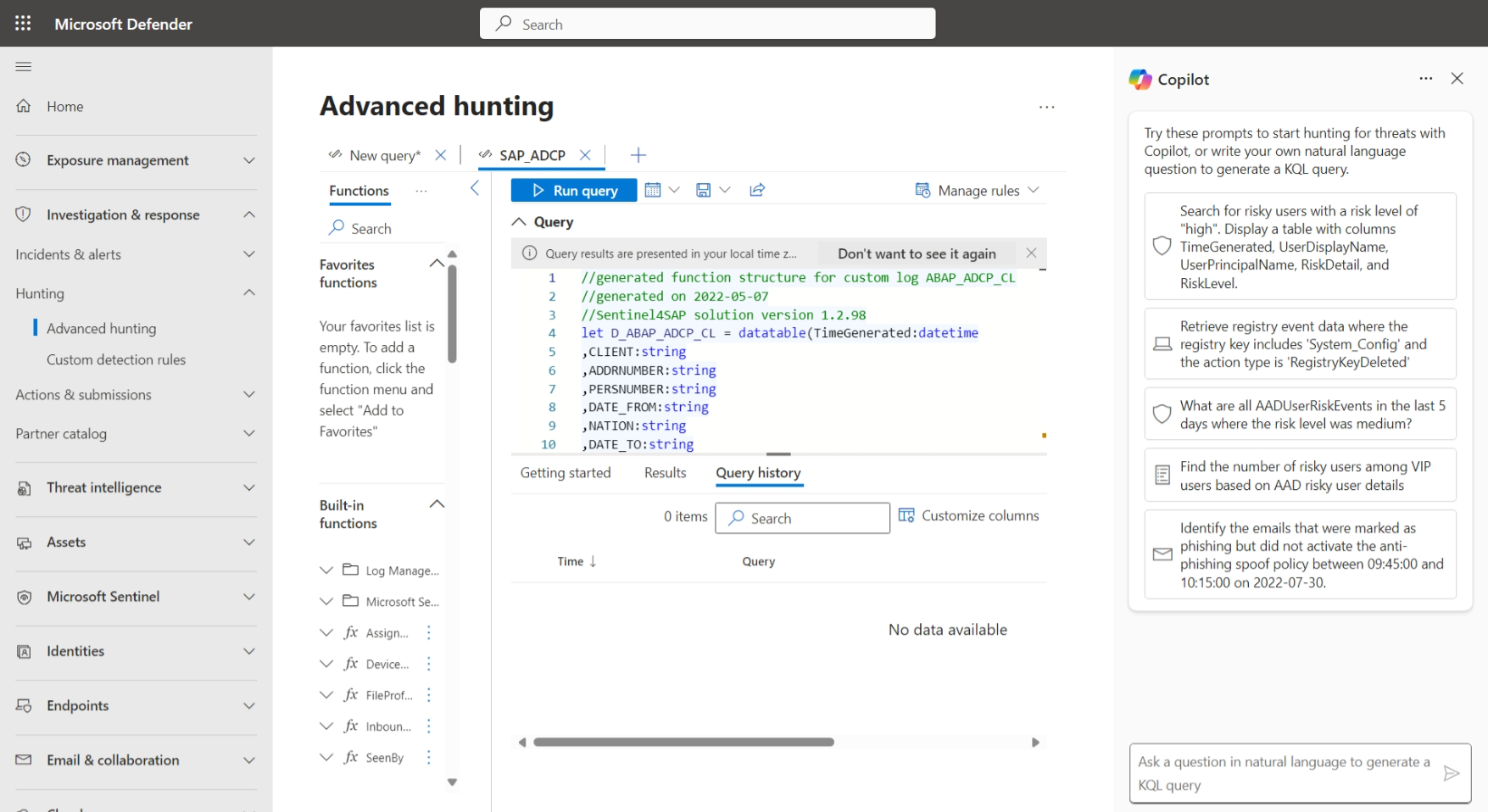

Rilevare le minacce

L'area Caccia consente di controllare in modo proattivo gli eventi e i dati di sicurezza per individuare le minacce note e potenziali.

| Funzionalità | Dettagli |

|---|---|

| Rilevazione avanzata | Esplorare ed eseguire query fino a 30 giorni di dati non elaborati. È possibile eseguire query usando uno strumento di query guidato, usare query di esempio o usare Linguaggio di query Kusto (KQL) per compilare query personalizzate. |

| Regole di rilevamento personalizzate | Creare regole di rilevamento personalizzate per monitorare e rispondere in modo proattivo agli eventi e agli stati di sistema. Usare regole di rilevamento personalizzate per attivare avvisi di sicurezza o azioni di risposta automatica. |

Per altre informazioni, vedere Ricerca proattiva delle minacce con ricerca avanzata e Panoramica dei rilevamenti personalizzati.

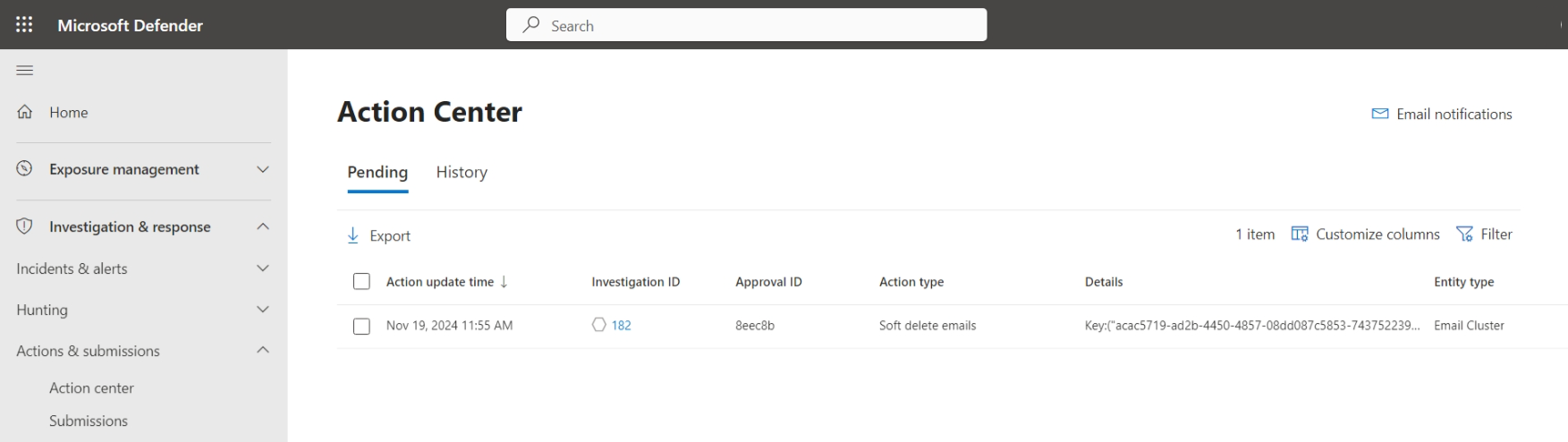

Esaminare le correzioni delle minacce in sospeso

L'attività di protezione dalle minacce comporta azioni per correggere le minacce. Le azioni possono essere automatizzate o manuali. Le azioni che richiedono l'approvazione o l'intervento manuale sono disponibili nel Centro notifiche.

| Funzionalità | Dettagli |

|---|---|

| Centro notifiche | Esaminare l'elenco delle azioni che richiedono attenzione. Approvare o rifiutare le azioni una alla volta o in blocco. È possibile esaminare la cronologia delle azioni per tenere traccia della correzione. |

| Invii | Inviare messaggi di posta indesiderata sospetti, URL, problemi di posta elettronica e altro ancora a Microsoft. |

Per altre informazioni, vedere Analisi e risposta automatizzate e Centro notifiche.

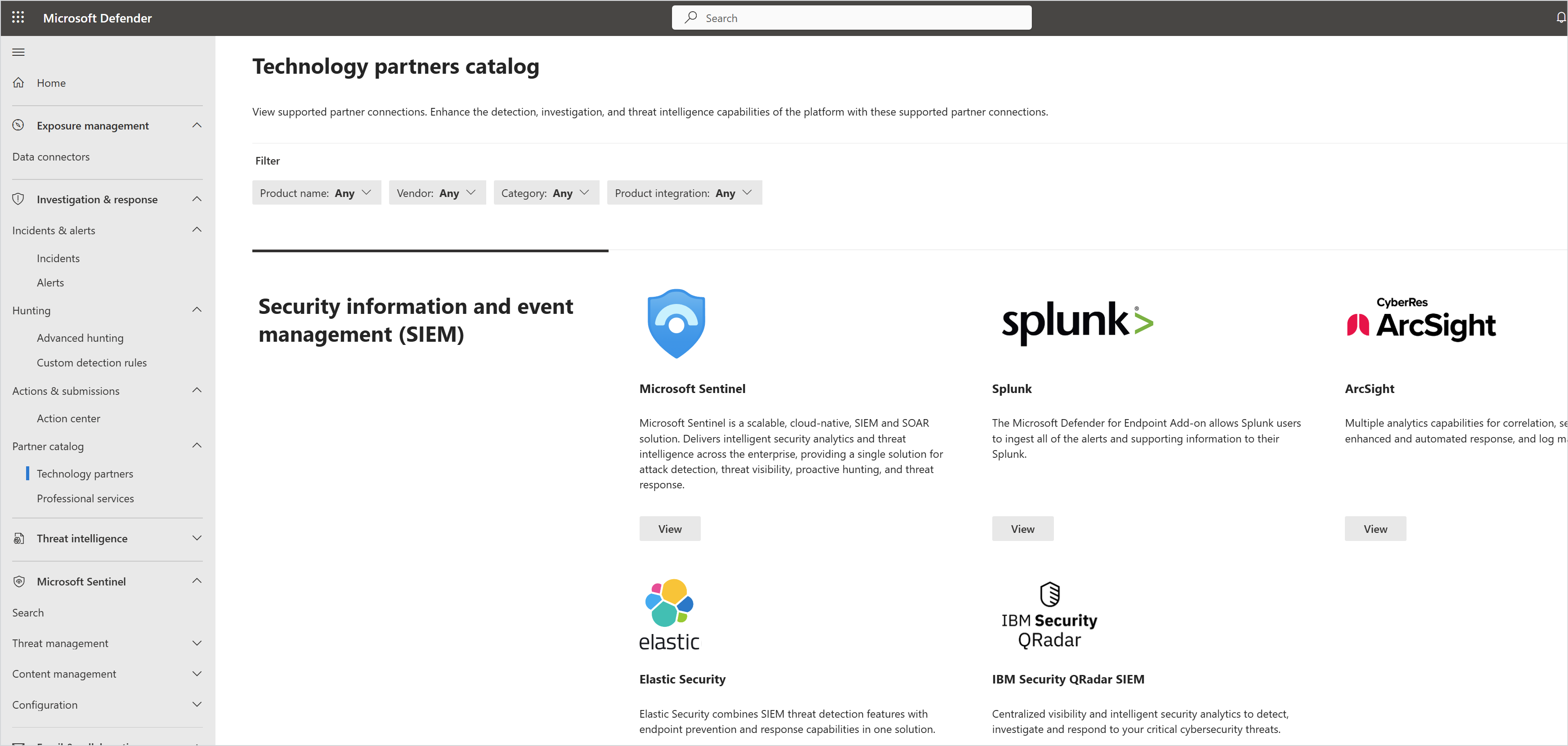

Catalogo del partner

La sezione Catalogo partner fornisce informazioni sui partner Defender.

Il portale di Defender supporta i tipi di integrazioni dei partner seguenti:

- Integrazioni di terze parti per proteggere gli utenti con una protezione efficace dalle minacce.

- Servizi professionali che migliorano le funzionalità di rilevamento, analisi e intelligence sulle minacce.

Threat intelligence

Nella sezione Intelligence sulle minacce del portale ottenere visibilità diretta sulle campagne sulle minacce attive e in corso e accedere alle informazioni di intelligence sulle minacce fornite dalla piattaforma Defender Threat Intelligence.

| Funzionalità | Dettagli |

|---|---|

| Analisi delle minacce | Informazioni sulle minacce attualmente rilevanti nell'organizzazione. Valutare la gravità della minaccia, eseguire il drill-down in report sulle minacce specifici e intraprendere azioni di identità. Sono disponibili diversi tipi di report di analisi delle minacce. |

| Profili Intel | Esaminare i contenuti di intelligence sulle minacce curati organizzati da attori delle minacce, strumenti e vulnerabilità note. |

| Intel Explorer | Esaminare le informazioni di intelligence sulle minacce ed eseguire il drill-down per cercare e analizzare. |

| Progetti Intel | Esaminare e creare progetti per organizzare indicatori di interesse e indicatori di compromissione da un'indagine. Un progetto include elementi associati e una cronologia dettagliata di nomi, descrizioni, collaboratori e profili di monitoraggio. |

Per altre informazioni, vedere Analisi delle minacce.

Risorse

La pagina Asset offre una visualizzazione unificata degli asset individuati e protetti, inclusi dispositivi, utenti, cassette postali e app. Esaminare il numero totale di asset di ogni tipo ed eseguire il drill-down in dettagli specifici dell'asset.

| Funzionalità | Dettagli |

|---|---|

| Dispositivi | Nella pagina Inventario dispositivi ottenere una panoramica dei dispositivi individuati in ogni tenant a cui si ha accesso. Esaminare i dispositivi per tipo e concentrarsi su dispositivi ad alto rischio o critici. Raggruppare i dispositivi in modo logico aggiungendo tag per il contesto ed escludere i dispositivi che non si desidera valutare. Avviare un'indagine automatizzata per i dispositivi. |

| Identità | Ottenere un riepilogo dell'inventario degli utenti e dell'account. |

Per altre informazioni, vedere Pagina Entità dispositivo e Pagina entità utente.

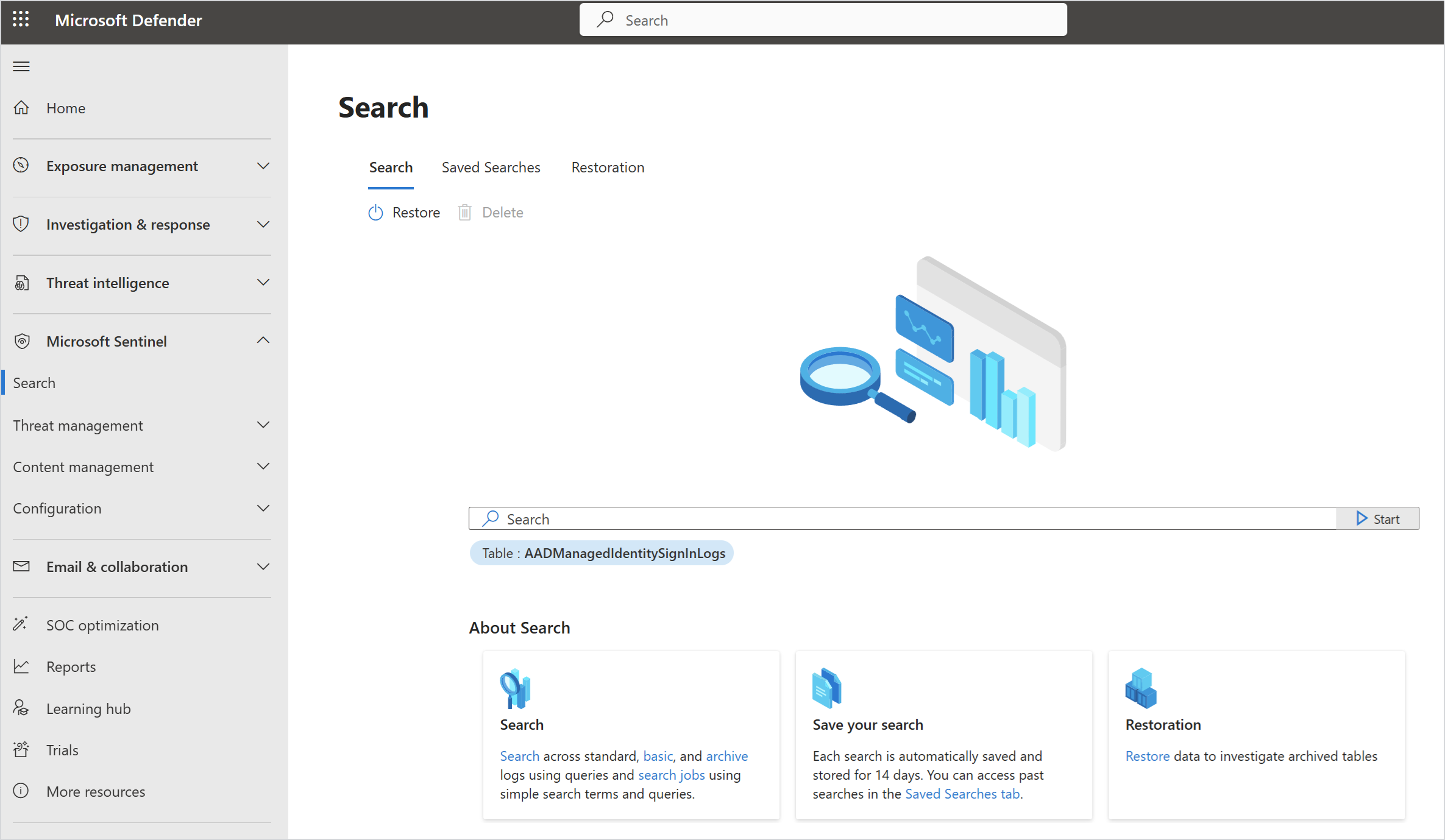

Microsoft Sentinel

Accedere alle funzionalità Microsoft Sentinel nel portale di Defender.

| Funzionalità | Dettagli |

|---|---|

| Ricerca | Eseguire ricerche tra i log e accedere alle ricerche precedenti. |

| Gestione dei rischi | Visualizzare e monitorare i dati connessi con le cartelle di lavoro. Analizzare gli eventi imprevisti e classificare gli avvisi con entità. Cercare in modo proattivo le minacce e usare i notebook per potenziare le indagini. Integrare l'intelligence sulle minacce nel rilevamento delle minacce e usare il framework MITRE ATT&CK nell'analisi e negli eventi imprevisti. |

| Gestione del contenuto | Individuare e installare contenuto predefinito (OOTB) dall'hub contenuto. Usare Microsoft Sentinel repository per connettersi a sistemi di origine esterni per l'integrazione e il recapito continui (CI/CD), anziché distribuire e aggiornare manualmente il contenuto personalizzato. |

| Configurazione | Inserire i dati usando i connettori dati. Creare elenchi di controllo per correlare e organizzare le origini dati. Configurare le regole di analisi per eseguire query e analizzare i dati raccolti. Automatizzare le risposte alle minacce. |

Per altre informazioni, vedere Microsoft Sentinel e Microsoft Sentinel nel portale di Microsoft Defender.

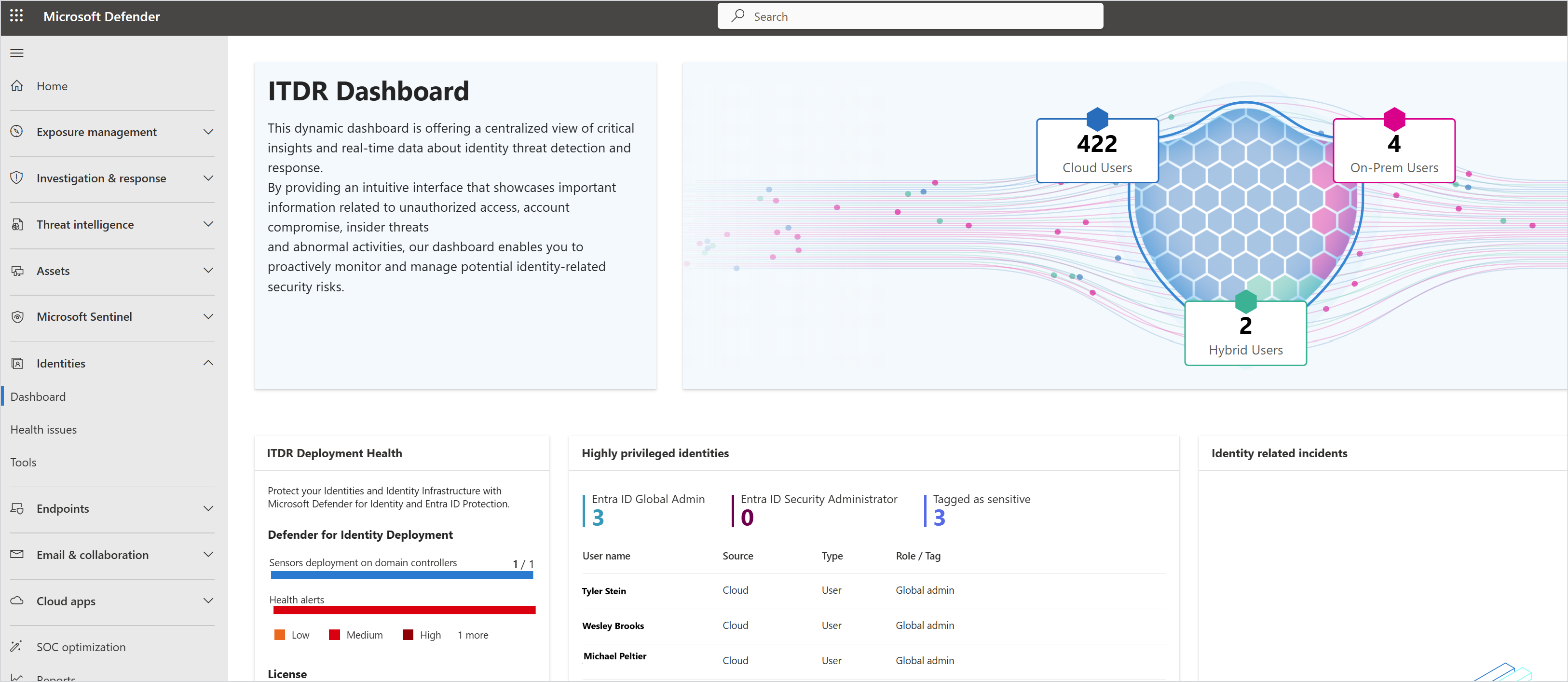

Identità

Nella sezione Identità del portale di Defender monitorare l'integrità degli utenti e degli account e gestire in modo proattivo i rischi correlati all'identità con Defender per identità.

| Funzionalità | Dettagli |

|---|---|

| Dashboard ITDR | Nel dashboard Rilevamento e risposta delle minacce di identità (ITDR) ottenere informazioni dettagliate e dati in tempo reale sullo stato di sicurezza di utenti e account. Il dashboard include informazioni sulla distribuzione di Defender per identità, informazioni sulle identità con privilegi elevati e informazioni sugli eventi imprevisti correlati all'identità. Se si verifica un problema con un'area di lavoro Defender per identità, viene generato nella pagina Problemi di integrità. |

| Problemi di integrità | Tutti i problemi di integrità globali o basati su sensori di Defender for Identity vengono visualizzati in questa pagina. |

| Strumenti | Accedere agli strumenti comuni per gestire Defender per identità. |

Per altre informazioni, vedere Microsoft Defender per identità.

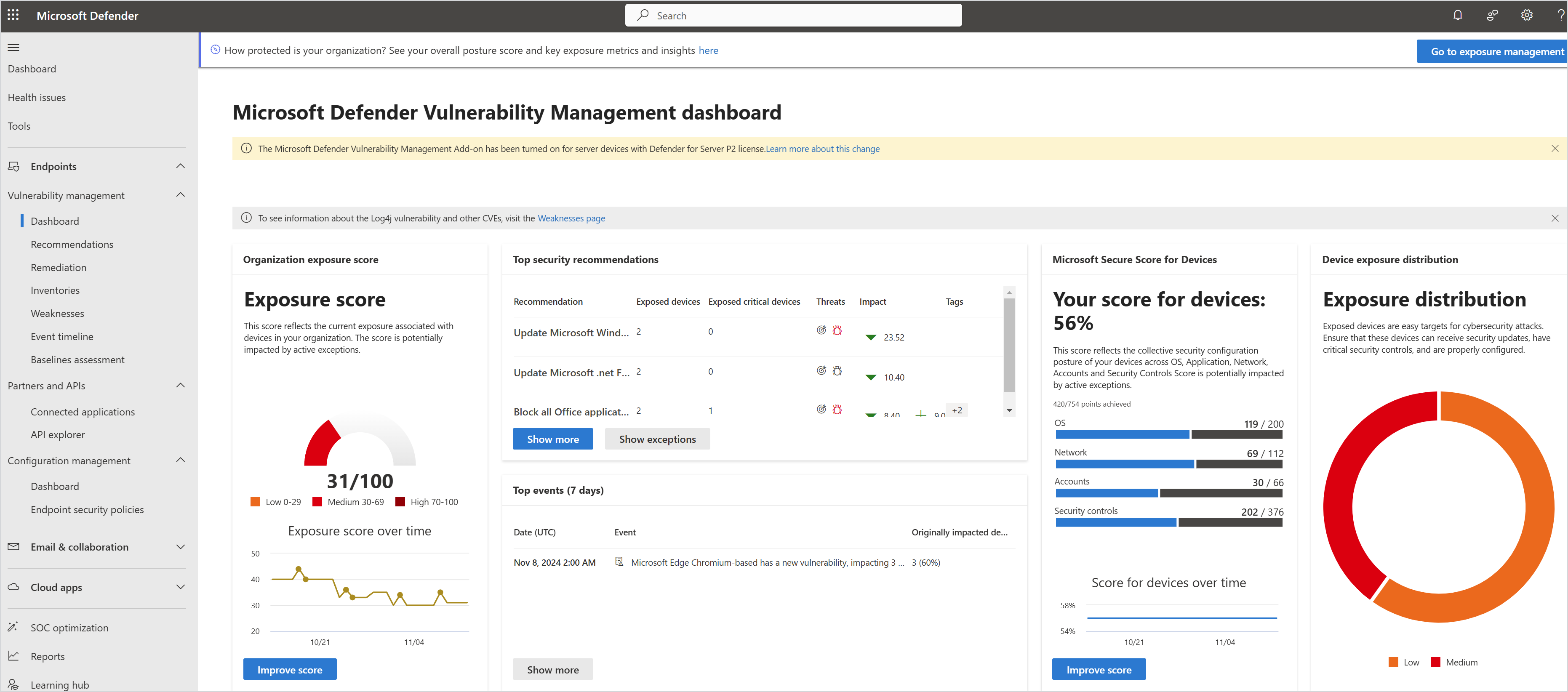

Endpoint

Nella sezione Endpoint del portale monitorare e gestire le vulnerabilità degli asset con Gestione delle vulnerabilità di Microsoft Defender.

| Funzionalità | Dettagli |

|---|---|

| Gestione delle vulnerabilità | Esaminare lo stato di vulnerabilità nel dashboard. Ottenere raccomandazioni basate sulla valutazione della vulnerabilità dei dispositivi e correggere in base alle esigenze. Esaminare l'inventario software dell'organizzazione, inclusi componenti vulnerabili, certificati e hardware. Esaminare cve e avvisi di sicurezza. Esaminare la sequenza temporale degli eventi per determinare l'impatto delle vulnerabilità. Usare la valutazione della baseline di sicurezza per valutare i dispositivi rispetto ai benchmark di sicurezza. |

| Applicazioni connesse | Ottenere informazioni sulle applicazioni Microsoft Entra connesse a Defender per endpoint. |

| API explorer | Usare Esplora API per creare ed eseguire query API, testare e inviare richieste per gli endpoint dell'API Defender per endpoint disponibili. |

Per altre informazioni, vedere Gestione delle vulnerabilità di Microsoft Defender e Microsoft Defender per endpoint.

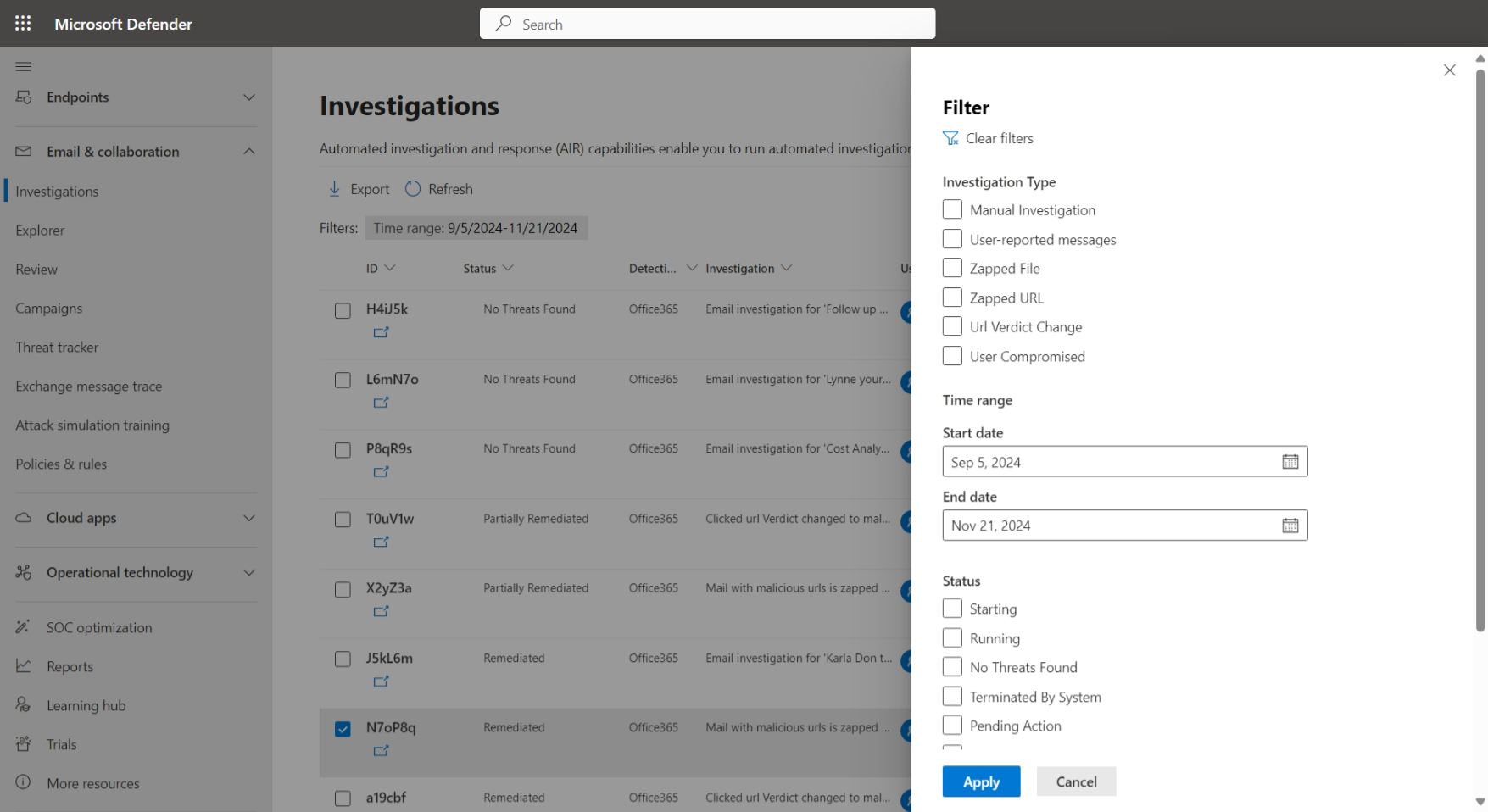

Email e collaborazione

Nella sezione Email & collaborazione monitorare, analizzare e gestire le minacce alla sicurezza e le risposte alle app di posta elettronica e collaborazione con Microsoft Defender per Office 365.

| Funzionalità | Dettagli |

|---|---|

| Indagini | Eseguire ed esaminare le indagini automatizzate. |

| Explorer | Individuare, analizzare ed esplorare le minacce ai messaggi di posta elettronica e ai documenti. Eseguire il drill-down di tipi specifici di minacce, tra cui malware, phishing e campagne. |

| Verifica | Gestire gli elementi in quarantena e i mittenti con restrizioni. |

| Campagne | Analizzare gli attacchi coordinati contro l'organizzazione. |

| Monitoraggio delle minacce | Esaminare le query salvate e rilevate e seguire le campagne di tendenza. |

| Criteri e regole | Configurare e gestire i criteri di sicurezza per la protezione dalle minacce e ricevere avvisi di attività. |

Per altre informazioni, vedere Microsoft Defender per Office 365.

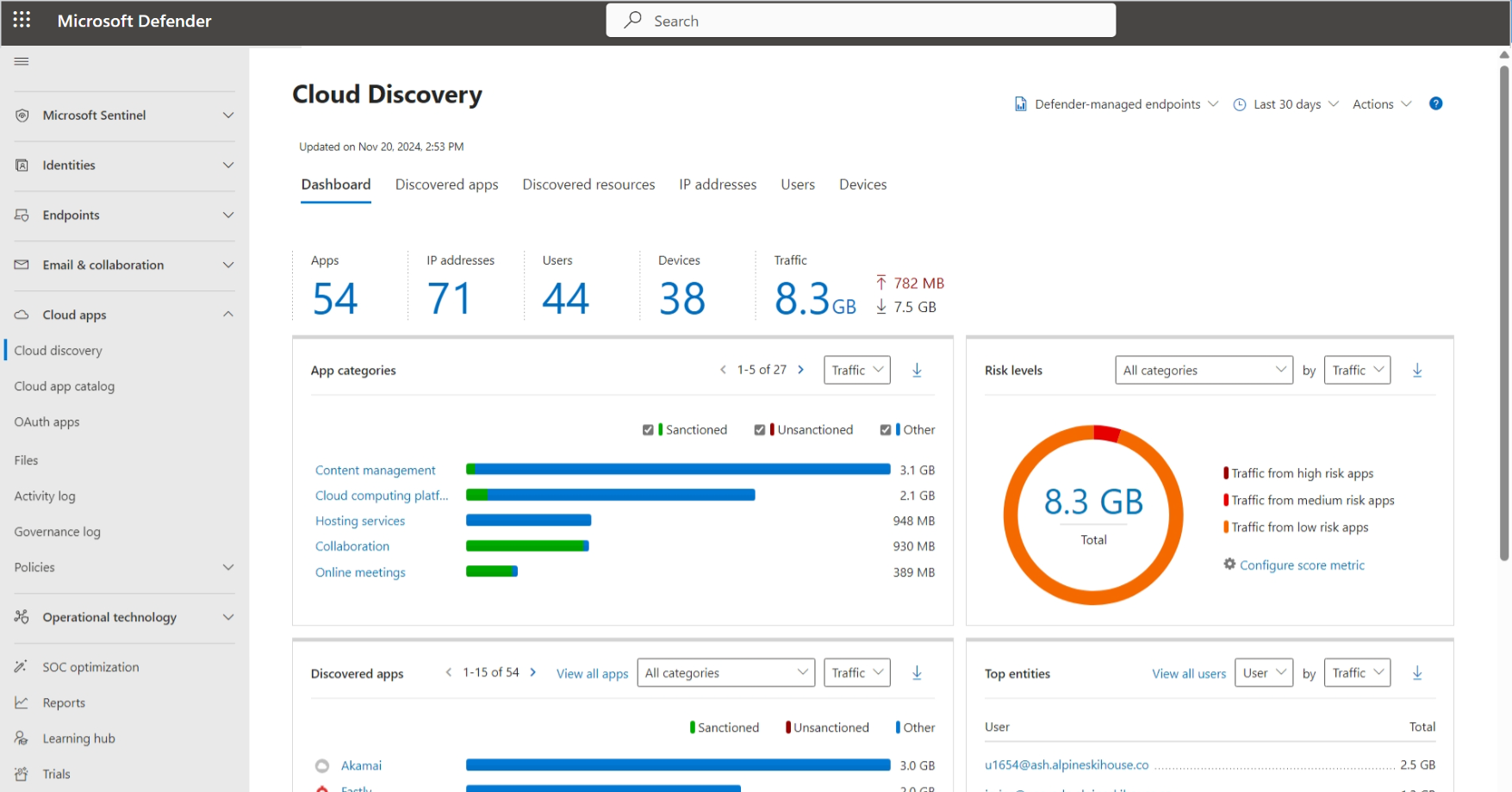

App cloud

Nella sezione App cloud esaminare la sicurezza per ridurre al minimo i rischi e l'esposizione alle app cloud usando Microsoft Defender for Cloud Apps.

| Funzionalità | Dettagli |

|---|---|

| Individuazione cloud | Panoramica della sicurezza delle app cloud con i report di individuazione. Esaminare un report di esempio e creare nuovi report. |

| Catalogo di app cloud | Ottenere una panoramica delle app cloud note e dei relativi rischi associati. È possibile approvare e annullare l'approvazione delle app in base alle esigenze. |

| App OAuth | Ottenere visibilità nelle app OAuth. Esaminare le app e filtrare le impostazioni per eseguire il drill-down. |

| Log attività | Esaminare l'attività delle app connesse in base al nome cloud, all'indirizzo IP e ai dispositivi correlati. |

| Log di governance | Esaminare le azioni di governance. |

| Criteri | Configurare i criteri di sicurezza per le app cloud. |

Per altre informazioni, vedere Microsoft Defender for Cloud Apps.

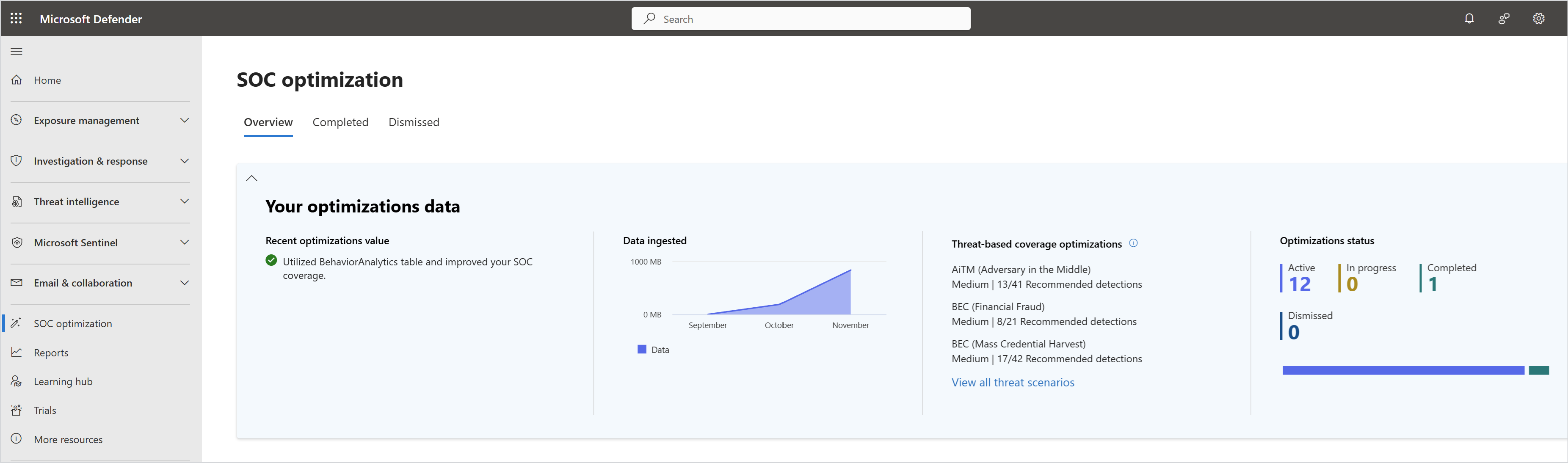

Ottimizzazione SOC

Nella pagina di ottimizzazione soc inasprire i controlli di sicurezza per colmare le lacune di copertura delle minacce e rafforzare i tassi di inserimento dei dati in base a raccomandazioni ad alta fedeltà e interattive. Le ottimizzazioni SOC sono personalizzate per l'ambiente e in base alla copertura corrente e al panorama delle minacce.

Per altre informazioni, vedere Ottimizzare le operazioni di sicurezza.

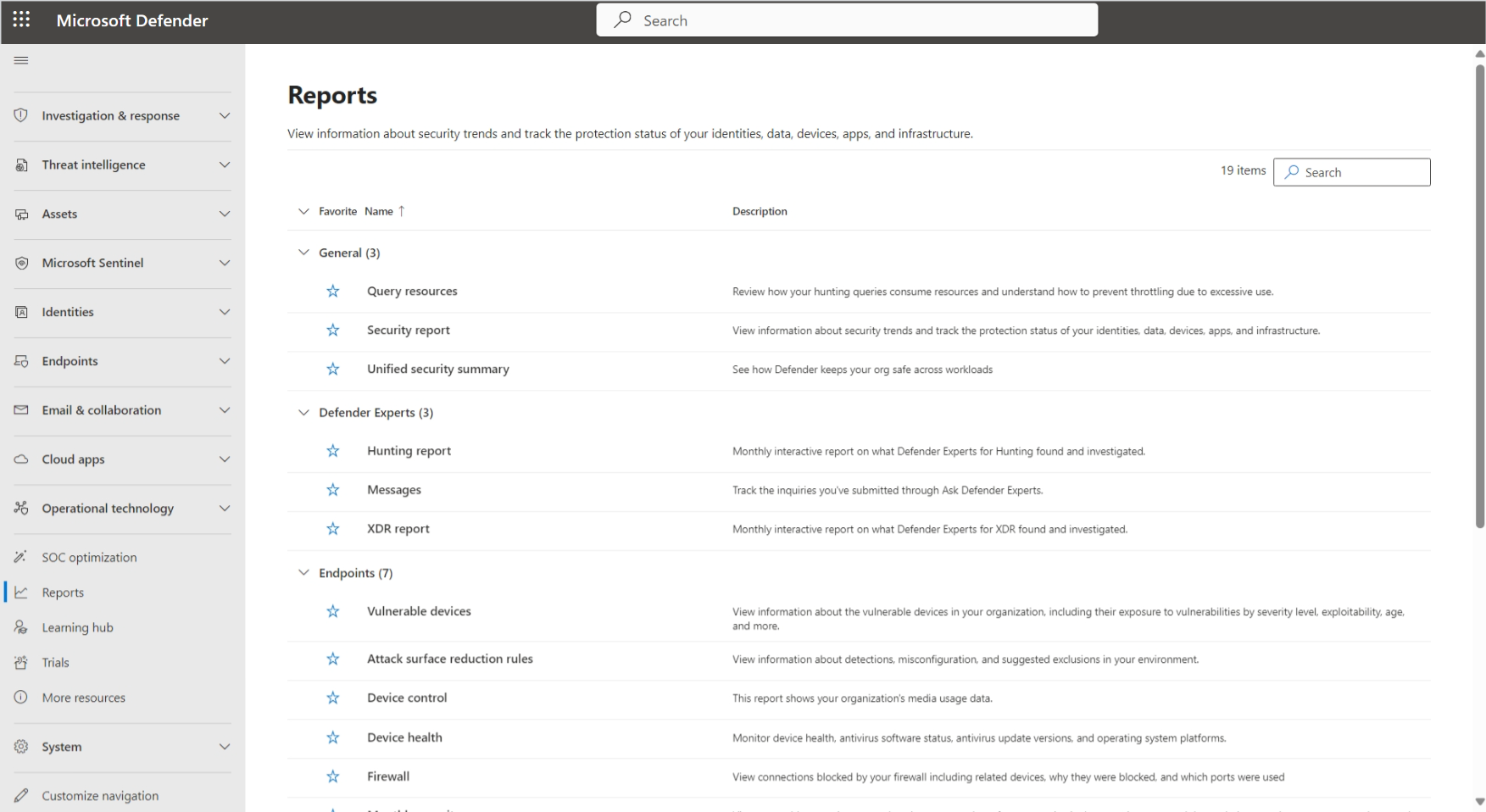

Report

Nella pagina Report esaminare i report di sicurezza in tutte le aree, gli asset e i carichi di lavoro. I report disponibili dipendono dai servizi di sicurezza a cui si ha accesso.

Prove

Nella pagina Versioni di valutazione esaminare le soluzioni di valutazione, progettate per consentire di prendere decisioni su aggiornamenti e acquisti.