Pagina dell'entità utente in Microsoft Defender

La pagina dell'entità utente nel portale di Microsoft Defender consente di esaminare le entità utente. La pagina contiene tutte le informazioni importanti su una determinata entità utente. Se un avviso o un evento imprevisto indica che un utente potrebbe essere compromesso o sospetto, controllare e analizzare l'entità utente.

È possibile trovare informazioni sulle entità utente nelle visualizzazioni seguenti:

- Pagina Identità, in Asset

- Coda di avvisi

- Qualsiasi singolo avviso/evento imprevisto

- Pagina Dispositivi

- Qualsiasi singola pagina di entità del dispositivo

- Log attività

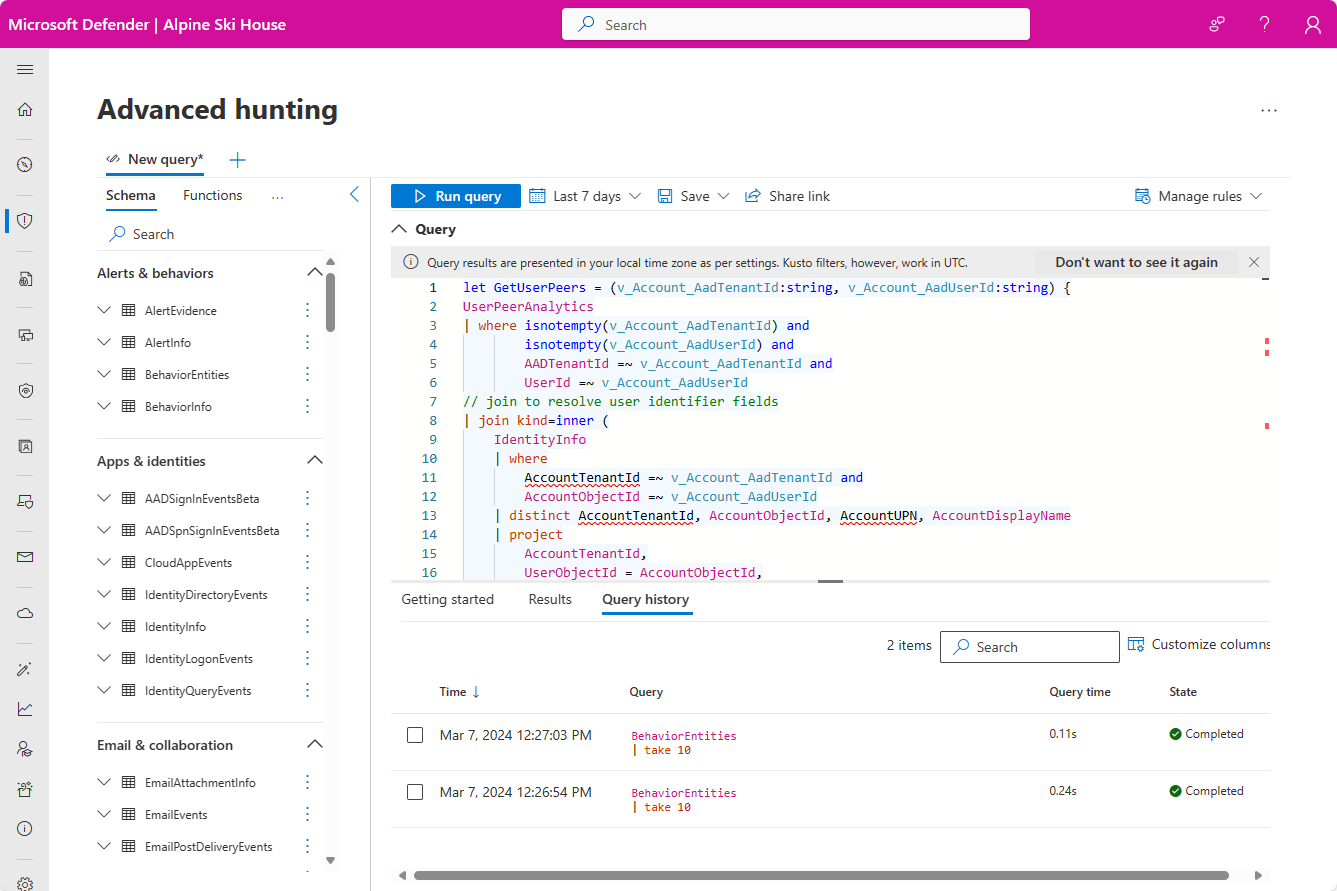

- Query di ricerca avanzate

- Centro notifiche

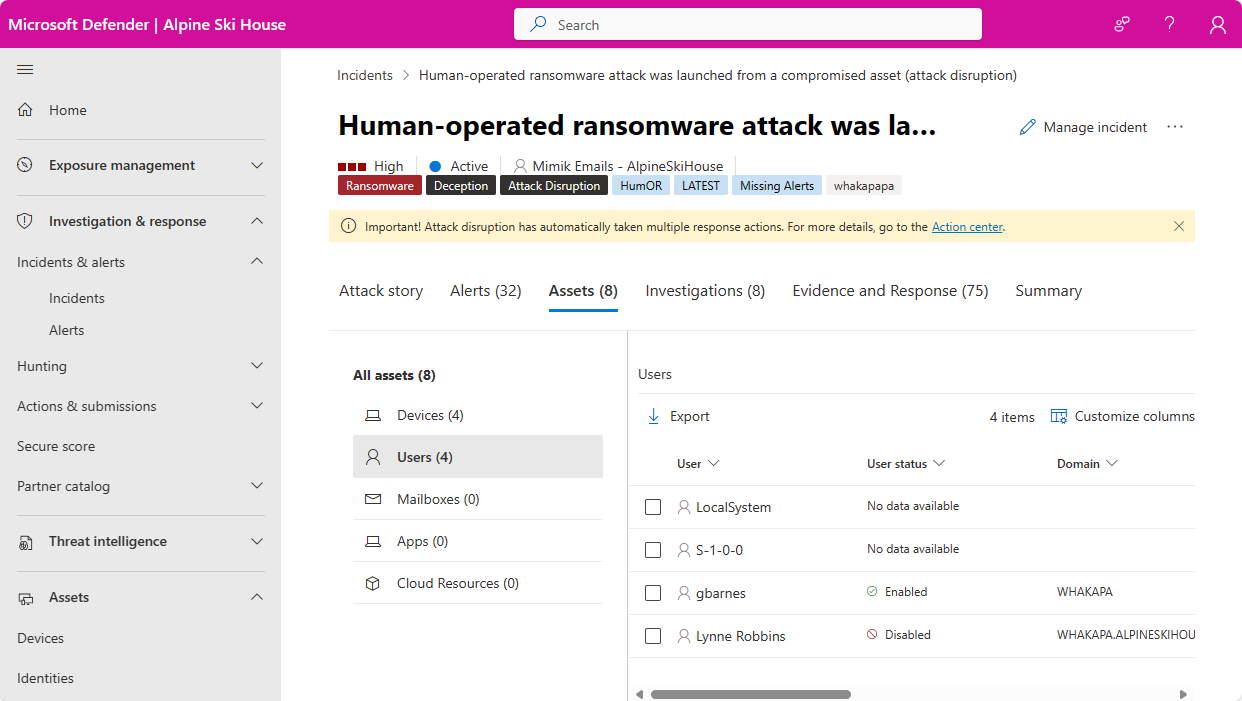

Ovunque le entità utente vengano visualizzate in queste visualizzazioni, selezionare l'entità per visualizzare la pagina Utente , che visualizza altri dettagli sull'utente. Ad esempio, è possibile visualizzare i dettagli degli account utente identificati negli avvisi di un evento imprevisto nel portale di Microsoft Defender in Eventi imprevisti & avvisi > Eventi imprevisti>> Asset > utenti.

Quando si analizza un'entità utente specifica, nella pagina dell'entità vengono visualizzate le schede seguenti:

Panoramica, inclusi i dettagli dell'entità, la visualizzazione visiva degli eventi imprevisti e degli avvisi, i flag di controllo dell'account utente e così via.

La pagina utente mostra l'organizzazione Microsoft Entra e i gruppi, consentendo di comprendere i gruppi e le autorizzazioni associati a un utente.

Importante

Microsoft Sentinel è disponibile a livello generale all'interno della piattaforma di operazioni di sicurezza unificata di Microsoft nel portale di Microsoft Defender. Per l'anteprima, Microsoft Sentinel è disponibile nel portale di Defender senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

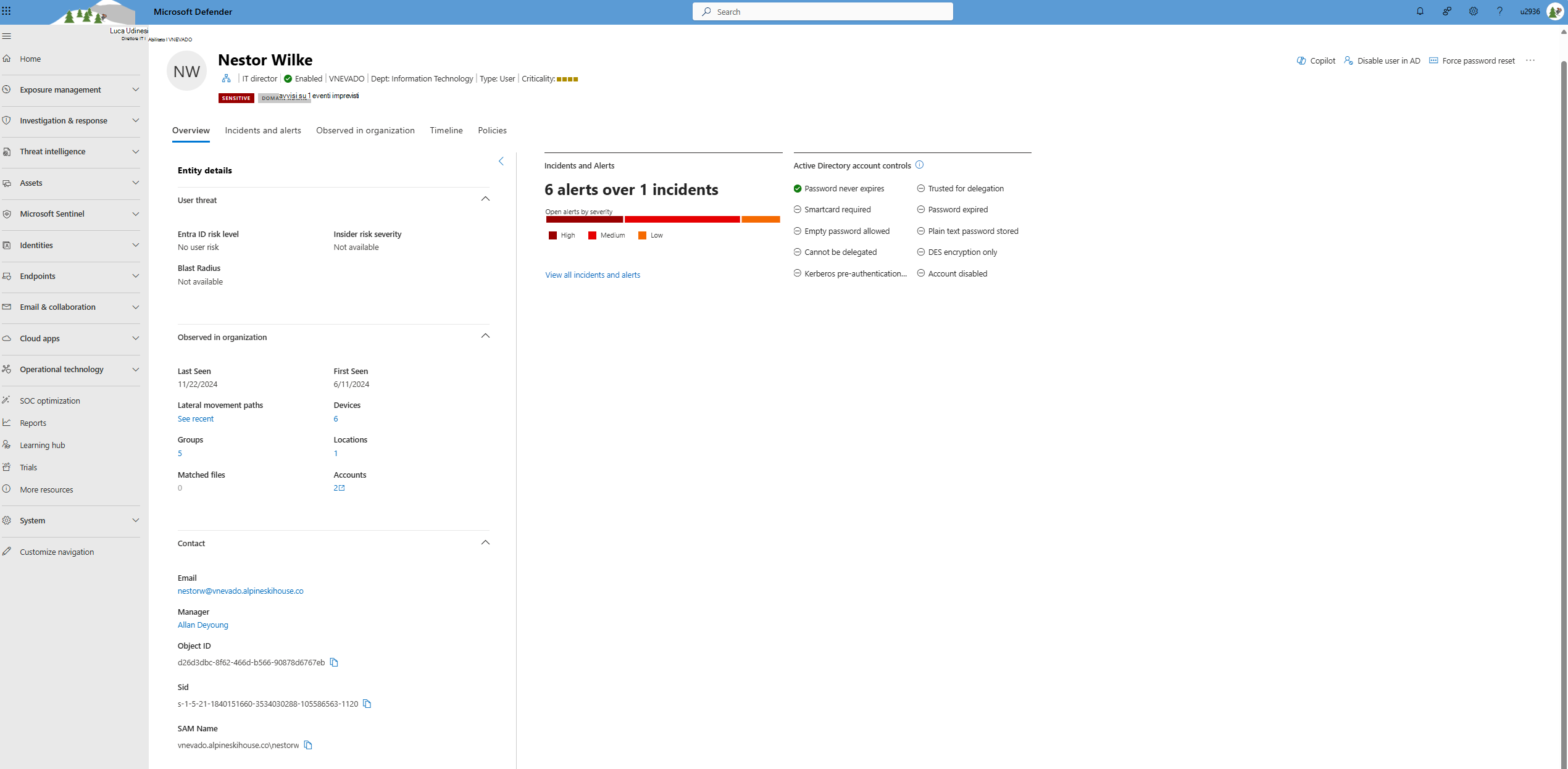

Panoramica

Dettagli entità

Il pannello dei dettagli dell'entità sul lato sinistro della pagina fornisce informazioni sull'utente, ad esempio il livello di rischio di identità Microsoft Entra, il livello di gravità del rischio Insider (anteprima), il numero di dispositivi a cui l'utente ha eseguito l'accesso, quando l'utente è stato visto per la prima volta e l'ultima volta, gli account dell'utente, i gruppi a cui appartiene l'utente, le informazioni di contatto, e altro ancora. Vengono visualizzati altri dettagli a seconda delle funzionalità di integrazione abilitate.

Nota

Il punteggio di priorità dell'indagine è stato deprecato il 3 dicembre 2025. Di conseguenza, sia la suddivisione punteggio priorità indagine che le schede attività con punteggio sono state rimosse dall'interfaccia utente.

Nota

(Anteprima) Microsoft Defender XDR gli utenti con accesso a Gestione dei rischi Insider Microsoft Purview possono ora visualizzare la gravità del rischio Insider di un utente e ottenere informazioni dettagliate sulle attività sospette di un utente nella pagina utente. Selezionare la gravità del rischio Insider in Dettagli entità per visualizzare le informazioni dettagliate sui rischi sull'utente.

Visualizzazione visiva di eventi imprevisti e avvisi

Questa scheda include tutti gli eventi imprevisti e gli avvisi associati all'entità utente, raggruppati in base alla gravità.

Controlli dell'account active directory

Questa scheda viene visualizzata Microsoft Defender per identità impostazioni di sicurezza che potrebbero richiedere l'attenzione dell'utente. È possibile visualizzare flag importanti sulle impostazioni dell'account dell'utente, ad esempio se l'utente può premere INVIO per ignorare la password e se l'utente ha una password che non scade mai e così via.

Per altre informazioni, vedere Flag di controllo dell'account utente.

Albero dell'organizzazione

Questa sezione illustra la posizione dell'entità utente nella gerarchia organizzativa come indicato da Microsoft Defender per identità.

Tag account

Microsoft Defender per identità estrae i tag da Active Directory per offrire un'unica interfaccia per il monitoraggio degli utenti e delle entità di Active Directory. I tag forniscono i dettagli di Active Directory sull'entità e includono:

| Nome | Descrizione |

|---|---|

| New | Indica che l'entità è stata creata meno di 30 giorni fa. |

| Eliminato | Indica che l'entità è stata eliminata definitivamente da Active Directory. |

| Disabled | Indica che l'entità è attualmente disabilitata in Active Directory. L'attributo disabilitato è un flag di Active Directory disponibile per account utente, account computer e altri oggetti per indicare che l'oggetto non è attualmente in uso. Quando un oggetto è disabilitato, non può essere usato per accedere o eseguire azioni nel dominio. |

| Enabled | Indica che l'entità è attualmente abilitata in Active Directory, che indica che l'entità è attualmente in uso e può essere usata per accedere o eseguire azioni nel dominio. |

| Scaduto | Indica che l'entità è scaduta in Active Directory. Quando un account utente è scaduto, l'utente non è più in grado di accedere al dominio o accedere alle risorse di rete. L'account scaduto viene essenzialmente considerato come disabilitato, ma con una data di scadenza esplicita impostata. Possono essere interessati anche i servizi o le applicazioni a cui l'utente è stato autorizzato ad accedere, a seconda di come sono configurati. |

| Honeytoken | Indica che l'entità è contrassegnata manualmente come honeytoken. |

| Bloccato | Indica che l'entità ha fornito la password errata troppe volte ed è ora bloccata. |

| Parziale | Indica che l'utente, il dispositivo o il gruppo non è sincronizzato con il dominio e viene risolto parzialmente tramite un catalogo globale. In questo caso, alcuni attributi non sono disponibili. |

| Irrisolti | Indica che il dispositivo non si risolve in un'identità valida nella foresta di Active Directory. Non sono disponibili informazioni sulla directory. |

| Sensibili | Indica che l'entità è considerata sensibile. |

Per altre informazioni, vedere Tag di entità defender per identità in Microsoft Defender XDR.

Nota

La sezione dell'albero dell'organizzazione e i tag dell'account sono disponibili quando è disponibile una licenza Microsoft Defender per identità.

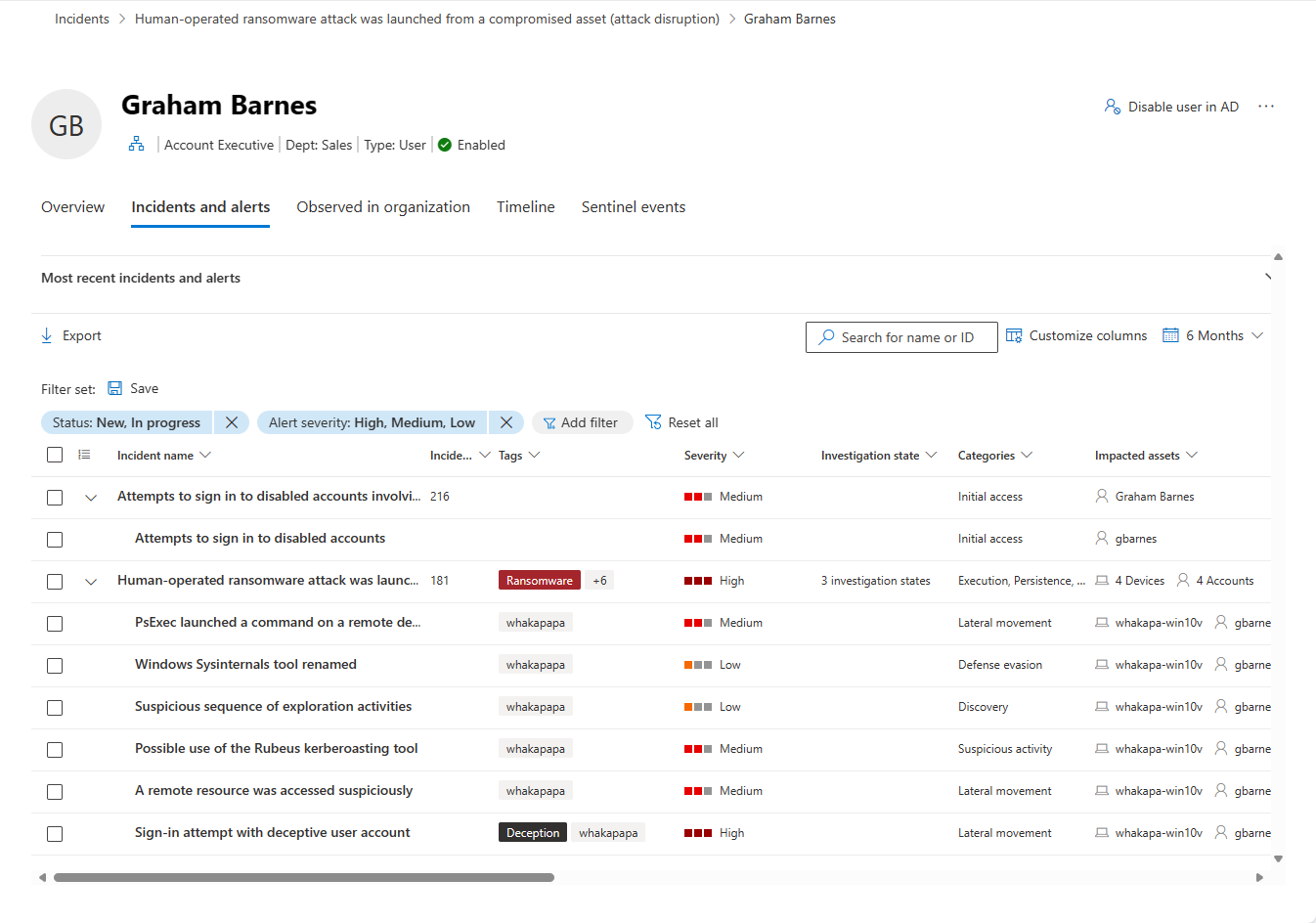

Eventi imprevisti e avvisi

È possibile visualizzare tutti gli eventi imprevisti attivi e gli avvisi che coinvolgono l'utente degli ultimi sei mesi in questa scheda. Tutte le informazioni provenienti dalle code degli eventi imprevisti e degli avvisi principali sono visualizzate qui. Questo elenco è una versione filtrata della coda degli eventi imprevisti e mostra una breve descrizione dell'evento imprevisto o dell'avviso, la relativa gravità (alta, media, bassa, informativa), lo stato nella coda (nuovo, in corso, risolto), la classificazione (non impostata, avviso falso, avviso vero), lo stato di indagine, la categoria, l'utente assegnato per risolverlo e l'ultima attività osservata.

È possibile personalizzare il numero di elementi visualizzati e le colonne visualizzate per ogni elemento. Il comportamento predefinito consiste nell'elencare 30 elementi per pagina. È anche possibile filtrare gli avvisi in base a gravità, stato o qualsiasi altra colonna nella visualizzazione.

La colonna delle entità interessate si riferisce a tutte le entità utente e dispositivo a cui si fa riferimento nell'evento imprevisto o nell'avviso.

Quando si seleziona un evento imprevisto o un avviso, viene visualizzato un riquadro a comparsa. Da questo pannello è possibile gestire l'evento imprevisto o l'avviso e visualizzare altri dettagli, ad esempio il numero di evento imprevisto/avviso e i dispositivi correlati. È possibile selezionare più avvisi alla volta.

Per visualizzare una visualizzazione a pagina intera di un evento imprevisto o di un avviso, selezionarne il titolo.

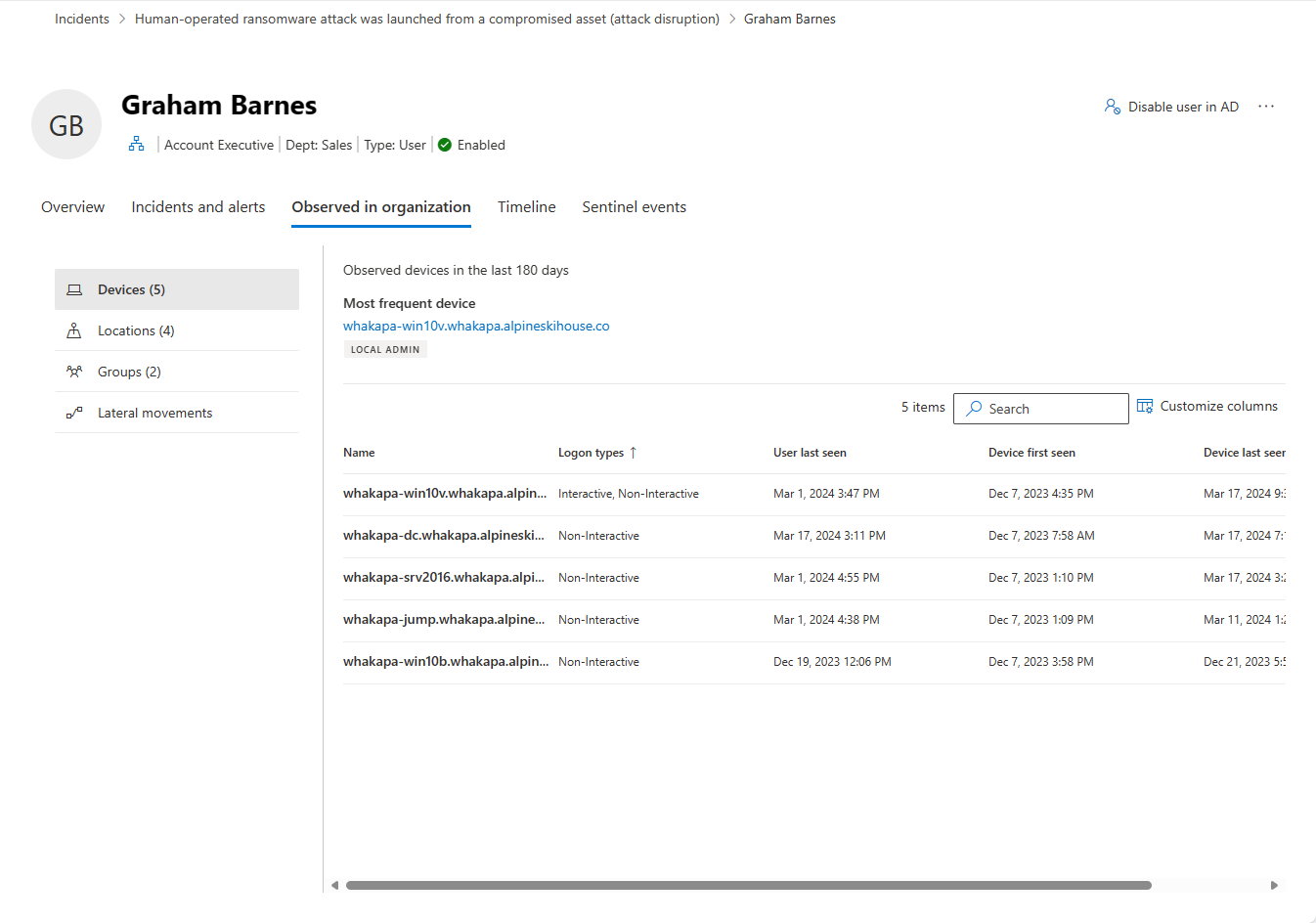

Osservata nell'organizzazione

Dispositivi: questa sezione mostra tutti i dispositivi a cui l'entità utente ha eseguito l'accesso nei 180 giorni precedenti, indicando il più e meno usato.

Località: questa sezione mostra tutte le posizioni osservate per l'entità utente negli ultimi 30 giorni.

Gruppi: questa sezione mostra tutti i gruppi locali osservati per l'entità utente, come segnalato da Microsoft Defender per identità.

Percorsi di spostamento laterale: questa sezione mostra tutti i percorsi di spostamento laterale profilati dall'ambiente locale, come rilevato da Defender per identità.

Nota

I gruppi e i percorsi di spostamento laterale sono disponibili quando è disponibile una licenza di Microsoft Defender per identità.

Selezionando la scheda Movimenti laterali è possibile visualizzare una mappa completamente dinamica e selezionabile in cui è possibile visualizzare i percorsi di spostamento laterale da e verso un utente. Un utente malintenzionato può usare le informazioni sul percorso per infiltrarsi nella rete.

La mappa fornisce un elenco di altri dispositivi o utenti che un utente malintenzionato può sfruttare per compromettere un account sensibile. Se l'utente dispone di un account sensibile, è possibile visualizzare il numero di risorse e account connessi direttamente.

Il report percorso di spostamento laterale, che può essere visualizzato per data, è sempre disponibile per fornire informazioni sui potenziali percorsi di spostamento laterale individuati e può essere personalizzato in base all'ora. Selezionare una data diversa usando Visualizza una data diversa per visualizzare i percorsi di spostamento laterale precedenti trovati per un'entità. Il grafico viene visualizzato solo se è stato trovato un potenziale percorso di spostamento laterale per un'entità negli ultimi due giorni.

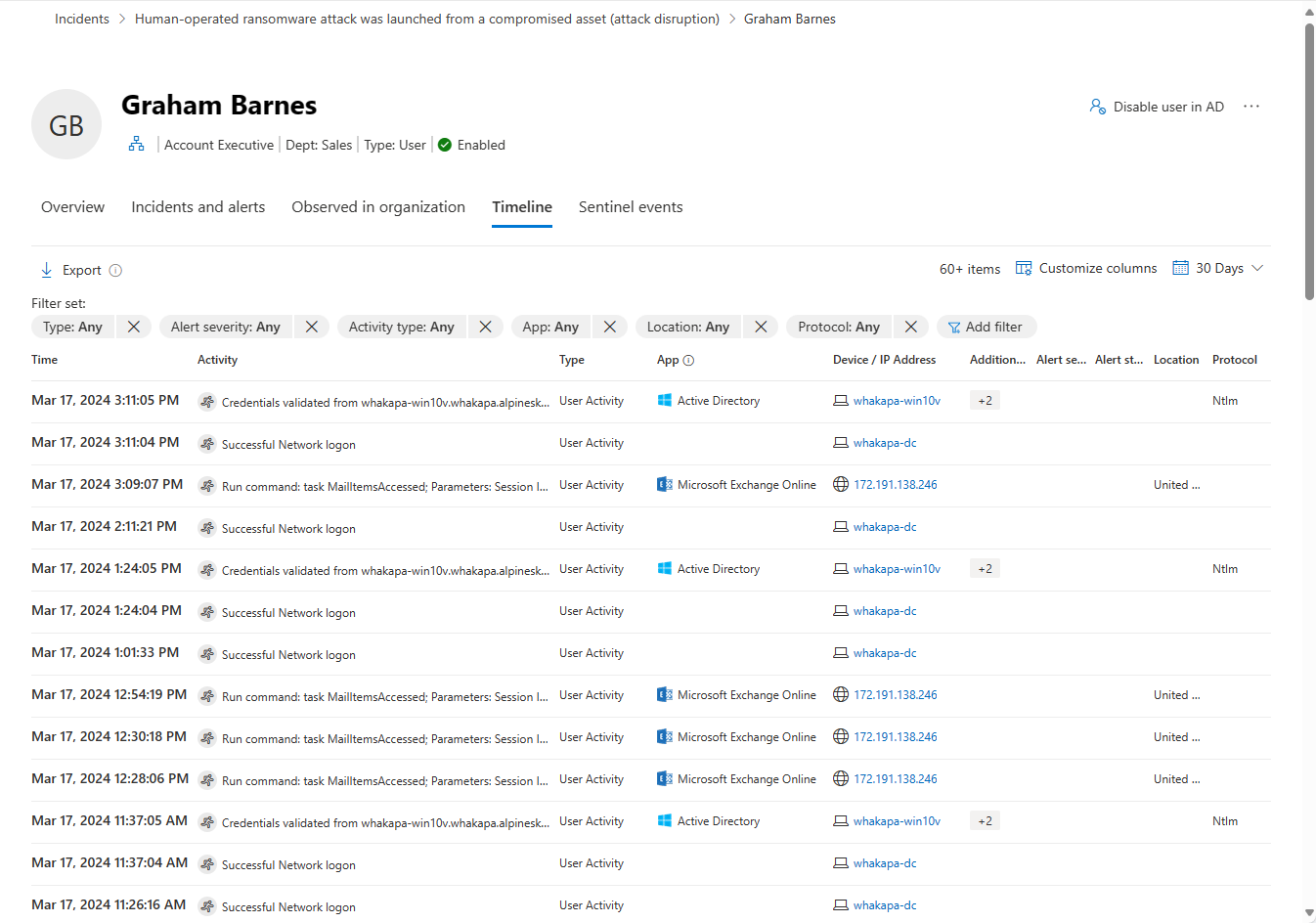

Sequenza temporale

La sequenza temporale visualizza le attività utente e gli avvisi osservati dall'identità di un utente negli ultimi 180 giorni. Unifica le voci di identità dell'utente tra carichi di lavoro Microsoft Defender per identità, Microsoft Defender for Cloud Apps e Microsoft Defender per endpoint. Usando la sequenza temporale, è possibile concentrarsi sulle attività eseguite o eseguite da un utente in intervalli di tempo specifici.

Per consentire agli utenti della piattaforma SOC unificata di visualizzare avvisi da Microsoft Sentinel basati su origini dati diverse da quelle del paragrafo precedente, possono trovare questi avvisi e altre informazioni nella scheda eventi Sentinel, descritta di seguito.

Selezione intervallo di tempo personalizzato: È possibile scegliere un intervallo di tempo per concentrare l'indagine sulle ultime 24 ore, gli ultimi 3 giorni e così via. In alternativa, è possibile scegliere un intervallo di tempo specifico facendo clic su Intervallo personalizzato. I dati filtrati precedenti a 30 giorni vengono visualizzati a intervalli di sette giorni.

Ad esempio:Filtri sequenza temporale: Per migliorare l'esperienza di analisi, è possibile usare i filtri della sequenza temporale: tipo (avvisi e/o attività correlate dell'utente), gravità degli avvisi, tipo di attività, app, posizione, protocollo. Ogni filtro dipende dagli altri e le opzioni in ogni filtro (a discesa) contengono solo i dati rilevanti per l'utente specifico.

Pulsante Esporta: È possibile esportare la sequenza temporale in un file CSV. L'esportazione è limitata ai primi 5000 record e contiene i dati visualizzati nell'interfaccia utente (stessi filtri e colonne).

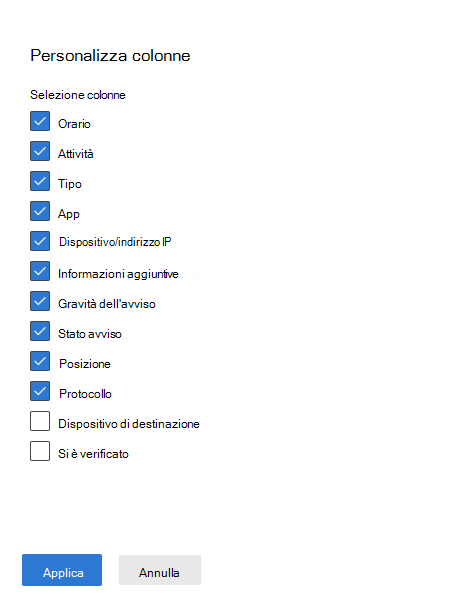

Colonne personalizzate: È possibile scegliere le colonne da esporre nella sequenza temporale selezionando il pulsante Personalizza colonne . Ad esempio:

Quali tipi di dati sono disponibili?

Nella sequenza temporale sono disponibili i tipi di dati seguenti:

- Avvisi interessati da un utente

- Attività di Active Directory e Microsoft Entra

- Eventi delle app cloud

- Eventi di accesso del dispositivo

- Modifiche ai servizi directory

Quali informazioni vengono visualizzate?

Nella sequenza temporale vengono visualizzate le informazioni seguenti:

- Data e ora dell'attività

- Descrizione attività/avviso

- Applicazione che ha eseguito l'attività

- Dispositivo di origine/indirizzo IP

- Tecniche mitre ATT&CK

- Gravità e stato dell'avviso

- Paese/area geografica in cui l'indirizzo IP del client è geolocalato

- Protocollo usato durante la comunicazione

- Dispositivo di destinazione (facoltativo, visualizzabile personalizzando le colonne)

- Numero di volte in cui si è verificata l'attività (facoltativa, visualizzabile personalizzando le colonne)

Ad esempio:

Nota

Microsoft Defender XDR possibile visualizzare informazioni su data e ora usando il fuso orario locale o l'ora UTC. Il fuso orario selezionato verrà applicato a tutte le informazioni relative alla data e all'ora visualizzate nella sequenza temporale Identità.

Per impostare il fuso orario per queste funzionalità, passare a Impostazioni> Fusoorariocentro> sicurezza.

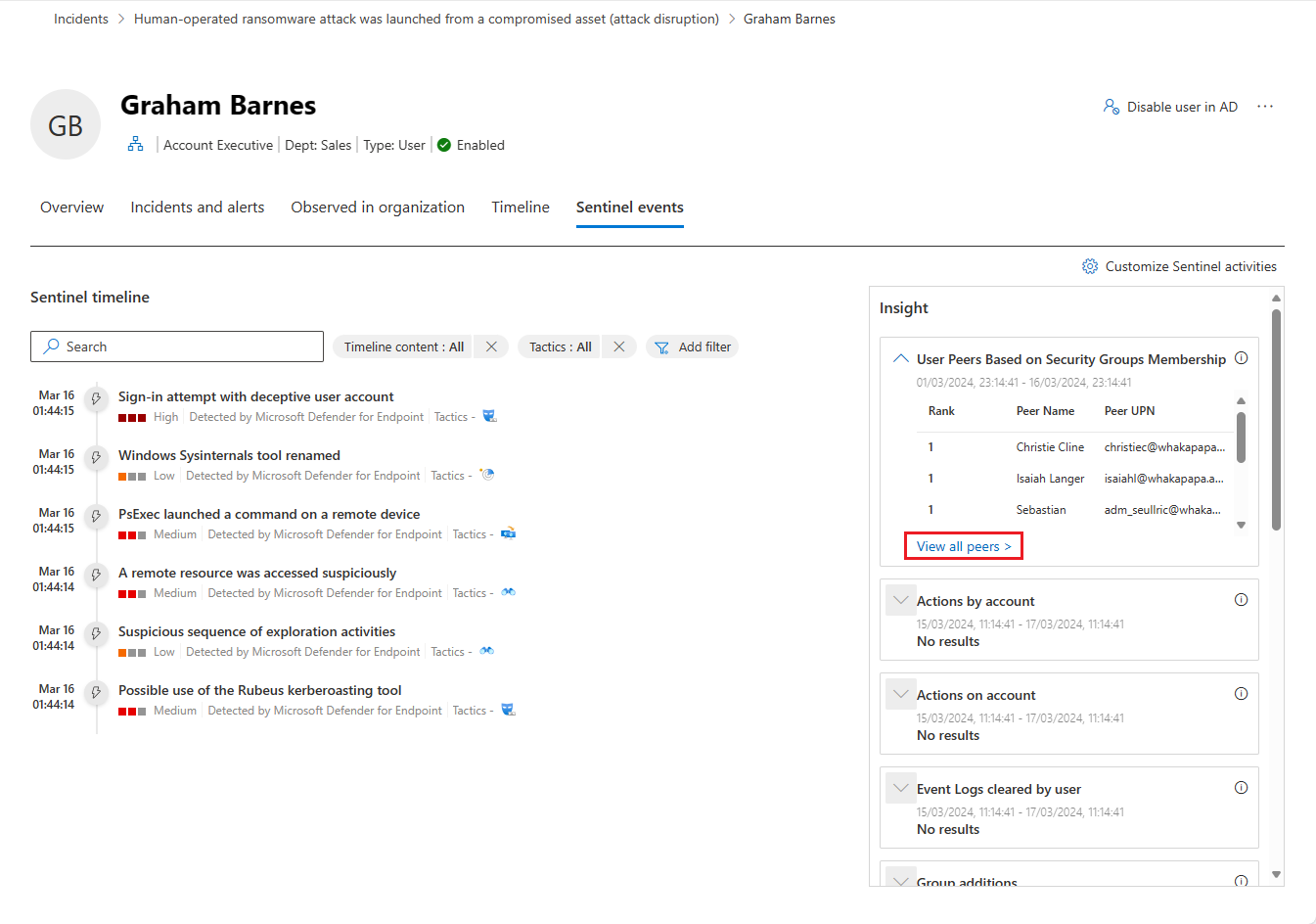

eventi Sentinel

Se l'organizzazione ha eseguito l'onboarding Microsoft Sentinel nel portale di Defender, questa scheda aggiuntiva si trova nella pagina dell'entità utente. Questa scheda importa la pagina Entità account da Microsoft Sentinel.

sequenza temporale Sentinel

Questa sequenza temporale mostra gli avvisi associati all'entità utente. Questi avvisi includono quelli visualizzati nella scheda Eventi imprevisti e avvisi e quelli creati da Microsoft Sentinel da origini dati non Microsoft di terze parti.

Questa sequenza temporale mostra anche le ricerche con segnalibro provenienti da altre indagini che fanno riferimento a questa entità utente, gli eventi di attività utente da origini dati esterne e comportamenti insoliti rilevati dalle regole di anomalia di Microsoft Sentinel.

Insights

Le informazioni dettagliate sulle entità sono query definite dai ricercatori di sicurezza Microsoft che consentono di analizzare in modo più efficiente ed efficace. Queste informazioni dettagliate pongono automaticamente domande importanti sull'entità utente, fornendo informazioni di sicurezza preziose sotto forma di dati tabulari e grafici. Le informazioni dettagliate includono dati relativi agli accessi, alle aggiunte di gruppo, agli eventi anomali e altro ancora e includono algoritmi di Machine Learning avanzati per rilevare comportamenti anomali.

Di seguito sono riportate alcune delle informazioni dettagliate visualizzate:

- Peer utente basati sull'appartenenza a gruppi di sicurezza.

- Azioni per account.

- Azioni per conto.

- Log eventi cancellati dall'utente.

- Addizioni di gruppo.

- Numero anomalo di operazioni di ufficio elevato.

- Accesso alle risorse.

- Numero di risultati di accesso di Azure anomalamente elevato.

- Informazioni dettagliate UEBA.

- Autorizzazioni di accesso utente alle sottoscrizioni di Azure.

- Indicatori di minaccia correlati all'utente.

- Informazioni dettagliate watchlist (anteprima).

- Attività di accesso a Windows.

Le informazioni dettagliate si basano sulle origini dati seguenti:

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Heartbeat (agente di Monitoraggio di Azure)

- CommonSecurityLog (Microsoft Sentinel)

Per esplorare ulteriormente una delle informazioni dettagliate in questo pannello, selezionare il collegamento che accompagna le informazioni dettagliate. Il collegamento consente di passare alla pagina Ricerca avanzata , in cui viene visualizzata la query sottostante le informazioni dettagliate, insieme ai relativi risultati non elaborati. È possibile modificare la query o eseguire il drill-down dei risultati per espandere l'indagine o semplicemente soddisfare la curiosità.

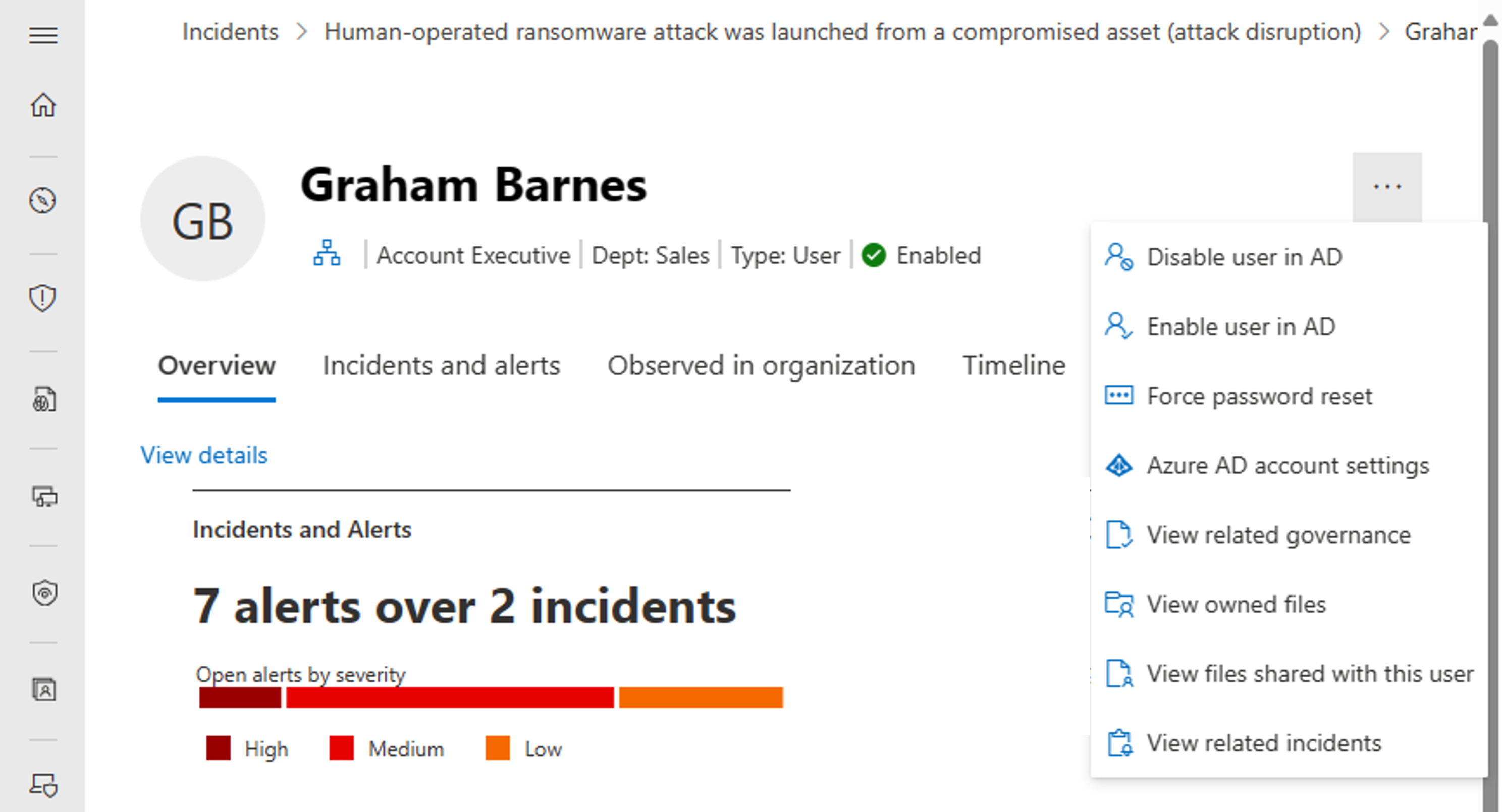

Azioni correttive

Nella pagina Panoramica è possibile eseguire queste azioni aggiuntive:

- Abilitare, disabilitare o sospendere l'utente in Microsoft Entra ID

- Chiedere all'utente di eseguire determinate azioni, ad esempio richiedere all'utente di eseguire di nuovo l'accesso o forzare la reimpostazione della password

- Visualizzare Microsoft Entra impostazioni dell'account, la governance correlata, i file di proprietà dell'utente o i file condivisi dell'utente

Per altre informazioni, vedere Azioni di correzione in Microsoft Defender per identità.

Passaggi successivi

Se necessario per gli eventi imprevisti in-process, continuare l'indagine.

Vedere anche

- Panoramica sugli incidenti

- Assegnare priorità agli incidenti

- Gestire gli incidenti

- panoramica Microsoft Defender XDR

- Attivare Microsoft Defender XDR

- Pagina dell'entità dispositivo in Microsoft Defender

- Pagina dell'entità indirizzo IP in Microsoft Defender

- integrazione Microsoft Defender XDR con Microsoft Sentinel

- Connettere Microsoft Sentinel a Microsoft Defender XDR

Consiglio

Per saperne di più, Visitare la community di Microsoft Security nella Tech Community: Tech Community di Microsoft Defender XDR.