Comprendere la copertura di sicurezza da parte del framework MITRE ATT&CK®

MITRE ATT&CK è una knowledge base accessibile pubblicamente di tattiche e tecniche comunemente usate dagli utenti malintenzionati, con contenuti creati e gestiti in base a osservazioni della realtà. Molte organizzazioni usano la knowledge base MITRE ATT&CK per sviluppare specifici modelli e metodologie di minaccia usati per verificare lo stato di sicurezza negli ambienti.

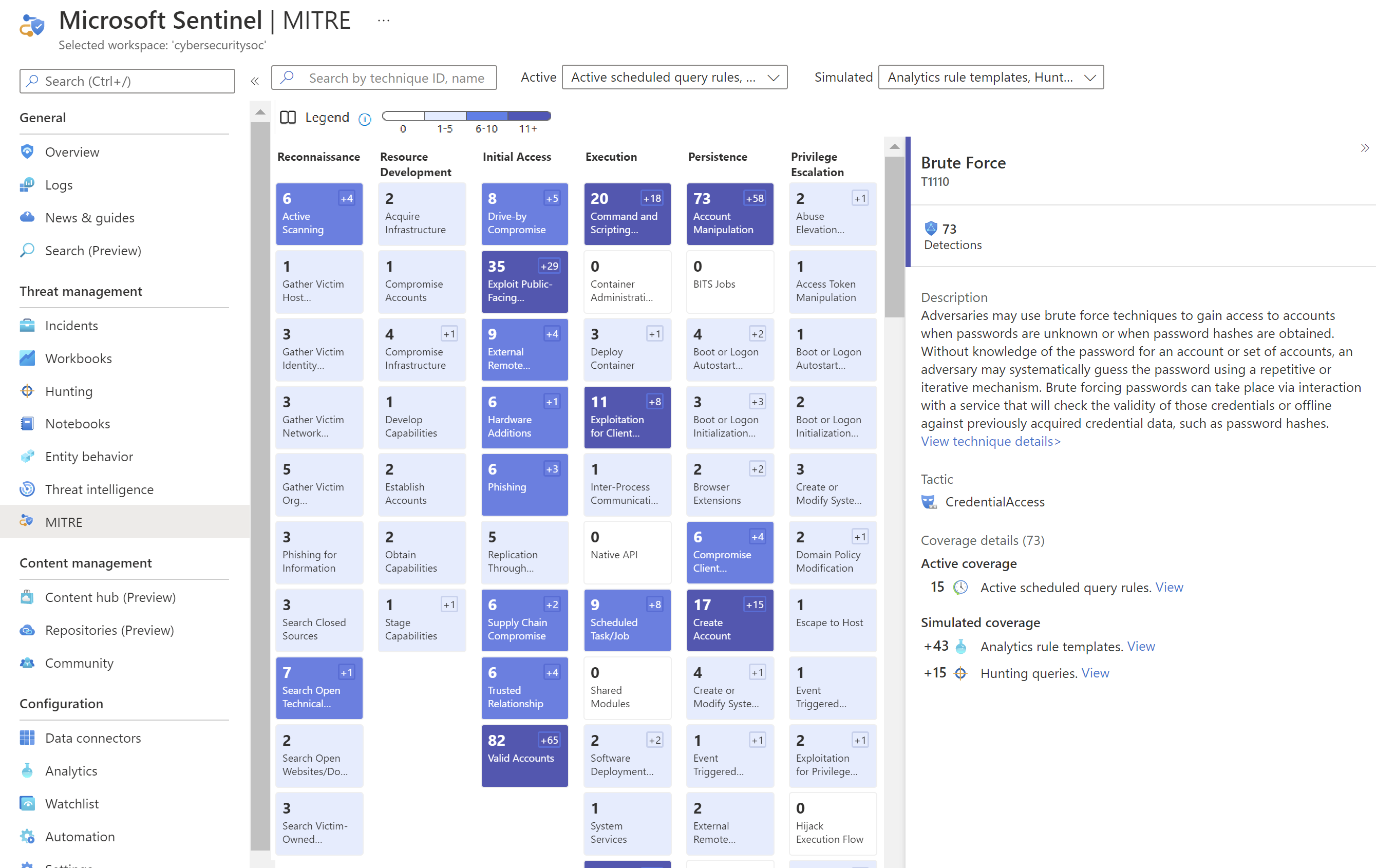

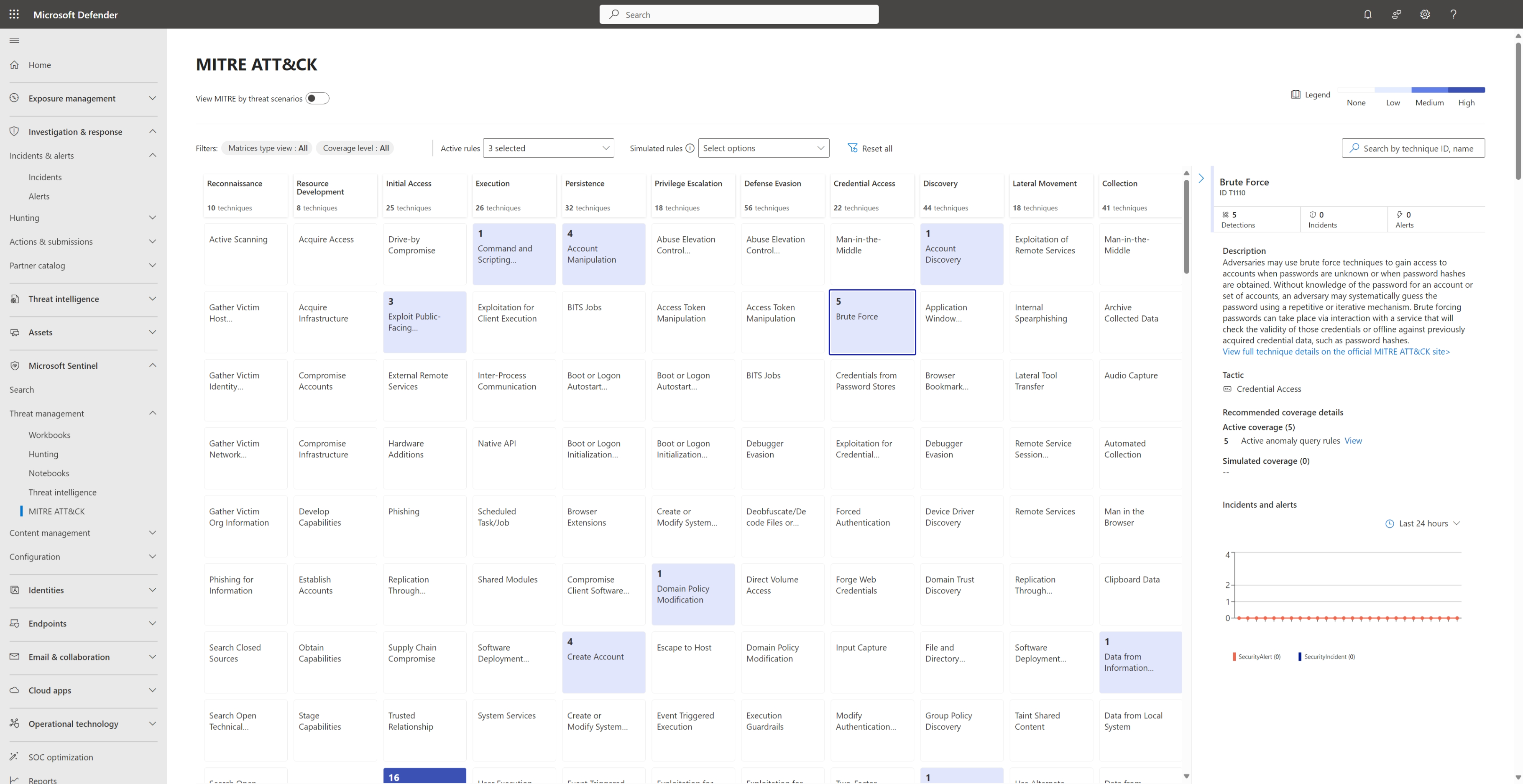

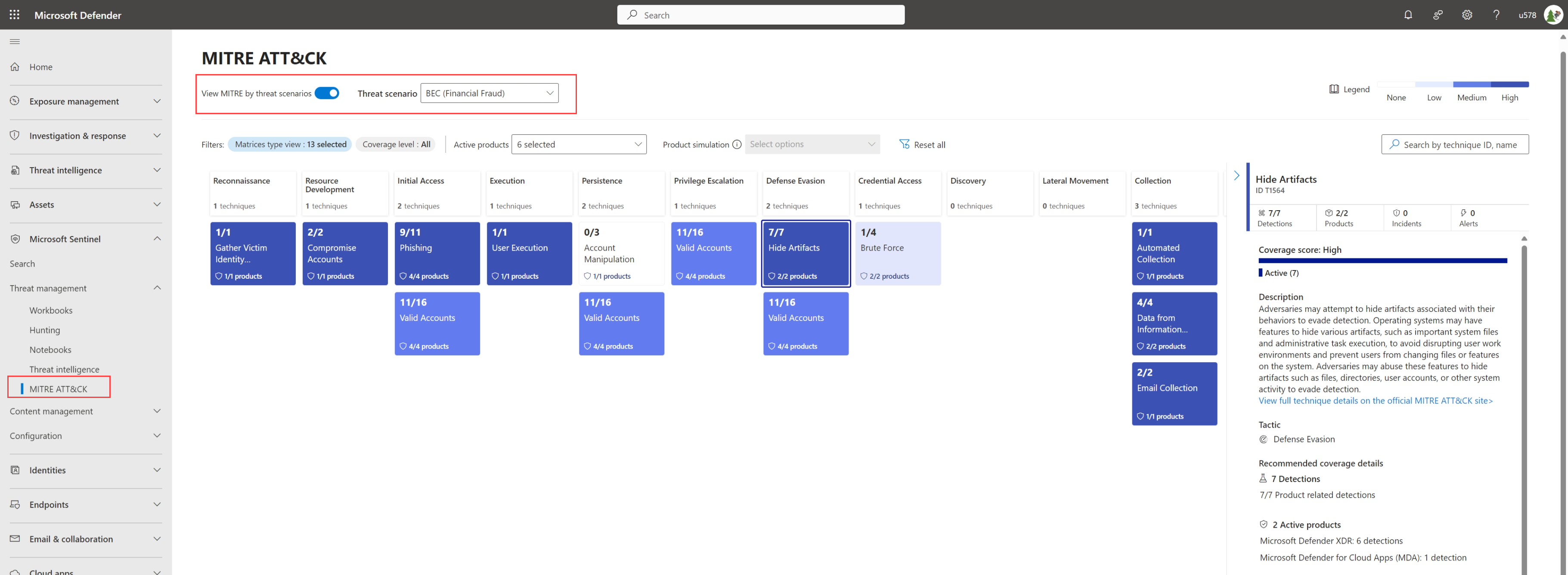

Microsoft Sentinel analizza i dati inseriti, non solo per rilevare le minacce e facilitare l'analisi, ma anche per visualizzare la natura e la copertura dello stato di sicurezza dell'organizzazione.

Questo articolo descrive come usare la pagina MITRE in Microsoft Sentinel per visualizzare le regole di analisi (rilevamenti) già attive nell'area di lavoro e i rilevamenti disponibili per la configurazione, per comprendere la copertura della sicurezza dell'organizzazione, in base alle tattiche e alle tecniche del framework MITRE ATT&CK®.

Importante

La pagina MITRE in Microsoft Sentinel è attualmente disponibile in ANTEPRIMA. Le condizioni supplementari per l'anteprima di Azure includono le condizioni legali applicabili alle funzionalità di Azure in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Prerequisiti

Prima di poter visualizzare la copertura MITRE per l'organizzazione in Microsoft Sentinel, assicurarsi di avere i prerequisiti seguenti:

- Istanza attiva di Microsoft Sentinel.

- Autorizzazioni necessarie per visualizzare il contenuto in Microsoft Sentinel. Per altre informazioni, vedere Ruoli e autorizzazioni in Microsoft Sentinel.

- Connettori dati configurati per inserire dati di sicurezza pertinenti in Microsoft Sentinel. Per altre informazioni, vedere Connettori dati di Microsoft Sentinel.

- Regole di query pianificate attive e regole NRT (Near Real Time) configurate in Microsoft Sentinel. Per altre informazioni, vedere Rilevamento delle minacce in Microsoft Sentinel.

- Familiarità con il framework MITRE ATT&CK e le sue tattiche e tecniche.

Versione del framework MITRE ATT&CK

Microsoft Sentinel è attualmente allineato al framework MITRE ATT&CK versione 13.

Visualizzare la copertura corrente di MITRE

Per impostazione predefinita, nella matrice di copertura sono indicate sia le regole di query pianificate attualmente attive che quelle NRT (Near Real Time).

Eseguire una delle operazioni seguenti, a seconda del portale in uso:

Nella portale di Azure, in Gestione delle minacce selezionare MITRE ATT&CK (anteprima).

Utilizzare uno dei metodi seguenti:

Usare la legenda per comprendere il numero di rilevamenti attualmente attivi nell'area di lavoro per una tecnica specifica.

Usare la barra di ricerca per cercare una tecnica specifica nella matrice, usando il nome o l'ID della tecnica, per visualizzare lo stato di sicurezza dell'organizzazione per la tecnica selezionata.

Selezionare una tecnica specifica nella matrice per visualizzare altri dettagli nel riquadro dei dettagli. Usare i collegamenti disponibili per passare a una delle posizioni seguenti:

Nell'area Descrizione selezionare Visualizza dettagli completi sulla tecnica ... per altre informazioni sulla tecnica selezionata nella knowledge base del framework MITRE ATT&CK.

Scorrere verso il basso nel riquadro e selezionare i collegamenti a uno qualsiasi degli elementi attivi per passare all'area pertinente in Microsoft Sentinel.

Ad esempio, selezionare Hunting queries per passare alla pagina Hunting. Viene visualizzato un elenco filtrato delle query di ricerca associate alla tecnica selezionata e disponibili per la configurazione nell'area di lavoro.

Nel portale di Defender il riquadro dei dettagli mostra anche i dettagli di copertura consigliati, inclusi il rapporto tra rilevamenti attivi e servizi di sicurezza (prodotti) da tutti i rilevamenti e i servizi consigliati per la tecnica selezionata.

Simulare la copertura possibile con i rilevamenti disponibili

Nella matrice di copertura MITRE, la copertura simulata si riferisce ai rilevamenti disponibili, ma non attualmente configurati nell'area di lavoro di Microsoft Sentinel. Visualizzare la copertura simulata per comprendere lo stato di sicurezza possibile dell'organizzazione, qualora si intenda configurare tutti i rilevamenti disponibili.

In Microsoft Sentinel, in Gestione delle minacce, selezionare MITRE ATTA&CK (anteprima) e quindi selezionare elementi nel menu Regole simulate per simulare lo stato di sicurezza possibile dell'organizzazione.

Da qui, usare gli elementi della pagina come altrimenti si farebbe per visualizzare la copertura simulata per una tecnica specifica.

Usare il framework MITRE ATT&CK nelle regole di analisi e negli eventi imprevisti

Avendo una regola pianificata con le tecniche MITRE applicate, regolarmente in esecuzione nell'area di lavoro di Microsoft Sentinel, è possibile ottimizzare lo stato di sicurezza mostrato per l'organizzazione nella matrice di copertura di MITRE.

Regole di analisi:

- Per la configurazione di regole di analisi, selezionare specifiche tecniche MITRE da applicare.

- Per la ricerca di regole di analisi, filtrare le regole visualizzate dalla tecnica per trovare più rapidamente quelle necessarie.

Per altre informazioni, vedere Rilevare le minacce predefinite e Creare regole di analisi personalizzate per rilevare le minacce.

Eventi imprevisti:

Quando vengono creati eventi imprevisti per gli avvisi generati dalle regole con le tecniche MITRE configurate, le tecniche vengono aggiunte anche agli eventi imprevisti.

Per altre informazioni, vedere Analizzare gli incidenti con Microsoft Sentinel. Se Viene eseguito l'onboarding di Microsoft Sentinel nel portale di Defender, analizzare invece gli eventi imprevisti nel portale di Microsoft Defender.

Ricerca di minacce:

- Quando si crea una nuova query di ricerca, selezionare le tattiche e le tecniche specifiche da applicare alla query.

- Per la ricerca di query di ricerca attive, filtrare le query visualizzate in base alle tattiche selezionando un elemento nell'elenco sopra la griglia. Selezionare una query per visualizzare i dettagli delle tattiche e delle tecniche nel riquadro dei dettagli sul lato

- Quando si creano segnalibri, usare il mapping delle tecniche ereditato dalla query di ricerca o creare un mapping personalizzato.

Per altre informazioni, vedere Cercare le minacce con Microsoft Sentinel e Tenere traccia dei dati durante la ricerca con Microsoft Sentinel.

Contenuto correlato

Per altre informazioni, vedi: