Valutazione delle baseline di sicurezza

Si applica a:

- Gestione delle vulnerabilità di Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender per server Piano 2

Nota

Per usare questa funzionalità è necessario Gestione delle vulnerabilità di Microsoft Defender autonomo o se si è già un cliente Microsoft Defender per endpoint Piano 2, il Gestione delle vulnerabilità di Defender componente aggiuntivo.

Invece di eseguire analisi di conformità senza fine, la valutazione delle baseline di sicurezza consente di monitorare continuamente e senza sforzo la conformità delle baseline di sicurezza dell'organizzazione e di identificare le modifiche in tempo reale.

Un profilo di baseline di sicurezza è un profilo personalizzato che è possibile creare per valutare e monitorare gli endpoint nell'organizzazione rispetto ai benchmark di sicurezza del settore. Quando si crea un profilo di baseline di sicurezza, si crea un modello costituito da più impostazioni di configurazione del dispositivo e da un benchmark di base con cui eseguire il confronto.

Le baseline di sicurezza forniscono il supporto per i benchmark CIS (Center for Internet Security) per Windows 10, Windows 11 e Windows Server 2008 R2 e versioni successive, nonché benchmark STIG (Security Technical Implementation Guide) per Windows 10 e Windows Server 2019.

Nota

I benchmark supportano attualmente solo configurazioni Criteri di gruppo Object (GPO) e non Microsoft Configuration Manager (Intune).

Consiglio

Sapevi che puoi provare tutte le funzionalità in Gestione delle vulnerabilità di Microsoft Defender gratuitamente? Scopri come iscriversi per una versione di valutazione gratuita.

Nota

La valutazione della baseline di sicurezza non è supportata quando DFSS (Dynamic Fair Share Scheduling) è abilitato in Windows Server 2012 R2.

Introduzione alla valutazione delle baseline di sicurezza

Passare allavalutazione delle baseline di gestione> delle vulnerabilità nel portale di Microsoft Defender.

Selezionare la scheda Profili nella parte superiore e quindi selezionare il pulsante Crea profilo .

Immettere un nome e una descrizione per il profilo baseline di sicurezza e selezionare Avanti.

Nella pagina Ambito profilo baseline impostare le impostazioni del profilo, ad esempio software, benchmark di base (CIS o STIG) e il livello di conformità e selezionare Avanti.

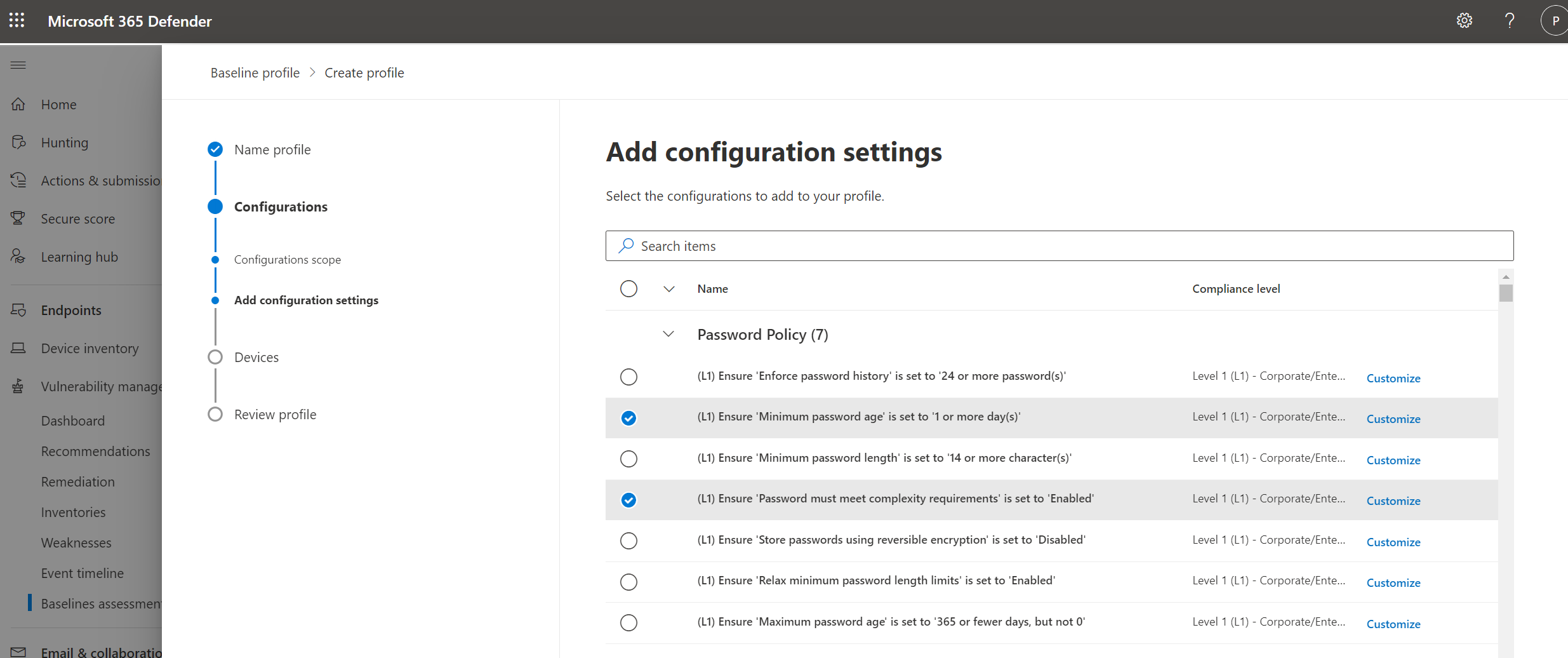

Selezionare le configurazioni da includere nel profilo.

Nota

Alcune configurazioni potrebbero non essere incluse nella valutazione di base a causa del requisito di controllo manuale o le configurazioni non sono supportate. Queste configurazioni sono contrassegnate come che richiedono il controllo manuale nell'elenco e non verranno valutate automaticamente per la conformità.

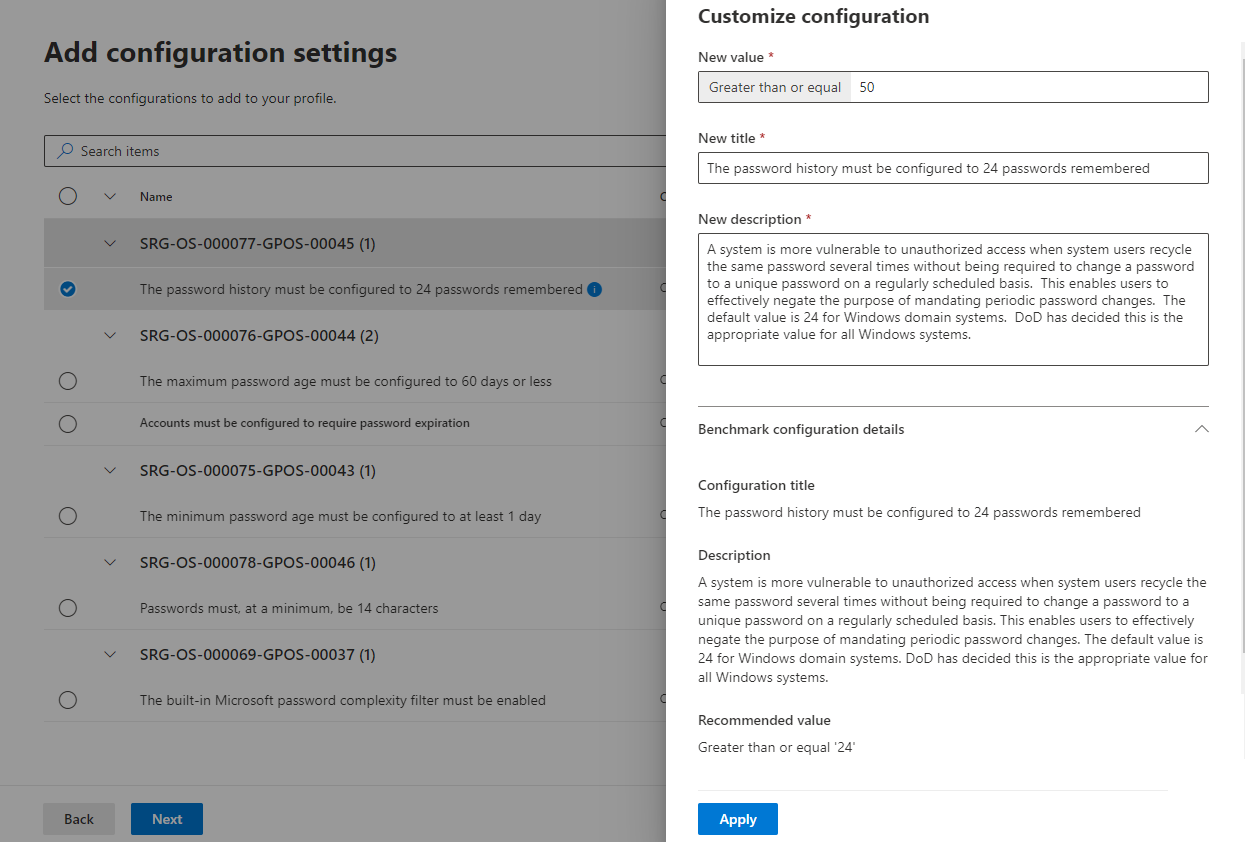

Selezionare Personalizza se si vuole modificare il valore di configurazione della soglia per l'organizzazione.

Selezionare Avanti per scegliere i gruppi di dispositivi e i tag di dispositivo da includere nel profilo di base. Il profilo verrà applicato automaticamente ai dispositivi aggiunti a questi gruppi in futuro.

Selezionare Avanti per esaminare il profilo.

Selezionare Invia per creare il profilo.

Nella pagina finale selezionare Visualizza pagina profilo per visualizzare i risultati della valutazione.

Consiglio

È possibile creare più profili per lo stesso sistema operativo con varie personalizzazioni.

Quando si personalizza una configurazione, accanto verrà visualizzata un'icona per indicare che è stata personalizzata e che non usa più il valore consigliato. Selezionare il pulsante di reimpostazione per ripristinare il valore consigliato.

Icone utili da tenere presenti:

: questa configurazione è stata personalizzata in precedenza. Quando si crea un nuovo profilo se si seleziona Personalizza, verranno visualizzate le varianti disponibili tra cui è possibile scegliere.

: questa configurazione è stata personalizzata in precedenza. Quando si crea un nuovo profilo se si seleziona Personalizza, verranno visualizzate le varianti disponibili tra cui è possibile scegliere.

: questa configurazione è stata personalizzata e non usa il valore predefinito.

: questa configurazione è stata personalizzata e non usa il valore predefinito.

Panoramica della valutazione delle baseline di sicurezza

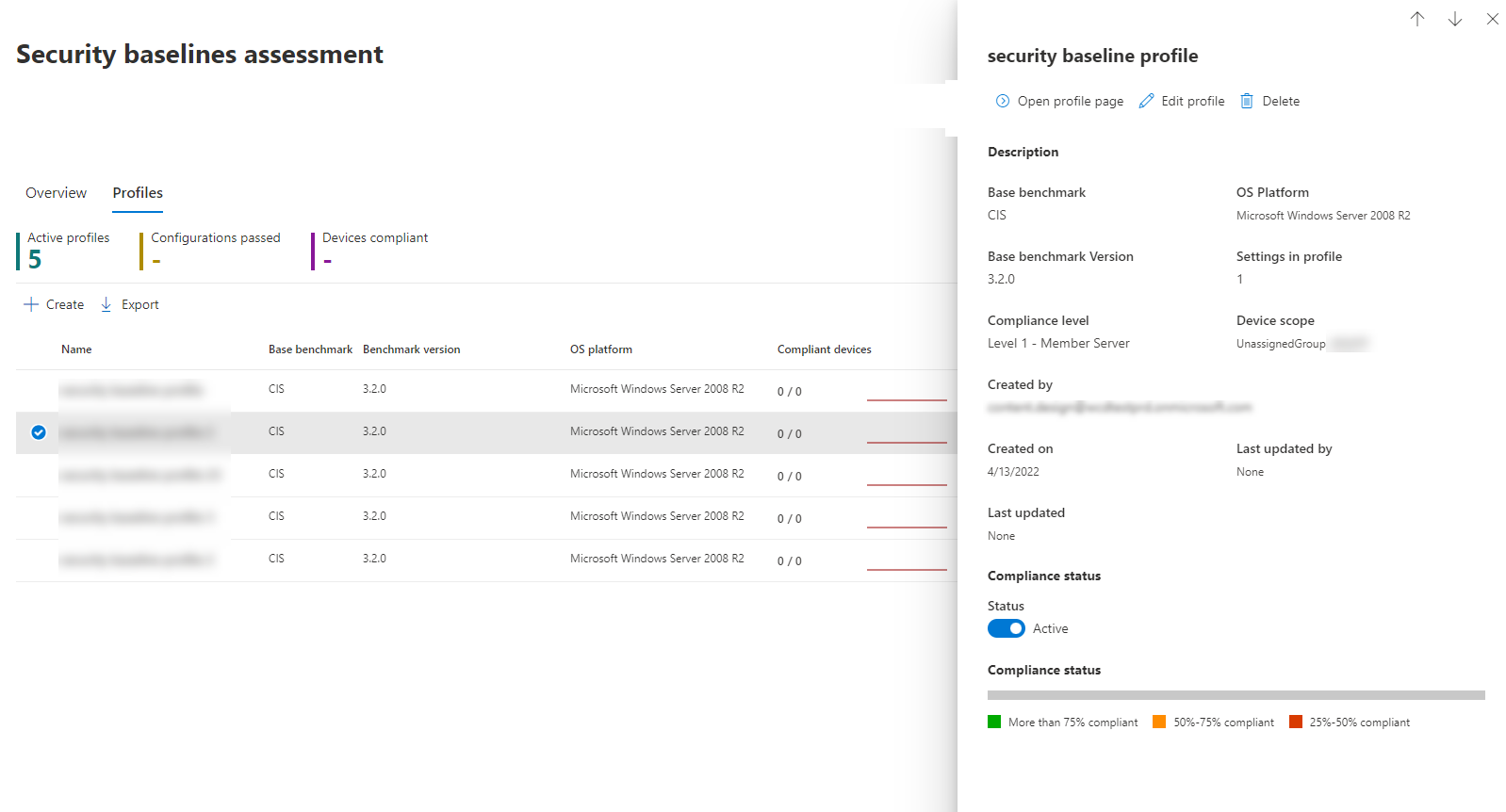

Nella pagina di panoramica della valutazione delle baseline di sicurezza è possibile visualizzare la conformità dei dispositivi, la conformità del profilo, i dispositivi con errori principali e i principali dispositivi non configurati correttamente.

Esaminare i risultati della valutazione del profilo di baseline di sicurezza

Nella pagina Profili selezionare uno dei profili per aprire un riquadro a comparsa con informazioni aggiuntive.

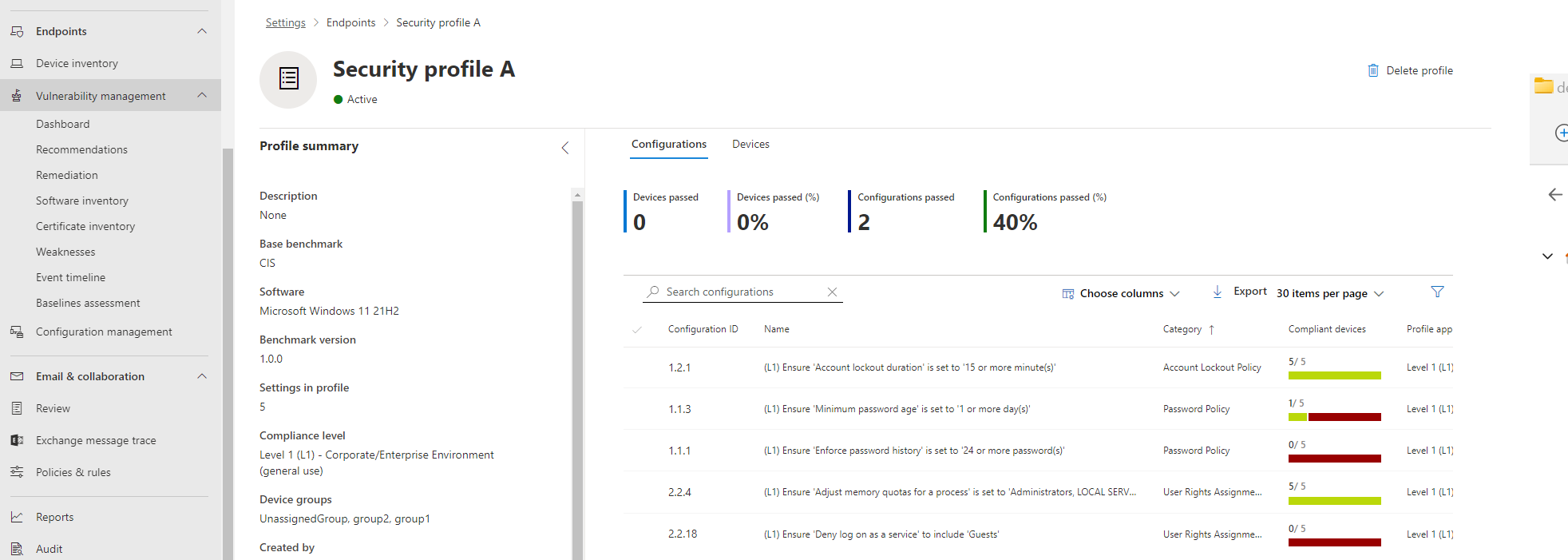

Selezionare Apri pagina profilo. La pagina del profilo contiene due schede Configurazioni e Dispositivi.

Visualizzazione in base alla configurazione

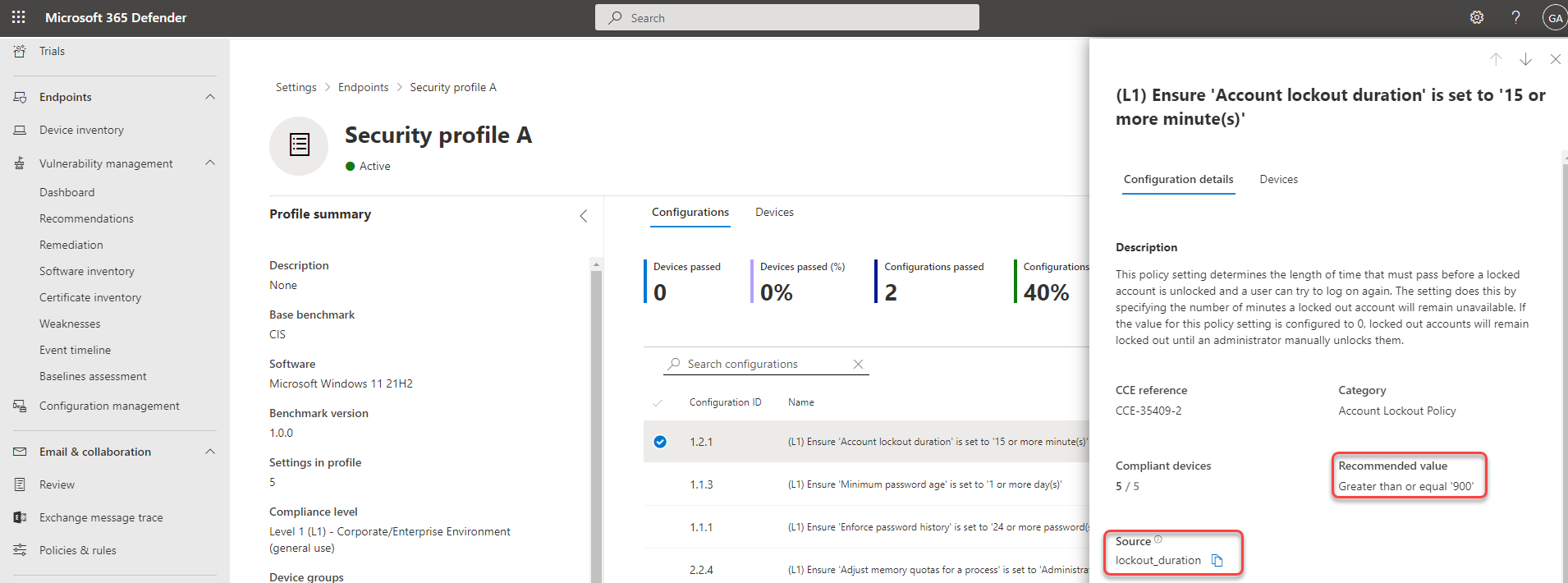

Nella scheda Configurazioni è possibile esaminare l'elenco delle configurazioni e valutarne lo stato di conformità segnalato.

Selezionando una configurazione nell'elenco, verrà visualizzato un riquadro a comparsa con i dettagli per l'impostazione dei criteri, incluso il valore consigliato (l'intervallo di valori previsto per un dispositivo da considerare conforme) e l'origine usata per determinare le impostazioni correnti del dispositivo.

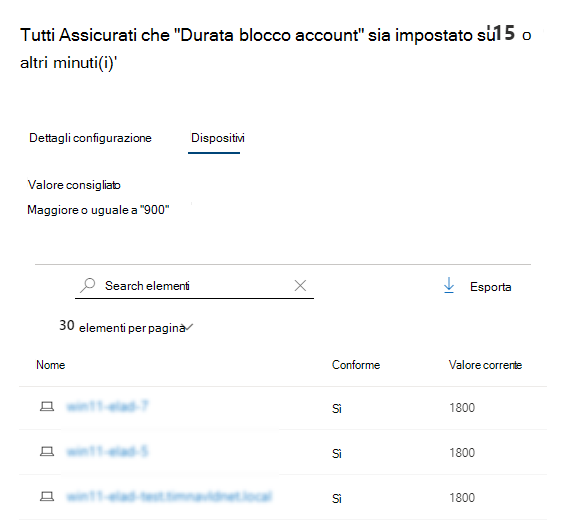

La scheda Dispositivi mostra un elenco di tutti i dispositivi applicabili e il relativo stato di conformità rispetto a questa configurazione specifica. Per ogni dispositivo, è possibile usare il valore corrente rilevato per vedere perché è conforme o non conforme.

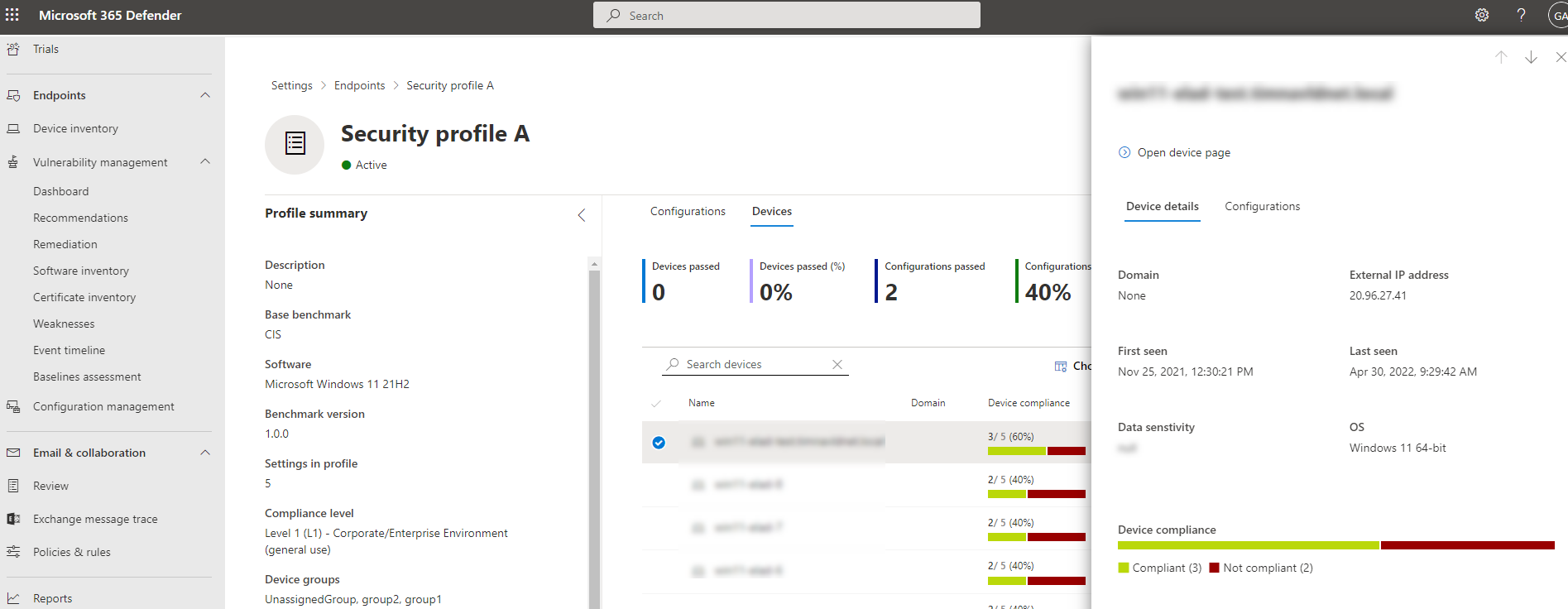

Visualizzazione in base al dispositivo

Nella scheda Dispositivi principale è possibile esaminare l'elenco dei dispositivi e valutarne lo stato di conformità segnalato.

Selezionando un dispositivo nell'elenco, verrà visualizzato un riquadro a comparsa con dettagli aggiuntivi.

Selezionare la scheda Configurazione per visualizzare la conformità di questo dispositivo specifico a tutte le configurazioni del profilo.

Nella parte superiore del pannello laterale del dispositivo selezionare Apri pagina del dispositivo per passare alla pagina del dispositivo nell'inventario del dispositivo. Nella pagina del dispositivo viene visualizzata la scheda Conformità di base che fornisce visibilità granulare sulla conformità del dispositivo.

Selezionando una configurazione nell'elenco, verrà visualizzato un riquadro a comparsa con i dettagli di conformità per l'impostazione dei criteri nel dispositivo.

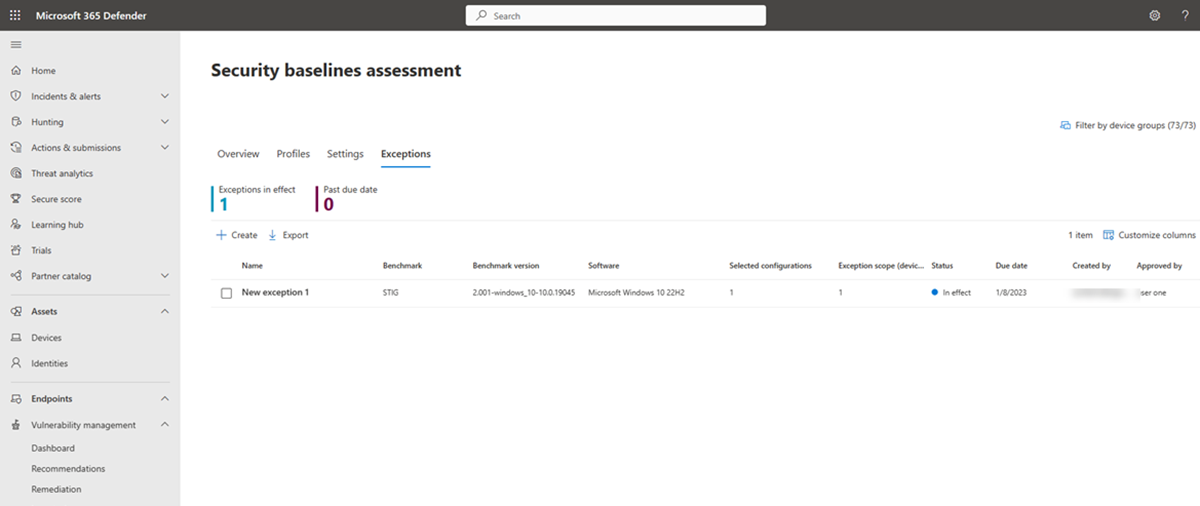

Creare e gestire le eccezioni

È possibile che si verifichino casi in cui non si vuole valutare configurazioni specifiche in determinati dispositivi. Ad esempio, un dispositivo potrebbe essere sotto il controllo di terze parti o potrebbe avere già una mitigazione alternativa. In queste situazioni è possibile aggiungere eccezioni per escludere la valutazione di configurazioni specifiche in un dispositivo.

I dispositivi inclusi nelle eccezioni non verranno valutati per le configurazioni specificate nei profili di base. Ciò significa che non influirà sulle metriche e sul punteggio di un'organizzazione e può aiutare a fornire alle organizzazioni una visione più chiara della loro conformità.

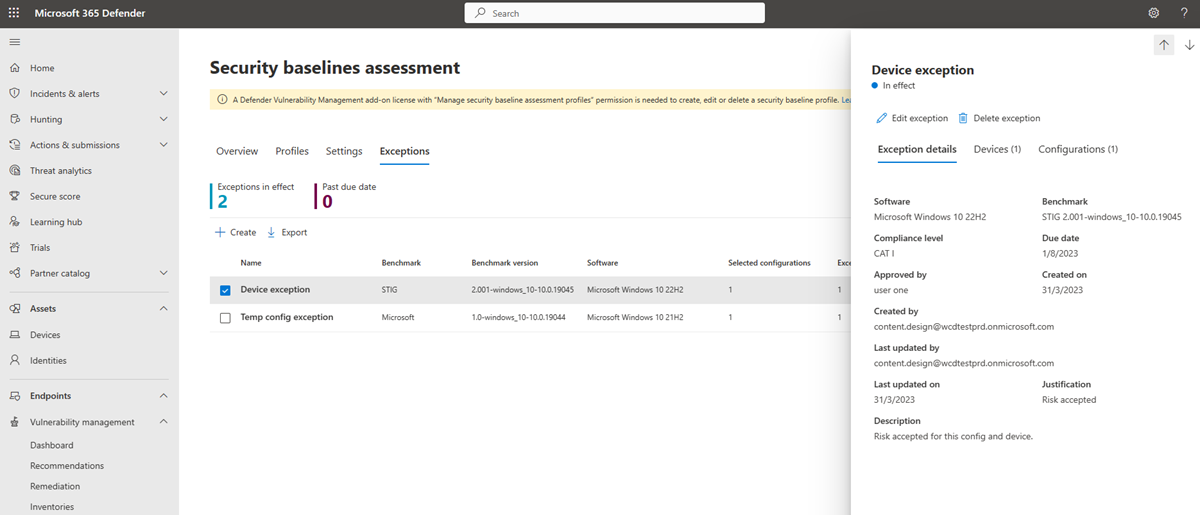

Per visualizzare le eccezioni:

- Passare allavalutazione delle baseline di gestione> delle vulnerabilità nel portale di Microsoft Defender.

- Selezionare la scheda Eccezioni nella parte superiore

Per aggiungere una nuova eccezione:

Nella scheda Eccezioni selezionare il pulsante Crea .

Compilare i dettagli richiesti, inclusi il motivo della giustificazione e la durata.

Seleziona Avanti.

Nella pagina Ambito di configurazione scegliere il software, il benchmark di base e il livello di conformità e selezionare Avanti.

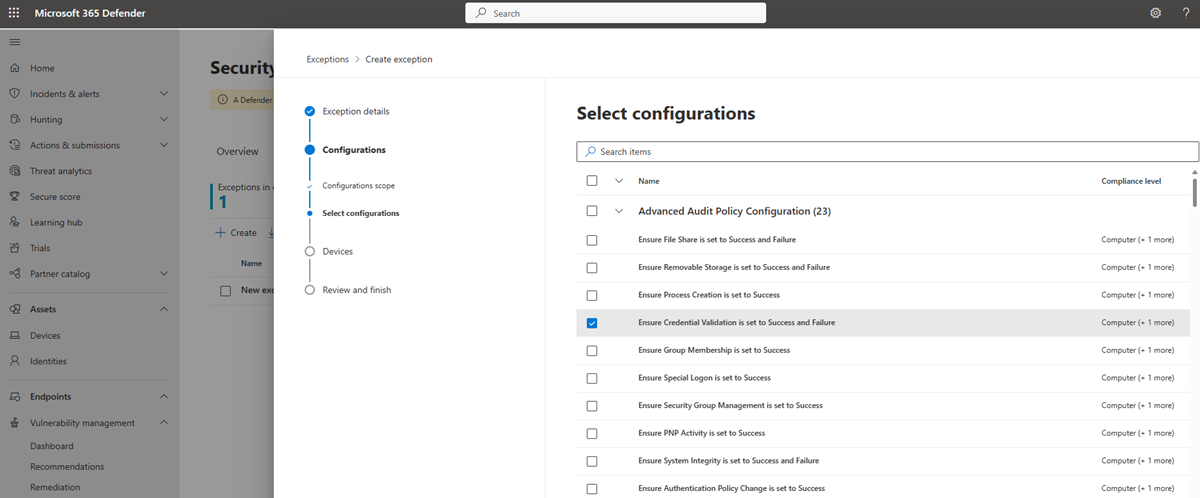

Selezionare le configurazioni da aggiungere all'eccezione.

Selezionare Avanti per scegliere i dispositivi da includere nell'eccezione. L'eccezione verrà applicata automaticamente ai dispositivi.

Selezionare Avanti per esaminare l'eccezione.

Selezionare Invia per creare l'eccezione.

Nella pagina finale selezionare Visualizza tutte le eccezioni per tornare alla pagina delle eccezioni.

Nella pagina Eccezioni selezionare una delle eccezioni per aprire un riquadro a comparsa in cui è possibile visualizzare lo stato, modificare o eliminare l'eccezione:

Usare la ricerca avanzata

È possibile eseguire query di ricerca avanzate nelle tabelle seguenti per ottenere visibilità sulle baseline di sicurezza nell'organizzazione:

- DeviceBaselineComplianceProfiles: fornisce dettagli sui profili creati.

- DeviceBaselineComplianceAssessment: informazioni correlate alla conformità del dispositivo.

- DeviceBaselineComplianceAssessmentKB: impostazioni generali per i benchmark CIS e STIG (non correlati ad alcun dispositivo).

Problemi noti relativi alla raccolta dei dati

Siamo a conoscenza di problemi noti che interessano la raccolta dei dati in alcune versioni dei benchmark CIS, STIG e Microsoft. I problemi potrebbero causare risultati imprecisi o incompleti durante l'esecuzione di test in queste versioni. Questi problemi sono in fase di elaborazione attiva e verranno risolti negli aggiornamenti futuri.

È consigliabile escludere i test interessati dal profilo di benchmark durante l'esecuzione della valutazione per evitare l'impatto di questi problemi.

Se la versione del benchmark non è elencata di seguito e si verificano problemi, contattare supporto tecnico Microsoft per approfondire le indagini e fornire assistenza per la risoluzione.

Sono interessati i benchmark CIS, Microsoft e STIG seguenti:

CIS

- CIS 17.1.1

- CIS 17.2.1

- DA CIS 17.3.1 a 17.3.2

- DA CIS 17.5.1 a 17.5.6

- DA CIS 17.6.1 a 17.6.4

- DA CIS 17.7.1 a 17.7.5

- CIS 17.8.1

- DA CIS 17.9.1 a 17.9.5

Aggiunte ai controlli CIS

- DA CIS 2.3.7.3 a 2.3.7.5

- CIS 2.3.10.1

- CIS 1.1.5

Controlli Microsoft

- Microsoft 2.1

- Microsoft 2.10

- Da Microsoft 2.12 a 2.30

- Da Microsoft 2.33 a 2.37

- Da Microsoft 2.40 a 2.50

- Microsoft 3.55

- Microsoft 3.57

- Microsoft 3.60

- Microsoft 3.72

Controlli dell'archivio certificati Microsoft per Windows e Windows Server

- MCS 1.1 per Windows 10 1909 (temporaneo) 1.1.5

- MCS 2.0 per Windows 10 1909 (temporaneo) 1.1.5

- MCS 1.1 per Windows 10 20H2 (temporaneo) 1.1.5

- MCS 2.0 per Windows 10 20H2 (temporaneo) 1.1.5

- MCS 2.0 per Windows 10 v21H2 1.1.5

- MCS 2.0 per Windows 10 v22H2 1.1.5

- MCS 2.0 per Windows 11 1.1.5

- MCS 2.0 per Windows 11 23H2 1.1.5

- MCS 2.0 per Windows Server 2022 1.1.5

- MCS 2.0 per Windows Server 2022 Domain Controller 1.1.5

- MCS 2.0 per Windows Server 2019 1.1.5

- MCS 2.0 per Windows Server 2019 Domain Controller 1.1.5

- MCS 2.0 per Windows Server 2016 1.1.5

- MCS 2.0 per Windows Server 2016 Domain Controller 1.1.5

- MCS 2.0 per Windows Server 2012_R2 1.1.5

- MCS 1.1 per Windows Server 2008_R2 (temporaneo) 1.1.5

- MCS 2.0 per Windows Server 2022 Domain Controller 2.3.10.1

- MCS 2.0 per Windows Server 2019 Domain Controller 2.3.10.1

- MCS 2.0 per Windows Server 2016 Controller di dominio 2.3.10.1

Elenco STIG

- STIG SV-205678r569188

- STIG SV-220746r569187

- STIG SV-220754r569187

- STIG SV-220757r569187

- STIG SV-220760r569187

- STIG SV-220767r569187

- STIG SV-220768r569187

- STIG SV-220768r851975

- STIG SV-220775r569187

- STIG SV-220775r851978

- STIG SV-220786r569187

- STIG SV-220769r569187

- STIG SV-225273r569185

- STIG SV-225281r569185

- STIG SV-225284r569185

- STIG SV-225287r569185

- STIG SV-225292r569185

- STIG SV-225294r569185

- STIG SV-225294r852189

- STIG SV-225295r569185

- STIG SV-225302r569185

- STIG SV-225302r852194

- STIG SV-226092r569184

- STIG SV-226092r794343

- STIG SV-226099r569184

- STIG SV-226099r794279

- STIG SV-226102r569184

- STIG SV-226102r794335

- STIG SV-226107r569184

- STIG SV-226107r794336

- STIG SV-226110r569184

- STIG SV-226110r794366

- STIG SV-226117r569184

- STIG SV-226117r794356

- STIG SV-226117r852079

- STIG SV-226109r569184

- STIG SV-226109r794353

- STIG SV-226109r852074

- STIG SV-226063r569184

- STIG SV-226063r794292

- STIG SV-254271r848629

- STIG SV-224873r569186