Provider di identità per locatari esterni

Si applica a:  Tenant della forza lavoro

Tenant della forza lavoro  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni)

Suggerimento

Questo articolo si applica all'ID esterno nei tenant esterni. Per informazioni sui tenant della forza lavoro, vedere Provider di identità per ID esterno nei tenant della forza lavoro.

Con Microsoft Entra per ID esterno è possibile creare esperienze di accesso sicure e personalizzate per le app rivolte ai clienti consumer e aziendali. In un tenant esterno sono disponibili diversi modi per consentire agli utenti di iscriversi all'app. Possono creare un account usando il proprio indirizzo di posta elettronica e una password o un passcode monouso. In alternativa, se si abilita l'accesso con Facebook, Google, Apple o un provider di identità OIDC o SAML/WS-Fed personalizzato, gli utenti possono accedere usando le proprie credenziali nel provider di identità esterno. Un oggetto utente viene creato per loro nella directory con le informazioni sull'identità raccolte durante l'iscrizione.

Questo articolo descrive i provider di identità disponibili per l'autenticazione primaria durante l'iscrizione e l'accesso alle app nei tenant esterni. È anche possibile migliorare la sicurezza applicando un criterio di autenticazione a più fattori (MFA) che richiede una seconda forma di verifica ogni volta che un utente accede (altre informazioni).

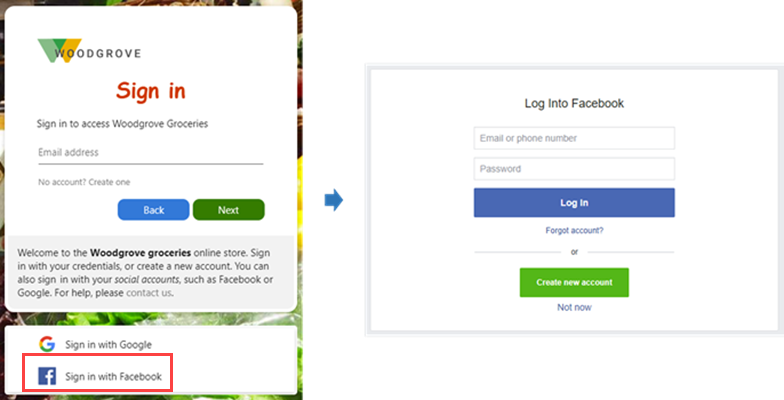

Accesso tramite posta elettronica e password

L'iscrizione tramite posta elettronica è abilitata per impostazione predefinita nelle impostazioni del provider di identità dell'account locale. Con l'opzione di posta elettronica, gli utenti possono iscriversi e accedere con il proprio indirizzo di posta elettronica e una password.

iscrizione: agli utenti viene richiesto un indirizzo di posta elettronica, verificato al momento dell'iscrizione con un passcode monouso. L'utente immette quindi tutte le altre informazioni richieste nella pagina di iscrizione, ad esempio nome visualizzato, nome specificato e cognome. Selezionare quindi Continua per creare un account.

di accesso: dopo l'iscrizione e la creazione di un account, l'utente può accedere immettendo l'indirizzo di posta elettronica e la password.

Reimpostazione password: se si abilita l'accesso tramite posta elettronica e password, viene visualizzato un collegamento di reimpostazione della password nella pagina della password. Se l'utente dimentica la password, selezionando questo collegamento viene inviato un passcode monouso al proprio indirizzo di posta elettronica. Dopo la verifica, l'utente può scegliere una nuova password.

Quando si crea un flusso utente di iscrizione e accesso, la posta elettronica con password è l'opzione predefinita.

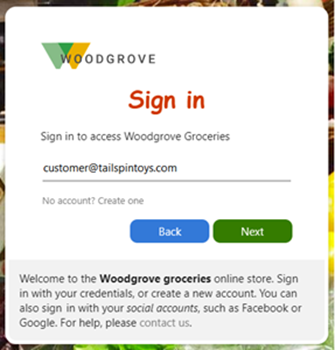

Indirizzo di posta elettronica con accesso con passcode monouso

La posta elettronica con passcode monouso è un'opzione nelle impostazioni del provider di identità dell'account locale. Con questa opzione, l'utente accede con un passcode temporaneo anziché una password archiviata ogni volta che accede.

iscrizione: gli utenti possono iscriversi con il proprio indirizzo di posta elettronica e richiedere un codice temporaneo, che viene inviato al proprio indirizzo di posta elettronica. Quindi immette tale codice per continuare ad accedere.

di accesso: dopo che l'utente si iscrive e crea un account, ogni volta che accede inseriranno il proprio indirizzo email e riceveranno un codice temporaneo.

È anche possibile configurare opzioni per visualizzare, nascondere o personalizzare il collegamento di reimpostazione della password self-service nella pagina di accesso (altre informazioni).

Quando si crea un flusso di iscrizione e accesso dell'utente, Email con passcode monouso è una delle opzioni dell'account locale.

Provider di identità sociali: Facebook, Google e Apple

Per un'esperienza di accesso ottimale, eseguire la federazione con i provider di identità social, quando possibile, in modo da offrire agli utenti un'esperienza di iscrizione e accesso senza problemi. In un tenant esterno è possibile consentire a un utente di iscriversi e accedere usando il proprio account Facebook, Google o Apple.

Quando si abilitano i provider di identità di social networking, gli utenti possono scegliere tra le opzioni dei provider di identità di social networking disponibili nella pagina di iscrizione. Per configurare i provider di identità sociali nel tenant esterno della tua organizzazione, crea un'applicazione presso il provider di identità e configura le credenziali. È possibile ottenere un ID client o app, un segreto di un'app o un certificato, che è quindi possibile usare per configurare il tenant esterno.

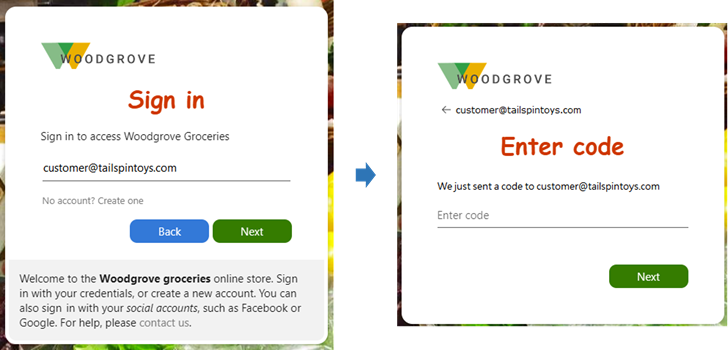

Accedi con Google

Configurando la federazione con Google, è possibile consentire agli utenti di accedere alle applicazioni con i propri account Gmail. Dopo aver aggiunto Google come una delle opzioni di accesso dell'applicazione, nella pagina di accesso gli utenti possono accedere a Microsoft Entra per ID esterno con un account Google.

Gli screenshot seguenti mostrano l'esperienza di accesso con Google. Nella pagina di accesso gli utenti selezionano Accedi con Google. A questo punto, l'utente viene reindirizzato al provider di identità Google per completare l'accesso.

Scopri come aggiungere Google come provider di identità.

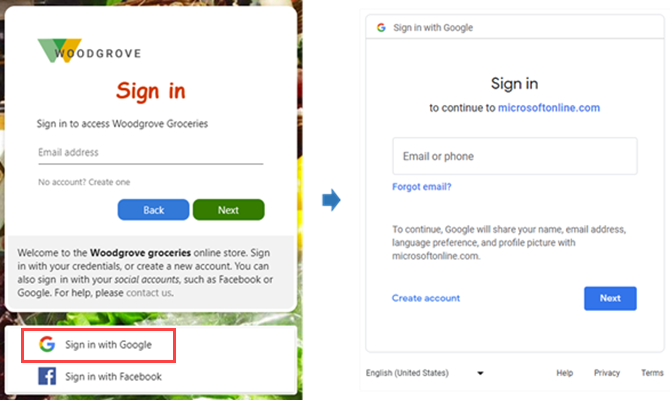

Accesso a Facebook

Configurando la federazione con Facebook, è possibile consentire agli utenti di accedere alle applicazioni con i propri account Facebook. Dopo aver aggiunto Facebook come una delle opzioni di accesso dell'applicazione, nella pagina di accesso gli utenti possono accedere a Microsoft Entra per ID esterno con un account Facebook.

Gli screenshot seguenti mostrano l'esperienza di accesso con Facebook. Nella pagina di accesso gli utenti selezionano Accedi con Facebook. L'utente viene quindi reindirizzato al provider di identità facebook per completare l'accesso.

Scopri come aggiungere Facebook come provider d'identità.

Accedi con Apple (anteprima)

Configurando la federazione con Apple, è possibile consentire agli utenti di accedere alle applicazioni con i propri account Apple. Dopo aver aggiunto Apple come una delle opzioni di accesso dell'applicazione, nella pagina di accesso gli utenti possono accedere a Microsoft Entra External ID con un account Apple.

Gli screenshot seguenti mostrano l'esperienza di accesso con Apple. Nella pagina di accesso gli utenti selezionano Accedi con Apple. L'utente viene quindi reindirizzato al provider di identità Apple per completare l'accesso. Informazioni su come aggiungere Apple come provider di identità.

Provider di identità SAML/WS-Fed personalizzati (anteprima)

È possibile configurare un provider di identità SAML o WS-Fed per consentire agli utenti di iscriversi e accedere alle applicazioni usando il proprio account con il provider di identità. L'utente può iscriversi o accedere selezionando l'opzione Iscriviti con o Accedi con. Vengono indirizzati nuovamente al provider di identità e quindi riportati a Microsoft Entra dopo aver effettuato correttamente l'accesso. Per i tenant esterni, la posta elettronica di accesso di un utente non deve corrispondere ai domini predefiniti configurati durante la federazione SAML. Di conseguenza, l'aggiornamento dell'installazione della federazione aggiungendo, modificando o rimuovendo domini non influisce sull'esperienza per gli utenti esistenti.

Un utente che immette un indirizzo di posta elettronica nella pagina di accesso che corrisponde a un dominio predefinito in uno dei provider di identità esterni verrà reindirizzato per l'autenticazione con tale provider di identità. Se non hanno un account, potrebbero essere richiesti altri dettagli e verrà creato l'account.

Per altre informazioni, vedere SAML/WS-Fed fornitori di identità. Per i passaggi di configurazione dettagliati, vedere Aggiungere la federazione con SAML/WS-Fed fornitori di identità.

Nota

La federazione SAML/WS-Fed è ora generalmente disponibile per i tenant aziendali.

Provider di identità OIDC personalizzato

È possibile configurare un provider di identità OIDC (OpenID Connect) personalizzato per consentire agli utenti di iscriversi e accedere alle applicazioni usando le credenziali nel provider di identità esterno. È anche possibile federare i flussi di accesso e registrazione con un tenant di Azure AD B2C usando il protocollo OIDC.

Scopri come configurare un provider di identità OIDC personalizzato.

Aggiornamento dei metodi di accesso

In qualsiasi momento, è possibile aggiornare le opzioni di accesso per un'app. Ad esempio, è possibile aggiungere provider di identità social o modificare il metodo di accesso per l'account locale.

Quando si modificano i metodi di accesso, la modifica influisce solo sui nuovi utenti. Gli utenti esistenti continuano ad accedere usando il metodo originale. Si supponga, ad esempio, di iniziare con il metodo di accesso tramite posta elettronica e password e quindi di passare alla posta elettronica con passcode monouso. I nuovi utenti accedono usando un passcode monouso, ma tutti gli utenti che hanno già effettuato l'iscrizione con un messaggio di posta elettronica e una password continuano a essere richiesti per la posta elettronica e la password.

Microsoft Graph API

Le seguenti operazioni dell'API Microsoft Graph sono supportate per la gestione dei provider di identità e dei metodi di autenticazione in Microsoft Entra per ID esterno:

- Per identificare i provider di identità e i metodi di autenticazione supportati, chiamare l'API List availableProviderTypes .

- Per identificare i provider di identità e i metodi di autenticazione già configurati e abilitati nel tenant, chiamare l'API List identityProviders .

- Per abilitare un provider di identità o un metodo di autenticazione supportato, chiamare l'API Create identityProvider .