Aggiungere OpenID Connect come provider di identità esterno (anteprima)

Si applica a:  cerchio bianco inquilini della forza lavoro

cerchio bianco inquilini della forza lavoro  inquilini esterni (scopri di più)

inquilini esterni (scopri di più)

Configurando la federazione con un provider di identità OIDC (OpenID Connect) configurato personalizzato, è possibile consentire agli utenti di iscriversi e accedere alle applicazioni usando gli account esistenti del provider esterno federato. Questa federazione OIDC consente l'autenticazione con vari provider che rispettano il protocollo OpenID Connect.

Quando si aggiunge un provider di identità OIDC alle opzioni di accesso del flusso utente, gli utenti possono iscriversi e accedere alle applicazioni registrate definite nel flusso utente. A tale scopo, è possibile usare le credenziali del provider di identità OIDC. Per ulteriori informazioni sui metodi di autenticazione e sui provider di identità per i clienti.

Prerequisiti

- Un tenant esterno .

- Un'applicazione registrata nel tenant.

- Un flusso utente di iscrizione e accesso .

Configurare il provider di identità OpenID Connect

Per poter federare gli utenti verso il provider di identità, è prima necessario preparare il provider di identità per accettare le richieste di federazione dal tenant Microsoft Entra ID. A tale scopo, è necessario inserire gli URI di reindirizzamento e registrarsi al provider di identità per ottenere il riconoscimento.

Prima di passare al passaggio successivo, popolare gli URI di reindirizzamento come indicato di seguito:

https://<tenant-subdomain>.ciamlogin.com/<tenant-ID>/federation/oauth2

https://<tenant-subdomain>.ciamlogin.com/<tenant-subdomain>.onmicrosoft.com/federation/oauth2

Abilitare l'accesso e la registrazione con il fornitore di identità

Per abilitare l'accesso e l'iscrizione per gli utenti con un account nel provider di identità, è necessario registrare Microsoft Entra ID come applicazione nel provider di identità. Questo passaggio consente al provider di identità di riconoscere e rilasciare token al tuo Microsoft Entra ID per la federazione. Registrare l'applicazione utilizzando gli URI di reindirizzamento già configurati. Salva i dettagli della configurazione del provider di identità per configurare la federazione nel tenant di Entra ID esterno di Microsoft.

Impostazioni di federazione

Per configurare la federazione di OpenID Connect con il provider di identità in Microsoft Entra External ID, è necessario disporre delle impostazioni seguenti:

- noto endpoint

- URI emittente

- ID client

- Metodo di Autenticazione Client

- Client Secret

- Ambito

- tipo di risposta

-

mappatura delle attestazioni

- Sub

- Nome

- Nome

- Cognome

- Indirizzo di posta elettronica (obbligatorio)

- Email_verificata

- Numero di telefono

- Numero_di_telefono_verificato

- Indirizzo stradale

- Località

- Regione

- Codice postale

- Paese

Configurare un nuovo provider di identità OpenID Connect nell'interfaccia di amministrazione

Dopo aver configurato il provider di identità, in questo passaggio si configurerà una nuova federazione openID connect nell'interfaccia di amministrazione di Microsoft Entra.

Accedere al centro di amministrazione di Microsoft Entra come almeno un Amministratore del provider di identità esterno.

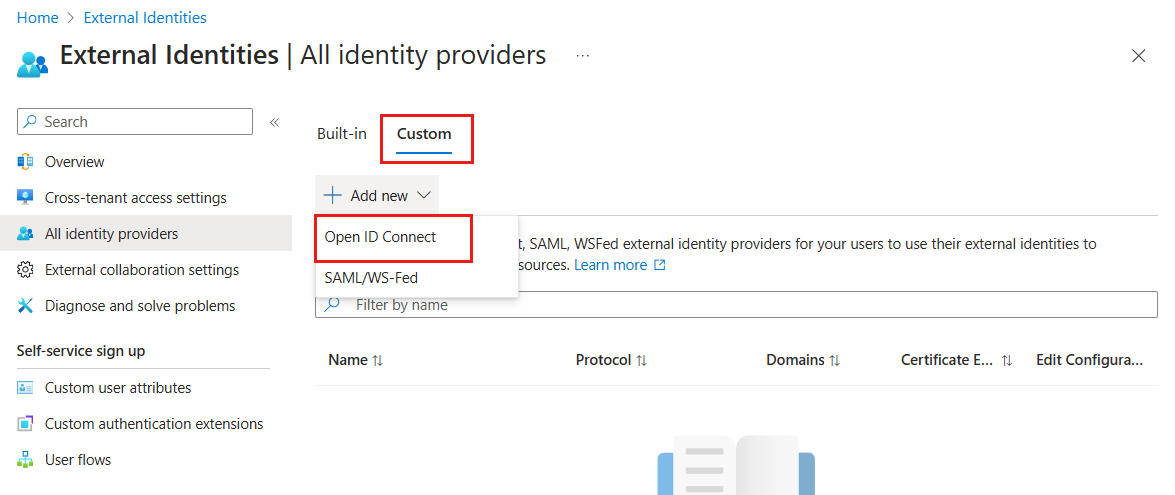

Sfoglia a Identità>Identità Esterne>Tutti i provider di identità.

Selezionare la scheda personalizzata e quindi selezionare Aggiungi nuovo>Open ID Connect.

Immettere i dettagli seguenti per il fornitore di identità.

Nome visualizzato: Il nome del tuo provider di identità che verrà visualizzato agli utenti durante i flussi di accesso e registrazione. Ad esempio, Accedere con il nome IdP o Iscriversi con il nome IdP.

endpoint ben noto (noto anche come URI dei metadati) è l'URI di scoperta OIDC per ottenere le informazioni di configurazione per il provider di identità. La risposta che deve essere recuperata da una posizione nota è un documento JSON, inclusi i suoi percorsi degli endpoint OAuth 2.0. Si noti che il documento di metadati deve contenere almeno le proprietà seguenti:

issuer,authorization_endpoint,token_endpoint,token_endpoint_auth_methods_supported,response_types_supported,subject_types_supportedejwks_uri. Per altri dettagli, vedere specifiche di individuazione openID Connect.l'URI dell'emittente OpenID: l'entità del tuo provider di identità che rilascia i token di accesso per la tua applicazione. Ad esempio, se si usa OpenID Connect per eseguire la federazione con Azure AD B2C, l'URI dell'emittente può essere tratto dall'URI di individuazione con il tag "issuer" e avrà un aspetto del tipo:

https://login.b2clogin.com/{tenant}/v2.0/. L'URI dell'emittente è un URL con distinzione tra maiuscole e minuscole, che utilizza lo schema https, contiene lo schema, l'host e, opzionalmente, numero di porta e componenti di percorso e non include componenti di query o frammento.

Nota

La configurazione di altri tenant di Microsoft Entra come provider di identità esterno non è attualmente supportata. Di conseguenza, il dominio

microsoftonline.comnell'URI dell'autorità emittente non viene accettato.- ID client e segreto del client sono gli identificatori usati dal provider di identità per identificare il servizio di applicazione registrata. Il segreto del client deve essere fornito se è selezionata l'autenticazione client_secret. Se è selezionata private_key_jwt, è necessario specificare la chiave privata nei metadati del provider OpenID (endpoint noto), recuperabili tramite la proprietà jwks_uri.

-

l'autenticazione client è il metodo di autenticazione del client da utilizzare per l'autenticazione con il provider di identità utilizzando l'endpoint del token. sono supportati

client_secret_post,client_secret_jwteprivate_key_jwtmetodi di autenticazione.

Nota

A causa di possibili problemi di sicurezza, client_secret_basic metodo di autenticazione client non è supportato.

-

Ambito definisce le informazioni e le autorizzazioni che si desidera raccogliere dal provider di identità, ad esempio

openid profile. Le richieste OpenID Connect devono contenere il valoreopenidnel campo scope per ottenere il token ID dal fornitore di identità. È possibile aggiungere altri ambiti separati da spazi. Fare riferimento alla documentazione OpenID Connect per vedere quali altri ambiti possono essere disponibili, ad esempioprofile,emaile così via. -

Tipo di risposta descrive il tipo di informazioni restituite nella chiamata iniziale al

authorization_endpointdel provider di identità. Attualmente è supportato solo il tipo di rispostacode.id_tokenetokennon sono attualmente supportati.

È possibile selezionare Avanti: Mappatura delle attestazioni per configurare mappatura delle attestazioni o Rivedi e crea per aggiungere il tuo provider di identità.

Nota

Microsoft consiglia di non usare il flusso di concessione implicita o il flusso ROPC . Pertanto, la configurazione del provider di identità esterno openID connect non supporta questi flussi. Il modo consigliato per supportare le applicazioni a livello di servizio è flusso di codice di autorizzazione OAuth 2.0 (con PKCE) supportato dalla configurazione della federazione OIDC.

Aggiungere un provider di identità OIDC a un flusso utente

A questo punto, il provider di identità OIDC è stato configurato nell'ID Microsoft Entra, ma non è ancora disponibile in nessuna delle pagine di accesso. Per aggiungere il provider di identità OIDC a un flusso utente:

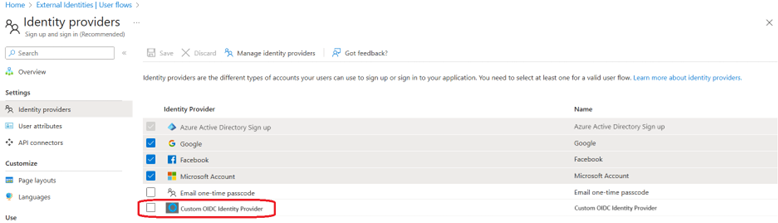

Nel tenant esterno, passare a Identità>Identità esterne>Flussi utente.

Selezionare il flusso utente in cui si vuole aggiungere il provider di identità OIDC.

In Impostazioni selezionare provider di identità.

In Altri provider di identità, selezionare il provider di identità OIDC.

Selezionare Salva.