Federazione con provider di identità SAML/WS-Fed

Si applica a:  Tenant delle risorse

Tenant delle risorse  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni)

Il tenant di Microsoft Entra può essere federato direttamente con organizzazioni esterne che usano un provider di identità SAML o WS-Fed. Gli utenti dell'organizzazione esterna possono quindi usare l'account gestito da IdP per accedere al tenant, senza dover creare nuove credenziali di Microsoft Entra. Per gli utenti appena invitati, la federazione SAML/WS-Fed IdP ha la precedenza come metodo di accesso primario. L'utente viene reindirizzato al proprio IdP durante l'iscrizione o l'accesso all'app e quindi viene reindirizzato nuovamente a Microsoft Entra dopo l'accesso effettuato con successo.

È possibile associare più domini a una singola configurazione di federazione. Il dominio del partner può essere verificato o non verificato da Microsoft Entra.

La configurazione della federazione SAML/WS-Fed IdP richiede impostazioni sia nel tenant che nel Provider di identità dell'organizzazione esterna. In alcuni casi, il partner deve aggiornare i record di testo DNS. Devono anche aggiornare il provider di identità con le attestazioni necessarie e i trust della parte affidabile.

Nota

Questa funzionalità è attualmente in anteprima per i tenant esterni ed è disponibile a livello generale per i tenant della forza lavoro.

Quando un utente viene autenticato con la federazione SAML/WS-Fed IdP?

Dopo aver configurato la federazione, l'esperienza di accesso per l'utente esterno dipende dalle impostazioni di accesso e dal fatto che il dominio del partner sia verificato da Microsoft Entra.

Federazione con domini verificati e non verificati

È possibile configurare la federazione SAML/WS-Fed IdP con:

- domini non verificati: questi domini non vengono verificati in DNS in Microsoft Entra ID. Per i domini non verificati, gli utenti dell'organizzazione esterna vengono autenticati utilizzando l'IdP SAML/WS-Fed federato.

- I domini verificati su Microsoft Entra ID: Questi domini sono stati verificati all'interno di Microsoft Entra ID, inclusi i domini in cui il tenant ha subito un'acquisizione da parte di un amministratore. Per i domini verificati, Microsoft Entra ID è il provider di identità primario usato durante il riscatto dell'invito. Per la collaborazione B2B in un tenant dell'organizzazione, è possibile modificare l'ordine di attivazione per rendere il provider di identità federato il metodo primario.

Nota

Attualmente, le impostazioni per gli ordini di riscatto non sono supportate nei tenant esterni o tra diversi cloud.

Federazione con tenant non gestiti (verificati tramite posta elettronica)

È possibile configurare la federazione SAML/WS-Fed IdP con domini non verificati in DNS nell'ID Microsoft Entra, inclusi i tenant Microsoft Entra non gestiti (verificati tramite posta elettronica o "virali"). Tali tenant vengono creati quando un utente riscatta un invito B2B o esegue l'iscrizione self-service per Microsoft Entra ID usando un dominio che non esiste attualmente.

Impatto della federazione sugli utenti esterni correnti

La configurazione della federazione non modifica il metodo di autenticazione per gli utenti che hanno già riscattato un invito. Per esempio:

- Gli utenti che hanno riscattato gli inviti prima dell'installazione della federazione continuano a usare il metodo di autenticazione originale. Ad esempio, gli utenti che hanno riscattato gli inviti con l'autenticazione con passcode monouso prima di configurare la federazione continuano a usare passcode monouso.

- Gli utenti che hanno accettato gli inviti dell'IdP federato continuano a usare tale metodo, quando successivamente l'organizzazione passa a Microsoft Entra.

- Gli utenti che attualmente usano SAML/WS-Fed IdP non possono accedere se la federazione viene eliminata.

Non è necessario inviare nuovi inviti agli utenti esistenti perché continuano a usare il metodo di accesso corrente. Tuttavia, per la collaborazione B2B in un tenant lavorativo, è possibile reimpostare lo stato di riscatto di un utente. La prossima volta che l'utente accede all'app, ripete i passaggi di riscatto e passa all'autenticazione federata. Attualmente, le impostazioni dell'ordine di riscatto non sono supportate nei tenant esterni o nei cloud.

Endpoint di accesso nei tenant della forza lavoro

Quando la federazione è configurata nel tenant della forza lavoro, gli utenti dell'organizzazione federata possono accedere alle app multi-tenant o alle applicazioni Microsoft di prima parte usando un endpoint comune (in altre parole, un generico URL dell'app che non include il contesto del tenant). Durante il processo di accesso, l'utente sceglie opzioni di accessoe quindi seleziona Accedi a un'organizzazione. Digitano il nome dell'organizzazione e continuano ad accedere usando le proprie credenziali.

SAML/WS-Fed gli utenti della federazione IdP possono anche usare gli endpoint dell'applicazione che includono le informazioni sul tenant, ad esempio:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

È anche possibile concedere agli utenti un collegamento diretto a un'applicazione o a una risorsa includendo le informazioni sul tenant, ad esempio https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Considerazioni sulla configurazione della federazione

La configurazione della federazione comporta la definizione sia del tenant di Microsoft Entra sia dell'IdP (Identity Provider) dell'organizzazione esterna.

Requisiti di Partner IdP

A seconda del provider di identità del partner, è possibile che il partner debba aggiornare i record DNS per abilitare la federazione con l'utente. Vedere Passaggio 1: Determinare se il partner deve aggiornare i record di testo DNS.

L'URL dell'autorità di certificazione nella richiesta SAML inviata da Microsoft Entra ID per le federazioni esterne è ora un endpoint tenant, mentre in precedenza era un endpoint globale. Le federazioni esistenti con l'endpoint globale continuano a funzionare. Per le nuove federazioni, tuttavia, impostare il gruppo di destinatari dell'istanza SAML esterna o WS-Fed IdP su un endpoint tenant. Vedere la sezione SAML 2.0 e la sezione WS-Fed per gli attributi e le dichiarazioni necessari.

Scadenza del certificato di firma

Se si specifica l'URL dei metadati nelle impostazioni del provider di identità, Microsoft Entra ID rinnova automaticamente il certificato di firma alla scadenza. Tuttavia, se il certificato viene ruotato per qualsiasi motivo prima della data di scadenza o se non si specifica un URL dei metadati, Microsoft Entra ID non riuscirà a rinnovarlo. In questo caso, sarà necessario aggiornare manualmente il certificato di firma.

Sessione scaduta

Se la sessione di Microsoft Entra scade o diventa non valida e l'IdP federato ha abilitato l'SSO, l'utente sperimenta un'esperienza SSO. Se la sessione dell'utente federato è valida, all'utente non viene richiesto di eseguire di nuovo l'accesso. In caso contrario, l'utente viene reindirizzato al provider di identità per l'accesso.

Altre considerazioni

Di seguito sono riportate altre considerazioni quando si esegue la federazione con un provider di identità SAML/WS-Fed.

La federazione non risolve i problemi di accesso causati da una tenancy parzialmente sincronizzata, in cui le identità utente locali di un partner non sono completamente sincronizzate con Microsoft Entra nel cloud. Questi utenti non possono accedere con un invito B2B, quindi devono usare la funzionalità passcode monouso tramite posta elettronica. La funzionalità di federazione SAML/WS-Fed IdP è destinata ai partner con i propri account aziendali gestiti da IdP, ma senza la presenza di Microsoft Entra.

La federazione non elimina la necessità di account guest B2B nella tua directory. Con la collaborazione B2B, viene creato un account ospite per l'utente nella directory del tenant interno alla vostra azienda, a prescindere dal metodo di autenticazione o federazione che viene usato. Questo oggetto utente consente di concedere l'accesso alle applicazioni, assegnare ruoli e definire l'appartenenza ai gruppi di sicurezza.

Attualmente, la funzionalità di federazione SAML/WS-Fed di Microsoft Entra non supporta l'invio di un token di autenticazione firmato al provider di identità SAML.

Configurare la federazione SAML/WS-Fed IdP

Passaggio 1: Determinare se il partner deve aggiornare i record di testo DNS

Usare la procedura seguente per determinare se il partner deve aggiornare i record DNS per abilitare la federazione con l'utente.

Controllare l'URL di autenticazione passiva del provider di identità del partner per verificare se il dominio corrisponde al dominio di destinazione o a un host all'interno del dominio di destinazione. In altre parole, quando si configura la federazione per

fabrikam.com:- Se l'endpoint di autenticazione passiva è

https://fabrikam.comohttps://sts.fabrikam.com/adfs(un host nello stesso dominio), non sono necessarie modifiche DNS. - Se l'endpoint di autenticazione passiva è

https://fabrikamconglomerate.com/adfsohttps://fabrikam.co.uk/adfs, il dominio non corrisponde al dominio fabrikam.com, quindi il partner deve aggiungere un record di testo per l'URL di autenticazione alla configurazione DNS.

- Se l'endpoint di autenticazione passiva è

Se sono necessarie modifiche DNS in base al passaggio precedente, chiedere al partner di aggiungere un record TXT ai record DNS del dominio, come nell'esempio seguente:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Passaggio 2: Configurare il provider di identità dell'organizzazione del partner

In primo luogo, l'organizzazione del partner deve configurare il provider di identità con le attestazioni e i trust della relying party necessari.

Nota

Per illustrare come configurare un provider di identità SAML/WS-Fed per la federazione, utilizziamo Active Directory Federation Services (AD FS) come esempio. Vedere l'articolo Configurare la federazione del provider di identità SAML/WS-Fed con AD FS, che fornisce esempi su come configurare AD FS come provider di identità SAML 2.0 o WS-Fed in preparazione per la federazione.

Configurazione di SAML 2.0

È possibile configurare Microsoft Entra B2B per la federazione con i provider di identità che usano il protocollo SAML con alcuni requisiti specifici indicati nella sezione seguente. Per altre informazioni sulla configurazione di un trust tra il provider di identità SAML e Microsoft Entra ID, vedere Usare un provider di identità (IdP) SAML 2.0 per l'accesso SSO.

Nota

È ora possibile configurare la federazione del provider di identità SAML/WS-Fed con altri domini verificati da Microsoft Entra ID. Altre informazioni

Attestazioni e attributi SAML 2.0 necessari

Le tabelle seguenti illustrano i requisiti per attributi e attestazioni specifici che devono essere configurati nel provider di identità di terze parti. Per configurare la federazione, è necessario che gli attributi seguenti vengano ricevuti nella risposta SAML 2.0 del provider di identità. Questi attributi possono essere configurati tramite il collegamento al file XML del servizio token di sicurezza online o mediante immissione manuale.

Nota

Assicurarsi che il valore corrisponda al cloud per cui si sta configurando la federazione esterna.

Tabella 1. Attributi obbligatori per la risposta SAML 2.0 dall'IdP.

| Attributo | valore |

|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

| Destinatari |

https://login.microsoftonline.com/<tenant ID>/ (Scelta consigliata) Sostituire <tenant ID> con l'ID tenant del tenant di Microsoft Entra con cui si sta configurando la federazione.Nella richiesta SAML inviata da Microsoft Entra ID per le federazioni esterne, l'URL dell'autorità di certificazione è un endpoint tenant (ad esempio, https://login.microsoftonline.com/<tenant ID>/). Per qualsiasi nuova federazione, è consigliabile che tutti i partner impostino i destinatari del provider di identità basato su SAML o WS-Fed su un endpoint nel tenant. Tutte le federazioni esistenti configurate con l'endpoint globale (ad esempio, urn:federation:MicrosoftOnline) continuano a funzionare, ma le nuove federazioni smettono di funzionare se il provider di identità esterno prevede un URL dell'autorità di certificazione globale nella richiesta SAML inviata da Microsoft Entra ID. |

| Autorità di certificazione | URI dell'autorità di certificazione del provider di identità del partner, ad esempio http://www.example.com/exk10l6w90DHM0yi... |

Tabella 2. Attestazioni necessarie per il token SAML 2.0 rilasciato dall'IdP.

| Nome attributo | valore |

|---|---|

| Formato NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

emailaddress |

Configurazione WS-Fed

Microsoft Entra B2B può essere configurato per la federazione con i provider di identità che usano il protocollo WS-Fed. In questa sezione vengono illustrati i requisiti. Attualmente, i due provider di WS-Fed testati per la compatibilità con Microsoft Entra ID sono AD FS e Shibboleth. Per altre informazioni sulla definizione di un trust della relying party tra un provider conforme a WS-Fed e Microsoft Entra ID, vedere la documentazione relativa all'integrazione del servizio token di sicurezza tramite i protocolli WS disponibile nella documentazione sulla compatibilità dei provider di identità per Microsoft Entra.

Nota

È ora possibile configurare la federazione del provider di identità SAML/WS-Fed con altri domini verificati da Microsoft Entra ID. Altre informazioni

Attestazioni e attributi WS-Fed necessari

Le tabelle seguenti illustrano i requisiti per attributi e attestazioni specifici che devono essere configurati nel provider di identità WS-Fed di terze parti. Per configurare la federazione, è necessario che gli attributi seguenti vengano ricevuti nel messaggio WS-Fed del provider di identità. Questi attributi possono essere configurati tramite il collegamento al file XML del servizio token di sicurezza online o mediante immissione manuale.

Nota

Assicurarsi che il valore corrisponda al cloud per cui si sta configurando la federazione esterna.

Tabella 3. Attributi obbligatori nel messaggio WS-Fed dall'IdP.

| Attributo | valore |

|---|---|

| PassiveRequestorEndpoint | https://login.microsoftonline.com/login.srf |

| Destinatari |

https://login.microsoftonline.com/<tenant ID>/ (Scelta consigliata) Sostituire <tenant ID> con l'ID tenant del tenant di Microsoft Entra con cui si sta configurando la federazione.Nella richiesta SAML inviata da Microsoft Entra ID per le federazioni esterne, l'URL dell'autorità di certificazione è un endpoint tenant (ad esempio, https://login.microsoftonline.com/<tenant ID>/). Per qualsiasi nuova federazione, è consigliabile che tutti i partner impostino i destinatari del provider di identità basato su SAML o WS-Fed su un endpoint nel tenant. Tutte le federazioni esistenti configurate con l'endpoint globale (ad esempio, urn:federation:MicrosoftOnline) continuano a funzionare, ma le nuove federazioni smettono di funzionare se il provider di identità esterno prevede un URL dell'autorità di certificazione globale nella richiesta SAML inviata da Microsoft Entra ID. |

| Autorità di certificazione | URI dell'autorità di certificazione del provider di identità del partner, ad esempio http://www.example.com/exk10l6w90DHM0yi... |

Tabella 4. Attestazioni necessarie per il token WS-Fed rilasciato dall'Identity Provider.

| Attributo | valore |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| emailaddress | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Passaggio 3: Configurare la federazione SAML/WS-Fed IdP in Microsoft Entra External ID

Configurare quindi la federazione con l'IdP configurato nel passaggio 1 in Microsoft Entra External ID. È possibile usare l'Interfaccia di amministrazione di Microsoft Entra o l'API di Microsoft Graph. Potrebbero essere necessari da 5 a 10 minuti prima che i criteri di federazione abbiano effetto. Durante questo intervallo di tempo, non tentare di riscattare un invito per il dominio di federazione. Gli attributi seguenti sono obbligatori:

- URI dell'autorità di certificazione del provider di identità del partner

- Endpoint di autenticazione passiva del provider di identità partner (è supportato solo HTTPS)

- Certificate

Per configurare la federazione nell'Interfaccia di amministrazione di Microsoft Entra

Accedi al centro di amministrazione di Microsoft Entra come almeno un amministratore del provider di identità esterno .

Se si ha accesso a più tenant, usare l'icona Impostazioni

nel menu in alto e passare al proprio tenant dal menu Directory.

nel menu in alto e passare al proprio tenant dal menu Directory.Passare a Identità>Identità esterne>Tutti i provider di identità.

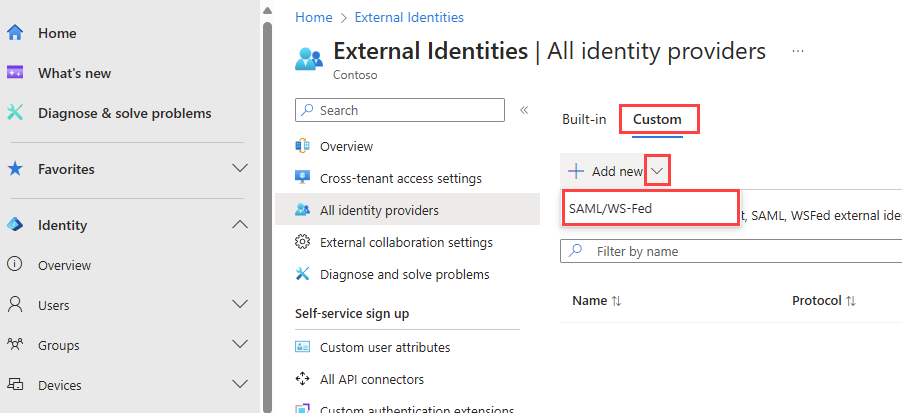

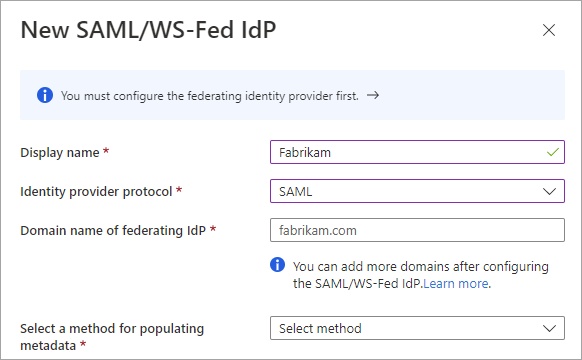

Selezionare la scheda Personalizzata e quindi selezionare Aggiungi nuovo>SAML/WS-Fed.

Nella pagina Nuovo provider di identità SAML/WS-Fed immettere quanto segue:

- Nome visualizzato: immettere un nome per identificare il provider di identità del partner.

- Protocollo del provider di identità: selezionare SAML o WS-Fed.

- Nome di dominio del provider di identità di federazione : immettere il nome di dominio di destinazione del provider di identità del partner per la federazione. Durante questa configurazione iniziale immettere un solo nome di dominio. È possibile aggiungere altri domini in un secondo momento.

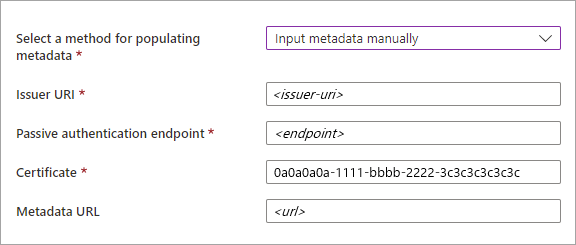

Selezionare un metodo per il popolamento dei metadati. Se si dispone di un file che contiene i metadati, è possibile popolare automaticamente i campi selezionando Analizza file di metadati e ricercando il file. In alternativa, è possibile selezionare Immetti metadati manualmente e immettere le informazioni seguenti:

- L’URI dell’autorità di certificazione del provider di identità SAML del partner o l’ID entità del provider di identità WS-Fed del partner.

- L’endpoint di autenticazione passivo del provider di identità SAML del partner o l’endpoint del richiedente passivo del provider di identità WS-Fed del partner.

- Certificato: ID del certificato di firma.

- URL dei metadati: percorso dei metadati del provider di identità per il rinnovo automatico del certificato di firma.

Nota

L'URL dei metadati è facoltativo. Tuttavia, lo consigliamo vivamente. Se si specifica l'URL dei metadati, Microsoft Entra ID può rinnovare automaticamente il certificato di firma alla scadenza. Se il certificato viene ruotato per qualsiasi motivo prima della scadenza o se non si specifica un URL di metadati, Microsoft Entra ID non è in grado di rinnovarlo. In questo caso, sarà necessario aggiornare manualmente il certificato di firma.

Seleziona Salva. Il provider di identità viene aggiunto all'elenco Provider di identità SAML/WS-Fed.

(Facoltativo) Per aggiungere altri nomi di dominio a questo provider di identità di federazione:

Per configurare la federazione tramite l'API di Microsoft Graph

È possibile usare il tipo di risorsa samlOrWsFedExternalDomainFederation dell’API di Microsoft Graph per configurare la federazione con un provider di identità che supporti il protocollo SAML o WS-Fed.

Configurare l'ordine di riscatto (Collaborazione B2B nei tenant della forza lavoro)

Se stai configurando la federazione nel tenant della forza lavoro per la collaborazione B2B con un dominio verificato, assicurati che l'IdP federato sia utilizzato per primo durante il riscatto dell'invito. Configurare le impostazioni ordine di riscatto nelle impostazioni di accesso tra tenant per la collaborazione B2B in ingresso. Spostare i provider di identità SAML/WS-Fed all'inizio dell'elenco Provider di identità primari per assegnare priorità al riscatto con il provider di identità di federazione. Per la collaborazione B2B con un dominio verificato, rendere il provider di identità federato il provider di identità primario per il riscatto dell'invito. tramite altri provider di identità durante il riscatto dell'invito.

È possibile testare la configurazione della federazione invitando un nuovo utente guest B2B. Per informazioni dettagliate, vedere Aggiungere utenti di Collaborazione B2B di Microsoft Entra nell’Interfaccia di amministrazione di Microsoft Entra.

Nota

Attualmente, le impostazioni dell'Interfaccia di amministrazione di Microsoft Entra per la funzionalità di riscatto configurabile verranno rese disponibili ai clienti in sequenza. Fino a quando le impostazioni non saranno disponibili nell'Interfaccia di amministrazione, è possibile configurare l'ordine di riscatto dell'invito usando l'API REST di Microsoft Graph (versione beta). Vedere Esempio 2: Aggiornare la configurazione del riscatto dell'invito predefinito nella documentazione di riferimento di Microsoft Graph.

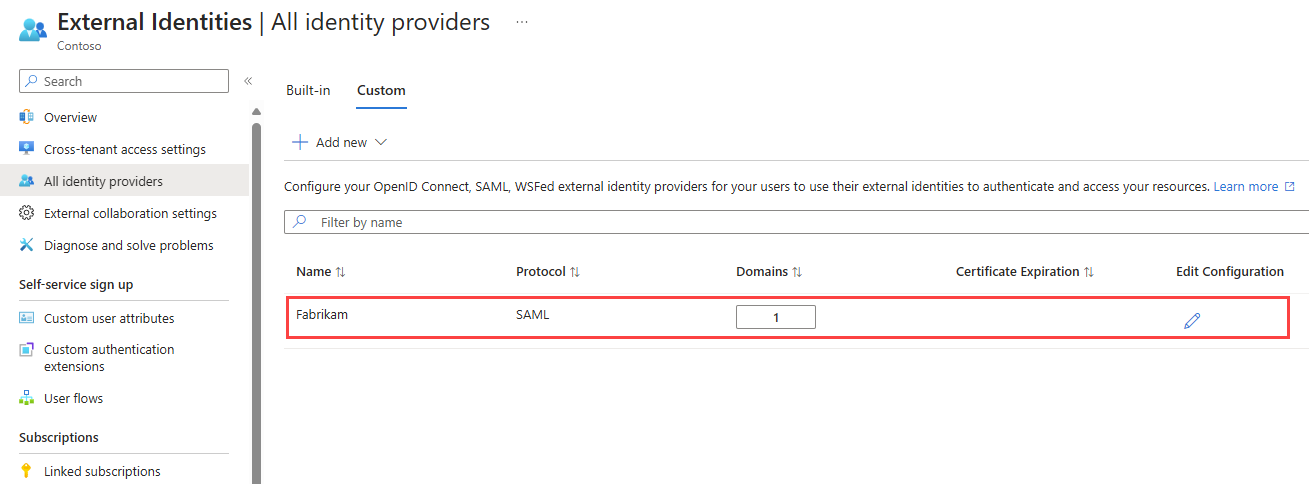

Come si aggiornano i dettagli del certificato o della configurazione?

Nella pagina Tutti i provider di identità è possibile visualizzare l'elenco dei provider di identità SAML/WS-Fed configurati e le relative date di scadenza del certificato. Da questo elenco è possibile rinnovare i certificati e modificare altri dettagli della configurazione.

Accedi al centro di amministrazione di Microsoft Entra come almeno un amministratore del provider di identità esterno .

Passare a Identità>Identità esterne>Tutti i provider di identità.

Selezionare la scheda Personalizzato.

Scorrere fino a un provider di identità nell'elenco o usare la casella di ricerca.

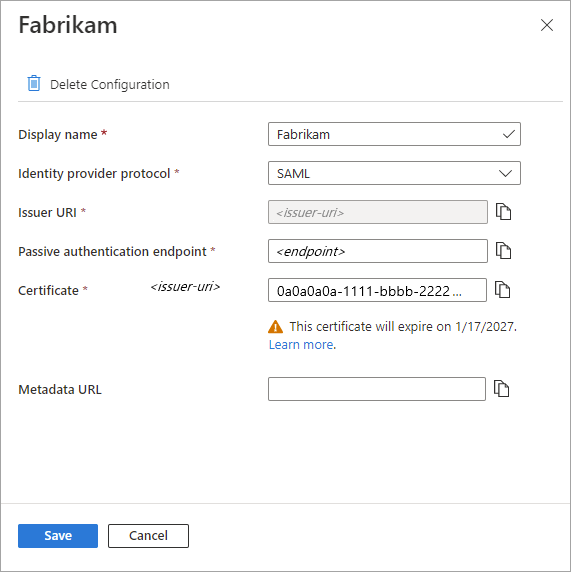

Per aggiornare il certificato o modificare i dettagli della configurazione:

- Nella colonna Configurazione corrispondente al provider di identità selezionare il collegamento Modifica.

- Nella pagina di configurazione modificare uno dei dettagli seguenti:

- Nome visualizzato: nome visualizzato dell'organizzazione del partner.

- Protocollo del provider di identità: selezionare SAML o WS-Fed.

- Endpoint di autenticazione passiva: endpoint del richiedente passivo del provider di identità del partner.

- Certificato: ID del certificato di firma. Per rinnovarlo, immettere un nuovo ID certificato.

- URL dei metadati: URL contenente i metadati del partner, usato per il rinnovo automatico del certificato di firma.

- Seleziona Salva.

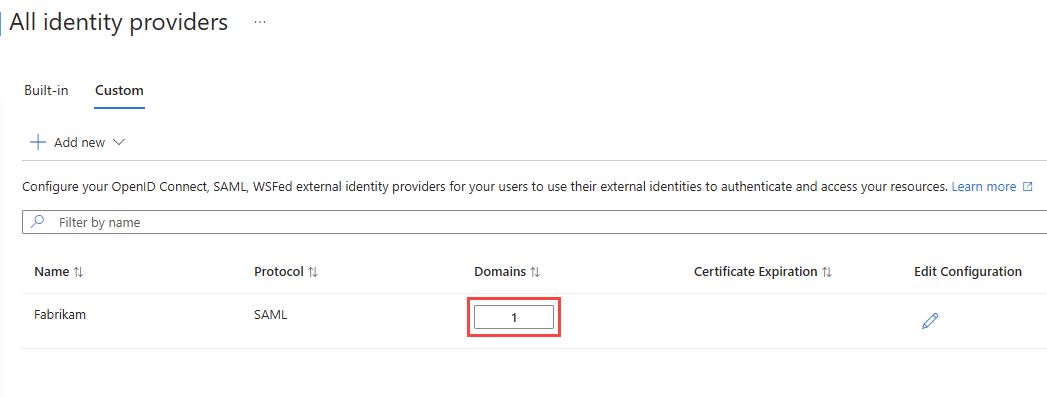

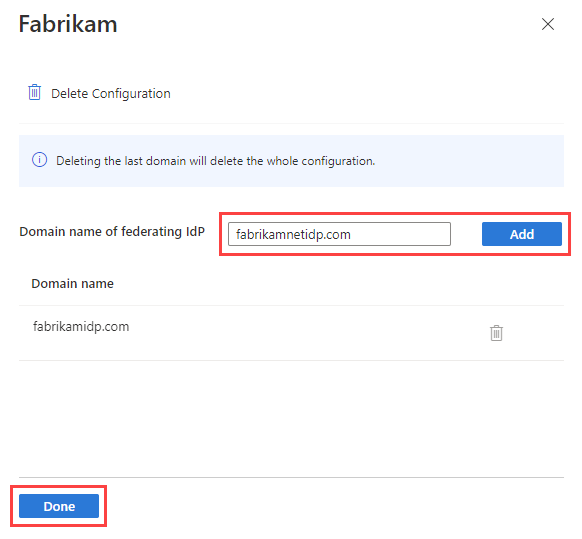

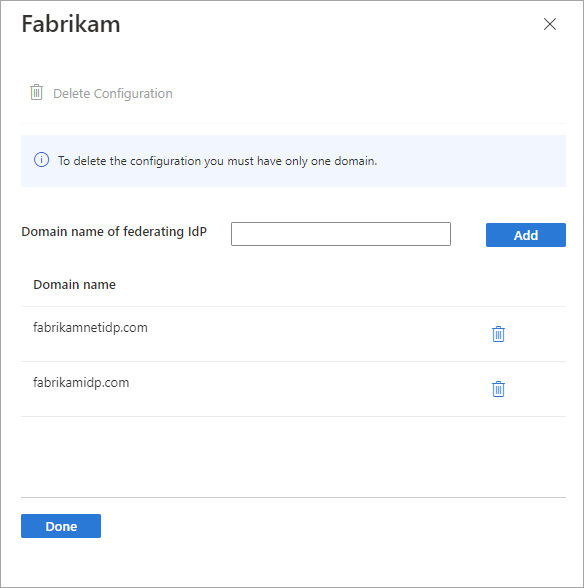

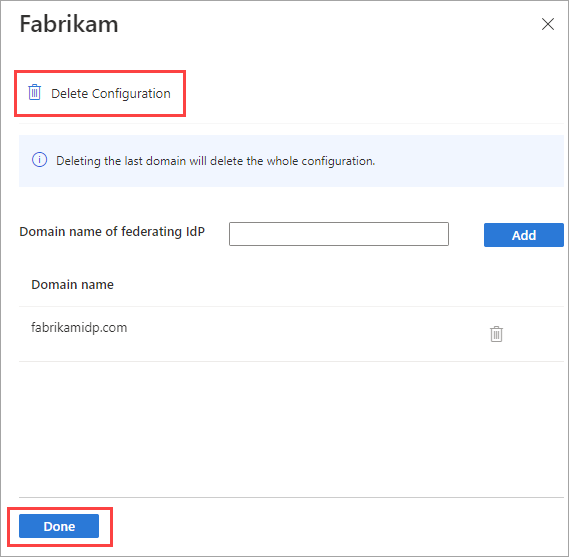

Per modificare i domini associati al partner, selezionare il collegamento nella colonna Domini. Nel riquadro dei dettagli del dominio:

- Per aggiungere un dominio, digitare il nome di dominio accanto a Nome di dominio del provider di identità di federazione e quindi selezionare Aggiungi. Ripetere questa procedura per ogni dominio che si desidera aggiungere.

- Per eliminare un dominio, selezionare l'icona di eliminazione accanto al dominio.

- Al termine selezionare Fine.

Nota

Per rimuovere la federazione con un partner, eliminare prima tutti i domini ad eccezione di uno e quindi seguire la procedura descritta nella sezione successiva.

Come si rimuove la federazione?

È possibile rimuovere la configurazione della federazione. In tal caso, gli utenti federati esterni che hanno già riscattato gli inviti non potranno più accedere. Tuttavia, è possibile concedere loro di nuovo l'accesso alle risorse reimpostando lo stato di riscatto. Per rimuovere una configurazione di un provider di identità nell'Interfaccia di amministrazione di Microsoft Entra:

Accedi al centro di amministrazione di Microsoft Entra come almeno un amministratore del provider di identità esterno .

Passare a Identità>Identità esterne>Tutti i provider di identità.

Selezionare la scheda Personalizzata e quindi scorrere fino al provider di identità nell'elenco o usare la casella di ricerca.

Selezionare il collegamento nella colonna Domini per visualizzare i dettagli del dominio del provider di identità.

Eliminare tutti i domini meno un nell'elenco Nome di dominio.

Selezionare Elimina configurazione e quindi Operazione completata.

Scegliere OK per confermare l'eliminazione.

È anche possibile rimuovere la federazione usando il tipo di risorsa samlOrWsFedExternalDomainFederation dell'API di Microsoft Graph.

Passaggi successivi

Altre informazioni sull'esperienza di riscatto dell'invito quando gli utenti esterni accedono con diversi provider di identità.