Informazioni sulla VPN da punto a sito

Una connessione gateway VPN da punto a sito (P2S) consente di creare una connessione sicura alla rete virtuale da un singolo computer client. Una connessione da punto a sito viene stabilita avviandola dal computer client. Questa soluzione è utile per i telelavoratori che vogliono connettersi alle reti virtuali di Azure da una posizione remota, ad esempio da casa o durante una riunione. Una VPN da punto a sito è anche una soluzione utile da usare al posto di una VPN da sito a sito quando solo pochi client devono connettersi a una rete virtuale. Le configurazioni richiede un tipo di VPN basato su route.

Protocollo usato nelle connessioni da punto a sito

Per la VPN da punto a sito può essere usato uno dei protocolli seguenti:

Protocollo OpenVPN®, un protocollo VPN basato su SSL/TLS. Una soluzione VPN TLS può penetrare i firewall perché la maggior parte dei firewall apre la porta TCP 443 in uscita usata da TLS. OpenVPN può essere usato per connettersi da dispositivi Android, iOS (versioni 11.0 e successive), Windows, Linux e Mac (versioni di macOS 10.13 e successive). Le versioni supportate sono TLS 1.2 e TLS 1.3 in base all'handshake TLS.

Secure Socket Tunneling Protocol (SSTP), un protocollo VPN proprietario basato su TLS. Una soluzione VPN TLS può penetrare i firewall perché la maggior parte dei firewall apre la porta TCP 443 in uscita usata da TLS. SSTP è supportato solo nei dispositivi Windows. Azure supporta tutte le versioni di Windows con SSTP e che supportano TLS 1.2 (Windows 8.1 e versioni successive).

VPN IKEv2, una soluzione VPN IPsec basata su standard. VPN IKEv2 può essere usato per connettersi da dispositivi Mac (versioni di macOS 10.11 e successive).

Modalità di autenticazione del client VPN da punto a sito

L'utente deve essere autenticato prima che Azure possa accettare una connessione VPN da punto a sito. Esistono tre tipi di autenticazione che è possibile selezionare quando si configura il gateway da punto a sito. Le opzioni sono:

È possibile selezionare più tipi di autenticazione per la configurazione del gateway da punto a sito. Se si selezionano più tipi di autenticazione, il client VPN usato deve essere supportato da almeno un tipo di autenticazione e dal tipo di tunnel corrispondente. Ad esempio, se per i tipi di tunnel si seleziona "IKEv2 e OpenVPN" e si seleziona "Microsoft Entra ID e RADIUS" o "Microsoft Entra ID e Certificato di Azure" per il tipo di autenticazione, Microsoft Entra ID userà solo il tipo di tunnel OpenVPN poiché non è supportato da IKEv2.

La tabella seguente illustra i meccanismi di autenticazione compatibili con i tipi di tunnel selezionati. Ogni meccanismo richiede che il software client VPN corrispondente nel dispositivo di connessione sia configurato con le impostazioni appropriate disponibili nei file di configurazione del profilo client VPN.

| Tipo di tunnel | Meccanismo di autenticazione |

|---|---|

| OpenVPN | Qualsiasi subset di ID Microsoft Entra, Autenticazione Radius e Certificato di Azure |

| SSTP | Autenticazione Radius/Certificato di Azure |

| IKEv2 | Autenticazione Radius/Certificato di Azure |

| IKEv2 e OpenVPN | Autenticazione Radius/ Certificato di Azure/ ID Di Ingresso Microsoft e Autenticazione Radius/ ID di Microsoft Entra e certificato di Azure |

| IKEv2 e SSTP | Autenticazione Radius/Certificato di Azure |

Autenticazione del certificato

Quando si configura il gateway da punto a sito per l'autenticazione del certificato, si carica la chiave pubblica del certificato radice trusted nel gateway di Azure. È possibile usare un certificato radice generato tramite una soluzione aziendale oppure generare un certificato autofirmato.

Per eseguire l'autenticazione, ogni client che si connette deve avere un certificato client installato generato dal certificato radice trusted, oltre al software client VPN. La convalida del certificato client viene eseguita dal gateway VPN quando viene stabilita la connessione VPN da punto a sito.

Flusso di lavoro di autenticazione certificati

A livello generale, è necessario eseguire la procedura seguente per configurare l'autenticazione del certificato:

- Abilitare l'autenticazione del certificato nel gateway da punto a sito, insieme alle impostazioni necessarie aggiuntive (pool di indirizzi client e così via) e caricare le informazioni sulla chiave pubblica della CA radice.

- Generare e scaricare i file di configurazione del profilo client VPN (pacchetto di configurazione del profilo).

- Installare il certificato client in ogni computer client da connettere.

- Configurare il client VPN nel computer client usando le impostazioni disponibili nel pacchetto di configurazione del profilo VPN.

- Connetti.

Autenticazione di Microsoft Entra ID

È possibile configurare il gateway da punto a sito per consentire agli utenti VPN di eseguire l'autenticazione usando le credenziali di Microsoft Entra ID. Con l'autenticazione di Microsoft Entra ID, è possibile usare le funzionalità di accesso condizionale e autenticazione a più fattori (MFA) di Microsoft Entra per la VPN. L'autenticazione di Microsoft Entra ID è supportata solo per il protocollo OpenVPN. Per eseguire l'autenticazione e connettersi, i client devono usare il client VPN di Azure.

Il gateway VPN ora supporta un nuovo ID app registrato in Microsoft e i valori corrispondenti per i Destinatari per le versioni più recenti del client VPN di Azure. Quando si configura un gateway VPN da punto a sito usando i nuovi valori per i Destinatari, il processo di registrazione manuale dell'app client VPN di Azure per il tenant Microsoft Entra viene ignorato. L'ID app è già stato creato e il tenant è in grado di usarlo automaticamente senza passaggi di registrazione aggiuntivi. Questo processo è più sicuro rispetto alla registrazione manuale del client VPN di Azure perché non è necessario autorizzare l'app o assegnare autorizzazioni tramite il ruolo Amministratore globale.

In precedenza era necessario registrare manualmente (integrare) l'app client VPN di Azure con il tenant di Microsoft Entra. La registrazione dell'app client crea un ID app che rappresenta l'identità dell'applicazione client VPN di Azure e richiede l'autorizzazione usando il ruolo Amministratore globale. Per comprendere meglio la differenza tra i tipi di oggetti applicazione, vedere Come e perché le applicazioni vengono aggiunte a Microsoft Entra ID.

Quando possibile, è consigliabile configurare nuovi gateway da punto a sito usando l'ID app client VPN di Azure registrato in Microsoft e i valori corrispondenti per i Destinatari, anziché registrare manualmente l'app client VPN di Azure con il tenant. Se è presente un gateway VPN di Azure configurato in precedenza che usa l'autenticazione di Microsoft Entra ID, è possibile aggiornare il gateway e i client per sfruttare il nuovo ID app registrato in Microsoft. Per consentire la connessione dei client Linux, è necessario aggiornare il gateway da punto a sito con il nuovo valore per Destinatari. Il client VPN di Azure per Linux non è compatibile con i valori di Destinatari precedenti.

Se si dispone di un gateway da punto a sito esistente che si vuole aggiornare per usare un nuovo valore per Destinatari, vedere Modificare i destinatari per un gateway VPN da punto a sito. Se si desidera creare o modificare un valore di gruppo di destinatari personalizzato, vedere Creare un ID app gruppo di destinatari personalizzato per una VPN da punto a sito. Se si vuole configurare o limitare l'accesso da punto a sito in base a utenti e gruppi, vedere Scenario: Configurare l'accesso VPN da punto a sito in base a utenti e gruppi.

Considerazioni

Un gateway VPN da punto a sito può supportare un solo valore di destinatario. Non può supportare più valori di destinatari contemporaneamente.

A questo punto, l'ID app registrato da Microsoft più recente non supporta il numero di valori di destinatario come l'app registrata manualmente in precedenza. Se è necessario un valore di destinatario per qualcosa di diverso da Azure Public o Custom, utilizzare il vecchio metodo e i valori registrati manualmente.

Il client VPN di Azure per Linux non è compatibile con le versioni precedenti con i gateway P2S configurati per l'uso dei valori di destinatario meno recenti allineati all'app registrata manualmente. Tuttavia, il client VPN di Azure per Linux supporta i valori di destinatari personalizzati.

-

Sebbene sia possibile che il client VPN di Azure per Linux funzioni in altre distribuzioni e versioni di Linux, il client VPN di Azure per Linux è supportato solo nelle versioni seguenti:

- Ubuntu 20.04

- Ubuntu 22.04

Le versioni più recenti dei client VPN di Azure per macOS e Windows sono compatibili con le versioni precedenti dei gateway P2S configurati per usare i valori di destinatari precedenti allineati all'app registrata manualmente. Questi client supportano anche valori di destinatari personalizzati.

Valori destinatari del client VPN di Azure

La tabella seguente illustra le versioni del client VPN di Azure supportate per ogni ID app e i valori di Destinatari disponibili corrispondenti.

| ID app | Valori Destinatari supportati | Client supportati |

|---|---|---|

| Microsoft-registered | - Pubblico di Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux - Windows - macOS |

| Registrato manualmente | - Pubblico di Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure per enti pubblici: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Germania: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure gestito da 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| Personalizzazione | <custom-app-id> |

- Linux - Windows - macOS |

Flusso di lavoro di autenticazione di Microsoft Entra ID

A livello generale, è necessario eseguire la procedura seguente per configurare l'autenticazione di Microsoft Entra ID:

- Se si usa la registrazione app manuale, eseguire i passaggi necessari nel tenant Microsoft Entra.

- Abilitare l'autenticazione di Microsoft Entra ID nel gateway da punto a sito, insieme alle impostazioni necessarie aggiuntive (pool di indirizzi client e così via).

- Generare e scaricare i file di configurazione del profilo client VPN (pacchetto di configurazione del profilo).

- Scaricare, installare e configurare il client VPN di Azure nel computer client.

- Connetti.

RADIUS - Autenticazione del server di dominio Active Directory (AD)

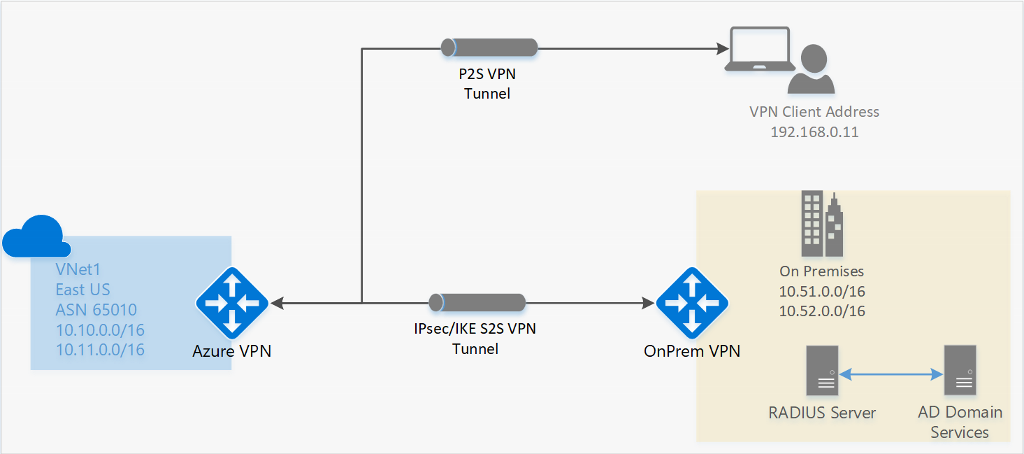

L'autenticazione con un dominio di AD consente agli utenti di connettersi ad Azure usando le credenziali di dominio dell'organizzazione. Richiede un server RADIUS che si integra con il server AD. Le organizzazioni possono anche sfruttare la distribuzione RADIUS esistente.

Il server RADIUS può essere distribuito in locale o nella rete virtuale di Azure. Durante l'autenticazione, il gateway VPN di Azure funge da pass-through e inoltra i messaggi di autenticazione tra il server RADIUS e il dispositivo che si connette e viceversa. È quindi importante che il gateway possa raggiungere il server RADIUS. Se il server RADIUS si trova in locale, per la raggiungibilità è necessaria una connessione VPN da sito a sito da Azure al sito locale.

È anche possibile integrare il server RADIUS con Servizi certificati AD. Ciò consente di usare il server RADIUS e la distribuzione di certificati dell'organizzazione per l'autenticazione del certificato da punto a sito in alternativa all'autenticazione del certificato di Azure. Il vantaggio è che non è necessario caricare i certificati radice e i certificati revocati in Azure.

Un server RADIUS può anche integrarsi con altri sistemi di identità esterni, offrendo così molte opzioni di autenticazione per le VPN da punto a sito, incluse le opzioni a più fattori.

Per le procedure di configurazione del gateway da punto a sito, vedere Configurare la connessione da punto a sito - RADIUS.

Requisiti di configurazione per i client

I requisiti di configurazione client variano in base al client VPN, al tipo di autenticazione e al protocollo usati. La tabella seguente illustra i client disponibili e gli articoli corrispondenti per ogni configurazione.

| Authentication method | Tipo di tunnel | Sistema operativo client | Client VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Finestre | Client VPN nativo | |

| IKEv2 | macOS | Client VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Finestre |

Client VPN di Azure Client OpenVPN versione 2.x Client OpenVPN versione 3.x |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux |

Client VPN di Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Finestre | Client VPN di Azure | |

| OpenVPN | macOS | Client VPN di Azure | |

| OpenVPN | Linux | Client VPN di Azure |

Quali versioni del client VPN di Azure sono disponibili?

Per informazioni sulle versioni disponibili del client VPN di Azure, sulle date di rilascio e sulle novità di ogni versione, vedere Versioni del client VPN di Azure.

Quali SKU del gateway supportano la connessione VPN da punto a sito?

La tabella seguente illustra gli SKU del gateway per tunnel, connessione e velocità effettiva. Per altre informazioni, vedere Informazioni sugli SKU del gateway.

|

VPN Gateway Generazione |

SKU |

S2S/Da rete virtuale a rete virtuale Tunnel |

Connessione da punto a sito Connessioni SSTP |

Connessione da punto a sito Connessioni IKEv2/OpenVPN |

Aggregazione Benchmark velocità effettiva |

BGP | Zone-redundant | Numero di macchine virtuali supportate nella rete virtuale |

|---|---|---|---|---|---|---|---|---|

| Generation1 | Base | Massimo. 10 | Massimo. 128 | Non supportato | 100 Mbps | Non supportato | No | 200 |

| Generation1 | VpnGw1 | Massimo. 30 | Massimo. 128 | Massimo. 250 | 650 Mbps | Supportata | No | 450 |

| Generation1 | VpnGw2 | Massimo. 30 | Massimo. 128 | Massimo. 500 | 1 Gbps | Supportata | No | 1300 |

| Generation1 | VpnGw3 | Massimo. 30 | Massimo. 128 | Massimo. 1000 | 1,25 Gbps | Supportata | No | 4000 |

| Generation1 | VpnGw1AZ | Massimo. 30 | Massimo. 128 | Massimo. 250 | 650 Mbps | Supportata | Sì | 1000 |

| Generation1 | VpnGw2AZ | Massimo. 30 | Massimo. 128 | Massimo. 500 | 1 Gbps | Supportata | Sì | 2000 |

| Generation1 | VpnGw3AZ | Massimo. 30 | Massimo. 128 | Massimo. 1000 | 1,25 Gbps | Supportata | Sì | 5000 |

| Generation2 | VpnGw2 | Massimo. 30 | Massimo. 128 | Massimo. 500 | 1,25 Gbps | Supportata | No | 685 |

| Generation2 | VpnGw3 | Massimo. 30 | Massimo. 128 | Massimo. 1000 | 2,5 Gbps | Supportata | No | 2240 |

| Generation2 | VpnGw4 | Massimo. 100* | Massimo. 128 | Massimo. 5000 | 5 Gbps | Supportata | No | 5300 |

| Generation2 | VpnGw5 | Massimo. 100* | Massimo. 128 | Massimo. 10000 | 10 Gbps | Supportata | No | 6700 |

| Generation2 | VpnGw2AZ | Massimo. 30 | Massimo. 128 | Massimo. 500 | 1,25 Gbps | Supportata | Sì | 2000 |

| Generation2 | VpnGw3AZ | Massimo. 30 | Massimo. 128 | Massimo. 1000 | 2,5 Gbps | Supportata | Sì | 3300 |

| Generation2 | VpnGw4AZ | Massimo. 100* | Massimo. 128 | Massimo. 5000 | 5 Gbps | Supportata | Sì | 4400 |

| Generation2 | VpnGw5AZ | Massimo. 100* | Massimo. 128 | Massimo. 10000 | 10 Gbps | Supportata | Sì | 9000 |

Nota

Lo SKU Basic presenta limitazioni e non supporta il tunnel IKEv2, gli indirizzi IPv6 o l'autenticazione RADIUS. Per altre informazioni, vedere Impostazioni del gateway VPN.

Quali criteri IKE/IPsec sono configurati nei gateway VPN da punto a sito?

Le tabelle di questa sezione mostrano i valori per i criteri predefiniti. Tuttavia, non riflettono i valori supportati disponibili per i criteri personalizzati. Per i criteri personalizzati, vedere i Valori accettati elencati nel cmdlet di PowerShell New-AzVpnClientIpsecParameter.

IKEv2

| Cipher | Integrità | PRF | Gruppo DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Cipher | Integrità | Gruppo PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Quali criteri TLS sono configurati nei gateway VPN per connessione da punto a sito?

TLS

| Criteri |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Supportato solo in TLS1.3 con OpenVPN

Come si configura una connessione da punto a sito?

La configurazione di una connessione da punto a sito richiede alcuni passaggi specifici. Gli articoli seguenti contengono le istruzioni per i passaggi di configurazione comuni per le connessioni da punto a sito.

Per rimuovere la configurazione di una connessione da punto a sito

È possibile rimuovere la configurazione di una connessione usando PowerShell o l'interfaccia della riga di comando. Per alcuni esempi, vedere le Domande frequenti.

Funzionamento del routing da punto a sito

Fai riferimento ai seguenti articoli:

Domande frequenti

Sono disponibili più domande frequenti per le connessioni da punto a sito. Vedere le Domande frequenti sul gateway VPN, prestando particolare attenzione alle sezioni Autenticazione del certificato e RADIUS, in base alle esigenze.

Passaggi successivi

- Configurare una connessione da punto a sito usando l'autenticazione del certificato di Azure

- Configurare una connessione da punto a sito - Autenticazione di Microsoft Entra ID

"OpenVPN" è un marchio di OpenVPN Inc.