Configurare le impostazioni del server per l'autenticazione del certificato di Gateway VPN da punto a sito

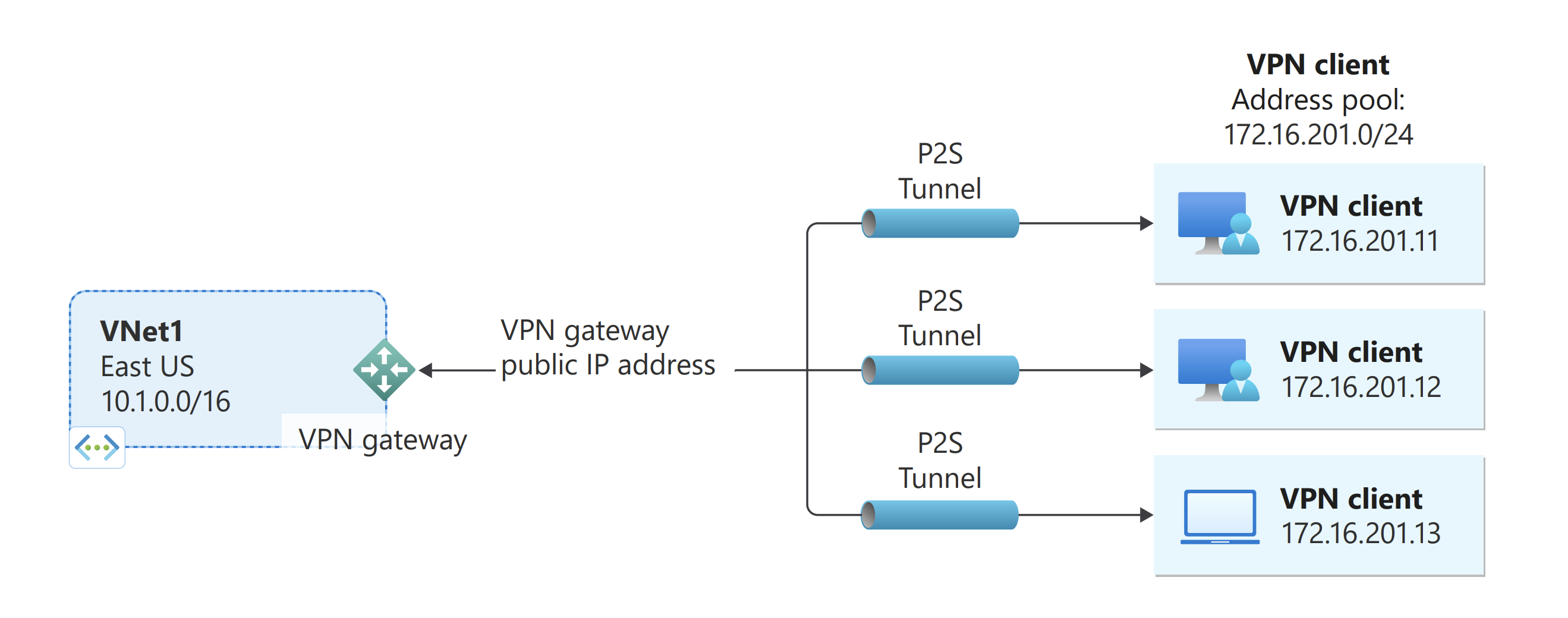

Questo articolo illustra come configurare le impostazioni del server da punto a sito del Gateway VPN necessarie per consentire la connessione sicura di singoli client Windows, Linux o macOS a una rete virtuale di Azure. Le connessioni VPN da punto a sito sono utili quando si vuole connettersi alla rete virtuale da una posizione remota, ad esempio quando si esegue il telelavoro da casa o una conferenza. È anche possibile usare P2S anziché una VPN da sito a sito (S2S) quando sono presenti solo alcuni client che devono connettersi a una rete virtuale.

Le connessioni da punto a sito non richiedono un dispositivo VPN o un indirizzo IP pubblico. Sono disponibili diverse opzioni di configurazione per la connessione da punto a sito. Per altre informazioni sulle connessioni VPN da punto a sito, vedere Informazioni sulla VPN da punto a sito.

I passaggi descritti in questo articolo usano il portale di Azure per configurare il gateway VPN di Azure per l'autenticazione del certificato da punto a sito.

Le connessioni di autenticazione del certificato di Azure da punto a sito usano gli elementi seguenti:

- Un gateway VPN basato su route (non basato su criteri). Per altre informazioni sul tipo di VPN, vedere Impostazioni del Gateway VPN.

- La chiave pubblica (file CER) per un certificato radice, caricato in Azure. Dopo essere stato caricato, il certificato viene considerato come attendibile e usato per l'autenticazione.

- Un certificato client generato dal certificato radice. Il certificato client installato su ogni computer client che si connetterà alla rete virtuale. Questo certificato viene usato per l'autenticazione client.

- File di configurazione del client VPN. Il client VPN viene configurato usando i file di configurazione del client VPN. Questi file contengono le informazioni necessarie per la connessione del client alla rete virtuale. Ogni client che si connette deve essere configurato usando le impostazioni nei file di configurazione.

Prerequisiti

Questo articolo presuppone i prerequisiti seguenti:

- Una rete virtuale di Azure.

- Un gateway VPN basato su route compatibile con la configurazione da sito a sito che si vuole creare e i client VPN che si connettono. Per determinare la configurazione da sito a sito necessaria, vedere la tabella del client VPN. Se il gateway usa lo SKU Basic, tenere presente che lo SKU Basic presenta limitazioni P2S e non supporta l'autenticazione IKEv2 o RADIUS. Per altre informazioni, vedere Informazioni sugli SKU del gateway.

Se non si ha ancora un gateway VPN funzionante compatibile con la configurazione da punto a sito che si vuole creare, vedere Creare e gestire un gateway VPN. Creare un gateway VPN compatibile, quindi tornare a questo articolo per configurare le impostazioni della connessione da punto a sito.

Generare i certificati

I certificati vengono usati da Azure per autenticare i client che si connettono a una rete virtuale tramite una connessione VPN da punto a sito. Dopo avere ottenuto un certificato radice, è necessario caricare le informazioni della chiave pubblica in Azure. Il certificato radice viene quindi considerato "attendibile" da Azure per la connessione da punto a sito alla rete virtuale.

È anche possibile generare i certificati client dal certificato radice considerato attendibile e quindi installarli in ogni computer client. Il certificato client viene usato per autenticare il client quando avvia una connessione alla rete virtuale.

Il certificato radice deve essere generato ed estratto prima di configurare le impostazioni del gateway da punto a sito.

Generare un certificato radice

Ottenere il file con estensione cer per il certificato radice. È possibile usare un certificato radice generato tramite una soluzione aziendale (scelta consigliata) oppure generare un certificato autofirmato. Dopo avere creato il certificato radice, esportare i dati del certificato pubblico, non la chiave privata, come file CER X.509 con codifica in base 64. Il file viene caricato in un secondo momento in Azure.

Certificato aziendale: se si usa una soluzione aziendale, è possibile usare la catena di certificati esistente. Acquisire il file con estensione cer per il certificato radice che si vuole usare.

Certificato radice autofirmato: se non si usa una soluzione aziendale i certificati, creare un certificato radice autofirmato. In caso contrario, i certificati creati non saranno compatibili con le connessioni da punto a sito e i client riceveranno un errore di connessione quando tentano di connettersi. È possibile usare Azure PowerShell, MakeCert oppure OpenSSL. I passaggi negli articoli seguenti descrivono come generare un certificato radice autofirmato compatibile:

- Istruzioni di PowerShell per Windows 10 o versioni successive: queste istruzioni richiedono PowerShell in un computer che esegue Windows 10 o versioni successive. I certificati client generati dal certificato radice possono essere installati in qualsiasi client da punto a sito supportato.

- Istruzioni per MakeCert: usare MakeCert per generare i certificati se non si ha accesso a un computer che esegue Windows 10 o versioni successive. Sebbene MakeCert sia deprecato, è comunque possibile usarlo per generare i certificati. I certificati client generati dal certificato radice possono essere installati in qualsiasi client da punto a sito supportato.

- Istruzioni per Linux - OpenSSL

- Istruzioni per Linux - strongSwan

Generare certificati client

Ogni computer client che viene connesso a una rete virtuale con connessione da punto a sito deve avere un certificato client installato. Il certificato viene generato dal certificato radice e viene installato in ogni computer client. Se non si installa un certificato client valido, l'autenticazione avrà esito negativo quando il client prova a connettersi alla rete virtuale.

È possibile generare un certificato univoco per ogni client oppure usare lo stesso certificato per più client. Generare certificati client univoci offre il vantaggio di poter revocare un singolo certificato. In caso contrario, se più client utilizzano lo stesso certificato client per l’autenticazione e questo viene revocato, è necessario generare e installare nuovi certificati per tutti i client che usano tale certificato.

È possibile generare i certificati client usando i metodi seguenti:

Certificato aziendale:

Se si usa una soluzione aziendale per la creazione di certificati, generare un certificato client con il valore di nome comune nel formato name@yourdomain.com. Usare questo formato anziché il formato nome dominio\nome utente.

Verificare che il certificato client sia basato sul modello di certificato utente con Autenticazione client riportato come primo elemento nell'elenco d'uso. Controllare il certificato facendo doppio clic sul certificato client e aprendo Utilizzo chiavi avanzato nella scheda Dettagli.

Certificato radice autofirmato: seguire la procedura descritta in uno degli articoli seguenti sui certificati delle connessioni da punto a sito in modo che i certificati client creati siano compatibili con le connessioni da punto a sito in uso.

Se si genera un certificato client da un certificato radice autofirmato, viene eseguita l'installazione automatica nel computer usato per generarlo. Se si vuole installare un certificato client in un altro computer client, esportarlo come file con estensione .pfx, insieme all'intera catena di certificati. In questo modo, viene creato un file .pfx contenente le informazioni del certificato radice necessarie per l’autenticazione del client.

I passaggi di questi articoli generano un certificato client compatibile, che è quindi possibile esportare e distribuire.

Istruzioni di PowerShell per Windows 10 o versioni successive: queste istruzioni richiedono Windows 10 o versioni successive e PowerShell per generare i certificati. I certificati generati possono essere installati in qualsiasi client con connessione da punto a sito supportato.

Istruzioni per MakeCert: se non si ha accesso a un computer con Windows 10 o versioni successive, è possibile usare MakeCert per generare i certificati. Sebbene MakeCert sia deprecato, è comunque possibile usarlo per generare i certificati. È possibile installare i certificati generati in qualsiasi client con connessione da punto a sito supportato.

Linux: vedere le istruzioni per strongSwan o OpenSSL.

Aggiungere il pool di indirizzi client VPN

Il pool di indirizzi client è un intervallo di indirizzi IP privati specificati dall'utente. I client che si connettono dinamicamente tramite VPN da punto a sito ricevono un indirizzo IP da questo intervallo. Usare un intervallo di indirizzi IP privati che non si sovrapponga con la posizione locale da cui viene effettuata la connessione o con la rete virtuale a cui ci si vuole connettere. Se si configurano più protocolli e SSTP è uno dei protocolli, il pool di indirizzi configurato viene suddiviso equamente tra i protocolli configurati.

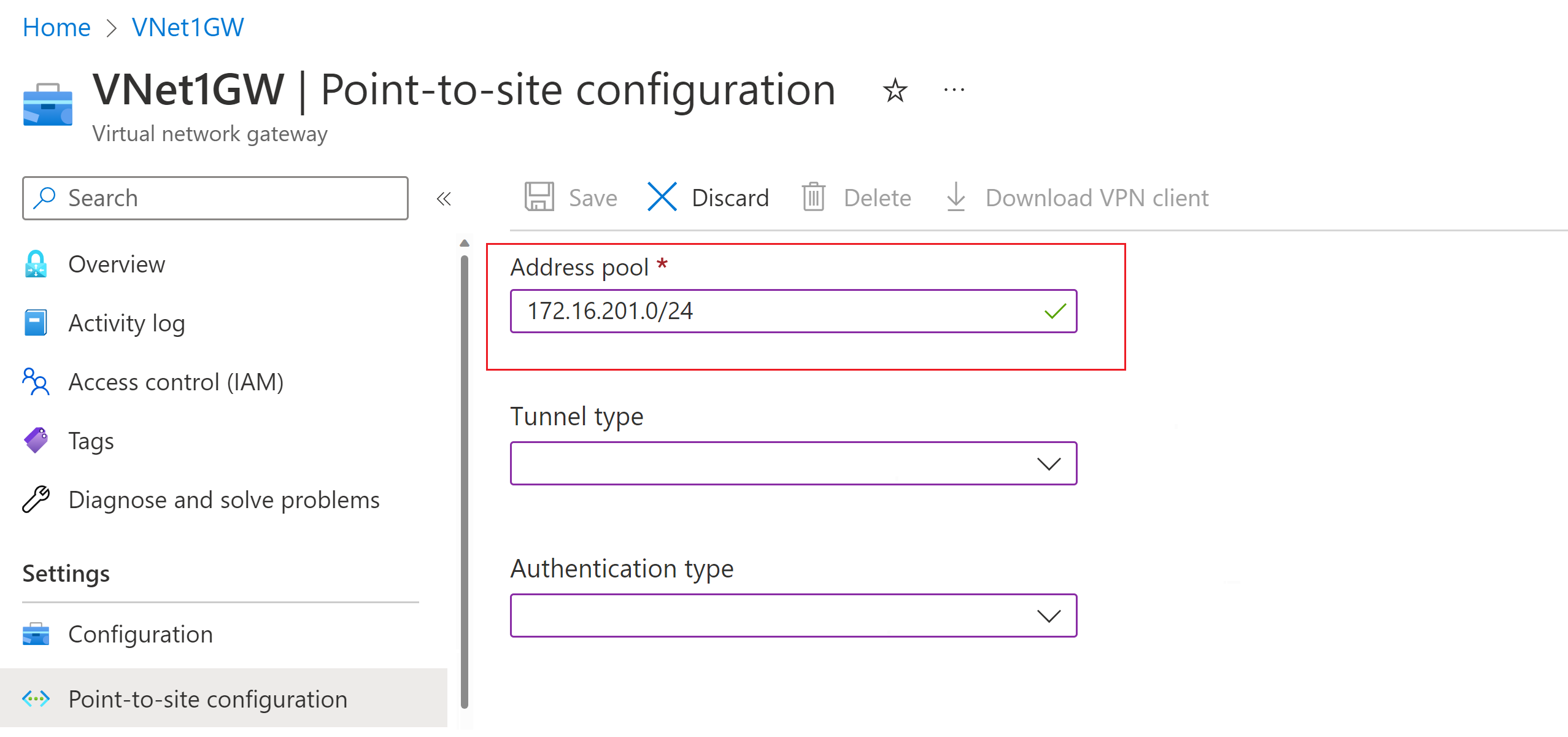

Nel portale di Azure passare al gateway VPN.

Nella pagina del gateway selezionare Configurazione da punto a sito nel riquadro sinistro.

Fare clic su Configura ora nella parte superiore, per aprire la pagina di configurazione.

Nella pagina Configurazione da punto a sito aggiungere nella casella Pool di indirizzi l'intervallo di indirizzi IP privati da usare. I client VPN ricevono dinamicamente un indirizzo IP dall'intervallo specificato. La subnet mask minima è a 29 bit per la configurazione attiva/passiva e a 28 bit per la configurazione attiva/attiva.

Continuare con la sezione successiva per configurare altre impostazioni.

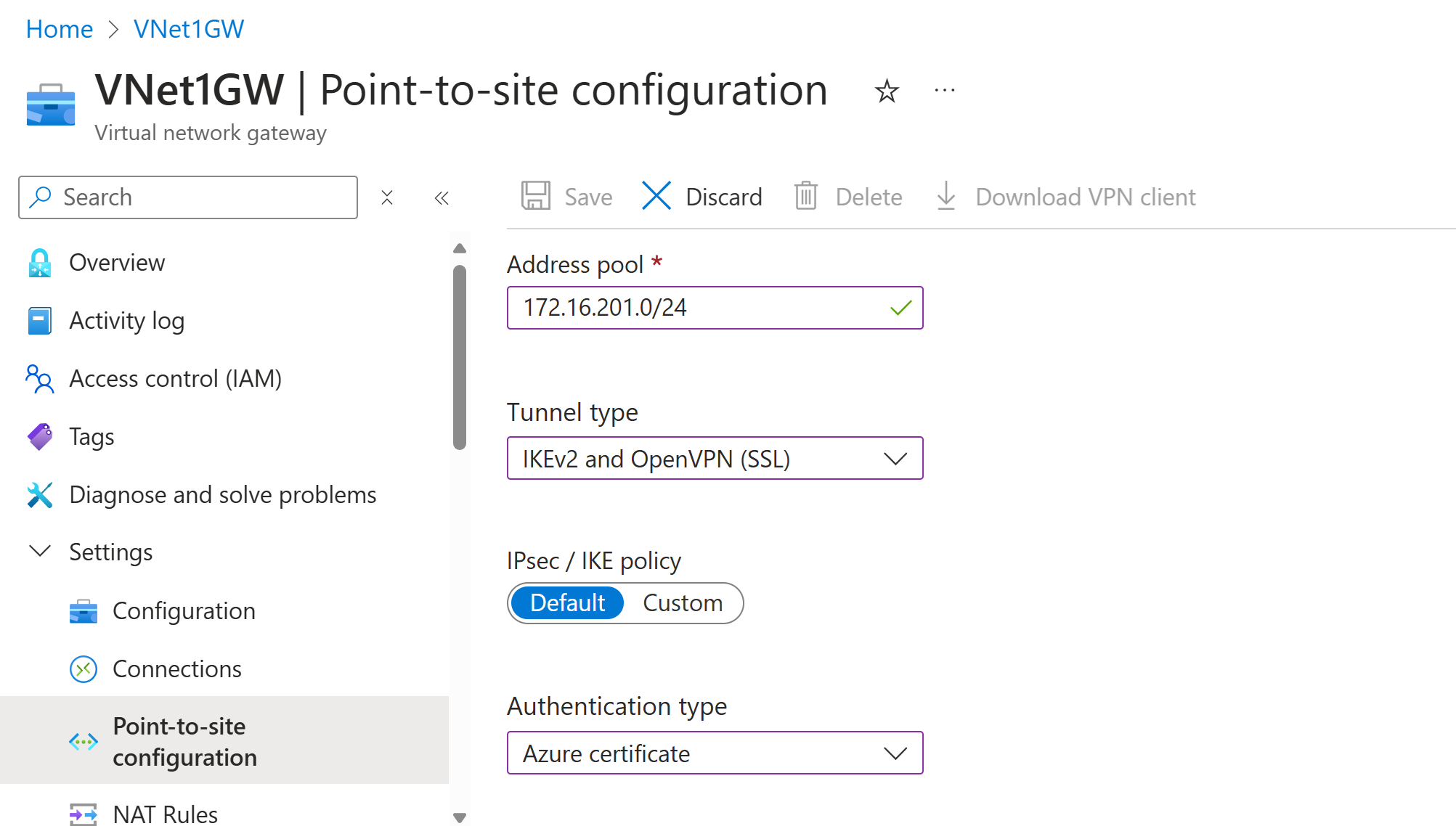

Specificare il tunnel e il tipo di autenticazione

In questa sezione si specificano il tipo di tunnel e il tipo di autenticazione. Queste impostazioni possono diventare complesse. È possibile selezionare le opzioni che contengono più tipi di tunnel dall'elenco a discesa, ad esempio IKEv2 e OpenVPN(SSL) o IKEv2 e SSTP (SSL). Sono disponibili solo determinate combinazioni di tipi di tunnel e tipi di autenticazione.

Il tipo di tunnel e il tipo di autenticazione devono corrispondere al software client VPN che si vuole usare per connettersi ad Azure. Quando si hanno diversi client VPN che si connettono da sistemi operativi diversi, è importante pianificare il tipo di tunnel e il tipo di autenticazione. La tabella seguente illustra i tipi di tunnel e i tipi di autenticazione disponibili in relazione al software client VPN.

Tabella client VPN

| Authentication method | Tipo di tunnel | Sistema operativo client | Client VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Finestre | Client VPN nativo | |

| IKEv2 | macOS | Client VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Finestre |

Client VPN di Azure Client OpenVPN versione 2.x Client OpenVPN versione 3.x |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux |

Client VPN di Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Finestre | Client VPN di Azure | |

| OpenVPN | macOS | Client VPN di Azure | |

| OpenVPN | Linux | Client VPN di Azure |

Nota

Se non viene visualizzato il tipo di tunnel o il tipo di autenticazione nella pagina Configurazione da punto a sito, il gateway usa lo SKU Basic. Lo SKU Basic non supporta l'autenticazione IKEv2 o RADIUS. Se si vogliono usare queste impostazioni, è necessario eliminare e ricreare il gateway usando uno SKU del gateway diverso.

Per Tipo di tunnel selezionare il tipo di tunnel che si vuole usare. Per questo esercizio, selezionare nell'elenco a discesa IKEv2 e OpenVPN(SSL).

Per Tipo di autenticazione, nell'elenco a discesa selezionare Certificato di Azure.

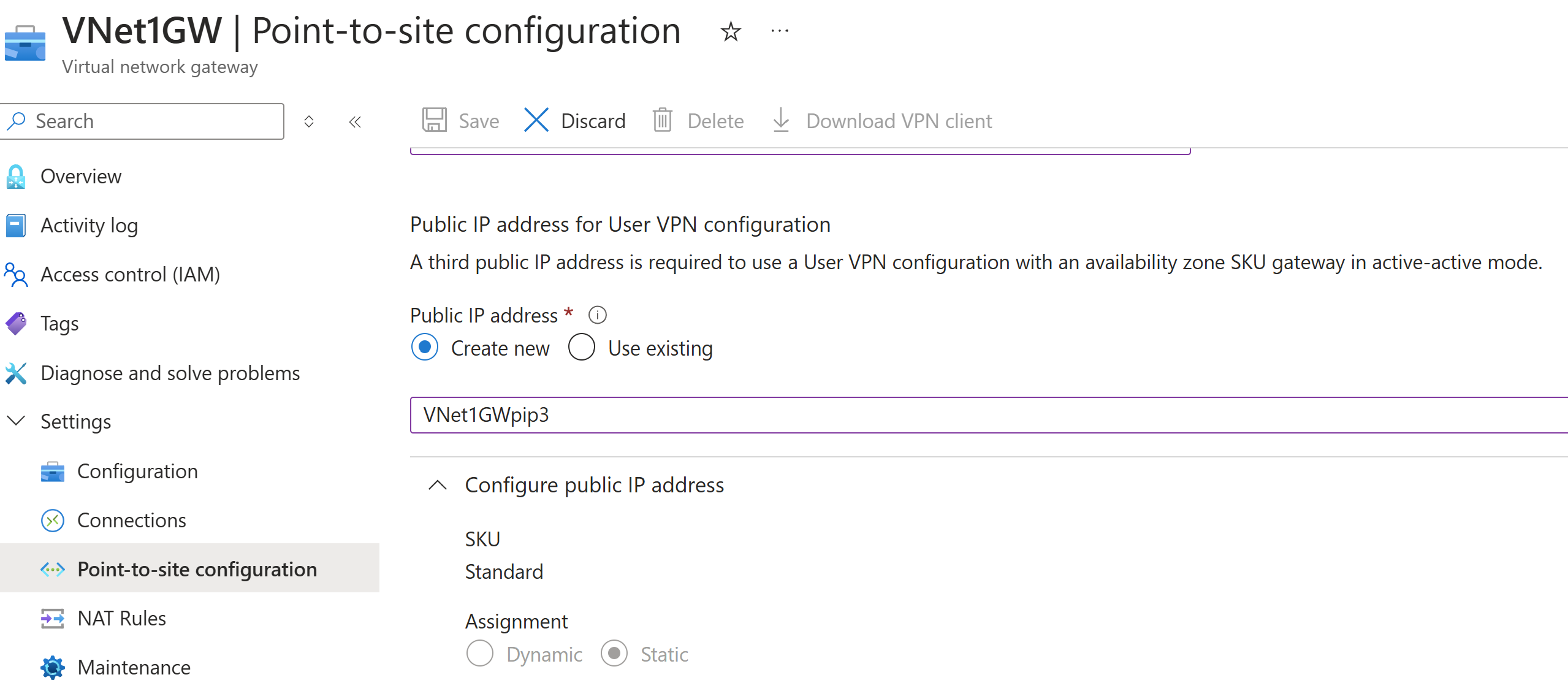

Aggiungere un altro indirizzo IP pubblico

Se si dispone di un gateway in modalità attiva-attiva, è necessario specificare un terzo indirizzo IP pubblico per configurare il punto a sito. Nell'esempio viene creato il terzo indirizzo IP pubblico usando il valore di esempio VNet1GWpip3. Se il gateway non è in modalità attiva-attiva, non è necessario aggiungere un altro indirizzo IP pubblico.

Caricare le informazioni sulla chiave pubblica del certificato radice

In questa sezione si caricheranno i dati del certificato radice pubblico in Azure. Dopo aver caricato i dati del certificato pubblico, Azure lo usa per autenticare i client di connessione. I client che si connettono hanno un certificato client installato generato dal certificato radice attendibile.

Assicurarsi di aver esportato il certificato radice come file X.509 con codifica Base 64 (.CER) nei passaggi precedenti. È necessario esportare il certificato in questo formato per poterlo aprire con un editor di testo. Non è necessario esportare la chiave privata.

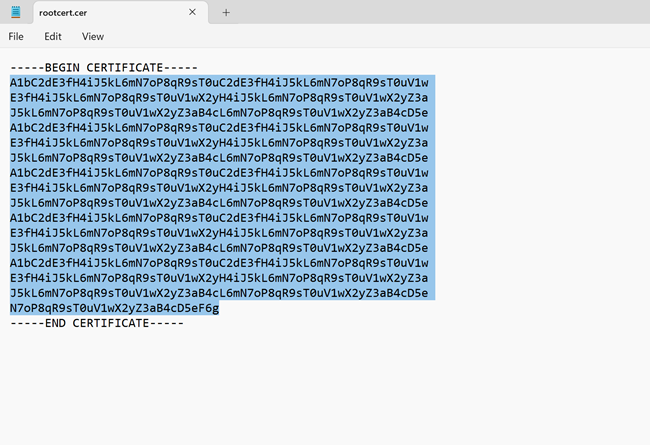

Aprire il certificato con un editor di testo, ad esempio il Blocco note. Quando si copiano i dati del certificato, assicurarsi di copiare il testo come una riga continua:

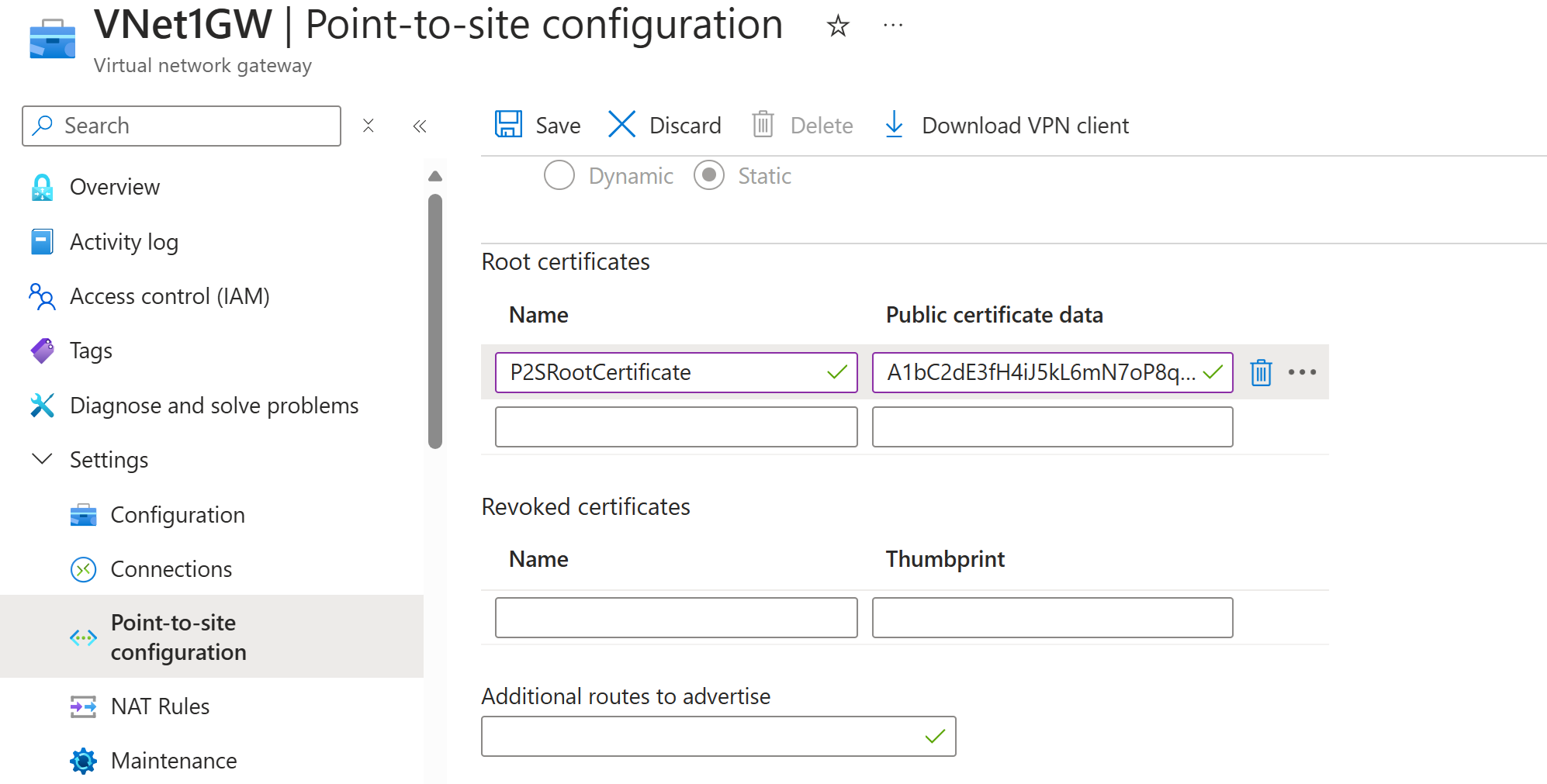

Passare alla pagina Di configurazione da punto a sito del gateway> di rete virtuale nella sezione Certificato radice. Questa sezione è visibile solo se è stato selezionato Certificato di Azure come tipo di autenticazione.

Nella sezione Certificato radice è possibile aggiungere fino a 20 certificati radice trusted.

- Incollare i dati del certificato nel campo Dati del certificato pubblico.

- Assegnare un Nome al certificato.

Per questo esercizio non sono necessarie route aggiuntive. Per altre informazioni sulla funzionalità di routing personalizzato, vedere Annunciare route personalizzate.

Selezionare Salva nella parte superiore della pagina per salvare tutte le impostazioni di configurazione.

Generare file di configurazione del profilo client VPN

Tutte le impostazioni di configurazione necessarie per i client VPN sono contenute in un file ZIP di configurazione del profilo client VPN. I file di configurazione del profilo client VPN sono specifici della configurazione del gateway VPN da sito a sito per la rete virtuale. Se vengono apportate modifiche alla configurazione VPN da punto a sito dopo la generazione dei file, ad esempio modifiche al tipo di autenticazione o al tipo di protocollo VPN, è necessario generare nuovi file di configurazione del profilo client VPN e applicare la nuova configurazione a tutti i client VPN da connettere. Per altre informazioni sulle connessioni da punto a sito, vedere Informazioni sulla VPN da punto a sito.

È possibile generare i file di configurazione del profilo client usando PowerShell oppure il portale di Azure. Negli esempi seguenti verranno illustrati entrambi i metodi. Entrambi i metodi restituiscono lo stesso file con estensione zip.

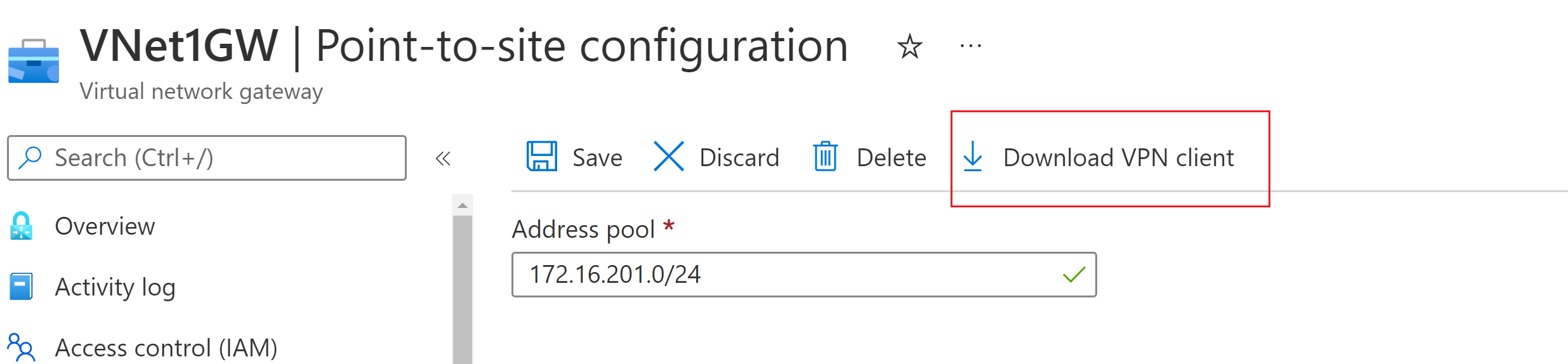

Azure portal

Nel portale di Azure passare al gateway di rete virtuale per la rete virtuale a cui si desidera connettersi.

Nella pagina del gateway di rete virtuale selezionare Configurazione da punto a sito per aprire la pagina corrispondente.

Nella parte superiore della pagina Configurazione da punto a sito selezionare Scarica client VPN. Questa opzione non scarica il software client VPN, ma genera il pacchetto di configurazione usato per configurare i client VPN. La generazione del pacchetto di configurazione client richiede qualche minuto. In questo periodo di tempo, potrebbero non essere visualizzate indicazioni finché il pacchetto non è stato generato.

Dopo aver generato il pacchetto di configurazione, il browser indica che è disponibile un file ZIP di configurazione client. Ha lo stesso nome del gateway.

Decomprimere il file per visualizzare le cartelle. Alcuni o tutti questi file verranno usati per configurare il client VPN. I file generati corrispondono alle impostazioni del tipo di autenticazione e tunnel configurate nel server di connessione da punto a sito.

Configurare i client VPN e connettersi ad Azure

Per la procedura per configurare i client VPN e connettersi ad Azure, vedere la tabella del client VPN nella sezione Specificare il tunnel e il tipo di autenticazione. La tabella contiene collegamenti ad articoli che forniscono passaggi dettagliati per configurare il software client VPN.

Aggiungere o rimuovere certificati radice attendibili

È possibile aggiungere e rimuovere certificati radice attendibili da Azure. Quando si rimuove un certificato radice, i client con un certificato generato da tale radice non saranno in grado di eseguire l'autenticazione e, di conseguenza, non potranno connettersi. Per consentire ai client di eseguire l'autenticazione e connettersi, è necessario installare un nuovo certificato client generato da un certificato radice considerato attendibile (caricato) in Azure.

In Azure è possibile aggiungere fino a 20 file CER di certificato radice trusted. Per istruzioni, vedere la sezione Caricare un certificato radice trusted.

Per rimuovere un certificato radice trusted:

- Passare alla pagina Configurazione da punto a sito per il gateway di rete virtuale.

- Nella sezione Certificato radice della pagina individuare il certificato che si vuole rimuovere.

- Selezionare i puntini di sospensione accanto al certificato e quindi selezionare Rimuovi.

Revocare un certificato client

È possibile revocare i certificati client. L'elenco di revoche di certificati consente di negare in modo selettivo la connettività da punto a sito in base a singoli certificati client. Questa operazione è diversa rispetto alla rimozione di un certificato radice attendibile. Se si rimuove un file con estensione cer del certificato radice attendibile da Azure, viene revocato l'accesso per tutti i certificati client generati o firmati dal certificato radice revocato. La revoca di un certificato client, anziché del certificato radice, consente di continuare a usare gli altri certificati generati dal certificato radice per l'autenticazione.

La regola generale è quella di usare il certificato radice per gestire l'accesso a livello di team o organizzazione, usando i certificati client revocati per il controllo di accesso con granularità fine su singoli utenti.

È possibile revocare un certificato client aggiungendo l'identificazione personale all'elenco di revoche di certificati.

- Ottenere l'identificazione personale del certificato client. Per altre informazioni, vedere Procedura: recuperare l'identificazione personale di un certificato.

- Copiare le informazioni in un editor di testo e rimuovere tutti gli spazi in modo da ottenere una stringa continua.

- Passare al gateway di rete virtuale nella pagina Configurazione da punto a sito che è stata usata anche per caricare un certificato radice attendibile.

- Nella sezione Certificati revocati immettere un nome descrittivo per il certificato (non deve corrispondere necessariamente alle credenziali del certificato).

- Copiare e incollare la stringa di identificazione personale nel campo Identificazione personale.

- L'identificazione personale viene convalidata e aggiunta automaticamente all'elenco di revoche. Verrà visualizzato un messaggio che segnala che è in corso l'aggiornamento dell'elenco.

- Dopo aver completato l'aggiornamento, il certificato non può più essere usato per la connessione. Ai client che provano a connettersi con questo certificato verrà visualizzato un messaggio che informa che il certificato non è più valido.

Domande frequenti sulla connettività da punto a sito

Per le domande frequenti, vedere Domande frequenti.

Passaggi successivi

Dopo aver completato la connessione, è possibile aggiungere macchine virtuali alle reti virtuali. Per altre informazioni, vedere Macchine virtuali. Per altre informazioni sulla rete e sulle macchine virtuali, vedere Panoramica di rete delle macchine virtuali Linux e Azure.

Per informazioni sulla risoluzione dei problemi della connessione da punto a sito, vedere Risoluzione dei problemi di connessione da punto a sito di Azure.