Creare o modificare un ID app destinatari personalizzato per l'autenticazione con Microsoft Entra ID nella VPN da punto a sito

I passaggi descritti in questo articolo consentono di creare un ID app personalizzato Microsoft Entra ID (gruppo di destinatari personalizzato) per il nuovo client VPN di Azure registrato da Microsoft per le connessioni da punto a sito (P2S). È anche possibile aggiornare il tenant esistente per modificare la nuova app client VPN di Azure registrata da Microsoft dall'app client VPN di Azure precedente.

Quando si configura un ID app gruppo di destinatari personalizzato, è possibile usare uno qualsiasi dei valori supportati associati all'app client VPN di Azure. È consigliabile associare il valore gruppo di destinatari Pubblico di Azure dell'ID app registrato da Microsoft c632b3df-fb67-4d84-bdcf-b95ad541b5c8 all'app personalizzata, quando possibile. Per l'elenco completo dei valori supportati, vedere VPN da punto a sito - Microsoft Entra ID.

Questo articolo illustra i passaggi generali. Gli screenshot per registrare un'applicazione potrebbero essere leggermente diversi, a seconda del modo in cui si accede all'interfaccia utente, ma le impostazioni sono le stesse. Per altre informazioni, vedere Guida introduttiva: Registrare un'applicazione. Per altre informazioni sull'autenticazione di Microsoft Entra ID per connessioni da punto a sito, vedere Autenticazione di Microsoft Entra ID per connessioni da punto a sito.

Se si sta configurando un ID app gruppo di destinatari personalizzato per configurare o limitare l'accesso in base a utenti e gruppi, vedere Scenario: Configurare l'accesso con connessione da punto a sito in base a utenti e gruppi - Autenticazione di Microsoft Entra ID. L'articolo dello scenario descrive il flusso di lavoro e i passaggi per assegnare le autorizzazioni.

Prerequisiti

Questo articolo presuppone che l'utente disponga già di un tenant di Microsoft Entra e delle autorizzazioni per creare un'applicazione aziendale, in genere con il ruolo di amministratore applicazione cloud o superiore. Per altre informazioni, vedere Creare un nuovo tenant in Microsoft Entra ID e Assegnare ruoli utente con Microsoft Entra ID.

Questo articolo presuppone che si stia usando il valore gruppo di destinatari Pubblico di Azure dell'ID app registrato da Microsoft

c632b3df-fb67-4d84-bdcf-b95ad541b5c8per configurare l'app personalizzata. Questo valore ha il consenso globale, il che significa che non è necessario registrarlo manualmente per fornire il consenso per l'organizzazione. È consigliabile usare questo valore.Al momento, esiste un solo valore gruppo di destinatari supportato per l'app registrata da Microsoft. Per altri valori supportati, vedere la tabella dei valori gruppo di destinatari supportati.

Se il valore gruppo di destinatari registrato da Microsoft non è compatibile con la configurazione, è comunque possibile usare i valori ID meno recenti registrati manualmente.

Se invece è necessario usare un valore ID app registrato manualmente, è necessario fornire il consenso per consentire all'app di accedere e leggere i profili utente prima di procedere con questa configurazione. È necessario accedere con un account assegnato al ruolo di amministratore applicazione cloud.

Per concedere il consenso amministratore per l'organizzazione, modificare il comando seguente per contenere il valore

client_iddesiderato. Nell'esempio il valore client_id è per Pubblico di Azure. Per altri valori supportati, vedere la tabella.https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentCopiare e incollare l'URL relativo alla posizione di distribuzione nella barra degli indirizzi del browser.

Se richiesto, selezionare l'account con il ruolo di amministratore applicazione cloud.

Nella pagina Autorizzazioni richieste selezionare Accetta.

Registrare un'applicazione

Esistono due modi diversi per accedere alla pagina Registrazioni app. Un modo consiste nell'usare l'interfaccia di amministrazione di Microsoft Entra. È anche possibile usare il portale di Azure e Microsoft Entra ID. Accedere con un account con ruolo Amministratore applicazione cloud o superiore.

Se si ha accesso a più tenant, usare l'icona Impostazioni nel menu in alto per passare al tenant in cui si vuole registrare l'applicazione dal menu Directory e sottoscrizioni.

Passare a Registrazioni app e selezionare Nuova registrazione.

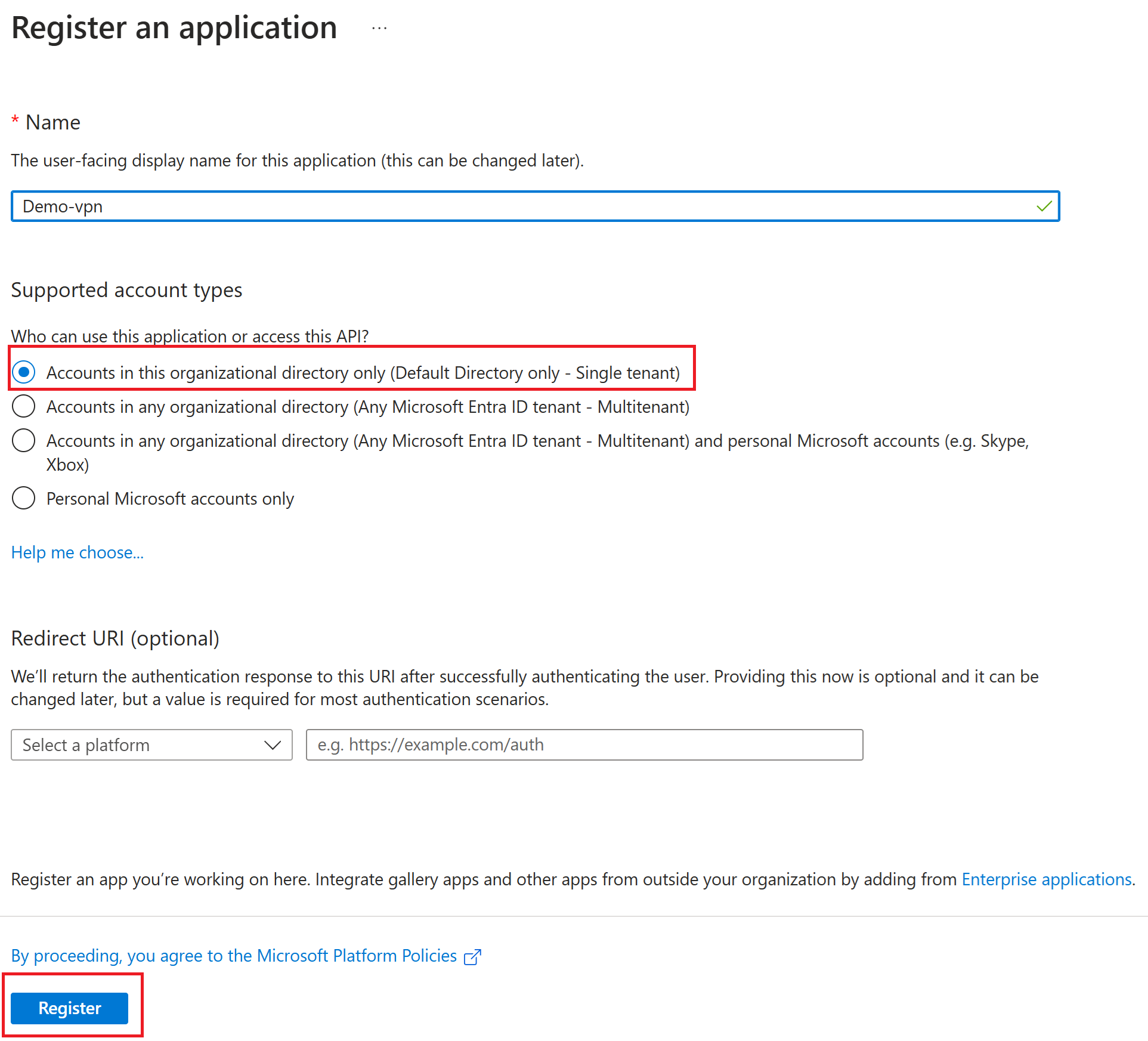

Nella pagina Registra un'applicazione immettere il Nome da visualizzare per l'applicazione. Gli utenti dell'applicazione potrebbero vedere il nome visualizzato quando usano l'app, ad esempio durante l'accesso. È possibile modificare il nome visualizzato in qualsiasi momento. Più registrazioni di app possono condividere lo stesso nome. L'ID applicazione (client) generato automaticamente dalla registrazione dell'app identifica in modo univoco l'app all'interno di Identity Platform.

Specificare chi può usare l'applicazione, noto a volte come destinatario di accesso. Selezionare Account solo in questa directory organizzativa (solo nameofyourdirectory - Tenant singolo).

Ignorare per il momento il campo URI di reindirizzamento (facoltativo) poiché lo si configurerà nella sezione successiva.

Selezionare Registra per completare la registrazione iniziale dell'app.

Al termine della registrazione, nell'interfaccia di amministrazione di Microsoft Entra viene visualizzato il riquadro Panoramica della registrazione dell'app. Viene visualizzato l’ID applicazione (client). Anche chiamato ID client, questo valore identifica in modo univoco l'applicazione in Microsoft Identity Platform. Si tratta del valore del gruppo di destinatari personalizzato che si usa quando si configura il gateway P2S. Anche se questo valore è presente, è comunque necessario completare le sezioni successive per associare l'applicazione registrata da Microsoft all'ID applicazione.

Esporre un'API e aggiungere un ambito

In questa sezione viene creato un ambito per assegnare autorizzazioni granulari.

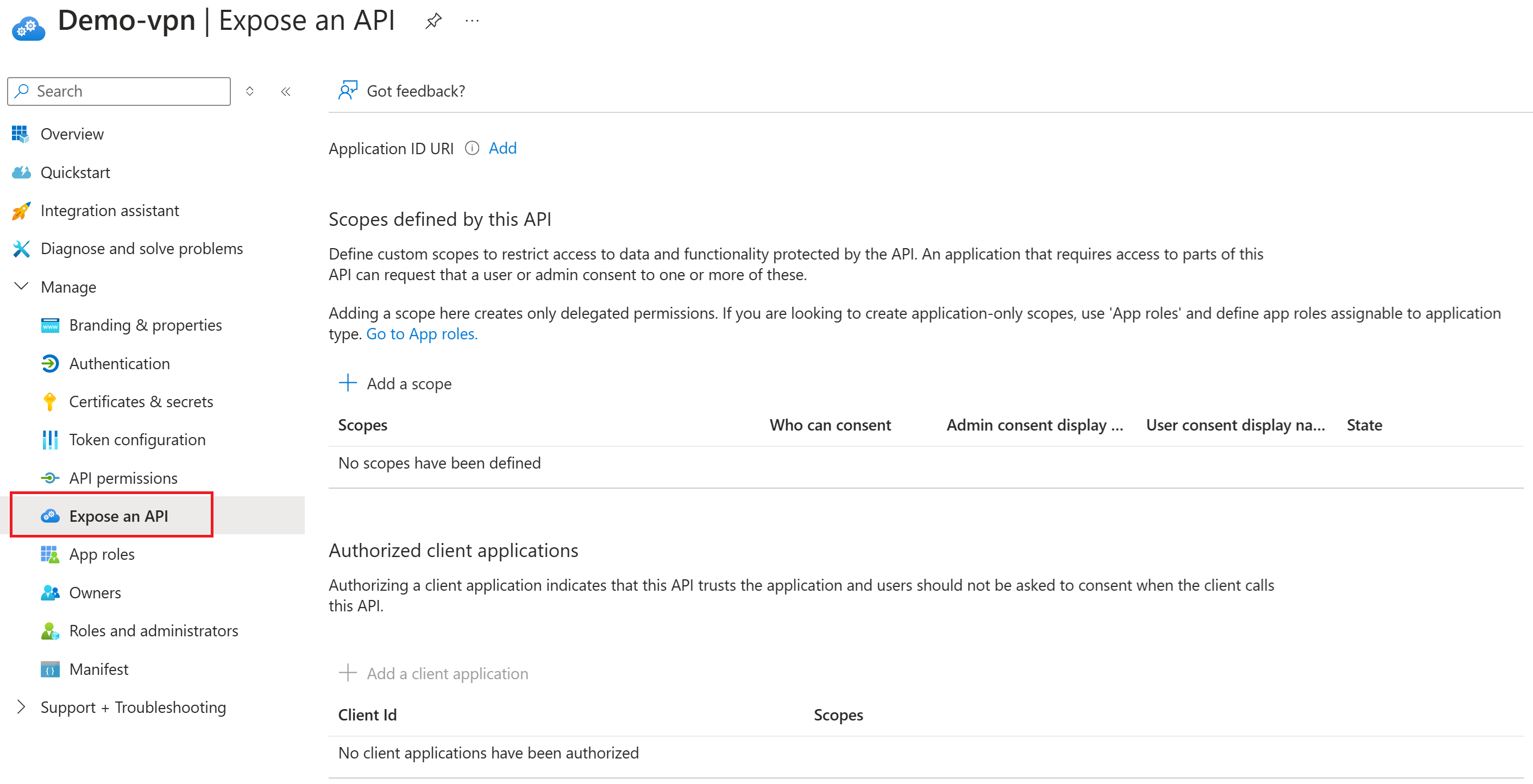

Nel riquadro sinistro dell'app registrata selezionare Esponi un'API.

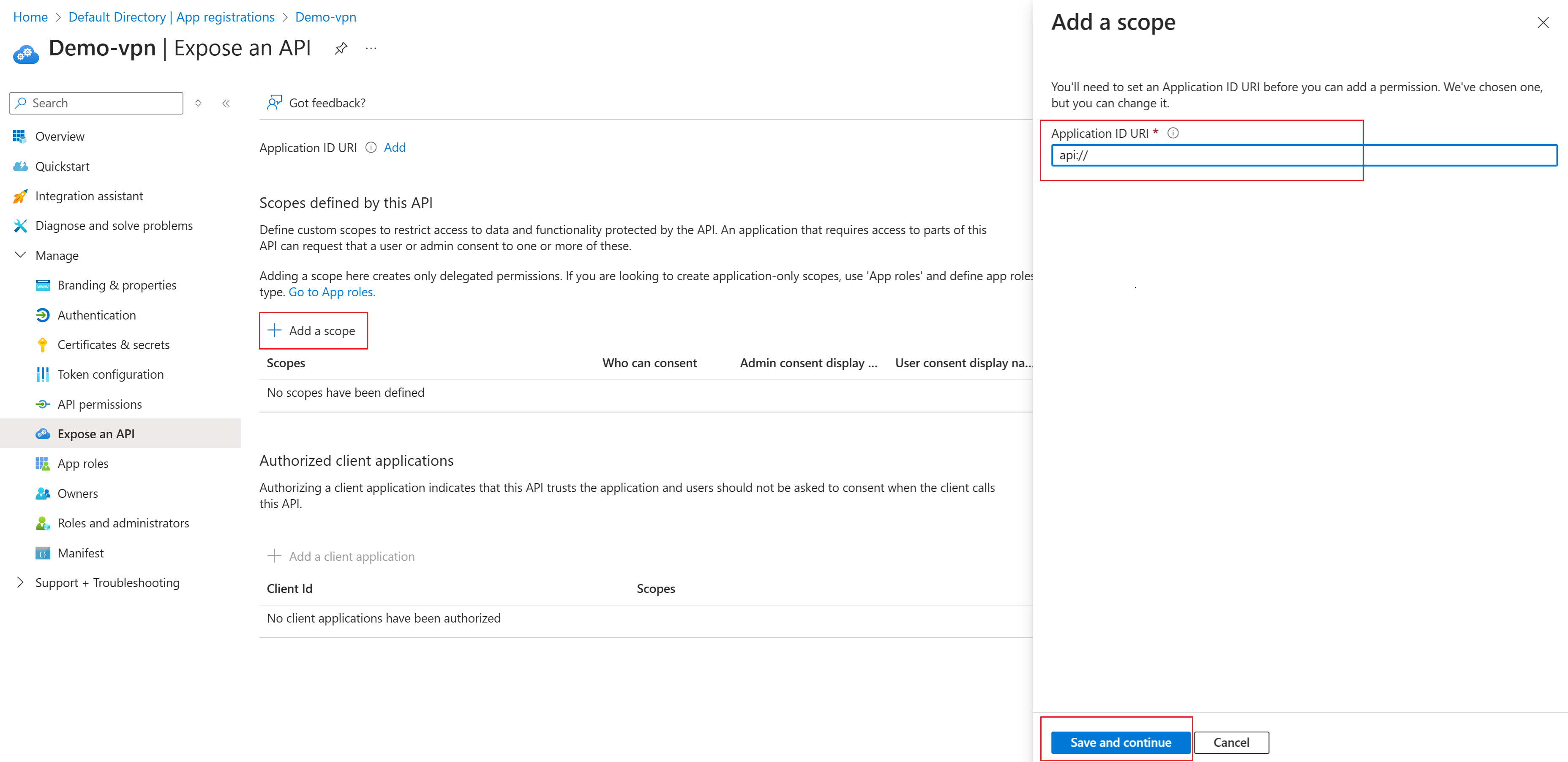

Seleziona Aggiungi un ambito. Nel riquadro Aggiungi un ambito visualizzare l'URI ID applicazione. Questo campo viene generato automaticamente. Il valore predefinito è

api://<application-client-id>. L'URI dell'ID applicazione funge da prefisso per gli ambiti a cui verrà fatto riferimento nel codice dell'API e deve essere univoco a livello globale.Selezionare Salva e continua per passare al riquadro successivo Aggiungi un ambito.

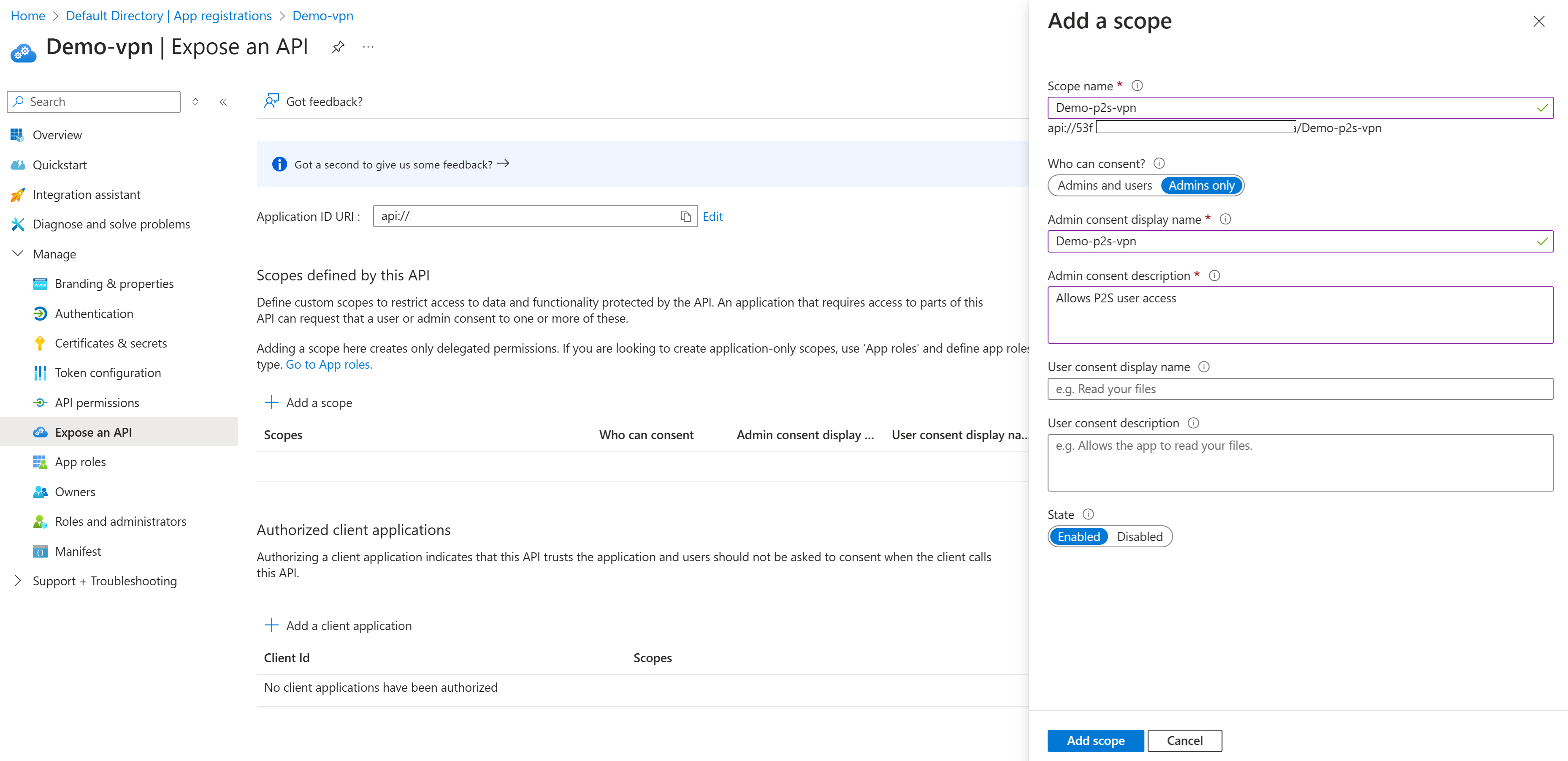

In questo riquadro Aggiungi un ambito specificare gli attributi dell'ambito. Per questa procedura dettagliata è possibile usare i valori di esempio o specificare valori personalizzati.

Campo valore Nome ambito Esempio: p2s-vpn1 Utenti che possono fornire il consenso Solo amministratori Nome visualizzato per il consenso amministratore Esempio: p2s-vpn1-users Descrizione del consenso amministratore Esempio: Accesso alla VPN da punto a sito Stato Abilitato Selezionare Aggiungi ambito per aggiungere l'ambito.

Aggiungere l'applicazione client VPN di Azure

In questa sezione viene associato l'ID applicazione client VPN di Azure registrato da Microsoft.

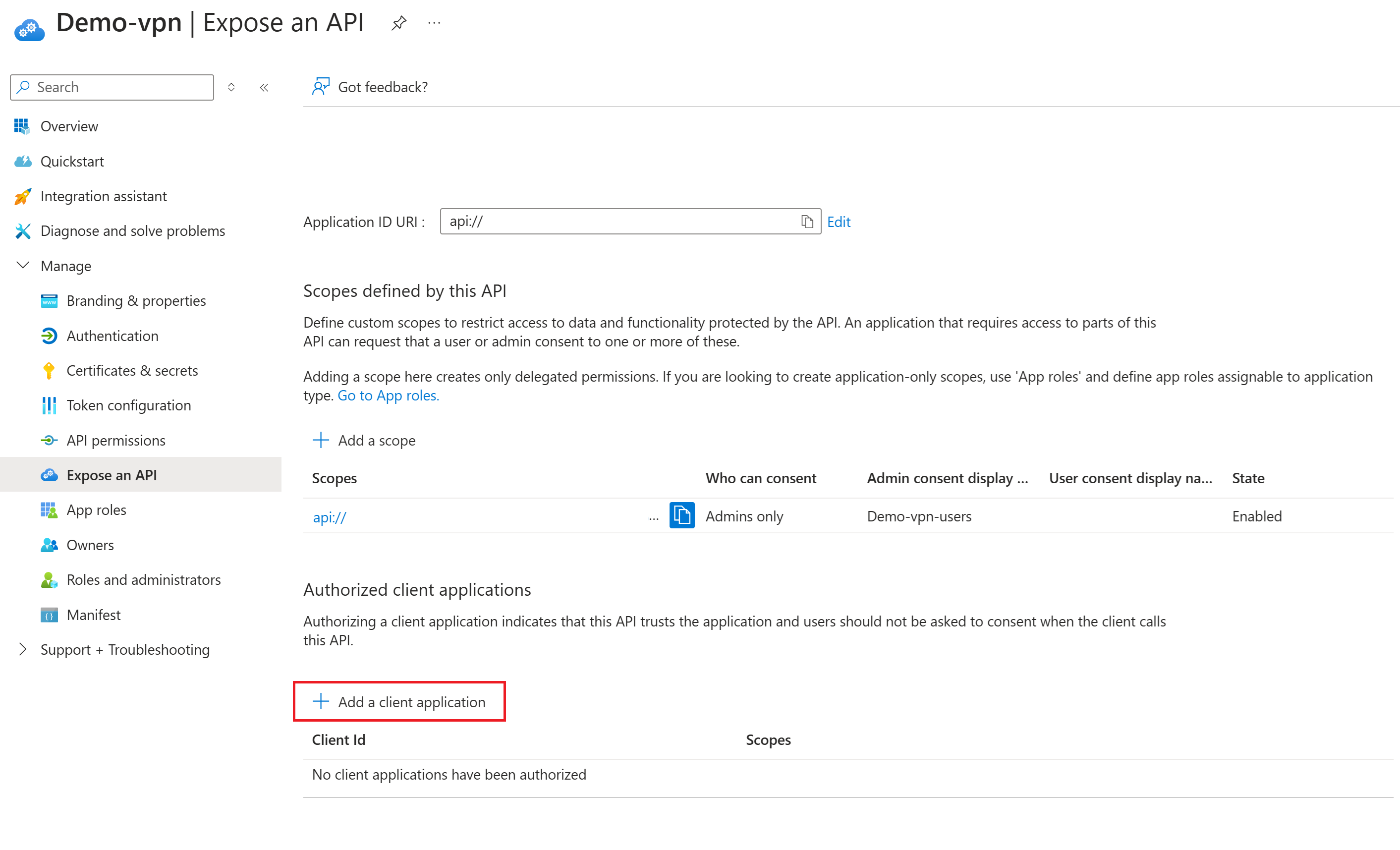

Nella pagina Esporre un'API selezionare + Aggiungi applicazione client.

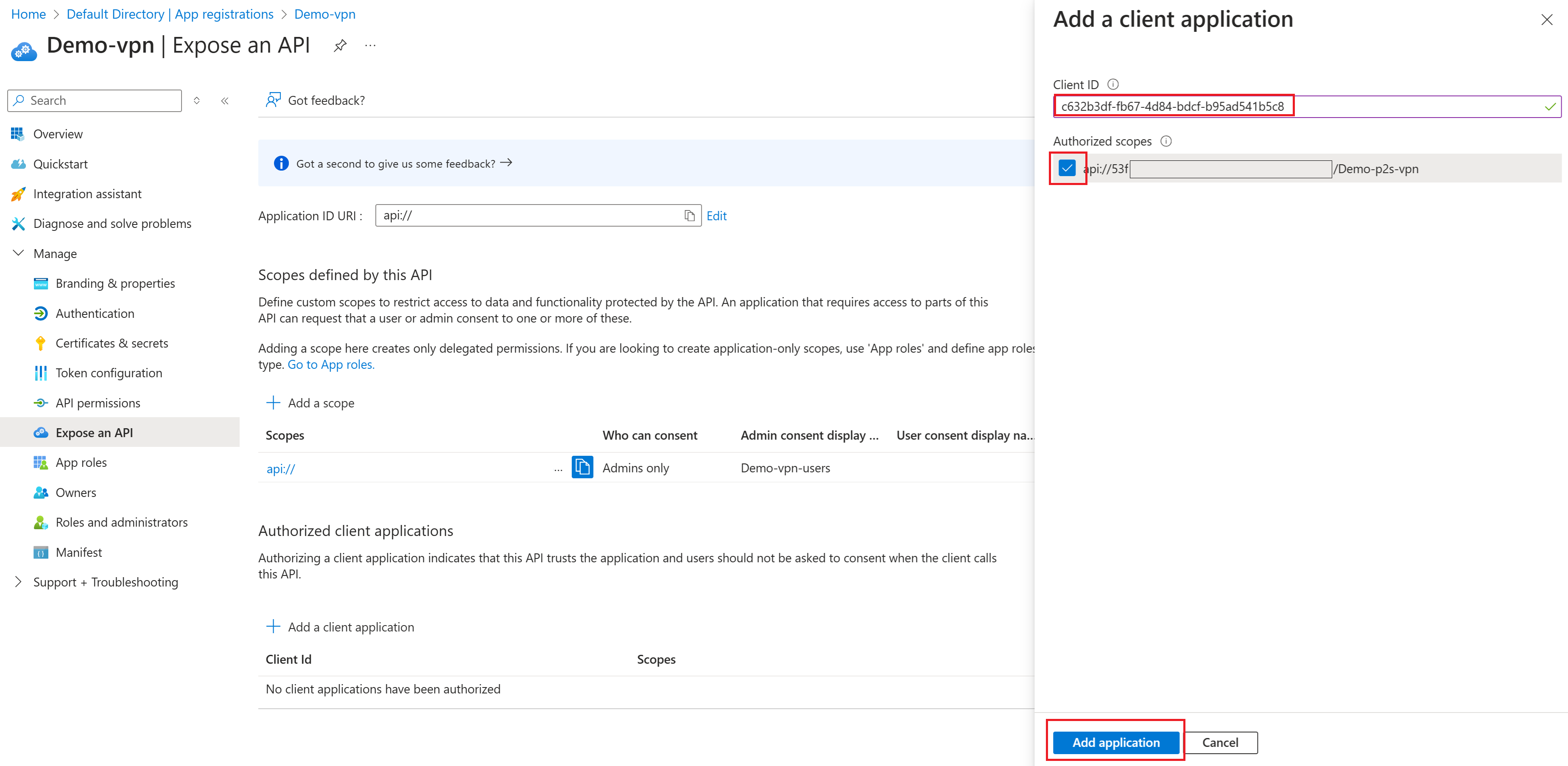

Nel riquadro Aggiungi un'applicazione client per ID client usare l'ID applicazione pubblica di Azure per l'app client VPN di Azure registrata da Microsoft,

c632b3df-fb67-4d84-bdcf-b95ad541b5c8, a meno che non si sappia di aver bisogno di un valore diverso.Assicurarsi che sia selezionato Ambiti autorizzati.

Seleziona Aggiungi applicazione.

Raccogliere valori

Nella pagina Panoramica per l'applicazione prendere nota dei valori seguenti necessari quando si configura il gateway VPN da punto a sito per l'autenticazione di Microsoft Entra ID.

- ID applicazione (client): ID gruppo di destinatari personalizzato usato per il campo Destinatari quando si configura il gateway VPN da punto a sito.

- ID directory (tenant): questo valore fa parte del valore necessario per il campo Tenant ed Emittente per il gateway VPN da punto a sito.

Configurare il gateway VPN da punto a sito

Dopo aver completato i passaggi descritti nelle sezioni precedenti, passare a Configurare il Gateway VPN da punto a sito per l'autenticazione di Microsoft Entra ID: app registrata in Microsoft.

Eseguire l'aggiornamento all'ID client dell'app VPN registrata da Microsoft

Nota

Questi passaggi possono essere usati per uno dei valori supportati associati all'app client VPN di Azure. È consigliabile associare il valore gruppo di destinatari Pubblico di Azure dell'ID app registrato da Microsoft c632b3df-fb67-4d84-bdcf-b95ad541b5c8 all'app personalizzata, quando possibile.

Se il gateway VPN da punto a sito è già stato configurato per usare un valore personalizzato per il campo ID destinatari e si vuole passare al nuovo client VPN di Azure registrato da Microsoft, è possibile autorizzare la nuova applicazione aggiungendo l'applicazione client all'API. Usando questo metodo, non è necessario modificare le impostazioni nel gateway VPN di Azure o nei client VPN di Azure se usano la versione più recente del client.

Nei passaggi seguenti si aggiunge un'altra applicazione client autorizzata usando il valore destinatari dell'ID app client VPN di Azure registrato da Microsoft. Non si modifica il valore dell'applicazione client autorizzata esistente. È sempre possibile eliminare l'applicazione client autorizzata esistente se non viene più usata.

Esistono due modi diversi per accedere alla pagina Registrazioni app. Un modo consiste nell'usare l'interfaccia di amministrazione di Microsoft Entra. È anche possibile usare il portale di Azure e Microsoft Entra ID. Accedere con un account con ruolo Amministratore applicazione cloud o superiore.

Se si ha accesso a più tenant, usare l'icona Impostazioni nel menu in alto per passare al tenant che si vuole usare dal menu Directory e sottoscrizioni.

Passare a Registrazioni app e individuare il nome visualizzato per l'app registrata. Fare clic per aprire la pagina.

Fare clic su Esporre un'API. Nella pagina Esponi un'API si noti che è presente il valore del gruppo di destinatari del client VPN di Azure precedente

Client Id.Selezionare + Aggiungi un'applicazione client.

Nel riquadro Aggiungi un'applicazione client per ID client usare l'ID applicazione pubblica di Azure per l'app client VPN di Azure registrata da Microsoft,

c632b3df-fb67-4d84-bdcf-b95ad541b5c8.Assicurarsi che sia selezionato Ambiti autorizzati. Quindi, fare clic su Aggiungi applicazione.

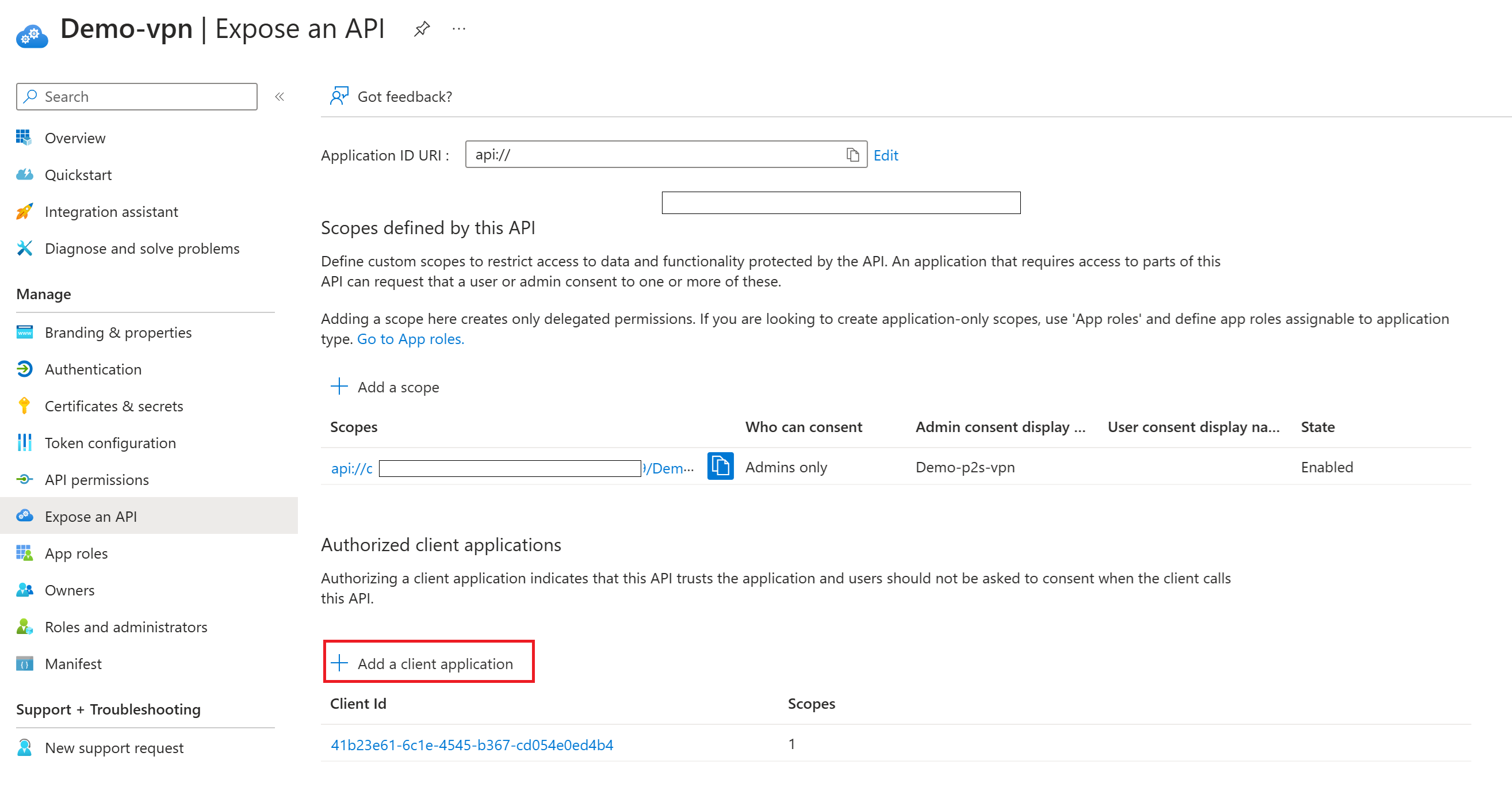

Nella pagina Esponi un API verranno ora visualizzati entrambi i valori ID client. Per eliminare la versione precedente, fare clic sul valore per aprire la pagina Modifica un'applicazione client e fare clic su Elimina.

Nella pagina Panoramica notare che i valori non sono stati modificati. Se il gateway e i client sono già stati configurati usando l'ID applicazione (client) personalizzato visualizzato per il campo ID destinatari del gateway e i client sono già configurati per usare questo valore personalizzato, non è necessario apportare modifiche aggiuntive.

Passaggi successivi

- Configurare il Gateway VPN da punto a sito per l'autenticazione di Microsoft Entra ID: app registrata in Microsoft.

- Per connettersi alla rete virtuale è necessario configurare il client VPN di Azure nei computer client. Vedere Configurare un client VPN per le connessioni VPN da punto a sito.

- Per le domande frequenti, vedere la sezione Da punto a sito delle Domande frequenti su Gateway VPN.