Configurare il client OpenVPN Connect 3.x per le connessioni di autenticazione del certificato da punto a sito - Windows

Se il gateway VPN da punto a sito è configurato per usare OpenVPN e l'autenticazione del certificato, è possibile connettersi alla rete virtuale usando il client OpenVPN. Questo articolo illustra la procedura per configurare il client OpenVPN Connect 3.x e connettersi alla rete virtuale. Esistono alcune differenze di configurazione tra il client OpenVPN 2.x e il client OpenVPN Connect 3.x. Questo articolo è incentrato sul client OpenVPN Connect 3.x.

Operazioni preliminari

Prima di iniziare la procedura di configurazione del client, verificare che sia visualizzato l'articolo sulla configurazione del client VPN corretto. La tabella seguente illustra gli articoli di configurazione disponibili per i client VPN da punto a sito del Gateway VPN. Le procedure variano a seconda del tipo di autenticazione, del tipo di tunnel e del sistema operativo client.

| Authentication method | Tipo di tunnel | Sistema operativo client | Client VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Finestre | Client VPN nativo | |

| IKEv2 | macOS | Client VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Finestre |

Client VPN di Azure Client OpenVPN versione 2.x Client OpenVPN versione 3.x |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux |

Client VPN di Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Finestre | Client VPN di Azure | |

| OpenVPN | macOS | Client VPN di Azure | |

| OpenVPN | Linux | Client VPN di Azure |

Nota

Il client OpenVPN viene gestito in modo indipendente e non sotto il controllo di Microsoft. Ciò significa che Microsoft non supervisiona il codice, le compilazioni, la roadmap o gli aspetti legali. Se i clienti riscontrano bug o problemi con il client OpenVPN, devono contattare direttamente il supporto di OpenVPN Inc. Le linee guida in questo articolo vengono fornite "così come sono" e non sono state convalidate da OpenVPN Inc. Sono progettati per aiutare i clienti che hanno già familiarità con il client e vogliono usarlo per connettersi all'Gateway VPN di Azure in una configurazione VPN da punto a sito.

Prerequisiti

Questo articolo presuppone che l'utente abbia già eseguito i prerequisiti seguenti:

- Il gateway VPN è stato creato e configurato per l'autenticazione del certificato da punto a sito e per il tipo di tunnel OpenVPN. Vedere Configurare le impostazioni del server per le connessioni del gateway VPN da punto a sito: autenticazione del certificato per la procedura.

- Sono stati generati e scaricati i file di configurazione del client VPN. Vedere Generare file di configurazione del profilo client VPN per la procedura.

- È possibile generare certificati client o acquisire i certificati client appropriati necessari per l'autenticazione.

Requisiti di connessione

Per connettersi ad Azure usando il client OpenVPN Connect 3.x usando l'autenticazione del certificato, per ogni computer client di connessione sono necessari gli elementi seguenti:

- Il software client OpenVPN Connect deve essere installato e configurato in ogni computer client.

- Il computer client deve avere un certificato client installato localmente.

- Se la catena di certificati include un certificato intermedio, vedere prima la sezione Certificati intermedi per verificare che la configurazione del gateway VPN da punto a sito sia configurata per supportare questa catena di certificati. Il comportamento di autenticazione del certificato per i client 3.x è diverso dalle versioni precedenti, in cui è possibile specificare il certificato intermedio nel profilo client.

Workflow

Il flusso di lavoro per questo articolo è:

- Generare e installare i certificati client, se non è già stato fatto.

- Visualizzare i file di configurazione del profilo client VPN contenuti nel pacchetto di configurazione del profilo client VPN generato.

- Configurare il client OpenVPN Connect.

- Connettersi ad Azure.

Generare e installare certificati client

Per l'autenticazione del certificato, è necessario installare un certificato client in ogni computer client. Il certificato client che si vuole usare deve essere esportato con la chiave privata e deve contenere tutti i certificati nel percorso di certificazione. Inoltre, per alcune configurazioni, è anche necessario installare le informazioni sul certificato radice.

In molti casi, è possibile installare il certificato client direttamente nel computer client facendo doppio clic. Tuttavia, per alcune configurazioni client OpenVPN, potrebbe essere necessario estrarre informazioni dal certificato client per completare la configurazione.

- Per informazioni sull'uso dei certificati, vedere Da punto a sito: Generare certificati.

- Per visualizzare un certificato client installato, aprire Gestire i certificati utente. Il certificato client è installato in Utente corrente\Personale\Certificati.

Installare il certificato client

Ogni client deve avere un certificato client per poter eseguire l'autenticazione. Se il certificato client non è già installato nel computer locale, è possibile installarlo seguendo questa procedura:

- Individuare il certificato client. Per altre informazioni sui certificati client, vedere Installare i certificati client.

- Installare il certificato client. In genere, è possibile installare un certificato facendo doppio clic sul file del certificato e specificando una password (se necessario).

- Il certificato client verrà usato anche più avanti in questo esercizio per configurare le impostazioni del profilo client OpenVPN Connect.

Visualizzare i file di configurazione

Il pacchetto di configurazione del profilo client VPN contiene cartelle specifiche. I file all'interno delle cartelle contengono le impostazioni necessarie per configurare il profilo client VPN nel computer client. I file e le impostazioni che contengono sono specifici per il gateway VPN e il tipo di autenticazione e di tunnel che sono stati configurati per il gateway VPN.

Individuare e decomprimere il pacchetto di configurazione del profilo client VPN generato. Per l'autenticazione del certificato e OpenVPN, verrà visualizzata la cartella OpenVPN . Se la cartella non viene visualizzata, verificare quanto segue:

- Verificare che il gateway VPN sia configurato per l'uso del tipo di tunnel OpenVPN.

- Se si usa l'autenticazione microsoft Entra ID, potrebbe non essere disponibile una cartella OpenVPN. In tal caso, passare all'articolo di configurazione per Microsoft Entra ID.

Configurare il client

Scaricare e installare il client OpenVPN versione 3.x dal sito Web OpenVPN ufficiale.

Individuare il pacchetto di configurazione del profilo client VPN generato e scaricato nel computer. Estrarre il pacchetto. Passare alla cartella OpenVPN e aprire il file di configurazione vpnconfig.ovpn tramite Blocco note.

Individuare quindi il certificato figlio creato. Se il certificato non è disponibile, usare uno dei collegamenti seguenti per la procedura per esportare il certificato. Le informazioni sul certificato verranno usate nel passaggio successivo.

- Istruzioni per il gateway VPN

- Istruzioni per la rete WAN virtuale

Dal certificato figlio estrarre la chiave privata e l'identificazione personale Base64 dal file .pfx. È possibile eseguire questa operazione in vari modi. Un modo consiste nell'usare OpenSSL nel computer. Il file profileinfo.txt contiene la chiave privata e l'identificazione personale per l'Autorità di certificazione e il certificato client. Assicurarsi di usare l'identificazione personale del certificato client.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Passare al file vpnconfig.ovpn aperto nel Blocco note. Compilare la sezione tra

<cert>e</cert>, ottenendo i valori per$CLIENT_CERTIFICATEe$ROOT_CERTIFICATEcome illustrato nell'esempio seguente.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $ROOT_CERTIFICATE </cert>- Aprire profileinfo.txt dal passaggio precedente nel Blocco note. È possibile identificare ogni certificato esaminando la riga

subject=. Ad esempio, se il certificato figlio è denominato P2SChildCert, il certificato client sarà dopo l'attributosubject=CN = P2SChildCert. - Per ogni certificato nella catena, copiare il testo (incluso e tra) "-----BEGIN CERTIFICATE-----" e "-----END CERTIFICATE-----".

- Aprire profileinfo.txt dal passaggio precedente nel Blocco note. È possibile identificare ogni certificato esaminando la riga

Aprire il file profileinfo.txt nel Blocco note. Per ottenere la chiave privata, selezionare il testo (incluso e tra) "-----BEGIN PRIVATE KEY-----" e "-----END PRIVATE KEY-----" e copiarlo.

Tornare al file vpnconfig.ovpn nel Blocco note e trovare questa sezione. Incollare la chiave privata sostituendo tutti gli elementi tra

<key>e</key>.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Impostare come commento la riga "log openvpn.log". Se non è impostato come commento, il client OpenVPN segnala che il log non è più un'opzione supportata. Vedere l'esempio profilo utente per un esempio di come impostare come impostare come commento la riga di log. Dopo aver commentato la riga di log, è comunque possibile accedere ai log tramite l'interfaccia client OpenVPN. Per accedere, fare clic sull'icona del log nell'angolo superiore destro dell'interfaccia utente client. Microsoft consiglia ai clienti di controllare la documentazione di OpenVPN connect per il percorso del file di log perché la registrazione è controllata dal client OpenVPN.

Lasciare invariati tutti gli altri campi. Usare la configurazione così completata nell'input del client per connettersi alla rete VPN.

Importare il file vpnconfig.ovpn nel client OpenVPN.

Fare clic con il pulsante destro del mouse sull'icona OpenVPN nella barra delle applicazioni e fare clic su Connetti.

Esempio di profilo utente

L'esempio seguente mostra un file di configurazione del profilo utente per i client OpenVPN Connect 3.x. Questo esempio mostra il file di log impostato come commento e l'opzione "ping-restart 0" aggiunta per evitare riconnessioni periodiche a causa dell'assenza di traffico inviato al client.

client

remote <vpnGatewayname>.ln.vpn.azure.com 443

verify-x509-name <IdGateway>.ln.vpn.azure.com name

remote-cert-tls server

dev tun

proto tcp

resolv-retry infinite

nobind

auth SHA256

cipher AES-256-GCM

persist-key

persist-tun

tls-timeout 30

tls-version-min 1.2

key-direction 1

#log openvpn.log

#inactive 0

ping-restart 0

verb 3

# P2S CA root certificate

<ca>

-----BEGIN CERTIFICATE-----

……

……..

……..

……..

-----END CERTIFICATE-----

</ca>

# Pre Shared Key

<tls-auth>

-----BEGIN OpenVPN Static key V1-----

……..

……..

……..

-----END OpenVPN Static key V1-----

</tls-auth>

# P2S client certificate

# Please fill this field with a PEM formatted client certificate

# Alternatively, configure 'cert PATH_TO_CLIENT_CERT' to use input from a PEM certificate file.

<cert>

-----BEGIN CERTIFICATE-----

……..

……..

……..

-----END CERTIFICATE-----

</cert>

# P2S client certificate private key

# Please fill this field with a PEM formatted private key of the client certificate.

# Alternatively, configure 'key PATH_TO_CLIENT_KEY' to use input from a PEM key file.

<key>

-----BEGIN PRIVATE KEY-----

……..

……..

……..

-----END PRIVATE KEY-----

</key>

Certificati intermedi

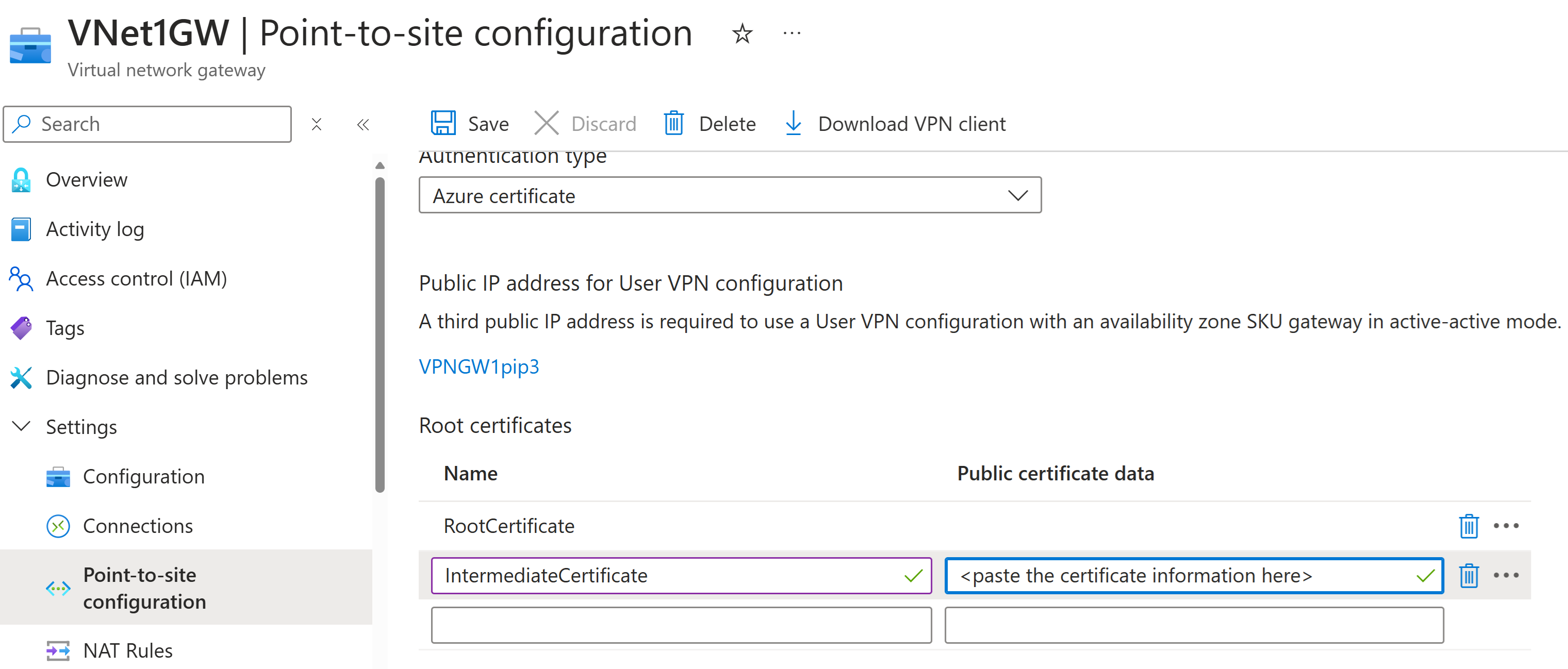

Se la catena di certificati include certificati intermedi, è necessario caricare i certificati intermedi nel gateway VPN di Azure. Questo è il metodo preferito da usare, indipendentemente dal client VPN da cui si sceglie di connettersi. Nelle versioni precedenti è possibile specificare i certificati intermedi nel profilo utente. Questa funzionalità non è più supportata nel client OpenVPN Connect versione 3.x.

Quando si utilizzano certificati intermedi, il certificato intermedio deve essere caricato dopo il certificato radice.

Si riconnette

Se si verificano riconnessioni periodiche a causa dell'assenza di traffico inviato al client, è possibile aggiungere l'opzione "ping-restart 0" al profilo per evitare che le disconnessioni causino riconnessioni. Questo è descritto nella documentazione di OpenVPN Connect come indicato di seguito: --ping-restart n Similar to --ping-exit, but trigger a SIGUSR1 restart after n seconds pass without reception of a ping or other packet from remote.

Vedere l'esempio profilo utente per un esempio di come aggiungere questa opzione.

Passaggi successivi

Continuare configurando eventuali impostazioni aggiuntive per il server o la connessione. Vedere Procedura di configurazione da punto a sito.