Esaminare e modificare le impostazioni di Defender per server

Dopo aver distribuito il piano Defender per server in Microsoft Defender per il cloud, è possibile verificare quali computer sono protetti dal piano e configurare le impostazioni del piano in base alle esigenze.

Controllare la protezione del computer

Trovare i computer protetti dal piano.

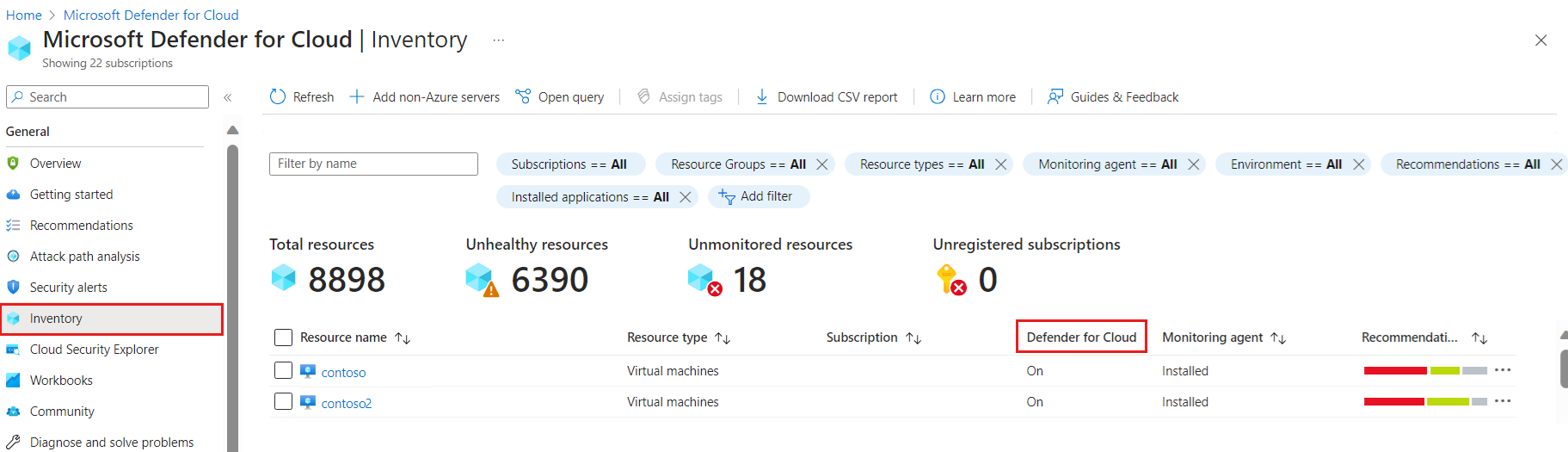

In Defender per il cloud selezionare Inventario.

Nella query Tipo di risorsa è possibile filtrare l'inventario per limitare i risultati alle risorse supportate da Defender per server. Ad esempio:

- Usare la query Tipo di risorsa per trovare macchine virtuali, istanze DI AWS EC2 e istanze di calcolo GCP.

- Usare la query Environment per restringere le risorse di Azure, AWS o GCP.

Nell'elenco delle macchine virtuali esaminare la colonna Defender per il cloud:

Se l'impostazione della colonna è Attivata, Defender per il cloud è abilitata, insieme a tutti i piani attivati in Defender per il cloud, incluso Defender per server.

È anche possibile controllare la copertura della protezione per tutte le sottoscrizioni e le risorse usando la cartella di lavoro Coverage.

Modificare le impostazioni del piano

Alcune funzionalità vengono attivate per impostazione predefinita quando si abilita Defender per server. È possibile modificare manualmente le funzionalità del piano come indicato di seguito:

Nella sottoscrizione abilitata per Defender per il cloud selezionare Impostazioni ambiente.

In Cloud Workload Protection (CWP) nella colonna Monitoraggio copertura server> selezionare Impostazioni.

In Impostazioni e monitoraggio selezionare l'impostazione da modificare.

Funzionalità Dettagli Modificare il piano Valutazione della vulnerabilità Quando si abilita Defender per server piano 1 o 2, l'analisi delle vulnerabilità è abilitata per impostazione predefinita. Configurare manualmente le impostazioni di analisi delle vulnerabilità. Endpoint Protection. Quando si abilita Defender per server piano 1 o 2, Defender per endpoint è integrato per impostazione predefinita. Sono disponibili funzionalità di protezione da Defender per endpoint. Il provisioning automatico dell'agente defender per endpoint nei computer connessi è abilitato. Attivare e disattivare Endpoint Protection in un piano. Analisi senza agente L'analisi senza agente offre numerose funzionalità di analisi. È abilitato per impostazione predefinita quando Defender per server Piano 2 (o il piano CSPM) di Defender Cloud Security Posture Management (CSPM) è attivato. Attivare e disattivare l'analisi senza agente ed escludere i computer dall'analisi senza agente. Monitoraggio dell'integrità dei file Quando si abilita Defender per server piano 2, è possibile attivare il monitoraggio dell'integrità dei file. Non è attivato per impostazione predefinita Informazioni eabilitazione del monitoraggio dell'integrità dei file