Abilitare l'integrazione di Defender per endpoint

Microsoft Defender per il cloud si integra in modo nativo con Microsoft Defender per endpoint per fornire Defender per endpoint e Gestione delle vulnerabilità di Microsoft Defender funzionalità in Defender per il cloud.

- Quando si attiva il piano Defender per server in Defender per il cloud, l'integrazione di Defender per endpoint è attivata per impostazione predefinita.

- L'integrazione distribuisce automaticamente l'agente defender per endpoint nei computer.

Questo articolo descrive come abilitare manualmente l'integrazione di Defender per endpoint in base alle esigenze.

Prerequisiti

| Requisito | Dettagli |

|---|---|

| Supporto di Windows | Verificare che i computer Windows siano supportati da Defender per endpoint. |

| Supporto di Linux | Per i server Linux, è necessario che Python sia installato. Python 3 è consigliato per tutte le distribuzioni, ma è necessario per RHEL 8.x e Ubuntu 20.04 o versione successiva. La distribuzione automatica del sensore Defender per endpoint nei computer Linux potrebbe non funzionare come previsto se i computer eseguono servizi che usano fanotify. Installare manualmente il sensore defender per endpoint in questi computer. |

| Macchine virtuali di Azure | Verificare che le macchine virtuali possano connettersi al servizio Defender per endpoint. Se i computer non hanno accesso diretto, le impostazioni proxy o le regole del firewall devono consentire l'accesso agli URL di Defender per endpoint. Esaminare le impostazioni proxy per i computer Windows e Linux . |

| VM locali | È consigliabile eseguire l'onboarding di computer locali come macchine virtuali abilitate per Azure Arc. Se si esegue direttamente l'onboarding di macchine virtuali locali, le funzionalità di Defender Server Piano 1 sono disponibili, ma la maggior parte delle funzionalità di Defender per server piano 2 non funziona. |

| Tenant di Azure | Se la sottoscrizione è stata spostata tra i tenant di Azure, sono necessari anche alcuni passaggi preliminari manuali. Per informazioni dettagliate, contattare il supporto tecnico Microsoft. |

| Windows Server 2016, 2012 R2 | A differenza delle versioni successive di Windows Server, preinstallate con il sensore Defender per endpoint, Defender per il cloud installa il sensore nei computer che eseguono Windows Server 2016/2012 R2 usando la soluzione unificata Defender per endpoint. Dopo aver abilitato un piano defender per server con l'integrazione, non è possibile eseguirne il rollback. Anche se si disabilita il piano e lo si riabilita, l'integrazione verrà riabilitabile. |

Abilitare su una sottoscrizione

L'integrazione di Defender per endpoint è abilitata per impostazione predefinita quando si abilita un piano defender per server. Se si disattiva l'integrazione di Defender per endpoint in una sottoscrizione, è possibile attivarla di nuovo manualmente in base alle esigenze usando queste istruzioni.

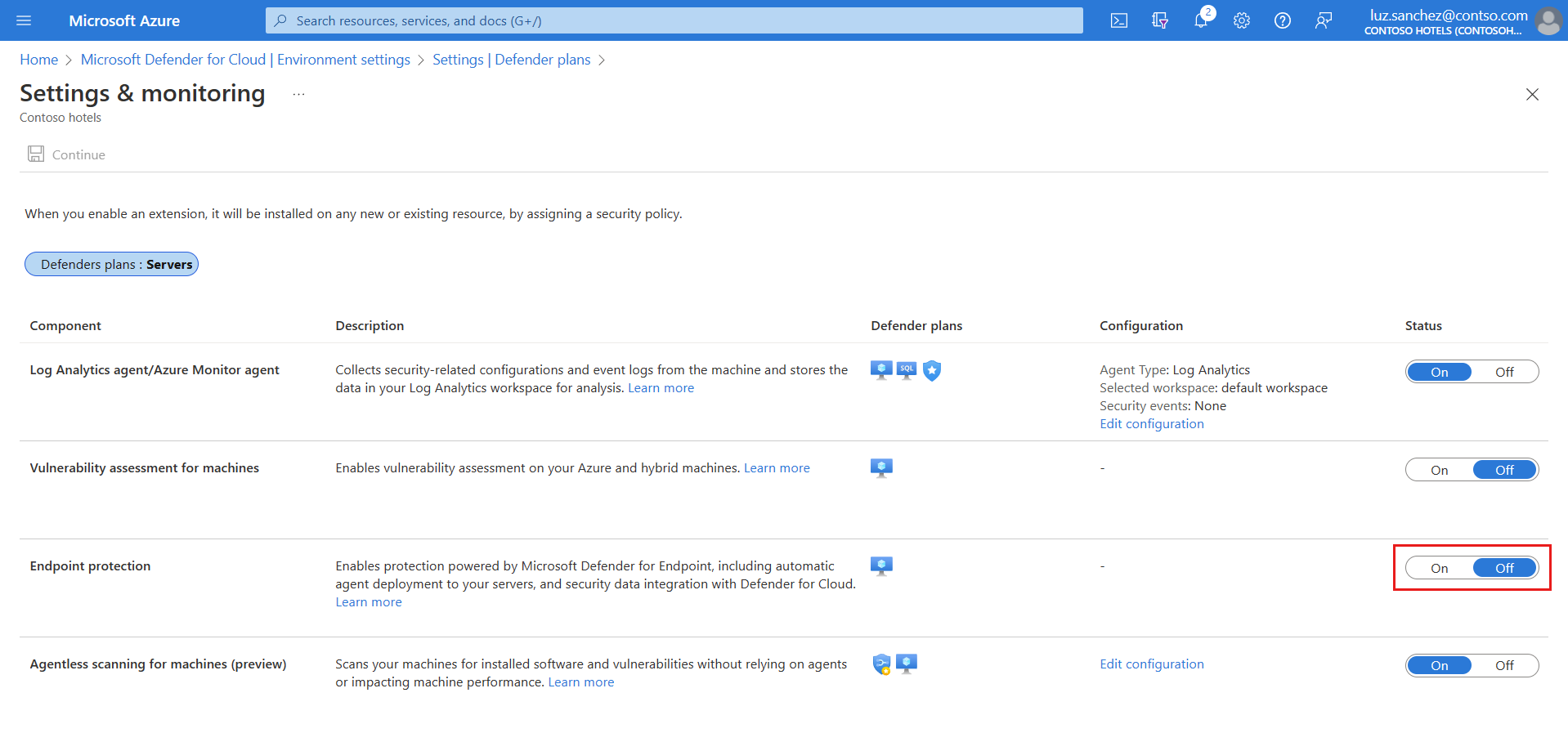

In Defender per il cloud selezionare Impostazioni ambiente e selezionare la sottoscrizione contenente i computer in cui si vuole distribuire l'integrazione di Defender per endpoint.

In Impostazioni e monitoraggio>di Endpoint Protection attivare o disattivare le impostazioni della colonna Stato su Sì.

Selezionare Continua e Salva per salvare le impostazioni.

Il sensore Defender per endpoint viene distribuito in tutti i computer Windows e Linux nella sottoscrizione selezionata.

L'onboarding potrebbe richiedere fino a un'ora. Nei computer Linux Defender per il cloud rileva le installazioni precedenti di Defender per endpoint e le riconfigura per l'integrazione con Defender per il cloud.

Verificare l'installazione nei computer Linux

Verificare l'installazione del sensore defender per endpoint in un computer Linux come indicato di seguito:

Eseguire il comando shell seguente in ogni computer:

mdatp health. Se Microsoft Defender per endpoint è installato, verrà visualizzato lo stato di integrità:healthy : truelicensed: trueInoltre, nella portale di Azure è possibile verificare che i computer Linux abbiano una nuova estensione di Azure denominata

MDE.Linux.

Abilitare la soluzione unificata defender per endpoint in Windows Server 2016/2012 R2

Se Defender per server è già abilitato e l'integrazione di Defender per endpoint è attiva in una sottoscrizione, è possibile attivare manualmente l'integrazione della soluzione unificata per i computer che eseguono Windows Server 2016 o Windows Server 2012 R2 nella sottoscrizione.

In Defender per il cloud selezionare Impostazioni ambiente e selezionare la sottoscrizione con i computer Windows che si desidera ricevere Defender per endpoint.

Nella colonna Monitoraggio copertura del piano Defender per server selezionare Impostazioni.

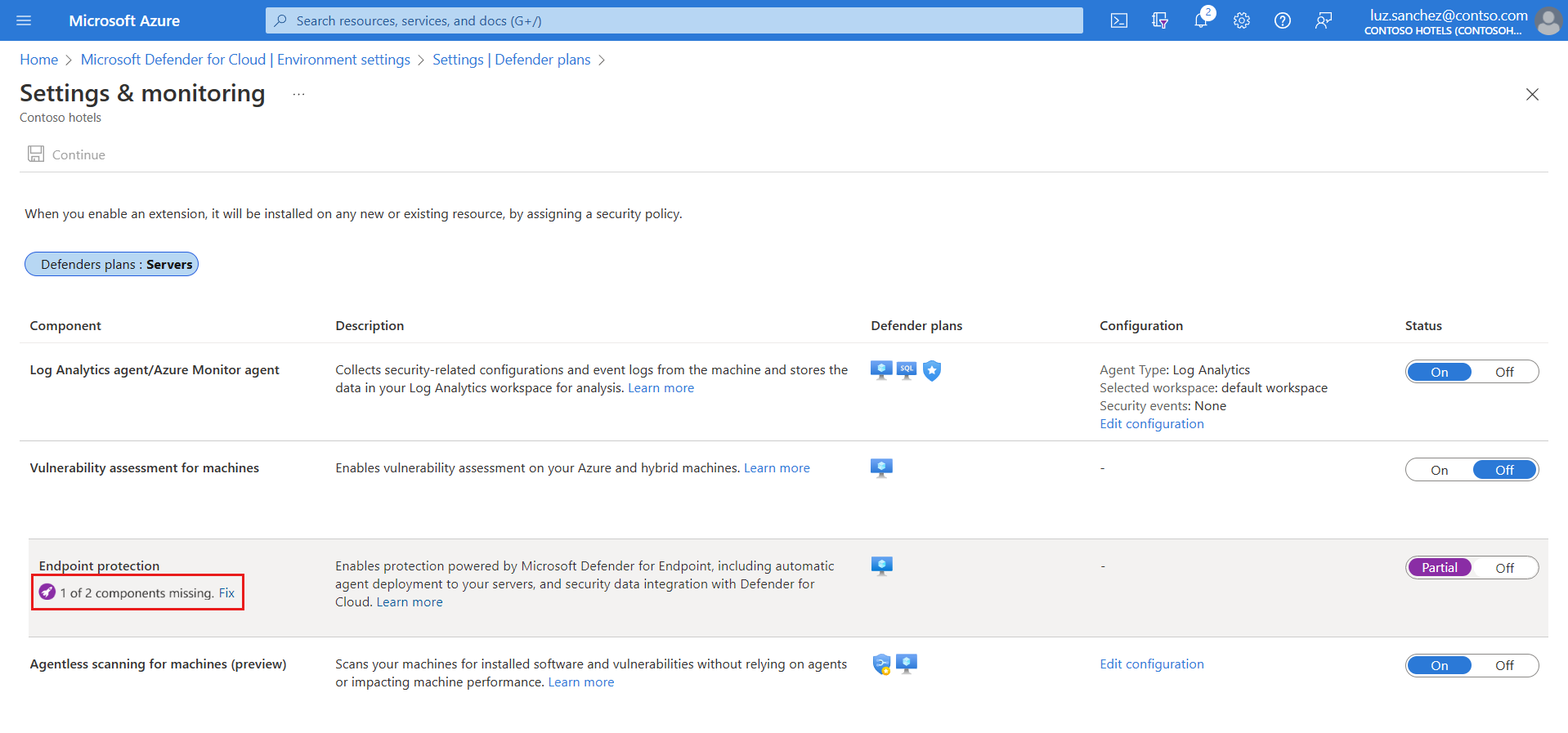

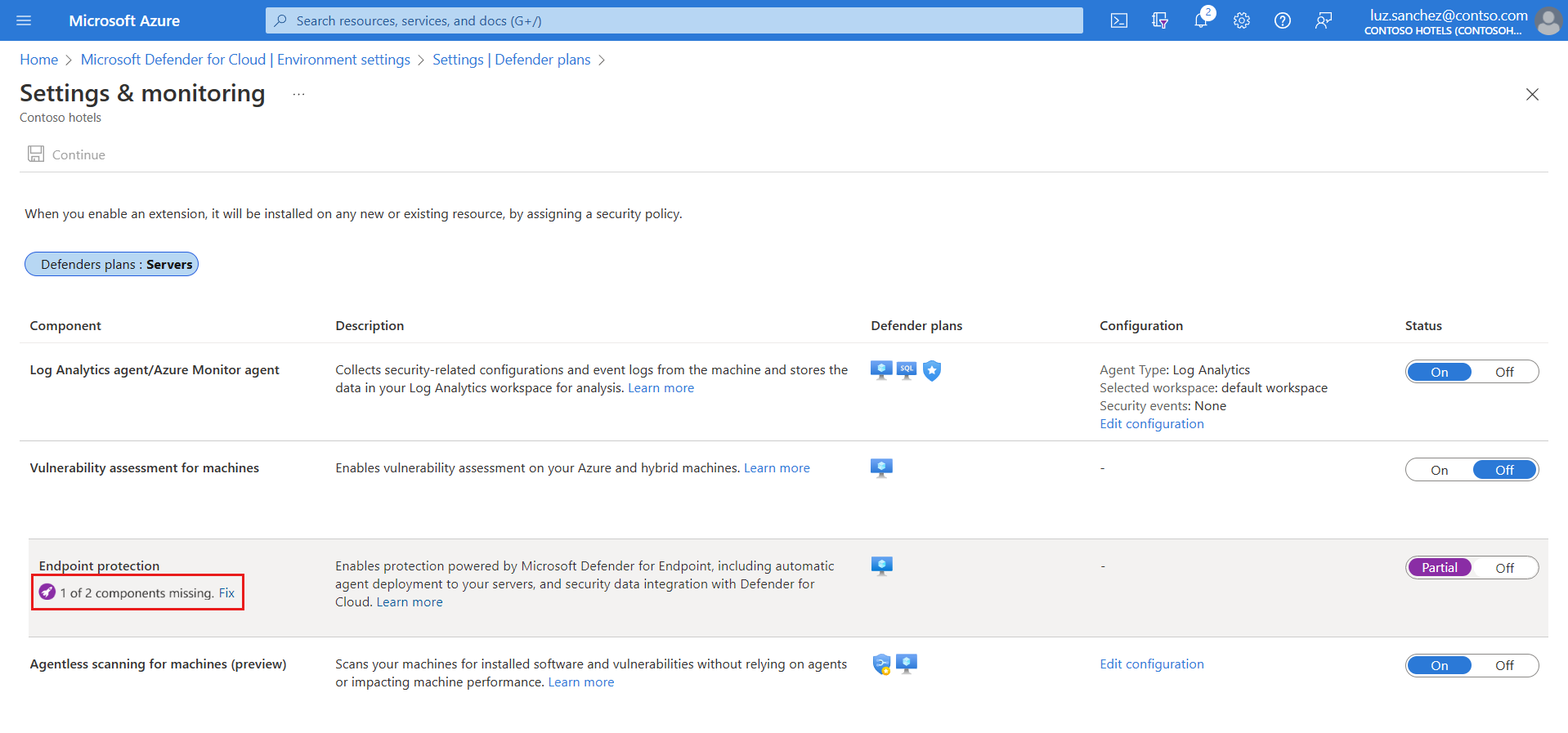

Lo stato del componente Endpoint Protections è Parziale, ovvero non tutte le parti del componente sono abilitate.

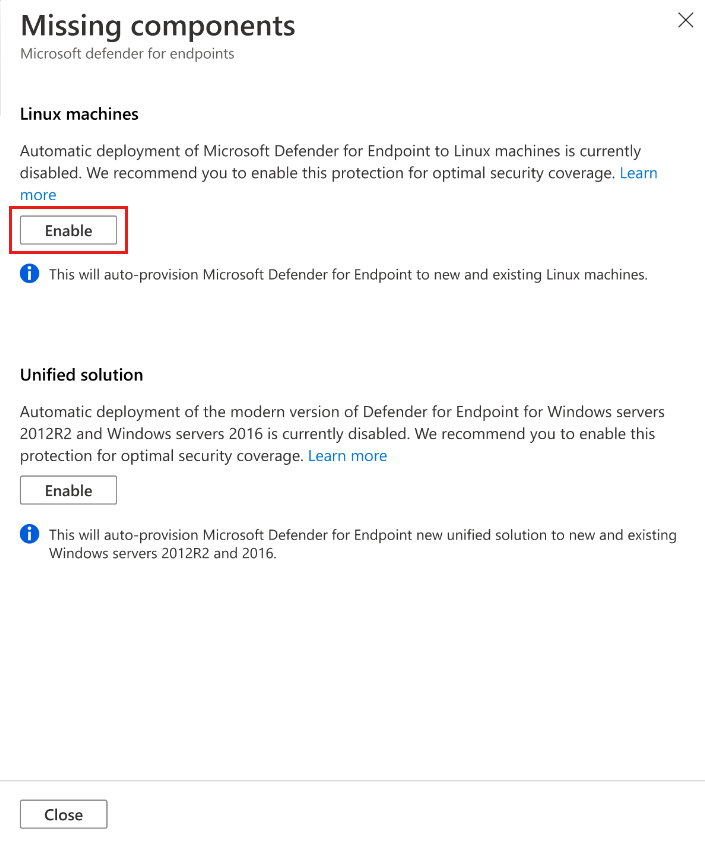

Selezionare Correzione per visualizzare i componenti non abilitati.

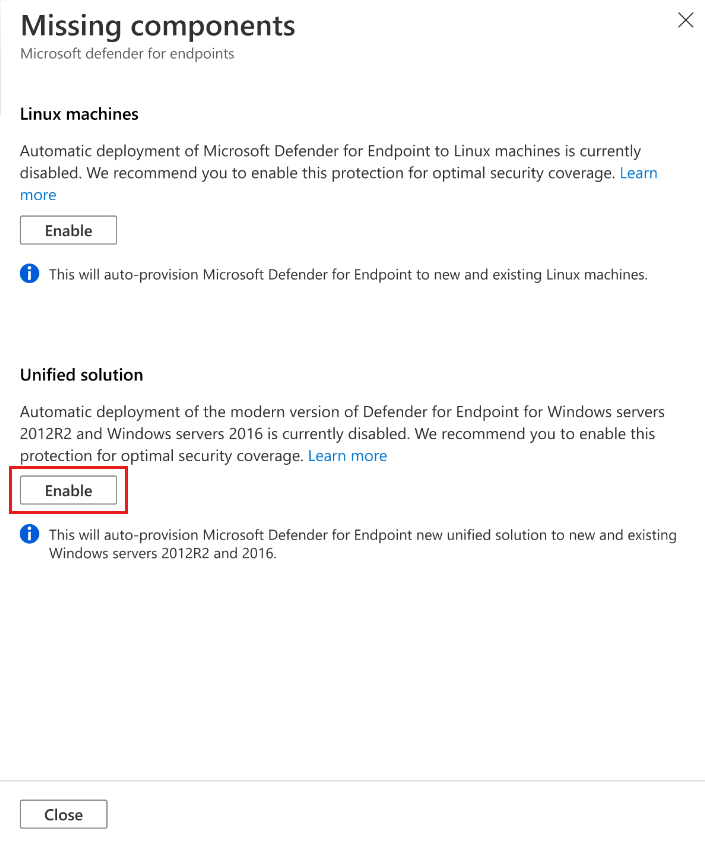

In Componenti>mancanti Soluzione unificata selezionare Abilita per installare automaticamente l'agente defender per endpoint nei computer Windows Server 2012 R2 e 2016 connessi a Microsoft Defender per il cloud.

Per salvare le modifiche, selezionare Salva nella parte superiore della pagina. Nella pagina Impostazioni e monitoraggio selezionare Continua.

Defender per il cloud esegue l'onboarding di computer nuovi e esistenti in Defender per endpoint.

L'onboarding potrebbe richiedere fino a 12 ore. Per i nuovi computer creati dopo l'abilitazione dell'integrazione, l'onboarding richiede fino a un'ora.

Abilitare nei computer Linux (piano/integrazione abilitata)

Se Defender per server è già abilitato e l'integrazione di Defender per endpoint è attiva nella sottoscrizione, è possibile attivare manualmente l'integrazione per i computer Linux in una sottoscrizione.

In Defender per il cloud selezionare Impostazioni ambiente e selezionare la sottoscrizione con i computer Linux che si desidera ricevere Defender per endpoint.

Nella colonna Monitoraggio coverage del piano Defender for Server selezionare Impostazioni.

Lo stato del componente Endpoint Protections è Parziale, ovvero non tutte le parti del componente sono abilitate.

Selezionare Correzione per visualizzare i componenti non abilitati.

In Componenti>mancanti computer Linux selezionare Abilita.

Per salvare le modifiche, selezionare Salva nella parte superiore della pagina. Nella pagina Impostazioni e monitoraggio selezionare Continua.

- Defender per il cloud esegue l'onboarding di computer Linux in Defender per endpoint.

- Defender per il cloud rileva le installazioni precedenti di Defender per endpoint nei computer Linux e le riconfigura per l'integrazione con Defender per il cloud.

- L'onboarding potrebbe richiedere fino a 12 ore. Per i nuovi computer creati dopo l'abilitazione dell'integrazione, l'onboarding richiede fino a un'ora.

Per verificare l'installazione del sensore defender per endpoint in un computer Linux, eseguire il comando shell seguente in ogni computer.

mdatp healthSe Microsoft Defender per endpoint è installato, verrà visualizzato lo stato di integrità:

healthy : truelicensed: trueNella portale di Azure è possibile verificare che i computer Linux abbiano una nuova estensione di Azure denominata

MDE.Linux.

Nota

L'abilitazione dell'integrazione di Defender per endpoint nei computer Linux è un'azione monouso. Se si disabilita il piano e lo si riabilita, l'integrazione rimane abilitata.

Abilitare l'integrazione in Linux in più sottoscrizioni

In Defender per il cloud aprire il dashboard Protezione del carico di lavoro.

nel dashboard esaminare il pannello informazioni dettagliate per vedere quali sottoscrizioni e risorse non hanno Defender per endpoint abilitato per i computer Linux.

- Il pannello Informazioni dettagliate visualizza informazioni sulle sottoscrizioni con integrazione abilitata per i computer Windows, ma non per i computer Linux.

- Le sottoscrizioni che non dispongono di computer Linux non mostrano risorse interessate.

Nel pannello delle informazioni dettagliate selezionare le sottoscrizioni in cui abilitare l'integrazione di Defender per endpoint per i computer Linux.

Selezionare Abilita per attivare Endpoint Protection per i computer Linux. Defender per il cloud:

- Esegue automaticamente l'onboarding dei computer Linux in Defender per endpoint nelle sottoscrizioni selezionate.

- Rileva le installazioni precedenti di Defender per endpoint e le riconfigura per l'integrazione con Defender per il cloud.

Usare la cartella di lavoro relativa allo stato della distribuzione di Defender per server. Tra le altre cose in questa cartella di lavoro, è possibile verificare lo stato di installazione e distribuzione di Defender per endpoint in un computer Linux.

Gestire gli aggiornamenti automatici per Linux

In Windows, gli aggiornamenti delle versioni di Defender per endpoint vengono forniti tramite aggiornamenti continui della Knowledge Base. In Linux è necessario aggiornare il pacchetto Defender per endpoint.

Quando si usa Defender per server con l'estensione

MDE.Linux, gli aggiornamenti automatici per Microsoft Defender per endpoint sono abilitati per impostazione predefinita.Se si desidera gestire manualmente gli aggiornamenti delle versioni, è possibile disabilitare gli aggiornamenti automatici nei computer. A tale scopo, aggiungere il tag seguente per i computer di cui è stato eseguito l'onboarding con l'estensione

MDE.Linux.- Nome tag: 'ExcludeMdeAutoUpdate'

- Valore tag: 'true'

= Questa configurazione è supportata per le macchine virtuali di Azure e i computer Azure Arc, in cui l'estensione avvia l'aggiornamento MDE.Linux automatico.

Abilitare l'integrazione con PowerShell in più sottoscrizioni

Per abilitare Endpoint Protection in computer Linux e computer Windows che eseguono Windows Server 2016/2012 R2 in più sottoscrizioni, usare lo script di PowerShell dal repository GitHub Defender per il cloud.

Abilitare l'integrazione su larga scala

È possibile abilitare l'integrazione di Defender per endpoint su larga scala tramite l'API REST fornita versione 2022-05-01. Per informazioni dettagliate, vedere la documentazione dell'API.

Ecco un esempio di corpo della richiesta per la richiesta PUT per abilitare l'integrazione di Defender per endpoint:

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Tenere traccia dello stato di distribuzione di Defender per endpoint

È possibile usare la cartella di lavoro stato della distribuzione di Defender per endpoint per tenere traccia dello stato di distribuzione di Defender per endpoint nelle macchine virtuali di Azure e nelle macchine virtuali abilitate per Azure Arc. La cartella di lavoro interattiva offre una panoramica dei computer nell'ambiente in cui sono visualizzati lo stato di distribuzione dell'estensione Microsoft Defender per endpoint.

Accedere al portale di Defender

Assicurarsi di disporre delle autorizzazioni appropriate per l'accesso al portale.

Controllare se è disponibile un proxy o un firewall che blocca il traffico anonimo.

- Il sensore defender per endpoint si connette dal contesto di sistema, quindi è necessario consentire il traffico anonimo.

- Per garantire l'accesso non predefinito al portale di Defender per endpoint, abilitare l'accesso agli URL del servizio nel server proxy.

Aprire il portale di Microsoft Defender. Informazioni sulle Microsoft Defender per endpoint in Microsoft Defender XDR.

Inviare un avviso di test da Defender per endpoint

Per generare un avviso di test non dannoso da Defender per endpoint, selezionare la scheda per il sistema operativo pertinente dell'endpoint:

Test in Windows

Per gli endpoint che eseguono Windows:

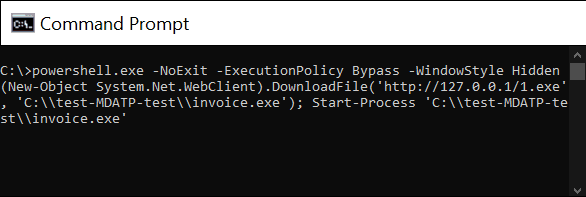

Creare una cartella 'C:\test-MDATP-test'.

Usare Desktop remoto per accedere al computer.

Aprire una finestra della riga di comando.

Al prompt copiare ed eseguire il comando seguente. La finestra del prompt dei comandi verrà chiusa automaticamente.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Se il comando ha esito positivo, verrà visualizzato un nuovo avviso nel dashboard di protezione del carico di lavoro e nel portale di Microsoft Defender per endpoint. Possono trascorrere alcuni minuti prima che l'avviso venga visualizzato.

Per esaminare l'avviso in Defender per il cloud, passare a Avvisi>di sicurezza Riga di comando di PowerShell sospetta.

Nella finestra di indagine selezionare il collegamento per passare al portale di Microsoft Defender per endpoint.

Suggerimento

L'avviso viene attivato con gravità informativa .

Test in Linux

Per gli endpoint che eseguono Linux:

Scaricare lo strumento di avviso di test da: https://aka.ms/LinuxDIY

Estrarre il contenuto del file ZIP ed eseguire questo script della shell:

./mde_linux_edr_diySe il comando ha esito positivo, verrà visualizzato un nuovo avviso nel dashboard di protezione del carico di lavoro e nel portale di Microsoft Defender per endpoint. Possono trascorrere alcuni minuti prima che l'avviso venga visualizzato.

Per esaminare l'avviso in Defender per il cloud, passare a Avvisi>di sicurezza Enumerazione dei file con dati sensibili.

Nella finestra di indagine selezionare il collegamento per passare al portale di Microsoft Defender per endpoint.

Suggerimento

L'avviso viene attivato con gravità bassa .

Rimuovere Defender per endpoint da un computer

Per rimuovere la soluzione Defender per endpoint dai computer:

- Per disabilitare l'integrazione, in Defender per il cloud >Impostazioni ambiente selezionare la sottoscrizione con i computer pertinenti.

- Nella pagina Piani di Defender selezionare Impostazioni e monitoraggio.

- Nello stato del componente Endpoint Protection selezionare No per disabilitare l'integrazione con Microsoft Defender per endpoint per la sottoscrizione.

- Selezionare Continua e Salva per salvare le impostazioni.

- Rimuovere l'assistente al debug gestito. Windows/MDE. Estensione Linux dal computer.

- Eseguire l'offboarding del dispositivo dal servizio Microsoft Defender per endpoint.