Abilita il monitoraggio dell'integrità dei file

In Defender per server piano 2 in Microsoft Defender per il cloud, la funzionalità di monitoraggio dell'integrità dei file consente di proteggere le risorse e gli asset aziendali analizzando e analizzando i file del sistema operativo, i registri di Windows, il software dell'applicazione e i file di sistema Linux per le modifiche che potrebbero indicare un attacco.

Dopo aver abilitato Defender per server piano 2, seguire le istruzioni riportate in questo articolo per configurare il monitoraggio dell'integrità dei file usando l'agente Microsoft Defender per endpoint per raccogliere i dati.

Nota

- Se si usa una versione precedente del monitoraggio dell'integrità dei file che ha usato l'agente di Log Analytics (noto anche come Agente di monitoraggio Microsoft)o l'agente di Monitoraggio di Azure (AMA), è possibile eseguire la migrazione alla nuova esperienza di monitoraggio dell'integrità dei file.

- A partire da giugno 2025, il monitoraggio dell'integrità dei file richiede una versione minima.

Aggiornare l'agente in base alle esigenze.

- Windows: 10.8760 o versione successiva.

- Linux: 30.124082 o versione successiva.

Prerequisiti

Defender per server Piano 2 deve essere abilitato.

L'agente di Defender per endpoint deve essere installato nei computer da monitorare.

I computer non Azure devono essere connessi ad Azure Arc.

Per abilitare e disabilitare il monitoraggio dell'integrità dei file, sono necessarie autorizzazioni di proprietario dell'area di lavoro o amministratore della sicurezza. Le autorizzazioni di lettura possono visualizzare i risultati.

Verificare la versione client di Defender per endpoint

- Per i computer che eseguono Windows Server 2019 o versione successiva, l'agente di Defender per endpoint viene aggiornato come parte degli aggiornamenti continui del sistema operativo. Assicurarsi che nei computer Windows sia installato l'aggiornamento più recente. Altre informazioni sull'uso del servizio Windows Server Update per installare i computer su larga scala.

- Per i computer che eseguono Windows Server 2016 e Windows Server 2012 R2, aggiornare manualmente i computer alla versione più recente dell'agente. È possibile installare kb 5005292 dal catalogo di Microsoft Update. Kb 5005292 viene aggiornato periodicamente con la versione più recente dell'agente.

- Per i computer Linux, l'agente defender per endpoint viene aggiornato automaticamente se il provisioning automatico è attivato per i computer in Defender per il cloud. Dopo l'assistente al debug gestito. L'estensione Linux viene installata in un computer Linux e tenta di aggiornare la versione dell'agente ogni volta che la macchina virtuale viene riavviata. È anche possibile aggiornare manualmente la versione dell'agente.

Abilita il monitoraggio dell'integrità dei file

Accedere al portale di Azure.

Cercare e selezionare Microsoft Defender per il cloud.

Scegliere Impostazioni ambiente dal menu di Defender per il cloud.

Selezionare la sottoscrizione pertinente.

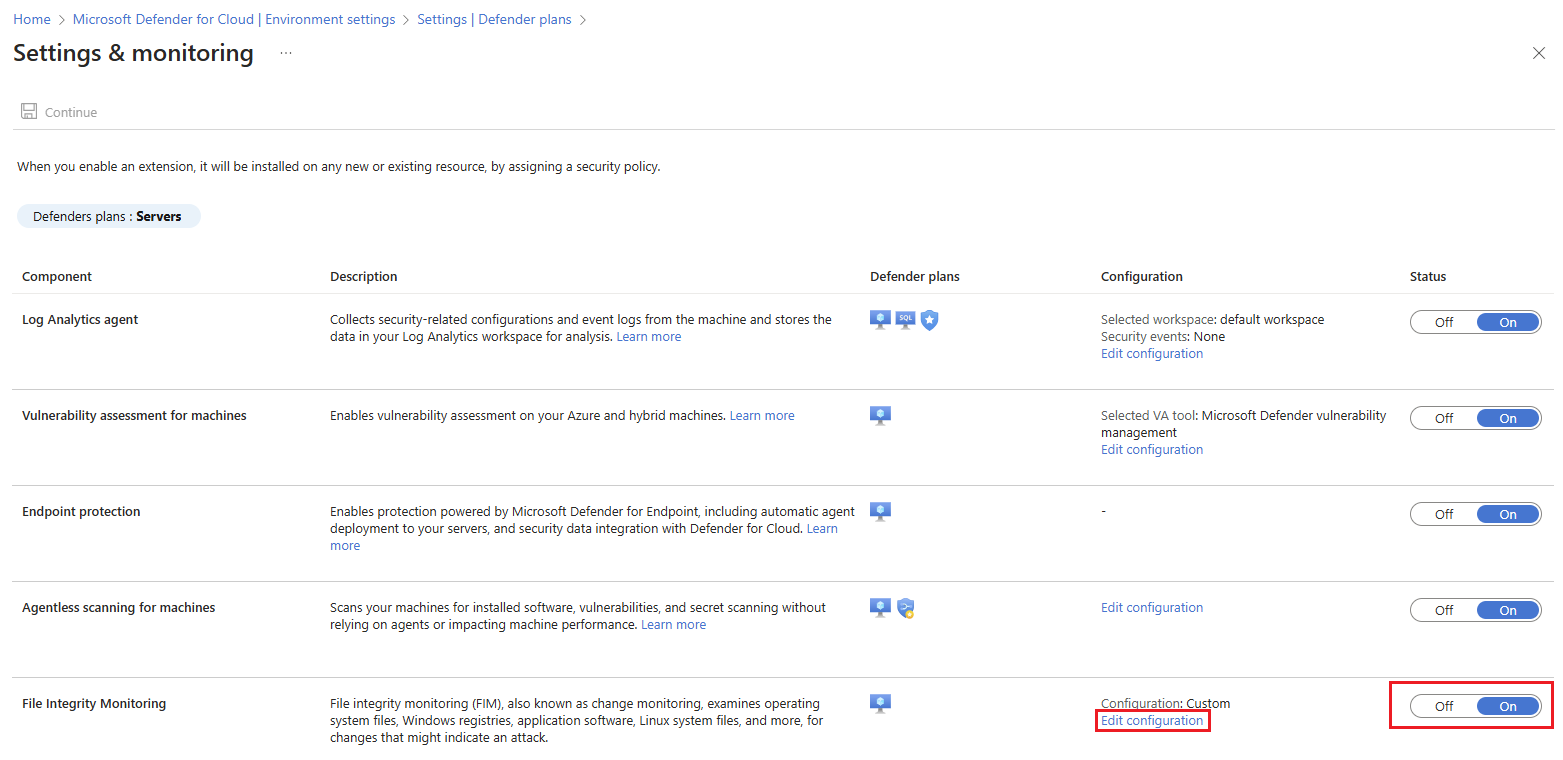

Individuare il Piano Defender per server e selezionare Impostazioni.

Nella sezione Monitoraggio dell'integrità dei fie impostare l'interruttore su Sì. Selezionare Modifica configurazione.

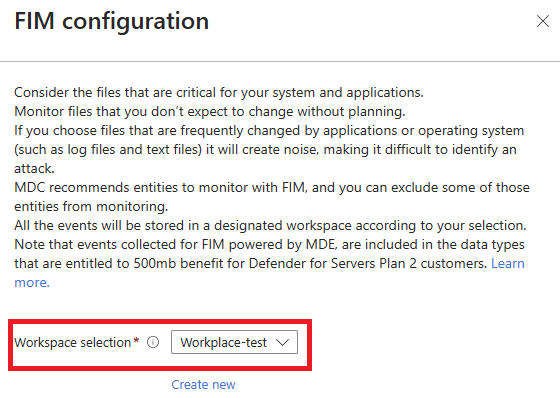

Viene aperto il riquadro di configurazione della rete FIM. Nell'elenco a discesa Selezione area di lavoro selezionare l'area di lavoro in cui archiviare i dati di monitoraggio dell'integrità dei file. Se si vuole creare una nuova area di lavoro, selezionare Crea nuovo.

Nella sezione inferiore del riquadro di configurazione FIM selezionare le schede Registro di sistema di Windows, File di Windows e File Linux per scegliere i file e i registri da monitorare. Se si sceglie la selezione superiore in ogni scheda, vengono monitorati tutti i file e i registri. Selezionare Applica per salvare le modifiche.

Seleziona Continua.

Seleziona Salva.

Disabilitare il monitoraggio dell'integrità dei file

Se si disabilita il monitoraggio dell'integrità dei file, non vengono raccolti nuovi eventi. Tuttavia, i dati raccolti prima della disabilitazione della funzionalità rimangono nell'area di lavoro Log Analytics, in base ai criteri di conservazione dell'area di lavoro.

Disabilitare come indicato di seguito:

Accedere al portale di Azure.

Cercare e selezionare Microsoft Defender per il cloud.

Scegliere Impostazioni ambiente dal menu di Defender per il cloud.

Selezionare la sottoscrizione pertinente.

Individuare il Piano Defender per server e selezionare Impostazioni.

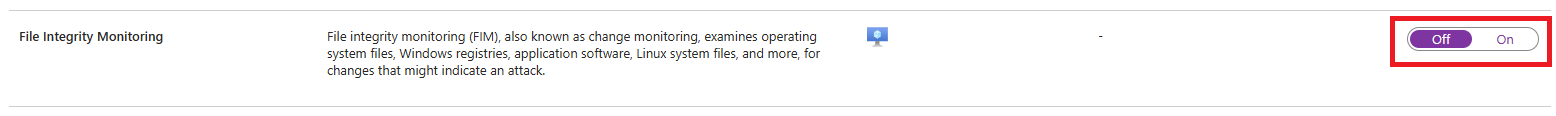

Nella sezione Monitoraggio dell'integrità dei fie impostare l'interruttore su No.

Selezionare Applica.

Seleziona Continua.

Seleziona Salva.

Passaggi successivi

- Gli eventi raccolti per il monitoraggio dell'integrità dei file sono inclusi nei tipi di dati idonei per il vantaggio 500 MB per i clienti di Defender per server piano 2. Altre informazioni sul vantaggio.

- Esaminare le modifiche nel monitoraggio dell'integrità dei file.