Analisi automatica senza agente

L'analisi automatica senza agente in Microsoft Defender per il cloud migliora il comportamento di sicurezza dei computer connessi a Defender per il cloud.

L'analisi senza agente non richiede agenti installati o connettività di rete e non influisce sulle prestazioni del computer. Analisi automatica senza agente:

- Analizza le impostazioni di rilevamento e reazione dagli endpoint (EDR): analizza i computer per valutare se eseguono una soluzione EDR e se le impostazioni sono corrette se i computer si integrano con Microsoft Defender per endpoint. Ulteriori informazioni

- Analizza l'inventario software: analizza l'inventario software con Gestione delle vulnerabilità di Microsoft Defender integrati.

- Analizza le vulnerabilità: valutare le vulnerabilità usando la gestione integrata delle vulnerabilità di Defender.

- Analizza i segreti nei computer: individuare segreti di testo normale nell'ambiente di calcolo con l'analisi dei segreti senza agente.

- Analisi del malware: consente di analizzare i computer per individuare malware e virus usando Antivirus Microsoft Defender.

- Analizza le macchine virtuali in esecuzione come nodi Kubernetes: la valutazione della vulnerabilità e l'analisi malware sono disponibili per le macchine virtuali in esecuzione come nodi Kubernetes quando Defender per server piano 2 o il piano Defender per contenitori è abilitato. Disponibile solo nei cloud commerciali.

L'analisi senza agente è disponibile nei piani di Defender per il cloud seguenti:

- Defender Cloud Security Posture Management (CSPM).

- Defender per server piano 2.

- L'analisi malware è disponibile solo in Defender per server piano 2.

- L'analisi senza agente è disponibile per le macchine virtuali di Azure, le istanze di calcolo AWS EC2 e GCP connesse a Defender per il cloud.

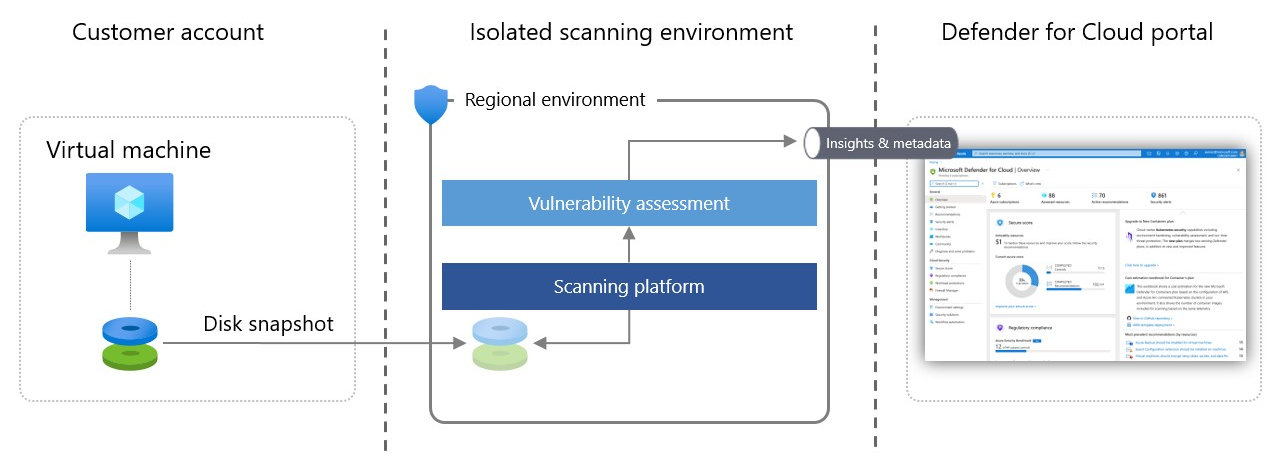

Architettura di analisi senza agente

Ecco come funziona l'analisi senza agente:

Defender per il cloud acquisisce snapshot dei dischi delle macchine virtuali ed esegue un'analisi approfondita, fuori banda, della configurazione del sistema operativo e del file system archiviato nello snapshot.

- Lo snapshot copiato rimane nella stessa area della macchina virtuale.

- L'analisi non influisce sulla macchina virtuale.

Dopo Defender per il cloud ottiene i metadati necessari dal disco copiato, elimina immediatamente lo snapshot copiato del disco e invia i metadati ai motori Microsoft pertinenti per rilevare gap di configurazione e potenziali minacce. Ad esempio, nella valutazione della vulnerabilità, l'analisi viene eseguita dalla gestione delle vulnerabilità di Defender.

Defender per il cloud visualizza i risultati dell'analisi, che consolida sia i risultati basati sull'agente che i risultati senza agente nella pagina Avvisi di sicurezza.

Defender per il cloud analizza i dischi in un ambiente di analisi a livello di area, volatile, isolato e altamente sicuro. Gli snapshot del disco e i dati non correlati all'analisi non vengono archiviati più a lungo del tempo necessario per raccogliere i metadati; in genere alcuni minuti.

Autorizzazioni usate dall'analisi senza agente

Defender per il cloud usato ruoli e autorizzazioni specifici per eseguire l'analisi senza agente.

- In Azure queste autorizzazioni vengono aggiunte automaticamente alle sottoscrizioni quando si abilita l'analisi senza agente.

- In AWS queste autorizzazioni vengono aggiunte allo stack CloudFormation nel connettore AWS.

- In GCP queste autorizzazioni vengono aggiunte allo script di onboarding nel connettore GCP.

Autorizzazioni di Azure

L'operatore dello scanner di macchine virtuali del ruolo predefinito dispone di autorizzazioni di sola lettura per i dischi delle macchine virtuali necessari per il processo di snapshot. L'elenco dettagliato delle autorizzazioni è:

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

Quando è abilitata la copertura per i dischi crittografati cmk, vengono usate altre autorizzazioni:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

Autorizzazioni DI AWS

Il ruolo VmScanner viene assegnato allo scanner quando si abilita l'analisi senza agente. Questo ruolo dispone dell'autorizzazione minima impostata per creare e pulire gli snapshot (con ambito per tag) e per verificare lo stato corrente della macchina virtuale. Le autorizzazioni dettagliate sono:

| Attributo | Valore |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| Azioni | ec2:DeleteSnapshot |

| Condizioni | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| Risorse | arn:aws:ec2:::snapshot/ |

| Effetto | Consenti |

| Attributo | Valore |

|---|---|

| SID | VmScannerAccess |

| Azioni | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| Condizioni | None |

| Risorse | arn:aws:ec2:::instance/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| Effetto | Consenti |

| Attributo | Valore |

|---|---|

| SID | VmScannerVerificationAccess |

| Azioni | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| Condizioni | None |

| Risorse | * |

| Effetto | Consenti |

| Attributo | Valore |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| Azioni | kms:CreateKey |

| Condizioni | None |

| Risorse | * |

| Effetto | Consenti |

| Attributo | Valore |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| Azioni | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| Condizioni | None |

| Risorse | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| Effetto | Consenti |

| Attributo | Valore |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| Azioni | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| Condizioni | None |

| Risorse | arn:aws:kms::${AWS::AccountId}: key/ |

| Effetto | Consenti |

Autorizzazioni GCP

Durante l'onboarding, viene creato un nuovo ruolo personalizzato con autorizzazioni minime necessarie per ottenere lo stato delle istanze e creare snapshot.

Inoltre, le autorizzazioni per un ruolo GCP KMS esistente vengono concesse per supportare l'analisi dei dischi crittografati con CMEK. I ruoli sono:

- roles/MDCAgentlessScanningRole concesso all'account del servizio di Defender per il cloud con autorizzazioni: compute.disks.createSnapshot, compute.instances.get

- roles/cloudkms.cryptoKeyEncrypterDecrypter concesso all'agente del servizio del motore di calcolo di Defender per il cloud

Passaggi successivi

Abilitare l'analisi automatica senza agente.