Sécuriser par défaut avec Microsoft Purview et protéger contre le surpartage - Phase 4

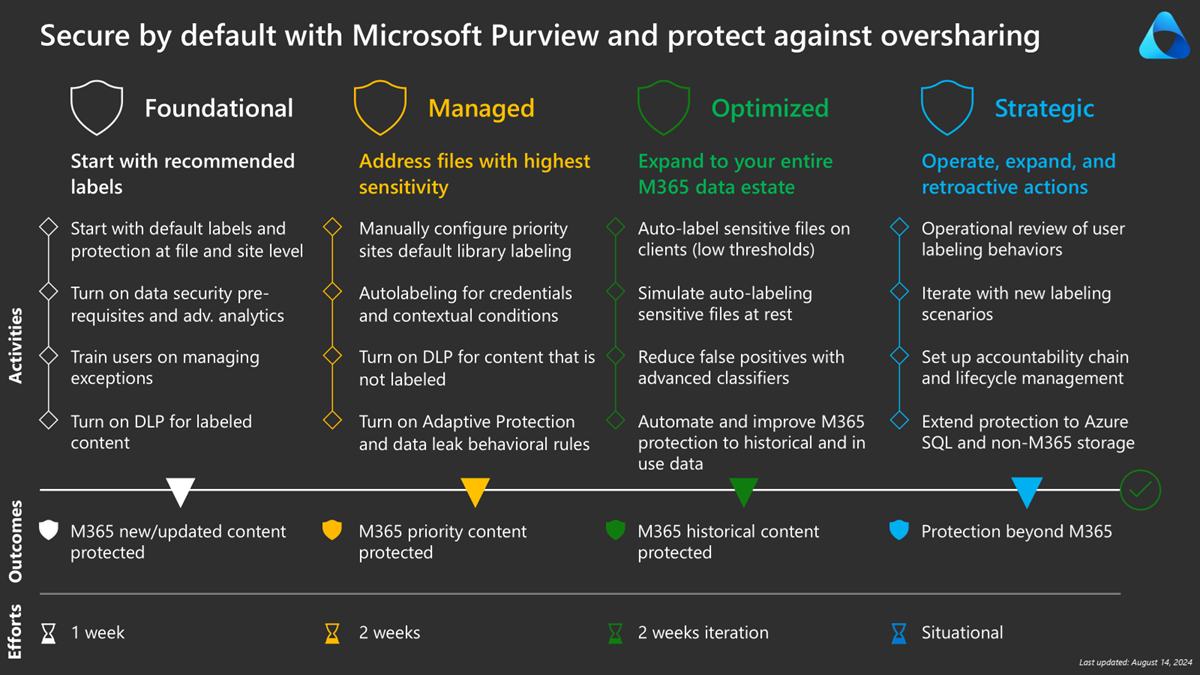

Ce guide est divisé en quatre phases :

- Introduction

- Phase 1 : De base – Démarrer avec l’étiquetage par défaut

- Phase 2 : Géré – Fichiers d’adresse avec la plus grande sensibilité

- Phase 3 : Optimisé : Étendre à l’ensemble de votre patrimoine de données Microsoft 365

- Phase 4 : Stratégique : Actions d’exploitation, d’extension et rétroactives (cette page)

Phase 4 : Stratégique - Actions d’exploitation, d’expansion et rétroactives

Dans cette dernière phase, nous examinons l’implémentation de procédures opérationnelles et l’expansion au-delà de Microsoft 365.

Examen opérationnel des comportements d’étiquetage des utilisateurs

L’étiquetage des fichiers fait partie intégrante de ce blueprint. Les administrateurs doivent examiner les comportements à risque et les configurations qui s’écartent des normes.

Voici les principaux scénarios opérationnels à examiner :

- Sites/Équipes sans étiquette : utilisez API Graph pour identifier les sites et contacter les propriétaires de sites ou appliquer des mesures correctives.

- Incompatibilité entre l’étiquette de site et l’étiquette de bibliothèque par défaut : utilisez API Graph pour identifier les écarts et contacter les propriétaires de site ou appliquer des mesures correctives.

- Tirez parti de la protection contre la perte de données (DLP) sur les étiquettes SIT et sans restriction : interceptez les exceptions avec DLP lorsque le contenu est étiqueté sans protection et que le partage est tenté.

- Recherchez les utilisateurs à risque avec l’audit de gestion des risques internes : passez en revue les utilisateurs et les comportements à risque, ajustez les stratégies IRM et implémentez une protection adaptative plus stricte.

Itérer avec de nouveaux scénarios d’étiquetage

Dans ce modèle de déploiement, nous nous sommes concentrés sur les scénarios d’étiquetage qui conviennent à la plupart des organisations, ce qui permet un déploiement rapide et la sécurisation de votre patrimoine de données rapidement sans avoir à identifier tous les cas de périphérie.

Dans cette section, nous examinons les itérations potentielles que vos organisations doivent prendre en compte après un déploiement de base.

Collaboration sécurisée avec des partenaires approuvés et des organisations mutualisée

Dans les situations où votre organization a plusieurs locataires ou qu’elle fonctionne ouvertement avec un partenaire approuvé, envisagez d’utiliser des étiquettes avec chiffrement qui prend en charge plusieurs domaines tels que « @contoso.com + @adventureworks.com”.

Ceux-ci seraient étiquetés à la fois Confidentiel et Hautement confidentiel.

Projets tentes

Les projets tented sont hautement confidentiels. Par exemple, les projets de fusion et d’acquisition, où l’accès au contenu doit être limité à un groupe spécifique d’utilisateurs.

Vous pouvez créer une étiquette avec chiffrement pour un groupe de sécurité et la publier uniquement pour les mêmes personnes. Après une période où ce projet n’est pas obligatoire, l’étiquette peut être annulée et les informations restent protégées, mais aucune nouvelle étiquetage ne sera effectuée avec cette étiquette.

Full-Time employés, fournisseurs, équipes offshore ou régionales

Certaines organisations ont des exigences pour identifier et protéger un segment d’utilisateurs tels que :

- employés Full-Time (ETP)

- Fournisseurs

- Offshore

- Région/pays

Dans ce guide, nous simplifions l’étiquetage pour « Tous les employés », mais nous comprenons qu’il peut être nécessaire de sécuriser l’étiquetage différemment dans certains cas entre l’ETP et les fournisseurs/partenaires, et parfois pour des régions spécifiques.

Comme dans le scénario précédent, nous vous recommandons de limiter le nombre d’étiquettes visibles aux utilisateurs à un maximum de 5 étiquettes de groupe, chacune avec un maximum de 5 étiquettes (5x5) dans la mesure du possible. Dans le contexte de l’étiquetage régional ou national, vous pouvez cibler la publication sur les utilisateurs appropriés et utiliser des conteneurs pour l’étiquetage des fichiers afin de simplifier l’utilisation par défaut de l’étiquette la plus appropriée.

Étiquetage des partages de fichiers locaux et du serveur SharePoint

Il est possible d’utiliser des étiquettes de confidentialité avec vos partages de fichiers locaux et sharePoint server avec le scanneur Information Protection. Comme ce guide se concentre sur la sécurisation par défaut, nous vous recommandons de configurer les valeurs par défaut appropriées dans SharePoint, de migrer votre contenu vers SharePoint et d’étiqueter automatiquement le contenu à mesure qu’il est chargé.

Remarque

Pour les scénarios locaux restants, reportez-vous à En savoir plus sur le scanneur Protection des données Microsoft Purview

ByOK (Bring Your Own Key) et Double Key Encryption (DKE)

BYOK et DKE sont des options, disponibles pour répondre aux exigences réglementaires, et elles ne relèvent pas du cadre de ce guide. BYOK concerne la propriété et le fonctionnement du déploiement des clés de chiffrement, tandis que DKE est destiné à une petite fraction de contenu hautement sensible qui nécessite plus de sécurité. DKE affecte plusieurs fonctionnalités de collaboration.

Vous pouvez en savoir plus sur BYOK ici : Chiffrement de service et gestion des clés - Microsoft Purview

Vous pouvez en savoir plus sur DKE ici : Chiffrement à double clé (DKE)

Configurer la gestion de la chaîne de responsabilité et du cycle de vie

L’autonomisation de la collaboration avec SharePoint s’accompagne de responsabilités pour les propriétaires de sites. Il est important d’implémenter une chaîne de responsabilité et de gestion du cycle de vie avec les recommandations suivantes :

- 2+ Propriétaires de sites sur tous les sites : utilisez des stratégies de propriété de site pour identifier les sites sans au moins deux propriétaires et contactez les propriétaires ou les membres actuels pour résoudre le problème.

- Site inactif : stratégies de site inactif pour supprimer les sites inutilisés.

- Attestation de site : demandez aux propriétaires de site d’attester régulièrement les sites.

- Passer en revue le contenu partagé avec « tout le monde sauf les utilisateurs externes » : utilisez les rapports de gestion avancée SharePoint pour identifier le contenu partagé avec tout le monde, à l’exception des invités, et contactez les propriétaires du site.

- Révisions d’accès aux sites : utilisez la gestion avancée SharePoint, passez en revue la gouvernance des données de site et lancez la révision d’accès au site, en particulier pour les sites avec un volume élevé de partage ou d’accès.

Étendre la protection au stockage Azure SQL et non-Microsoft 365

Les étiquettes de confidentialité peuvent désormais étendre la protection aux sources de données non-Microsoft 365. Nous prenons actuellement en charge les sources de données suivantes en préversion publique :

- Base de données Azure SQL

- Stockage Blob Azure

- Azure Data Lake Storage Gen2

- Compartiments Amazon S3

Microsoft Purview est une combinaison de ce qui était anciennement appelé Azure Purview et Microsoft Purview. Cette expérience se trouve désormais sous le nouveau portail Microsoft Purview, mis à la disposition générale à compter de juillet 2024. Il permet aux administrateurs de la sécurité des données de configurer des stratégies d’étiquetage, d’étiquetage automatique et de protection dans Microsoft 365 et non-Microsoft 365.

Stratégies de protection pour les ressources de données non-Microsoft 365 que vous autorisez à configurer la protection du surpartage avec des autorisations « refuser tout sauf » au niveau des données. Par exemple, les comptes de stockage utilisés par inadvertance pour du contenu plus sensible que prévu, les stratégies de protection peuvent garantir que les autorisations sont limitées aux administrateurs de sécurité des données.

De même, pour Azure SQL Base de données, les stratégies de protection limitent l’accès à une colonne si du contenu sensible est trouvé et que la colonne est étiquetée. Des configurations granulaires sont disponibles pour configurer qui peut conserver l’accès à chaque ressource de données.

Phase 4 - Résumé

- Lancer des révisions d’accès aux sites pour les rapports de gouvernance d’accès aux données - SharePoint dans Microsoft 365

- Passer en revue les activités avec le journal d’audit de gestion des risques internes

- Bonnes pratiques pour la gestion de votre volume d’alertes dans la gestion des risques internes

- Gérer les stratégies de cycle de vie des sites - SharePoint dans Microsoft 365

- Lancer des révisions d’accès aux sites pour les rapports de gouvernance d’accès aux données - SharePoint dans Microsoft 365