Sécuriser par défaut avec Microsoft Purview et protéger contre le surpartage - Phase 2

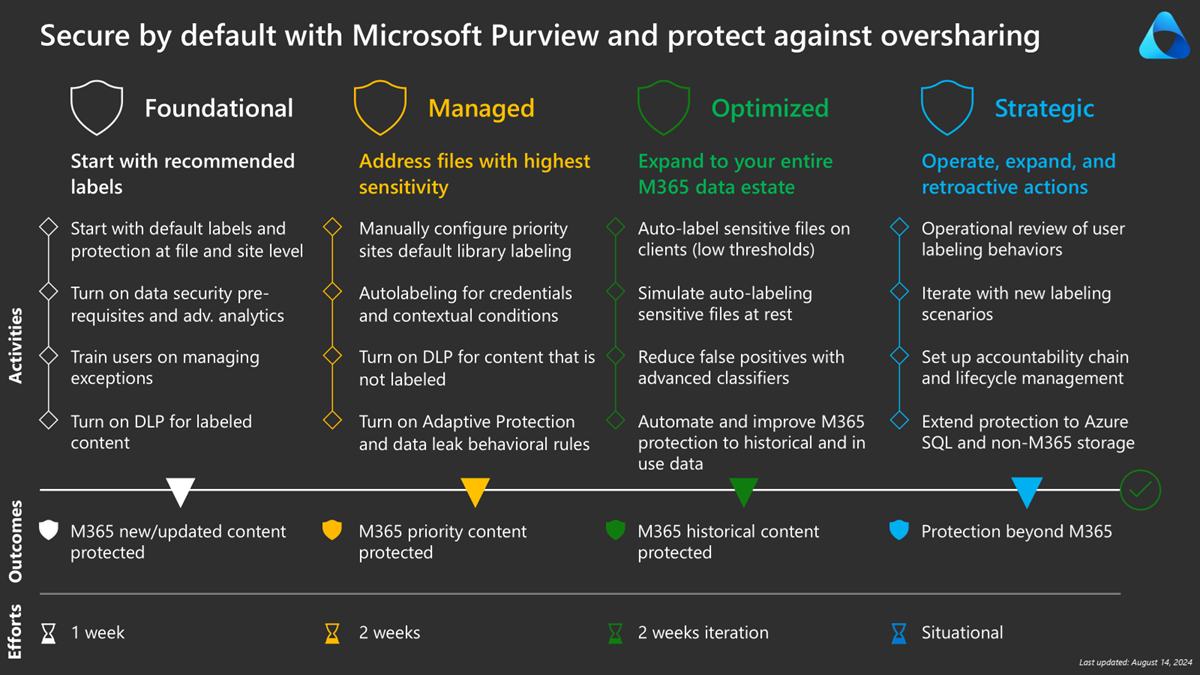

Ce guide est divisé en quatre phases :

- Introduction

- Phase 1 : De base – Démarrer avec l’étiquetage par défaut

- Phase 2 : Géré – Traiter les fichiers avec la plus grande sensibilité (cette page)

- Phase 3 : Optimisé : Étendre à l’ensemble de votre patrimoine de données Microsoft 365

- Phase 4 : Stratégique : Actions d’exploitation, d’expansion et rétroactives

Dans la première phase, nous avons expliqué comment sécuriser du contenu nouveau et mis à jour. Dans cette phase, nous explorons comment sécuriser vos données existantes, en commençant par les données les plus sensibles.

Phase 2 : Géré - Fichiers d’adresse avec une sensibilité maximale

Identifiez vos sites prioritaires à partir des éléments suivants :

- Sites connus, y compris les sites des équipes de direction

- Contenu Explorer avec un nombre élevé de documents sensibles

- Reporting

- API Graph pour les sites contenant une grande quantité d’informations sensibles

Remarque

Si vous avez choisi d’utiliser les fichiers par défaut Confidentiel\Tous les employés, nous vous recommandons de vous concentrer sur les sites avec une étiquette de priorité plus élevée.

Configurer manuellement l’étiquetage par défaut des bibliothèques de sites prioritaires

Actuellement, la configuration nécessite deux étapes distinctes :

- Ajoutez une étiquette de confidentialité au site SharePoint.

- Définissez une étiquette de confidentialité par défaut pour les fichiers dans les bibliothèques SharePoint.

Les propriétaires de sites peuvent configurer des étiquettes de confidentialité sur les sites SharePoint et l’étiquette de bibliothèque par défaut dans les bibliothèques. Les administrateurs SharePoint peuvent configurer l’étiquette de confidentialité du site dans le portail administrateur SharePoint. Plus tard, nous expliquons comment configurer l’étiquetage de confidentialité sur les sites et les bibliothèques avec PowerShell.

Étiquetage automatique des informations d’identification et des conditions contextuelles

Purview fournit l’étiquetage automatique côté client et côté service.

Le côté client offre la flexibilité de la prise de décision et de la sensibilisation des utilisateurs finaux. Dans le contexte de la sécurisation par défaut, l’étiquetage côté client est particulièrement utile pour recommander un étiquetage plus sensible pour les destinataires avec des seuils d’informations sensibles inférieurs. Les utilisateurs peuvent décider d’accepter ou de ne pas accepter la recommandation et signaler si la suggestion d’étiquette n’est pas appropriée.

L’étiquetage automatique côté client offre aux utilisateurs finaux une prise de conscience et une flexibilité de prise de décision. Lors de la sécurisation par défaut, l’étiquetage côté client est particulièrement utile pour recommander un étiquetage plus sensible pour les destinataires dont les seuils d’informations sensibles sont inférieurs. Les utilisateurs peuvent ensuite décider d’accepter ou de ne pas accepter la recommandation, et de la signaler si la suggestion d’étiquette n’est pas appropriée.

Les étiquettes côté service s’appliquent aux fichiers existants dans OneDrive et SharePoint, ainsi qu’au transport des e-mails, et fournissent d’autres conditions, telles que des conditions contextuelles pour :

- Type de fichier

- La taille des fichiers

- Propriétés du document

Dans le contexte du guide sécurisé par défaut, nous sécurrons d’abord par contexte de site, et non uniquement par type d’informations sensibles. Par conséquent, nous pouvons utiliser des conditions contextuelles telles que Définir l’étiquette sur Confidentiel\Tous les employés sur tous les extensions de fichier Office/.pdf pour ces sites et traiter rapidement les sites prioritaires existants. Nous abordons d’autres options à grande échelle dans la phase 3.

Importante

Nous vous recommandons de configurer des stratégies d’étiquetage automatique sur Toutes les informations d’identification pour les informations sensibles, car ces informations sont les plus appréciées par les adversaires. Pour l’étiquetage automatique côté client, définissez l’étiquette sur Hautement confidentiel\Spécifique Personnes. Pour l’étiquetage automatique côté service, définissez l’étiquette sur Hautement confidentiel\Tous les employés.

Activer la protection contre la perte de données pour le contenu qui n’est pas étiqueté

À ce stade, la base est bien en place, les valeurs par défaut sont sécurisées et nous avons commencé à traiter les données existantes. L’activation des règles de protection contre la perte de données (DLP) pour les éléments non étiquetés (utiliser la condition Content is not labeled ) sur le point de terminaison et Exchange accélère l’étiquetage du contenu par les utilisateurs et empêche le partage de contenu sans étiquette.

Nous vous recommandons d’activer cette condition de règle DLP pour la DLP de point de terminaison avec les types de fichiers Office/PDF et pour les actions restrictives pertinentes telles que le chargement dans le cloud. Les utilisateurs doivent ouvrir et étiqueter leurs fichiers avant de charger des fichiers sur des sites web.

Activer les règles comportementales de protection adaptative et de fuite de données

La gestion des risques internes (IRM) fournit une couche d’analyse et de contrôle, basée sur les comportements des utilisateurs. Dans le contexte sécurisé par défaut utilisant des étiquettes de confidentialité, irm peut identifier et alerter lorsque les utilisateurs rétrogradent des étiquettes ou téléchargent, obfuscatent et/ou exfiltrent ce contenu.

Les administrateurs contrôlent les déclencheurs et les seuils. En outre, vous pouvez désormais utiliser la protection adaptative pour renforcer vos règles DLP en fonction du risque de l’utilisateur. Par exemple, une règle DLP peut effectuer un audit par défaut lors du partage de fichiers avec l’étiquette Général. Un utilisateur identifié comme à haut risque peut être empêché de partager le même fichier.

Conseil

Nous vous recommandons d’activer et de tester une stratégie par défaut avec la protection adaptative et d’effectuer une itération le cas échéant dans vos règles DLP existantes.

LA GESTION des droits relatifs à l’information fournit de nombreuses fonctionnalités, configurations et contrôles supplémentaires. Passez en revue les références suivantes et les futurs blueprints de déploiement Purview qui couvrent la gestion des risques internes plus en détail.

Phase 2 - Résumé

- Utiliser des étiquettes de confidentialité avec Microsoft Teams, Groupes et des sites SharePoint

- Ajouter une étiquette de confidentialité à la bibliothèque de documents SharePoint

- Configurer une étiquette de confidentialité par défaut pour une bibliothèque de documents SharePoint

- Appliquer automatiquement une étiquette de sensibilité dans Microsoft 365

Voir aussi

- Définition d’entité de toutes les informations d’identification

- Informations de référence sur la stratégie de protection contre la perte de données

- Prise en main de la gestion des risques internes

- Aider à atténuer dynamiquement les risques avec la protection adaptative

- En savoir plus sur la protection adaptative dans la protection contre la perte de données

- Examiner les activités de gestion des risques internes

- Bonnes pratiques pour la gestion de votre volume d’alertes dans la gestion des risques internes

- Créer et gérer les stratégies de gestion des risques internes

Passer à la phase 3 : Optimisé – Étendre à l’ensemble de votre patrimoine de données Microsoft 365