Ajouter des stratégies de configuration d'applications pour les appareils iOS/iPadOS gérés

Utilisez les stratégies de configuration d’application dans Microsoft Intune pour fournir des paramètres de configuration personnalisés pour une application iOS/iPadOS. Ces paramètres de configuration permettent de personnaliser une application en fonction des consignes du fournisseur d’application. Vous devez obtenir ces paramètres de configuration (clés et valeurs) auprès du fournisseur de l’application. Pour configurer l’application, vous spécifiez les paramètres en tant que clés et valeurs, ou en tant que code XML contenant les clés et les valeurs.

En tant qu’administrateur Microsoft Intune, vous pouvez contrôler les comptes d’utilisateur ajoutés aux applications Microsoft 365 (Office) sur les appareils gérés. Vous pouvez limiter l’accès aux seuls comptes d’utilisateurs d’organisation autorisés et bloquer les comptes personnels sur les appareils inscrits. Les applications de prise en charge traitent la configuration de l’application, et suppriment et bloquent les comptes non approuvés. Les paramètres de stratégie de configuration sont utilisés lorsque l’application les vérifie, généralement la première fois qu’elle est exécutée.

Une fois que vous avez ajouté une stratégie de configuration d’application, vous pouvez définir les affectations de la stratégie de configuration d’application. Lorsque vous définissez les affectations de la stratégie, vous pouvez choisir d’utiliser un filtre et d’inclure et d’exclure les groupes d’utilisateurs auxquels la stratégie s’applique. Lorsque vous choisissez d’inclure un ou plusieurs groupes, vous pouvez choisir de sélectionner des groupes spécifiques à inclure ou des groupes intégrés. Les groupes intégrés incluent Tous les utilisateurs, Tous les appareils et Tous les utilisateurs + Tous les appareils.

Notes

Intune fournit des groupes Tous les utilisateurs et Tous les appareils précréés dans la console avec des optimisations intégrées pour votre commodité. Il est vivement recommandé d’utiliser ces groupes pour cibler tous les utilisateurs et tous les appareils au lieu des groupes « Tous les utilisateurs » ou « Tous les appareils » que vous avez peut-être créés vous-même.

Une fois que vous avez sélectionné les groupes inclus pour votre stratégie de configuration d’application, vous pouvez également choisir les groupes spécifiques à exclure. Pour plus d’informations, consultez Inclure et exclure des affectations d’applications dans Microsoft Intune.

Conseil

Ce type de stratégie est actuellement disponible uniquement pour les appareils exécutant iOS/iPadOS 8.0 et versions ultérieures. Il prend en charge les types d’installation d’application suivants :

- Application iOS/iPadOS gérée à partir de l’App Store

- Package d’application pour iOS

Pour plus d’informations sur les types d’installation d’application, consultez Comment ajouter une application à Microsoft Intune. Pour plus d’informations sur l’incorporation de la configuration d’application dans votre package d’application .ipa pour les appareils gérés, consultez Configuration d’une application gérée dans la documentation du développeur iOS.

Créer une stratégie de configuration des applications

Connectez-vous au Centre d’administration Microsoft Intune.

Choisissez Configuration des applications>>Créer des>appareils gérés. Notez que vous pouvez choisir entre Appareils gérés et Applications gérées. Pour plus d’informations, consultez Applications qui prennent en charge la configuration des applications.

Sur la page Informations de base, définissez les détails suivants :

- Nom : nom du profil qui apparaît dans le centre d’administration Microsoft Intune.

- Description : description du profil qui apparaît dans le centre d’administration Microsoft Intune.

- Type d’inscription d’appareil : ce paramètre est défini sur Appareils gérés.

Sélectionnez iOS/iPadOS comme Plateforme.

Cliquez sur Sélectionner l’application en regard de Application ciblée. Le volet Application associé s’affiche.

Dans le volet Application ciblée, choisissez l’application gérée à associer à la stratégie de configuration, puis cliquez sur OK.

Cliquez sur Suivant pour afficher la page Paramètres.

Dans la zone de liste déroulante, sélectionnez le Format des paramètres de configuration. Sélectionnez l’une des méthodes suivantes pour ajouter des informations de configuration :

- Utiliser le concepteur de configuration

-

Entrer des données XML

Pour plus d’informations sur l’utilisation du concepteur de configuration, consultez Utiliser le concepteur de configuration. Pour plus d’informations sur l’entrée de données XML, consultez Entrer des données XML.

Cliquez sur Suivant pour afficher la page Balises d’étendue.

[Facultatif] Vous pouvez configurer des balises d’étendue pour votre stratégie de configuration d’application. Pour plus d’informations sur les balises d’étendue, voir Utiliser le contrôle d’accès en fonction du rôle (RBAC) et les balises d’étendue pour l’informatique distribuée.

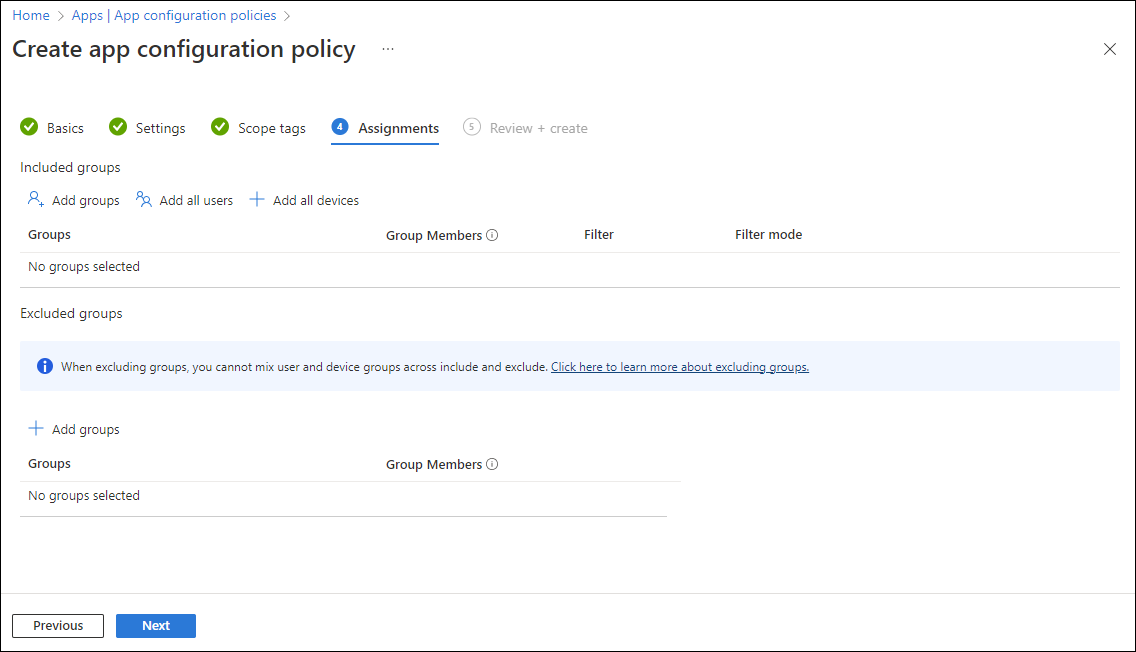

Sélectionnez Suivant pour afficher la page Affectations.

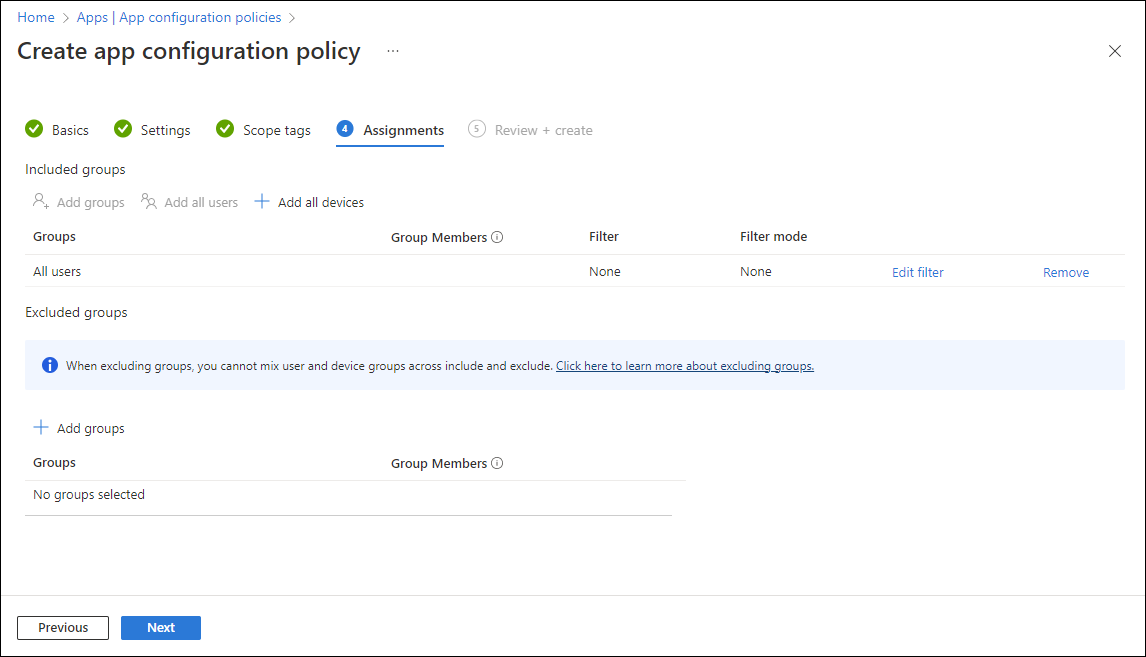

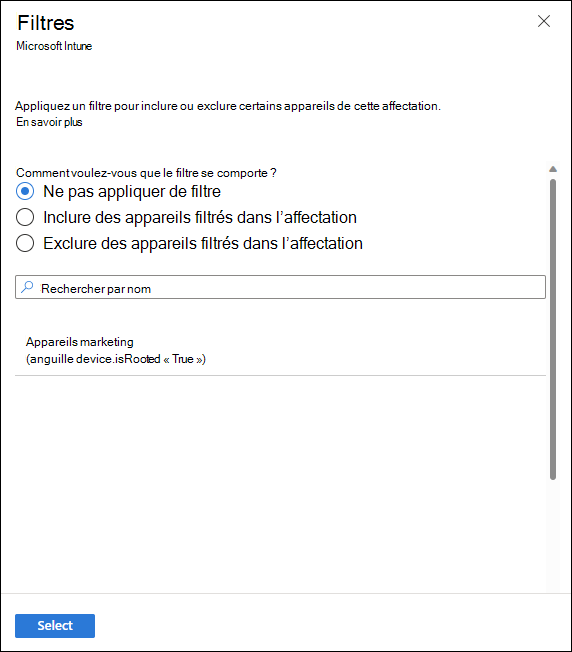

Sur la page Affectations, sélectionnez Ajouter des groupes, Ajouter tous les utilisateurs ou Ajouter tous les appareils pour affecter la stratégie de configuration de l’application. Une fois que vous avez sélectionné un groupe d’affectations, vous pouvez sélectionner un filtre pour affiner l’étendue de l’affectation lors du déploiement de stratégies de configuration d’application pour les appareils gérés.

Sélectionnez Tous les utilisateurs dans la zone de liste déroulante.

[Facultatif] Cliquez sur Modifier le filtre pour ajouter un filtre et affiner l’étendue de l’affectation.

Cliquez sur Sélectionner les groupes à exclure pour afficher le volet associé.

Choisissez les groupes à exclure, puis cliquez sur Sélectionner.

Notes

Lors de l’ajout d’un groupe, si un autre groupe a déjà été inclus pour un type d’affectation donné, il est présélectionné et non modifiable pour les autres types d’affectation include. Par conséquent, ce groupe qui a été utilisé ne peut pas être utilisé comme groupe exclu.

Cliquez sur Suivant pour afficher la page Vérifier + créer.

Cliquez sur Créer pour ajouter la stratégie de configuration d’application à Intune.

Utiliser le concepteur de configuration

Microsoft Intune fournit des paramètres de configuration propres à une application. Vous pouvez utiliser le concepteur de configuration pour les applications sur les appareils inscrits ou non inscrits dans Microsoft Intune. Le concepteur vous permet de configurer des clés de configuration et des valeurs spécifiques qui vous aident à créer le code XML sous-jacent. Vous devez également spécifier le type de données pour chaque valeur. Ces paramètres sont fournis automatiquement aux applications lorsque les applications sont installées.

Ajouter un paramètre

- Pour chaque clé et valeur de la configuration, définissez :

- Clé de configuration : clé sensible à la casse qui identifie de manière unique la configuration de paramètre spécifique.

- Type de valeur : type de données de la valeur de configuration. Les types incluent Entier, Réel, Chaîne ou Booléen.

- Valeur de configuration : valeur de la configuration.

- Choisissez OK pour définir vos paramètres de configuration.

Supprimer un paramètre

- Choisissez les points de suspension (...) en regard du paramètre.

- Sélectionnez Supprimer.

Les caractères {{ and }} sont utilisés uniquement par les types de jetons et ne doivent pas être utilisés à d’autres fins.

Autoriser uniquement les comptes d’organisation configurés dans les applications

En tant qu’administrateur Microsoft Intune, vous pouvez contrôler les comptes professionnels ou scolaires qui sont ajoutés aux applications Microsoft sur les appareils gérés. Vous pouvez limiter l’accès aux seuls comptes d’utilisateurs d’organisation autorisés et bloquer les comptes personnels dans les applications (si pris en charge) sur les appareils inscrits. Pour les appareils iOS/iPadOS, utilisez les paires clé/valeur suivantes dans une stratégie de configuration d’application Appareils gérés :

| Clé | Values |

|---|---|

| IntuneMAMAllowedAccountsOnly |

|

| IntuneMAMUPN |

|

| IntuneMAMOID |

|

Remarque

Les clés de configuration IntuneMAMUPN et IntuneMAMOID sont automatiquement configurées pour certaines applications compatibles gam. Pour plus d’informations, consultez types Gestion des appareils.

Notes

Les applications suivantes traitent la configuration d’application ci-dessus et autorisent uniquement les comptes d’organisation :

- Copilot pour iOS (28.1.420324001 et versions ultérieures)

- Edge pour iOS (44.8.7 et versions ultérieures)

- Office, Word, Excel, PowerPoint pour iOS (2.41 et versions ultérieures)

- OneDrive pour iOS (10.34 et versions ultérieures)

- OneNote pour iOS (2.41 et versions ultérieures)

- Outlook pour iOS (2.99.0 et versions ultérieures)

- Teams pour iOS (2.0.15 et versions ultérieures)

Exiger des comptes d’organisation configurés dans les applications

Sur les appareils inscrits, les organisations peuvent exiger que le compte professionnel ou scolaire soit connecté à des applications Microsoft gérées afin de recevoir des données d’organisation d’autres applications gérées. Par exemple, considérez le scénario dans lequel l’utilisateur a des pièces jointes incluses dans les e-mails contenus dans le profil de messagerie géré situé dans le client de messagerie iOS natif. Si l’utilisateur tente de transférer les pièces jointes vers une application Microsoft, telle qu’Office, qui est gérée sur l’appareil et que ces clés sont appliquées, cette configuration traite la pièce jointe transférée comme des données d’organisation, ce qui nécessite que le compte professionnel ou scolaire soit connecté et applique les paramètres de stratégie de protection des applications.

Pour les appareils iOS/iPadOS, utilisez les paires clé/valeur suivantes dans une stratégie de configuration d’application Appareils gérés pour chaque application Microsoft :

| Clé | Values |

|---|---|

| IntuneMAMRequireAccounts |

|

| IntuneMAMUPN |

|

Notes

Les applications doivent avoir le Kit de développement logiciel (SDK) d’application Intune pour iOS version 12.3.3 ou ultérieure et être ciblées avec une stratégie de protection des applications Intune lorsque vous devez vous connecter à un compte professionnel ou scolaire. Dans la stratégie de protection des applications, le paramètre « Recevoir des données d’autres applications » doit être défini sur « Toutes les applications avec des données d’organisation entrantes ».

À l’heure actuelle, la connexion à l’application n’est requise que lorsqu’il y a des données d’organisation entrantes vers une application ciblée.

Entrer des données XML

Vous pouvez taper ou coller une liste de propriétés XML qui contient les paramètres de configuration d’application pour les appareils inscrits dans Intune. Le format de la liste de propriétés XML varie en fonction de l’application que vous configurez. Pour plus d’informations sur le format exact à utiliser, contactez le fournisseur de l’application.

Intune valide le format XML. Toutefois, Intune ne case activée pas que la liste de propriétés XML (PList) fonctionne avec l’application cible.

Pour en savoir plus sur les listes de propriétés XML :

- Reportez-vous à Comprendre les listes de propriétés XML dans la bibliothèque de développeurs iOS.

Exemple de format pour un fichier XML de configuration d’application

Lorsque vous créez un fichier de configuration d’application, vous pouvez spécifier une ou plusieurs des valeurs suivantes à l’aide de ce format :

<dict>

<key>userprincipalname</key>

<string>{{userprincipalname}}</string>

<key>mail</key>

<string>{{mail}}</string>

<key>partialupn</key>

<string>{{partialupn}}</string>

<key>accountid</key>

<string>{{accountid}}</string>

<key>deviceid</key>

<string>{{deviceid}}</string>

<key>userid</key>

<string>{{userid}}</string>

<key>username</key>

<string>{{username}}</string>

<key>serialnumber</key>

<string>{{serialnumber}}</string>

<key>serialnumberlast4digits</key>

<string>{{serialnumberlast4digits}}</string>

<key>udidlast4digits</key>

<string>{{udidlast4digits}}</string>

<key>aaddeviceid</key>

<string>{{aaddeviceid}}</string>

<key>IsSupervised</key>

<string>{{IsSupervised}}</string>

</dict>

Types de données PList XML pris en charge

Intune prend en charge les types de données suivants dans une liste de propriétés :

- <entier>

- <réel>

- <chaîne>

- <tableau>

- <dict>

- <true /> ou <false />

Jetons utilisés dans la liste des propriétés

En outre, Intune prend en charge les types de jetons suivants dans la liste des propriétés :

- {{userprincipalname}}, par exemple, John@contoso.com

- {{mail}}, par exemple, John@contoso.com

- {{partialupn}}, par exemple, John

- {{accountid}}, par exemple, fc0dc142-71d8-4b12-bbea-bae2a8514c81

- {{deviceid}}, par exemple, b9841cd9-9843-405f-be28-b2265c59ef97

- {{userid}}, par exemple, 3ec2c00f-b125-4519-acf0-302ac3761822

- {{username}}, par exemple, John Doe

- {{serialnumber}}, par exemple, F4KN99ZUG5V2 (pour les appareils iOS/iPadOS)

- {{serialnumberlast4digits}}, par exemple, G5V2 (pour les appareils iOS/iPadOS)

- {{aaddeviceid}}, par exemple, ab0dc123-45d6-7e89-aabb-cde0a1234b56

- {{issupervised}}, par exemple, True (pour les appareils iOS/iPadOS)

- {{OnPremisesSamAccountName}}, par exemple, contoso\John

Configurer l’application Portail d’entreprise pour prendre en charge les appareils iOS et iPadOS inscrits par le biais de l’inscription automatisée des appareils

Les inscriptions d’appareils automatisées d’Apple ne sont pas compatibles par défaut avec la version de l’App Store de l’application Portail d'entreprise. Toutefois, vous pouvez configurer l’application Portail d'entreprise pour prendre en charge les appareils ADE iOS/iPadOS, même lorsque les utilisateurs ont téléchargé le Portail d'entreprise à partir de l’App Store en procédant comme suit.

Dans Microsoft Intune Centre d’administration, ajoutez l’application Portail d'entreprise Intune si elle n’a pas encore été ajoutée, en accédant à Applications>Toutes les applications>Créer une>application iOS Store.

Accédez àConfiguration desapplications> pour créer une stratégie de configuration d’application pour l’application Portail d'entreprise.

Créez une stratégie de configuration d’application avec le code XML ci-dessous. Pour plus d’informations sur la création d’une stratégie de configuration d’application et l’entrée de données XML, consultez Ajouter des stratégies de configuration d’application pour les appareils iOS/iPadOS gérés.

Utilisez le Portail d'entreprise sur un appareil ADE (Automated Device Enrollment, inscription automatisée des appareils) inscrit avec l’affinité utilisateur :

Notes

Lorsque l’option « Installer le Portail d'entreprise » est définie sur Oui pour le profil d’inscription, Intune envoie automatiquement la stratégie de configuration de l’application ci-dessous dans le cadre du processus d’inscription initial. Cette configuration ne doit pas être déployée manuellement sur les utilisateurs ou les appareils, car cela entraîne un conflit avec la charge utile déjà envoyée lors de l’inscription, ce qui entraîne la demande aux utilisateurs finaux de télécharger un nouveau profil de gestion après s’être connectés à Portail d'entreprise (alors qu’ils ne le devraient pas, car un profil de gestion est déjà installé sur ces appareils).

<dict> <key>IntuneCompanyPortalEnrollmentAfterUDA</key> <dict> <key>IntuneDeviceId</key> <string>{{deviceid}}</string> <key>UserId</key> <string>{{userid}}</string> </dict> </dict>Utilisez le Portail d'entreprise sur un appareil ADE inscrit sans affinité utilisateur (également appelé gestion intermédiaire d’appareils) :

Notes

L’utilisateur qui se connecte au Portail d'entreprise est défini en tant qu’utilisateur principal de l’appareil.

<dict> <key>IntuneUDAUserlessDevice</key> <string>{{SIGNEDDEVICEID}}</string> </dict>

Déployez le Portail d'entreprise sur les appareils avec la stratégie de configuration d’application ciblée sur les groupes souhaités. Veillez à déployer la stratégie uniquement sur des groupes d’appareils déjà inscrits à l’inscription automatisée des appareils (ADE).

Demandez aux utilisateurs finaux de se connecter à l’application Portail d'entreprise lorsqu’elle est installée automatiquement.

Notes

Lorsque vous ajoutez une configuration d’application pour autoriser l’application Portail d'entreprise sur les appareils ADE sans affinité utilisateur, vous pouvez rencontrer une erreur STATE Policy Error. Contrairement à d’autres configurations d’application, cette situation ne s’applique pas chaque fois que l’appareil s’archive. Au lieu de cela, cette configuration d’application est destinée à être une opération ponctuelle pour permettre aux appareils existants inscrits sans affinité utilisateur d’atteindre l’affinité utilisateur lorsqu’un utilisateur se connecte au Portail d'entreprise. Cette configuration d’application est supprimée de la stratégie en arrière-plan une fois qu’elle a été correctement appliquée. L’attribution de stratégie existe, mais elle n’indique pas « réussite » une fois la configuration de l’application supprimée en arrière-plan. Une fois que la stratégie de configuration de l’application s’est appliquée à l’appareil, vous pouvez annuler l’affectation de la stratégie.

Superviser l’état de configuration de l’application iOS/iPadOS par appareil

Une fois qu’une stratégie de configuration a été affectée, vous pouvez superviser l’état de configuration de l’application iOS/iPadOS pour chaque appareil géré. Dans Microsoft Intune dans le Centre d’administration Microsoft Intune, sélectionnez Appareils>Tous les appareils. Dans la liste des appareils gérés, sélectionnez un appareil spécifique pour afficher un volet pour l’appareil. Dans la volet de l’appareil, sélectionnez Configuration de l’application.

Informations supplémentaires

Étapes suivantes

Continuez pour attribuer et superviser l’application.