Guide pratique pour créer et affecter des stratégies de protection des applications

Découvrez comment créer et attribuer Microsoft Intune stratégies de protection des applications (APP) pour les utilisateurs de votre organization. Cet article explique également comment apporter des modifications aux stratégies existantes.

Avant de commencer

Protection d'applications stratégies peuvent s’appliquer aux applications s’exécutant sur des appareils qui peuvent ou non être gérés par Intune. Pour obtenir une description plus détaillée du fonctionnement des stratégies de protection des applications et des scénarios pris en charge par Intune stratégies de protection des applications, consultez vue d’ensemble des stratégies de Protection d'applications.

Les choix disponibles dans les stratégies de protection des applications (APP) permettent aux organisations de personnaliser la protection en fonction de leurs besoins spécifiques. Pour certaines, il peut être difficile d’identifier les paramètres de stratégie nécessaires pour implémenter un scénario complet. Pour aider les organisations à hiérarchiser le renforcement de la sécurité des points de terminaison des clients mobiles, Microsoft a introduit une taxonomie pour son framework de protection des données des stratégies de protection des applications pour la gestion des applications mobiles iOS et Android.

Le framework de protection des données des stratégies de protection des applications est organisé en trois niveaux de configuration distincts, chaque niveau s’appuyant sur le niveau précédent :

- La protection de base des données d’entreprise (niveau 1) garantit que les applications sont protégées par un code PIN et chiffrées, et effectue des opérations de réinitialisation sélective. Pour les appareils Android, ce niveau valide l’attestation des appareils Android. Il s’agit d’une configuration de niveau d’entrée qui fournit un contrôle de protection des données similaire dans les stratégies de boîte aux lettres Exchange Online et présente l’informatique ainsi que le nombre des utilisateurs aux stratégies de protection des applications.

- La protection améliorée des données d’entreprise (niveau 2) présente les mécanismes de prévention des fuites de données des stratégies de protection des applications et les exigences minimales du système d’exploitation. Il s’agit de la configuration qui s’applique à la plupart des utilisateurs mobiles accédant à des données professionnelles ou scolaires.

- La protection élevée des données d’entreprise (niveau 3) présente les mécanismes avancés de protection des données, une configuration de code PIN améliorée et une protection contre les menaces mobiles pour les stratégies de protection des applications. Cette configuration est souhaitable pour les utilisateurs qui accèdent à des données à risque élevé.

Pour afficher les recommandations spécifiques pour chaque niveau de configuration et les applications minimales à protéger, consultez Framework de protection des données à l’aide de stratégies de protection des applications.

Si vous recherchez la liste des applications qui ont intégré le SDK Intune, consultez Microsoft Intune applications protégées.

Pour plus d’informations sur l’ajout d’applications métier de votre organization à Microsoft Intune pour préparer les stratégies de protection des applications, consultez Ajouter des applications à Microsoft Intune.

Protection d'applications stratégies pour les applications iOS/iPadOS et Android

Lorsque vous créez une stratégie de protection des applications pour les applications iOS/iPadOS et Android, vous suivez un flux de processus de Intune moderne qui aboutit à une nouvelle stratégie de protection des applications. Pour plus d’informations sur la création de stratégies de protection d’application pour les applications Windows, consultez Protection d'applications paramètres de stratégie pour Windows.

Créer une stratégie de protection des applications iOS/iPadOS ou Android

- Connectez-vous au Centre d’administration Microsoft Intune.

- Sélectionnez Applications>Stratégies de protection des applications. Cette sélection ouvre le Protection d'applications les détails des stratégies, où vous créez des stratégies et modifiez les stratégies existantes.

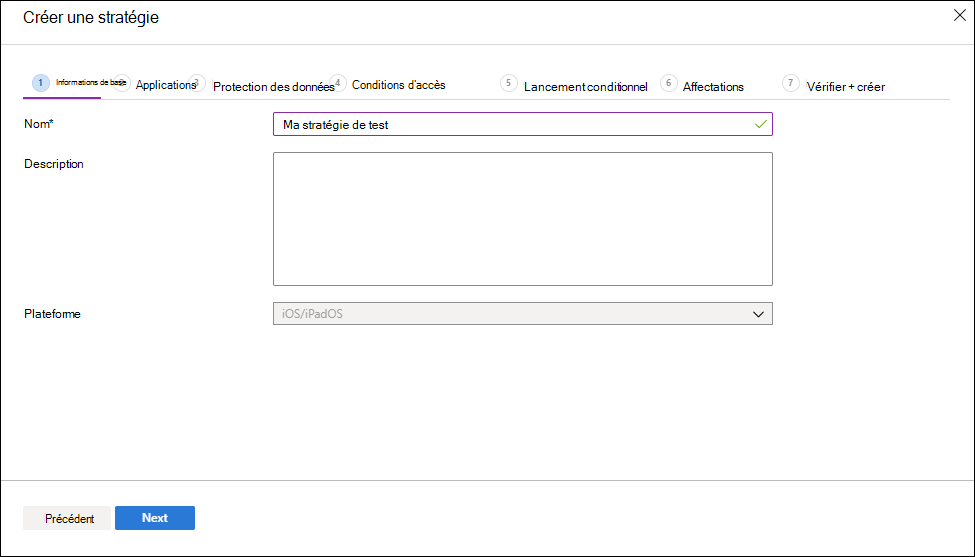

- Sélectionnez Créer une stratégie, puis sélectionnez iOS/iPadOS ou Android. Le volet Créer une stratégie s’affiche.

- Dans la page De base, ajoutez les valeurs suivantes :

| Valeur | Description |

|---|---|

| Nom | Nom de cette stratégie de protection des applications. |

| Description | [Facultatif] Description de cette stratégie de protection des applications. |

Cliquez sur Suivant pour afficher la page Applications .

La page Applications vous permet de choisir les applications qui doivent être ciblées par cette stratégie. Vous devez ajouter au moins une application.Valeur/Option Description Ciblez la stratégie sur Dans la zone de liste déroulante Stratégie cible vers, choisissez de cibler votre stratégie de protection des applications sur Toutes les applications, Microsoft Apps ou Core Microsoft Apps. - Toutes les applications incluent toutes les applications Microsoft et partenaires qui ont intégré le Kit de développement logiciel (SDK) Intune.

- Microsoft Apps inclut toutes les applications Microsoft qui ont intégré le Kit de développement logiciel (SDK) Intune.

- Core Microsoft Apps inclut les applications suivantes : Microsoft Edge, Excel, Office, OneDrive, OneNote, Outlook, PowerPoint, SharePoint, Teams, To Do et Word.

Applications publiques Si vous ne souhaitez pas sélectionner l’un des groupes d’applications prédéfinis, vous pouvez choisir de cibler des applications individuelles en sélectionnant Applications sélectionnées dans la zone de liste déroulante Stratégie cible sur . Cliquez sur Sélectionner des applications publiques pour sélectionner les applications publiques à cibler. Applications personnalisées Si vous ne souhaitez pas sélectionner l’un des groupes d’applications prédéfinis, vous pouvez choisir de cibler des applications individuelles en sélectionnant Applications sélectionnées dans la zone de liste déroulante Stratégie cible sur . Cliquez sur Sélectionner des applications personnalisées pour sélectionner les applications personnalisées à cibler en fonction d’un ID d’offre groupée. Vous ne pouvez pas choisir une application personnalisée lorsque vous ciblez également les options Toutes les applications, Microsoft Apps ou Core Microsoft Apps dans la même stratégie. La ou les applications que vous avez sélectionnées apparaissent dans la liste des applications publiques et personnalisées.

Remarque

Les applications publiques prises en charge sont des applications de Microsoft et de partenaires couramment utilisées avec Microsoft Intune. Ces Intune applications protégées sont activées avec un ensemble complet de stratégies de protection des applications mobiles. Pour plus d’informations, consultez Microsoft Intune applications protégées. Les applications personnalisées sont des applications métier qui ont été intégrées au SDK Intune ou encapsulées par le Intune App Wrapping Tool. Pour plus d’informations, consultez Microsoft Intune Vue d’ensemble du KIT de développement logiciel (SDK) d’application et Préparer des applications métier pour les stratégies de protection des applications.

Cliquez sur Suivant pour afficher la page Protection des données .

Cette page fournit des paramètres pour les contrôles de protection contre la perte de données (DLP), notamment les restrictions couper, copier, coller et enregistrer sous. Ces paramètres déterminent la façon dont les utilisateurs interagissent avec les données des applications appliquées par cette stratégie de protection des applications.Paramètres de protection des données :

- Protection des données iOS/iPadOS : pour plus d’informations, consultez Paramètres de stratégie de protection des applications iOS/iPadOS - Protection des données.

- Protection des données Android : pour plus d’informations, consultez Paramètres de stratégie de protection des applications Android - Protection des données.

Cliquez sur Suivant pour afficher la page Conditions d’accès .

Cette page fournit des paramètres pour vous permettre de configurer les exigences de code confidentiel et d’informations d’identification que les utilisateurs doivent respecter pour accéder aux applications dans un contexte professionnel.Paramètres des conditions d’accès :

- Conditions d’accès iOS/iPadOS : pour plus d’informations, consultez Paramètres de stratégie de protection des applications iOS/iPadOS - Conditions d’accès.

- Conditions d’accès Android : pour plus d’informations, consultez Paramètres de stratégie de protection des applications Android - Conditions d’accès.

Cliquez sur Suivant pour afficher la page Lancement conditionnel .

Cette page fournit des paramètres pour définir les exigences de sécurité de connexion pour votre stratégie de protection des applications. Sélectionnez un Paramètre et entrez la Valeur que les utilisateurs doivent rencontrer pour se connecter à votre application d’entreprise. Sélectionnez ensuite l’action que vous souhaitez effectuer si les utilisateurs ne répondent pas à vos besoins. Dans certains cas, plusieurs actions peuvent être configurées pour un seul paramètre.Paramètres de lancement conditionnel :

- Lancement conditionnel iOS/iPadOS : pour plus d’informations, consultez Paramètres de stratégie de protection des applications iOS/iPadOS - Lancement conditionnel.

- Lancement conditionnel Android : pour plus d’informations, consultez Paramètres de stratégie de protection des applications Android - Lancement conditionnel.

Sélectionnez Suivant pour afficher la page Affectations.

La page Affectations vous permet d’affecter la stratégie de protection des applications à des groupes d’utilisateurs. Vous devez appliquer la stratégie à un groupe d’utilisateurs pour que la stratégie prenne effet.Cliquez sur Suivant : Vérifier + créer pour passer en revue les valeurs et les paramètres que vous avez entrés pour cette stratégie de protection des applications.

Lorsque vous avez terminé, cliquez sur Créer pour créer la stratégie de protection des applications dans Intune.

Conseil

Ces paramètres de stratégie sont appliqués uniquement lors de l’utilisation d’applications dans le contexte professionnel. Lorsque les utilisateurs finaux utilisent l’application pour effectuer une tâche personnelle, ils ne sont pas affectés par ces stratégies. Notez que lorsque vous créez un fichier, il est considéré comme un fichier personnel.

Importante

L’application des stratégies de protection des applications aux appareils existants peut prendre du temps. Les utilisateurs finaux voient une notification sur l’appareil lorsque la stratégie de protection des applications est appliquée. Appliquez vos stratégies de protection des applications aux appareils avant d’appliquer des règles d’accès condidtionnelles.

Les utilisateurs finaux peuvent télécharger les applications à partir de l’App Store ou de Google Play. Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Où trouver des applications professionnelles ou scolaires pour iOS/iPadOS

- Où trouver des applications professionnelles ou scolaires pour Android

Modifier les stratégies existantes

Vous pouvez modifier une stratégie existante et l’appliquer aux utilisateurs ciblés. Pour plus d’informations sur le délai de remise de la stratégie, consultez Comprendre le délai de remise de la stratégie de protection des applications.

Pour modifier la liste des applications associées à la stratégie

Dans le volet stratégies Protection d'applications, sélectionnez la stratégie que vous souhaitez modifier.

Dans le volet Protection des applications Intune, sélectionnez Propriétés.

En regard de la section intitulée Applications, sélectionnez Modifier.

La page Applications vous permet de choisir les applications qui doivent être ciblées par cette stratégie. Vous devez ajouter au moins une application.

Valeur/Option Description Applications publiques Dans la zone de liste déroulante Stratégie cible vers, choisissez de cibler votre stratégie de protection des applications sur Toutes les applications publiques, Microsoft Apps ou Microsoft Apps principales. Ensuite, vous pouvez sélectionner Afficher une liste des applications qui seront ciblées pour afficher la liste des applications qui seront affectées par cette stratégie. Si nécessaire, vous pouvez choisir de cibler des applications individuelles en cliquant sur Sélectionner des applications publiques.

Applications personnalisées Cliquez sur Sélectionner des applications personnalisées pour sélectionner les applications personnalisées à cibler en fonction d’un ID d’offre groupée. La ou les applications que vous avez sélectionnées apparaissent dans la liste des applications publiques et personnalisées.

Cliquez sur Vérifier + créer pour passer en revue les applications sélectionnées pour cette stratégie.

Lorsque vous avez terminé, cliquez sur Enregistrer pour mettre à jour la stratégie de protection des applications.

Pour modifier la liste des groupes d’utilisateurs

Dans le volet stratégies Protection d'applications, sélectionnez la stratégie que vous souhaitez modifier.

Dans le volet Protection des applications Intune, sélectionnez Propriétés.

En regard de la section intitulée Affectations, sélectionnez Modifier.

Pour ajouter un nouveau groupe d’utilisateurs à la stratégie, sous l’onglet Inclure , choisissez Sélectionner les groupes à inclure, puis sélectionnez le groupe d’utilisateurs. Choisissez Sélectionner pour ajouter le groupe.

Pour exclure un groupe d’utilisateurs, sous l’onglet Exclure , choisissez Sélectionner les groupes à exclure, puis sélectionnez le groupe d’utilisateurs. Choisissez Sélectionner pour supprimer le groupe d’utilisateurs.

Pour supprimer des groupes qui ont été ajoutés précédemment, sous les onglets Inclure ou Exclure , sélectionnez les points de suspension (...) et sélectionnez Supprimer.

Cliquez sur Vérifier + créer pour passer en revue les groupes d’utilisateurs sélectionnés pour cette stratégie.

Une fois que vos modifications apportées aux affectations sont prêtes, sélectionnez Enregistrer pour enregistrer la configuration et déployer la stratégie sur le nouvel ensemble d’utilisateurs. Si vous sélectionnez Annuler avant d’enregistrer votre configuration, vous ignorez toutes les modifications que vous avez apportées aux onglets Inclure et Exclure .

Pour modifier les paramètres de stratégie

Dans le volet stratégies Protection d'applications, sélectionnez la stratégie que vous souhaitez modifier.

Dans le volet Protection des applications Intune, sélectionnez Propriétés.

En regard de la section correspondant aux paramètres que vous souhaitez modifier, sélectionnez Modifier. Remplacez ensuite les paramètres par de nouvelles valeurs.

Cliquez sur Vérifier + créer pour passer en revue les paramètres mis à jour de cette stratégie.

Sélectionnez Enregistrer pour enregistrer vos modifications. Répétez le processus pour sélectionner une zone de paramètres et modifier, puis enregistrez vos modifications, jusqu’à ce que toutes vos modifications soient terminées. Vous pouvez ensuite fermer le volet Intune Protection des applications - Propriétés.

Stratégies de protection des applications cibles en fonction de l’état de gestion des appareils

Dans de nombreuses organisations, il est courant d’autoriser les utilisateurs finaux à utiliser à la fois des appareils gérés Intune Mobile Gestion des appareils (GPM), tels que des appareils appartenant à l’entreprise, et des appareils non gérés protégés uniquement avec des stratégies de protection des applications Intune. Les appareils non gérés sont souvent appelés BYOD (Bring Your Own Devices).

Étant donné que Intune stratégies de protection des applications ciblent l’identité d’un utilisateur, les paramètres de protection d’un utilisateur peuvent s’appliquer aux appareils inscrits (gérés par GPM) et non inscrits (sans GPM). Par conséquent, vous pouvez cibler une stratégie de protection des applications Intune pour Intune appareils iOS/iPadOS et Android inscrits ou non inscrits à l’aide de filtres. Pour plus d’informations sur la création de filtres, consultez Utiliser des filtres lors de l’attribution de stratégies . Vous pouvez avoir une stratégie de protection pour les appareils non gérés dans lesquels des contrôles de protection contre la perte de données (DLP) stricts sont en place, et une stratégie de protection distincte pour les appareils gérés par mdm, où les contrôles DLP peuvent être un peu plus souples. Pour plus d’informations sur le fonctionnement des appareils Android Entreprise personnels, consultez stratégies Protection d'applications et profils professionnels.

Pour utiliser ces filtres lors de l’attribution de stratégies, accédez à Applications>Protection d'applications stratégies dans le Centre d’administration Intune, puis sélectionnez Créer une stratégie. Vous pouvez également modifier une stratégie de protection des applications existante. Accédez à la page Affectations et sélectionnez Modifier le filtre pour inclure ou exclure des filtres pour le groupe affecté.

Gestion des appareils types

Importante

La gestion des administrateurs d’appareils Android est déconseillée et n’est plus disponible pour les appareils ayant accès à Google Mobile Services (GMS). Si vous utilisez actuellement la gestion des administrateurs d’appareils, nous vous recommandons de passer à une autre option de gestion Android. La documentation de support et d’aide reste disponible pour certains appareils sans GMS exécutant Android 15 et versions antérieures. Pour plus d’informations, consultez Fin de la prise en charge de l’administrateur d’appareils Android sur les appareils GMS.

-

Non géré : pour les appareils iOS/iPadOS, les appareils non gérés sont tous les appareils où Intune gestion MDM ou une solution GPM/EMM tierce ne passe pas la

IntuneMAMUPNclé. Pour les appareils Android, les appareils non gérés sont des appareils pour lesquels Intune gestion mdm n’a pas été détectée. Cela inclut les appareils gérés par des fournisseurs GPM tiers. - appareils gérés Intune : les appareils gérés sont gérés par Intune GPM.

- Administrateur d’appareil Android : Intune appareils gérés à l’aide de l’API d’administration des appareils Android.

- Android Enterprise : appareils gérés par Intune à l’aide de profils professionnels Android Entreprise ou d’Android Enterprise Full Gestion des appareils.

- Appareils Android Enterprise dédiés appartenant à l’entreprise avec Microsoft Entra mode d’appareil partagé : Intune appareils gérés à l’aide d’appareils Android Entreprise dédiés en mode Appareil partagé.

- Appareils Android (AOSP) associés à l’utilisateur : appareils gérés Intune à l’aide de la gestion associée à l’utilisateur AOSP.

- Appareils Android (AOSP) sans utilisateur : appareils gérés Intune à l’aide d’appareils sans utilisateur AOSP. Ces appareils tirent également parti Microsoft Entra mode d’appareil partagé.

Sur Android, les appareils Android invitent à installer l’application Portail d'entreprise Intune, quel que soit le type d’Gestion des appareils choisi. Par exemple, si vous sélectionnez « Android Enterprise », les utilisateurs disposant d’appareils Android non gérés seront toujours invités.

Pour iOS/iPadOS, pour que le type Gestion des appareils soit appliqué aux appareils Intune gérés, des paramètres de configuration d’application supplémentaires sont nécessaires. Ces paramètres communiquent avec le service APP (Stratégie de protection des applications) pour indiquer que l’application est gérée. Par conséquent, les paramètres d’application ne s’appliquent pas tant que vous n’avez pas déployé la stratégie de configuration d’application. Voici les paramètres de configuration de l’application :

- IntuneMAMUPN et IntuneMAMOID doivent être configurés pour toutes les applications gérées par mdm. Pour plus d’informations, consultez Guide pratique pour gérer le transfert de données entre des applications iOS/iPadOS dans Microsoft Intune.

-

IntuneMAMDeviceID doit être configuré pour toutes les applications managées GPM tierces et métier.

IntuneMAMDeviceID doit être configuré sur le jeton d’ID d’appareil. Par exemple :

key=IntuneMAMDeviceID, value={{deviceID}}. Pour plus d’informations, consultez Ajouter des stratégies de configuration d’application pour les appareils iOS/iPadOS gérés. - Si seul IntuneMAMDeviceID est configuré, l’application Intune considère l’appareil comme non managé.

Importante

À compter de la version de service de septembre (2409) de Intune, les valeurs de configuration des applications IntuneMAMUPN, IntuneMAMOID et IntuneMAMDeviceID seront automatiquement envoyées aux applications gérées sur Intune appareils iOS inscrits pour les applications suivantes : Microsoft Excel, Microsoft Outlook, Microsoft PowerPoint, Microsoft Teams et Microsoft Word. Intune continuez à développer cette liste pour inclure des applications gérées supplémentaires.

Si ces valeurs ne sont pas configurées correctement pour les appareils iOS, il est possible que la stratégie ne soit pas remise à l’application ou qu’une stratégie incorrecte soit remise. Pour plus d’informations, consultez Conseil de support : Intune les utilisateurs GAM sur des appareils iOS/iPadOS sans utilisateur peuvent être bloqués dans de rares cas.

Paramètres de stratégie

Pour afficher la liste complète des paramètres de stratégie pour iOS/iPadOS et Android, sélectionnez l’un des liens suivants :

Étapes suivantes

Surveiller la conformité et les status de l’utilisateur