Guide de déploiement de preuve de concept de la solution Security Service Edge de Microsoft pour l’accès Internet Microsoft Entra pour le trafic Microsoft

Ce guide de déploiement de preuve de concept (PoC) vous aide à déployer la solution Security Service Edge (SSE) Accès Internet Microsoft Entra pour le trafic Microsoft.

Vue d’ensemble

La solution Security Service Edge de Microsoft, centrée sur l'identité, fait converger les contrôles d'accès au réseau, aux identités et aux points de terminaison afin que vous puissiez sécuriser l'accès à n'importe quelle application ou ressource, depuis n'importe quel emplacement, appareil ou identité. Il permet et orchestre la gestion des stratégies d'accès pour les employés, les partenaires commerciaux et les charges de travail numériques. Vous pouvez surveiller et ajuster l’accès utilisateur en temps réel si le niveau d’autorisation ou de risque change sur les applications privées, les applications SaaS et les points de terminaison Microsoft. Cette section explique comment réaliser la preuve de concept de l’accès Internet Microsoft Entra pour le trafic Microsoft dans votre environnement de production ou de test.

Déploiement de l’accès Internet Microsoft Entra pour le trafic Microsoft

Suivez les étapes décrites dans Configurer le produit initial. Cela inclut la configuration de l’accès Internet Microsoft Entra pour le trafic Microsoft, l’activation du profil de transfert de trafic Microsoft et l’installation du client d’accès global sécurisé. Vous devez étendre votre configuration à des utilisateurs et groupes de test spécifiques.

Échantillon de scénario de PoC : protéger contre l'exfiltration de données

L'exfiltration de données est une préoccupation pour toutes les sociétés, en particulier celles qui opèrent dans des secteurs d'activité hautement réglementés tels que l'administration ou les finances. Avec les contrôles sortants dans les paramètres d’accès entre locataires, vous pouvez empêcher les identités non autorisées des locataires étrangers d’accéder à vos données Microsoft lors de l’utilisation de vos appareils gérés.

L’accès Internet Microsoft Entra pour le trafic Microsoft peut améliorer vos contrôles de protection contre la perte de données (DLP) en vous permettant de :

- se protéger contre le vol de jetons en exigeant que les utilisateurs puissent accéder aux ressources Microsoft uniquement s’ils accèdent à un réseau conforme.

- appliquer des stratégies d’accès conditionnel sur les connexions à Security Service Edge de Microsoft.

- déployer des restrictions de client universel v2, ce qui élimine la nécessité d'acheminer tout le trafic utilisateur par des proxies réseau gérés par le client.

- configurer les restrictions client qui empêchent les utilisateurs d'accéder à des clients externes non autorisés avec une identité tierce (par exemple, identité personnelle ou émise par une organisation externe).

- vous protéger contre l'infiltration ou l'exfiltration de jeton pour vous assurer que les utilisateurs ne peuvent pas contourner vos restrictions client en déplaçant des jetons d'accès vers et à partir d'appareils non gérés ou d'emplacements réseau.

Cette section décrit comment appliquer un accès réseau conforme au trafic Microsoft, protéger la connexion à la solution Security Service Edge de Microsoft avec un accès conditionnel et empêcher les identités externes d’accéder aux locataires externes sur vos réseaux et/ou appareils gérés à l’aide de restrictions universelles de locataire v2. Les restrictions client s'appliquent uniquement aux identités externes ; elles ne s'appliquent pas aux identités comprises dans votre propre client. Pour contrôler l'accès sortant pour les identités de vos propres identités de l'utilisateur, utilisez les paramètres d'accès entre clients. La configuration de la stratégie de restrictions client dans Microsoft Entra ID pour bloquer l'accès s'applique aux utilisateurs qui obtiennent l'injection d'en-tête de restrictions client. Elle inclut uniquement les utilisateurs qui transitent par des proxies de réseau client qui injectent les en-têtes, les utilisateurs avec un client Accès global sécurisé ou les utilisateurs sur les appareils Windows avec l'injection d'en-tête de restrictions de client activée via le paramètre du système d'exploitation Windows. Lors du test, vérifiez que les restrictions de locataire sont appliquées par le service Accès global sécurisé et non via des proxies réseau client ou des paramètres Windows pour éviter d'avoir un impact involontaire sur d'autres utilisateurs. En outre, vous devez activer la signalisation de l'accès conditionnel pour activer les options d'Accès global sécurisé dans l'accès conditionnel.

Activez la signalisation d'Accès global sécurisé pour l'accès conditionnel.

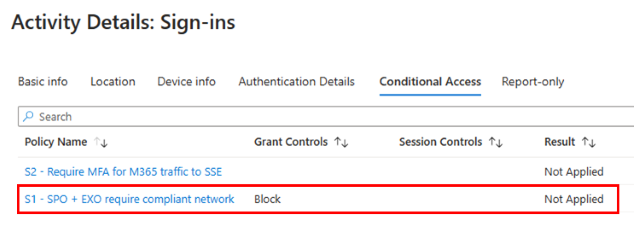

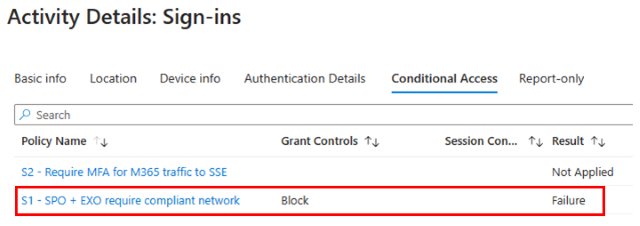

Créez une stratégie d'accès conditionnel qui exige un réseau conforme pour l'accès. La configuration des exigences d’un réseau conforme bloque tout accès à Office 365 Exchange Online et Office 365 SharePoint Online pour vos utilisateurs de test, où qu’ils se trouvent, sauf s’ils se connectent à l’aide de la solution Security Service Edge de Microsoft. Configurez votre stratégie d’accès conditionnel comme suit :

- Utilisateurs : sélectionnez votre utilisateur de test ou un groupe pilote.

- Ressources cibles : sélectionnez les applications Office 365 Exchange Online et Office 365 SharePoint Online.

- Conditions :

- Pour Emplacements, sélectionnez Non configuré.

- Définissez Configurer sur Oui.

- Incluez N'importe quel emplacement.

- Excluez Emplacements sélectionnés.

- Pour Sélectionner, sélectionnez Aucun.

- Sélectionnez Tous les emplacements réseau conformes.

Contrôles d'accès>Accorder> sélectionez Bloquer l'accès.

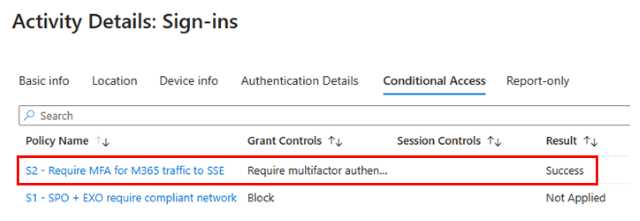

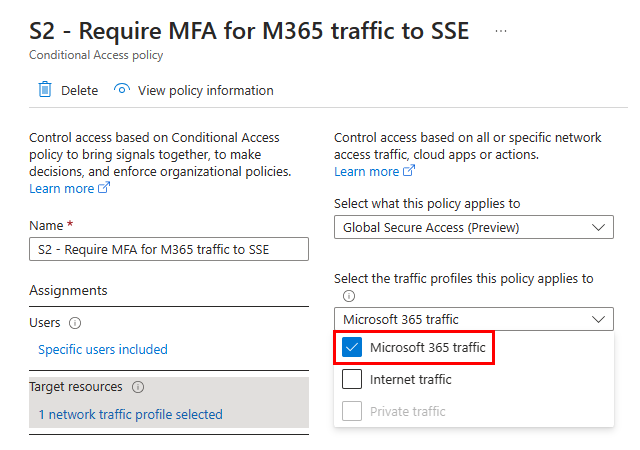

Créez une deuxième stratégie d'accès conditionnel qui exige des contrôles pour autoriser le client d'Accès global sécurisé à se connecter à la solution SSE (par exemple, ADG, appareil conforme, TOU). Configurez votre stratégie d’accès conditionnel comme suit :

Utilisateurs : sélectionnez votre utilisateur de test ou un groupe pilote.

Ressources cibles :

Pour Sélectionnez ce à quoi cette stratégie s’applique, sélectionnez Accès global sécurisé.

Pour Sélectionner les profils de trafic auxquels cette stratégie s’applique, sélectionnez le trafic Microsoft.

Contrôles d'accès >Octroyer> Sélectionez des contrôles que vous souhaitez appliquer, tels que l'exigence d'authentification multifacteur.

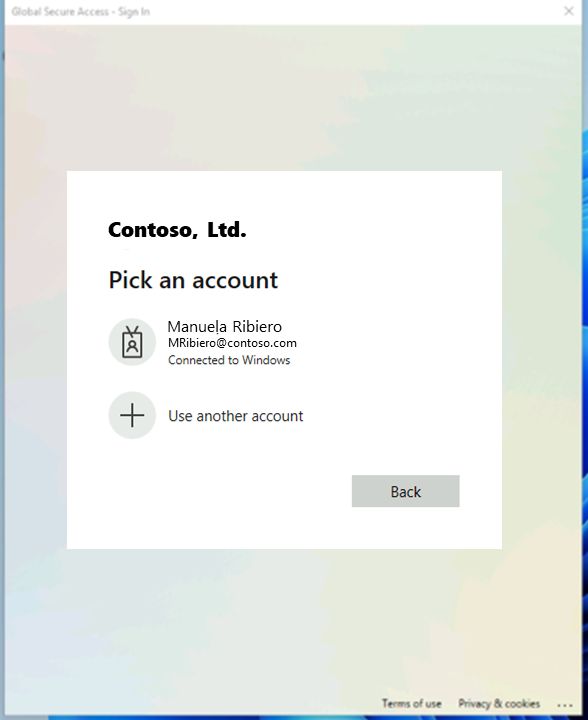

Essayez d'ouvrir une session sur SharePoint Online ou sur Exchange Online et vérifiez que vous êtes invité à vous authentifier auprès de Accès global sécurisé. Le client Accès global sécurisé utilise des jetons d’accès et d’actualisation pour se connecter à la solution Security Service Edge de Microsoft. Si vous avez déjà connecté le client d'Accès global sécurisé, vous devrez peut-être patienter que le jeton d'accès expire (jusqu'à une heure) avant l'application de la stratégie d'accès conditionnel que vous avez créée.

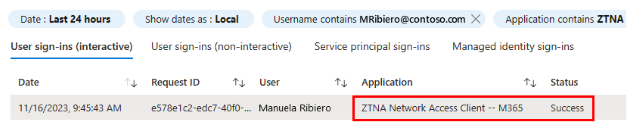

Pour vérifier que votre stratégie d'accès conditionnel a été correctement appliquée, affichez les journaux d'activité de connexion de votre utilisateur de test pour l'application ZTNA Network Access Client - M365.

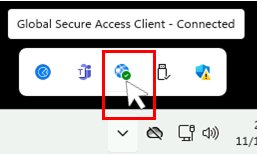

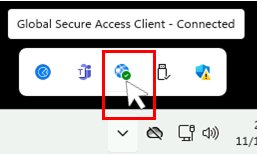

Confirmez que le client Accès global sécurisé est connecté en ouvrant la barre d’état dans le coin inférieur droit et en vérifiant qu’il existe une case activée verte sur l’icône.

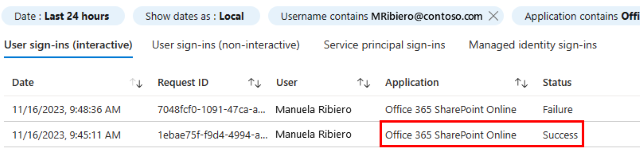

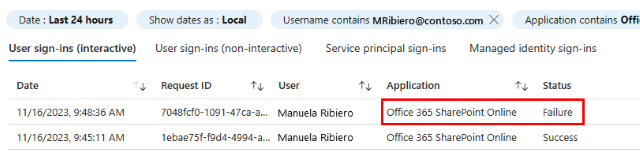

Utilisez votre utilisateur de test pour vous connecter à SharePoint Online ou Exchange Online à l'aide de votre appareil de test.

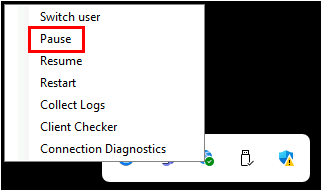

À partir d'un autre appareil sans le client Accès global sécurisé, utilisez votre identité utilisateur de test pour tenter de vous connecter à SharePoint Online ou Exchange Online. Vous pouvez également faire un clic droit sur le client Accès global sécurisé dans la barre système, puis cliquer sur En pause, puis utiliser votre identité de l'utilisateur de test pour tenter de vous connecter à SharePoint Online à Exchange Online sur le même appareil.

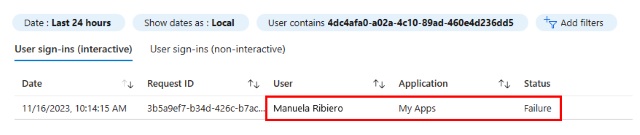

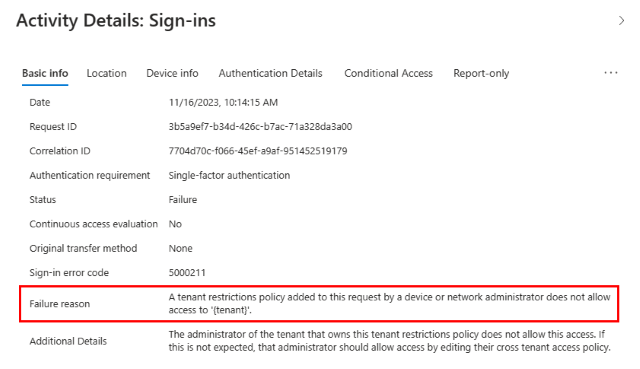

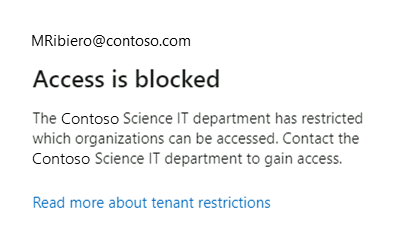

À partir de votre appareil de test avec le client Global Secure Access activé, essayez de vous connecter à un autre locataire Microsoft Entra avec une identité externe. Confirmez que les restrictions client bloquent l'accès.

Accédez au client externe et accédez à ses journaux d'activité de connexion. Dans les journaux d'activité de connexion du client externe, confirmez que l'accès au client étranger s'affiche comme bloqué et journalisé.

Échantillon de scénario de PoC : restauration d'adresses IP source

Les proxies réseau et les solutions SSE tierces remplacent l'adresse IP publique de l'appareil d'envoi, ce qui empêche Microsoft Entra ID de pouvoir utiliser cette adresse IP pour les stratégies ou les rapports. Cette restriction provoque les problèmes suivants :

- Microsoft Entra ID ne peut pas appliquer certaines stratégies d’accès conditionnel basées sur l’emplacement (comme le blocage des pays non approuvés).

- Les détections basées sur les risques qui tirent profit des emplacements de base de référence familiers d’un utilisateur se dégradent, car le système limite les algorithmes d’apprentissage automatique de Protection des ID Microsoft Entra à l’adresse IP de votre proxy. Elles ne peuvent pas détecter ou être entraînées sur la véritable adresse IP source de l’utilisateur.

- Les opérations ou enquêtes SOC doivent tirer parti des journaux d'activité tiers ou proxy pour déterminer l'adresse IP source d'origine, puis la mettre en corrélation avec les journaux d'activité subséquent, ce qui entraîne des inefficacités.

Cette section montre comment l’accès Internet Microsoft Entra pour le trafic Microsoft résout ces problèmes en préservant l’adresse IP source d’origine de l’utilisateur, en simplifiant les enquêtes de sécurité et la résolution des problèmes.

Pour tester la restauration de l'adresse IP source, la signalisation d'Accès global sécurisé pour l'accès conditionnel doit être activée. Vous avez besoin d'une stratégie d'accès conditionnel qui exige un réseau conforme, comme décrit précédemment dans cet article.

Confirmez que le client Accès global sécurisé est connecté en ouvrant la barre d’état dans le coin inférieur droit et en vérifiant qu’il existe une case activée verte sur l’icône. À l'aide de votre utilisateur de test, connectez-vous à SharePoint Online ou Exchange Online.

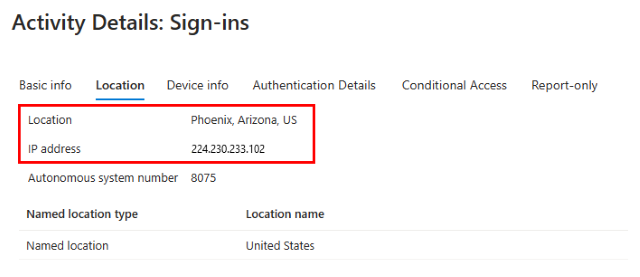

Affichez le journal d'activité de connexion pour cette connexion et notez l'adresse IP et l'emplacement. Confirmez que la stratégie d'accès conditionnel réseau conforme n'a pas été appliquée.

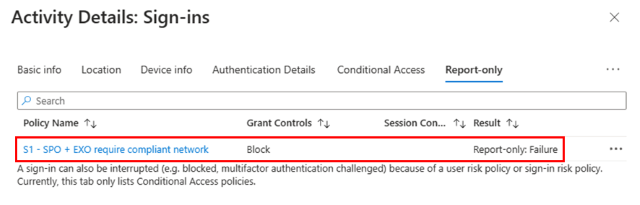

Définissez la stratégie d'accès conditionnel réseau conforme en mode rapport seul et sélectionnez Enregistrer.

Sur votre appareil client de test, ouvrez la barre système, faites un clic droit sur l'icône du client Accès global sécurisé et sélectionnez Pause. Passez le curseur sur l'icône et vérifiez que le client Accès global sécurisé ne se connecte plus en confirmant le client Accès global sécurisé — Désactivé.

À l'aide de votre utilisateur de test, connectez-vous à SharePoint Online ou Exchange Online. Confirmez que vous êtes en mesure de vous connecter et d'accéder à la ressource.

Affichez le journal d'activité de connexion pour la dernière tentative de connexion.

Étapes suivantes

Déployer et vérifier Microsoft Entra Internet AccessDéployer et vérifier Microsoft Entra Internet Access