Restrictions de client universel

Les restrictions liées au locataire universelles améliorent la fonctionnalité de restriction liée au locataire v2 à l’aide de l’Accès global sécurisé pour baliser le trafic, quel que soit le système d’exploitation, le navigateur ou le facteur de forme de l’appareil. Cela permet la prise en charge de la connectivité cliente et réseau distante. Les administrateurs n’ont plus besoin de gérer les configurations de serveur proxy ou les configurations réseau complexes.

Les restrictions liées au locataire universelles effectuent cette mise en œuvre à l’aide d’une signalisation de stratégie basée sur l’Accès global sécurisé pour le plan d’authentification (disponibilité générale) et le plan de données (préversion). Les restrictions liées au locataire v2 permettent aux entreprises d’empêcher l’exfiltration de données par les utilisateurs utilisant des identités de locataire externes pour les applications intégrées Microsoft Entra, telles que Microsoft Graph, SharePoint Online et Exchange Online. Ces technologies fonctionnent ensemble pour empêcher l’exfiltration des données de manière universelle sur tous les appareils et réseaux.

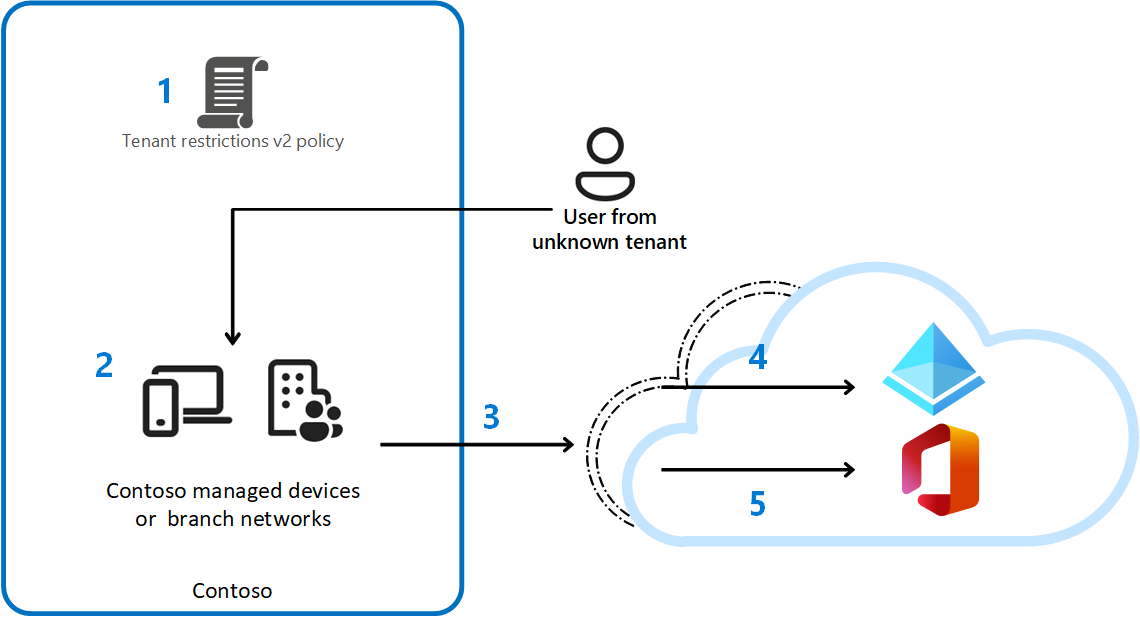

Le tableau suivant explique les étapes effectuées à chaque point du diagramme précédent.

| Étape | Description |

|---|---|

| 1 | Contoso configure une stratégie de **restrictions liées au locataire v2** dans les paramètres d'accès interlocataires afin de bloquer les comptes et applications externes. Contoso applique la stratégie à l’aide des restrictions liées au locataire universelles Global Secure Access. |

| 2 | Un utilisateur disposant d’un appareil géré par Contoso tente d’accéder à une application intégrée Microsoft Entra avec une identité externe non approuvée. |

| 3 | Protection du plan d’authentification : à l’aide de l’ID Microsoft Entra, la stratégie de Contoso empêche les comptes externes non approuvés d’accéder aux locataires externes. |

| 4 | Protection du plan de données : si l'utilisateur tente à nouveau d'accéder à une application non approuvée externe en copiant un jeton de réponse d'authentification obtenu hors du réseau de Contoso et en le collant dans l'appareil, il est bloqué. La non-concordance des jetons déclenche une nouvelle authentification et bloque l’accès. Pour SharePoint Online, toute tentative d’accès anonyme aux ressources est bloquée. Pour Teams, les tentatives de participation à des réunions sont refusées anonymement. |

Les restrictions liées au locataire universelles permettent d’empêcher l’exfiltration des données entre les navigateurs, les appareils et les réseaux des manières suivantes :

- Cela permet aux applications Microsoft Entra ID, Microsoft Accounts et Microsoft de rechercher et d’appliquer la stratégie de restrictions des locataires v2 associée. Cette recherche permet une application de stratégie cohérente.

- Fonctionne avec toutes les applications tierces intégrées Microsoft Entra au niveau du plan d’authentification lors de la connexion.

- Fonctionne avec Exchange, SharePoint/OneDrive, Teams et Microsoft Graph pour la protection du plan de données (préversion)

Points d’application des restrictions de locataire universelles

Plan d’authentification

L’application du plan d’authentification se produit au moment de l’authentification de l’ID Entra ou de l’authentification du compte Microsoft. Lorsque l’utilisateur est connecté au client Global Secure Access ou via la connectivité réseau à distance, la stratégie Restrictions du locataire v2 est vérifiée pour déterminer si l’authentification doit être autorisée. Si l’utilisateur se connecte au locataire de son organisation, la politique de restrictions de locataire n’est pas appliquée. Si l’utilisateur se connecte à un autre locataire, la politique est appliquée. Toute application qui est intégrée à l’ID Entra ou utilise le compte Microsoft pour l’authentification prend en charge les restrictions de locataire universelles lors de l'authentification.

Plan de données (préversion)

Le contrôle du plan de données est effectué par le fournisseur de ressources (un service Microsoft qui prend en charge les restrictions de locataire) lorsque les données sont accessibles. La protection du plan de données garantit que les artefacts d'authentification importés (par exemple, un jeton d'accès obtenu sur un autre appareil, en contournant les mesures d'application du plan d'authentification définies dans votre politique de Restrictions de locataire v2) ne peuvent pas être réutilisés à partir des appareils de votre organisation pour exfiltrer des données. En outre, la protection du plan de données empêche l’utilisateur de liens d’accès anonyme dans SharePoint/OneDrive Entreprise et empêche les utilisateurs de rejoindre des réunions Teams de manière anonyme.

Prérequis

- Les administrateurs interagissant avec les fonctionnalités d’Accès global sécurisé doivent avoir une ou plusieurs des attributions de rôles suivantes en fonction des tâches qu’ils effectuent.

- Le rôle Administrateur d’Accès global sécurisé pour gérer les fonctionnalités d’Accès global sécurisé.

- Le produit nécessite une licence. Pour plus de détails, consultez la section sur les licences dans Qu’est-ce que l’Accès global sécurisé ?. Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’essai gratuit.

- Profil de trafic Microsoft doit être activé et les adresses FQDN/IP des services qui auront des restrictions de locataire universelles sont définies sur le mode « Tunnel ».

- Les clients d’accès sécurisé global sont déployés ou la connectivité réseau à distance est configurée.

Configurer une stratégie de restrictions liées au locataire v2

Avant qu’une organisation puisse utiliser des restrictions liées au locataire universelles, elle doit configurer les restrictions liées au locataire par défaut et les restrictions liées au locataire pour des partenaires spécifiques.

Pour plus d’informations sur la configuration de ces stratégies, consultez l’article Configurer des restrictions liées au locataire v2.

Activer la signalisation d’accès sécurisé global pour les restrictions de locataire

Une fois que vous avez créé les stratégies de restriction liée au locataire v2, vous pouvez utiliser Global Secure Access pour appliquer le balisage pour les restrictions liées au locataire v2. Un administrateur disposant des rôles Administrateur Global Secure Access et Administrateur de la sécurité doit effectuer les étapes suivantes pour activer l’application avec Global Secure Access.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur Global Secure Access.

- Accédez à Accès global sécurisé>Paramètres>Gestion de session>Restrictions de locataire universelles.

- Sélectionnez le bouton bascule pour Activer les restrictions de locataire pour Entra ID (couvrant toutes les applications cloud).

Essayer les restrictions liées au locataire universelles

Les restrictions liées au locataire ne sont pas appliquées lorsqu’un utilisateur (ou un utilisateur invité) tente d’accéder aux ressources du locataire dans lequel les stratégies sont configurées. Les stratégies Restrictions liées au locataire v2 sont traitées uniquement lorsqu’une identité d’un autre locataire tente de se connecter et/ou d’accéder aux ressources. Par exemple, si vous configurez une stratégie de restrictions liées au locataire v2 dans le locataire contoso.com pour bloquer toutes les organisations, excepté fabrikam.com, la stratégie s’applique en fonction du tableau suivant :

| Utilisateur | Type | Client | Stratégie TRv2 traitée ? | Accès authentifié autorisé ? | Accès anonyme autorisé ? |

|---|---|---|---|---|---|

alice@contoso.com |

Membre | contoso.com | Non (même locataire) | Oui | Non |

alice@fabrikam.com |

Membre | fabrikam.com | Oui | Oui (locataire autorisé par la stratégie) | Non |

bob@northwinds.com |

Membre | northwinds.com | Oui | Non (locataire non autorisé par la stratégie) | Non |

alice@contoso.com |

Membre | contoso.com | Non (même locataire) | Oui | Non |

bob_northwinds.com#EXT#@contoso.com |

Invité | contoso.com | Non (utilisateur invité) | Oui | Non |

Valider la protection du plan d'authentification

- Vérifiez que la signalisation des restrictions liées au locataire universelles est désactivée dans les paramètres globaux de l’Accès global sécurisé.

- Utilisez votre navigateur pour accéder à

https://myapps.microsoft.com/et vous connecter avec l’identité d’un locataire différente de la vôtre qui ne figure pas dans la liste d’autorisations d’une stratégie de restrictions liées au locataire v2. Notez que vous devrez peut-être utiliser une fenêtre de navigateur privée et/ou vous déconnecter de votre compte principal pour effectuer cette étape.- Par exemple, si votre locataire est Contoso, connectez-vous en tant qu’utilisateur Fabrikam dans le locataire Fabrikam.

- L’utilisateur Fabrikam doit pouvoir accéder au portail MyApps, car la signalisation des restrictions liées au locataire est désactivée dans l’Accès global sécurisé.

- Activez les restrictions liées au locataire universelles dans le centre d’administration Microsoft Entra -> Accès global sécurisé -> Gestion des sessions -> Restrictions liées locataire universelles.

- Déconnectez-vous du portail MyApps et redémarrez votre navigateur.

- En tant qu’utilisateur final, avec le client Accès global sécurisé en cours d’exécution, accédez à

https://myapps.microsoft.com/à l’aide de la même identité (utilisateur Fabrikam dans le locataire Fabrikam).- L’authentification de l’utilisateur Fabrikam doit être bloquée auprès de MyApps avec le message d’erreur : Access bloqué, le service informatique de Contoso a restreint les organisations auxquelles vous pouvez accéder. Contactez le service informatique de Contoso pour y accéder.

Valider la protection du plan de données

- Vérifiez que la signalisation des restrictions liées au locataire universelles est désactivée dans les paramètres globaux de l’Accès global sécurisé.

- Utilisez votre navigateur pour accéder à

https://yourcompany.sharepoint.com/et vous connecter avec l’identité d’un locataire différente de la vôtre qui ne figure pas dans la liste d’autorisations d’une stratégie de restrictions liées au locataire v2. Notez que vous devrez peut-être utiliser une fenêtre de navigateur privée et/ou vous déconnecter de votre compte principal pour effectuer cette étape.- Par exemple, si votre locataire est Contoso, connectez-vous en tant qu’utilisateur Fabrikam dans le locataire Fabrikam.

- L’utilisateur Fabrikam doit pouvoir accéder à SharePoint, car la signalisation des restrictions liées au locataire v2 est désactivée dans l’Accès global sécurisé.

- Si vous le souhaitez, dans le même navigateur avec SharePoint Online ouvert, ouvrez Outils de développement ou appuyez sur F12 sur le clavier. Commencez à capturer les journaux réseau. Vous devez voir les requêtes HTTP renvoyant l’état

200lorsque vous naviguez sur SharePoint si tout fonctionne comme prévu. - Vérifiez que l’option Conserver le journal est activée avant de continuer.

- Gardez la fenêtre du navigateur ouverte avec les journaux.

- Activez les restrictions universelles liées au locataire dans le centre d’administration Microsoft Entra -> Accès global sécurisé -> Gestion de session -> Restrictions universelles liées au locataire.

- En tant qu’utilisateur Fabrikam, dans le navigateur avec SharePoint Online ouvert, de nouveaux journaux s’affichent après quelques minutes. En outre, le navigateur peut s’actualiser en fonction de la demande et des réponses qui se produisent dans le back-end. Si le navigateur ne s’actualise pas automatiquement après quelques minutes, actualisez la page.

- L’utilisateur Fabrikam voit que son accès est désormais bloqué avec le message : Access bloqué, le service informatique de Contoso a restreint les organisations qui sont accessibles. Contactez le service informatique de Contoso pour y accéder.

- Dans les journaux, recherchez un état

302. Cette ligne montre les restrictions liées au locataire universelles appliquées au trafic.- Dans la même réponse, vérifiez dans les en-têtes les informations suivantes indiquant que des restrictions client universelles ont été appliquées :

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficiant_claims"

- Dans la même réponse, vérifiez dans les en-têtes les informations suivantes indiquant que des restrictions client universelles ont été appliquées :

Limitations connues

- Les fonctionnalités de protection du plan de données sont en préversion (la protection du plan d’authentification est en disponibilité générale)

- Lorsque vous utilisez les restrictions universelles sur les locataires et que vous accédez au centre d'administration Microsoft Entra pour gérer un locataire partenaire autorisé par la politique de restrictions sur les locataires v2, il se peut que vous obteniez des erreurs d'autorisation. Pour contourner ce problème, vous devez ajouter un paramètre de requête

?exp.msaljsoptedoutextensions=%7B%7Dà l’URL du Centre d’administration Microsoft Entra (par exemple,https://entra.microsoft.com/?exp.msaljsoptedoutextensions=%7B%7D). - Lorsque le service Teams bloque la participation à une réunion anonyme en raison des restrictions de locataire universelles, un message d’erreur générique est présenté dans l’application cliente Teams.