Présentation du guide de déploiement de la solution Security Service Edge de Microsoft pour la preuve de concept

Ce guide de déploiement de preuve de concept (POC) vous permet de déployer la solution Security Service Edge (SSE) de Microsoft qui propose l’Accès Internet Microsoft Entra, l’Accès Internet Microsoft Entra pour la trafic Microsoft et l’Accès privé Microsoft Entra.

Vue d’ensemble

La solution Security Service Edge de Microsoft, centrée sur l'identité, fait converger les contrôles d'accès au réseau, aux identités et aux points de terminaison afin que vous puissiez sécuriser l'accès à n'importe quelle application ou ressource, depuis n'importe quel emplacement, appareil ou identité. Il permet et orchestre la gestion des stratégies d'accès pour les employés, les partenaires commerciaux et les charges de travail numériques. Vous pouvez surveiller et ajuster l’accès utilisateur en temps réel si le niveau d’autorisation ou de risque change sur les applications privées, les applications SaaS et les points de terminaison Microsoft.

Valeur commerciale

Avec l’essor continu d’une main-d’œuvre hybride et moderne, il est important de reconnaître et d’adopter de nouvelles façons de mettre en œuvre la sécurité. Les réseaux d’entreprise traditionnels tendus et contestés entraînent des risques de sécurité plus élevés et une expérience utilisateur médiocre. Les approches traditionnelles présentent des défis majeurs :

- Contrôles de sécurité incohérents et inefficaces

- Failles de sécurité dues à des solutions et des stratégies cloisonnées

- Complexités opérationnelles et coûts plus élevés

- Ressources et compétences techniques limitées

La solution de service Edge de sécurité Microsoft permet de protéger toutes les étapes de la communication numérique. Il tire parti du vaste réseau mondial de Microsoft pour réduire la latence et améliorer la productivité des employés avec un accès rapide et transparent aux applications et aux ressources.

Conçue sur les principes de confiance Zéro, cette solution SSE facile à déployer protège contre les menaces grâce à des services de sécurité complets fournis dans le cloud : accès réseau Confiance Zéro (ZTNA), passerelle Web sécurisée (SWG), broker de sécurité d'accès au cloud (CASB) et des intégrations approfondies dans l’écosystème de sécurité Microsoft. Les contrôles unifiés d’identité et d’accès au réseau vous aident à gérer facilement des politiques d’accès granulaires en un seul endroit afin d’éliminer les failles des défenses et de réduire la complexité opérationnelle.

L'architecture et le moteur de politiques de Confiance Zéro unifiés simplifient le contrôle d'accès et la gestion technologique pour l'annuaire, l'authentification unique (SSO), la fédération, le contrôle d'accès en fonction du rôle (RBAC) et le proxy. Pour imposer l'accès à vos données, appliquez systématiquement une stratégie centralisée sur les ressources de l'entreprise telles que l'identité, les données, le réseau, l'infrastructure et les applications dans le cloud, sur site, l'Internet des objets (IoT) et la technologie opérationnelle (OT).

- Appliquez des contrôles d’accès adaptatifs unifiés. Éliminez les lacunes de vos défenses et protégez l’accès de bout en bout en étendant l’accès conditionnel Microsoft Entra et l’évaluation continue de l’accès (CAE) à n’importe quelle application, ressource ou autre destination réseau.

- Simplifiez la sécurité de l’accès réseau. Réduisez les risques liés aux menaces et échappez à la complexité et au coût des outils de sécurité réseau autonomes traditionnels avec des services de sécurité complets, simples à déployer et fournis dans le cloud.

- Offrez une expérience utilisateur exceptionnelle n’importe où et améliorez la productivité du travail hybride. Fournissez un accès rapide et transparent via une périphérie réseau sécurisée distribuée mondialement avec des points de présence (PoP) les plus proches de l’utilisateur. Éliminez les sauts supplémentaires pour optimiser le routage du trafic vers les applications et les ressources sur site, entre les cloud et n'importe où entre les deux.

- Infrastructure intégrée. L’identité convergée et l’accès au réseau contrôlent l’accès sécurisé à toutes les applications et ressources.

Fonctionnalités de la solution Security Service Edge de Microsoft

L’accès Internet Microsoft Entra vous aide à sécuriser l’accès à toutes les applications et ressources Internet, SaaS et Microsoft tout en protégeant votre organisation contre les menaces Internet, le trafic réseau malveillant et le contenu dangereux ou non conforme. Accès Internet Microsoft Entra a unifié les contrôles d'accès dans une stratégie unique pour combler les failles de sécurité et minimiser les risques de cybermenace. Cet outil simplifie et modernise la sécurité réseau traditionnelle pour protéger les utilisateurs, les applications et les ressources. Les fonctionnalités avancées incluent les contrôles d’accès universels, la restriction de locataire universelle, la protection par jeton, le filtrage de contenu web, le pare-feu cloud, la protection contre les menaces et l’inspection du protocole TLS (Transport Layer Security).

Accès Internet Microsoft Entra pourle trafic Microsoft offre un accès adaptatif, des contrôles d’exfiltration de données robustes et une protection contre le vol de jetons. La résilience par le biais de tunnels redondants offre une sécurité optimale et une visibilité granulaire pour les services Microsoft, l’application de productivité la plus largement adoptée au monde. Choisissez ce qui convient le mieux à votre organisation avec des options de déploiement flexibles: une solution SSE complète par Microsoft ou un déploiement côte à côte avec d’autres solutions SSE. Par exemple, vous pouvez déployer l’accès Internet Microsoft Entra pour le trafic Microsoft afin d’obtenir une sécurité, une visibilité et un accès optimisé uniques pour les applications Microsoft tout en conservant votre solution SSE existante pour d’autres ressources. L’accès Internet Microsoft Entra pour le trafic Microsoft offre des scénarios qui améliorent la sécurité et améliorent votre architecture Confiance Zéro et votre expérience d’utilisateur final.

- Protégez-vous contre l’exfiltration de données en déployant des restrictions de locataire v2 et en appliquant l’emplacement réseau conforme avec l’accès conditionnel (consultez l’exemple de scénario PoC : protéger contre l’exfiltration de données).

- Restaurez l’adresse IP source à partir de l’adresse IP de sortie d’origine pour améliorer les journaux de sécurité, maintenir la compatibilité avec les emplacements nommés configurés dans l’accès conditionnel et conserver les détections des risques liés à l’emplacement de Protection des ID Microsoft Entra (consulter Exemple de scénario poC : restauration d’adresses IP sources).

L’Accès privé Microsoft Entra vous aide à sécuriser l’accès aux applications et ressources privées pour les utilisateurs n’importe où avec ZTNA. Reposant sur les principes Confiance Zéro, Accès privé Microsoft Entra supprime le risque et la complexité opérationnelle des réseaux privés virtuels hérités tout en améliorant la productivité des utilisateurs. Remplacez les VPN hérités par ZTNA pour réduire le risque de confiance implicite et de mouvement latéral. Connectez rapidement et en toute sécurité des utilisateurs distants à partir de n’importe quel appareil et n’importe quel réseau à des applications privées: localement, entre les clouds et entre elles. Éliminez l’accès excessif et arrêtez le mouvement des menaces latérales avec la découverte automatique d’applications, l’intégration facile, le contrôle d’accès adaptatif par application, la segmentation granulaire des applications et l’accès local intelligent.

Préparez votre projet Proof of Concept

La réussite d'un projet technologique dépend de la gestion des attentes, des résultats et des responsabilités. Suivez les instructions de cette section pour garantir les meilleurs résultats de votre projet de preuve de concept (PoC).

Identifier les parties prenantes

Lorsque vous commencez vos plans de déploiement, incluez vos principales parties prenantes. Identifiez et documentez les parties prenantes, les rôles et les responsabilités. Les titres et les rôles peuvent différer d'une organisation à l'autre ; cependant, les zones de propriété sont similaires.

| Rôle | Responsabilité |

|---|---|

| Commanditaire | Dirigeant d’entreprise: a le pouvoir d’approuver ou d’affecter un budget et des ressources. Lien entre les managers et l'équipe de direction. Décisionnaire technique pour la mise en œuvre des produits et des fonctionnalités. |

| Utilisateur final | Les personnes pour lesquelles vous avez mis en œuvre le service. Les utilisateurs peuvent participer à un programme pilote. |

| Responsable support de l’informatique | Fournit des commentaires sur la prise en charge des changements proposés. |

| Architecte d’identité | Définit comment le changement s’aligne sur l’infrastructure de gestion des identités. Comprend l’environnement informatique actuel. |

| Propriétaire de l'application | Possède les applications concernées pouvant inclure la gestion des accès. Fournit des informations sur l'expérience utilisateur. |

| Propriétaire de la sécurité | Confirme que le plan de modification répond aux exigences de sécurité. |

| Gestionnaire de conformité | Assure le respect des exigences des entreprises, des industries et des gouvernements. |

| Responsable du programme technique | Supervise le projet, gère les exigences, coordonne les flux de travail et veille au respect du calendrier et du budget. Facilite le plan de communication et le reporting. |

| Administrateur client | Les propriétaires informatiques et les ressources techniques responsables des modifications apportées au locataire Microsoft Entra pendant toutes les phases. |

Crée un graphique RACI

L'acronyme RACI fait référence aux principales responsabilités : Responsable, Imputable, Consulté, Informé. Pour votre projet et vos projets et processus interfonctionnels ou départementaux, définissez et clarifiez les rôles et responsabilités dans un organigramme RACI.

Planifier les communications

Communiquez de manière proactive et régulière avec vos utilisateurs sur les modifications en attente et actuelle. Informez-les sur la manière et la date où l’expérience évolue. Fournissez-leur un contact de service d’assistance. Gérez les communications internes et les attentes au sein de votre équipe et de votre direction selon votre tableau RACI.

Établir des périodicités

Définissez des attentes réalistes et établissez des plans d’urgence pour atteindre les jalons clés:

- Preuve de concept (PoC) :

- Date du pilote

- Date de lancement

- Dates qui affectent la remise

- Dépendances

Pour la preuve de concept dans ce guide, vous avez besoin d’environ six heures. Planifiez les étapes suivantes qui relient les sections correspondantes pour plus d’informations:

- Configurer les prérequis: 1 heure

- Configurer le produit initial: 20 minutes

- Configurer le réseau distant: 1 à 2 heures

- Déployer et tester l’accès Internet Microsoft Entra pour le trafic Microsoft : 1 heure

- Déployer et tester Accès privé Microsoft Entra: 1 heure

- Fermer PoC: 30 minutes

- Partager vos commentaires avec Microsoft: 30 minutes

Obtenir des autorisations

Les administrateurs interagissant avec les fonctionnalités d’Accès global sécurisé nécessitent les rôles Administrateur de l’Accès global sécurisé et Administrateur d’application.

Les restrictions de locataire universelles nécessitent le rôle d'administrateur de l'accès conditionnel ou d'administrateur de la sécurité pour créer et interagir avec les stratégies d'accès conditionnel et les emplacements nommés. Certaines fonctionnalités peuvent également exiger d'autres rôles.

Configurer les prérequis

Pour déployer et tester efficacement Security Service Edge de Microsoft, configurez les conditions préalables suivantes :

- Un locataire Microsoft Entra avec une licence Microsoft Entra ID P1. Vous pouvez acheter des licences ou obtenir des licences d'essai.

- Un utilisateur disposant au moins des rôles Administrateur Global Secure Access et Administrateur d’application pour configurer les fonctionnalités de Security Service Edge de Microsoft.

- Au moins un utilisateur ou un groupe qui opère en tant qu'utilisateur test client dans votre locataire.

- Un groupe Microsoft 365 nommé Autorisé et un autre nommé Bloqué, contenant tous deux votre utilisateur de test.

- Un utilisateur test dans un locataire étranger pour tester les restrictions du locataire.

- Un appareil client Windows avec la configuration suivante :

- Windows 10/11 version 64 bits.

- Jointure ou jointure hybride à Microsoft Entra.

- Internet connecté et pas d'accès corpnet ou VPN.

- Téléchargez et installez le client d’accès global sécurisé sur le périphérique client. L’article Client d’accès global sécurisé pour Windows aide à comprendre les conditions préalables et l’installation.

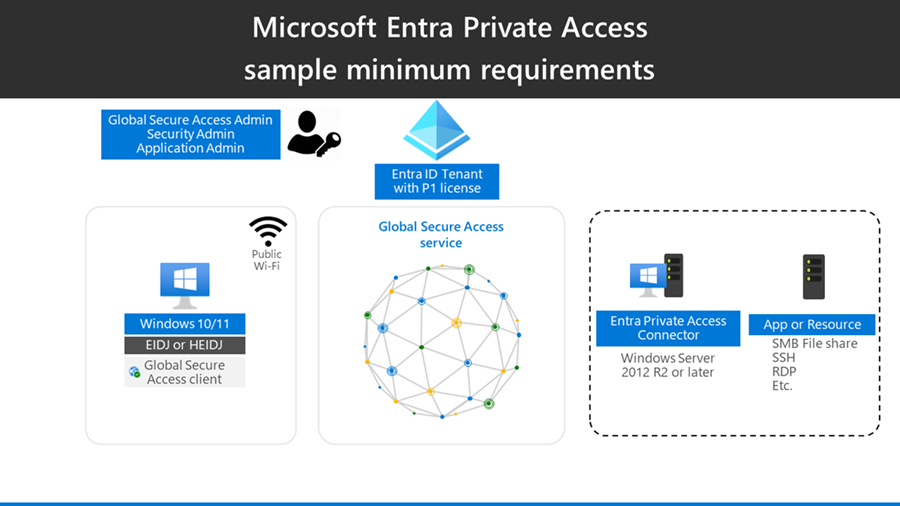

- Pour tester l’accès privé Microsoft Entra, un serveur Windows qui fonctionne comme serveur d'applications avec la configuration suivante :

- Windows Server 2012 R2 ou ultérieur.

- Une application de test hébergée par le serveur d'applications. Ce guide utilise le protocole de bureau à distance (RDP) et l'accès à un partage de fichiers comme exemples.

- Pour tester l’accès privé Microsoft Entra, un serveur Windows qui fonctionne comme serveur de connecteur avec la configuration suivante :

- Windows Server 2012 R2 ou ultérieur.

- Connectivité réseau au service Microsoft Entra.

- Les ports 80 et 443 ouvrent au trafic sortant.

- Autoriser l'accès aux URL requises.

- Établissez la connectivité entre le serveur de connecteurs et le serveur d'applications. Confirmez que vous pouvez accéder à votre application de test sur le serveur d'applications (par exemple, connexion RDP réussie et accès au partage de fichiers).

Le diagramme suivant illustre la configuration minimale requise pour déployer et tester l’accès privé Microsoft Entra.

Configurer le produit initial

Suivez les étapes de cette section pour configurer SSE via le centre d'administration Microsoft Entra et installer le client d’accès global sécurisé sur votre appareil client Windows 10/11.

Configurer Microsoft SSE via le centre d'administration Microsoft Entra

Activez Microsoft SSE via le centre d'administration Microsoft Entra et effectuez les configurations initiales requises pour ce PoC.

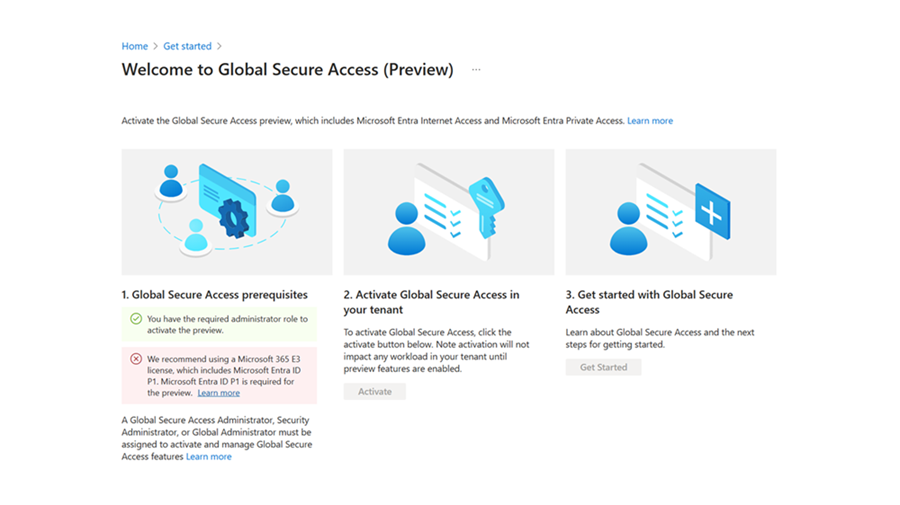

Ouvrez le Centre d’administration Microsoft Entra à l’aide d’une identité affectée au rôle administrateur d’accès sécurisé global.

Accédez à Accès global sécurisé>Prise en main>Activer l’Accès global sécurisé dans votre locataire. Sélectionnez Activer pour activer les fonctionnalités SSE dans votre locataire.

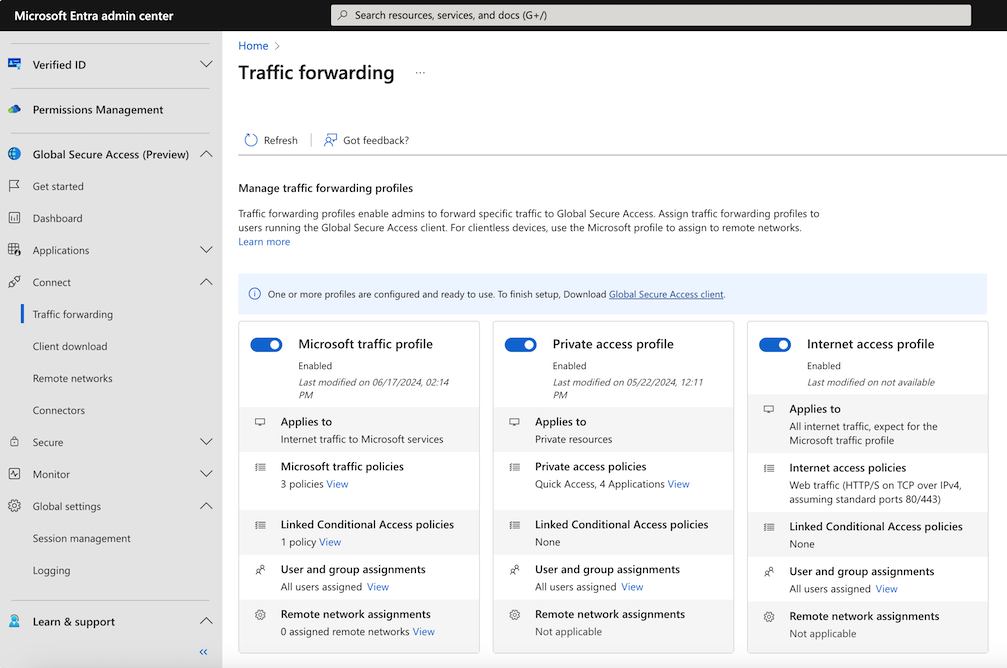

Accédez à Accès global sécurisé>Se connecter>Transfert de trafic. Activez le profil Microsoft, le profil d’accès privé et le profil d’accès Internet. Le transfert de trafic vous permet de configurer le type de trafic à tunneliser via les services de solution Security Service Edge de Microsoft. Vous configurez des profils de transfert de trafic pour gérer les types de trafic. Le profil de trafic Microsoft est destiné à l’accès Internet Microsoft Entra pour le trafic Microsoft. Le profil d’accès privé est destiné à l’Accès privé Microsoft Entra et le profil d’accès Internet est destiné à l’Accès Internet Microsoft Entra. La solution Security Service Edge de Microsoft capture uniquement le trafic sur les appareils clients où le client Global Secure Access est installé.

Remarque

Lorsque vous activez le profil de transfert d’accès à Internet, vous devez également activer le profil de transfert de trafic Microsoft pour un routage optimal du trafic Microsoft.

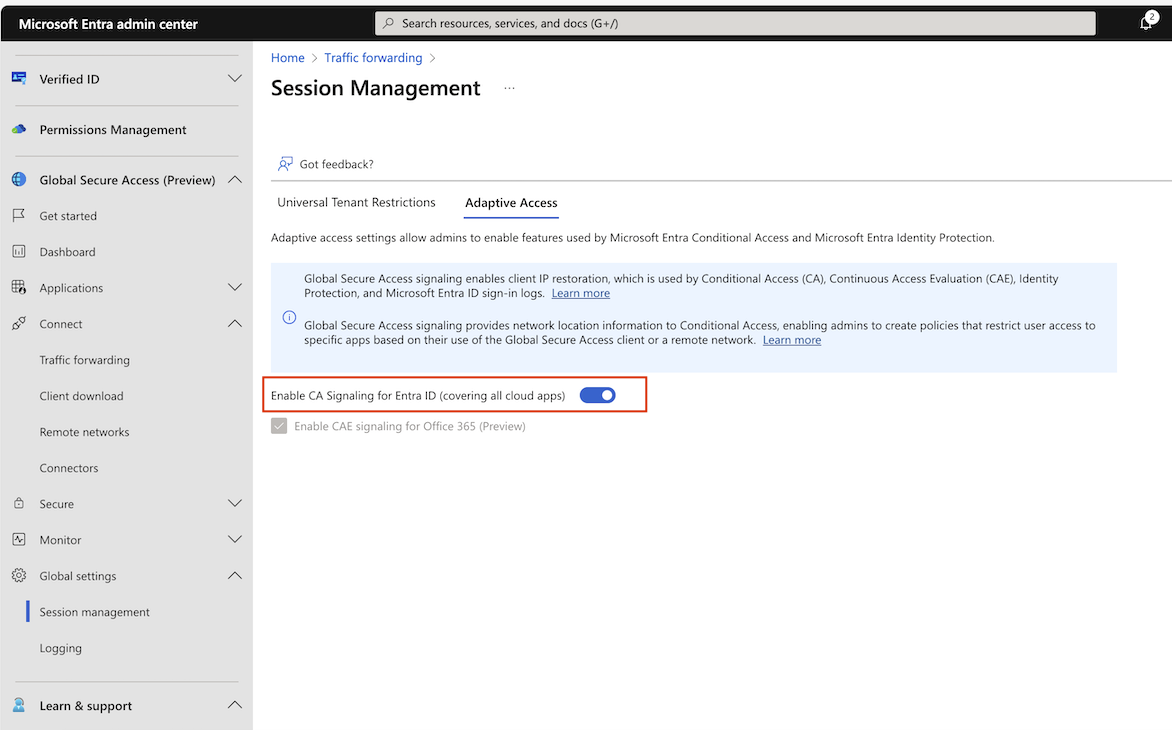

Pour activer la restauration d’adresses IP sources, accédez à Accès global sécurisé>Se connecter>Paramètres>Gestion de session>Accès adaptatif et activez l’option Activer de la signalisation de l’Accès global sécurisé dans l’accès conditionnel. La restauration IP source est requise pour les stratégies d’accès conditionnel que vous allez configurer dans le cadre de cette preuve de concept.

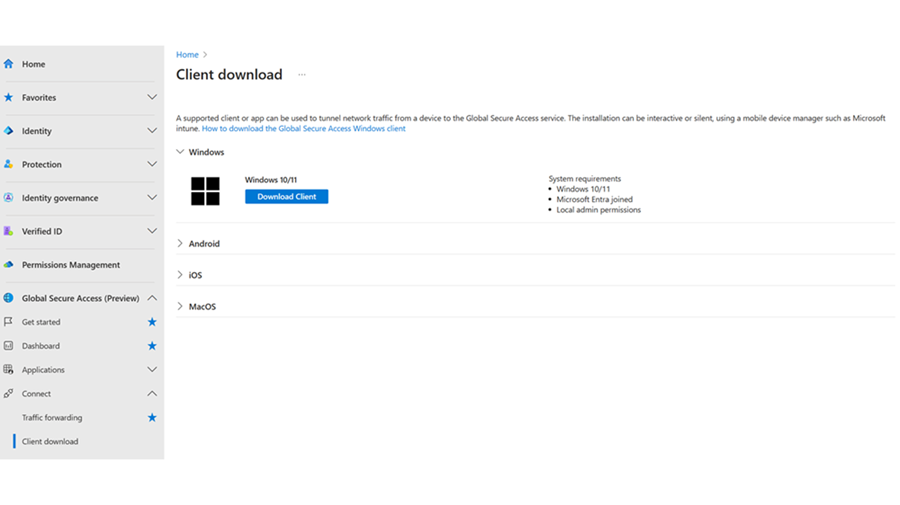

Installer le client d’accès global sécurisé sur votre appareil client Windows 10/11

L’accès Internet Microsoft Entra pour le trafic Microsoft et l’accès privé Microsoft Entra utilisent le client l’accès global sécurisé sur les appareils Windows. Ce client acquiert et transfère le trafic vers la solution Security Service Edge de Microsoft.

Assurez-vous que votre appareil Windows est connecté à Microsoft Entra ou connecté en hybride.

Connectez-vous à l'appareil Windows avec un rôle d'utilisateur Microsoft Entra disposant de privilèges Administrateur local.

Ouvrez le Centre d’administration Microsoft Entra à l’aide d’une identité affectée au rôle administrateur d’accès sécurisé global.

Accédez à Accès global sécurisé>Se connecter>Téléchargement du client. Sélectionnez Télécharger le client et terminez l'installation.

Dans la barre des tâches de Windows, le client d’accès global sécurisé apparaît d'abord comme étant déconnecté. Après quelques secondes, vous serez amené à fournir vos informations d'identification. Saisissez les informations d'identification de votre utilisateur test.

Dans la barre des tâches, de Windows, passez la souris sur l'icône de Client d’accès global sécurisé et vérifiez l'état Connecté.

Dans la barre des tâches de Windows, cliquez avec le bouton droit sur le Client d’accès global sécurisé.

Sélectionnez Diagnostics avancés pour afficher les Diagnostics de connexion du client Global Secure Access. Cliquez sur Contrôle d’intégrité et vérifiez que toutes les vérifications affichent l’état Oui.

Étapes suivantes

- Déployer et vérifier l’accès Internet Microsoft Entra pour le trafic Microsoft

- Déployer et vérifier l’Accès Internet Microsoft Entra

- Déployer et vérifier Accès privé Microsoft Entra