Guide de déploiement de la solution Security Service Edge de Microsoft pour la preuve de concept Accès privé Microsoft Entra

La solution Security Service Edge de Microsoft, centrée sur l'identité, fait converger les contrôles d'accès au réseau, aux identités et aux points de terminaison afin que vous puissiez sécuriser l'accès à n'importe quelle application ou ressource, depuis n'importe quel emplacement, appareil ou identité. Il permet et orchestre la gestion des stratégies d'accès pour les employés, les partenaires commerciaux et les charges de travail numériques. Vous pouvez surveiller et ajuster l’accès utilisateur en temps réel si le niveau d’autorisation ou de risque change sur les applications privées, les applications SaaS et les points de terminaison Microsoft.

Ce guide vous aide à déployer Accès privé Microsoft Entra en tant que preuve de concept dans votre environnement de production ou de test, y compris les stratégies d'accès conditionnel et les affectations d'applications. Vous pouvez étendre votre configuration à des utilisateurs et groupes de test spécifiques. Pour connaître les prérequis, consultez Présentation du guide de déploiement de la solution Security Service Edge de Microsoft.

Planifier et déployer Accès privé Microsoft Entra

Suivez les étapes décrites dans Configurer le produit initial. Cela inclut l'activation du profil de transfert de trafic d'Accès privé Microsoft Entra et l'installation du client Accès global sécurisé sur un appareil de test. Utilisez cette aide pour configurer votre serveur de connecteurs et publier votre application sur Accès privé Microsoft Entra.

Configurer le serveur de connecteurs

Le serveur de connecteur communique avec la solution Security Service Edge de Microsoft en tant que passerelle vers votre réseau d’entreprise. Il utilise des connexions sortantes sur 80 et 443 et ne nécessite pas de ports d'entrée. Apprenez à configurer les connecteurs pour Accès privé Microsoft Entra.

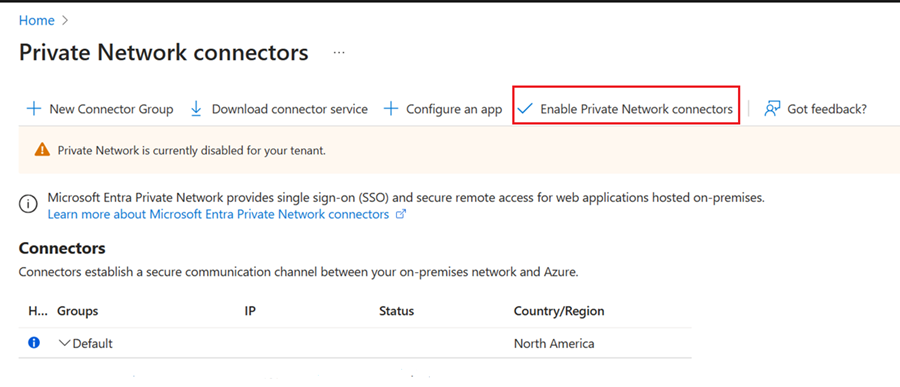

Sur le serveur de connecteur, ouvrez le Centre d'administration Microsoft Entra. Accédez à Accès global sécurisé>Se connecter>Connecteurs, puis cliquez sur Activer les connecteurs du réseau privé. Cliquez sur Télécharger le service de connecteur.

Créez un nouveau groupe de connecteurs pour votre connecteur de réseau privé.

Suivre l'Assistant Installation pour installer le service de connecteur sur votre serveur de connecteur. Lorsque vous y serez invité, saisir les identifiants de votre client pour terminer l'installation.

Vérifiez que le serveur de connecteurs est installé dans votre nouveau groupe de connecteurs, et qu’il apparaît dans la liste Connecteurs.

Dans ce guide, nous utilisons un nouveau groupe de connecteurs avec un seul serveur de connecteurs. Dans un environnement de production, vous devez créer des groupes de connecteurs avec plusieurs serveurs de connecteurs. Consultez la note d'assistance détaillée pour la publication des applications sur des réseaux distincts à l'aide de groupes de connecteurs.

Publication de l'application

Accès privé Microsoft Entra prend en charge les applications de protocole TCP à l'aide de tous les ports. Pour vous connecter au serveur d'applications à l'aide du protocole RDP (port TCP 3389) sur Internet, procédez comme suit :

À partir du serveur de connecteur, vérifiez que vous parvenez à ouvrir un bureau à distance dans le serveur d'applications.

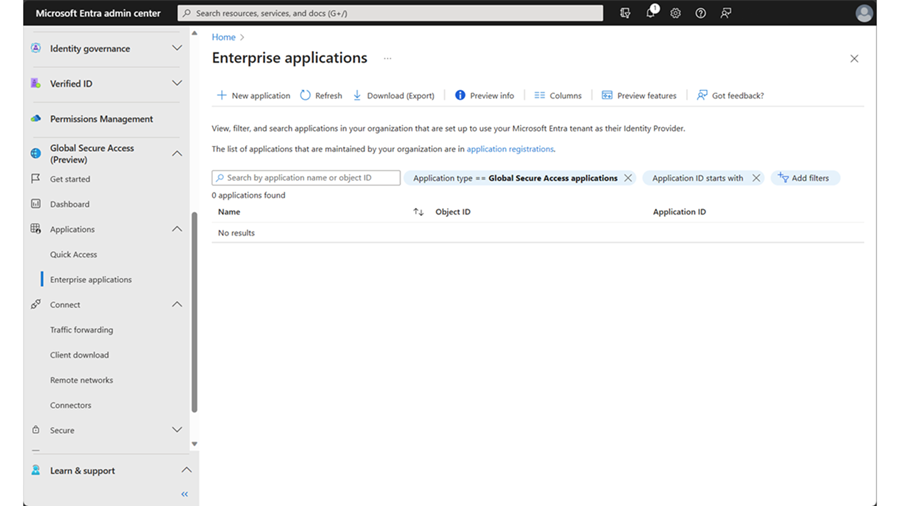

Ouvrez le centre d’administration Microsoft Entra, puis accédez à Accès global sécurisé>Applications>Application d’entreprise>+ Nouvelle application.

Entrez un Nom (par exemple Serveur1), puis sélectionnez le nouveau groupe de connecteurs. Cliquez sur +Ajouter un segment d'application. Saisissez l'adresse IP du serveur d'applications et du port 3389.

Cliquez sur Appliquer>Enregistrer. Vérifiez que l'application est ajoutée dans la liste des applications d'entreprise.

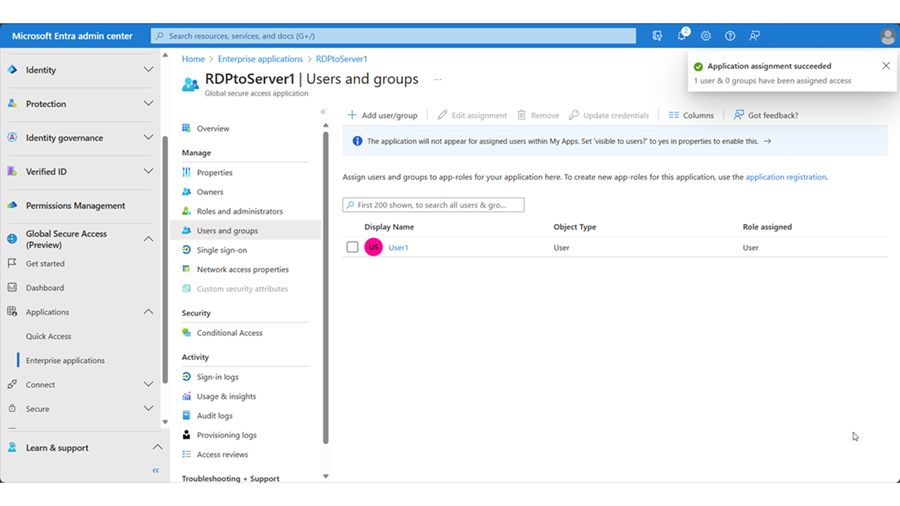

Accédez à Identité>Applications>Applications d'entreprise puis, cliquez sur l'application nouvellement créée.

Cliquez sur Utilisateurs et groupes. Ajoutez votre utilisateur de test qui accède à cette application à partir d'Internet.

Connectez-vous à votre appareil client de test et ouvrez une connexion Bureau à distance au serveur d'applications.

Échantillon de scénario de PoC : appliquer l'accès conditionnel

Vous pouvez appliquer des stratégies d'accès conditionnel sur des applications publiées avec Accès privé Microsoft Entra. Utilisez cette aide pour appliquer la connexion par téléphone (Microsoft Authenticator) aux utilisateurs qui se connectent sur le bureau à distance dans le serveur d'applications.

Ouvrez le centre d'administration Microsoft Entra. Accédez à Identité>Protection>Accès conditionnel >Forces d'authentification. Sélectionnez +Nouvelle force d'authentification.

Créez une Nouvelle force d'authentification pour exiger une connexion par Téléphone sur Microsoft Authenticator.

Accédez à Stratégies.

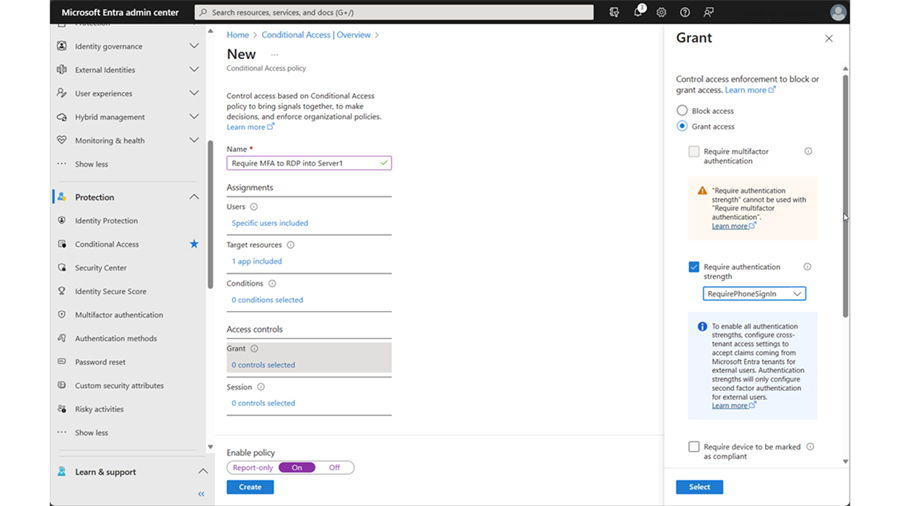

Créez une nouvelle stratégie d'accès conditionnel comme :

- Utilisateurs : sélectionnez un utilisateur spécifique

- Ressources cibles : sélectionner une spécifique publiée

- Accorder>Accorder l'accès — Exiger des forces d'authentification (choisir la force d'authentification créée ci-dessus)

Pour accélérer la mise en œuvre des principes de protection des informations personnelles des stratégies d'accès conditionnel, faites un clic droit sur le client Accès global sécurisé dans la barre des tâches Windows. Sélectionnez Changer d'utilisateur. Patientez plusieurs secondes jusqu'à ce que l'authentification soit déclenchée.

Ouvrez une connexion Bureau à distance sur le serveur d'applications. Vérifiez la mise en œuvre des principes de protection des informations personnelles de l'accès conditionnel en ouvrant une session des journaux d'activité ou en confirmant que la force d'authentification attendue est invitée.

Échantillon de scénario de PoC : contrôler l'accès par de nombreux utilisateurs à plusieurs applications

Dans la section précédente, nous avons appliqué l'accès conditionnel à une application pour un seul utilisateur. En production, vous avez besoin d'un contrôle d'accès pour plusieurs applications et utilisateurs.

Dans ce scénario, un utilisateur du service marketing doit utiliser RDP pour ouvrir une session de bureau à distance sur Server 1. En outre, un utilisateur d'une section Développeurs doit avoir accès au partage de fichiers sur le serveur à l'aide du protocole SMB. Les autorisations pour chaque application sont configurées afin que les utilisateurs de la section Marketing puissent avoir accès au bureau à distance dans Server1, mais ne peuvent pas accéder au partage de fichiers sur Server1. Pour un contrôle d'accès supplémentaire, nous appliquons l'ADG aux utilisateurs du département Marketing et exigeons des utilisateurs du département Développeurs qu'ils acceptent les conditions d'utilisation pour accéder à leurs ressources.

Ouvrez le Centre d'administration Microsoft Entra et créez deux utilisateurs de test, tels que FirstUser et SecondUser.

Créez un groupe chacun pour marketing et développeurs. Ajoutez un FirstUser au groupe Marketing et ajoutez un SecondUser au groupe Développeurs.

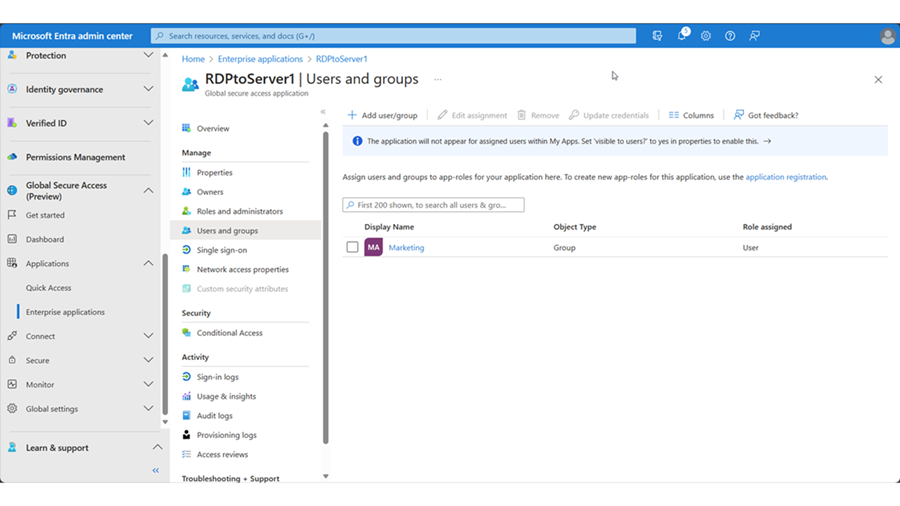

Accédez à Accès global sécurisé>Applications>Applications d'entreprise. Sélectionnez votre application de test dans la section Publier l'application. Supprimez votre utilisateur de test antérieur des utilisateurs et des groupes et remplacez-le par le groupe Marketing.

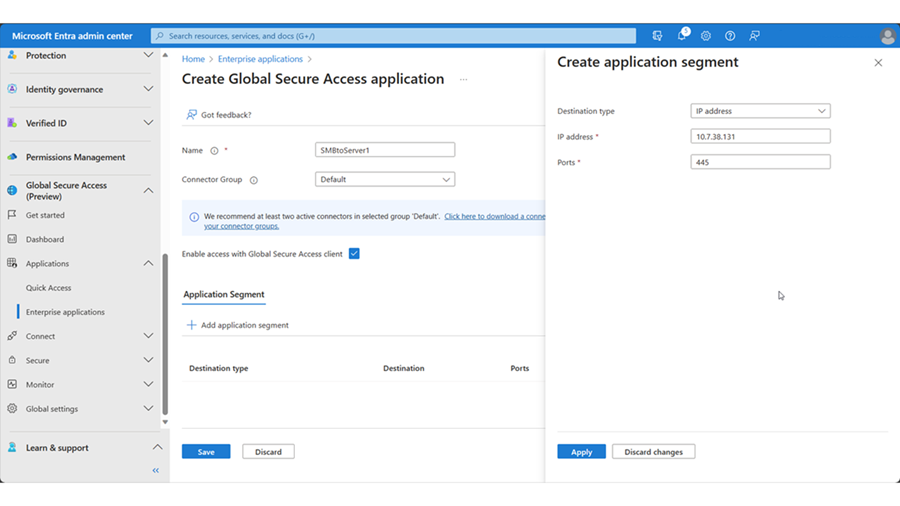

Créez une deuxième application pour vous connecter à votre serveur d'applications à l'aide du protocole SMB sur le port 445.

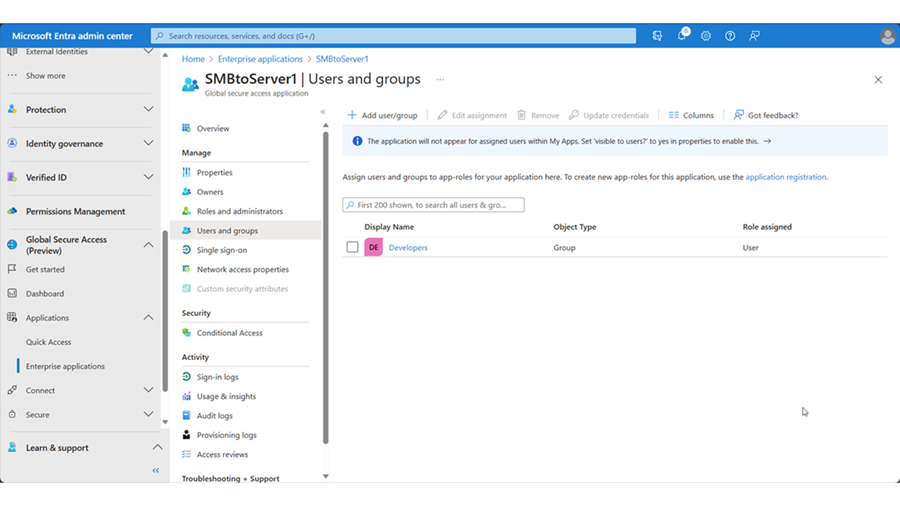

Dans l'onglet Utilisateurs et groupes de la nouvelle application SMB, ajoutez le groupe Développeurs.

Connectez-vous à votre appareil client de test avec l'identité de l'utilisateur Marketing FirstUser. Vérifiez que FirstUser peut ouvrir une connexion Bureau à distance à Server1 et que l'utilisateur du groupe développeur SecondUser est bloqué pour ouvrir une connexion Bureau à distance sur Server1.

Connectez-vous à votre appareil client de test avec l'utilisateur DéveloppeursSecondUser et confirmez que vous pouvez vous connecter avec succès aux partages de fichiers sur Server1. Vérifiez que l'utilisateur Marketing FirstUser ne peut pas se connecter au même partage de fichiers.

Créez des stratégies d'accès conditionnel pour ajouter des contrôles supplémentaires.

- Stratégie d'accès conditionnel 1

- Nom : MarketingToServer1

- Utilisateurs : Groupe marketing

- Ressource cible : RDPToServer1

- Octroyer : octroyez l'accès, exigez l'authentification multifacteur.

- Session : fréquence de connexion 1 heure

- Stratégie d'accès conditionnel 2

- Nom : DevelopersToServer1

- Utilisateurs : Groupe Développeurs

- Ressource cible : SMBToServer1

- Octroyer : octroyez l'accès, exigez des conditions d'utilisation

- Session : fréquence de connexion 1 heure

- Stratégie d'accès conditionnel 1

Connectez-vous avec les utilisateurs respectifs et vérifiez les stratégies d'accès conditionnel.

Échantillon de scénario de PoC : vérifier l'accès aux applications à partir du trafic des journaux d'activité

Vous pouvez surveiller les applications accessibles via Accès privé Microsoft Entra via le trafic des journaux d'activité.

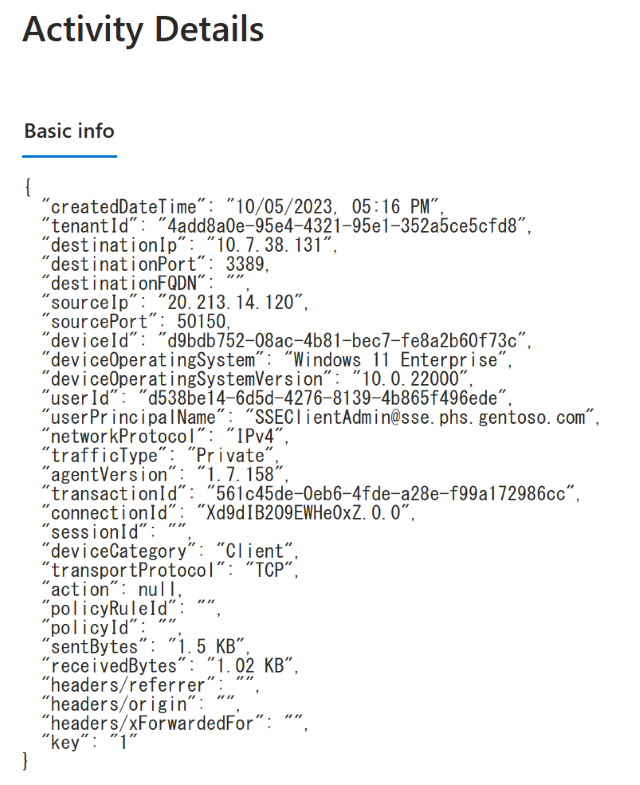

Ouvrez le centre d'administration Microsoft Entra. Accédez à Accès global sécurisé>Moniteur>Trafic des journaux d'activité

Sélectionnez Accès privé pour appliquer le filtre.

Sélectionnez chaque journal d'activité pour afficher les détails de l'activité avec des informations spécifiques sur les utilisateurs et les applications consultées.

Sélectionnez Ajouter un filtre pour trouver des informations d'intérêt (par exemple, le nom d'utilisateur principal comporte la mention UserA).

Remarque

L’adresse IP répertoriée dans la section sourceIp est l’adresse IP publique du client et non l’adresse IP du réseau de solution Security Service Edge de Microsoft.

Étapes suivantes

Déployer et vérifier l’Accès Internet Microsoft Entra pour le trafic MicrosoftDéployer et vérifier l’Accès Internet Microsoft Entra