Stratégies de mise en quarantaine

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Dans Exchange Online Protection (EOP) et Microsoft Defender pour Office 365, les stratégies de mise en quarantaine permettent aux administrateurs de définir l’expérience utilisateur pour les messages mis en quarantaine :

- Ce que les utilisateurs sont autorisés à faire à leurs propres messages mis en quarantaine (messages dont ils sont destinataires) en fonction de la raison pour laquelle le message a été mis en quarantaine.

- Indique si les utilisateurs reçoivent des notifications périodiques (toutes les quatre heures, quotidiennes ou hebdomadaires) concernant leurs messages mis en quarantaine via des notifications de mise en quarantaine.

Traditionnellement, les niveaux d’interactivité avec les messages de quarantaine ont été autorisés ou refusés aux utilisateurs en fonction de la raison pour laquelle le message a été mis en quarantaine. Par exemple, les utilisateurs peuvent afficher et publier des messages qui ont été mis en quarantaine en tant que courrier indésirable ou en bloc, mais ils ne peuvent pas afficher ou publier les messages qui ont été mis en quarantaine en tant que hameçonnage ou programme malveillant à haut niveau de confiance.

Les stratégies de mise en quarantaine par défaut appliquent ces fonctionnalités utilisateur historiques et sont automatiquement affectées dans les fonctionnalités de protection prises en charge qui mettent en quarantaine les messages.

Pour plus d’informations sur les éléments d’une stratégie de mise en quarantaine, les stratégies de mise en quarantaine par défaut et les autorisations individuelles, consultez la section Annexe à la fin de cet article.

Si vous n’aimez pas les fonctionnalités utilisateur par défaut pour les messages mis en quarantaine pour une fonctionnalité spécifique (y compris l’absence de notifications de mise en quarantaine), vous pouvez créer et utiliser des stratégies de quarantaine personnalisées comme décrit dans cet article.

Vous créez et affectez des stratégies de mise en quarantaine dans le portail Microsoft Defender ou dans PowerShell (Exchange Online PowerShell pour les organisations Microsoft 365 avec des boîtes aux lettres Exchange Online ; autonome EOP PowerShell dans les organisations EOP sans boîtes aux lettres Exchange Online).

Ce qu'il faut savoir avant de commencer

Dans Microsoft 365 géré par 21Vianet en Chine, la mise en quarantaine n’est actuellement pas disponible dans le portail Microsoft Defender. La mise en quarantaine est disponible uniquement dans le Centre d’administration Exchange classique (EAC classique).

Vous ouvrez le portail Microsoft Defender à l’adresse https://security.microsoft.com. Pour accéder directement à la page Stratégies de mise en quarantaine , utilisez https://security.microsoft.com/quarantinePolicies.

Pour vous connecter à Exchange Online PowerShell, voir Connexion à Exchange Online PowerShell. Pour vous connecter à un service Exchange Online Protection PowerShell autonome, voir Se connecter à Exchange Online Protection PowerShell.

Si vous modifiez la stratégie de mise en quarantaine affectée à une fonctionnalité de protection prise en charge, la modification affecte le message mis en quarantaine après avoir apporté la modification. Les messages qui ont été mis en quarantaine avant d’effectuer la modification ne sont pas affectés par les paramètres de la nouvelle affectation de stratégie de mise en quarantaine.

La durée pendant laquelle les messages mis en quarantaine par la protection anti-courrier indésirable et anti-hameçonnage sont conservés avant d’expirer est contrôlée par l’option Conserver le courrier indésirable en quarantaine pendant ce nombre de jours (QuarantineRetentionPeriod) dans les stratégies anti-courrier indésirable. Pour plus d’informations, consultez le tableau dans Rétention de la mise en quarantaine.

Vous devez disposer d’autorisations pour pouvoir effectuer les procédures décrites dans cet article. Vous avez le choix parmi les options suivantes :

Microsoft Defender XDR le contrôle d’accès en fonction du rôle unifié (RBAC) (si Email & collaboration>Defender for Office 365 autorisations est

Active. Affecte uniquement le portail Defender, et non PowerShell) : Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (gérer) ou Opérations de sécurité/Données de sécurité/Email & mise en quarantaine de collaboration (gérer).

Active. Affecte uniquement le portail Defender, et non PowerShell) : Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (gérer) ou Opérations de sécurité/Données de sécurité/Email & mise en quarantaine de collaboration (gérer).Email & les autorisations de collaboration dans le portail Microsoft Defender : appartenance aux groupes de rôles Administrateur de la mise en quarantaine, Administrateur de la sécurité ou Gestion de l’organisation.

autorisations Microsoft Entra : l’appartenance aux rôles Administrateur* général ou Administrateur de la sécurité donne aux utilisateurs les autorisations et autorisations requises pour d’autres fonctionnalités dans Microsoft 365.

Importante

* Microsoft vous recommande d’utiliser des rôles avec le moins d’autorisations. L’utilisation de comptes avec autorisation inférieure permet d’améliorer la sécurité de vos organization. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Toutes les actions effectuées par les administrateurs ou les utilisateurs sur les messages mis en quarantaine sont auditées. Pour plus d’informations sur les événements de quarantaine audités, consultez Schéma de mise en quarantaine dans l’API de gestion Office 365.

Étape 1 : Créer des stratégies de mise en quarantaine dans le portail Microsoft Defender

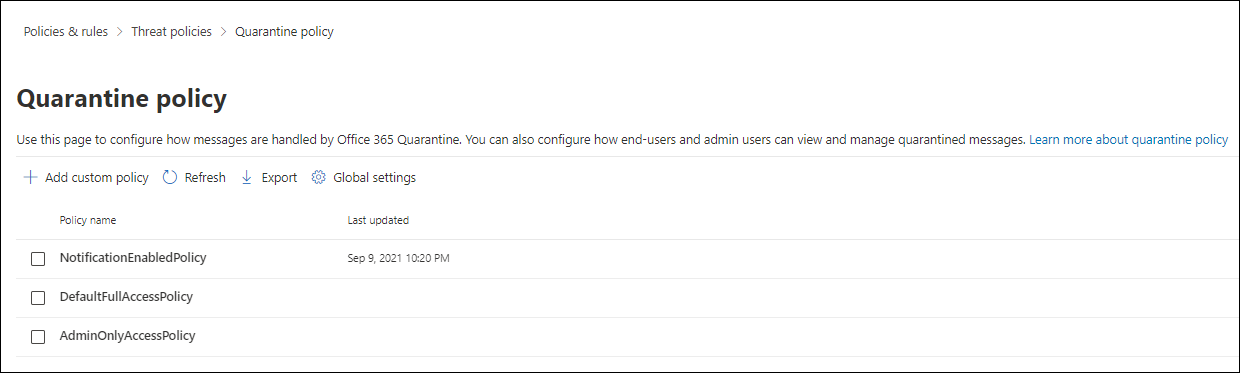

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Stratégies & Règles>Stratégies de menace>Stratégie de mise en quarantaine dans la section Règles. Ou, pour accéder directement à la page Stratégie de mise en quarantaine , utilisez https://security.microsoft.com/quarantinePolicies.

Dans la page Stratégies de mise en quarantaine , sélectionnez

Ajouter une stratégie personnalisée pour démarrer l’Assistant Nouvelle stratégie de mise en quarantaine.

Ajouter une stratégie personnalisée pour démarrer l’Assistant Nouvelle stratégie de mise en quarantaine.Dans la page Nom de la stratégie, entrez un nom bref mais unique dans la zone Nom de la stratégie. Le nom de la stratégie peut être sélectionné dans les listes déroulantes dans les étapes à venir.

Lorsque vous avez terminé sur la page Nom de la stratégie, sélectionnez Suivant.

Dans la page Accès aux messages du destinataire , sélectionnez l’une des valeurs suivantes :

Accès limité : les autorisations individuelles incluses dans ce groupe d’autorisations sont décrites dans la section Annexe . Fondamentalement, les utilisateurs peuvent faire n’importe quoi à leurs messages mis en quarantaine, sauf les libérer de la quarantaine sans l’approbation de l’administrateur.

Définir un accès spécifique (Avancé) : utilisez cette valeur pour spécifier des autorisations personnalisées. Configurez les paramètres suivants qui s’affichent :

-

Sélectionner la préférence d’action de mise en production : sélectionnez l’une des valeurs suivantes dans la liste déroulante :

- Vide : les utilisateurs ne peuvent pas libérer ou demander la libération de leurs messages de la mise en quarantaine. Il s’agit de la valeur par défaut.

- Autoriser les destinataires à demander la mise en quarantaine d’un message

- Autoriser les destinataires à libérer un message de la quarantaine

-

Sélectionnez les actions supplémentaires que les destinataires peuvent effectuer sur les messages mis en quarantaine : sélectionnez certaines valeurs, toutes ou aucune des valeurs suivantes :

- Supprimer

- Aperçu

- Bloquer l’expéditeur

- Autoriser l’expéditeur

-

Sélectionner la préférence d’action de mise en production : sélectionnez l’une des valeurs suivantes dans la liste déroulante :

Ces autorisations et leur effet sur les messages mis en quarantaine et dans les notifications de mise en quarantaine sont décrits dans la section Détails des autorisations de stratégie de mise en quarantaine plus loin dans cet article.

Lorsque vous avez terminé d’accéder à la page d’accès aux messages du destinataire , sélectionnez Suivant.

Dans la page Notification de mise en quarantaine , sélectionnez Activer pour activer les notifications de mise en quarantaine, puis sélectionnez l’une des valeurs suivantes :

- Inclure les messages mis en quarantaine à partir d’adresses d’expéditeur bloquées

- N’incluez pas les messages en quarantaine provenant d’adresses d’expéditeur bloquées

Conseil

Si vous activez les notifications de mise en quarantaine pour Aucune autorisation d’accès (dans la page Accès aux messages du destinataire, vous avez sélectionné Définir l’accès spécifique (Avancé)>Sélectionner la préférence > d’action de libération vide), les utilisateurs peuvent afficher leurs messages en quarantaine, mais la seule action disponible pour les messages est

Afficher les en-têtes de message.

Afficher les en-têtes de message.Lorsque vous avez terminé d’accéder à la page Notification de mise en quarantaine , sélectionnez Suivant.

Dans la page Vérifier la stratégie , vous pouvez passer en revue vos sélections. Sélectionnez Modifier dans chaque section pour modifier les paramètres de la section. Vous pouvez également sélectionner Précédent ou la page spécifique dans l’Assistant.

Lorsque vous avez terminé d’accéder à la page Passer en revue la stratégie, sélectionnez Envoyer, puis Sélectionnez Terminé dans la page de confirmation.

Sur la page de confirmation qui s’affiche, vous pouvez utiliser les liens pour passer en revue les messages mis en quarantaine ou accéder à la page Stratégies anti-courrier indésirable dans le portail Defender.

Lorsque vous avez terminé sur la page, sélectionnez Terminé.

De retour dans la page Stratégie de mise en quarantaine , la stratégie que vous avez créée est désormais répertoriée. Vous êtes prêt à affecter la stratégie de quarantaine à une fonctionnalité de sécurité prise en charge, comme décrit dans la section Étape 2 .

Créer des stratégies de mise en quarantaine dans PowerShell

Conseil

L’autorisation PermissionToAllowSender dans les stratégies de mise en quarantaine dans PowerShell n’est pas utilisée.

Si vous préférez utiliser PowerShell pour créer des stratégies de mise en quarantaine, connectez-vous à Exchange Online PowerShell ou autonome Exchange Online Protection PowerShell et utilisez la syntaxe suivante :

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

Le paramètre ESNEnabled avec la valeur

$trueactive les notifications de mise en quarantaine. Les notifications de mise en quarantaine sont désactivées par défaut (la valeur par défaut est$false).Le paramètre EndUserQuarantinePermissionsValue utilise une valeur décimale convertie à partir d’une valeur binaire. La valeur binaire correspond aux autorisations de mise en quarantaine de l’utilisateur final disponibles dans un ordre spécifique. Pour chaque autorisation, la valeur 1 est égale à True et la valeur 0 est False.

L’ordre et les valeurs requis pour chaque autorisation individuelle sont décrits dans le tableau suivant :

Autorisation Valeur décimale Valeur binaire PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease³ 8 00001000 PermissionToRelease³ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ La valeur 0 de cette autorisation ne masque pas l’action Afficher l’en-tête

de message en quarantaine. Si le message est visible par un utilisateur en quarantaine, l’action est toujours disponible pour le message.

de message en quarantaine. Si le message est visible par un utilisateur en quarantaine, l’action est toujours disponible pour le message.² Cette autorisation n’est pas utilisée (la valeur 0 ou 1 ne fait rien).

³ Ne définissez pas ces deux valeurs d’autorisation sur 1. Définissez une valeur sur 1 et l’autre sur 0, ou définissez les deux valeurs sur 0.

Pour les autorisations d’accès limité, les valeurs requises sont les suivantes :

Autorisation Accès limité PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 Valeur binaire 00101011 Valeur décimale à utiliser 43 Si vous définissez le paramètre ESNEnabled sur la valeur

$truelorsque la valeur du paramètre EndUserQuarantinePermissionsValue est 0 (Aucun accès où toutes les autorisations sont désactivées), les destinataires peuvent voir leurs messages en quarantaine, mais la seule action disponible pour les messages est Afficher les en-têtes de message.

Afficher les en-têtes de message.

Cet exemple crée une stratégie de mise en quarantaine nommée LimitedAccess avec des notifications de mise en quarantaine activées qui affecte les autorisations d’accès limité, comme décrit dans le tableau précédent.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

Pour les autorisations personnalisées, utilisez le tableau précédent pour obtenir la valeur binaire qui correspond aux autorisations souhaitées. Convertissez la valeur binaire en valeur décimale et utilisez la valeur décimale pour le paramètre EndUserQuarantinePermissionsValue .

Conseil

Utilisez la valeur décimale équivalente pour EndUserQuarantinePermissionsValue. N’utilisez pas la valeur binaire brute.

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez New-QuarantinePolicy.

Étape 2 : Affecter une stratégie de quarantaine aux fonctionnalités prises en charge

Dans les fonctionnalités de protection prises en charge qui mettent en quarantaine les e-mails, la stratégie de mise en quarantaine attribuée définit ce que les utilisateurs peuvent faire pour mettre en quarantaine les messages et si les notifications de mise en quarantaine sont activées. Les fonctionnalités de protection qui mettent en quarantaine les messages et si elles prennent en charge les stratégies de mise en quarantaine sont décrites dans le tableau suivant :

| Fonctionnalité | Stratégies de quarantaine prises en charge ? |

|---|---|

| Verdicts dans les stratégies anti-courrier indésirable | |

| Courrier indésirable (SpamAction) | Oui (SpamQuarantineTag) |

| Courrier indésirable à haute confiance (HighConfidenceSpamAction) | Oui (HighConfidenceSpamQuarantineTag) |

| Hameçonnage (PhishSpamAction) | Oui (PhishQuarantineTag) |

| Hameçonnage à haute confiance (HighConfidencePhishAction) | Oui (HighConfidencePhishQuarantineTag) |

| Bulk (BulkSpamAction) | Oui (BulkQuarantineTag) |

| Verdicts dans les stratégies anti-hameçonnage | |

| Usurpation d’identité (AuthenticationFailAction) | Oui (SpoofQuarantineTag) |

| Emprunt d’identité utilisateur (TargetedUserProtectionAction) | Oui (TargetedUserQuarantineTag) |

| Emprunt d’identité de domaine (TargetedDomainProtectionAction) | Oui (TargetedDomainQuarantineTag) |

| Emprunt d’identité De veille aux boîtes aux lettres (MailboxIntelligenceProtectionAction) | Oui (MailboxIntelligenceQuarantineTag) |

| Stratégies anti-programme malveillant | Oui (QuarantineTag) |

| Protection des pièces jointes sécurisées | |

| Email des messages avec des pièces jointes mises en quarantaine en tant que programmes malveillants par des stratégies de pièces jointes sécurisées (Activer et action) | Oui (QuarantineTag) |

| Fichiers mis en quarantaine en tant que programmes malveillants par des pièces jointes sécurisées pour SharePoint, OneDrive et Microsoft Teams | Non |

| Règles de flux de messagerie Exchange (également appelées règles de transport) avec l’action : « Remettre le message à la quarantaine hébergée » (mise en quarantaine) | Non |

Les stratégies de mise en quarantaine par défaut utilisées par chaque fonctionnalité de protection sont décrites dans les tableaux associés dans Paramètres recommandés pour la sécurité EOP et Microsoft Defender pour Office 365.

Les stratégies de quarantaine par défaut, les groupes d’autorisations prédéfinis et les autorisations sont décrits dans la section Annexe à la fin de cet article.

Le reste de cette étape explique comment affecter des stratégies de mise en quarantaine pour les verdicts de filtre pris en charge.

Affecter des stratégies de mise en quarantaine dans les stratégies prises en charge dans le portail Microsoft Defender

Remarque

Les utilisateurs ne peuvent pas publier leurs propres messages qui ont été mis en quarantaine en tant que programmes malveillants par des stratégies anti-programme malveillant ou pièces jointes fiables, ou en tant que hameçonnage à haut niveau de confiance par des stratégies anti-courrier indésirable, quelle que soit la façon dont la stratégie de quarantaine est configurée. Si la stratégie permet aux utilisateurs de publier leurs propres messages mis en quarantaine, les utilisateurs sont autorisés à demander la libération de leurs programmes malveillants en quarantaine ou de messages d’hameçonnage à haut niveau de confiance.

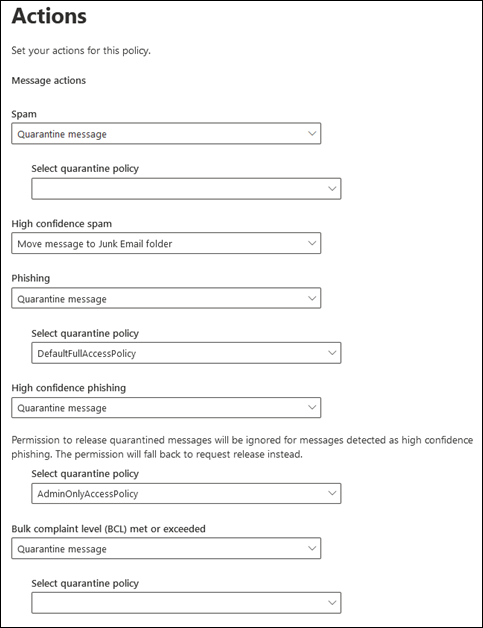

Stratégies anti-courrier indésirable

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Stratégies & règlesStratégies> contre les menaces >Anti-courrier indésirable dans la section Stratégies. Ou, pour accéder directement à la page Stratégies anti-courrier indésirable , utilisez https://security.microsoft.com/antispam.

Dans la page Stratégies anti-courrier indésirable , utilisez l’une des méthodes suivantes :

- Sélectionnez une stratégie anti-courrier indésirable entrante existante en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom. Dans le menu volant détails de la stratégie qui s’ouvre, accédez à la section Actions , puis sélectionnez Modifier les actions.

- Sélectionnez

Créer une stratégie, sélectionnez Entrant dans la liste déroulante pour démarrer l’Assistant Nouvelle stratégie anti-courrier indésirable, puis accédez à la page Actions .

Créer une stratégie, sélectionnez Entrant dans la liste déroulante pour démarrer l’Assistant Nouvelle stratégie anti-courrier indésirable, puis accédez à la page Actions .

Dans la page Actions ou le menu volant, chaque verdict sur lequel l’action de message de mise en quarantaine est sélectionnée a également la zone Sélectionner une stratégie de mise en quarantaine pour vous permettre de sélectionner une stratégie de mise en quarantaine.

Lors de la création de la stratégie anti-courrier indésirable, si vous remplacez l’action d’un verdict de filtrage du courrier indésirable par Message de quarantaine, la zone Sélectionner la stratégie de mise en quarantaine est vide par défaut. Une valeur vide signifie que la stratégie de mise en quarantaine par défaut pour ce verdict est utilisée. Lorsque vous affichez ou modifiez ultérieurement les paramètres de stratégie anti-courrier indésirable, le nom de la stratégie de mise en quarantaine s’affiche. Les stratégies de mise en quarantaine par défaut sont répertoriées dans le tableau des fonctionnalités prises en charge.

Des instructions complètes pour créer et modifier des stratégies anti-courrier indésirable sont décrites dans Configurer des stratégies anti-courrier indésirable dans EOP.

Stratégies anti-courrier indésirable dans PowerShell

Si vous préférez utiliser PowerShell pour affecter des stratégies de mise en quarantaine dans des stratégies anti-courrier indésirable, connectez-vous à Exchange Online PowerShell ou Exchange Online Protection PowerShell et utilisez la syntaxe suivante :

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

Les stratégies de mise en quarantaine n’ont d’importance que lorsque les messages sont mis en quarantaine. La valeur par défaut du paramètre HighConfidencePhishAction est Quarantaine. Vous n’avez donc pas besoin d’utiliser ce paramètre *Action lorsque vous créez de nouvelles stratégies de filtre de courrier indésirable dans PowerShell. Par défaut, tous les autres paramètres *Action dans les nouvelles stratégies de filtre anti-courrier indésirable ne sont pas définis sur la valeur Quarantaine.

Pour afficher les valeurs de paramètres importantes dans les stratégies anti-courrier indésirable existantes, exécutez la commande suivante :

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagSi vous créez une stratégie anti-courrier indésirable sans spécifier la stratégie de mise en quarantaine pour le verdict de filtrage du courrier indésirable, la stratégie de mise en quarantaine par défaut pour ce verdict est utilisée. Pour plus d’informations sur les valeurs d’action par défaut et les valeurs d’action recommandées pour Standard et Strict, consultez Paramètres de stratégie anti-courrier indésirable EOP.

Spécifiez une stratégie de mise en quarantaine différente pour activer les notifications de mise en quarantaine ou modifier les fonctionnalités par défaut de l’utilisateur final sur les messages mis en quarantaine pour ce verdict de filtrage du courrier indésirable particulier.

Les utilisateurs ne peuvent pas publier leurs propres messages mis en quarantaine en tant qu’hameçonnage à haut niveau de confiance, quelle que soit la façon dont la stratégie de quarantaine est configurée. Si la stratégie permet aux utilisateurs de publier leurs propres messages mis en quarantaine, les utilisateurs sont autorisés à demander la publication de leurs messages d’hameçonnage à haut niveau de confiance mis en quarantaine.

Dans PowerShell, une nouvelle stratégie anti-courrier indésirable dans PowerShell nécessite une stratégie de filtrage du courrier indésirable à l’aide de l’applet de commande New-HostedContentFilterPolicy (paramètres) et une règle de filtre anti-courrier indésirable exclusive utilisant l’applet de commande New-HostedContentFilterRule (filtres de destinataires). Pour obtenir des instructions, consultez Utiliser PowerShell pour créer des stratégies anti-courrier indésirable.

Cet exemple crée une stratégie de filtre anti-courrier indésirable nommée Research Department avec les paramètres suivants :

- L’action pour tous les verdicts de filtrage du courrier indésirable est définie sur Quarantaine.

- La stratégie de mise en quarantaine par défaut nommée AdminOnlyAccessPolicy qui n’affecte aucune autorisation d’accès remplace la stratégie de mise en quarantaine par défaut utilisée (les messages de hameçonnage à haut niveau de confiance sont mis en quarantaine par défaut et la stratégie de mise en quarantaine AdminOnlyAccessPolicy est utilisée par défaut).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, voir New-HostedContentFilterPolicy.

Cet exemple modifie la stratégie de filtre anti-courrier indésirable existante nommée Human Resources. L’action pour le verdict de mise en quarantaine du courrier indésirable est définie sur Quarantaine, et la stratégie de quarantaine personnalisée nommée ContosoNoAccess est affectée.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, voir Set-HostedContentFilterPolicy.

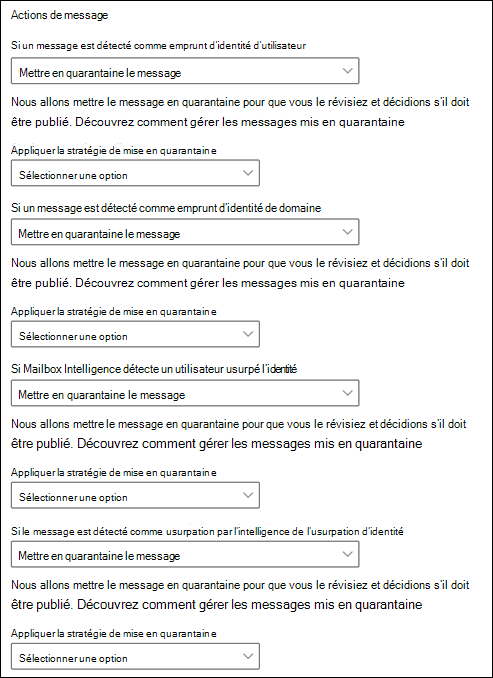

Politiques anti-hameçonnage

L’intelligence contre l’usurpation d’identité est disponible dans EOP et Defender for Office 365. La protection contre l’emprunt d’identité des utilisateurs, la protection contre l’emprunt d’identité de domaine et la protection de l’intelligence des boîtes aux lettres sont disponibles uniquement dans Defender for Office 365. Si vous souhaitez en savoir plus, consultez l’article Stratégies anti-hameçonnage dans Microsoft 365.

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Stratégies & règlesStratégies contre lesmenaces>>Anti-hameçonnage dans la section Stratégies. Ou, pour accéder directement à la page Anti-hameçonnage , utilisez https://security.microsoft.com/antiphishing.

Dans la page Anti-hameçonnage , utilisez l’une des méthodes suivantes :

- Sélectionnez une stratégie anti-hameçonnage existante en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom. Dans le menu volant détails de la stratégie qui s’ouvre, sélectionnez le lien Modifier dans la section appropriée, comme décrit dans les étapes suivantes.

- Sélectionnez

Créer pour démarrer l’Assistant nouvelle stratégie anti-hameçonnage. Les pages pertinentes sont décrites dans les étapes suivantes.

Créer pour démarrer l’Assistant nouvelle stratégie anti-hameçonnage. Les pages pertinentes sont décrites dans les étapes suivantes.

Dans la page ou le menu volant Seuil de hameçonnage & , vérifiez que les paramètres suivants sont activés et configurés en fonction des besoins :

- Utilisateurs activés à protéger : spécifiez les utilisateurs.

- Domaines activés à protéger : sélectionnez Inclure les domaines dont je suis propriétaire et/ou Inclure des domaines personnalisés et spécifiez les domaines.

- Activer la veille des boîtes aux lettres

- Activer l’intelligence pour la protection contre l’emprunt d’identité

- Activer l’intelligence contre l’usurpation d’identité

Dans la page Actions ou le menu volant, chaque verdict avec l’action Mettre en quarantaine le message a également la zone Appliquer la stratégie de mise en quarantaine pour vous permettre de sélectionner une stratégie de mise en quarantaine.

Lors de la création de la stratégie anti-hameçonnage, si vous ne sélectionnez pas de stratégie de mise en quarantaine, la stratégie de mise en quarantaine par défaut est utilisée. Lorsque vous affichez ou modifiez ultérieurement les paramètres de stratégie anti-hameçonnage, le nom de la stratégie de quarantaine s’affiche. Les stratégies de mise en quarantaine par défaut sont répertoriées dans le tableau des fonctionnalités prises en charge.

Des instructions complètes pour créer et modifier des stratégies anti-hameçonnage sont disponibles dans les articles suivants :

- Configurer des stratégies anti-hameçonnage dans EOP

- Configurer des stratégies anti-hameçonnage dans Microsoft Defender pour Office 365

Stratégies anti-hameçonnage dans PowerShell

Si vous préférez utiliser PowerShell pour affecter des stratégies de mise en quarantaine dans des stratégies anti-hameçonnage, connectez-vous à Exchange Online PowerShell ou Exchange Online Protection PowerShell et utilisez la syntaxe suivante :

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

Les stratégies de mise en quarantaine n’ont d’importance que lorsque les messages sont mis en quarantaine. Dans les stratégies anti-hameçonnage, les messages sont mis en quarantaine lorsque la valeur du paramètre Enable* de la fonctionnalité est $true et que la valeur du paramètre *\Action correspondante est Quarantaine. La valeur par défaut des paramètres EnableMailboxIntelligence et EnableSpoofIntelligence est $true. Vous n’avez donc pas besoin de les utiliser lorsque vous créez de nouvelles stratégies anti-hameçonnage dans PowerShell. Par défaut, aucun paramètre *\Action n’a la valeur Quarantaine.

Pour afficher les valeurs de paramètres importantes dans les stratégies anti-hameçonnage existantes, exécutez la commande suivante :

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagPour plus d’informations sur les valeurs d’action par défaut et recommandées pour les configurations Standard et Strict, consultez Paramètres de stratégie anti-hameçonnage EOP et Paramètres d’emprunt d’identité dans les stratégies anti-hameçonnage dans Microsoft Defender pour Office 365.

Si vous créez une stratégie anti-hameçonnage sans spécifier la stratégie de mise en quarantaine pour l’action anti-hameçonnage, la stratégie de mise en quarantaine par défaut pour cette action est utilisée. Les stratégies de mise en quarantaine par défaut pour chaque action anti-hameçonnage sont affichées dans les paramètres de stratégie anti-hameçonnage EOP et les paramètres de stratégie anti-hameçonnage dans Microsoft Defender pour Office 365.

Spécifiez une stratégie de mise en quarantaine différente uniquement si vous souhaitez modifier les fonctionnalités par défaut de l’utilisateur final sur les messages mis en quarantaine pour cette action anti-hameçonnage particulière.

Une nouvelle stratégie anti-hameçonnage dans PowerShell nécessite une stratégie anti-hameçonnage utilisant l’applet de commande New-AntiPhishPolicy (paramètres) et une règle anti-hameçonnage exclusive utilisant l’applet de commande New-AntiPhishRule (filtres de destinataires). Pour obtenir des instructions, consultez les articles suivants :

Cet exemple crée une stratégie anti-hameçonnage nommée Service de recherche avec les paramètres suivants :

- L’action pour tous les verdicts de filtrage du courrier indésirable est définie sur Quarantaine.

- La stratégie de mise en quarantaine par défaut nommée AdminOnlyAccessPolicy qui n’affecte aucune autorisation d’accès remplace la stratégie de mise en quarantaine par défaut utilisée.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez New-AntiPhishPolicy.

Cet exemple modifie la stratégie anti-hameçonnage existante nommée Human Resources. L’action pour les messages détectés par l’emprunt d’identité utilisateur et l’emprunt d’identité de domaine est définie sur Quarantaine, et la stratégie de quarantaine personnalisée nommée ContosoNoAccess est affectée.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Set-AntiPhishPolicy.

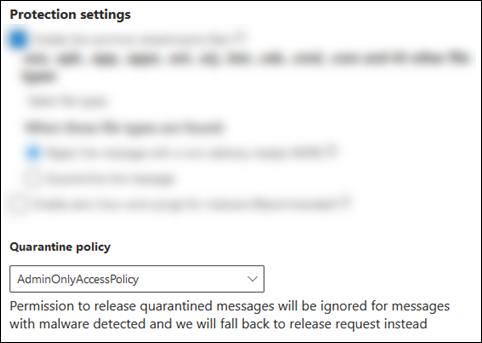

Stratégies anti-programme malveillant

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Stratégies & règles>Stratégies contre les>menaces Anti-programme malveillant dans la section Stratégies. Ou, pour accéder directement à la page Anti-malware , utilisez https://security.microsoft.com/antimalwarev2.

Dans la page Anti-malware , utilisez l’une des méthodes suivantes :

- Sélectionnez une stratégie anti-programme malveillant existante en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom. Dans le menu volant détails de la stratégie qui s’ouvre, accédez à la section Paramètres de protection , puis sélectionnez Modifier les paramètres de protection.

- Sélectionnez

Créer pour démarrer l’Assistant Nouvelle stratégie anti-programme malveillant et accéder à la page Paramètres de protection .

Créer pour démarrer l’Assistant Nouvelle stratégie anti-programme malveillant et accéder à la page Paramètres de protection .

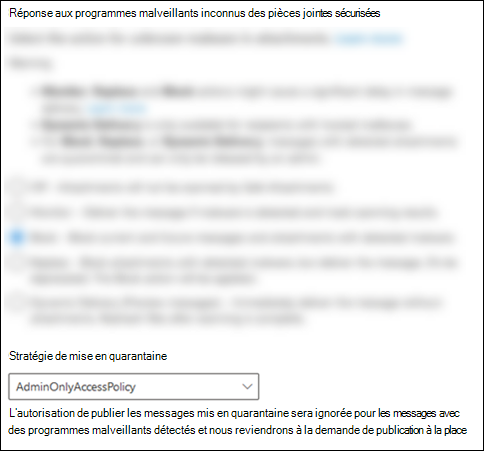

Dans la page Paramètres de protection ou le menu volant, affichez ou sélectionnez une stratégie de mise en quarantaine dans la zone Stratégie de mise en quarantaine .

Les notifications de mise en quarantaine sont désactivées dans la stratégie nommée AdminOnlyAccessPolicy. Pour informer les destinataires dont les messages sont mis en quarantaine en tant que programmes malveillants, créez ou utilisez une stratégie de mise en quarantaine existante dans laquelle les notifications de mise en quarantaine sont activées. Pour obtenir des instructions, consultez Créer des stratégies de mise en quarantaine dans le portail Microsoft Defender.

Les utilisateurs ne peuvent pas publier leurs propres messages qui ont été mis en quarantaine en tant que programmes malveillants par des stratégies anti-programme malveillant, quelle que soit la façon dont la stratégie de quarantaine est configurée. Si la stratégie permet aux utilisateurs de publier leurs propres messages mis en quarantaine, les utilisateurs sont autorisés à demander la publication de leurs messages de programmes malveillants mis en quarantaine.

Des instructions complètes pour créer et modifier des stratégies anti-programme malveillant sont disponibles dans Configurer des stratégies anti-programme malveillant.

Stratégies anti-programme malveillant dans PowerShell

Si vous préférez utiliser PowerShell pour affecter des stratégies de mise en quarantaine dans des stratégies anti-programme malveillant, connectez-vous à Exchange Online PowerShell ou Exchange Online Protection PowerShell et utilisez la syntaxe suivante :

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

Lorsque vous créez des stratégies anti-programme malveillant sans utiliser le paramètre QuarantineTag , la stratégie de mise en quarantaine par défaut nommée AdminOnlyAccessPolicy est utilisée.

Les utilisateurs ne peuvent pas publier leurs propres messages qui ont été mis en quarantaine en tant que programmes malveillants, quelle que soit la façon dont la stratégie de quarantaine est configurée. Si la stratégie permet aux utilisateurs de publier leurs propres messages mis en quarantaine, les utilisateurs sont autorisés à demander la publication de leurs messages de programmes malveillants mis en quarantaine.

Pour afficher les valeurs de paramètres importantes dans les stratégies anti-hameçonnage existantes, exécutez la commande suivante :

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagUne nouvelle stratégie anti-programme malveillant dans PowerShell nécessite une stratégie de filtrage des programmes malveillants à l’aide de l’applet de commande New-MalwareFilterPolicy (paramètres) et une règle exclusive de filtrage des programmes malveillants à l’aide de l’applet de commande New-MalwareFilterRule (filtres de destinataires). Pour obtenir des instructions, consultez Utiliser Exchange Online PowerShell ou EOP PowerShell autonome pour configurer des stratégies anti-programme malveillant.

Cet exemple crée une stratégie de filtre de programmes malveillants nommée Research Department qui utilise la stratégie de mise en quarantaine personnalisée nommée ContosoNoAccess qui attribue des autorisations Aucun accès aux messages mis en quarantaine.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique New-MalwareFilterPolicy.

Cet exemple modifie la stratégie de filtre de programmes malveillants existante nommée Human Resources pour utiliser la stratégie de mise en quarantaine personnalisée nommée ContosoNoAccess qui attribue des autorisations Aucun accès aux messages mis en quarantaine.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique Set-MalwareFilterPolicy.

Stratégies de pièces jointes sécurisées dans Defender for Office 365

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Stratégies & règles>Stratégies> de menacePièces jointes sécurisées dans la section Stratégies. Ou, pour accéder directement à la page Pièces jointes fiables , utilisez https://security.microsoft.com/safeattachmentv2.

Dans la page Pièces jointes fiables , utilisez l’une des méthodes suivantes :

- Sélectionnez une stratégie de pièces jointes approuvées existante en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom. Dans le menu volant détails de stratégie qui s’ouvre, sélectionnez le lien Modifier les paramètres dans la section Paramètres .

- Sélectionnez

Créer pour démarrer l’Assistant Nouvelle stratégie pièces jointes fiables et accéder à la page Paramètres .

Créer pour démarrer l’Assistant Nouvelle stratégie pièces jointes fiables et accéder à la page Paramètres .

Dans la page Paramètres ou le menu volant, affichez ou sélectionnez une stratégie de mise en quarantaine dans la zone Stratégie de mise en quarantaine .

Les utilisateurs ne peuvent pas publier leurs propres messages qui ont été mis en quarantaine en tant que programmes malveillants par des stratégies de pièces jointes fiables, quelle que soit la façon dont la stratégie de quarantaine est configurée. Si la stratégie permet aux utilisateurs de publier leurs propres messages mis en quarantaine, les utilisateurs sont autorisés à demander la publication de leurs messages de programmes malveillants mis en quarantaine.

Des instructions complètes sur la création et la modification des stratégies de pièces jointes fiables sont décrites dans Configurer des stratégies de pièces jointes fiables dans Microsoft Defender pour Office 365.

Stratégies de pièces jointes sécurisées dans PowerShell

Si vous préférez utiliser PowerShell pour affecter des stratégies de mise en quarantaine dans des stratégies de pièces jointes fiables, connectez-vous à Exchange Online PowerShell ou Exchange Online Protection PowerShell et utilisez la syntaxe suivante :

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

Les valeurs du paramètre Action Block ou DynamicDelivery peuvent entraîner des messages mis en quarantaine (la valeur Allow ne met pas en quarantaine les messages). La valeur du paramètre Action est significative uniquement lorsque la valeur du paramètre Enable est

$true.Lorsque vous créez des stratégies de pièces jointes fiables sans utiliser le paramètre QuarantineTag , la stratégie de mise en quarantaine par défaut nommée AdminOnlyAccessPolicy est utilisée pour les détections de programmes malveillants par les pièces jointes fiables.

Les utilisateurs ne peuvent pas publier leurs propres messages qui ont été mis en quarantaine en tant que programmes malveillants, quelle que soit la façon dont la stratégie de quarantaine est configurée. Si la stratégie permet aux utilisateurs de publier leurs propres messages mis en quarantaine, les utilisateurs sont autorisés à demander la publication de leurs messages de programmes malveillants mis en quarantaine.

Pour afficher les valeurs de paramètre importantes, exécutez la commande suivante :

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagUne nouvelle stratégie de pièces jointes fiables dans PowerShell nécessite une stratégie de pièce jointe sécurisée utilisant l’applet de commande New-SafeAttachmentPolicy (paramètres) et une règle de pièce jointe sécurisée exclusive utilisant l’applet de commande New-SafeAttachmentRule (filtres de destinataires). Pour obtenir des instructions, consultez Utiliser Exchange Online PowerShell pour configurer des stratégies de pièces jointes fiables.

Cet exemple crée une stratégie de pièce jointe sécurisée nommée Research Department qui bloque les messages détectés et utilise la stratégie de mise en quarantaine personnalisée nommée ContosoNoAccess qui n’attribue aucune autorisation d’accès aux messages mis en quarantaine.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique New-MalwareFilterPolicy.

Cet exemple modifie la stratégie de pièce jointe sécurisée existante nommée Human Resources pour utiliser la stratégie de mise en quarantaine personnalisée nommée ContosoNoAccess qui n’affecte aucune autorisation d’accès .

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique Set-MalwareFilterPolicy.

Configurer les paramètres de notification de mise en quarantaine globale dans le portail Microsoft Defender

Les paramètres globaux des stratégies de quarantaine vous permettent de personnaliser les notifications de mise en quarantaine envoyées aux destinataires des messages mis en quarantaine si les notifications de quarantaine sont activées dans la stratégie de quarantaine. Pour plus d’informations sur les notifications de mise en quarantaine, consultez Notifications de mise en quarantaine.

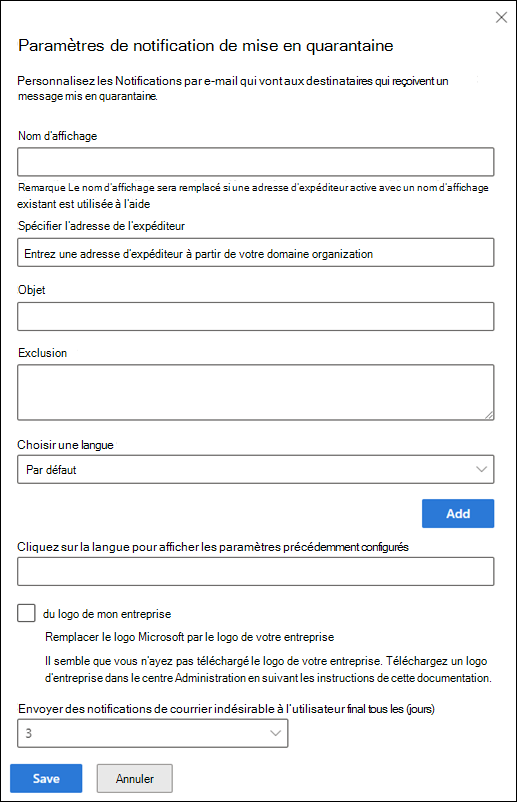

Personnaliser les notifications de mise en quarantaine pour différentes langues

Le corps du message des notifications de quarantaine est déjà localisé en fonction du paramètre de langue de la boîte aux lettres cloud du destinataire.

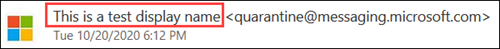

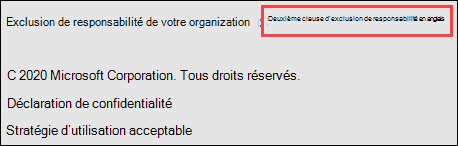

Vous pouvez utiliser les procédures de cette section pour personnaliser les valeurs nom d’affichage de l’expéditeur, Objet et Exclusion de responsabilité qui sont utilisées dans les notifications de mise en quarantaine en fonction du paramètre de langue de la boîte aux lettres cloud du destinataire :

Nom d’affichage de l’expéditeur , comme illustré dans la capture d’écran suivante :

Champ Objet des messages de notification de mise en quarantaine.

Texte d’exclusion de responsabilité ajouté au bas des notifications de mise en quarantaine (max. 200 caractères). Le texte localisé, Une clause d’exclusion de responsabilité de votre organization : est toujours inclus en premier, suivi du texte que vous spécifiez comme indiqué dans la capture d’écran suivante :

Conseil

Les notifications de mise en quarantaine ne sont pas localisées pour les boîtes aux lettres locales.

Une notification de mise en quarantaine personnalisée pour une langue spécifique est présentée aux utilisateurs uniquement lorsque la langue de leur boîte aux lettres correspond à la langue de la notification de mise en quarantaine personnalisée.

La valeur English_USA s’applique uniquement aux clients anglais des États-Unis. La valeur English_Great Grande-Bretagne s’applique à tous les autres clients anglais (Grande-Bretagne, Canada, Australie, etc.).

Les langues norvégien et norvégien (Nynorsk) sont disponibles. Norvégien (Bokmål) n’est pas disponible.

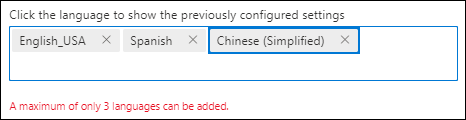

Pour créer des notifications de mise en quarantaine personnalisées pour un maximum de trois langues, procédez comme suit :

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Stratégies & règles>Stratégies> de menaceStratégies de mise en quarantaine dans la section Règles. Ou, pour accéder directement à la page Stratégies de mise en quarantaine , utilisez https://security.microsoft.com/quarantinePolicies.

Dans la page Stratégies de mise en quarantaine , sélectionnez

Paramètres globaux.

Paramètres globaux.Dans le menu volant Paramètres de notification de mise en quarantaine qui s’ouvre, procédez comme suit :

Sélectionnez la langue dans la zone Choisir la langue . La valeur par défaut est English_USA.

Bien que cette zone ne soit pas le premier paramètre, vous devez d’abord la configurer. Si vous entrez des valeurs dans les zones Nom complet de l’expéditeur, Objet ou Exclusion de responsabilité avant de sélectionner la langue, ces valeurs disparaissent.

Après avoir sélectionné la langue, entrez des valeurs pour Nom complet de l’expéditeur, Objet et Exclusion de responsabilité. Les valeurs doivent être uniques pour chaque langue. Si vous essayez de réutiliser une valeur dans une autre langue, vous obtenez une erreur lorsque vous sélectionnez Enregistrer.

Sélectionnez le bouton Ajouter près de la zone Choisir la langue .

Une fois que vous avez sélectionné Ajouter, les paramètres configurés pour la langue s’affichent dans la zone Cliquez sur la langue pour afficher les paramètres précédemment configurés . Pour recharger les paramètres, cliquez sur le nom de la langue. Pour supprimer la langue, sélectionnez

.

.Répétez les étapes précédentes pour créer un maximum de trois notifications de mise en quarantaine personnalisées en fonction de la langue du destinataire.

Lorsque vous avez terminé dans le menu volant Notifications de mise en quarantaine , sélectionnez Enregistrer.

Pour plus d’informations sur l’option Spécifier l’adresse de l’expéditeur

Personnaliser toutes les notifications de mise en quarantaine

Même si vous ne personnalisez pas les notifications de mise en quarantaine pour différentes langues, les paramètres sont disponibles dans le menu volant Notifications de mise en quarantaine pour personnaliser toutes les notifications de quarantaine. Vous pouvez également configurer les paramètres avant, pendant ou après la personnalisation des notifications de mise en quarantaine pour différentes langues (ces paramètres s’appliquent à toutes les langues) :

Spécifier l’adresse de l’expéditeur : sélectionnez un utilisateur existant pour l’adresse e-mail de l’expéditeur des notifications de mise en quarantaine. L’expéditeur par défaut est

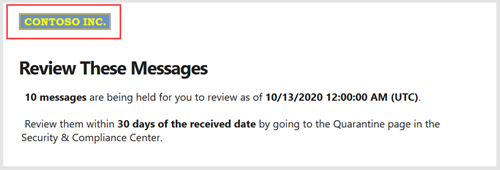

quarantine@messaging.microsoft.com.Utiliser le logo de mon entreprise : sélectionnez cette option pour remplacer le logo Microsoft par défaut utilisé en haut des notifications de mise en quarantaine. Avant d’effectuer cette étape, vous devez suivre les instructions fournies dans Personnaliser le thème Microsoft 365 pour votre organization de charger votre logo personnalisé.

Conseil

Les logos PNG ou JPEG sont les plus compatibles dans les notifications de mise en quarantaine dans toutes les versions d’Outlook. Pour une meilleure compatibilité avec les logos SVG dans les notifications de mise en quarantaine, utilisez un lien URL vers le logo SVG au lieu de charger directement le fichier SVG lorsque vous personnalisez le thème Microsoft 365.

Un logo personnalisé dans une notification de mise en quarantaine s’affiche dans la capture d’écran suivante :

Envoyer une notification de courrier indésirable à l’utilisateur final tous les (jours) : sélectionnez la fréquence des notifications de mise en quarantaine. Vous pouvez sélectionner Dans les 4 heures, Tous les jours ou Hebdomadaire.

Conseil

Si vous sélectionnez toutes les quatre heures et qu’un message est mis en quarantaine juste après la dernière génération de notification, le destinataire reçoit la notification de mise en quarantaine un peu plus de quatre heures plus tard.

Lorsque vous avez terminé dans le menu volant Notifications de mise en quarantaine, sélectionnez Enregistrer.

Utiliser PowerShell pour configurer les paramètres de notification de mise en quarantaine globale

Si vous préférez utiliser PowerShell pour configurer les paramètres de notification de mise en quarantaine globale, connectez-vous à Exchange Online PowerShell ou Exchange Online Protection PowerShell et utilisez la syntaxe suivante :

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- Vous pouvez spécifier un maximum de 3 langues disponibles. La valeur Default est en-US. La valeur anglais est tout le reste (en-GB, en-CA, en-AU, etc.).

- Pour chaque langage, vous devez spécifier des valeurs Uniques MultiLanguageCustomDisclaimer, ESNCustomSubject et MultiLanguageSenderName .

- Si l’une des valeurs de texte contient des guillemets, vous devez placer le guillemet dans une séquence d’échappement avec un guillemet supplémentaire. Par exemple, modifiez

d'assistanceend''assistance.

Cet exemple configure les paramètres suivants :

- Notifications de mise en quarantaine personnalisées pour l’anglais et l’espagnol aux États-Unis.

- L’adresse e-mail de l’expéditeur de la notification de mise en quarantaine est définie sur

michelle@contoso.onmicrosoft.com.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Set-QuarantinePolicy.

Afficher les stratégies de mise en quarantaine dans le portail Microsoft Defender

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Stratégies & règles>Stratégies> de menaceStratégies de mise en quarantaine dans la section Règles. Ou, pour accéder directement à la page Stratégies de mise en quarantaine , utilisez https://security.microsoft.com/quarantinePolicies.

La page Stratégies de mise en quarantaine affiche la liste des stratégies par nom de stratégie et date/heure de dernière mise à jour .

Pour afficher les paramètres des stratégies de mise en quarantaine par défaut ou personnalisées, sélectionnez la stratégie en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom. Les détails sont disponibles dans le menu volant qui s’ouvre.

Pour afficher les paramètres globaux, sélectionnez Paramètres globaux

Afficher les stratégies de mise en quarantaine dans PowerShell

Si vous préférez utiliser PowerShell pour afficher les stratégies de mise en quarantaine, effectuez l’une des étapes suivantes :

Pour afficher une liste récapitulative de toutes les stratégies par défaut ou personnalisées, exécutez la commande suivante :

Get-QuarantinePolicy | Format-Table NamePour afficher les paramètres des stratégies de mise en quarantaine par défaut ou personnalisées, remplacez <QuarantinePolicyName> par le nom de la stratégie de mise en quarantaine, puis exécutez la commande suivante :

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"Pour afficher les paramètres globaux des notifications de mise en quarantaine, exécutez la commande suivante :

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, voir Get-HostedContentFilterPolicy.

Modifier les stratégies de mise en quarantaine dans le portail Microsoft Defender

Vous ne pouvez pas modifier les stratégies de mise en quarantaine par défaut nommées AdminOnlyAccessPolicy, DefaultFullAccessPolicy ou DefaultFullAccessWithNotificationPolicy.

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Stratégies & règles>Stratégies> de menaceStratégies de mise en quarantaine dans la section Règles. Ou, pour accéder directement à la page Stratégies de mise en quarantaine , utilisez https://security.microsoft.com/quarantinePolicies.

Dans la page Stratégies de mise en quarantaine, sélectionnez la stratégie en cliquant sur la zone case activée en regard du nom.

Sélectionnez l’action Modifier la

stratégie qui s’affiche.

stratégie qui s’affiche.

L’Assistant Stratégie s’ouvre avec les paramètres et les valeurs de la stratégie de mise en quarantaine sélectionnée. Les étapes sont pratiquement les mêmes que celles décrites dans la section Créer des stratégies de mise en quarantaine dans le portail Microsoft Defender. La différence main est la suivante : vous ne pouvez pas renommer une stratégie existante.

Modifier les stratégies de mise en quarantaine dans PowerShell

Si vous préférez utiliser PowerShell pour modifier une stratégie de mise en quarantaine personnalisée, remplacez QuarantinePolicyName> par <le nom de la stratégie de quarantaine et utilisez la syntaxe suivante :

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

Les paramètres disponibles sont les mêmes que décrits pour la création de stratégies de mise en quarantaine plus haut dans cet article.

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Set-QuarantinePolicy.

Supprimer les stratégies de mise en quarantaine dans le portail Microsoft Defender

Remarque

Ne supprimez pas une stratégie de mise en quarantaine tant que vous n’avez pas vérifié qu’elle n’est pas utilisée. Par exemple, exécutez la commande suivante dans PowerShell :

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagSi la stratégie de mise en quarantaine est utilisée, remplacez la stratégie de mise en quarantaine affectée avant de la supprimer pour éviter toute interruption potentielle des notifications de quarantaine.

Vous ne pouvez pas supprimer les stratégies de mise en quarantaine par défaut nommées AdminOnlyAccessPolicy, DefaultFullAccessPolicy ou DefaultFullAccessWithNotificationPolicy.

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, accédez à Email & collaboration>Stratégies & règles>Stratégies> de menaceStratégies de mise en quarantaine dans la section Règles. Ou, pour accéder directement à la page Stratégies de mise en quarantaine , utilisez https://security.microsoft.com/quarantinePolicies.

Dans la page Stratégies de mise en quarantaine, sélectionnez la stratégie en cliquant sur la zone case activée en regard du nom.

Sélectionnez l’action Supprimer la

stratégie qui s’affiche.

stratégie qui s’affiche.Sélectionnez Supprimer la stratégie dans la boîte de dialogue de confirmation.

Supprimer les stratégies de mise en quarantaine dans PowerShell

Si vous préférez utiliser PowerShell pour supprimer une stratégie de mise en quarantaine personnalisée, remplacez QuarantinePolicyName> par <le nom de la stratégie de mise en quarantaine, puis exécutez la commande suivante :

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Remove-QuarantinePolicy.

Alertes système pour les demandes de mise en quarantaine

Par défaut, la stratégie d’alerte par défaut nommée User requested to release a quarantined message génère automatiquement une alerte d’information et envoie une notification à Organization Management (administrateur général) chaque fois qu’un utilisateur demande la publication d’un message mis en quarantaine :

Les administrateurs peuvent personnaliser les destinataires des notifications par e-mail ou créer une stratégie d’alerte personnalisée pour plus d’options.

Pour plus d’informations sur les stratégies d’alerte, consultez Stratégies d’alerte dans le portail Microsoft Defender.

Annexe

Anatomie d’une stratégie de mise en quarantaine

Une stratégie de mise en quarantaine contient des autorisations qui sont combinées en groupes d’autorisations prédéfinis. Les groupes d’autorisations prédéfinis sont les suivants :

- Pas d’accès

- Accès limité

- Accès total

Comme décrit précédemment, les stratégies de mise en quarantaine par défaut appliquent des fonctionnalités utilisateur historiques sur les messages mis en quarantaine et sont automatiquement affectées aux actions des fonctionnalités de protection prises en charge qui mettent en quarantaine les messages.

Les stratégies de mise en quarantaine par défaut sont les suivantes :

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (dans certaines organisations)

Les stratégies de mise en quarantaine contrôlent également si les utilisateurs reçoivent des notifications de mise en quarantaine concernant les messages mis en quarantaine au lieu d’être remis. Les notifications de mise en quarantaine effectuent deux opérations :

- Informez l’utilisateur que le message est en quarantaine.

- Autoriser les utilisateurs à afficher et à agir sur le message mis en quarantaine à partir de la notification de mise en quarantaine. Les autorisations contrôlent ce que l’utilisateur peut faire dans la notification de mise en quarantaine, comme décrit dans la section Détails des autorisations de stratégie de mise en quarantaine .

La relation entre les autorisations, les groupes d’autorisations et les stratégies de mise en quarantaine par défaut est décrite dans les tableaux suivants :

| Autorisation | Pas d’accès | Accès limité | Accès total |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| Autoriser l’expéditeur (PermissionToAllowSender) | ✔ | ✔ | |

| Expéditeur de blocs (PermissionToBlockSender) | |||

| Delete (PermissionToDelete) | ✔ | ✔ | |

| Préversion (PermissionToPreview)² | ✔ | ✔ | |

| Autoriser les destinataires à libérer un message de la mise en quarantaine (PermissionToRelease)³ | ✔ | ||

| Autoriser les destinataires à demander la mise en quarantaine d’un message (PermissionToRequestRelease) | ✔ |

| Stratégie de mise en quarantaine par défaut | Groupe d’autorisations utilisé | Notifications de mise en quarantaine activées ? |

|---|---|---|

| AdminOnlyAccessPolicy | Pas d’accès | Non |

| DefaultFullAccessPolicy | Accès total | Non |

| DefaultFullAccessWithNotificationPolicy⁴ | Accès total | Oui |

| NotificationEnabledPolicy⁵ | Accès total | Oui |

¹ Cette autorisation n’est pas disponible dans le portail Defender. La désactivation de l’autorisation dans PowerShell n’affecte pas la disponibilité de l’action Afficher l’en-tête![]() de message sur les messages mis en quarantaine. Si le message est visible par un utilisateur en quarantaine, l’en-tête d’affichage du message est toujours disponible pour le message.

de message sur les messages mis en quarantaine. Si le message est visible par un utilisateur en quarantaine, l’en-tête d’affichage du message est toujours disponible pour le message.

² L’autorisation Aperçu n’est pas liée à l’action Vérifier le message disponible dans les notifications de mise en quarantaine.

³ Autoriser les destinataires à libérer un message de mise en quarantaine n’est pas respecté pour les messages qui ont été mis en quarantaine en tant que programmes malveillants par des stratégies anti-programme malveillant ou des stratégies de pièces jointes sécurisées, ou comme hameçonnage à haute confiance par des stratégies anti-courrier indésirable.

⁴ Cette stratégie est utilisée dans les stratégies de sécurité prédéfinies pour activer les notifications de mise en quarantaine au lieu de la stratégie nommée DefaultFullAccessPolicy où les notifications sont désactivées.

⁵ Votre organization peut ne pas avoir la stratégie nommée NotificationEnabledPolicy, comme décrit dans la section suivante.

Autorisations d’accès complet et notifications de mise en quarantaine

La stratégie de mise en quarantaine par défaut nommée DefaultFullAccessPolicy duplique les autorisations d’historique pour les messages mis en quarantaine moins dangereux, mais les notifications de mise en quarantaine ne sont pas activées dans la stratégie de mise en quarantaine. L’emplacement où DefaultFullAccessPolicy est utilisé par défaut est décrit dans les tables de fonctionnalités dans Paramètres recommandés pour la sécurité EOP et Microsoft Defender pour Office 365.

Pour accorder aux organisations les autorisations de DefaultFullAccessPolicy avec les notifications de mise en quarantaine activées, nous avons inclus de manière sélective une stratégie par défaut nommée NotificationEnabledPolicy en fonction des critères suivants :

La organization existait avant l’introduction des politiques de quarantaine (juillet-août 2021).

et

Le paramètre Activer les notifications de courrier indésirable de l’utilisateur final a été activé dans une ou plusieurs stratégies anti-courrier indésirable. Avant l’introduction des stratégies de mise en quarantaine, ce paramètre déterminait si les utilisateurs recevaient des notifications concernant leurs messages mis en quarantaine.

Les organisations plus récentes ou les organisations plus anciennes qui n’ont jamais activé les notifications de courrier indésirable des utilisateurs finaux n’ont pas la stratégie nommée NotificationEnabledPolicy.

Pour accorder aux utilisateurs des autorisations d’accès completet des notifications de mise en quarantaine, les organisations qui n’ont pas la stratégie NotificationEnabledPolicy disposent des options suivantes :

- Utilisez la stratégie par défaut nommée DefaultFullAccessWithNotificationPolicy.

- Créez et utilisez des stratégies de mise en quarantaine personnalisées avec les autorisations d’accès total et les notifications de mise en quarantaine activées.

Détails de l’autorisation de stratégie de mise en quarantaine

Les sections suivantes décrivent les effets des groupes d’autorisations prédéfinis et des autorisations individuelles pour les utilisateurs dans les messages mis en quarantaine et dans les notifications de mise en quarantaine.

Remarque

Comme expliqué précédemment, les notifications de mise en quarantaine sont activées uniquement dans les stratégies par défaut nommées DefaultFullAccessWithNotificationPolicy ou (si votre organization est suffisamment ancienne) NotificationEnabledPolicy.

Groupes d’autorisations prédéfinis

Les autorisations individuelles incluses dans les groupes d’autorisations prédéfinis sont décrites dans la section Anatomie d’une stratégie de mise en quarantaine .

Pas d’accès

L’effet de l’absence d’autorisations d’accès (accès administrateur uniquement) sur les fonctionnalités utilisateur dépend de l’état des notifications de mise en quarantaine dans la stratégie de quarantaine :

Notifications de mise en quarantaine désactivées :

- Sur la page Quarantaine : les messages mis en quarantaine ne sont pas visibles par les utilisateurs.

- Dans les notifications de mise en quarantaine : les utilisateurs ne reçoivent pas de notifications de mise en quarantaine pour les messages.

Notifications de mise en quarantaine activées :

-

Dans la page Quarantaine : les messages mis en quarantaine sont visibles par les utilisateurs, mais la seule action disponible est

Afficher les en-têtes de message.

Afficher les en-têtes de message. - Dans les notifications de mise en quarantaine : les utilisateurs reçoivent des notifications de mise en quarantaine, mais la seule action disponible est Passer en revue le message.

-

Dans la page Quarantaine : les messages mis en quarantaine sont visibles par les utilisateurs, mais la seule action disponible est

Accès limité

Si la stratégie de mise en quarantaine attribue des autorisations d’accès limité , les utilisateurs bénéficient des fonctionnalités suivantes :

Dans la page Quarantaine et dans les détails du message en quarantaine : les actions suivantes sont disponibles :

-

Demande de mise en production (différence par rapport aux autorisations d’accès complet )

Demande de mise en production (différence par rapport aux autorisations d’accès complet ) -

Supprimer

Supprimer -

Message d’aperçu

Message d’aperçu -

Afficher les en-têtes de message

Afficher les en-têtes de message -

Autoriser l’expéditeur

Autoriser l’expéditeur

-

Dans les notifications de mise en quarantaine : les actions suivantes sont disponibles :

- Message de révision

- Demande de mise en production (différence par rapport aux autorisations d’accès complet )

Accès total

Si la stratégie de mise en quarantaine attribue des autorisations d’accès complet (toutes les autorisations disponibles), les utilisateurs bénéficient des fonctionnalités suivantes :

Dans la page Quarantaine et dans les détails du message en quarantaine : les actions suivantes sont disponibles :

-

Mise en production (différence par rapport aux autorisations d’accès limité )

Mise en production (différence par rapport aux autorisations d’accès limité ) -

Supprimer

Supprimer -

Message d’aperçu

Message d’aperçu -

Afficher les en-têtes de message

Afficher les en-têtes de message -

Autoriser l’expéditeur

Autoriser l’expéditeur

-

Dans les notifications de mise en quarantaine : les actions suivantes sont disponibles :

- Message de révision

- Mise en production (différence par rapport aux autorisations d’accès limité )

Autorisations individuelles

Autoriser l’autorisation de l’expéditeur

L’autorisation Autoriser l’expéditeur (PermissionToAllowSender) permet aux utilisateurs d’ajouter l’expéditeur du message à la liste des expéditeurs approuvés dans leur boîte aux lettres.

Si l’autorisation Autoriser l’expéditeur est activée :

![]()

-

Autoriser l’expéditeur est disponible dans la page Quarantaine et dans les détails du message en quarantaine.

Autoriser l’expéditeur est disponible dans la page Quarantaine et dans les détails du message en quarantaine.

Si l’autorisation Autoriser l’expéditeur est désactivée, les utilisateurs ne peuvent pas autoriser les expéditeurs à se mettre en quarantaine (l’action n’est pas disponible).

Pour plus d’informations sur la liste des expéditeurs approuvés, consultez Ajouter des destinataires de mes courriers électroniques à la liste des expéditeurs approuvés et Utiliser Exchange Online PowerShell pour configurer la collection de listes approuvées sur une boîte aux lettres.

Bloquer l’autorisation de l’expéditeur

L’autorisation Bloquer l’expéditeur (PermissionToBlockSender) permet aux utilisateurs d’ajouter l’expéditeur du message à la liste Expéditeurs bloqués dans leur boîte aux lettres.

Si l’autorisation Bloquer l’expéditeur est activée :

L’expéditeur de bloc est disponible sur la page Quarantaine et dans les détails du message en quarantaine.

L’expéditeur de bloc est disponible sur la page Quarantaine et dans les détails du message en quarantaine.L’expéditeur bloqué est disponible dans les notifications de mise en quarantaine.

Pour que cette autorisation fonctionne correctement dans les notifications de mise en quarantaine, les utilisateurs doivent être activés pour PowerShell distant. Pour obtenir des instructions, consultez Activer ou désactiver l’accès à Exchange Online PowerShell.

Si l’autorisation Bloquer l’expéditeur est désactivée, les utilisateurs ne peuvent pas empêcher les expéditeurs d’être mis en quarantaine ou dans les notifications de mise en quarantaine (l’action n’est pas disponible).

Pour plus d’informations sur la liste Des expéditeurs bloqués, consultez Bloquer les messages d’une personne et Utiliser Exchange Online PowerShell pour configurer la collection de liste sécurisée sur une boîte aux lettres.

Conseil

Le organization peut toujours recevoir des messages de l’expéditeur bloqué. Les messages de l’expéditeur sont remis aux dossiers de Email indésirables de l’utilisateur ou mis en quarantaine en fonction de la priorité de la stratégie, comme décrit dans L’utilisateur autorise et bloque. Pour supprimer des messages de l’expéditeur à l’arrivée, utilisez des règles de flux de courrier (également appelées règles de transport) pour bloquer le message.

Autorisations de suppression

L’autorisation Supprimer (PermissionToDelete) permet aux utilisateurs de supprimer leurs propres messages de la quarantaine (messages dont ils sont destinataires).

Si l’autorisation Supprimer est activée :

-

La suppression est disponible dans la page Quarantaine et dans les détails du message en quarantaine.

La suppression est disponible dans la page Quarantaine et dans les détails du message en quarantaine. - Aucun effet dans les notifications de mise en quarantaine. La suppression d’un message mis en quarantaine de la notification de mise en quarantaine n’est pas possible.

Si l’autorisation Supprimer est désactivée, les utilisateurs ne peuvent pas supprimer leurs propres messages de la quarantaine (l’action n’est pas disponible).

Conseil

Les administrateurs peuvent déterminer qui a supprimé un message mis en quarantaine en effectuant une recherche dans le journal d’audit de l’administrateur. Pour obtenir des instructions, consultez Rechercher qui a supprimé un message mis en quarantaine. Les administrateurs peuvent utiliser le suivi des messages pour savoir ce qui est arrivé à un message publié si le destinataire d’origine ne le trouve pas.

Autorisation d’aperçu

L’autorisation Aperçu (PermissionToPreview) permet aux utilisateurs d’afficher un aperçu de leurs messages en quarantaine.

Si l’autorisation Aperçu est activée :

-

L’aperçu du message est disponible dans la page Quarantaine et dans les détails du message en quarantaine.

L’aperçu du message est disponible dans la page Quarantaine et dans les détails du message en quarantaine. - Aucun effet dans les notifications de mise en quarantaine. L’aperçu d’un message mis en quarantaine à partir de la notification de mise en quarantaine n’est pas possible. L’action Vérifier le message dans les notifications de mise en quarantaine permet aux utilisateurs d’accéder au menu volant de détails du message en quarantaine, où ils peuvent afficher un aperçu du message.

Si l’autorisation Aperçu est désactivée, les utilisateurs ne peuvent pas afficher un aperçu de leurs propres messages en quarantaine (l’action n’est pas disponible).

Autoriser les destinataires à libérer un message de l’autorisation de mise en quarantaine

Remarque

Comme expliqué précédemment, cette autorisation n’est pas respectée pour les messages qui ont été mis en quarantaine en tant que programmes malveillants par des stratégies anti-programme malveillant ou pièces jointes fiables, ou comme hameçonnage à haute confiance par des stratégies anti-courrier indésirable. Si la stratégie de mise en quarantaine accorde cette autorisation aux utilisateurs, les utilisateurs sont autorisés à demander la publication de leurs programmes malveillants en quarantaine ou de messages d’hameçonnage à haut niveau de confiance.

L’autorisation Autoriser les destinataires à libérer un message de la mise en quarantaine (PermissionToRelease) permet aux utilisateurs de publier leurs propres messages mis en quarantaine sans l’approbation de l’administrateur.

Si l’autorisation Autoriser les destinataires à libérer un message de la mise en quarantaine est activée :

-

La mise en production est disponible dans la page Quarantaine et dans les détails du message en quarantaine.

La mise en production est disponible dans la page Quarantaine et dans les détails du message en quarantaine. - La mise en production est disponible dans les notifications de mise en quarantaine.

Si l’autorisation Autoriser les destinataires à libérer un message de mise en quarantaine est désactivée, les utilisateurs ne peuvent pas libérer leurs propres messages de mise en quarantaine ou dans les notifications de mise en quarantaine (l’action n’est pas disponible).

Autoriser les destinataires à demander la libération d’un message de l’autorisation de mise en quarantaine

L’autorisation Autoriser les destinataires à demander la libération d’un message de la mise en quarantaine (PermissionToRequestRelease) permet aux utilisateurs de demander la libération de leurs messages mis en quarantaine. Les messages ne sont publiés qu’une fois qu’un administrateur a approuvé la demande.

Si l’autorisation Autoriser les destinataires à demander la libération d’un message de la mise en quarantaine est activée :

-

La mise en production de la demande est disponible dans la page Quarantaine et dans les détails du message en quarantaine.

La mise en production de la demande est disponible dans la page Quarantaine et dans les détails du message en quarantaine. - La mise en production de la demande est disponible dans les notifications de mise en quarantaine.

Si l’autorisation Autoriser les destinataires à demander la libération d’un message de la mise en quarantaine est désactivée, les utilisateurs ne peuvent pas demander la libération de leurs propres messages à partir de la mise en quarantaine ou dans les notifications de mise en quarantaine (l’action n’est pas disponible).