Configurer les paramètres de redirection des appareils clients pour Windows App et pour l’application Bureau à distance en utilisant Microsoft Intune

Important

La configuration des paramètres de redirection pour l’application Bureau à distance sur Android et l’application Windows sur Android en utilisant Microsoft Intune est actuellement en PRÉVERSION. Configurer les paramètres de redirection pour l’application Windows sur iOS/iPadOS à l’aide de Microsoft Intune est généralement disponible. Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

Conseil

Cet article contient des informations sur plusieurs produits qui utilisent le protocole RDP (Remote Desktop Protocol) pour fournir un accès à distance aux appareils de bureau et applications Windows.

La redirection des ressources et périphériques de l’appareil local d’un utilisateur vers une session à distance depuis Azure Virtual Desktop ou Windows 365 via le protocole RDP (Remote Desktop Protocol), comme le Presse-papiers, la caméra et l’audio, est normalement gouvernée par la configuration centrale d’un pool d’hôtes et de ses hôtes de session. La redirection d’appareils clients est configurée pour Windows App et l’application Bureau à distance en utilisant une combinaison de stratégies de configuration d’application Microsoft Intune, de stratégies de protection des applications et de l’accès conditionnel Microsoft Entra sur l’appareil local d’un utilisateur.

Ces fonctionnalités vous permettent de prendre en charge les scénarios suivants :

Appliquer des paramètres de redirection à un niveau plus granulaire en fonction des critères que vous spécifiez. Par exemple, vous voulez avoir des paramètres différents en fonction du groupe de sécurité dans lequel se trouve un utilisateur, du système d’exploitation de l’appareil qu’il utilise, ou si les utilisateurs utilisent des appareils d’entreprise et des appareils personnels pour accéder à une session à distance.

Fournir une couche supplémentaire de protection contre la redirection mal configurée sur le pool d’hôtes ou l’hôte de session.

Appliquer des paramètres de sécurité supplémentaires à Windows App et à l’application Bureau à distance, comme exiger un code PIN, bloquer les claviers de tiers, et restreindre les opérations Couper, Copier et Coller entre d’autres applications sur l’appareil client.

Si les paramètres de redirection sur un appareil client sont en conflit avec les propriétés RDP du pool d’hôtes et avec l’hôte de session pour Azure Virtual Desktop ou PC cloud pour Windows 365, c’est le paramètre le plus restrictif des deux qui est pris en compte. Par exemple, si l’hôte de session interdit la redirection de lecteur et que l’appareil client autorise la redirection de lecteur, la redirection de lecteur est interdite. Si les paramètres de redirection sur l’hôte de session et l’appareil client sont identiques, le comportement de redirection est cohérent.

Important

La configuration des paramètres de redirection sur un appareil client ne doit pas se substituer à une configuration correcte de vos pools hôtes et de vos hôtes de session en fonction de vos besoins. L’utilisation de Microsoft Intune pour configurer Windows App et l’application Bureau à distance peuvent ne pas convenir aux charges de travail nécessitant un niveau de sécurité plus élevé.

Les charges de travail avec des exigences de sécurité plus élevées doivent continuer à définir la redirection au niveau du pool d’hôtes ou de l’hôte de session, où tous les utilisateurs du pool d’hôtes ont la même configuration de redirection. Une solution de protection contre la perte de données (DLP) est recommandée et la redirection doit être désactivée sur les hôtes de session quand c’est possible, de façon à réduire les risques de perte de données.

Il y a principalement trois aspects à configurer :

Stratégies de configuration d’application Intune : utilisées pour gérer les paramètres de redirection pour Windows App et pour l’application Bureau à distance sur un appareil client. Il existe deux types de stratégies de configuration d’application : une stratégie d’applications managées est utilisée pour gérer les paramètres d’une application, que l’appareil client soit inscrit ou non, et une stratégie d’appareils managés est utilisée en plus pour gérer les paramètres sur un appareil inscrit. Utilisez des filtres pour cibler les utilisateurs en fonction de critères spécifiques.

Stratégies de protection des applications Intune : utilisées pour spécifier les exigences de sécurité qui doivent être remplies par l’application et par l’appareil client. Utilisez des filtres pour cibler les utilisateurs en fonction de critères spécifiques.

Stratégies d’accès conditionnel : utilisées pour contrôler l’accès à Azure Virtual Desktop et Windows 365 seulement si les critères définis dans les stratégies de configuration d’application et les stratégies de protection des applications sont remplis.

Plateformes et types d’inscription pris en charge

Le tableau suivant indique quelle application vous pouvez gérer en fonction de la plateforme et du type d’inscription des appareils :

Pour Windows App :

| Plateforme d’appareil. | Appareils gérés | Appareils non gérés |

|---|---|---|

| iOS et iPadOS | ||

| Android |

Pour l’application Bureau à distance :

| Plateforme d’appareil. | Appareils gérés | Appareils non gérés |

|---|---|---|

| Android |

Exemples de scénarios

Les valeurs que vous spécifiez dans les filtres et les stratégies dépendent de vos exigences : vous devez donc déterminer ce qui convient le mieux à votre organisation. Voici quelques exemples de scénarios avec ce que vous devez configurer pour les réaliser.

Scénario 1

Les utilisateurs d’un groupe sont autorisés à rediriger le lecteur lors de la connexion depuis leur appareil d’entreprise Windows, mais la redirection de lecteur n’est pas autorisée sur leur appareil d’entreprise iOS/iPadOS ou Android. Pour réaliser ce scénario :

Vérifiez que vos hôtes de session ou vos PC cloud et les paramètres des pools d’hôtes sont configurés pour autoriser la redirection de lecteur.

Créez un filtre pour appareil mobile pour les applications managées pour iOS et iPadOS, et un filtre distinct pour Android.

Pour iOS et iPadOS uniquement, créez une stratégie de configuration d’application pour les appareils managés.

Créez une stratégie de configuration d’application pour les applications managées avec la redirection de lecteur désactivée. Vous pouvez créer une seule stratégie pour iOS/iPadOS et Android, ou bien créer une stratégie distincte pour iOS/iPadOS et pour Android.

Créez deux stratégies de protection des applications : une pour iOS/iPadOS et une pour Android.

Scénario 2

Les utilisateurs d’un groupe qui ont un appareil Android exécutant la dernière version d’Android sont autorisés à rediriger le lecteur, mais les mêmes utilisateurs dont l’appareil exécute une version antérieure d’Android ne sont pas autorisés à rediriger le lecteur. Pour réaliser ce scénario :

Vérifiez que vos hôtes de session ou vos PC cloud et les paramètres des pools d’hôtes sont configurés pour autoriser la redirection de lecteur.

Créez deux filtres pour appareil mobile :

Un filtre pour appareil mobile pour les applications managées pour Android, où la version est définie sur le numéro de version le plus récent d’Android.

Un filtre pour appareil mobile pour les applications managées pour Android, où la version est définie sur un numéro de version antérieur à la version la plus récente d’Android.

Créez deux stratégies de configuration d’application :

Une stratégie de configuration d’application pour les applications managées avec la redirection de lecteur activée. Affectez-lui un ou plusieurs groupes avec le filtre pour le numéro de la version la plus récente d’Android.

Une stratégie de configuration d’application pour les applications managées avec la redirection de lecteur désactivée. Affectez-lui un ou plusieurs groupes avec le filtre pour le numéro de la version plus ancienne d’Android.

Créez une seule stratégie de protection des applications destinée à la fois à iOS/iPadOS et à Android.

Scénario 3

Les utilisateurs d’un groupe utilisant un appareil iOS/iPadOS non managé pour se connecter à une session distante sont autorisés à rediriger le Presse-papiers, mais les mêmes utilisateurs qui utilisent un appareil Android non managé ne sont pas autorisés à rediriger le Presse-papiers. Pour réaliser ce scénario :

Vérifiez que vos hôtes de session ou vos PC cloud et les paramètres des pools d’hôtes sont configurés pour autoriser la redirection du Presse-papiers.

Créez deux filtres pour appareil mobile :

Un filtre pour appareil mobile pour les applications managées pour iOS et iPadOS, où le type de gestion des appareils n’est pas géré.

Un filtre pour appareil mobile pour les applications managées pour Android, où le type de gestion des appareils n’est pas géré.

Créez deux stratégies de configuration d’application :

Une stratégie de configuration d’application pour les applications managées avec la redirection du Presse-papiers activée. Affectez-lui un ou plusieurs groupes avec le filtre pour les appareils iOS ou iPadOS non gérés.

Une stratégie de configuration d’application pour les applications managées avec la redirection du Presse-papiers désactivée. Affectez-lui un ou plusieurs groupes avec le filtre pour les appareils Android non gérés.

Créez une seule stratégie de protection des applications destinée à la fois à iOS/iPadOS et à Android.

Paramètres de stratégie recommandés

Voici quelques paramètres de stratégie recommandés que vous devez utiliser avec Intune et l’accès conditionnel. Les paramètres que vous utilisez doivent être basés sur vos exigences.

Intune :

- Désactiver toutes les redirections sur les appareils personnels.

- Exiger un code PIN pour accéder à l’application.

- Bloquer les claviers de tiers.

- Spécifier une version minimale du système d’exploitation de l’appareil.

- Spécifier un numéro de version minimal de Windows App et/ou de l’application Bureau à distance.

- Bloquer les appareils jailbreakés ou rootés.

- Une solution de défense contre les menaces mobiles (DMM) sur les appareils est nécessaire, sans menaces détectées.

Accès conditionnel :

- Bloquer l’accès, sauf si les critères définis dans les stratégies de gestion des applications mobiles (GAM) d’Intune sont remplis.

- Accorder l’accès, en exigeant une ou plusieurs des options suivantes :

- Exiger l’authentification multifacteur.

- Exiger une stratégie de protection des applications Intune.

Prérequis

Avant de pouvoir configurer les paramètres de redirection sur un appareil client en utilisant Microsoft Intune et de l’accès conditionnel, vous avez besoin des éléments suivants :

Un pool d’hôtes existant avec des hôtes de session, ou des PC cloud.

Au moins un groupe de sécurité contenant des utilisateurs auxquels appliquer les stratégies.

Pour utiliser l’application Windows avec des appareils inscrits sur iOS et iPadOS, vous devez ajouter chaque application à Intune depuis l’App Store. Pour plus d’informations, consultez Ajouter des applications du store iOS à Microsoft Intune.

Un appareil client exécutant une des versions suivantes de Windows App ou de l’application Bureau à distance :

Pour Windows App :

- iOS et iPadOS : 11.0.4 ou version ultérieure.

- Android : 1.0.145 ou version ultérieure.

Application Bureau à distance :

- Android : 10.0.19.1279 ou ultérieur.

La dernière version de :

- iOS/iPadOS : application Microsoft Authenticator

- Android : application Portail d’entreprise installée sur le même profil que l’application Windows pour les appareils personnels. Application dans un profil personnel OU les deux applications dans un profil professionnel.

Il existe d’autres prérequis Intune pour la configuration des stratégies de configuration d’application, des stratégies de protection des applications et des stratégies d’accès conditionnel. Pour plus d’informations, consultez l’article suivant :

Important

La fonctionnalité de gestion des applications mobiles (GAM) Intune n’est pas prise en charge pour le moment sur Android 15 by Bureau à distance ou l’application Windows (préversion). GAM s’exécute sur des versions plus anciennes d’Android. Le support pour GAM sur Android 15 pour l’application Windows (préversion) sera pris en charge dans une mise en production à venir.

Créer un filtre d’applications managées

En créant un filtre d’applications managées, vous pouvez appliquer des paramètres de redirection seulement quand les critères définis dans le filtre sont remplis, ce qui vous permet de limiter l’étendue d’affectation d’une stratégie. Si vous ne configurez pas de filtre, les paramètres de redirection s’appliquent à tous les utilisateurs. Ce que vous spécifiez dans un filtre dépend de vos exigences.

Pour en savoir plus sur les filtres et comment les créer, consultez Utiliser des filtres lors de l’affectation de vos applications, stratégies et profils dans Microsoft Intune et Propriétés des filtres d’applications managées.

Créer une stratégie de configuration des applications pour les appareils managés

Seulement pour les appareils iOS et iPadOS qui sont inscrits, vous devez créer une stratégie de configuration d’application pour les appareils managés pour l’application Windows. Cette étape n’est pas nécessaire pour Android.

Pour créer et appliquer une stratégie de configuration d’application pour les appareils managés, suivez les étapes décrites dans Ajouter des stratégies de configuration d’application pour les appareils iOS/iPadOS managés et utilisez les paramètres suivants :

Sous l’onglet Informations de base , pour application ciblée, sélectionnez Application Windows dans la liste. Vous devez avoir ajouté l’application à Intune depuis l’App Store pour qu’elle apparaisse dans cette liste.

Sous l’onglet Paramètres, pour la liste déroulante Format des paramètres de configuration, sélectionnez Utiliser le concepteur de configuration, puis entrez les paramètres suivants exactement comme indiqué :

Clé de configuration Type de valeur Valeur de configuration IntuneMAMUPNChaîne {{userprincipalname}}IntuneMAMOIDString {{userid}}IntuneMAMDeviceIDChaîne {{deviceID}}Sous l’onglet Affectations, affectez la stratégie au groupe de sécurité contenant les utilisateurs auxquels appliquer la stratégie. Vous devez appliquer la stratégie à un groupe d’utilisateurs pour que la stratégie prenne effet. Pour chaque groupe, si vous le souhaitez, vous pouvez sélectionner un filtre plus spécifique dans le ciblage de la stratégie de configuration d’application.

Créer une stratégie de configuration d’application pour les applications managées

Vous devez créer une stratégie de configuration d’application séparée pour les applications managées pour l’application Windows (iOS/iPadOS) et l’application Windows (préversion) ou l’application Bureau à distance (Android), ce qui vous permet de fournir des paramètres de configuration. Ne configurez pas Android et iOS dans la même stratégie de configuration ou vous ne pourrez pas configurer le ciblage de stratégie en fonction des appareils gérés et non gérés.

Pour créer et appliquer une stratégie de configuration d’application pour les appareils managés, suivez les étapes décrites dans Ajouter des stratégies de configuration d’application pour les appareils managés par Intune App SDK et utilisez les paramètres suivants :

Sous l’onglet Informations de base, sélectionnez Sélectionner des applications publiques, puis recherchez et sélectionnez Bureau à distance pour Android et Application Windows pour iOS/iPadOS. Sélectionnez Sélectionner des applications personnalisées, puis tapez com.microsoft.rdc.androidx.beta dans le champ d’ID de package ou d’offre groupée sous Autres applications pour l’application Windows pour Android.

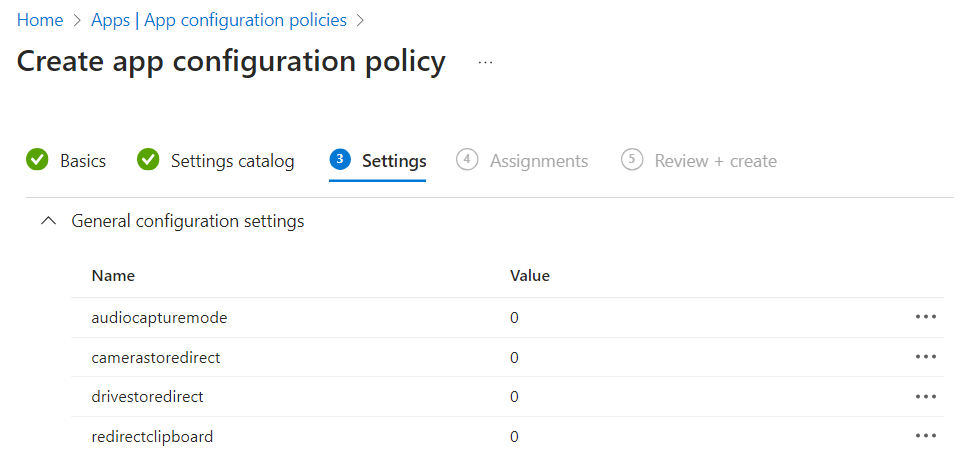

Sous l’onglet Paramètres, développez Paramètres de configuration généraux, puis entrez les paires nom et valeur suivantes pour chaque paramètre de redirection que vous voulez configurer, exactement comme indiqué. Ces valeurs correspondent aux propriétés RDP listées sur Propriétés RDP prises en charge, mais la syntaxe est différente :

Nom Description active audiocapturemodeIndique si la redirection audio d’entrée est activée. 0: la capture audio sur l’appareil local est désactivée.1: la capture audio depuis l’appareil local et la redirection vers une application audio dans la session à distance sont désactivées.camerastoredirectDétermine si la redirection de la caméra est activée. 0: la redirection de la caméra est désactivée.1: la redirection de la caméra est activée.drivestoredirectDétermine si la redirection du lecteur de disque est activée. 0: la redirection du lecteur de disque est désactivée.1: la redirection du lecteur de disque est activée.redirectclipboardDétermine si la redirection du Presse-papiers est activée. 0: la redirection du Presse-papiers sur l’appareil local est désactivée dans la session à distance.1: la redirection du Presse-papiers sur l’appareil local est activée dans la session à distance.Voici un exemple de la façon dont les paramètres doivent être définis :

Sous l’onglet Affectations, affectez la stratégie au groupe de sécurité contenant les utilisateurs auxquels appliquer la stratégie. Vous devez appliquer la stratégie à un groupe d’utilisateurs pour que la stratégie prenne effet. Pour chaque groupe, si vous le souhaitez, vous pouvez sélectionner un filtre plus spécifique dans le ciblage de la stratégie de configuration d’application.

Créer une stratégie de protection des applications

Vous devez créer une stratégie de protection des applications séparée pour l’application Windows (iOS/ipadOS) et pour l’application Bureau à distance (Android), ce qui vous permet de contrôler la façon dont les applications sur les appareils mobiles accèdent aux données et les partagent. Ne configurez pas Android et iOS/iPadOS dans la même stratégie de protection, ou vous ne pourrez pas configurer le ciblage de stratégie en fonction des appareils gérés et non gérés.

Pour créer et appliquer une stratégie de protection des applications, suivez les étapes décrites dans Comment créer et attribuer des stratégies de protection des applications et utilisez les paramètres suivants.

Sous l’onglet Applications, sélectionnez Sélectionner des applications publiques, puis recherchez et sélectionnez Bureau à distance pour Android et Application Windows pour iOS/iPadOS. Sélectionnez Sélectionner des applications personnalisées, puis tapez com.microsoft.rdc.androidx.beta dans le champ d’ID de package ou d’offre groupée sous Autres applications pour l’application Windows pour Android.

Sous l’onglet Protection des données, seuls les paramètres suivants sont pertinents pour Windows App et pour l’application Bureau à distance. Les autres paramètres ne s’appliquent pas, car Windows App et l’application Bureau à distance interagissent avec l’hôte de session, et non pas avec les données de l’application. Sur les appareils mobiles, les claviers non approuvés sont une source de journalisation et de vol de séquences de touches.

Pour iOS et iPadOS, vous pouvez configurer les paramètres suivants :

- Restreindre les opérations Couper, Copier et Coller avec d’autres applications

- Claviers de tiers

Pour Android, vous pouvez configurer les paramètres suivants :

- Restreindre les opérations Couper, Copier et Coller avec d’autres applications

- Capture d’écran et Assistant Google

- Claviers approuvés

Conseil

Si vous désactivez la redirection du Presse-papiers dans une stratégie de configuration d’application, vous devez définir Restreindre les opérations Couper, Copier et Coller avec d’autres applications sur Bloqué.

Sous l’onglet Lancement conditionnel, nous vous recommandons d’ajouter les conditions suivantes :

Condition Type de condition Valeur Action Version minimale de l’application Condition de l’application En fonction de vos besoins. Bloquer l’accès Version minimale du système d’exploitation Condition d’appareil En fonction de vos besoins. Bloquer l’accès Service DMM principal Condition d’appareil En fonction de vos besoins.

Votre connecteur DMM doit être configuré. Pour Microsoft Defender for Endpoint, configurer Microsoft Defender for Endpoint dans Intune.Bloquer l’accès Niveau maximal de menace de l’appareil autorisé Condition d’appareil Sécurisé Bloquer l’accès Pour plus d’informations sur la version, consultez Nouveautés de l’application Windows et Nouveautés du client Bureau à distance pour Android et Chrome OS.

Pour plus d’informations sur les paramètres disponibles, consultez Lancement conditionnel dans les paramètres de la stratégie de protection des applications iOS et Lancement conditionnel dans les paramètres de la stratégie de protection des applications Android.

Sous l’onglet Affectations, affectez la stratégie au groupe de sécurité contenant les utilisateurs auxquels appliquer la stratégie. Vous devez appliquer la stratégie à un groupe d’utilisateurs pour que la stratégie prenne effet. Pour chaque groupe, si vous le souhaitez, vous pouvez sélectionner un filtre plus spécifique dans le ciblage de la stratégie de configuration d’application.

Créer une stratégie d’accès conditionnel

La création d’une stratégie d’accès conditionnel vous permet de restreindre l’accès à une session à distance seulement quand une stratégie de protection des applications est appliquée avec Windows App et l’application Bureau à distance. Si vous créez une deuxième stratégie d’accès conditionnel, vous pouvez également bloquer l’accès utilisant un navigateur web.

Pour créer et appliquer une stratégie d’accès conditionnel, suivez les étapes décrites dans Configurer des stratégies d’accès conditionnel basées sur les applications avec Intune. Les paramètres suivants sont un exemple, mais vous devez les ajuster en fonction de vos exigences :

Pour la première stratégie, l’accès à une session à distance est autorisé seulement quand une stratégie de protection des applications est appliquée à Windows App et à l’application Bureau à distance :

Sous l’onglet Affectations, incluez le groupe de sécurité contenant les utilisateurs auxquels appliquer la stratégie. Vous devez appliquer la stratégie à un groupe d’utilisateurs pour que la stratégie prenne effet.

Pour Ressources cibles, choisissez d’appliquer la stratégie à Applications cloud puis, pour Inclure, sélectionnez Sélectionner des applications. Recherchez et sélectionnez Azure Virtual Desktop et Windows 365. Vous voyez seulement Azure Virtual Desktop dans la liste si vous avez inscrit le fournisseur de ressources

Microsoft.DesktopVirtualizationsur un abonnement dans votre locataire Microsoft Entra.Pour Conditions :

- Sélectionnez Plateformes d’appareils, puis incluez iOS et Android.

- Sélectionnez Applications clientes, puis incluez Applications mobiles et clients de bureau.

Pour Contrôles d’accès, sélectionnez Accorder l’accès, puis cochez la case Exiger une stratégie de protection des applications et cochez la case d’option pour Exiger tous les contrôles sélectionnés.

Définissez Activer la stratégie sur Activé.

Pour que la deuxième stratégie bloque l’accès à une session distante utilisant un navigateur web :

Sous l’onglet Affectations, incluez le groupe de sécurité contenant les utilisateurs auxquels appliquer la stratégie. Vous devez appliquer la stratégie à un groupe d’utilisateurs pour que la stratégie prenne effet.

Pour Ressources cibles, choisissez d’appliquer la stratégie à Applications cloud puis, pour Inclure, sélectionnez Sélectionner des applications. Recherchez et sélectionnez Azure Virtual Desktop et Windows 365. Vous voyez seulement Azure Virtual Desktop dans la liste si vous avez inscrit le fournisseur de ressources

Microsoft.DesktopVirtualizationsur un abonnement dans votre locataire Microsoft Entra. L’application cloud pour Windows 365 couvre également Microsoft Dev Box.Pour Conditions :

- Sélectionnez Plateformes d’appareils, puis incluez iOS et Android.

- Sélectionnez Applications clientes, puis incluez Navigateur.

Pour Contrôles d’accès, sélectionnez Bloquer l’accès, puis sélectionnez la case d’option pour Exiger tous les contrôles sélectionnés.

Définissez Activer la stratégie sur Activé.

Vérifier la configuration

Maintenant que vous avez configuré Intune pour gérer la redirection d’appareils sur des appareils personnels, vous pouvez vérifier votre configuration en vous connectant à une session à distance. Ce que vous devez tester dépend de la configuration des stratégies à appliquer aux appareils inscrits ou non inscrits, des plateformes, et des paramètres de redirection et de protection des données que vous avez définis. Vérifiez que vous pouvez effectuer seulement les actions correspondant à ce que vous attendez.

Problèmes connus

Lors de la création d’une stratégie de configuration d’application ou d’une stratégie de protection des applications pour Android, le Bureau à distance est répertorié deux fois. Ajoutez les deux applications. Cette opération sera bientôt mise à jour afin que le Bureau à distance ne s’affiche qu’une seule fois.

L’application Windows (préversion) s’arrêtera sans avertissement si le Portail d’entreprise ou l’application Windows n’est pas installée dans le même profil. La solution consiste à installer les deux applications dans un profil personnel OU les deux applications dans un profil professionnel.