Intégrer des Microsoft Defender pour point de terminaison avec Intune et intégrer des appareils

Utilisez les informations et les procédures de cet article pour vous connecter Microsoft Defender pour point de terminaison avec Intune, puis pour intégrer et configurer des appareils pour Defender pour point de terminaison. Les informations contenues dans cet article incluent les étapes générales suivantes :

- Établir une connexion de service à service entre Intune et Microsoft Defender pour point de terminaison. Cette connexion permet à Intune d’interagir avec Microsoft Defender sur les appareils, notamment l’installation (intégration) et la configuration du client Defender pour point de terminaison, ainsi que l’intégration des scores de risque de machine à partir d’appareils pris en charge que vous gérez avec Intune. Consultez les prérequis pour utiliser Microsoft Defender pour point de terminaison avec Intune.

- Intégrer des appareils à Defender pour point de terminaison. Vous configurez des périphériques intégrés pour qu’ils communiquent avec Microsoft Defender pour point de terminaison et pour fournir des données qui permettent d’évaluer leur niveau de risque. Chaque plateforme a des exigences distinctes pour l’intégration à Defender.

- Utilisez Intune stratégies de conformité des appareils pour définir le niveau de risque que vous souhaitez autoriser. Microsoft Defender pour point de terminaison rapports sur le niveau de risque des appareils. Les appareils qui dépassent le niveau de risque autorisé sont identifiés comme non conformes.

- Utilisez la stratégie d’accès conditionnel pour empêcher les utilisateurs d’accéder aux ressources d’entreprise lors de l’utilisation d’un appareil identifié comme non conforme.

- Utilisez desstratégies de protection des applications pour Android et iOS/iPadOS pour définir les niveaux de risque de l’appareil. Protection d'applications stratégies fonctionnent avec les appareils inscrits et non inscrits.

En plus de gérer les paramètres des Microsoft Defender pour point de terminaison sur les appareils qui s’inscrivent avec Intune, vous pouvez gérer les configurations de sécurité de Defender pour point de terminaison sur les appareils qui ne sont pas inscrits avec Intune. Ce scénario est appelé Gestion de la sécurité pour Microsoft Defender pour point de terminaison et nécessite la configuration de l’option Autoriser Microsoft Defender pour point de terminaison pour appliquer les configurations de sécurité de point de terminaison sur Activé. Pour plus d’informations, consultez Microsoft Defender pour point de terminaison Security Configuration Management.

Importante

La gestion des administrateurs d’appareils Android est déconseillée et n’est plus disponible pour les appareils ayant accès à Google Mobile Services (GMS). Si vous utilisez actuellement la gestion des administrateurs d’appareils, nous vous recommandons de passer à une autre option de gestion Android. La documentation de support et d’aide reste disponible pour certains appareils sans GMS exécutant Android 15 et versions antérieures. Pour plus d’informations, consultez Fin de la prise en charge de l’administrateur d’appareils Android sur les appareils GMS.

Connecter Microsoft Defender pour point de terminaison à Intune

Avant que Intune et Defender pour point de terminaison puissent fonctionner ensemble, vous devez configurer la connexion de service à service entre Intune et Microsoft Defender pour point de terminaison. Il s’agit d’une action ponctuelle par locataire. Le programme d’installation nécessite un accès administratif au Centre de sécurité Microsoft Defender et au centre d’administration Microsoft Intune.

Activer l’intégration Intune et Microsoft Defender pour point de terminaison

Ouvrez le portail Microsoft Defender pour point de terminaison à security.microsoft.com. Le centre d’administration Intune inclut également un lien vers le portail Defender pour point de terminaison.

Connectez-vous au Centre d’administration Microsoft Intune.

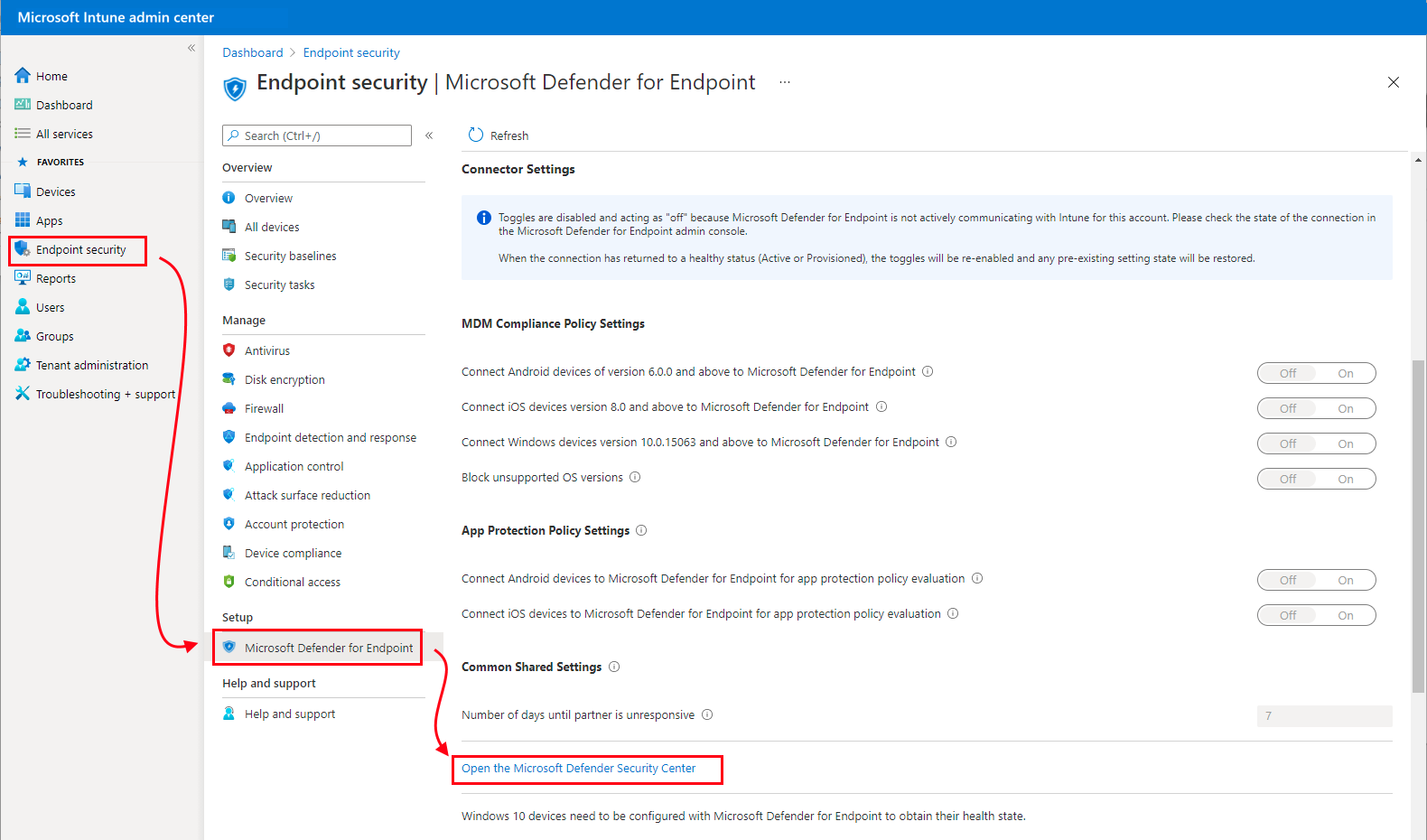

Sélectionnez Sécurité>du point de terminaison Microsoft Defender pour point de terminaison et passez en revue le status connexion en haut de la page. S’il est activé, Defender et Intune sont déjà connectés et vous pouvez passer à l’étape 2.

Si le status n’est pas disponible, continuez ici.

Faites défiler vers le bas de la page Microsoft Defender pour point de terminaison et sélectionnez le lien Ouvrir le Centre de sécurité Microsoft Defender pour ouvrir le Microsoft Defender pour le portail et passer à la suivante étape numérotée.

Conseil

Si la connexion est déjà active, le lien permettant d’ouvrir le portail Defender est : Ouvrir la console d’administration Microsoft Defender pour point de terminaison.

Dans Microsoft Defender portail :

Utilisez le volet gauche pour faire défiler vers le bas et sélectionner Paramètres Points>de terminaisonFonctionnalités avancées>.

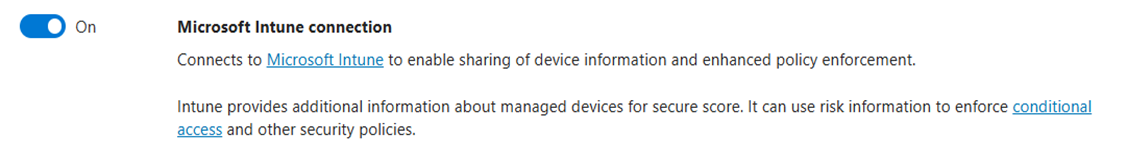

Dans le volet Fonctionnalités avancées, faites défiler vers le bas pour rechercher l’entrée pour Microsoft Intune connexion et définissez le bouton bascule sur Activé.

Sélectionnez Enregistrer les préférences pour terminer la connexion entre Intune et Defender pour point de terminaison.

Remarque

Une fois la connexion établie, les services sont censés se synchroniser les uns avec les autres au moins une fois toutes les 24 heures. Le nombre de jours sans synchronisation jusqu’à ce que la connexion ne réponde pas est configurable dans le centre d’administration Microsoft Intune. Sélectionnez Sécurité des points de terminaison>Microsoft Defender pour point de terminaison>Nombre de jours après lesquels le partenaire est considéré comme non réactif

Revenez à Microsoft Defender pour point de terminaison page du centre d’administration Microsoft Intune où vous configurez les aspects de l’intégration de Defender pour point de terminaison. Le status connexion doit maintenant afficher Activé.

Dans cette page, passez en revue chaque catégorie et les configurations disponibles pour la prise en charge de la plateforme et les options spécifiques aux plateformes que vous envisagez d’utiliser, puis définissez ces bascules sur Activé. Vous pouvez revenir ultérieurement pour activer ou désactiver l’une de ces options.

Pour configurer les intégrations suivantes d’Microsoft Defender pour point de terminaison, votre compte doit se voir attribuer un rôle de contrôle d’accès en fonction du rôle (RBAC) Intune qui inclut lecture et modification pour l’autorisation Mobile Threat Defense dans Intune. Ces autorisations sont incluses dans le rôle d’administrateur intégré Endpoint Security Manager pour Intune.

Évaluation de la stratégie de conformité : pour utiliser Defender pour point de terminaison avec des stratégies de conformité, configurez les éléments suivants sous Évaluation de la stratégie de conformité pour les plateformes que vous prenez en charge :

- Définissez Connecter des appareils Android à Microsoft Defender pour point de terminaison sur Activé

- Définissez Connecter des appareils iOS/iPadOS sur Microsoft Defender pour point de terminaison sur Activé

- Définissez Connecter les appareils Windows à Microsoft Defender pour point de terminaison sur Activé.

Quand ces configurations sont Activées, les appareils applicables que vous gérez avec Intune ainsi que les appareils que vous inscrivez ultérieurement sont connectés à Microsoft Defender pour point de terminaison à des fins de conformité.

Pour les appareils iOS, Defender pour point de terminaison prend également en charge les paramètres suivants qui permettent de fournir l’évaluation des vulnérabilités des applications sur Microsoft Defender pour point de terminaison pour iOS. Pour plus d’informations sur l’utilisation des deux paramètres suivants, consultez Configurer l’évaluation des vulnérabilités des applications.

Activer la synchronisation d’applications pour les appareils iOS : définissez sur Activé pour permettre à Defender pour point de terminaison de demander des métadonnées d’applications iOS à partir de Intune à utiliser à des fins d’analyse des menaces. L’appareil iOS doit être inscrit à GPM et fournir des données d’application mises à jour lors de l’case activée de l’appareil.

Envoyer des données d’inventaire d’applications complètes sur des appareils iOS/iPadOS appartenant à l’utilisateur : ce paramètre contrôle les données d’inventaire des applications que Intune partagent avec Defender pour point de terminaison lorsque Defender pour point de terminaison synchronise les données d’application et demande la liste d’inventaire des applications.

Lorsqu’il est défini sur Activé, Defender pour point de terminaison peut demander une liste d’applications à partir de Intune pour les appareils iOS/iPadOS appartenant à l’utilisateur. Cette liste inclut les applications non managées et les applications qui ont été déployées via Intune.

Lorsque la valeur est Désactivée, les données sur les applications non managées ne sont pas fournies. Intune partage des données pour les applications déployées via Intune.

Pour plus d’informations, consultez Basculer les options de défense contre les menaces mobiles.

évaluation de la stratégie Protection d'applications : configurez les bascules suivantes pour utiliser Defender pour point de terminaison avec Intune stratégies de protection des applications pour Android et iOS/iPadOS, configurez les éléments suivants sous Protection d'applications évaluer la stratégie pour les plateformes que vous utilisez :

- Définissez Connecter des appareils Android sur Microsoft Defender pour Point de terminaison sur Activé.

- Définissez Connecter des appareils iOS/iPadOS sur Microsoft Defender pour point de terminaison sur Activé.

Pour plus d’informations, consultez Basculer les options de défense contre les menaces mobiles.

Sélectionnez Enregistrer.

Conseil

Depuis la version du service Intune d’août 2023 (2308), les stratégies d’accès conditionnel classique ne sont plus créées pour le connecteur Microsoft Defender pour point de terminaison. Si votre locataire dispose d’une stratégie d’autorité de certification classique qui a été créée précédemment pour l’intégration à Microsoft Defender pour point de terminaison, elle peut être supprimée. Pour afficher les stratégies d’accès conditionnel classiques, dans Azure, accédez à Microsoft Entra ID> Stratégiesclassiquesd’accès> conditionnel.

Intégration des appareils

Après avoir établi la connexion de service à service entre Intune et Microsoft Defender pour point de terminaison, utilisez Intune pour intégrer vos appareils gérés à Microsoft Defender pour point de terminaison. L’intégration implique l’inscription d’appareils dans le service Defender pour point de terminaison afin de s’assurer qu’ils sont protégés et surveillés contre les menaces de sécurité et permet la collecte de données sur les niveaux de risque des appareils.

Lors de l’intégration d’appareils, veillez à utiliser la version la plus récente de Microsoft Defender pour point de terminaison pour chaque plateforme.

Le processus d’intégration des appareils à Defender pour point de terminaison varie selon la plateforme.

Intégrer des appareils Windows 10

Une fois la connexion établie entre Intune et Defender, Intune reçoit automatiquement un package de configuration d’intégration de Defender qui peut être utilisé par Intune pour intégrer des appareils Windows. Ce package est utilisé par Intune stratégie EDR pour configurer les appareils afin qu’ils communiquent avec les services Microsoft Defender pour point de terminaison, analysent les fichiers et détectent les menaces. Les appareils intégrés signalent également leur niveau de risque à Microsoft Defender pour point de terminaison en fonction de vos stratégies de conformité.

L’intégration d’un appareil à l’aide du package de configuration est une action unique.

Pour déployer le package d’intégration pour les appareils Windows, vous pouvez choisir d’utiliser une option de stratégie EDR préconfigurée, qui se déploie sur le groupe Tous les appareils pour intégrer tous les appareils Windows applicables, ou vous pouvez créer manuellement la stratégie EDR pour des déploiements plus granulaires, ce qui vous oblige à effectuer quelques étapes supplémentaires.

Utiliser la stratégie préconfigurée

Avec ce chemin, vous fournissez un nom pour la stratégie d’intégration et sélectionnez à la fois la plateforme et le profil. D’autres paramètres sont présélectionnés et incluent l’utilisation du package d’intégration sans paramètres supplémentaires, l’utilisation de la balise d’étendue par défaut et l’affectation au groupe Tous les appareils . Vous ne pouvez pas modifier ces options lors de la création de la stratégie, mais vous pouvez revenir ultérieurement pour modifier les détails de la stratégie.

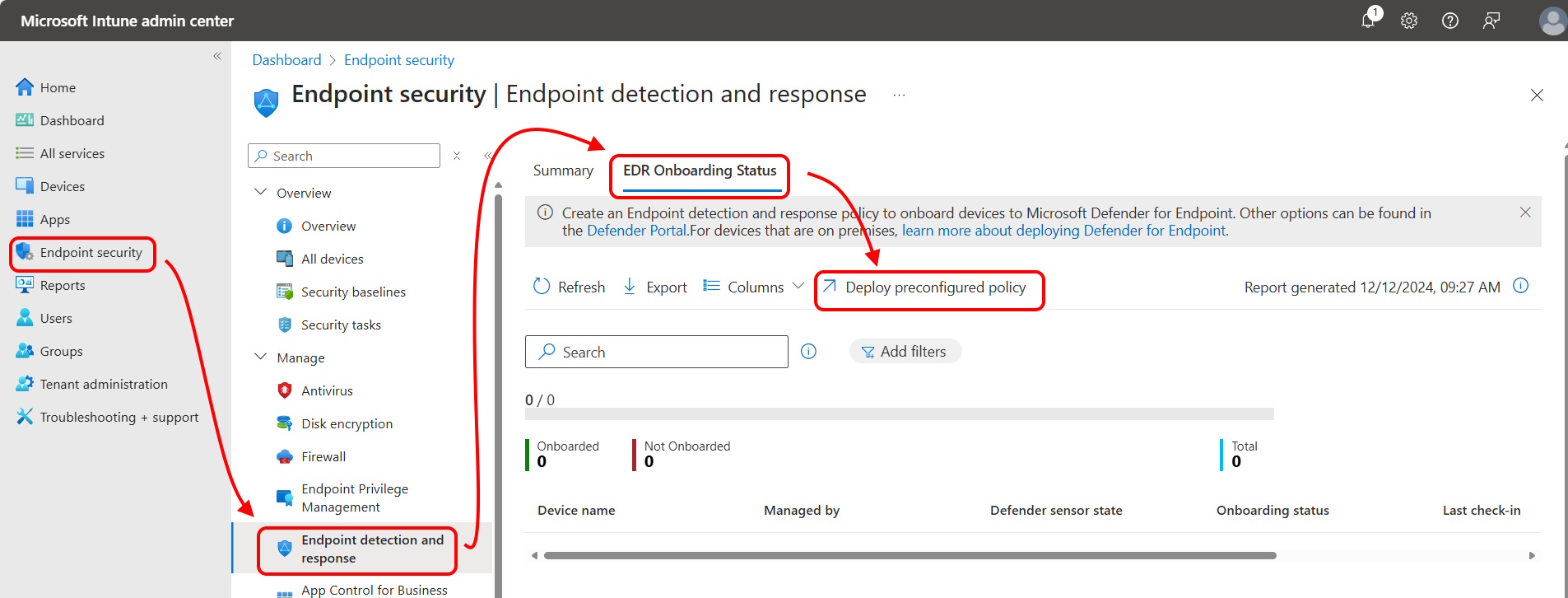

Ouvrez le centre d’administration Microsoft Intune et accédez à Sécurité du point de terminaison>Détection et réponse> des points de terminaison, puis sélectionnez l’onglet État de l’intégration EDR.

Sous cet onglet, sélectionnez Déployer une stratégie préconfigurée.

Pour Plateforme, sélectionnez Windows pour les appareils gérés directement par Intune ou Windows (ConfigMgr) pour les appareils gérés via le scénario d’attachement de locataire. Pour Profil, sélectionnez Détection et réponse du point de terminaison.

Spécifiez un nom pour la stratégie.

Dans la page Vérifier et créer , vous pouvez passer en revue la configuration de cette stratégie. Lorsque vous êtes prêt, sélectionnez Enregistrer pour enregistrer cette stratégie, qui commence immédiatement à être déployée sur le groupe Tous les appareils .

Créez votre propre stratégie EDR :

Avec ce chemin, vous pouvez définir tous les aspects de la stratégie d’intégration initiale avant qu’elle ne commence à être déployée sur les appareils.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Sécurité du point de terminaison>Détection et réponse> des points de terminaison, puis sous l’onglet Résumé , sélectionnez Créer une stratégie.

Pour Plateforme , sélectionnez Windows, pour Profil, sélectionnez Détection et réponse du point de terminaison, puis sélectionnez Créer.

Dans la page Informations de base , entrez un nom et une description (facultatif) pour le profil, puis choisissez Suivant.

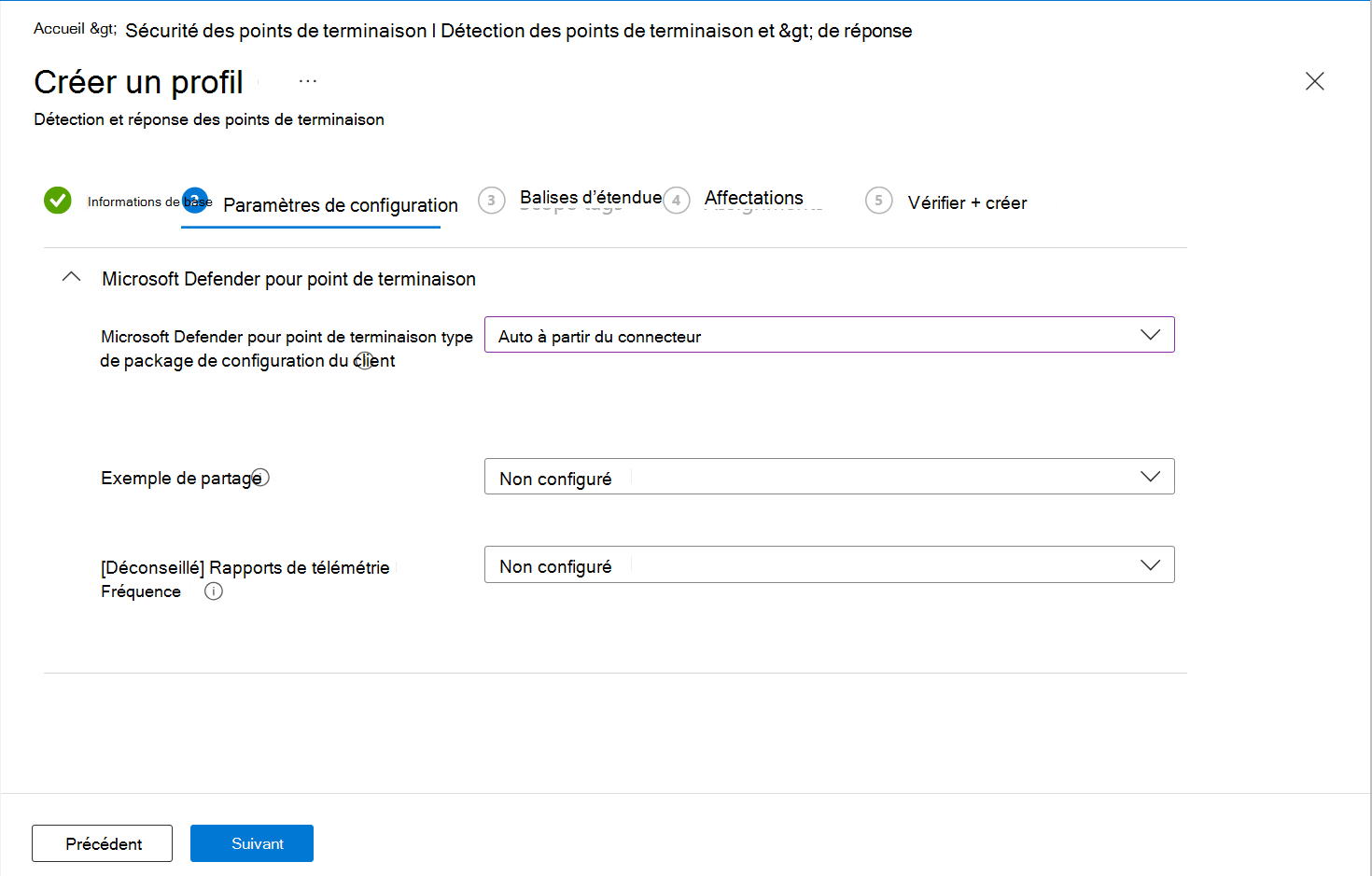

Dans la page Paramètres de configuration , configurez les options suivantes en fonction de vos besoins :

Microsoft Defender pour point de terminaison type de package de configuration du client : sélectionnez Auto dans le connecteur. Avec cette option, la stratégie d’intégration utilise automatiquement l’objet blob d’intégration qui Intune reçu de Microsoft Defender. Si vous intégrez un déploiement Defender pour point de terminaison différent ou déconnecté, sélectionnez Intégrer et collez le texte du fichier blob WindowsDefenderATP.onboarding dans le champ Intégration (appareil).

Exemple de partage : renvoie ou définit le paramètre de configuration Microsoft Defender pour point de terminaison Exemple de partage.

[Déconseillé] Fréquence des rapports de télémétrie : ce paramètre est déconseillé et ne s’applique plus aux nouveaux appareils. Le paramètre reste visible dans l’interface utilisateur de la stratégie pour une visibilité pour les stratégies plus anciennes qui avaient cette configuration.

Remarque

La capture d’écran précédente montre vos options de configuration après la configuration d’une connexion entre Intune et Microsoft Defender pour point de terminaison. Une fois connecté, les détails des objets blob d’intégration et de désintéglage sont générés automatiquement et transférés vers Intune.

Si vous n’avez pas correctement configuré cette connexion, le paramètre Microsoft Defender pour point de terminaison type de package de configuration du client inclut uniquement des options pour spécifier les objets blob intégrés et hors bord.

Sélectionnez Suivant pour ouvrir la page Balises d’étendue. Les balises d’étendue sont facultatives. Sélectionnez Suivant pour continuer.

Dans la page Affectations, sélectionnez les groupes qui recevront ce profil. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil.

Lorsque vous effectuez un déploiement sur des groupes d’utilisateurs, un utilisateur doit se connecter sur un appareil avant que la stratégie ne s’applique et que l’appareil puisse s’intégrer à Defender pour point de terminaison.

Sélectionnez Suivant pour continuer.

Dans la page Vérifier + créer, quand vous avez terminé, choisissez Créer. Le profil que vous venez de créer apparaît dans la liste lorsque vous sélectionnez le type de stratégie pour le nouveau profil.

Conseil

Lorsque vous utilisez plusieurs stratégies ou types de stratégie tels que la stratégie de configuration d’appareil et la stratégie de détection et de réponse de point de terminaison pour gérer les mêmes paramètres d’appareil, vous pouvez créer des conflits de stratégie pour les appareils. Pour plus d’informations sur les conflits, consultez Gérer les conflits dans l’article Gérer les stratégies de sécurité.

Intégrer des appareils macOS

Une fois la connexion service à service établie entre Intune et Microsoft Defender pour point de terminaison, vous pouvez intégrer des appareils macOS à Microsoft Defender pour point de terminaison. L’intégration configure les appareils pour communiquer avec Microsoft Defender pour point de terminaison, qui collecte alors des données sur leur niveau de risque.

Intune ne prend pas en charge un package d’intégration automatique pour macOS comme pour les appareils Windows. Des conseils de configuration pour Intune sont disponibles dans Microsoft Defender pour point de terminaison pour macOS.

Pour plus d’informations sur Microsoft Defender pour point de terminaison pour Mac, notamment sur les nouveautés de la dernière version, consultez Microsoft Defender pour point de terminaison pour Mac dans la documentation sur la sécurité de Microsoft 365.

Intégrer des appareils Android

Une fois la connexion de service à service établie entre Intune et Microsoft Defender pour point de terminaison, vous pouvez intégrer des appareils Android à Microsoft Defender pour point de terminaison.

Intune ne prend pas en charge un package d’intégration automatique pour Android comme pour les appareils Windows. Pour obtenir des conseils de configuration pour Intune, consultez Vue d’ensemble de Microsoft Defender pour point de terminaison pour Android dans la documentation Microsoft Defender pour point de terminaison pour connaître les conditions préalables et les instructions d’intégration pour Android.

Sur les appareils Android, vous pouvez également utiliser la stratégie Intune pour modifier Microsoft Defender pour point de terminaison sur Android. Pour plus d’informations, consultez Protection Web Microsoft Defender pour point de terminaison.

Intégrer des appareils iOS/iPadOS

Une fois la connexion de service à service établie entre Intune et Microsoft Defender pour point de terminaison, vous pouvez intégrer des appareils iOS/iPadOS à Microsoft Defender pour point de terminaison.

Intune ne prend pas en charge un package d’intégration automatique pour iOS/iPadOS comme pour les appareils Windows. Pour obtenir des conseils de configuration pour Intune, consultez Vue d’ensemble des Microsoft Defender pour point de terminaison pour iOS dans la documentation Microsoft Defender pour point de terminaison pour connaître les prérequis et les instructions d’intégration pour iOS/iPadOS.

Pour les appareils qui exécutent iOS/iPadOS (en mode supervisé), il existe une capacité spécialisée compte tenu des fonctionnalités de gestion accrues fournies par la plateforme sur ces types d’appareils. Pour tirer parti de ces fonctionnalités, l’application Defender doit savoir si un appareil est en mode supervisé. Pour plus d’informations, consultez Terminer le déploiement pour les appareils supervisés.

Connectez-vous au Centre d’administration Microsoft Intune.

SélectionnezConfiguration des>applications>Créer, puisappareils gérés dans la liste déroulante.

Dans la page De base, entrez un Nom et une Description (facultatif) pour le profil, sélectionnez Plateforme > iOS/iPadOS, puis choisissez Suivant.

Sélectionnez Application ciblée > Microsoft Defender pour iOS.

Dans la page Paramètres, configurez la Clé de configuration sur issupervised, puis Type de valeur sur string avec {{issupervised}} comme Valeur de configuration.

Sélectionnez Suivant pour ouvrir la page Balises d’étendue. Les balises d’étendue sont facultatives. Sélectionnez Suivant pour continuer.

Dans la page Affectations, sélectionnez les groupes qui recevront ce profil. Pour ce scénario, la meilleure pratique consiste à cibler Tous les appareils. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil.

Lorsque vous déployez une stratégie sur des groupes d’utilisateurs, un utilisateur doit se connecter sur un appareil avant que la stratégie ne s’applique.

Sélectionnez Suivant.

Dans la page Vérifier + créer, quand vous avez terminé, choisir Créer. Le nouveau profil s’affiche dans la liste des profils de configuration.

Afficher le nombre d’appareils intégrés à Microsoft Defender pour point de terminaison

Vous pouvez afficher un rapport sur les status d’intégration des appareils à partir du centre d’administration Intune en accédant à Sécurité du point de terminaison>Détection et réponse> des points de terminaison, puis en sélectionnant l’onglet État de l’intégration EDR.

Pour afficher ces informations, votre compte doit se voir attribuer un rôle Intune qui inclut l’autorisation Lire pour la protection avancée contre les menaces Microsoft Defender.

Créer et attribuer une stratégie de conformité pour définir le niveau de risque de l’appareil

Tant pour les appareils Windows que pour les appareils Android et iOS/iPadOS, la stratégie de conformité détermine le niveau de risque que vous considérez comme acceptable pour un appareil.

Si vous n’êtes familiarisé avec la création d’une stratégie de conformité, référez-vous à la procédure Créer une stratégie de l’article Créer une stratégie de conformité dans Microsoft Intune. Les informations suivantes sont propres à la configuration de Microsoft Defender pour point de terminaison dans le cadre d’une stratégie de conformité.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Conformité des appareils>. Sous l’onglet Stratégies , sélectionnez + Créer une stratégie.

Pour Plateforme, sélectionnez l’une des options suivantes dans la zone de liste déroulante :

- Administrateur d’appareils Android

- Android Entreprise

- iOS/iPadOS

- Windows 10 et versions ultérieures

Ensuite, sélectionnez Créer.

Sous l’onglet Informations de base , spécifiez un Nom qui vous permet d’identifier cette stratégie ultérieurement. Vous pouvez aussi spécifier une description.

Sous l’onglet Paramètres de conformité, développez la catégorie Microsoft Defender pour point de terminaison et définissez l’option Exiger que l’appareil soit au niveau de risque de l’ordinateur ou sous celui de votre choix.

Les classifications des niveaux de menace sont déterminées par Microsoft Defender pour point de terminaison.

- Désactiver : ce niveau est le plus sûr. Si l’appareil fait l’objet de menaces, il ne peut pas accéder aux ressources de l’entreprise. Si des menaces sont détectées, l’appareil est évalué comme non conforme. (Microsoft Defender pour point de terminaison utilise la valeur Sécurisé.)

- Faible : l’appareil est conforme seulement si les menaces détectées sont de niveau faible. Les appareils avec des niveaux de menace moyen ou élevé ne sont pas conformes.

- Moyen : l’appareil est conforme si les menaces détectées sont de niveau faible ou moyen. Si des menaces de niveau élevé sont détectées, l’appareil est considéré comme non conforme.

- Élevé : ce niveau est le moins sécurisé et permet tous les niveaux de menace. Les appareils dont le niveau de menace est élevé, moyen ou faible sont considérés comme conformes.

Terminez la configuration de la stratégie, notamment l’affectation de la stratégie à des groupes applicables.

Créer et attribuer une stratégie de protection d’application pour définir le niveau de risque de l’appareil

Utilisez la procédure pour créer une stratégie de protection d’applications pour iOS/iPados ou Android et utilisez les informations suivantes dans les pages Applications, Lancement conditionnel et Affectations :

Applications : sélectionnez les applications que les stratégies de protection des applications doivent cibler. Pour cet ensemble de fonctionnalités, ces applications sont bloquées ou réinitialisées de manière sélective en fonction de l’évaluation des risques de l’appareil établie par le fournisseur Mobile Threat Defense que vous avez choisi.

Lancement conditionnel : sous Conditions de l’appareil, utilisez la zone de liste déroulante pour sélectionner Niveau de menace maximal autorisé pour l’appareil.

Options pour la valeur du niveau de menace :

- Sécurisé : ce niveau est le plus sûr. L'appareil ne peut pas avoir de menace présente et continuer à accéder aux ressources de l’entreprise. Si des menaces sont détectées, l’appareil est évalué comme non conforme.

- Faible : l’appareil est conforme seulement si les menaces détectées sont de niveau faible. La présence de menaces de niveau supérieur rend l’appareil non conforme.

- Moyen : l’appareil est conforme si les menaces détectées sont de niveau faible ou moyen. Si des menaces de niveau élevé sont détectées, l’appareil est considéré comme non conforme.

- Élevé : ce niveau est le moins sécurisé et autorise tous les niveaux de menace (Mobile Threat Defense est uniquement utilisé à des fins de création de rapport). L’application MTD doit être activée avec ce paramètre sur les appareils.

Options pour l’action :

- Bloquer l’accès

- Réinitialiser les données

Affectations : affectez la stratégie à des groupes d’utilisateurs. Les appareils utilisés par les membres du groupe sont évalués concernant l’accès aux données d’entreprise sur les applications ciblées par le biais de la protection des applications Intune.

Importante

Si vous créez une stratégie de protection des applications pour n’importe quelle application protégée, le niveau de menace de l’appareil est évalué. En fonction de la configuration, les appareils qui n’atteignent pas un niveau acceptable sont bloqués ou réinitialisés de manière sélective par le biais du lancement conditionnel. En cas de blocage, ils ne peuvent pas accéder aux ressources de l’entreprise tant que la menace sur l’appareil n’est pas résolue et signalée à Intune par le fournisseur MTD choisi.

Créer une stratégie d'accès conditionnel

Les stratégies d’accès conditionnel peuvent utiliser les données de Microsoft Defender pour point de terminaison pour bloquer l’accès aux ressources pour les appareils qui dépassent le niveau de menace que vous définissez. Vous pouvez bloquer l’accès aux ressources d’entreprise à partir d’un appareil (comme SharePoint ou Exchange Online).

Conseil

L’accès conditionnel est une technologie Microsoft Entra. Le nœud Accès conditionnel trouvé dans le centre d’administration Microsoft Intune est le nœud de Microsoft Entra.

Connectez-vous au Centre d’administration Microsoft Intune.

SélectionnezAccès> conditionnel sécurité> du point de terminaisonCréer une stratégie. Étant donné que Intune présente l’interface utilisateur de création de stratégie pour l’accès conditionnel à partir de l’Portail Azure, l’interface est différente du flux de travail de création de stratégie que vous connaissez peut-être.

Entrez un nom de stratégie.

Pour Utilisateurs, utilisez les onglets Inclure et Exclure pour configurer les groupes qui recevront cette stratégie.

Pour Ressources cibles, définissez Sélectionner ce à quoi cette stratégie s’applique auxapplications cloud, puis choisissez les applications à protéger. Par exemple, choisissez Sélectionner des applications, puis sélectionnez Sélectionner, recherchez et sélectionnez Office 365 SharePoint Online et Office 365 Exchange Online.

Pour Conditions, sélectionnez Applications clientes , puis définissez Configurer sur Oui. Ensuite, cochez les cases pour Navigateur et Applications mobiles et clients de bureau. Ensuite, sélectionnez Terminé pour enregistrer la configuration de l’application cliente.

Pour Accorder, configurez cette stratégie pour qu’elle s’applique en fonction des règles de conformité des appareils. Par exemple :

- Sélectionnez Accorder l’accès.

- Cochez la case Exiger que l’appareil soit marqué comme conforme.

- Sélectionnez Exiger tous les contrôles sélectionnés. Choisissez Sélectionner pour enregistrer la configuration d’octroi.

Pour Activer la stratégie, sélectionnez Activé , puis Créer pour enregistrer vos modifications.

Contenu connexe

- Configuration des paramètres Microsoft Defender pour point de terminaison sur Android

- Supervision des niveaux de risque à des fins de conformité

Pour plus d’informations, consultez la documentation Intune :

- Correction des problèmes sur les appareils à l’aide des tâches de sécurité avec la gestion des vulnérabilités de Microsoft Defender pour point de terminaison

- Bien démarrer avec les stratégies de conformité des appareils

- Vue d’ensemble des stratégies de protection des applications

Pour plus d’informations, consultez la documentation de Microsoft Defender pour point de terminaison :