Base de référence de gouvernance, de sécurité et de conformité pour les serveurs avec Azure Arc

Cet article aborde les principales considérations relatives à la conception et les meilleures pratiques lors de l’implémentation de la sécurité, de la gouvernance et de la conformité pour les déploiements de serveurs avec Azure Arc. Bien que la documentation sur la zone d’atterrissage à l’échelle de l’entreprise traite de la « gouvernance » et de la « sécurité » comme rubriques distinctes, pour les serveurs avec Azure Arc, ces zones de conception critiques sont consolidées sous la forme d’une rubrique unique.

La définition et l’application de mécanismes de contrôle appropriés sont essentielles dans toute implémentation cloud, car il s’agit de l’élément fondamental pour assurer le maintien de la sécurité et de la conformité. Dans un environnement traditionnel, ces mécanismes impliquent généralement des processus d’examen et des contrôles manuels. Toutefois, le cloud a introduit une nouvelle approche de la gouvernance informatique avec des garde-fous et des contrôles automatisés. Azure Policy et Microsoft Defender pour le cloud sont des outils natifs cloud qui permettent l’implémentation de ces contrôles, rapports et tâches de correction de manière automatisée. En les combinant avec Azure Arc, vous pouvez étendre vos stratégies de gouvernance et vos vérifications de sécurité à n’importe quelle ressource dans des clouds publics ou privés.

À la fin de cet article, vous comprendrez les zones de conception critiques pour la sécurité, la gouvernance et la conformité grâce aux conseils clairs de Microsoft.

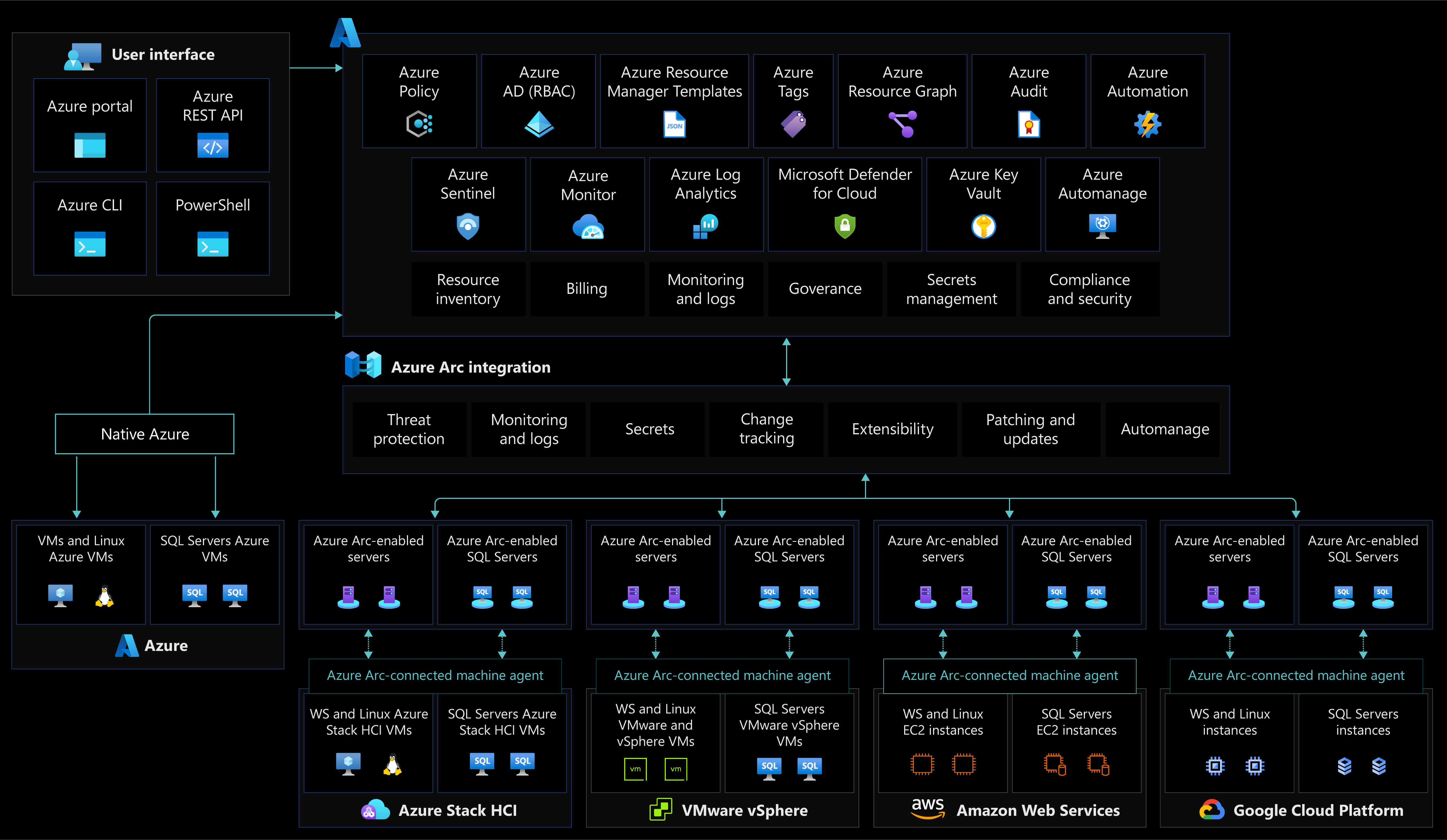

Architecture

L’image suivante présente l’architecture de référence conceptuelle qui illustre les zones de conception de sécurité, de conformité et de gouvernance pour les serveurs avec Azure Arc :

Remarques relatives à la conception

À mesure que vos ressources hybrides et multicloud intègrent Azure Resource Manager, elles peuvent être gérées et régies avec des outils Azure, tout comme les machines virtuelles natives Azure.

Gestion de l’identité et de l’accès

- Autorisations de sécurité de l’agent : Sécurisez l’accès à Azure Connected Machine Agent en examinant les utilisateurs disposant de privilèges d’administrateur local sur le serveur.

- Identité managée : Utilisez des identités managées avec des serveurs avec Azure Arc. Définissez une stratégie d’identification des applications s’exécutant sur des serveurs avec Azure Arc qui peuvent utiliser un jeton Microsoft Entra.

- Contrôle d’accès en fonction du rôle Azure (RBAC) : Définissez des rôles d’administration, d’exploitation et d’ingénierie au sein de l’organisation. Cela permet d’allouer des opérations quotidiennes dans l’environnement hybride. Le mappage de chaque équipe aux actions et responsabilités détermine les rôles et la configuration RBAC Azure. Envisagez d’utiliser une matrice RACI pour soutenir cet effort et créer des contrôles dans la hiérarchie d’étendue de gestion que vous définissez, tout en suivant les conseils de gestion de la cohérence des ressources et de l’inventaire. Pour plus d’informations, passez en revue Gestion des identités et des accès pour les serveurs avec Azure Arc.

Organisation des ressources

- Suivi des modifications et inventaire : Suivez les changements sur le système d’exploitation, les fichiers d’application et le registre pour identifier les problèmes opérationnels et de sécurité sur vos environnements locaux et les autres environnements cloud.

Disciplines de gouvernance

- Protection contre les menaces et gestion de la posture de sécurité cloud : Introduisez des contrôles pour détecter les configurations incorrectes de sécurité et suivre la conformité. Utilisez également les renseignements d’Azure pour protéger vos charges de travail hybrides contre les menaces. Activez Microsoft Defender pour les serveurs pour tous les abonnements contenant des serveurs avec Azure Arc pour la surveillance de base de la sécurité, la gestion de la posture de sécurité et la protection contre les menaces.

- Gestion des secrets et des certificats : Activez Azure Key Vault pour protéger les informations d’identification du principal de service. Envisagez d’utiliser Azure Key Vault pour la gestion des certificats sur vos serveurs avec Azure Arc.

- Gestion et création de rapports de stratégie : Définissez un plan de gouvernance pour vos serveurs et machines hybrides, qui se traduit par des stratégies Azure et des tâches de correction.

- Résidence des données : Considérez la région Azure dans laquelle vous souhaitez approvisionner vos serveurs avec Azure Arc et comprenez les métadonnées collectées à partir de ces machines.

- Clé publique sécurisée : L’agent Azure Connected Machine utilise l’authentification par clé publique pour communiquer avec le service Azure.

- Continuité d’activité et reprise d’activité : Passez en revue les conseils de Continuité d’activité et de reprise d’activité pour les zones d’atterrissage à l’échelle de l’entreprise pour déterminer si les exigences de votre entreprise sont remplies.

- Passez en revue la zone de conception Sécurité, gouvernance et conformité de la zone d’atterrissage Azure à l’échelle de l’entreprise pour évaluer l’impact des serveurs avec Azure Arc sur votre modèle global de sécurité et de gouvernance.

Disciplines de gestion

- Gestion de l’agent :Azure Connected Machine Agent joue un rôle essentiel dans vos opérations hybrides. Il vous permet de gérer vos machines Windows et Linux hébergées en dehors d’Azure et d’appliquer des stratégies de gouvernance. Il est important d’implémenter des solutions qui effectuent le suivi des agents qui ne répondent pas.

- Stratégie de gestion des journaux : Planifiez la collecte des métriques et des journaux de vos ressources hybrides dans un espace de travail Log Analytics pour une analyse et un audit supplémentaires.

Automatisation de plateforme

- Approvisionnement de l’agent : Définissez une stratégie pour provisionner les serveurs avec Azure Arc et protéger l’accès aux informations d’identification d’intégration. Considérez le niveau et la méthode d’automatisation pour l’inscription en bloc. Réfléchissez à la structure des déploiements pilotes et de production et établissez un plan formel. L’étendue et le plan d’un déploiement doivent tenir compte des objectifs, des critères de sélection, des critères de réussite, des plans de formation, de la restauration et des risques.

- Mises à jour logicielles :

- Définissez une stratégie pour évaluer l’état des mises à jour disponibles pour maintenir la conformité de la sécurité, avec les mises à jour critiques et les correctifs de sécurité de vos systèmes d’exploitation.

- Définissez une stratégie pour inventorier les versions du système d’exploitation Windows et surveiller les échéances de fin de support. Pour les serveurs qui ne peuvent pas être migrés vers Azure ou mis à niveau, planifiez des correctifs de sécurité étendus (Extensive Security Updates, ESU) via Azure Arc.

Recommandations de conception

Approvisionnement d’un agent

Si vous utilisez un principal de service pour approvisionner des serveurs avec Azure Arc, pensez à stocker et distribuer en toute sécurité le mot de passe du principal de service.

Gestion des agents

Azure Connected Machine Agent est l’élément clé des serveurs avec Azure Arc. Il contient plusieurs composants logiques qui jouent un rôle dans les opérations de sécurité, de gouvernance et de gestion. Si Azure Connected Machine Agent cesse d’envoyer des pulsations à Azure ou est mis hors connexion, vous ne pourrez pas effectuer de tâches opérationnelles dessus. Par conséquent, il est nécessaire de développer un plan pour les notifications et les réponses.

Le journal d’activité Azure peut être utilisé pour configurer des notifications d’intégrité des ressources. Restez informé de l’état d’intégrité actuel et historique d’Azure Connected Machine Agent en implémentant une requête.

Autorisations de sécurité d’agent

Contrôler qui a accès à Azure Connected Machine Agent sur les serveurs avec Azure Arc. Les services qui composent cet agent contrôlent toutes les communications et interactions des serveurs avec Azure Arc vers Azure. Les membres du groupe d’administrateurs local sur Windows et les utilisateurs disposant de privilèges racines sur Linux disposent des autorisations nécessaires pour gérer l’agent.

Évaluez la restriction des extensions et des capacités de configuration des machines avec les contrôles de sécurité de l’agent local pour permettre uniquement les actions de gestion nécessaires, en particulier pour les machines verrouillées ou sensibles.

Identité managée

Au moment de la création, l’identité Microsoft Entra attribuée par le système peut uniquement être utilisée pour mettre à jour l’état des serveurs avec Azure Arc (par exemple, la pulsation « Dernière connexion »). En accordant à cette identité attribuée par le système un accès supplémentaire aux ressources Azure, il devient possible d’autoriser une application sur votre serveur à utiliser l’identité attribuée par le système pour accéder aux ressources Azure (par exemple, pour demander des secrets à partir d’un coffre de clés). Vous devriez :

- Considérez quels cas d’usage légitimes existent pour les applications serveur afin d’obtenir des jetons d’accès et d’accéder aux ressources Azure, tout en planifiant le contrôle d’accès de ces ressources.

- Contrôlez les rôles utilisateur privilégiés sur les serveurs avec Azure Arc (membres du groupe d’applications d’administrateurs locaux ou d’extensions d’agent hybride sur Windows et membres du groupe himds sur Linux) afin d’éviter que les identités managées par le système soient mal utilisées pour obtenir un accès non autorisé aux ressources Azure.

- Utilisez Azure RBAC pour contrôler et gérer l’autorisation pour les identités managées des serveurs avec Azure Arc et effectuer des révisions d’accès périodiques pour ces identités.

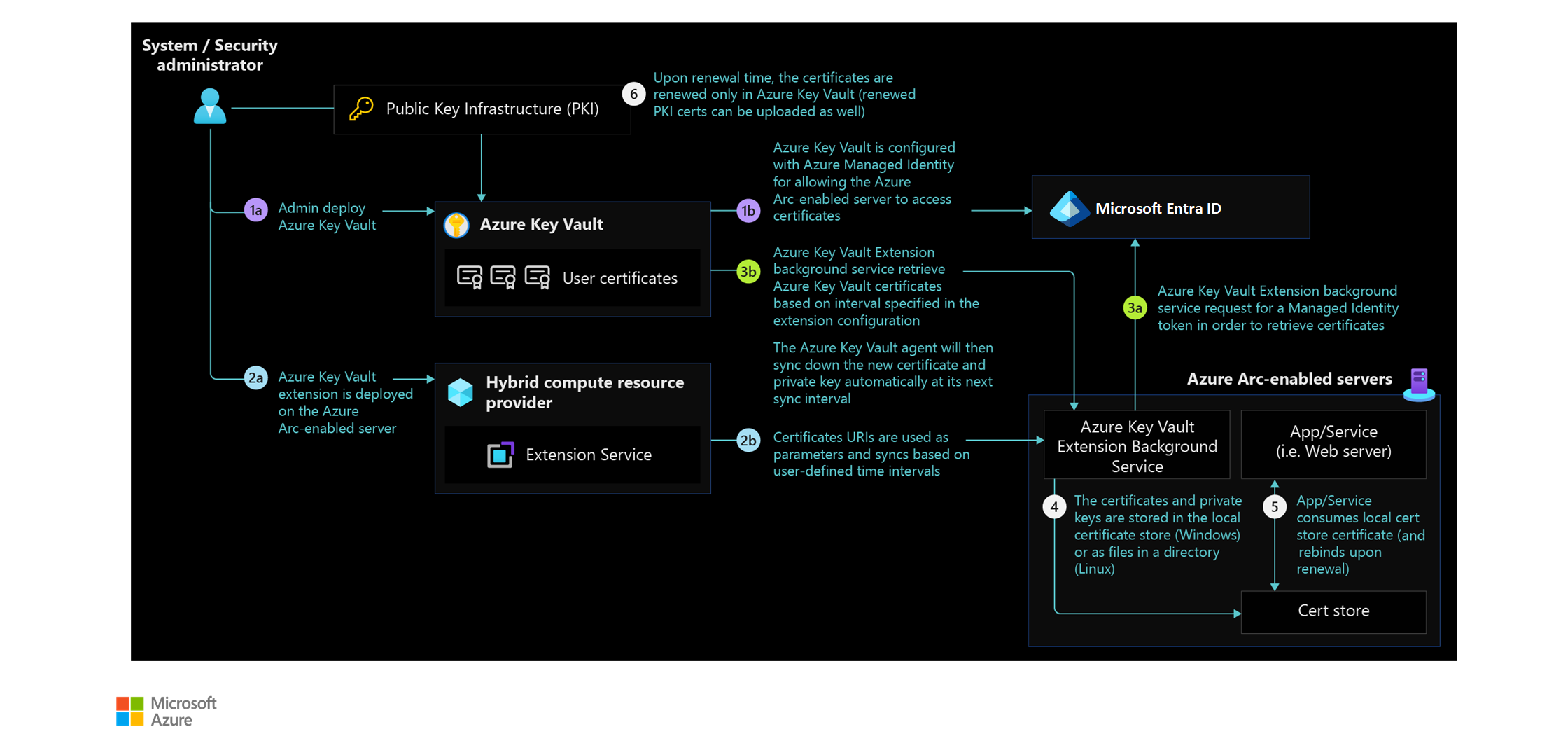

Gestion des secrets et des certificats

Envisagez d’utiliser Azure Key Vault pour gérer les certificats sur vos serveurs avec Azure Arc. Les serveurs avec Azure Arc ont une identité managée, utilisée par la machine connectée et d’autres agents Azure, pour vous authentifier auprès de leurs services respectifs. L’extension de machine virtuelle Key Vault vous permet de gérer le cycle de vie des certificats sur les machines Windows et Linux.

L’image suivante présente l’architecture de référence conceptuelle qui illustre l’intégration d’Azure Key Vault pour les serveurs avec Azure Arc :

Conseil

Découvrez comment utiliser des certificats managés Key Vault avec les serveurs Linux avec Azure Arc dans le projet Azure Arc Jumpstart.

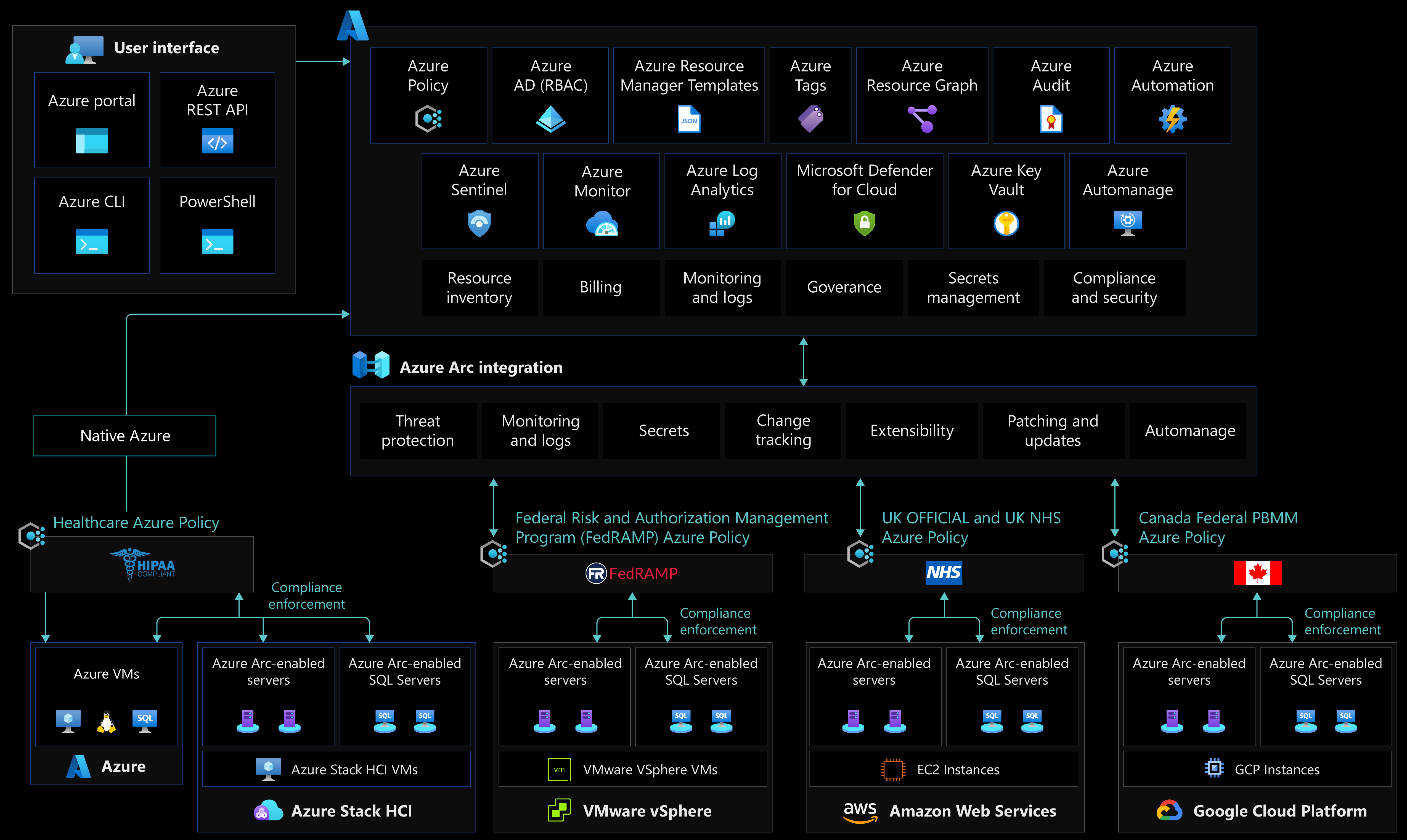

Gestion des stratégies et création de rapports

La gouvernance basée sur les stratégies est un principe fondamental des opérations natives cloud et du Cloud Adoption Framework. Azure Policy fournit le mécanisme permettant d’appliquer les normes de l’entreprise et d’évaluer la conformité à l’échelle. Vous pouvez implémenter la gouvernance pour la cohérence des déploiements, la conformité, le contrôle des coûts et l’amélioration de votre posture de sécurité. Avec son tableau de bord de conformité, vous obtenez une vue agrégée de l’état global et des fonctionnalités de correction.

Les serveurs activés par Azure Arc prennent en charge Azure Policy au niveau de la couche de gestion des ressources Azure, et également au sein du système d’exploitation de la machine en utilisant les politiques de configuration de machine.

Comprendre l’étendue d’Azure Policy et où elle peut être appliquée (groupe d’administration, abonnement, groupe de ressources ou niveau de ressource individuel). Créer une conception de groupe d’administration conformément aux pratiques recommandées décrites dans le Cloud Adoption Framework à l’échelle de l’entreprise

- Déterminez les stratégies Azure requises en définissant les exigences métier, réglementaires et de sécurité pour les serveurs avec Azure Arc.

- Appliquez l’étiquetage et implémentez des tâches de correction.

- Comprendre et évaluer les définitions intégrées Azure Policy pour les serveurs avec Azure Arc.

- Comprenez et évaluez les politiques de configuration de machine intégrées et les initiatives.

- Évaluez la nécessité de créer des politiques de configuration de machine personnalisées.

- Définissez une stratégie de surveillance et d’alerte qui identifie les serveurs avec Azure Arc non sains.

- Activez des alertes Azure Advisor pour identifier les serveurs avec Azure Arc avec des agents obsolètes installés.

- Appliquez les normes de l’organisation et évaluez la conformité à grande échelle.

- Utilisez Azure Policy et les tâches de correction pour intégrer des agents de service de gestion via la fonctionnalité de gestion des extensions.

- Activez Azure Monitor pour la conformité et la surveillance opérationnelle des serveurs avec Azure Arc.

L’image suivante présente l’architecture de référence conceptuelle qui illustre les zones de conception des rapports de stratégie et de conformité pour les serveurs avec Azure Arc :

Stratégie de gestion des journaux

Concevez et planifiez votre déploiement d’espace de travail Log Analytics. Il s’agit du conteneur dans lequel les données sont collectées, agrégées et analysées ultérieurement. Un espace de travail Log Analytics représente un emplacement géographique de vos données, de l’isolation des données et de l’étendue pour les configurations, comme la rétention des données. Vous devez identifier le nombre d’espaces de travail nécessaires et la façon dont vous les mappez sur votre structure organisationnelle. Il est recommandé d’utiliser un seul espace de travail Azure Monitor Log Analytics pour gérer RBAC de manière centralisée, pour la visibilité et la création de rapports, comme décrit dans les Meilleures pratiques de gestion et de surveillance du Cloud Adoption Framework.

Passez en revue les meilleures pratiques de Conception de votre déploiement de journaux Azure Monitor.

Protection contre les menaces et gestion de la posture de sécurité cloud

Microsoft Defender pour le cloud fournit une plateforme unifiée de gestion de la sécurité segmentée en une plateforme de gestion de la posture de sécurité cloud (CSPM) et une plateforme de protection des charges de travail cloud (CWPP). Pour renforcer la sécurité sur votre zone d’atterrissage hybride, il est important de protéger les données et les ressources hébergées dans Azure et ailleurs. Microsoft Defender pour les serveurs étend ces fonctionnalités aux serveurs avec Azure Arc et Microsoft Defender pour point de terminaison fournit les fonctions de détection de point de terminaison et réponse (EDR). Pour renforcer la sécurité de votre zone d’atterrissage hybride, tenez compte des éléments suivants :

- Utilisez des serveurs avec Azure Arc pour intégrer des ressources hybrides dans Microsoft Defender pour le cloud.

- Mettez en œuvre une configuration de machine Azure Policy pour vous assurer que toutes les ressources sont conformes et que leurs données de sécurité sont collectées dans les espaces de travail Log Analytics.

- Activez Microsoft Defender pour tous les abonnements, et utilisez Azure Policy pour garantir la conformité.

- Utilisez la gestion des informations et des événements de sécurité à Microsoft Defender pour le cloud et Microsoft Sentinel.

- Protégez vos points de terminaison avec l’intégration de Microsoft Defender pour le cloud avec Microsoft Defender pour point de terminaison.

- Pour sécuriser la connectivité entre les serveurs avec Azure Arc et Azure, consultez la section Connectivité réseau pour les serveurs avec Azure Arc de ce guide.

Suivi des modifications et inventaire

La centralisation des journaux génère des rapports qui peuvent être utilisés en tant que couches de sécurité supplémentaires et réduit les risques de lacunes dans l’observabilité. Suivi des modifications et inventaire dans Azure Automation pour transférer et collecter les données dans un espace de travail Log Analytics. Lorsque vous utilisez Microsoft Defender pour les serveurs, vous obtenez le suivi de l’intégrité des fichiers (File Integrity Monitoring - FIM) pour examiner et suivre les modifications logicielles, pour les services Windows et démons Linux sur vos serveurs avec Azure Arc.

Mises à jour logicielles

Avec les serveurs avec Azure Arc, vous pouvez gérer le patrimoine de votre entreprise avec une gestion et une supervision centralisées à grande échelle. Plus précisément, vous obtenez des alertes et des recommandations pour vos équipes informatiques, avec une visibilité opérationnelle complète qui inclut la gestion des mises à jour de vos machines virtuelles Windows et Linux.

L’évaluation et la mise à jour de vos systèmes d’exploitation doivent faire partie de votre stratégie de gestion globale, afin de maintenir la conformité de la sécurité avec les mises à jour critiques et de sécurité à mesure qu’elles sont publiées. Utilisez Azure Update Manager comme mécanisme de mise à jour à long terme pour les ressources Azure et hybrides. Utilisez Azure Policy pour garantir et faire respecter les configurations de maintenance de toutes les machines virtuelles, y compris vos serveurs activés par Azure Arc et le déploiement des Mises à Jour de Sécurité Étendues (ESUs) aux serveurs activés par Azure Arc qui ont des versions de Windows ayant atteint la fin du support. Pour plus d’informations, veuillez consulter la section Présentation d’Azure Update Manager.

Contrôle d’accès en fonction du rôle

Après les principaux utilisateurs, groupes ou applications avec les privilèges minimum attribués avec des rôles tels que « Contributeur », « Propriétaire » ou « Administrateur de ressources Azure Connected Machine », sont en mesure d’exécuter des opérations telles que le déploiement d’extensions, qui ont essentiellement un accès racine sur des serveurs avec Azure Arc. Ces rôles doivent être utilisés avec précaution, pour limiter le rayon d’explosion possible, ou éventuellement remplacés par des rôles personnalisés.

Pour limiter le privilège d’un utilisateur et l’autoriser uniquement à intégrer des serveurs à Azure, le rôle d’intégration d’Azure Connected Machine convient. Ce rôle ne peut être utilisé que pour intégrer des serveurs, et ne peut pas réinscrire ou supprimer la ressource de serveur. Veillez à consulter la Vue d’ensemble de référence de la sécurité des serveurs avec Azure Arc pour plus d’informations sur les contrôles d’accès.

Consultez la section Gestion des identités et des accès pour les serveurs avec Azure Arc de ce guide pour plus de contenu lié aux identités et à l’accès.

Tenez également compte des données sensibles envoyées à l’espace de travail Azure Monitor Log Analytics ; le même principe RBAC doit être appliqué aux données elles-mêmes. Les serveurs avec Azure Arc fournissent un accès RBAC aux données de journal collectées par l’agent Log Analytics, stockées dans l’espace de travail Log Analytics dans lequel la machine est inscrite. Passez en revue la façon d’implémenter un accès précis à l’espace de travail Log Analytics dans la documentation Conception de votre déploiement de journaux Azure Monitor.

Clé publique sécurisée

L’agent Azure Connected Machine utilise l’authentification par clé publique pour communiquer avec le service Azure. Après avoir intégré un serveur à Azure Arc, une clé privée est enregistrée sur le disque et utilisée chaque fois que l’agent communique avec Azure.

En cas de vol, la clé privée peut être utilisée sur un autre serveur pour communiquer avec le service et faire comme s’il s’agissait du serveur d’origine. Entre autres actions possibles, l’obtention de l’accès à l’identité attribuée par le système et à toutes les ressources auxquelles l’identité a accès.

Le fichier de clé privée est protégé pour permettre uniquement à compte Hybrid Instance Metadata Service (himds) d’y accéder en lecture. Pour empêcher les attaques hors connexion, nous vous recommandons vivement d’utiliser le chiffrement de disque complet (par exemple, BitLocker, dm-crypt, et ainsi de suite). Sur le volume du système d’exploitation de votre serveur. Nous recommandons d’utiliser la configuration de machine Azure Policy pour auditer les machines Windows ou Linux qui ont les applications spécifiées installées, comme celles mentionnées.

Étapes suivantes

Pour plus d’informations sur le parcours d’adoption du cloud hybride, consultez ce qui suit :

- Passer en revue les scénarios de Démarrage rapide avec Azure Arc

- Passez en revue les conditions préalables pour les serveurs avec Azure Arc

- Planification d’un déploiement à grande échelle de serveurs avec Azure Arc

- Comprendre comment gérer les environnements hybrides et multicloud

- Apprenez-en davantage sur Azure Arc via le Parcours d’apprentissage Azure Arc.