Gestion des identités et des accès pour les serveurs avec Azure Arc

Votre organisation doit concevoir les contrôles d’accès appropriés pour sécuriser les environnements hybrides à l’aide de systèmes de gestion des identités locaux et cloud.

Ces systèmes de gestion des identités jouent un rôle important. Ils aident à concevoir et à implémenter des contrôles de gestion d’accès fiables pour sécuriser l’infrastructure des serveurs avec Azure Arc.

Identité managée

Lors de la création, l'identité attribuée par le système Microsoft Entra ID ne peut être utilisée que pour mettre à jour l'état des serveurs activés par Azure Arc, par exemple la pulsation cardiaque 'dernière vue'. Accordez l'accès à l'identité pour les ressources Azure afin de permettre aux applications sur votre serveur de les utiliser, par exemple pour demander des secrets à un coffre de clés. Tu devrais:

- Considérez quels cas d’usage légitimes existent pour les applications serveur pour obtenir des jetons d’accès et accéder aux ressources Azure, tout en planifiant également le contrôle d’accès de ces ressources.

- Contrôlez les rôles d’utilisateur privilégiés sur les serveurs activés par Azure Arc (membres des administrateurs locaux ou du groupe Applications d’extensions d’agent hybride sur Windows et les membres du groupe himds sur Linux) pour éviter le détournement des identités gérées par le système et empêcher toute utilisation abusive pour accéder sans autorisation aux ressources Azure.

- Utilisez Azure RBAC pour contrôler et gérer l’autorisation pour les identités managées des serveurs avec Azure Arc et effectuer des révisions d’accès périodiques pour ces identités.

Contrôle d’accès en fonction du rôle (RBAC)

À la suite du principe de privilège minimum , les utilisateurs, les groupes ou les applications affectés avec des rôles tels que « contributeur » ou « propriétaire » ou « Administrateur de ressources machine connectée Azure » peuvent exécuter des opérations telles que le déploiement d’extensions, la délégation efficace de l’accès racine ou administrateur sur des serveurs avec Azure Arc. Ces rôles doivent être utilisés avec précaution pour limiter le rayon d’explosion possible ou éventuellement remplacé par des rôles personnalisés.

Pour limiter le privilège d’un utilisateur et les autoriser uniquement à intégrer des serveurs à Azure, le rôle d’intégration des machines connectées Azure convient. Ce rôle ne peut être utilisé que pour intégrer des serveurs et ne peut pas réinscrire ou supprimer la ressource du serveur. Veillez à consulter la vue d’ensemble de la sécurité des serveurs avec Azure Arc pour plus d’informations sur les contrôles d’accès.

Considérez également les données sensibles qui peuvent être envoyées à l’espace de travail Log Analytics Azure Monitor : le même principe RBAC doit être appliqué aux données elles-mêmes. L’accès en lecture aux serveurs avec Azure Arc peut fournir l’accès aux données de journal collectées par l’agent Log Analytics, stockés dans l’espace de travail Log Analytics associé. Passez en revue la façon d’implémenter un accès précis à l’espace de travail Log Analytics dans la documentation Conception de votre déploiement de journaux Azure Monitor.

Architecture

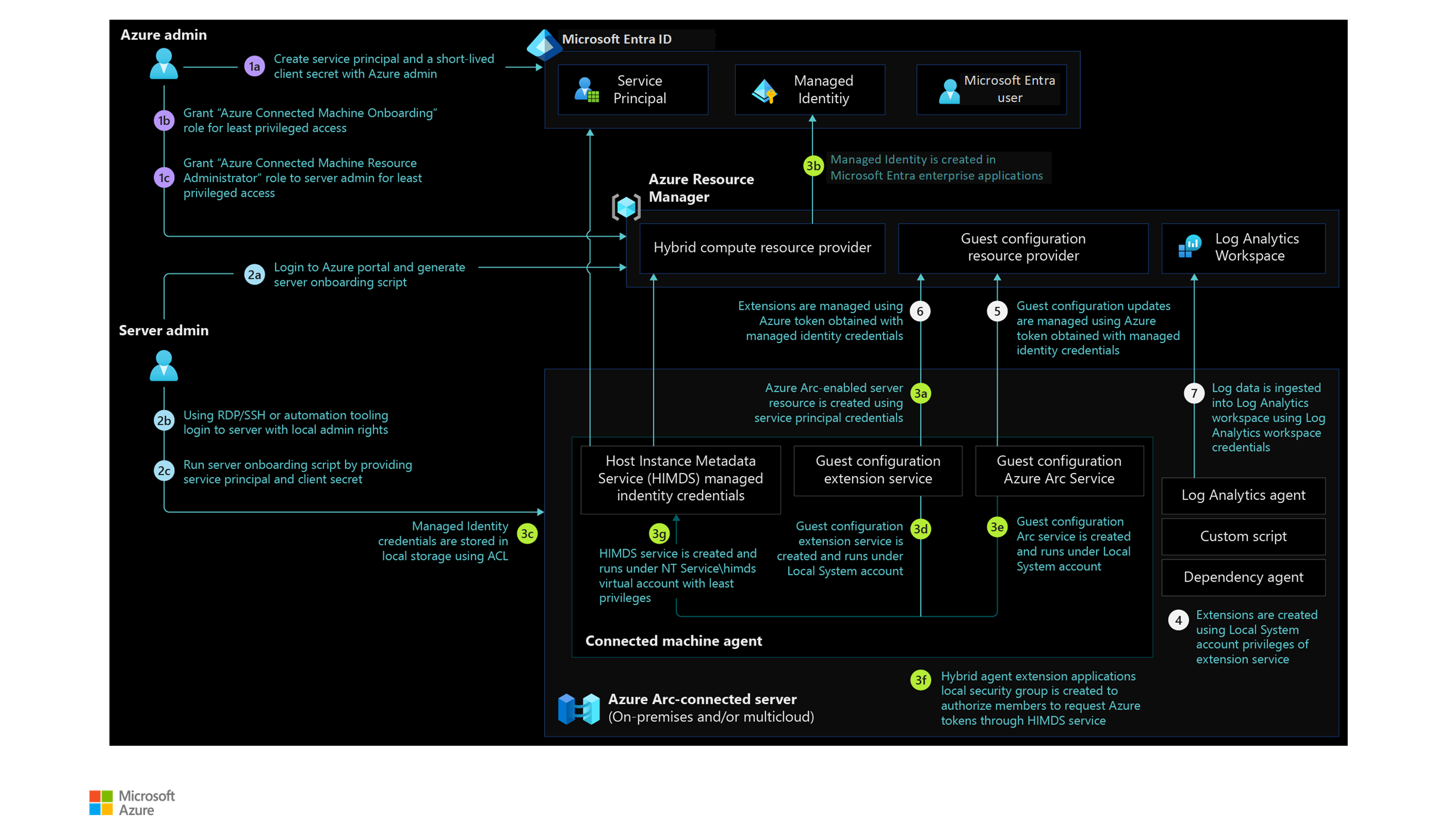

Le diagramme suivant montre une architecture de référence qui illustre les rôles, autorisations et flux d’actions pour les serveurs avec Azure Arc :

Considérations relatives à la conception

- Déterminez qui de votre organisation doit avoir accès aux serveurs d’intégration pour configurer les autorisations requises sur les serveurs et dans Azure.

- Décidez qui doit gérer les serveurs avec Azure Arc. Ensuite, décidez qui peut afficher ses données à partir de services Azure et d’autres environnements cloud.

- Déterminez le nombre de principaux de service d’intégration Arc dont vous avez besoin. Plusieurs de ces identités peuvent être utilisées pour intégrer des serveurs appartenant à différentes fonctions ou unités métier d’une entreprise basées sur la responsabilité opérationnelle et la propriété.

- Passez en revue la zone de conception de gestion des identités et des accès de la zone d’atterrissage Azure à l’échelle de l’entreprise. Passez en revue la zone pour évaluer l’impact des serveurs avec Azure Arc sur votre modèle d’identité et d’accès global.

Recommandations en matière de conception

- L’intégration et l’administration du serveur

- Utilisez des groupes de sécurité pour attribuer des droits d’administrateur local aux utilisateurs ou comptes de service identifiés sur les serveurs à intégrer à Azure Arc à grande échelle.

- Utilisez principal de service Microsoft Entra pour intégrer des serveurs à Azure Arc. Envisagez d’utiliser plusieurs principaux de service Microsoft Entra dans un modèle d’exploitation décentralisé, où les serveurs sont gérés par différentes équipes informatiques.

- Utilisez des clés secrètes client de principal de service Microsoft Entra de courte durée.

- Attribuez le rôle Intégration d’Azure Connected Machine au niveau du groupe de ressources.

- Utilisez des groupes de sécurité Microsoft Entra et accordez le rôle Administrateur de ressources de serveur hybride. Accordez le rôle aux équipes et aux personnes qui géreront les ressources de serveur avec Azure Arc dans Azure.

- Accès aux ressources protégées par Microsoft Entra ID

- Utilisez les identités managées pour les applications s'exécutant sur vos serveurs locaux (et dans d'autres environnements cloud) afin de fournir l'accès aux ressources cloud protégées par Microsoft Entra ID.

- Limitez l’accès aux identités managées pour autoriser les applications autorisées à l’aide des autorisations d’application Microsoft Entra.

- Utilisez le groupe de sécurité local

Hybrid agent extension applicationssur Windows ou le groupe himds sur Linux pour accorder l’accès aux utilisateurs pour demander des jetons d’accès aux ressources Azure à partir des serveurs avec Azure Arc.

Étapes suivantes

Pour plus d’informations sur votre parcours d’adoption du cloud hybride, consultez les ressources suivantes :

- Passer en revue les scénarios de Démarrage rapide avec Azure Arc.

- Passez en revue les prérequis pour les serveurs avec Azure Arc.

- Planifiez un déploiement à grande échelle de serveurs avec Azure Arc.

- En savoir plus sur Azure Arc via le parcours d’apprentissage Azure Arc.