Vue d’ensemble de la sécurité pour les serveurs avec Azure Arc

Cet article décrit les considérations et contrôles de sécurité disponibles lors de l’utilisation de serveurs avec Azure Arc. Que vous soyez un professionnel de la sécurité ou un opérateur informatique, les informations contenues dans cet article vous permettent de configurer En toute confiance Azure Arc de manière à répondre aux exigences de sécurité de votre organisation.

Responsabilités

La sécurité de votre déploiement de serveurs avec Azure Arc est une responsabilité partagée entre vous et Microsoft. Microsoft est responsable des éléments suivants :

- Sécuriser le service cloud qui stocke les métadonnées système et orchestre les opérations pour les agents que vous connectez au service.

- Sécurisation et protection de la confidentialité de vos métadonnées système stockées dans Azure.

- Documentation des fonctionnalités de sécurité facultatives afin de comprendre les avantages et inconvénients des options de déploiement.

- Publication de mises à jour régulières de l’agent avec des améliorations de sécurité, de qualité, de performances et de fonctionnalités.

Vous êtes responsables des éléments suivants :

- Gestion et surveillance de l’accès RBAC à vos ressources avec Azure Arc dans votre abonnement Azure.

- Protection et rotation régulière des informations d’identification de tous les comptes utilisés pour gérer les serveurs avec Azure Arc. Cela inclut tous les secrets ou informations d’identification du principal de service utilisés pour intégrer de nouveaux serveurs.

- Déterminer si et comment les fonctionnalités de sécurité décrites dans ce document (par exemple, les listes d’autorisation d’extension) doivent être appliquées aux agents Azure Connected Machine que vous déployez.

- Maintenir à jour l’Azure Connected Machine Agent et les extensions.

- Déterminer la conformité d’Azure Arc avec les obligations légales, réglementaires et de stratégie interne de votre organisation.

- Sécuriser le serveur lui-même, y compris l’infrastructure de calcul, de stockage et de réseau utilisée pour faire fonctionner le serveur.

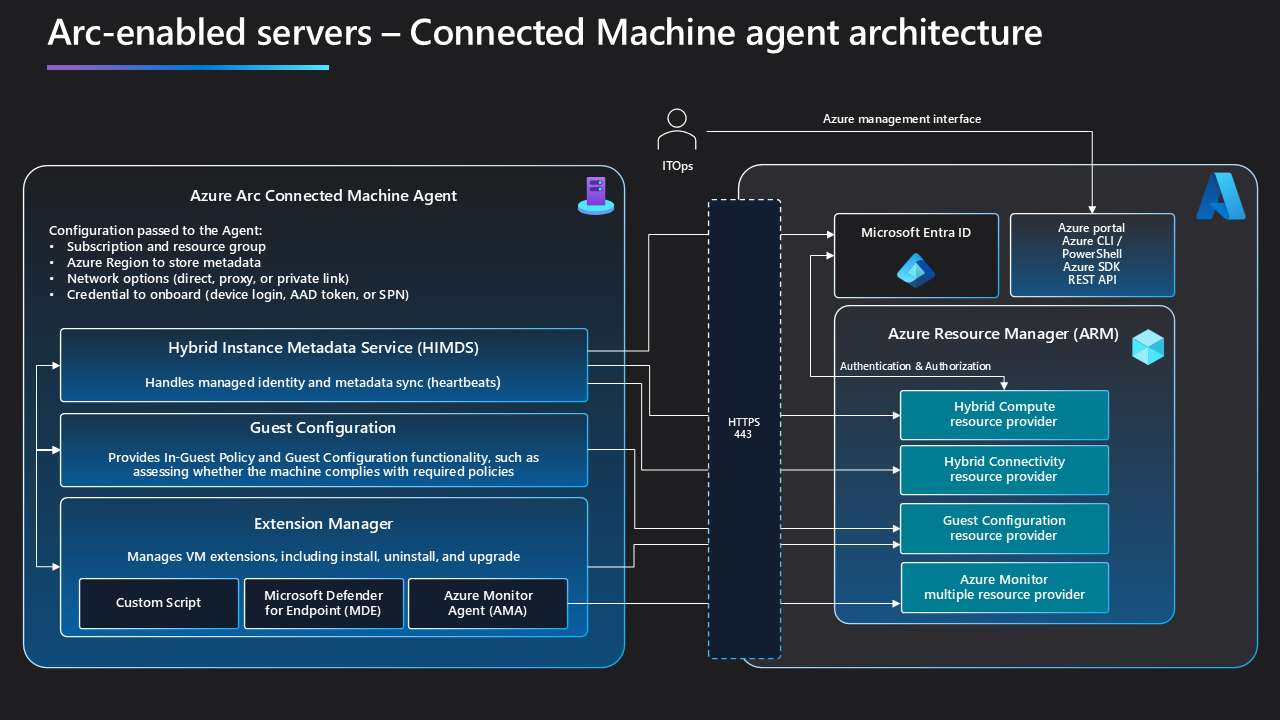

Présentation de l'architecture

Les serveurs avec Azure Arc sont des services basés sur des agents. Votre interaction avec Azure Arc se fait principalement par le biais des API, du portail et des expériences de gestion d’Azure. Les données que vous voyez et les actions que vous effectuez dans Azure sont relayées via l’Azure Connected Machine Agent installé sur chaque serveur géré. Azure est la source de vérité de l’agent. La seule façon d’indiquer à l’agent de faire quelque chose (par exemple, installer une extension) consiste à effectuer une action sur la représentation Azure du serveur. Cela permet de s’assurer que le contrôle d’accès en fonction du rôle (RBAC) et les attributions de stratégies de votre organisation peuvent évaluer la requête avant que des modifications ne soient apportées.

L’Azure Connected Machine Agent est principalement une plateforme d’activation pour d’autres services Azure et tiers. Ses principales fonctionnalités sont notamment les suivantes :

- Établissement d’une relation entre votre machine et votre abonnement Azure

- Fourniture d’une identité managée pour l’agent et d’autres applications à utiliser lors de l’authentification auprès d’Azure

- Activation d’autres fonctionnalités (agents, scripts) avec des extensions

- Évaluation et application des paramètres sur votre serveur

Une fois l’Azure Connected Machine Agent installé, vous pouvez activer d’autres services Azure sur votre serveur pour répondre à vos besoins de surveillance, de gestion des correctifs, d’accès à distance ou d’autres besoins. Le rôle d’Azure Arc est de permettre à ces services de fonctionner en dehors des centres de données d’Azure.

Vous pouvez utiliser Azure Policy pour limiter ce que les utilisateurs de votre organisation peuvent faire avec Azure Arc. Les restrictions basées sur le cloud, telles qu’Azure Policy, constituent un excellent moyen d’appliquer des contrôles de sécurité à grande échelle tout en conservant la flexibilité nécessaire pour ajuster les restrictions à tout moment. Cependant, il est parfois nécessaire de mettre en place des contrôles encore plus stricts pour éviter qu’un compte légitimement privilégié ne soit utilisé pour contourner les mesures de sécurité (par exemple, en désactivant les stratégies). Pour ce faire, l’Azure Connected Machine Agent dispose également de contrôles de sécurité propres qui sont prioritaires sur toutes les restrictions définies dans le cloud.

Services d’Agent

L’Azure Connected Machine Agent est une combinaison de quatre services/démons qui s’exécutent sur votre serveur et qui aident à le connecter à Azure. Ils sont installés ensemble en tant qu’application unique et sont gérés de manière centralisée à l’aide de l’interface de ligne de commande azcmagent.

Hybrid Instance Metadata Service

L’Hybrid Instance Metadata Service (HIMDS) est le service « core » de l’agent et est responsable de l’inscription du serveur auprès d’Azure, de la synchronisation continue des métadonnées (pulsations), des opérations d’identité managée et de l’hébergement de l’API REST locale que d’autres applications peuvent interroger pour en savoir plus sur la connexion de l’appareil avec Azure. Ce service n’est pas privilégié et s’exécute en tant que compte virtuel (NT SERVICE\himds avec le SID S-1-5-80-4215458991-2034252225-2287069555-1155419622-2701885083) sur Windows ou un compte d’utilisateur standard (himds) sur les systèmes d’exploitation Linux.

Gestionnaire d’extensions

Le gestionnaire d’extensions est responsable de l’installation, de la configuration, de la mise à niveau et de la suppression de logiciels supplémentaires sur votre ordinateur. Au départ, Azure Arc ne sait pas comment faire certaines choses, comme surveiller ou appliquer des correctifs à votre machine. Au lieu de cela, lorsque vous choisissez d’utiliser ces fonctionnalités, le gestionnaire d’extensions les télécharge et les active. Le gestionnaire d’extensions s’exécute en tant que système local sur Windows et racine sur Linux, car le logiciel qu’il installe peut nécessiter un accès système complet. Vous pouvez limiter les extensions que le gestionnaire d’extensions est autorisé à installer ou le désactiver complètement si vous n’avez pas l’intention d’utiliser des extensions.

Configuration invité

Le service de configuration Invité évalue et applique des stratégies de configuration de machine Azure (invité) sur votre serveur. Il s’agit de stratégies Azure spéciales écrites dans PowerShell Desired State Configuration pour vérifier les paramètres logiciels sur un serveur. Le service de configuration Invité évalue et signale régulièrement la conformité à ces stratégies et, si la stratégie est configurée en mode d’application, modifie les paramètres de votre système pour rétablir la conformité de l’ordinateur si nécessaire. Le service de configuration Invité s’exécute en tant que système local sur Windows et racine sur Linux pour s’assurer qu’il a accès à tous les paramètres de votre système. Vous pouvez désactiver la fonctionnalité de configuration Invité si vous n’avez pas l’intention d’utiliser de stratégies de configuration Invité.

Proxy Azure Arc

Le service proxy Azure Arc est chargé d’agréger le trafic à partir des services de l’Azure Connected Machine Agent et de toutes les extensions que vous avez installées et de décider où acheminer ces données. Si vous utilisez la passerelle Azure Arc pour simplifier vos points de terminaison réseau, le service proxy Azure Arc est le composant local qui transfère les requêtes réseau via la passerelle Azure Arc au lieu de l’itinéraire par défaut. Le proxy Azure Arc s’exécute en tant que service réseau sur Windows et un compte d’utilisateur standard (arcproxy) sur Linux. Il est désactivé par défaut jusqu’à ce que vous configurez l’agent pour utiliser la passerelle Azure Arc.

Considérations relatives à la sécurité pour les ressources de niveau 0

Les ressources de niveau 0 telles qu’un contrôleur de domaine Active Directory, un serveur d’autorité de certification ou un serveur d’applications métiers hautement sensibles peuvent être connectées à Azure Arc en prenant des précautions supplémentaires pour s’assurer que seuls les fonctions de gestion souhaitées et les utilisateurs autorisés peuvent gérer les serveurs. Ces recommandations ne sont pas requises, mais sont fortement recommandées pour maintenir l’état de la sécurité de vos ressources de niveau 0.

Abonnement Azure dédié

L’accès aux serveurs avec Azure Arc est souvent déterminé par la hiérarchie organisationnelle à laquelle ils appartiennent dans Azure. Vous devez traiter tout administrateur d’abonnement ou de groupe d’administration comme équivalent à un administrateur local sur les ressources de niveau 0, car ils peuvent utiliser leurs autorisations pour ajouter de nouvelles attributions de rôles à la ressource Azure Arc. En outre, les stratégies appliquées au niveau de l’abonnement ou du groupe d’administration peuvent également avoir l’autorisation d’apporter des modifications au serveur.

Pour réduire le nombre de comptes et de stratégies ayant accès à vos ressources de niveau 0, envisagez d’utiliser un abonnement Azure dédié qui peut être étroitement surveillé et configuré avec le moins d’administrateurs persistants possible. Passez en revue les stratégies Azure dans tous les groupes d’administration parents pour vous assurer qu’elles sont alignées sur vos intentions pour ces serveurs.

Désactiver les fonctionnalités de gestion inutiles

Pour une ressource de niveau 0, vous devez utiliser les contrôles de sécurité de l’agent local pour désactiver toutes les fonctionnalités inutilisées de l’agent afin d’empêcher toute utilisation intentionnelle ou accidentelle de ces fonctionnalités pour apporter des modifications au serveur. notamment :

- Désactivation des fonctionnalités d’accès à distance

- Définition d’une liste d’autorisation d’extension pour les extensions que vous envisagez d’utiliser ou désactivation du gestionnaire d’extensions si vous n’utilisez pas d’extensions

- Désactivation de l’agent de configuration d’ordinateur si vous n’avez pas l’intention d’utiliser des stratégies de configuration d’ordinateur

L’exemple suivant montre comment verrouiller l’Azure Connected Machine Agent pour un contrôleur de domaine qui doit utiliser l’agent Azure Monitor pour collecter des journaux de sécurité pour Microsoft Sentinel et Microsoft Defender pour serveurs afin de se protéger contre les menaces de logiciels malveillants :

azcmagent config set incomingconnections.enabled false

azcmagent config set guestconfiguration.enabled false

azcmagent config set extensions.allowlist “Microsoft.Azure.Monitor/AzureMonitorWindowsAgent,Microsoft.Azure.AzureDefenderForServers/MDE.Windows”