Sauvegarder la base de données SAP ASE (Sybase) sur des machines virtuelles Azure via Sauvegarde Azure

Cet article explique comment configurer la sauvegarde des bases de données SAP Adaptive Server Enterprise (ASE) (Sybase) qui s’exécutent sur des machines virtuelles Azure dans le portail Azure.

Remarque

- Actuellement, la préversion publique de SAP ASE est disponible uniquement dans les régions publiques hors États-Unis. Cette fonctionnalité sera bientôt disponible dans les régions publiques des États-Unis. Apprenez-en davantage sur les régions prises en charge.

- Découvrez les configurations et scénarios pris en charge pour la sauvegarde de base de données SAP ASE sur des machines virtuelles Azure.

Prérequis

Avant de configurer la base de données SAP ASE pour la sauvegarde, passez en revue les prérequis suivants :

Identifiez ou créez un coffre Recovery Services dans la même région et avec le même abonnement que la machine virtuelle qui exécute SAP ASE.

Autorisez la connectivité à Internet de la machine virtuelle pour permettre à cette dernière d’atteindre Azure.

La longueur combinée du nom de la machine virtuelle SAP ASE Server et du nom du groupe de ressources ne dépasse pas 84 caractères pour les machines virtuelles Azure Resource Manager (ARM) (et 77 caractères pour les machines virtuelles classiques). Cette limitation est due au fait que le service réserve certains caractères.

La machine virtuelle a Python >= 3.6.15 (version recommandée : Python 3.10) et le module de requêtes Python doit être installé. Le sudo python3 par défaut doit exécuter Python 3.6.15 ou une version plus récente. Validez en exécutant python3 et sudo python3 dans votre système, et vérifiez la version de Python qu’il exécute par défaut. Il doit exécuter la version requise. Vous pouvez modifier la version en liant python3 à Python 3.6.15 ou version ultérieure.

Exécutez le script de configuration de sauvegarde SAP ASE (script de préinscription) dans la machine virtuelle où ASE est installé en tant qu’utilisateur racine. Ce script prépare le système ASE pour la sauvegarde. Apprenez-en davantage sur le workflow de script de préinscription.

Exécutez le script de préinscription avec le paramètre -sn ou --skip-network-checks, si votre configuration ASE utilise des points de terminaison privés. Découvrez comment exécuter le script de préinscription.

Attribuez les privilèges et paramètres suivants pour l’opération de sauvegarde :

Privilège/paramètre Description Rôle Opérateur Activez ce rôle de base de données ASE pour l’utilisateur de base de données afin de créer un utilisateur de base de données personnalisé pour les opérations de sauvegarde et de restauration, et transmettez-le dans le script de préinscription. Privilège Map external file Activez ce rôle pour autoriser l’accès aux fichiers de base de données. Privilège Own any database Autorise les sauvegardes différentielles. Le paramètre Allow incremental dumps doit avoir la valeur True pour la base de données. Privilège Trunc log on chkpt Désactivez ce privilège pour toutes les bases de données que vous souhaitez protéger à l’aide de la sauvegarde ASE. Vous permet de sauvegarder le journal de base de données dans le coffre Recovery Services. Découvrez plus en détail la note sap – 2921874 – « trunc log on chkpt » in databases with HADR - SAP ASE - SAP for Me. Remarque

Les sauvegardes de journaux ne sont pas prises en charge pour la base de données Master. Pour les autres bases de données système, les sauvegardes de journaux ne peuvent être prises en charge que si les fichiers journaux de la base de données sont stockés à des emplacements différents de ses fichiers de données. Par défaut, les bases de données système sont créées avec des fichiers de données et des fichiers journaux qui se trouvent sur le même appareil de base de données, ce qui empêche les sauvegardes de journaux. Pour permettre les sauvegardes de journaux, l’administrateur de base de données doit déplacer les fichiers journaux sur un appareil distinct.

Utilisez les rôles intégrés Azure pour configurer la sauvegarde, l’attribution des rôles et l’étendue aux ressources. Le rôle Contributeur suivant vous permet d’exécuter l’opération Configurer la protection sur la machine virtuelle de base de données.

Ressource (contrôle d’accès) Rôle Utilisateur, groupe ou principal de service Machine virtuelle Azure source exécutant la base de données ASE Contributeur de machine virtuelle Vous permet de configurer l’opération de sauvegarde.

Workflow de script de préinscription

Le script de préinscription est un script Python que vous exécutez sur la machine virtuelle où la base de données SAP ASE est installée. Le script effectue les tâches suivantes :

- Crée le groupe nécessaire où les utilisateurs du plug-in sont ajoutés.

- Installe et met à jour les packages requis tels que waagent, Python, curl, unzip, Libicu et PythonXML.

- Vérifie l’état de waagent, vérifie

wireserveretIMDS connectivity, et teste la connectivité TCP à Microsoft Entra ID. - Confirme si la région géographique est prise en charge.

- Vérifie l’espace libre disponible pour les journaux, dans les répertoires

waagentet/opt. - Valide si la version d’Adaptive Server Enterprise (ASE) est prise en charge.

- Journalise dans l’instance SAP à l’aide du nom d’utilisateur et du mot de passe fournis, ce qui permet d’activer l’historique de vidage, qui est nécessaire pour les opérations de sauvegarde et de restauration.

- Garantit que la version du système d’exploitation est prise en charge.

- Installe et met à jour les modules Python requis, tels que les requêtes et le chiffrement.

- Crée le fichier de configuration de charge de travail.

- Configure les répertoires nécessaires sous

/optpour les opérations de sauvegarde. - Chiffre le mot de passe et le stocke de manière sécurisée dans la machine virtuelle.

Exécuter le script de préinscription

Pour exécuter le script de préinscription pour la sauvegarde de base de données SAP ASE, exécutez les commandes bash suivantes :

Copiez le fichier sur la machine virtuelle.

Remarque

Remplacez

<script name>dans les commandes suivantes par le nom du fichier de script que vous avez téléchargé et copié sur la machine virtuelle.Convertissez le script au format Unix.

dos2unix <script name>Modifiez l’autorisation du fichier de script.

Remarque

Avant d’exécuter la commande suivante, remplacez

/path/to/script/filepar le chemin d’accès réel du fichier de script dans la machine virtuelle.sudo chmod -R 777 /path/to/script/fileMettez à jour le nom du script.

sudo ./<script name> -usExécutez le script.

Remarque

Avant d’exécuter la commande suivante, fournissez les valeurs requises pour les espaces réservés.

sudo ./<script name> -aw SAPAse --sid <sid> --sid-user <sid-user> --db-port <db-port> --db-user <db-user> --db-host <private-ip-of-vm> --enable-striping <enable-striping>Liste des paramètres :

<sid>: nom du serveur ASE requis (obligatoire)<sid-user>: nom d’utilisateur du système d’exploitation sous lequel le système ASE s’exécute (par exemple,syb<sid>) (obligatoire)<db-port>: numéro de port du serveur de base de données ASE (par exemple, 4901) (obligatoire)<db-user>: nom d’utilisateur de la base de données ASE pour la connexion ODBC (par exemple,sapsa) (obligatoire)<db-host>: adresse IP privée de la machine virtuelle (obligatoire)<enable-striping>: activer l’entrelacement (choix : ['true', 'false'], obligatoire)<stripes-count>: nombre d’entrelacements (valeur par défaut : '4')<compression-level>: niveau de compression (par défaut : '101')

Remarque

Pour trouver

<private-ip-of-vm>, ouvrez la machine virtuelle dans le portail Azure et vérifiez l’adresse IP privée sous la section Mise en réseau.Affichez les détails des paramètres.

sudo ./<script name> -aw SAPAse --helpAprès avoir exécuté le script, vous êtes invité à fournir le mot de passe de la base de données. Fournissez le mot de passe et appuyez sur Entrée pour continuer.

Créer un rôle personnalisé pour Sauvegarde Azure

Pour créer un rôle personnalisé pour Sauvegarde Azure, exécutez les commandes bash suivantes :

Remarque

Après chacune de ces commandes, veillez à exécuter la commande go pour exécuter l’instruction.

Connectez-vous à la base de données à l’aide de l’utilisateur disposant du rôle d’authentification unique.

isql -U sapsso -P <password> -S <sid> -XCréez un rôle.

create role azurebackup_roleAccordez le rôle d’opérateur au nouveau rôle.

grant role oper_role to azurebackup_roleActivez les autorisations granulaires.

sp_configure 'enable granular permissions', 1Connectez-vous à la base de données à l’aide de l’utilisateur disposant du rôle SA.

isql -U sapsa -P <password> -S <sid> -XBasculez vers la base de données master.

use masterAccordez le privilège map external file au nouveau rôle.

grant map external file to azurebackup_roleReconnectez-vous à l’aide de l’utilisateur du rôle d’authentification unique.

isql -U sapsso -P <password> -S <sid> -XCréez un utilisateur.

sp_addlogin backupuser, <password>Accordez le rôle personnalisé à l’utilisateur.

grant role azurebackup_role to backupuserDéfinissez le rôle personnalisé comme rôle par défaut pour l’utilisateur.

sp_modifylogin backupuser, "add default role", azurebackup_roleAccordez le privilège own any database au rôle personnalisé en tant qu’utilisateur SA.

grant own any database to azurebackup_roleReconnectez-vous à la base de données en tant qu’utilisateur SA.

isql -U sapsa -P <password> -S <sid> -XActivez l’accès aux fichiers.

sp_configure "enable file access", 1Activez la sauvegarde différentielle sur la base de données.

use master go sp_dboption <database_name>, 'allow incremental dumps', true goDésactivez trunc log on chkpt sur la base de données.

use master go sp_dboption <database_name>, 'trunc log on chkpt', false go

Établir la connectivité réseau

Pour toutes les opérations, une base de données SAP ASE s’exécutant sur une machine virtuelle Azure nécessite une connectivité au service Sauvegarde Azure, à Stockage Azure et à Microsoft Entra ID. Cette connectivité peut être obtenue au moyen de points de terminaison privés ou en accordant l’accès aux adresses IP publiques ou aux noms de domaine complets requis. Le fait de ne pas permettre une connectivité appropriée aux services Azure requis pourrait entraîner l’échec d’opérations telles que la détection de base de données, la configuration de la sauvegarde, l’exécution de sauvegardes et la restauration de données.

Le tableau suivant répertorie les différentes alternatives que vous pouvez utiliser pour établir la connectivité :

| Option | Avantages | Inconvénients |

|---|---|---|

| Instances Private Endpoint | Autorisez les sauvegardes sur des adresses IP privées au sein du réseau virtuel. Fournissez un contrôle approfondi du côté du réseau et du coffre. |

Engendre des coûts de point de terminaison privé standard. |

| Étiquettes de service de groupe de sécurité réseau (NSG) | Plus faciles à gérer, car les modifications apportées à la plage sont fusionnées automatiquement. Aucun coût supplémentaire |

Peuvent être utilisées uniquement avec les groupes de sécurité réseau. Fournit l’accès à l’ensemble du service. |

| Balises FQDN de Pare-feu Azure | Plus faciles à gérer, car les noms de domaine complets requis sont gérés automatiquement. | Utilisées avec Pare-feu Azure uniquement. |

| Autoriser l’accès aux FQDN/adresses IP du service | Aucun coût supplémentaire Fonctionne avec toutes les appliances de sécurité réseau et tous les pare-feu. Vous pouvez également utiliser des points de terminaison de service pour le Stockage. Toutefois, pour la Sauvegarde Azure et pour Azure Active Directory, vous devez affecter l’accès aux adresses IP/noms de domaine complets correspondants. |

Il pourrait être nécessaire d’accéder à un large éventail d’adresses IP ou de FQDN. |

| Point de terminaison de service de réseau virtuel | Utilisées pour Stockage Azure. Offre un avantage important pour optimiser les performances du trafic du plan de données. |

Impossible d’utiliser Microsoft Entra ID, le service Sauvegarde Azure. |

| Appliance virtuelle réseau | Utilisées pour Stockage Azure, Microsoft Entra ID, et le service Sauvegarde Azure. Plan de données Stockage Azure : *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net Plan de gestion - Microsoft Entra ID : autorisez l’accès aux noms de domaine complets mentionnés dans les sections 56 et 59 de Microsoft 365 Common et Office Online. - Service Sauvegarde Azure : .backup.windowsazure.com Apprenez-en davantage sur les étiquettes de service du Pare-feu Azure. |

Ajoute une surcharge au trafic du plan de données et réduit le débit/les performances. |

Les sections suivantes détaillent l’utilisation des options de connectivité.

Points de terminaison privés

Les points de terminaison privés vous permettent de vous connecter en toute sécurité à votre coffre Recovery Services à partir de serveurs situés dans un réseau virtuel. Le point de terminaison privé utilise une adresse IP de l’espace d’adressage du réseau virtuel pour votre coffre. Le trafic réseau entre vos ressources dans le réseau virtuel et le coffre transite via votre réseau virtuel et une liaison privée sur le réseau principal de Microsoft. Cela élimine l’exposition de l’Internet public. Apprenez-en davantage sur les points de terminaison privés pour Sauvegarde Azure.

Remarque

- Les points de terminaison privés sont pris en charge pour Sauvegarde Azure et Stockage Azure. Microsoft Entra ID prend en charge les points de terminaison privés dans cette préversion. Tant qu’ils ne sont pas en disponibilité générale, la sauvegarde Azure prend en charge la configuration du proxy pour Microsoft Entra ID de sorte qu’aucune connectivité sortante ne soit requise pour les machines virtuelles ASE. Pour plus d'informations, consultez la section prise en charge de proxy.

- L’opération de téléchargement pour le script de préinscription SAP ASE (scripts de charge de travail ASE) nécessite un accès Internet. En revanche, pour les machines virtuelles sur lesquelles le point de terminaison privé (PE) est activé, le script de préinscription ne peut pas télécharger directement ces scripts de charge de travail. Il est donc nécessaire de télécharger le script sur une machine virtuelle locale ou sur une autre machine virtuelle disposant d’un accès Internet, puis d’utiliser SCP ou toute autre méthode de transfert pour le déplacer vers la machine virtuelle ayant le PE activé.

Étiquettes de groupe de sécurité réseau

Si vous utilisez des groupes de sécurité réseau (NSG), utilisez la balise de service AzureBackup pour autoriser l’accès sortant vers Sauvegarde Azure. En plus de l’étiquette Sauvegarde Azure, vous devez également autoriser la connectivité pour l’authentification et le transfert des données en créant des règles NSG similaires pour Microsoft Entra ID et Stockage Azure (Stockage).

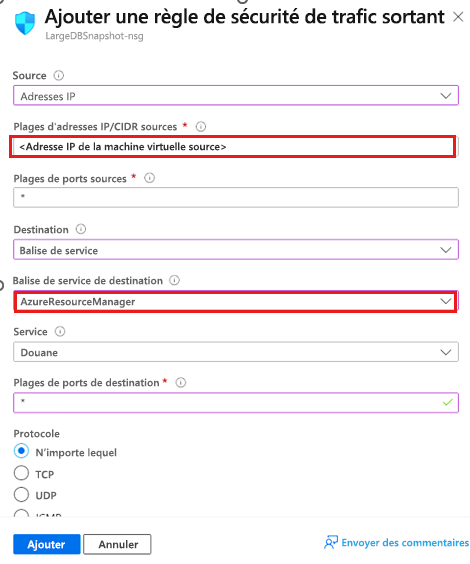

Afin de créer une règle pour l’étiquette de Sauvegarde Azure, procédez comme suit :

- Dans le portail Azure, accédez àGroupes de sécurité réseau et sélectionnez le groupe de sécurité réseau.

- Dans le volet Paramètres, sélectionnez Règles de sécurité de trafic sortant.

- Sélectionnez Ajouter.

- Entrez tous les détails requis pour créer une règle. Vérifiez que l’option Destination est définie sur Étiquette de service et que l’option Étiquette de service de destination est définie sur

AzureBackup. - Sélectionnez Ajouter pour enregistrer la règle de sécurité de trafic sortant que vous venez de créer.

De même, vous pouvez créer des règles de sécurité de trafic sortant NSG pour Stockage Azure et Microsoft Entra ID. En savoir plus sur les balises de service.

Balises Pare-feu Azure

Si vous utilisez Pare-feu Azure, créez une règle d’application en utilisant l’étiquette FQDN de Pare-feu Azure. Cela autorise tout accès sortant vers Sauvegarde Azure.

Remarque

Sauvegarde Azure ne prend pas en charge la règle d’application Inspection TLS activée du service Pare-feu Azure.

Autoriser l’accès aux plages d’adresses IP du service

Si vous choisissez d’autoriser l’accès aux adresses IP de service, consultez les plages d’adresses IP répertoriées dans le fichier JSON. Vous devez autoriser l’accès aux adresses IP correspondant à Sauvegarde Azure, Stockage Azure et Microsoft Entra ID.

Autoriser l’accès aux FQDN du service

Vous pouvez également utiliser les FQDN suivants pour autoriser l’accès aux services requis à partir de vos serveurs :

| Service | Noms de domaine auxquels accéder | Ports |

|---|---|---|

| Sauvegarde Azure | *.backup.windowsazure.com |

443 |

| Stockage Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Autorisez l’accès aux FQDN en vertu des sections 56 et 59 conformément à cet article. |

443 Le cas échéant. |

Utiliser un serveur proxy HTTP pour acheminer le trafic

Remarque

Actuellement, le trafic Proxy HTTP pour Microsoft Entra ID est uniquement pris en charge pour la base de données SAP ASE. Si vous devez supprimer des exigences de connectivité sortante (pour le trafic de Sauvegarde Azure et de Stockage Azure) pour les sauvegardes de base de données via Sauvegarde Azure dans des machines virtuelles ASE, utilisez d’autres options, telles que des points de terminaison privés.

Utiliser un serveur proxy HTTP pour le trafic Microsoft Entra ID

Pour utiliser un serveur proxy HTTP afin de router le trafic pour Microsoft Entra ID, effectuez ces étapes :

Dans la base de données, accédez au dossier

opt/msawb/bin.Créez un nouveau fichier JSON appelé

ExtensionSettingsOverrides.json.Ajoutez une paire clé-valeur au fichier JSON comme suit :

{ "UseProxyForAAD":true, "UseProxyForAzureBackup":false, "UseProxyForAzureStorage":false, "ProxyServerAddress":"http://xx.yy.zz.mm:port" }Modifiez les autorisations et la propriété du fichier comme suit :

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.json

Remarque

Aucun service ne doit être redémarré. Le service Sauvegarde Azure tente de router le trafic Microsoft Entra ID via le serveur proxy mentionné dans le fichier JSON.

Utiliser des règles de trafic sortant

Si le paramètre Pare-feu ou NSG bloque le domaine management.azure.com à partir d’une machine virtuelle Azure, les sauvegardes d’instantanés échouent.

Créez la règle de trafic sortant suivante et autorisez le nom de domaine à sauvegarder la base de données. Découvrez comment créer les règles de trafic sortant.

Source : adresse IP de la machine virtuelle.

Destination : étiquette de service.

Étiquette de service de destination : AzureResourceManager.

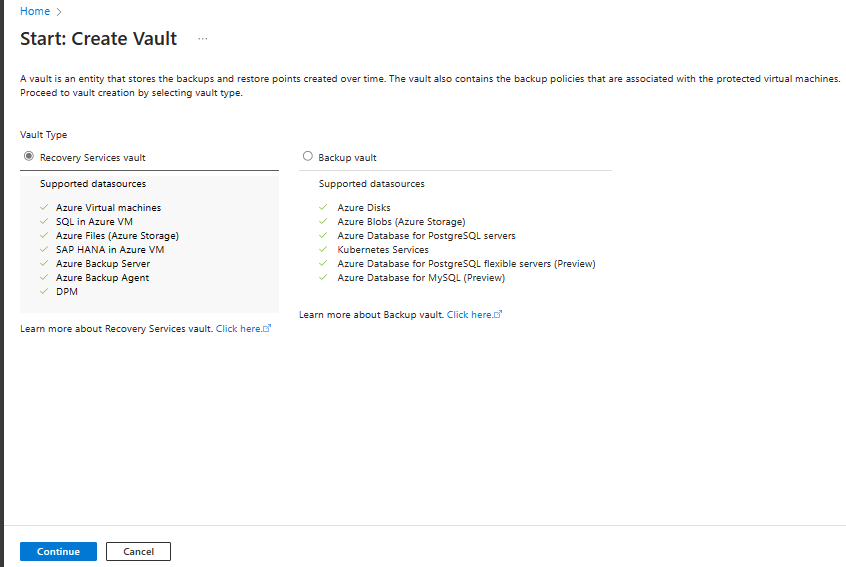

Créer un coffre Recovery Services

Un coffre Recovery Services est une entité de gestion qui stocke les points de récupération créés au fil du temps et fournit une interface permettant d’effectuer des opérations liées à la sauvegarde. Ces opérations comprennent l’exécution de sauvegardes à la demande, l’exécution de restaurations et la création de stratégies de sauvegarde.

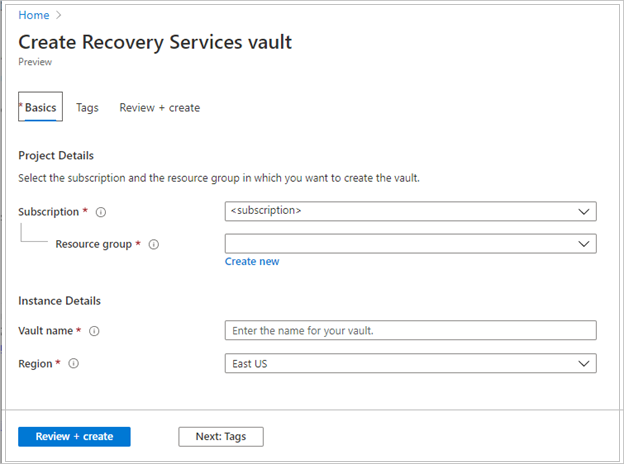

Pour créer un archivage de Recovery Services :

Connectez-vous au portail Azure.

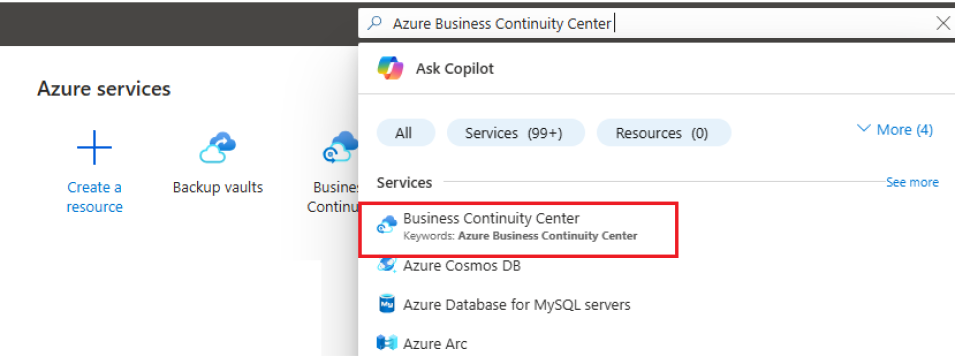

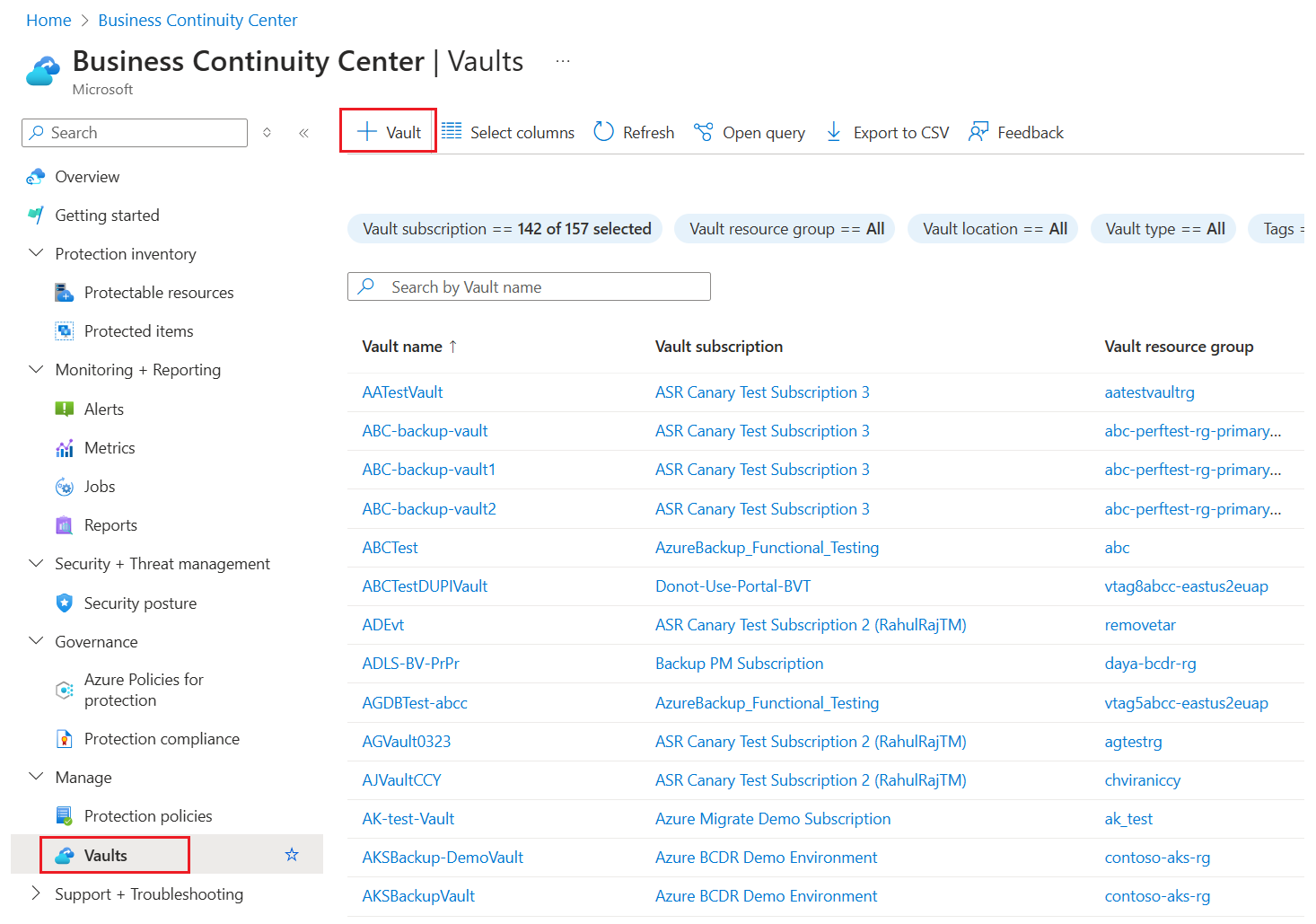

Recherchez Business Continuity Center, puis accédez au tableau de bord Business Continuity Center.

Dans le volet Coffre, sélectionnez +Coffre.

Sélectionnez Coffre Recovery Services>Continuer.

Dans le volet coffre Recovery Services, entrez les valeurs suivantes :

Abonnement : sélectionnez l'abonnement souhaité. Si vous êtes membre d’un seul abonnement, son nom s’affiche. Si vous ne savez pas quel abonnement utiliser, utilisez l’abonnement par défaut. Vous ne disposez de plusieurs choix que si votre compte professionnel ou scolaire est associé à plusieurs abonnements Azure.

Groupe de ressources : Utilisez un groupe de ressources existant ou créez-en un. Pour voir la liste des groupes de ressources disponibles dans votre abonnement, sélectionnez Utiliser existant, puis sélectionnez une ressource dans la liste déroulante. Pour créer un nouveau groupe de ressources, sélectionnez Créer, puis saisissez le nom. Pour plus d’informations sur les groupes de ressources, consultez Vue d’ensemble d’Azure Resource Manager.

Nom du coffre : Entrez un nom convivial pour identifier le coffre. Le nom doit être unique pour l’abonnement Azure. Spécifiez un nom composé d’au moins deux caractères, mais sans dépasser 50 caractères. Il doit commencer par une lettre et ne peut être constitué que de lettres, chiffres et traits d’union.

Région : Sélectionnez la région géographique du coffre. Pour que vous puissiez créer un coffre pour aider à protéger une source de données, le coffre doit se trouver dans la même région que la source de données.

Important

Si vous n’êtes pas sûr de l’emplacement de votre source de données, fermez la fenêtre. Accédez à la liste de vos ressources dans le portail. Si vous possédez des sources de données dans plusieurs régions, créez un coffre Recovery Services pour chaque région. Créez le coffre du premier emplacement avant de créer celui d’un autre emplacement. Il est inutile de spécifier des comptes de stockage dans lesquels héberger les données de sauvegarde. Le coffre Recovery Services et Sauvegarde Azure gèrent cela automatiquement.

Après avoir défini les valeurs, sélectionnez Vérifier + créer.

Pour finir de créer le coffre Recovery Services, sélectionnez Créer.

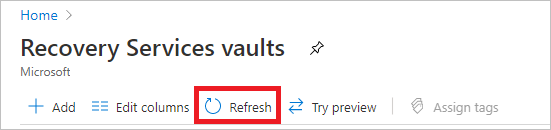

La création du coffre Recovery Services peut prendre un certain temps. Surveillez les notifications d’état dans la zone Notifications dans l’angle supérieur droit. Une fois créé, le coffre apparaît dans la liste des coffres Recovery Services. S’il n’apparaît pas, sélectionnez Actualiser.

Notes

Sauvegarde Azure prend désormais en charge les coffres immuables qui vous permettent de vous assurer que les points de récupération, une fois créés, ne peuvent pas être supprimés avant leur expiration conformément à la stratégie de sauvegarde. Vous pouvez également rendre l’immuabilité irréversible pour une protection maximale de vos données de sauvegarde contre diverses menaces, notamment les attaques par ransomware et les acteurs malveillants. Plus d’informations

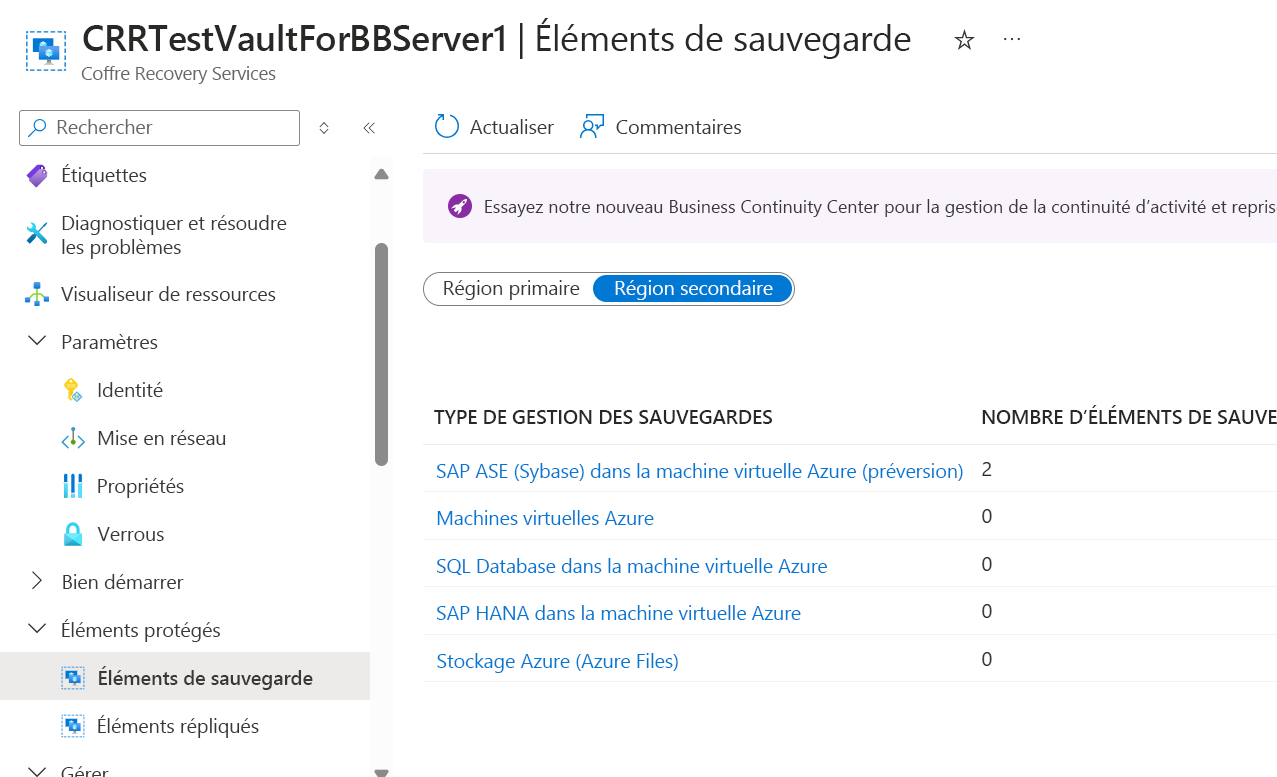

Activer la restauration inter-région

Dans le coffre Recovery Services, vous pouvez activer la restauration inter-région. Découvrez comment activer la restauration inter-région.

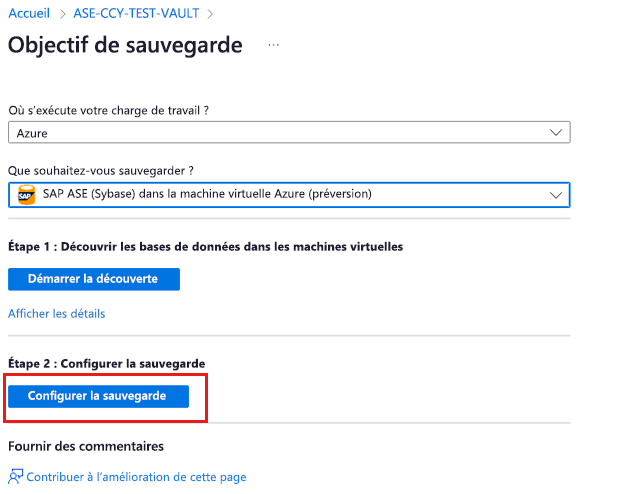

Détecter les bases de données

Pour découvrir les bases de données SAP ASE, effectuez ces étapes :

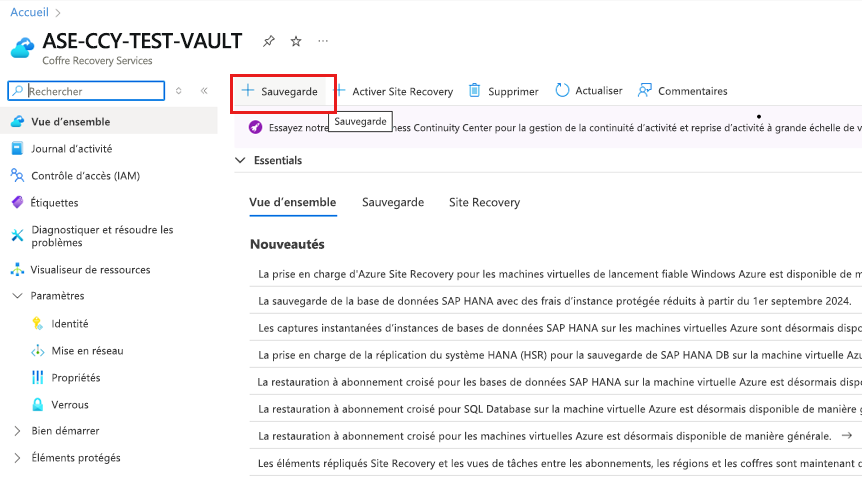

Accédez au coffre Recovery Services, puis sélectionnez + Sauvegarde.

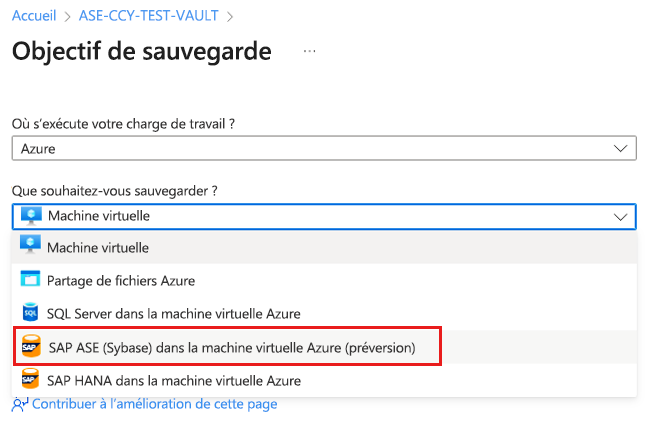

Dans Objectif de sauvegarde, sélectionnez SAP ASE (Sybase) dans une machine virtuelle Azure (préversion) comme type de source de données.

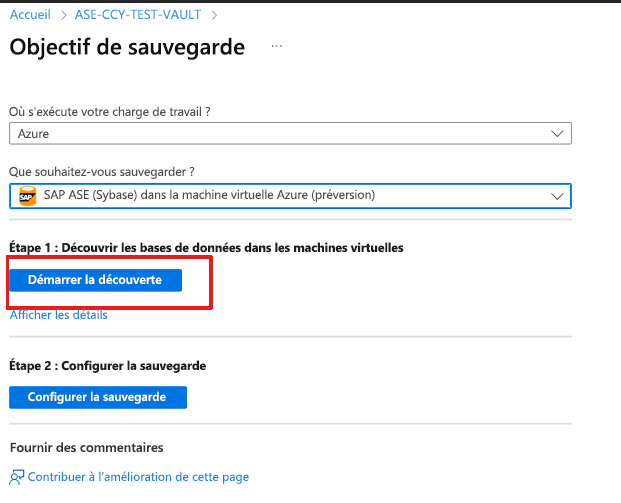

Sélectionnez Démarrer la découverte. Cette opération lance la détection des machines virtuelles Linux non protégées dans la région du coffre.

Remarque

- Après la détection, les machines virtuelles non protégées apparaissent dans le portail en étant répertoriées par nom et groupe de ressources.

- Si une machine virtuelle n’est pas répertoriée alors qu’elle devrait l’être, vérifiez si elle a déjà été sauvegardée dans un coffre.

- Plusieurs machines virtuelles peuvent avoir le même nom, mais appartenir à différents groupes de ressources.

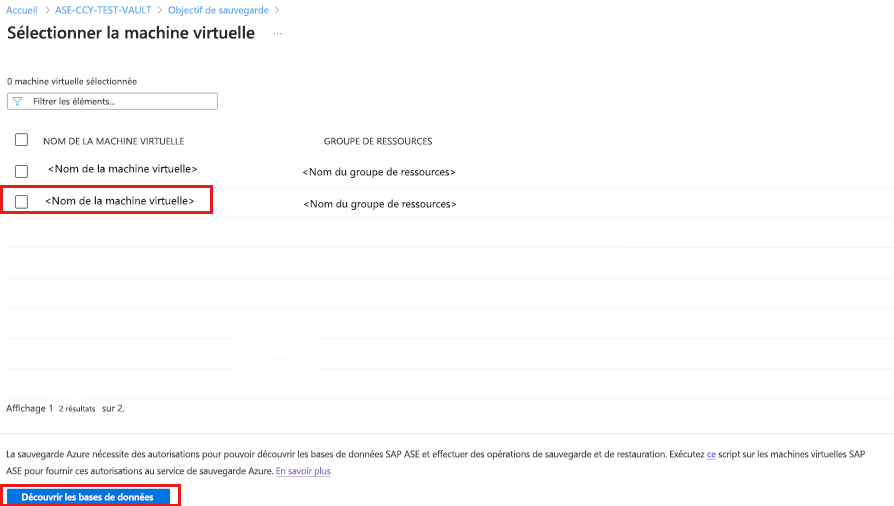

Dans le volet Sélectionner les machines virtuelles, téléchargez le script de prépublication qui autorise le service Sauvegarde Azure à accéder aux machines virtuelles SAP ASE pour la découverte des bases de données.

Exécutez le script sur chacune des machines virtuelles hébergeant les bases de données SAP ASE que vous souhaitez sauvegarder.

Après avoir exécuté le script sur les machines virtuelles, dans le volet Sélectionner des machines virtuelles, sélectionnez les machines virtuelles, puis Découvrir les bases de données.

Le service Sauvegarde Azure détecte toutes les bases de données SAP ASE résidant sur la machine virtuelle. Lors de la détection, le service Sauvegarde Azure inscrit la machine virtuelle auprès du coffre et y installe une extension. Aucun agent n’est installé sur la base de données.

Configurer la sauvegarde de base de données SAP ASE (Sybase)

Pour configurer l’opération de sauvegarde pour la base de données SAP ASE, effectuez ces étapes :

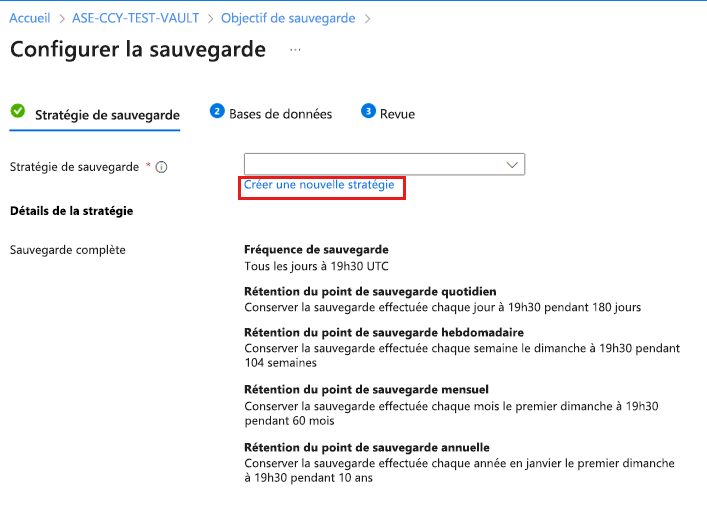

2.Sous Stratégie de sauvegarde, sélectionnez Créer une stratégie pour les bases de données.

Une stratégie de sauvegarde définit le moment auquel les sauvegardes sont effectuées, ainsi que leur durée de rétention.

- Une stratégie est créée au niveau du coffre.

- Plusieurs coffres peuvent utiliser la même stratégie de sauvegarde, mais vous devez appliquer la stratégie de sauvegarde à chaque coffre.

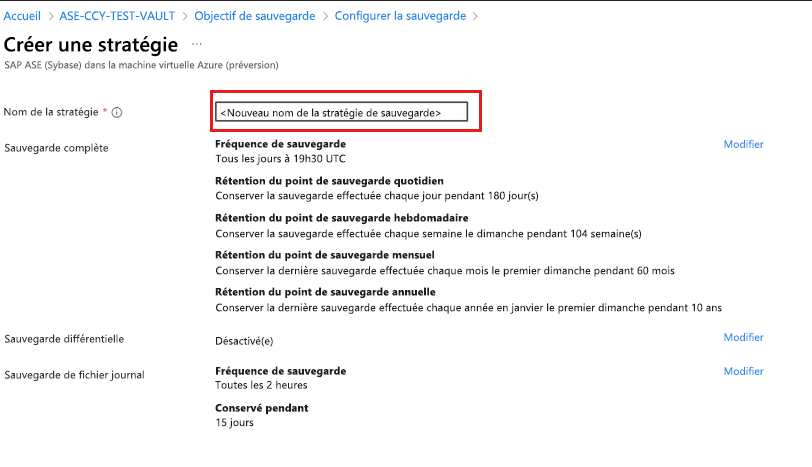

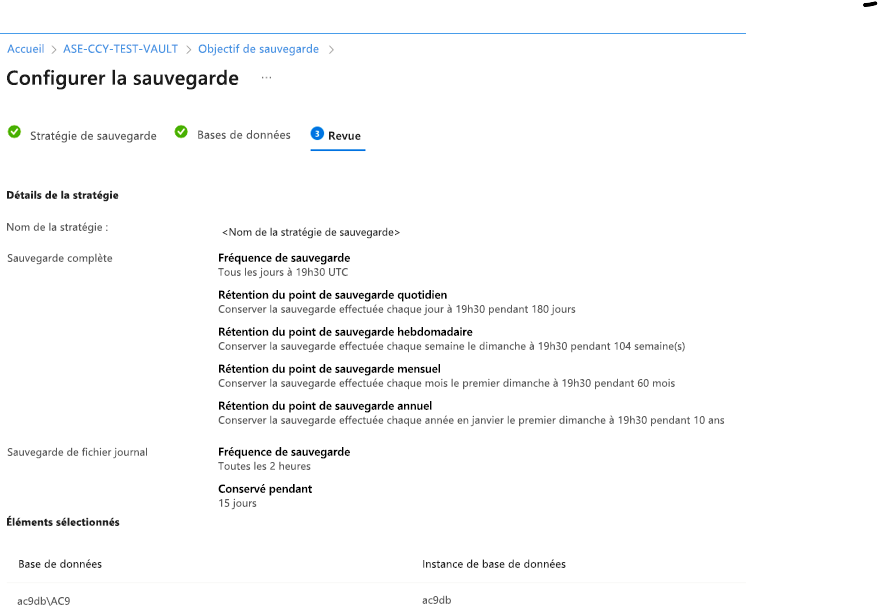

Dans Nom de la stratégie, indiquez un nom pour la nouvelle stratégie.

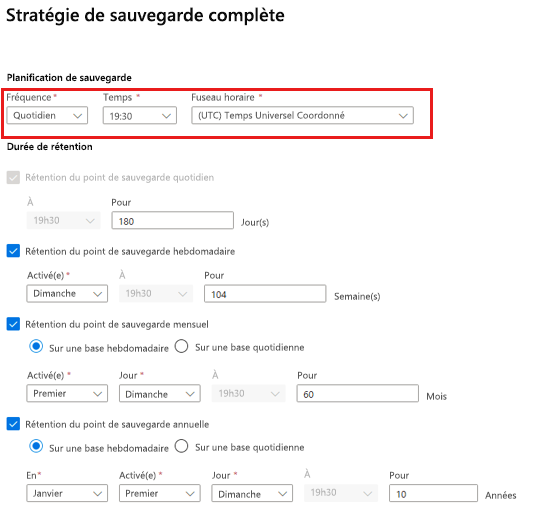

Dans Stratégie de sauvegarde complète, sélectionnez une Fréquence de sauvegarde, puis sélectionnez Quotidienne ou Hebdomadaire en fonction de vos exigences.

Quotidienne : sélectionnez l’heure et le fuseau horaire de début du travail de sauvegarde.

Remarque

- Vous devez exécuter une sauvegarde complète. Vous ne pouvez pas désactiver cette option.

- Accédez à la stratégie de sauvegarde complète pour afficher les paramètres de stratégie.

- Si vous choisissez des sauvegardes complètes quotidiennes, vous ne pouvez pas créer de sauvegardes différentielles.

Hebdomadaire : sélectionnez le jour de la semaine, l’heure et le fuseau horaire de début du travail de sauvegarde.

La capture d’écran suivante montre la planification de sauvegarde pour les sauvegardes complètes.

Dans Durée de rétention, définissez la période de rétention pour la sauvegarde complète.

Remarque

- Par défaut, toutes les options sont sélectionnées. Désactivez les limites de période de rétention que vous ne souhaitez pas utiliser, et définissez celles qui vous intéressent.

- La période de rétention minimale est de sept jours pour tous les types de sauvegardes (complète/différentielle/fichier journal).

- Des points de récupération sont marqués pour la rétention et varient selon la durée de rétention. Par exemple, si vous sélectionnez une sauvegarde complète quotidienne, seule une sauvegarde complète est déclenchée chaque jour.

- La sauvegarde d’un jour spécifique est marquée et conservée conformément à la durée de rétention hebdomadaire et aux paramètres.

- Les durées de rétention mensuelle et annuelle ont le même comportement.

Dans Stratégie de sauvegarde complète, sélectionnez OK pour accepter les paramètres.

Sélectionnez Sauvegarde différentielle pour ajouter une stratégie différentielle.

Dans Stratégie de sauvegarde différentielle, sélectionnez Activer pour ouvrir les contrôles de fréquence et de rétention.

Remarque

- Vous pouvez déclencher au plus une sauvegarde différentielle par jour.

- Les sauvegardes différentielles peuvent être conservées jusqu’à 180 jours. Si vous avez besoin d’une durée de rétention supérieure, vous devez utiliser des sauvegardes complètes.

Sélectionnez OK pour enregistrer la stratégie et revenir à la page Stratégie de sauvegarde.

Sélectionnez Sauvegarde de fichier journal pour ajouter une stratégie de sauvegarde de fichier journal.

Dans Sauvegarde de fichier journal, sélectionnez Activer et définissez les contrôles de fréquence et de rétention.

Remarque

- Les sauvegardes de fichiers journaux ne commencent à s’effectuer qu’en cas de réussite d’une sauvegarde complète.

- Chaque sauvegarde de fichier journal est chaînée à la sauvegarde complète précédente pour former une chaîne de récupération. Cette sauvegarde complète est conservée jusqu’à la fin de la durée de rétention de la dernière sauvegarde de fichier journal. Il est donc possible que la sauvegarde complète soit conservée pour une durée supplémentaire afin que tous les journaux puissent être récupérés. Supposons que l’utilisateur effectue une sauvegarde complète hebdomadaire, une sauvegarde différentielle par jour, et que les journaux enregistrent deux heures d’activité. Tous sont conservés 30 jours. Cependant, la sauvegarde complète hebdomadaire ne peut être réellement nettoyée/supprimée que lorsque la sauvegarde complète suivante est disponible, à savoir après 30 + 7 jours. Par exemple, une sauvegarde complète hebdomadaire a lieu le 16 novembre. Conformément à la stratégie de conservation, elle doit être conservée jusqu’au 16 décembre. La dernière sauvegarde de fichier journal de cette sauvegarde complète a lieu avant la prochaine sauvegarde complète planifiée, le 22 novembre. Tant que ce journal n’est pas disponible, jusqu’au 22 décembre, la sauvegarde complète du 16 novembre ne peut pas être supprimée. La sauvegarde complète du 16 novembre est donc conservée jusqu’au 22 décembre.

Dans Configurer la sauvegarde, sélectionnez la nouvelle stratégie sous Stratégie de sauvegarde, puis sélectionnez Ajouter.

Sélectionnez Configurer la sauvegarde.

Dans Sélectionner les éléments à sauvegarder, sélectionnez les bases de données pour la protection, puis Suivant.

Passez en revue la configuration de la sauvegarde.

Sélectionnez Activer la sauvegarde pour démarrer l’opération de sauvegarde.

Exécuter une sauvegarde à la demande

Pour exécuter des sauvegardes à la demande, procédez comme suit :

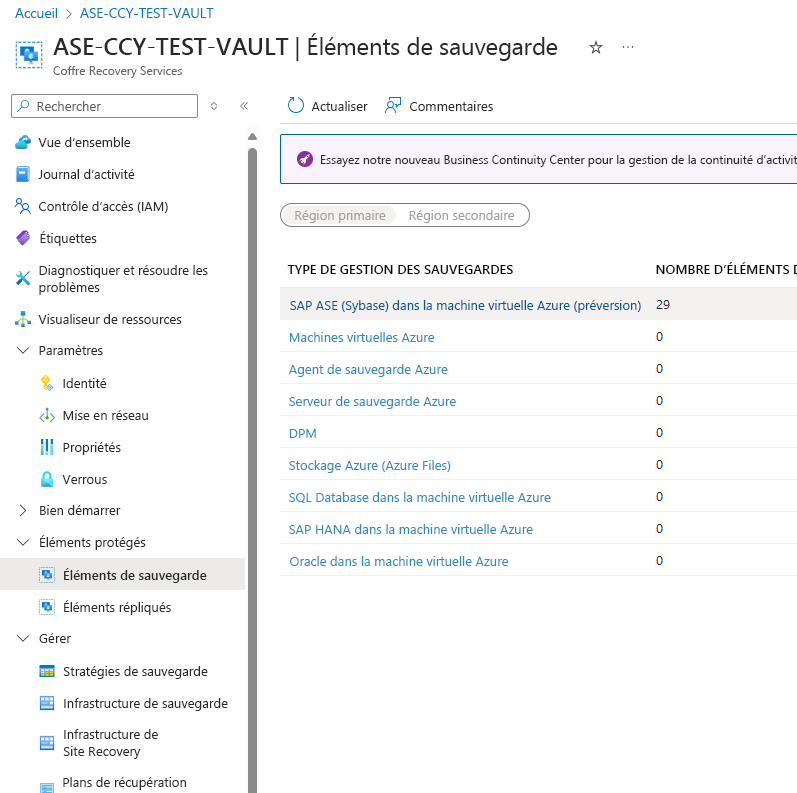

Accédez au Coffre Recovery Services et sélectionnez Éléments de sauvegarde.

Dans le volet Éléments de sauvegarde, sélectionnez SAP ASE (Sybase) dans une machine virtuelle Azure comme Type de gestion des sauvegardes.

Sélectionnez Afficher les détails de la base de données pour la sauvegarde à la demande.

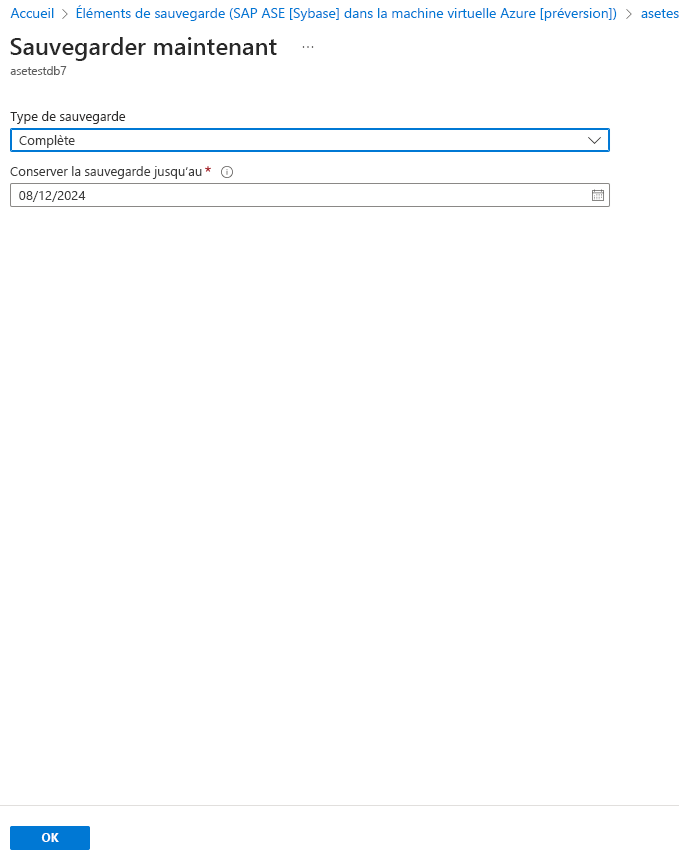

Sélectionnez Sauvegarder maintenant pour effectuer une sauvegarde à la demande.

Dans le volet Sauvegarder maintenant, choisissez le type de sauvegarde que vous souhaitez effectuer, puis sélectionnez OK. La période de conservation de cette sauvegarde est déterminée par le type de sauvegarde à la demande que vous souhaitez exécuter.

- Les sauvegardes complètes à la demande sont conservées pendant un minimum de 45 jours et un maximum de 99 ans.

- Les sauvegardes différentielles à la demande sont conservées conformément au jeu de rétention de journal dans la stratégie.