Périmètre de sécurité réseau pour la base de données Azure SQL et Azure Synapse Analytics

S’applique à : Azure SQL Database

Azure Synapse Analytics (pools SQL dédiés uniquement)

Le périmètre de sécurité réseau (préversion) sécurise le trafic réseau entrant et sortant entre la base de données Azure SQL et d’autres ressources PaaS (Platform as a Service) (par exemple, Stockage Azure et Azure Key Vault). Toutes les tentatives effectuées pour communiquer avec les ressources Azure qui ne se trouvent pas à l’intérieur du périmètre sont bloquées.

Important

- Cet article s’applique à la fois à Azure SQL Database et au pool SQL dédié (anciennement SQL DW) dans Azure Synapse Analytics. Ces paramètres s’appliquent à toutes les bases de données SQL Database et bases de données de pool SQL dédié (anciennement SQL DW) associées au serveur. Pour simplifier, le terme « base de données » fait référence aux bases de données dans Azure SQL Database et Azure Synapse Analytics. De même, toute référence à un « serveur » fait référence au serveur SQL Server logique qui héberge Azure SQL Database et le pool SQL dédié (anciennement SQL DW) dans Azure Synapse Analytics. Cet article ne s’applique pas à Azure SQL Managed Instance ni aux pools SQL dédiés dans les espaces de travail Azure Synapse Analytics.

Associer une base de données SQL à un périmètre de sécurité réseau dans le portail Azure

Recherchez périmètre de sécurité réseau dans la barre de recherche du portail Azure, puis sélectionnez le bouton Créer et créez la ressource.

Fournissez un Nom et Région et choisissez l’abonnement.

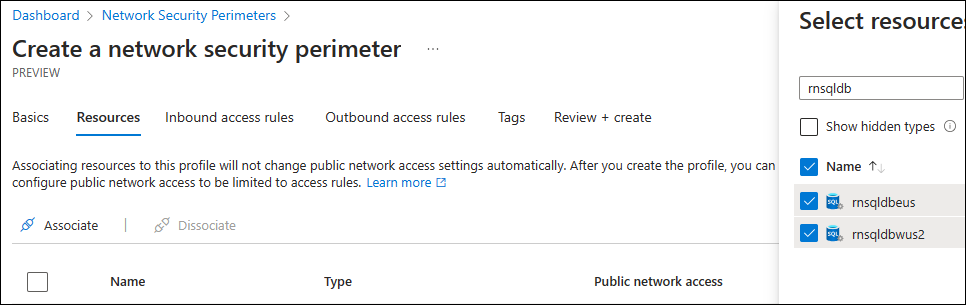

Sous la section Ressources, sélectionnez le bouton Associer et accédez à la base de données SQL que vous souhaitez ajouter.

Parcourez le reste du processus de création sans entrer quoi que ce soit dans règles d’accès entrant ou règles d’accès sortantes.

Utilisation de SQL Database avec un périmètre de sécurité réseau

Par défaut, le périmètre de sécurité réseau utilise mode d’apprentissage, qui peut être utilisé pour journaliser tout le trafic vers et depuis la base de données SQL. Le trafic réseau peut être enregistré dans un espace de travail Log Analytics ou un compte de stockage Azure à l’aide de journalisation des diagnostics pour le périmètre de sécurité réseau Azure. Enfin, le périmètre de sécurité réseau peut être basculé vers le mode appliqué. En mode appliqué, tout accès refusé affiche l’erreur suivante :

Error 42118

Login failed because the network security perimeter denied inbound access.