Journaux de diagnostic pour le périmètre de sécurité réseau

Dans cet article, vous allez découvrir les journaux de diagnostic pour le périmètre de sécurité réseau et apprendre à activer la journalisation. Vous passerez en revue les catégories de journaux d’accès utilisées. Vous examinerez ensuite les options de stockage des journaux de diagnostic et apprendrez à activer la journalisation via le Portail Azure.

Important

Le périmètre de sécurité réseau est en préversion publique et disponible dans toutes les régions du cloud public Azure. Cette préversion est fournie sans contrat de niveau de service et n’est pas recommandée pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge. Pour plus d’informations, consultez Conditions d’Utilisation Supplémentaires relatives aux Évaluations Microsoft Azure.

Catégories de journaux d’accès

Les catégories de journaux d’accès pour un périmètre de sécurité réseau sont basées sur les résultats de l’évaluation des règles d’accès. Les catégories de journaux choisies dans les paramètres de diagnostic sont envoyées à l’emplacement de stockage choisi par le client. Voici les descriptions de chacune des catégories de journaux d’accès, avec les modes dans lesquels elles s’appliquent :

| Catégorie de journal | Description | S’applique aux modes |

|---|---|---|

| NspPublicInboundPerimeterRulesAllowed | L’accès entrant est autorisé en fonction des règles d’accès au périmètre de sécurité réseau. | Apprentissage/Appliqué |

| NspPublicInboundPerimeterRulesDenied | L’accès entrant public est refusé par le périmètre de sécurité réseau. | Appliquée |

| NspPublicOutboundPerimeterRulesAllowed | L’accès sortant est autorisé en fonction des règles d’accès au périmètre de sécurité réseau. | Apprentissage/Appliqué |

| NspPublicOutboundPerimeterRulesDenied | L’accès sortant public est refusé par le périmètre de sécurité réseau. | Appliquée |

| NspOutboundAttempt | Tentative de trafic sortant dans le périmètre de sécurité réseau. | Apprentissage/Appliqué |

| NspIntraPerimeterInboundAllowed | L’accès entrant dans le périmètre est autorisé. | Apprentissage/Appliqué |

| NspPublicInboundResourceRulesAllowed | En cas de refus par les règles de périmètre de sécurité réseau, l’accès entrant est autorisé en fonction des règles de ressource PaaS. | Apprentissage |

| NspPublicInboundResourceRulesDenied | En cas de refus par les règles de périmètre de sécurité réseau, l’accès entrant est refusé par les règles de ressource PaaS. | Apprentissage |

| NspPublicOutboundResourceRulesAllowed | En cas de refus par les règles de périmètre de sécurité réseau, l’accès sortant est autorisé en fonction des règles de ressource PaaS. | Apprentissage |

| NspPublicOutboundResourceRulesDenied | En cas de refus par les règles de périmètre de sécurité réseau, l’accès sortant est refusé par les règles de ressource PaaS. | Apprentissage |

| NspPrivateInboundAllowed | Le trafic de point de terminaison privé est autorisé. | Apprentissage/Appliqué |

Options de destination de journalisation pour les journaux d’accès

Parmi les destinations de stockage des journaux de diagnostic pour un périmètre de sécurité réseau figurent des services tels que l’espace de travail Log Analytics, le compte de stockage Azure et Azure Event Hubs. Pour obtenir la liste complète et les détails des destinations prises en charge, consultez Destinations prises en charge pour les journaux de diagnostic.

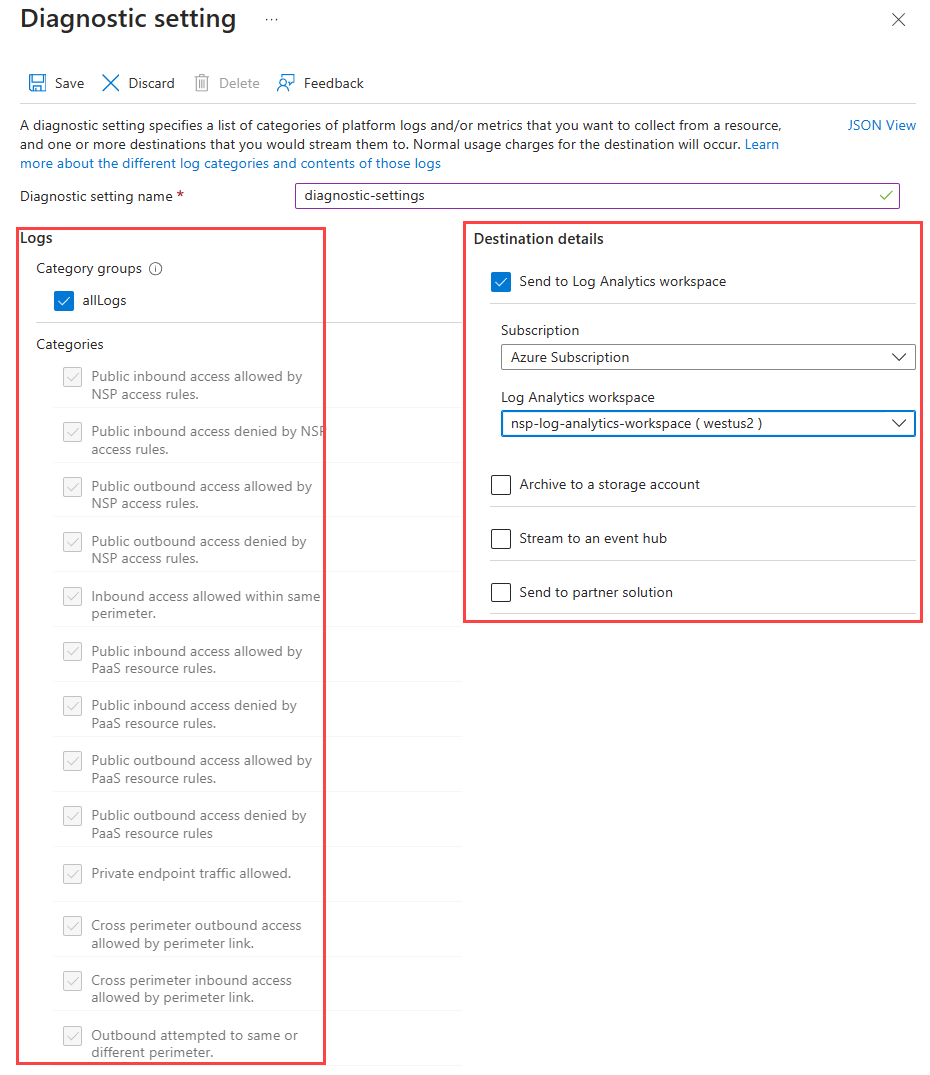

Activation de la journalisation avec le portail Azure

Vous pouvez activer la journalisation des diagnostics pour un périmètre de sécurité réseau à l’aide du Portail Azure, sous Paramètres de diagnostic. Quand vous ajoutez un paramètre de diagnostic, vous pouvez choisir les catégories de journaux à collecter et la destination où vous souhaitez remettre les journaux.

Remarque

Quand vous utilisez Azure Monitor avec un périmètre de sécurité réseau, l’espace de travail Log Analytics à associer au périmètre de sécurité réseau doit se trouver dans l’une des régions prises en charge par Azure Monitor. Pour plus d’informations sur les régions disponibles, consultez Limites régionales pour le périmètre de sécurité réseau.