Démarrage rapide : Créer un périmètre de sécurité réseau - Azure CLI

Commencez par créer un périmètre de sécurité réseau pour un coffre de clés Azure à l’aide d’Azure CLI. Un périmètre de sécurité réseau permet aux ressources Azure PaaS (PaaS)de communiquer au sein d’une limite de confiance explicite. Vous devez ensuite créer et mettre à jour une association de ressources PaaS dans un profil de périmètre de sécurité réseau. Vous devez ensuite créer et mettre à jour les règles d’accès au périmètre de sécurité réseau. Une fois que vous avez fini, supprimez toutes les ressources créées dans ce guide de démarrage rapide.

Important

Le périmètre de sécurité réseau est en préversion publique et disponible dans toutes les régions du cloud public Azure. Cette préversion est fournie sans contrat de niveau de service et n’est pas recommandée pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge. Pour plus d’informations, consultez Conditions d’Utilisation Supplémentaires relatives aux Évaluations Microsoft Azure.

Prérequis

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

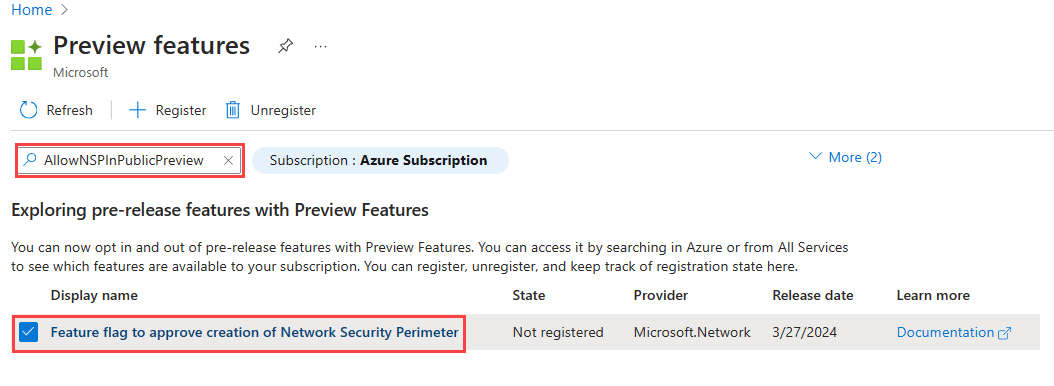

L’inscription à la préversion publique du périmètre de sécurité réseau Azure est obligatoire. Pour vous inscrire, ajoutez l’indicateur de fonctionnalité

AllowNSPInPublicPreviewà votre abonnement.

Pour plus d’informations sur l’ajout d’indicateurs de fonctionnalités, consultez Configurer des fonctionnalités en préversion dans un abonnement Azure.

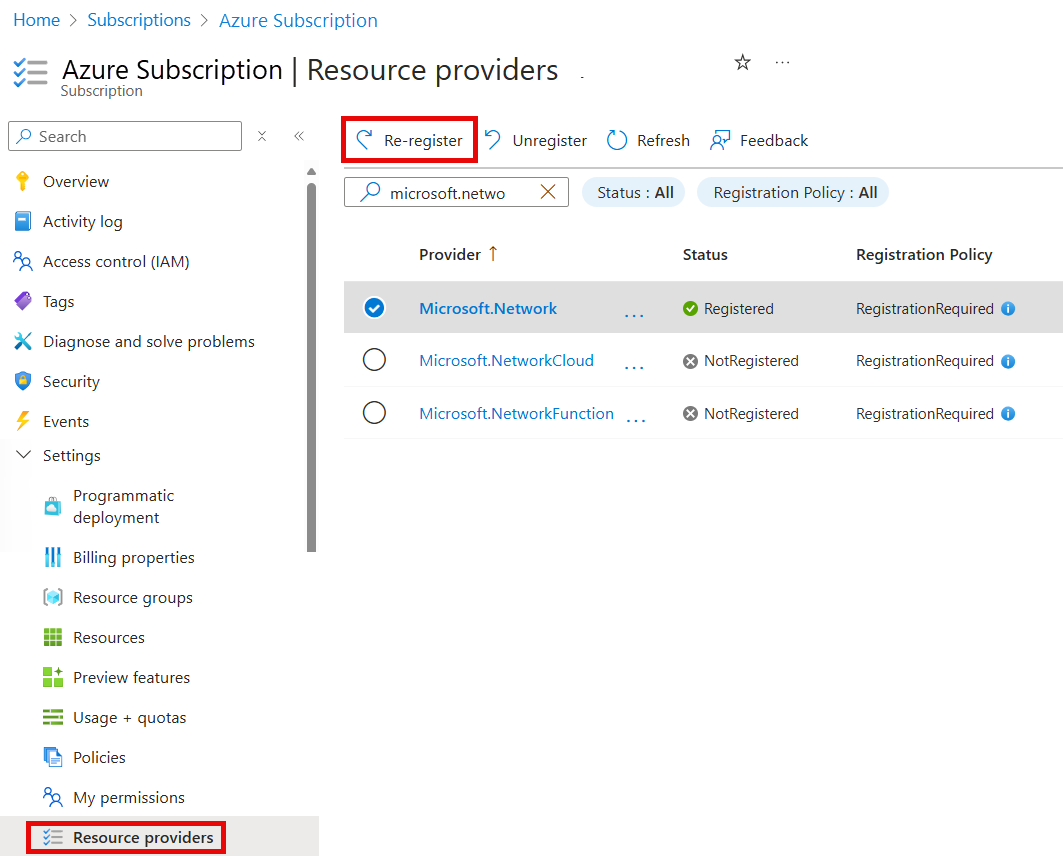

Une fois l’indicateur de fonctionnalité ajouté, vous devez réinscrire le fournisseur de ressources

Microsoft.Networkdans votre abonnement.Pour réinscrire le fournisseur de ressources

Microsoft.Networkdans le Portail Azure, sélectionnez votre abonnement, puis Fournisseurs de ressources. RecherchezMicrosoft.Network, puis sélectionnez Réinscrire.

Pour réinscrire le fournisseur de ressources

Microsoft.Network, utilisez la commande Azure PowerShell suivante :

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPour réinscrire le fournisseur de ressources

Microsoft.Network, utilisez la commande Azure CLI suivante :# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Pour plus d’informations sur la réinscription des fournisseurs de ressources, consultez Fournisseurs et types de ressources Azure.

- Le dernier Azure CLI sinon vous pouvez utiliser Azure Cloud Shell dans le portail.

- Cet article nécessite la version 2.38.0 ou une version ultérieure d’Azure CLI. Si vous utilisez Azure Cloud Shell, la version la plus récente est déjà installée.

- Après la mise à niveau vers la dernière version d’Azure CLI, importez les commandes du périmètre de sécurité réseau en utilisant

az extension add --name nsp.

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

Connectez-vous à votre compte Azure, puis sélectionnez votre abonnement

Commencez par vous connecter à Azure Cloud Shell, ou utilisez votre environnement CLI local.

Si vous utilisez Azure Cloud Shell, connectez-vous, puis sélectionnez votre abonnement.

Si vous avez installé l’interface CLI localement, connectez-vous avec la commande suivante :

# Sign in to your Azure account az loginUne fois dans votre interpréteur de commandes, sélectionnez votre abonnement actif localement à l’aide de la commande suivante :

# List all subscriptions az account set --subscription <Azure Subscription> # Re-register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Créer un groupe de ressources et un coffre de clés

Pour pouvoir créer un périmètre de sécurité réseau, vous devez créer au préalable un groupe de ressources et une ressource de coffre de clés.

Cet exemple crée un groupe de ressources nommé resource-group dans l’emplacement WestCentralUS, et un coffre de clés nommé key-vault-AAAAJJMM dans le groupe de ressources avec les commandes suivantes :

az group create \

--name resource-group \

--location westcentralus

# Create a key vault using a datetime value to ensure a unique name

key_vault_name="key-vault-$(date +%s)"

az keyvault create \

--name $key_vault_name \

--resource-group resource-group \

--location westcentralus \

--query 'id' \

--output tsv

Créer un périmètre de sécurité réseau

Au cours de cette étape, créez un périmètre de sécurité réseau avec la commande az network perimeter create.

Remarque

Ne placez aucune information d’identification personnelle ou donnée sensible dans les règles du périmètre de sécurité réseau ou toute autre configuration du périmètre de sécurité réseau.

az network perimeter create\

--name network-security-perimeter \

--resource-group resource-group \

-l westcentralus

Créer et mettre à jour l’association des ressources PaaS avec un nouveau profil

Au cours de cette étape, vous créez un profil, et associez la ressource PaaS, le coffre de clés Azure Key Vault, au profil à l’aide des commandes az network perimeter profile create et az network perimeter association create.

Remarque

Pour les valeurs de paramètre --private-link-resource et --profile, remplacez <PaaSArmId> et <networkSecurityPerimeterProfileId> par les valeurs du coffre de clés et l’ID de profil, respectivement.

Créez un profil pour votre périmètre de sécurité réseau à l’aide de la commande suivante :

# Create a new profile az network perimeter profile create \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeterAssociez le coffre de clés Azure Key Vault (ressource PaaS) au profil du périmètre de sécurité réseau à l’aide des commandes suivantes.

# Get key vault id az keyvault show \ --name $key_vault_name \ --resource-group resource-group \ --query 'id' # Get the profile id az network perimeter profile show \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeter # Associate the Azure Key Vault with the network security perimeter profile # Replace <PaaSArmId> and <networkSecurityPerimeterProfileId> with the ID values for your key vault and profile az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Learning \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"Mettez à jour l’association en remplaçant le mode d’accès par appliqué à l’aide de la commande

az network perimeter association create, comme suit :az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Enforced \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"

Gérer les règles d’accès du périmètre de sécurité réseau

Au cours de cette étape, vous créez, mettez à jour et supprimez les règles d’accès du périmètre de sécurité réseau avec des préfixes d’adresses IP publiques à l’aide de la commande az network perimeter profile access-rule.

Créez une règle d’accès entrant avec un préfixe d’adresse IP publique pour le profil créé à l’aide de la commande suivante :

# Create an inbound access rule az network perimeter profile access-rule create \ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "[192.0.2.0/24]"Mettez à jour votre règle d’accès entrant avec un autre préfixe d’adresse IP publique à l’aide de la commande suivante :

# Update the inbound access rule az network perimeter profile access-rule create\ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "['198.51.100.0/24', '192.0.2.0/24']"Si vous devez supprimer une règle d’accès, utilisez la commande suivante :

# Delete the access rule az network perimeter profile access-rule delete \ --Name network-perimeter-association \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group

Remarque

Si l’identité managée n’est pas affectée à la ressource qui la prend en charge, l’accès sortant aux autres ressources du même périmètre est refusé. Les règles de trafic entrant basées sur un abonnement, et qui visent à autoriser l’accès à partir de cette ressource, ne prennent pas effet.

Supprimer toutes les ressources

Pour supprimer un périmètre de sécurité réseau et d’autres ressources dans ce guide de démarrage rapide, utilisez les commandes suivantes :

# Delete the network security perimeter association

az network perimeter association delete \

--name network-perimeter-association \

--resource-group resource-group \

--perimeter-name network-security-perimeter

# Delete the network security perimeter

az network perimeter delete \

--resource-group resource-group \

--name network-security-perimeter --yes

# Delete the key vault

az keyvault delete \

--name $key_vault_name \

--resource-group resource-group

# Delete the resource group

az group delete \

--name resource-group \

--yes \

--no-wait

Remarque

La suppression de votre association de ressources du périmètre de sécurité réseau entraîne le basculement du contrôle d’accès vers la configuration existante du pare-feu de ressources. Cela peut entraîner l’autorisation/le refus de l’accès en fonction de la configuration du pare-feu de ressources. Si PublicNetworkAccess a la valeur SecuredByPerimeter, et si l’association a été supprimée, la ressource passe à l’état verrouillé. Pour plus d’informations, consultez Transition vers un périmètre de sécurité réseau dans Azure.