Démarrage rapide : Créer un périmètre de sécurité réseau - Portail Azure

Commencez à utiliser le périmètre de sécurité réseau en créant un périmètre de sécurité réseau pour un coffre de clés Azure à l’aide du Portail Microsoft Azure. Un périmètre de sécurité réseau permet aux ressources Azure PaaS (PaaS)de communiquer dans une limite de confiance explicite. Vous devez ensuite créer et mettre à jour une association de ressources PaaS dans un profil de périmètre de sécurité réseau. Vous devez ensuite créer et mettre à jour les règles d’accès au périmètre de sécurité réseau. Une fois que vous avez fini, supprimez toutes les ressources créées dans ce guide de démarrage rapide.

Important

Le périmètre de sécurité réseau est en préversion publique et disponible dans toutes les régions du cloud public Azure. Cette préversion est fournie sans contrat de niveau de service et n’est pas recommandée pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge. Pour plus d’informations, consultez Conditions d’Utilisation Supplémentaires relatives aux Évaluations Microsoft Azure.

Prérequis

Avant de commencer, assurez-vous de disposer des éléments suivants :

- Un compte Azure avec un abonnement actif et un accès au Portail Microsoft Azure. Si vous n’avez pas encore de compte Azure, créez-en un gratuitement.

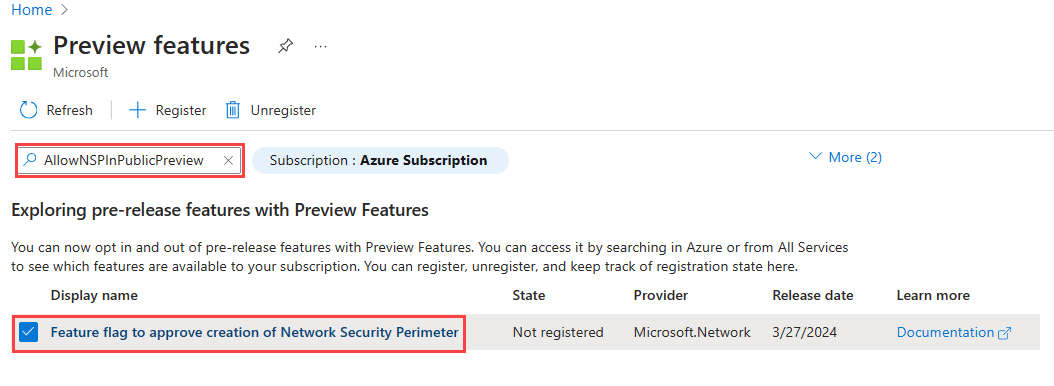

L’inscription à la version préliminaire publique du périmètre de sécurité réseau Azure est requise. Pour vous inscrire, ajoutez l’indicateur de fonctionnalité

AllowNSPInPublicPreviewà votre abonnement.

Pour plus d’informations sur l’ajout d’indicateurs de fonctionnalités, consultez Configurer des fonctionnalités en préversion dans un abonnement Azure.

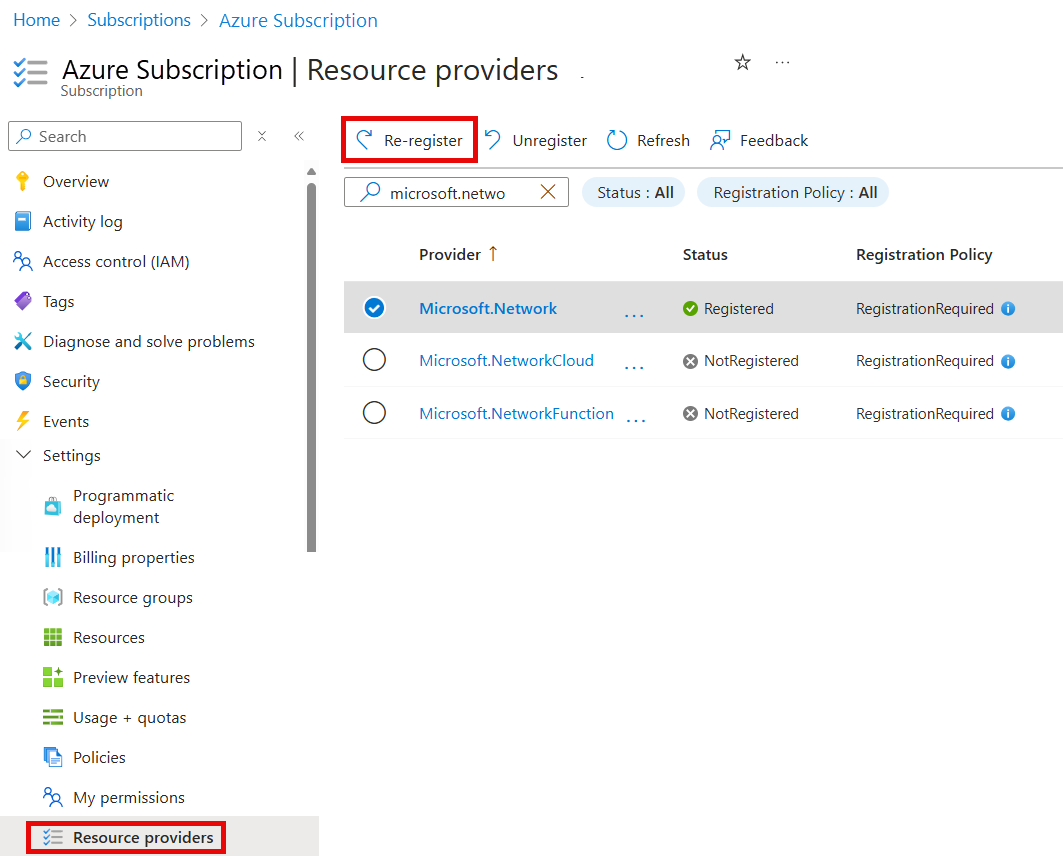

Une fois l’indicateur de fonctionnalité ajouté, vous devez réinscrire le fournisseur de ressources

Microsoft.Networkdans votre abonnement.Pour réinscrire le fournisseur de ressources

Microsoft.Networkdans le Portail Azure, sélectionnez votre abonnement, puis Fournisseurs de ressources. RecherchezMicrosoft.Network, puis sélectionnez Réinscrire.

Pour réinscrire le fournisseur de ressources

Microsoft.Network, utilisez la commande Azure PowerShell suivante :

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPour réinscrire le fournisseur de ressources

Microsoft.Network, utilisez la commande Azure CLI suivante :# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Pour plus d’informations sur la réinscription des fournisseurs de ressources, consultez Fournisseurs et types de ressources Azure.

Connectez-vous au portail Azure

Connectez-vous au portail Azure avec votre compte Azure.

Créer un groupe de ressources et un coffre de clés

Avant de créer un périmètre de sécurité réseau, vous créez un groupe de ressources pour contenir toutes les ressources et un coffre-fort de clés protégé par un périmètre de sécurité réseau.

Remarque

Azure Key Vault nécessite un nom unique. Si vous recevez une erreur indiquant que le nom est déjà utilisé, essayez un autre nom. Dans notre exemple, nous utilisons un nom unique en ajoutant l'année (AAAA), le mois (MM) et le jour (JJ) au nom - ey-vault-YYYYDDMM.

Dans la zone de recherche en haut du portail, saisissez Coffres-forts de clés. Sélectionnez Coffres de clés dans les résultats de la recherche.

Dans la fenêtre Comptes de coffres-forts qui apparaît, sélectionnez + Créer.

Dans la fenêtre Créer un coffre-fort de clés, saisissez les informations suivantes :

Paramètre Valeur Abonnement Sélectionnez l’abonnement que vous souhaitez utiliser pour ce coffre-fort de clés. Resource group Sélectionnez Créer un nouveau, puis entrez resource-group comme nom. Nom du coffre de clés Entrez le coffre-fort à clés <RandomNameInformation>.Région Sélectionnez la région dans laquelle vous souhaitez que votre coffre-fort de clés soit créé. Pour ce démarrage rapide, (US) West Central US est utilisé. Laissez les paramètres par défaut restants et sélectionnez Réviser + Créer>Créer.

Créez un périmètre de sécurité réseau

Une fois que vous avez créé un coffre-fort de clés, vous pouvez procéder à la création d’un périmètre de sécurité réseau.

Remarque

Pour des raisons de sécurité organisationnelle et informationnelle, il est conseillé de ne pas inclure de données personnelles identifiables ou sensibles dans les règles du périmètre de sécurité du réseau ou dans toute autre configuration du périmètre de sécurité du réseau.

Dans la zone de recherche du Portail Microsoft Azure, entrez périmètres de sécurité réseau. Sélectionnez les périmètres de sécurité réseau parmi les résultats de la recherche.

Dans la fenêtre des périmètres de sécurité du réseau, sélectionnez + Créer.

Dans la fenêtre Créer un périmètre de sécurité réseau, saisissez les informations suivantes :

Paramètre Valeur Abonnement Sélectionnez l’abonnement que vous souhaitez utiliser pour ce périmètre de sécurité réseau. Resource group Sélectionnez resource-group. Nom Entrez network-security-perimeter. Région Sélectionnez la région dans laquelle vous souhaitez que votre périmètre de sécurité réseau soit créé. Pour ce démarrage rapide, (US) West Central US est utilisé. Nom du profil Entrez profile-1. Sélectionnez l’onglet Ressources ou Suivant pour passer à l’étape suivante.

Dans l’onglet Ressources, sélectionnez + Ajouter.

Dans la fenêtre Sélectionner les ressources, cochez key-vault-YYYYDDMM et choisissez Sélectionner.

Sélectionnez Règles d’accès entrant et sélectionnez + Ajouter.

Dans la fenêtre Ajouter une règle d’accès entrant, saisissez les informations suivantes et sélectionnez Ajouter :

Paramètres Valeur Nom de la règle Entrez inbound-rule. Type de source Sélectionnez Plage d’adresses IP. Sources autorisées Saisissez une plage d’adresses IP publiques à partir de laquelle vous souhaitez autoriser le trafic entrant. Sélectionnez Règles d’accès sortant et sélectionnez + Ajouter.

Dans la fenêtre Ajouter une règle d’accès sortant, saisissez les informations suivantes et sélectionnez Ajouter :

Paramètres Valeur Nom de la règle Entrez outbound-rule. Type de destination Sélectionnez FQDN. Destinations autorisées Saisissez le FQDN des destinations que vous souhaitez autoriser. Par exemple : www.contoso.com. Sélectionnez Vérifier + créer, puis Créer.

Sélectionnez Accéder à la ressource pour afficher le périmètre de sécurité réseau nouvellement créé.

Remarque

Si l’identité managée n’est pas affectée à la ressource qui la prend en charge, l’accès sortant aux autres ressources du même périmètre est refusé. Les règles entrantes basées sur un abonnement destinées à autoriser l'accès à partir de cette ressource ne prendront pas effet.

Supprimez un périmètre de sécurité réseau

Lorsque vous n’avez plus besoin d’un périmètre de sécurité réseau, supprimez toutes les ressources associées au périmètre de sécurité réseau, puis supprimez le périmètre en suivant ces étapes :

- Depuis votre périmètre de sécurité réseau, sélectionnez Ressources associées sous Paramètres.

- Sélectionnez key-vault-YYYYDDMM dans la liste des ressources associées.

- Dans la barre d’action, sélectionnez **Paramètres ** puis sélectionnez Supprimer dans la fenêtre de confirmation.

- Revenez à la page Présentation de votre périmètre de sécurité réseau.

- Sélectionnez Supprimer et confirmez la suppression en saisissant network-security-perimeter dans la zone de texte correspondant au nom de la ressource.

- Accédez au resource-group et sélectionnez Supprimer pour supprimer le groupe de ressources et toutes les ressources qu’il contient.

Remarque

La suppression de votre association de ressources du périmètre de sécurité réseau entraîne le basculement du contrôle d’accès vers la configuration existante du pare-feu de ressources. Cela peut entraîner l’autorisation/le refus de l’accès en fonction de la configuration du pare-feu de ressources. Si PublicNetworkAccess a la valeur SecuredByPerimeter, et si l’association a été supprimée, la ressource passe à l’état verrouillé. Pour plus d’informations, consultez Transition vers un périmètre de sécurité réseau dans Azure.