Desbloqueo de un disco cifrado para la reparación sin conexión

Se aplica a: ✔️ Máquinas virtuales de Windows

En este artículo se describe cómo desbloquear un disco de sistema operativo cifrado en una máquina virtual independiente (denominada máquina virtual de reparación) para habilitar la corrección sin conexión y la solución de problemas en ese disco.

Síntomas

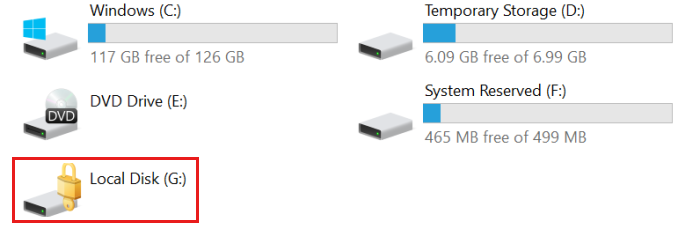

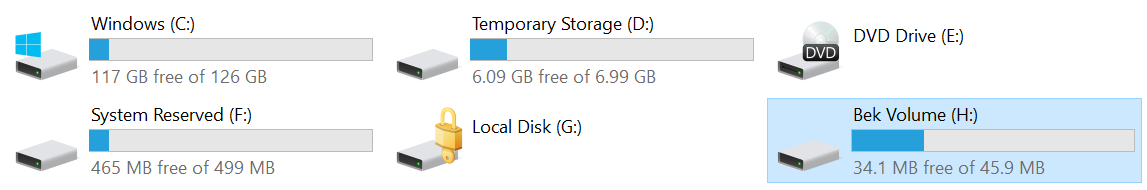

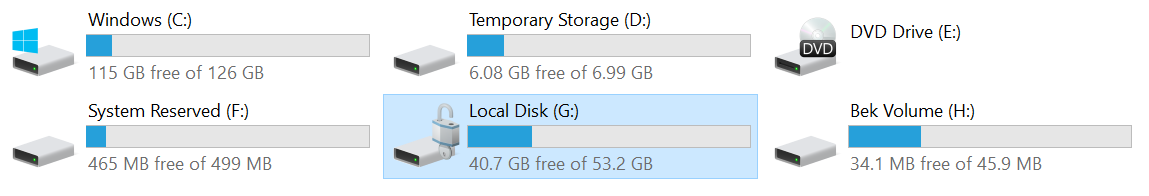

Si va a reparar el disco del sistema operativo de una máquina virtual Windows sin conexión, es posible que el disco aparezca bloqueado cuando esté conectado a la máquina virtual de reparación, como se muestra a continuación. En este caso, Azure Disk Encryption (ADE) está habilitado en el disco. No podrá realizar ninguna mitigación en ese disco desde una máquina virtual de reparación hasta que se desbloquee el disco.

Fondo

Algunos escenarios de solución de problemas requieren que realice la reparación sin conexión de un disco virtual en Azure. Por ejemplo, si una máquina virtual Windows no es accesible, muestra errores de disco o no se puede iniciar, puede ejecutar los pasos de solución de problemas en el disco del sistema operativo mediante la conexión a una máquina virtual de reparación independiente (también denominada máquina virtual de recuperación o máquina virtual de rescate).

Sin embargo, si el disco se cifra mediante ADE, el disco permanecerá bloqueado y inaccesible mientras está conectado a la máquina virtual de reparación hasta que desbloquee el disco. Para desbloquear el disco, debe usar la misma clave de cifrado de BitLocker (BEK) que se usó originalmente para cifrarlo. Este BEK (y, opcionalmente, una clave de cifrado de claves [KEK] que cifra o "encapsula" el BEK) se almacenará en un almacén de claves de Azure administrado por su organización.

Objetivo

Los procedimientos de este artículo describen los métodos que puede usar para conectar un disco de sistema operativo cifrado a una máquina virtual de reparación y, a continuación, desbloquear ese disco. Una vez desbloqueado el disco, puede repararlo. Como último paso, puede reemplazar el disco del sistema operativo en la máquina virtual original por esta versión recién reparada.

Preparación

Siga estos pasos antes de conectar el disco del sistema operativo con errores a una máquina virtual de reparación:

- Confirme que ADE está habilitado en el disco.

- Determine si el disco del sistema operativo usa la versión 1 de ADE (cifrado de doble paso) o la versión 2 de ADE (cifrado de paso único).

- Determine si el disco del sistema operativo está administrado o no administrado.

- Seleccione el método para conectar el disco a una máquina virtual de reparación y desbloquee el disco.

Confirmación de que ADE está habilitado en el disco

Puede realizar este paso en Azure Portal, PowerShell o la interfaz de la línea de comandos de Azure (CLI de Azure).

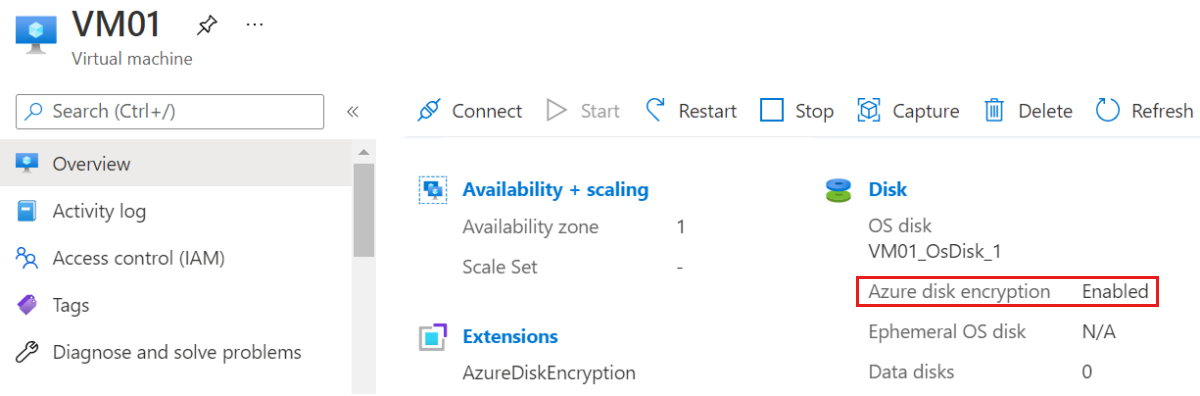

Azure Portal

Vea la hoja Información general de la máquina virtual con errores en Azure Portal. Debajo del disco, el cifrado de disco de Azure aparecerá como Habilitado o No habilitado, como se muestra en la captura de pantalla siguiente.

PowerShell

Puede usar el Get-AzVmDiskEncryptionStatus cmdlet para determinar si el sistema operativo o los volúmenes de datos de una máquina virtual se cifran mediante ADE. La salida del ejemplo siguiente indica que el cifrado de ADE está habilitado en el volumen del sistema operativo:

PS /home/me> Get-AzVmDiskEncryptionStatus -ResourceGroupName "MyRg01" -VMName "MyVm01"

OsVolumeEncrypted : Encrypted

DataVolumesEncrypted : NoDiskFound

OsVolumeEncryptionSettings : Microsoft.Azure.Management.Compute.Models.DiskEncryptionSettings

ProgressMessage : Extension status not available on the VM

Para obtener más información sobre el Get-AzureRmDiskEncryptionStatus cmdlet, consulte Get-AzVMDiskEncryptionStatus (Az.Compute).

CLI de Azure

Puede usar el comando en la az vm encryption show CLI de Azure con la consulta disks[].encryptionSettings[].enabled anexada para determinar si ADE está habilitado en los discos de una máquina virtual. La salida siguiente indica que el cifrado de ADE está habilitado.

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

[

true

]

Para más información sobre el az vm encryption show comando, consulte az vm encryption show.

Nota:

Reparación sin conexión de discos sin cifrar

Si determina que ADE no está habilitado en el disco, consulte el siguiente artículo para obtener instrucciones sobre cómo conectar un disco a una máquina virtual de reparación: Solución de problemas de una máquina virtual Windows mediante la conexión del disco del sistema operativo a una máquina virtual de recuperación a través de Azure Portal

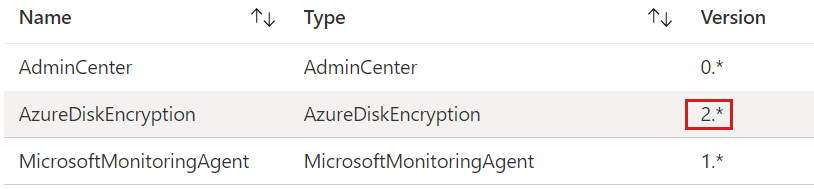

Determinar si el disco del sistema operativo usa la versión 1 de ADE (cifrado de doble paso) o la versión 2 de ADE (cifrado de paso único)

Para obtener información sobre el número de versión de ADE en Azure Portal, abra las propiedades de la máquina virtual y, a continuación, haga clic en Extensiones para abrir la hoja Extensiones. En la hoja Extensiones , vea el número de versión asignado a AzureDiskEncryption. Si el número de versión es 1, el disco usa el cifrado de doble paso. Si el número de versión es 2 o una versión posterior, el disco usa el cifrado de paso único.

Si determina que el disco usa la versión 1 de ADE (cifrado de doble paso), puede ir a Resolución #3: Método manual para desbloquear un disco cifrado en una máquina virtual de reparación.

Determinar si el disco del sistema operativo está administrado o no administrado

Si no sabe si el disco del sistema operativo está administrado o no administrado, consulte Determinar si el disco del sistema operativo está administrado o no administrado.

Si sabe que el disco del sistema operativo es un disco no administrado, vaya a Resolución 3: Método manual para desbloquear un disco cifrado en una máquina virtual de reparación.

Seleccione el método para conectar el disco a una máquina virtual de reparación y desbloquear el disco.

Debe elegir uno de los tres métodos para conectar el disco a una máquina virtual de reparación y desbloquear el disco:

- Si ha determinado que el disco se administra y cifra mediante ADE versión 2 o posterior (cifrado de paso único) y la directiva de infraestructura y empresa le permiten asignar una dirección IP pública a una máquina virtual de reparación, use el método Resolution #1: Automated para desbloquear un disco cifrado en una máquina virtual de reparación.

- Si el disco se administra y cifra mediante la versión 2 o posterior de ADE (cifrado de paso único), pero la directiva de infraestructura o empresa impide que asigne una dirección IP pública a una máquina virtual de reparación, use el método Resolución 2: Semiautomatización para desbloquear un disco cifrado en una máquina virtual de reparación. (Otro motivo para elegir este método es si carece de los permisos para crear un grupo de recursos en Azure).

- Si se produce un error en cualquiera de estos métodos o si el disco no está administrado o cifrado mediante ADE versión 1 (cifrado de doble paso), use el método Resolution #3: Manual para desbloquear un disco cifrado en una máquina virtual de reparación.

Resolución 1: Método automatizado para desbloquear un disco cifrado en una máquina virtual de reparación

Este método se basa en los comandos az vm repair para crear automáticamente una máquina virtual de reparación, conectar el disco del sistema operativo con errores y desbloquear el disco si está cifrado. Solo funciona para discos administrados cifrados con un solo paso y requiere el uso de la dirección IP pública para la máquina virtual de reparación. Este método desbloquea el disco cifrado independientemente de si la clave de cifrado de BitLocker (BEK) se desencapsula o se encapsula mediante una clave de cifrado de claves (KEK).

Para reparar la máquina virtual mediante este método automatizado, consulte Reparación de una máquina virtual Windows mediante los comandos de reparación de máquinas virtuales de Azure.

Nota:

Si se produce un error en la solución de problemas automáticas, continúe con resolución n.º 2: método semiautomatrónico para desbloquear un disco cifrado en una máquina virtual de reparación.

Resolución 2: método semi automatizado para desbloquear un disco cifrado en una máquina virtual de reparación

La resolución semiautomatiza desbloquea un disco administrado cifrado con un solo paso sin necesidad de una dirección IP pública para la máquina virtual de reparación.

Mediante este procedimiento, creará manualmente una máquina virtual que tenga el disco del sistema operativo de la máquina virtual de origen (con errores) conectada. Al conectar el disco cifrado en el momento de crear la máquina virtual, la máquina virtual captura automáticamente el BEK del almacén de claves de Azure y lo almacena en un volumen BEK. A continuación, use una breve serie de pasos para acceder al BEK y desbloquear el disco cifrado. Durante este proceso, el BEK se desencapsula automáticamente si es necesario.

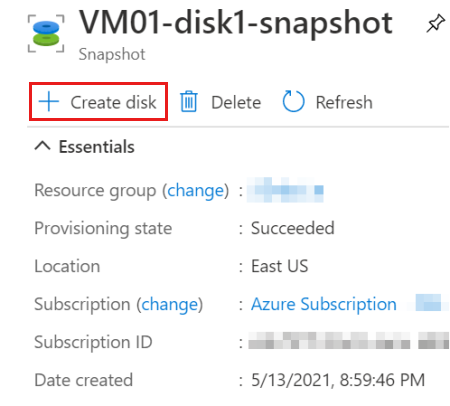

En Azure Portal, tome una instantánea del disco del sistema operativo cifrado en la máquina virtual de origen (con errores).

Cree un disco a partir de esa instantánea.

Para el nuevo disco, elija la misma ubicación y zona de disponibilidad que se asignaron a la máquina virtual de origen. Tenga en cuenta que también deberá duplicar esta misma configuración al crear la máquina virtual de reparación en el paso siguiente.

Cree una máquina virtual basada en Windows Server 2016 Datacenter para usarla como máquina virtual de reparación. Asegúrese de asignar la máquina virtual a la misma región y zona de disponibilidad que se usa para el nuevo disco que creó en el paso 2.

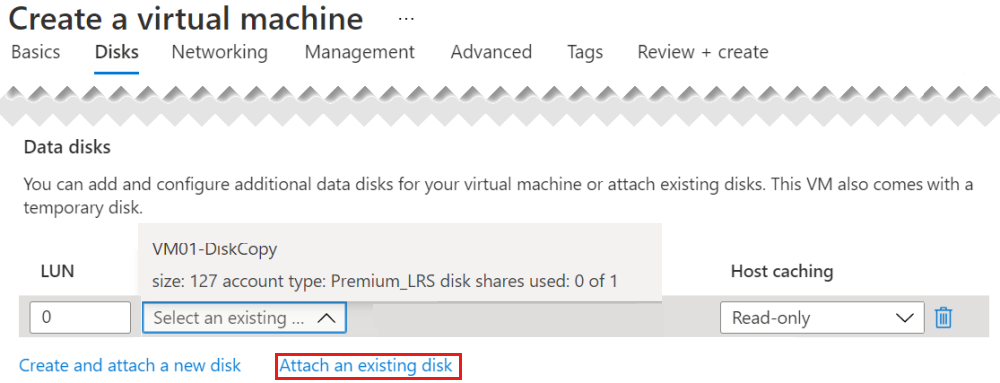

En la página Discos del Asistente para crear una máquina virtual, conecte como un disco de datos el nuevo disco que acaba de crear a partir de la instantánea.

Importante

Asegúrese de agregar el disco durante la creación de la máquina virtual. Solo durante la creación de la máquina virtual se detecta la configuración de cifrado. Esto permite que un volumen que contenga la BEK se agregue automáticamente.

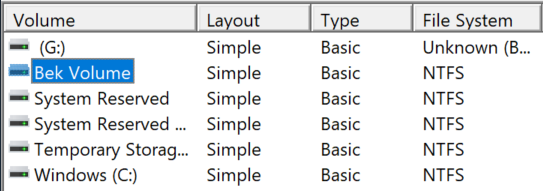

Una vez creada la máquina virtual de reparación, inicie sesión en la máquina virtual y abra Administración de discos (Diskmgmt.msc). En Administración de discos, busque el volumen BEK. De forma predeterminada, no se asigna ninguna letra de unidad a este volumen.

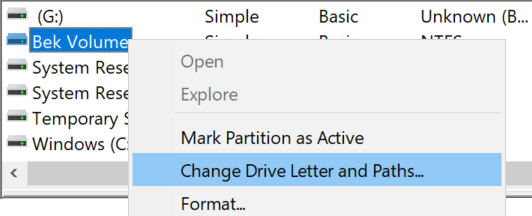

Para asignar una letra de unidad al volumen BEK, haga clic con el botón derecho en el volumen BEK y, a continuación, seleccione Cambiar letra de unidad y rutas de acceso.

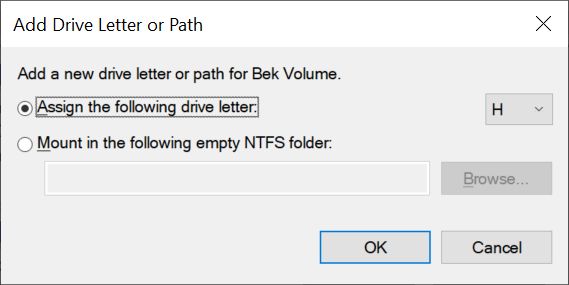

Seleccione Agregar para asignar una letra de unidad al volumen BEK. En este proceso, la letra predeterminada es la más frecuentemente H. Seleccione Aceptar.

En Explorador de archivos, seleccione Este equipo en el panel izquierdo. Ahora verá el volumen BEK enumerado. Además, observe el volumen marcado por un icono de bloqueo. Este es el disco cifrado que adjuntó al crear la máquina virtual. (En el ejemplo siguiente, al disco cifrado se le asigna la letra de unidad G).)

Para desbloquear el disco cifrado, debe tener el nombre de archivo .bek dentro del volumen BEK. Sin embargo, de forma predeterminada, los archivos del volumen BEK están ocultos. En un símbolo del sistema, escriba el siguiente comando para mostrar los archivos ocultos:

dir <DRIVE LETTER ASSIGNED TO BEK VOLUME>: /a:h /b /sPor ejemplo, si la letra de unidad asignada al volumen BEK es H, escribiría el siguiente comando:

dir H: /a:h /b /sDebería ver la salida similar a la siguiente:

H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK H:\System Volume InformationLa primera entrada es el nombre de ruta de acceso del archivo BEK. Usará el nombre de ruta de acceso completo en el paso siguiente.

En el símbolo del sistema, escriba el siguiente comando:

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Por ejemplo, si G es la unidad cifrada y el archivo BEK es el mismo que el que aparece en el ejemplo anterior, escribiría lo siguiente:

manage-bde -unlock G: -RecoveryKey H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEKVerá un mensaje que indica que el archivo BEK ha desbloqueado correctamente el volumen que especificó. Y en Explorador de archivos, puede ver que la unidad ya no está bloqueada.

Ahora que puede acceder al volumen, puede completar la solución de problemas y mitigaciones según sea necesario, por ejemplo, leyendo registros o ejecutando un script.

Después de reparar el disco, use el procedimiento siguiente para reemplazar el disco del sistema operativo de la máquina virtual de origen por el disco recién reparado.

Resolución 3: Método manual para desbloquear un disco cifrado en una máquina virtual de reparación

Puede desbloquear el disco manualmente siguiendo este procedimiento si tiene que desbloquear un disco cifrado de doble paso (versión 1 de ADE) o un disco no administrado, o si se produce un error en los otros métodos.

Creación de la máquina virtual de reparación y conexión del disco del sistema operativo de la máquina virtual de origen

Si el disco del sistema operativo cifrado de la máquina virtual de origen es un disco administrado, siga los pasos 1-4 del método 2 para conectar una copia del disco bloqueado a una máquina virtual de reparación.

Si el proceso de creación de una máquina virtual de reparación que tiene el disco cifrado conectado bloquea o produce un error (por ejemplo, devuelve un mensaje que indica que "contiene la configuración de cifrado y, por tanto, no se puede usar como disco de datos"), puede crear primero la máquina virtual sin conectar el disco cifrado. Una vez creada la máquina virtual de reparación, conecte el disco cifrado a la máquina virtual a través de Azure Portal.

Si el disco del sistema operativo cifrado de la máquina virtual de origen es un disco no administrado, consulte Conexión de un disco no administrado a una máquina virtual para la reparación sin conexión.

Instalación del módulo Az PowerShell en la máquina virtual de reparación

El método de resolución manual para desbloquear un disco cifrado sin conexión se basa en el módulo Az de PowerShell. Por lo tanto, tiene que instalar este módulo en la máquina virtual de reparación.

Conéctese a la máquina virtual de reparación mediante RDP.

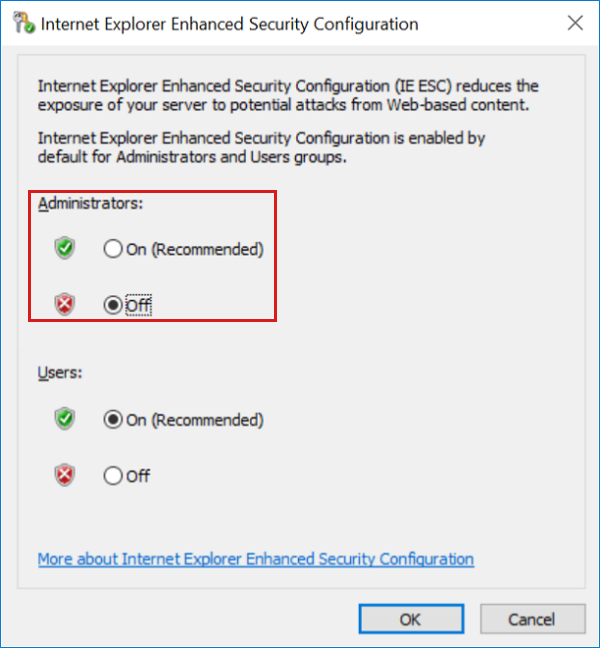

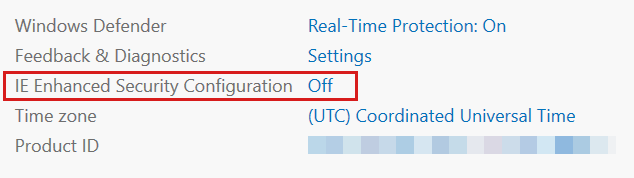

En la máquina virtual de reparación, en Administrador del servidor, seleccione Servidor local y, a continuación, desactive Configuración de seguridad mejorada de IE para administradores.

En la máquina virtual de reparación, abra una ventana de PowerShell con privilegios elevados.

Establezca el protocolo de seguridad de las API HTTP en TLS 1.2 para la sesión actual escribiendo el comando siguiente.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Nota:

El protocolo de seguridad se revertirá al valor predeterminado después de cerrar la sesión actual.

Descargue la versión más reciente del paquete NuGet:

Install-PackageProvider -Name "Nuget" -ForceCuando se devuelva el mensaje, instale la versión más reciente del paquete PowerShellGet.

Install-Module -Name PowerShellGet -ForceCuando se devuelva el símbolo del sistema, cierre la ventana de PowerShell. A continuación, abra una nueva ventana de PowerShell con privilegios elevados para iniciar una nueva sesión de PowerShell.

En el símbolo del sistema de PowerShell, instale la versión más reciente del módulo Azure Az:

Install-Module -Name Az -Scope AllUsers -Repository PSGallery -ForceCuando se devuelva el mensaje, instale el paquete Az.Account 1.9.4:

Install-Module -Name Az.Accounts -Scope AllUsers -RequiredVersion "1.9.4" -Repository PSGallery -Force

Recuperación del nombre de archivo BEK

En Azure Portal, vaya al almacén de claves que se usó para cifrar la máquina virtual de origen. Si no conoce el nombre del almacén de claves, escriba el siguiente comando en el símbolo del sistema en Azure Cloud Shell y busque el valor junto a "sourceVault" en la salida:

az vm encryption show --name MyVM --resource-group MyResourceGroupEn el menú de la izquierda, seleccione Directivas de acceso.

En las directivas de acceso del almacén de claves, asegúrese de que a la cuenta de usuario que usa para iniciar sesión en la suscripción de Azure se le conceden los permisos siguientes: Operaciones de administración de claves: Get, List, Update, Create Cryptographic Operations: Unwrap key Secret Permissions: Get, List, Set

Vuelva a la máquina virtual de reparación y a la ventana de PowerShell con privilegios elevados.

Establezca el protocolo de seguridad de las API HTTP en TLS 1.2 para la sesión actual escribiendo el comando siguiente.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Escriba el siguiente comando para comenzar el proceso de inicio de sesión en la suscripción de Azure, reemplazando "[SubscriptionID]" por el identificador de suscripción de Azure:

Add-AzAccount -SubscriptionID <SubscriptionID>Siga las indicaciones para completar el proceso de inicio de sesión en la suscripción de Azure.

En la máquina virtual de reparación, abra una ventana de Windows PowerShell ISE con privilegios elevados y expanda el panel script (superior).

En la ventana de PowerShell ISE con privilegios elevados, pegue el siguiente script en el panel de scripts vacío. Reemplace "myVM" por la máquina virtual de origen (con errores) y "myKeyVault" por el nombre del almacén de claves.

if ((Get-AzContext) -ne $Null) { $vmName = "MyVM" $vault = "myKeyVault" # Get the Secrets for all VM Drives from Azure Key Vault Get-AzKeyVaultSecret -VaultName $vault | where {($_.Tags.MachineName -eq $vmName) -and ($_.ContentType -match 'BEK')} ` | Sort-Object -Property Created ` | ft Created, ` @{Label="Content Type";Expression={$_.ContentType}}, ` @{Label ="Volume"; Expression = {$_.Tags.VolumeLetter}}, ` @{Label ="DiskEncryptionKeyFileName"; Expression = {$_.Tags.DiskEncryptionKeyFileName}}, ` @{Label ="URL"; Expression = {$_.Id}} } else { Write-Output "Please log in first with Add-AzAccount" }Seleccione Ejecutar script para ejecutar el script.

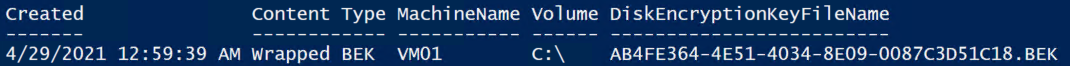

En la salida, busque el valor debajo de DiskEncryptionKeyFileName para el nombre del archivo BEK.

En la salida del ejemplo siguiente, el nombre de archivo BEK (nombre del secreto + el ". Extensión de archivo BEK" es AB4FE364-4E51-4034-8E09-0087C3D51C18. BEK. Registre este valor porque se usará en el paso siguiente. (Si ve dos volúmenes duplicados, el volumen que tiene la marca de tiempo más reciente es el archivo BEK actual que usa la máquina virtual de reparación).

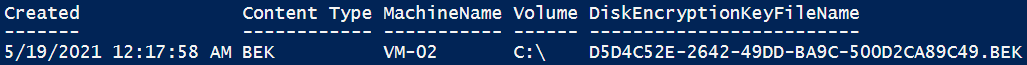

Si el valor tipo de contenido de la salida es BEK ajustado, como en el ejemplo anterior, vaya a Descargar y desencapsular el BEK. Si el valor tipo de contenido de la salida es simplemente BEK, como en el ejemplo siguiente, vaya a la sección siguiente para descargar el BEK en la máquina virtual de reparación.

Descarga del BEK en la máquina virtual de reparación

En la máquina virtual de reparación, cree una carpeta denominada "BEK" (sin las comillas) en la raíz del volumen de C.

Copie y pegue el siguiente script de ejemplo en un panel vacío de scripts de PowerShell ISE.

Nota:

Reemplace los valores de "$vault" y "$bek" por los valores de su entorno. Para el valor de $bek, use el nombre del secreto que obtuvo en el último procedimiento. (El nombre del secreto es el nombre de archivo BEK sin la extensión de nombre de archivo ".bek".)

$vault = "myKeyVault" $bek = "EF7B2F5A-50C6-4637-0001-7F599C12F85C" $keyVaultSecret = Get-AzKeyVaultSecret -VaultName $vault -Name $bek $bstr = [Runtime.InteropServices.Marshal]::SecureStringToBSTR($keyVaultSecret.SecretValue) $bekSecretBase64 = [Runtime.InteropServices.Marshal]::PtrToStringAuto($bstr) $bekFileBytes = [Convert]::FromBase64String($bekSecretbase64) $path = "C:\BEK\DiskEncryptionKeyFileName.BEK" [System.IO.File]::WriteAllBytes($path,$bekFileBytes)En la ventana de PowerShell ISE, seleccione Ejecutar script. Si el script se ejecuta correctamente, no habrá ningún mensaje de salida o finalización. Sin embargo, se creará un nuevo archivo en la carpeta C:\BEK . (El La carpeta C:\BEK ya debe existir).

Vaya a Comprobar que el script se ha completado correctamente.

Descarga y desencapsulación de bek

En la máquina virtual de reparación, cree una carpeta denominada "BEK" (sin las comillas) en la raíz del volumen de C.

Registre los valores siguientes en el Bloc de notas. Se le pedirá que los proporcione cuando se ejecute el script.

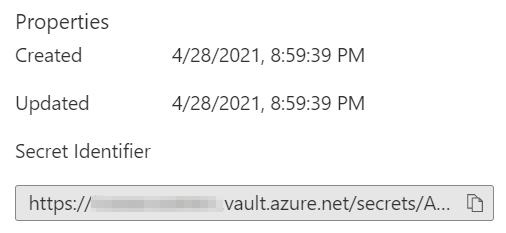

secretUrl. Esta es la dirección URL del secreto que se almacena en el almacén de claves. Una dirección URL secreta válida usa el siguiente formato: <<

https://[key> nombre del almacén].vault.azure.net/secrets/[Nombre de BEK]/[id. de versión]>Para encontrar este valor en Azure Portal, vaya a la hoja Secretos del almacén de claves. Seleccione el nombre bek que se determinó en el paso anterior y recupere el nombre de archivo BEK. Seleccione el identificador de versión actual y, a continuación, lea la dirección URL del identificador secreto debajo de Propiedades. (Puede copiar esta dirección URL en el Portapapeles).

keyVaultResourceGroup. Grupo de recursos del almacén de claves.

kekUrl. Esta es la dirección URL de la clave que se usa para proteger el BEK. Una dirección URL de kek válida usa el siguiente formato: <<

https://[key> nombre del almacén].vault.azure.net/keys/[nombre de clave]/[id. de versión]>Para obtener este valor en Azure Portal, vaya a la hoja Claves del almacén de claves, seleccione el nombre de la clave que se usa como KEK, seleccione el identificador de versión actual y, a continuación, lea la dirección URL del identificador de clave debajo de Propiedades. (Puede copiar esta dirección URL en el Portapapeles).

secretFilePath. Este es el nombre de ruta de acceso completo de la ubicación en la que se va a almacenar el archivo BEK. Por ejemplo, si el nombre del archivo BEK es AB4FE364-4E51-4034-8E06-0087C3D51C18. BEK, puede escribir C:\BEK\AB4FE364-4E51-4034-8E06-0087C3D51C18. BEK. (El La carpeta C:\BEK ya debe existir).

Vaya a la página siguiente para descargar el script que se usa para generar el archivo BEK para desbloquear el disco cifrado.

En la página, seleccione Sin procesar.

Copie y pegue el contenido del script en un panel de scripts vacío en una ventana de PowerShell ISE con privilegios elevados en la máquina virtual de reparación.

Seleccione Ejecutar script.

Cuando se le solicite, proporcione los valores que registró antes de ejecutar el script. Si se le pide un mensaje repositorio que no es de confianza, seleccione Sí a Todos. Si el script se ejecuta correctamente, se creará un nuevo archivo en la carpeta C:\BEK . (Esta carpeta ya debe existir).

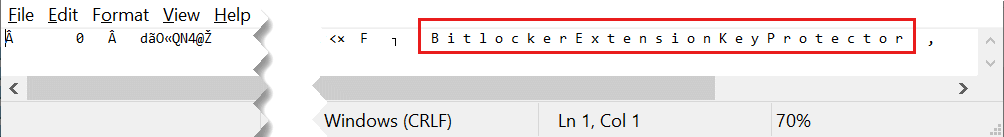

Comprobación de que el script se ejecutó correctamente

Vaya a la carpeta C:\BEK del equipo local y busque el nuevo archivo de salida.

Abra el archivo en el Bloc de notas. Si el script se ejecutó correctamente, encontrará la frase BitLocker Extension Key Protector en la línea superior del archivo si se desplaza a la derecha.

Desbloqueo del disco conectado

Ya está listo para desbloquear el disco cifrado.

En la máquina virtual de reparación, en Administración de discos, ponga el disco cifrado conectado en línea si aún no está en línea. Anote la letra de unidad del volumen cifrado de BitLocker.

En un símbolo del sistema, escriba el siguiente comando.

Nota:

En este comando, reemplace "<ENCRYPTED DRIVE LETTER>" por la letra del volumen cifrado y "<. BEK FILE PATH>" con la ruta de acceso completa al archivo BEK recién creado en la carpeta C:\BEK.

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Por ejemplo, si la unidad cifrada es F y el nombre de archivo BEK es "DiskEncryptionKeyFileName.BEK", ejecutaría el siguiente comando:

manage-bde -unlock F: -RecoveryKey C:\BEK\DiskEncryptionKeyFileName.BEKSi la unidad cifrada es F y el nombre de archivo BEK es "EF7B2F5A-50C6-4637-9F13-7F599C12F85C. BEK", ejecutaría el siguiente comando:

manage-bde -unlock F: -RecoveryKey C:\BEK\EF7B2F5A-50C6-4637-9F13-7F599C12F85C.BEKVerá un resultado similar al ejemplo siguiente:

The file "C:\BEK\0D44E996-4BF3-4EB0-B990-C43C250614A4.BEK" successfully unlocked volume F:.Ahora que puede acceder al volumen, puede solucionar problemas y mitigarlos según sea necesario, por ejemplo, leyendo registros o ejecutando un script.

Importante

El proceso de desbloqueo proporciona acceso al disco, pero no descifra el disco. El disco permanece cifrado después de desbloquearlo. Si necesita descifrar el disco, use el comando manage-bde <volume> -off para iniciar el proceso de descifrado y manage-bde <drive> -status para comprobar el progreso del descifrado.

Cuando se completen las reparaciones y, si se administra el disco, puede continuar con Reemplazar el disco del sistema operativo (discos administrados) de la máquina virtual de origen. Si en su lugar el disco no está administrado, puede usar los pasos basados en la CLI que se describen aquí: Reemplace el disco del sistema operativo en la máquina virtual de origen.

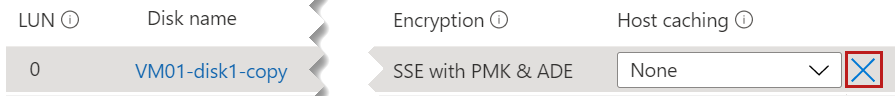

Reemplazar el disco del sistema operativo de la máquina virtual de origen (discos administrados)

Después de reparar el disco, abra la hoja Discos para la máquina virtual de reparación en el portal de Azure. Separe la copia del disco del sistema operativo de la máquina virtual de origen. Para ello, localice la fila correspondiente al nombre del disco asociado en Discos de datos, seleccione la "X" situada a la derecha de dicha fila y, a continuación, seleccione Guardar.

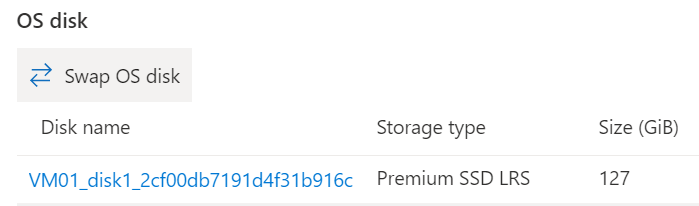

En Azure Portal, vaya a la máquina virtual de origen (rota) y abra la hoja Discos . A continuación, seleccione Intercambiar disco del sistema operativo para reemplazar el disco del sistema operativo existente por el que ha reparado.

Seleccione el nuevo disco que ha reparado y escriba el nombre de la máquina virtual para comprobar el cambio. Si no ve el disco en la lista, espere de 10 a 15 minutos después de separar el disco de la máquina virtual de solución de problemas.

Seleccione Aceptar.

Pasos siguientes

Si tiene problemas para conectarse a su VM, consulte Solución de problemas de conexiones de Escritorio remoto a una VM de Azure. Si tiene problemas para acceder a las aplicaciones que se ejecutan en su VM, consulte Solución de problemas de conectividad de aplicaciones en una VM de Windows.

Ponte en contacto con nosotros para obtener ayuda

Si tiene preguntas o necesita ayuda, cree una solicitud de soporte o busque consejo en la comunidad de Azure. También puede enviar comentarios sobre el producto con los comentarios de la comunidad de Azure.